Probablemente, incluso las amas de casa saben que los puntos de Wi-Fi públicos no son seguros. Lo que no impide que los usuarios comunes los usen con poder y principal: después de todo, si no puedes, pero es aburrido y realmente quieres, ¡entonces puedes! Y sin ninguna VPN, aunque la función VPN ahora se está implementando incluso en productos antivirus complejos. Una alternativa normal al Wi-Fi siempre se ha considerado una conexión móvil regular, especialmente porque cada año se está volviendo más barata y más rápida. ¿Pero es tan seguro como pensamos?

- ¿Qué es un interceptor IMSI?

- ¿Cuándo aparecieron los primeros interceptores IMSI?

- ¿Cómo monopolizan los interceptores IMSI el acceso a un teléfono móvil?

- ¿Hay artesanías?

- ¿Puedo ser víctima de una "intercepción accidental"?

- ¿Cómo puede un interceptor IMSI rastrear mis movimientos?

- ¿Pueden escuchar mis llamadas?

- ¿Pueden instalar software en mi teléfono móvil?

- Todos conocemos los peligros de los puntos abiertos (y no solo) de Wi-Fi. ¿Puedo ser víctima de la intercepción si me siento en todas partes estrictamente a través de LTE?

- ¿Y si soy un buen banquero y es posible que realmente quieran olerme?

- ¿Qué datos puedo perder, dado que tengo HTTPS y autenticación de dos factores en todas partes?

- ¿Cómo se protegen de la intercepción?

- ¿Puede ESD Overwatch proporcionar una protección del 100 por ciento?

- ¿Seguirán escuchándome los interceptores IMSI si cambio mi tarjeta SIM?

"Y si estoy en CDMA, ¿estaré a salvo del interceptor IMSI?"

- ¿Por qué los malos usan interceptores IMSI?

- ¿Qué tan comunes son los interceptores IMSI hoy?

- En general, ¿qué tan prometedora es la técnica de intercepción IMSI? ¿Quizás hay algunas alternativas más efectivas?

- ¿Cuál es la actitud de los servicios especiales para piratas-interceptores? ¿Qué sucede si paso por el Lubyanka con una maleta IMSI?

Nota: Tenga en cuenta que entre los hipervínculos enumerados en el artículo hay enlaces a materiales del Departamento de Defensa de EE. UU. Ir a través de ellos desde un navegador normal no funciona: use el navegador TOR o su análogo.

Ahora estamos en la víspera de una era en la que casi todos pueden escuchar conversaciones telefónicas. Nuestro tiempo es similar al de los años 90, cuando se usan escáneres analógicos soviéticos baratos, se pueden escuchar conversaciones móviles en los EE. UU. Y Europa. Solo hoy, no los escáneres analógicos, sino los interceptores digitales IMSI dominan el espectáculo.

¿Qué es un interceptor IMSI?

Este es un dispositivo de este tipo (del tamaño de una maleta o incluso un teléfono móvil) que utiliza la función de diseño de los teléfonos móviles, para dar preferencia a la torre celular cuya señal es más fuerte (para maximizar la calidad de la señal y minimizar su propio consumo de energía). Además, en las redes GSM (2G), solo el teléfono móvil debe pasar el procedimiento de autenticación. Esto no es necesario desde la torre de la celda. Por lo tanto, el teléfono móvil es fácil de engañar, incluso deshabilitar el cifrado de datos en él. El sistema de comunicación móvil universal UMTS (3G), por otro lado, requiere autenticación bidireccional; sin embargo, se puede eludir usando el modo de compatibilidad GSM presente en la mayoría de las redes. Las redes 2G aún están muy extendidas: los operadores de red usan GSM como red de respaldo en lugares donde UMTS no está disponible. Entonces, esta es información básica sobre los interceptores IMSI. Más detalles técnicos de la intercepción de IMSI están disponibles en el informe de la Investigación de la SBA. Otra descripción significativa, que es un documento de escritorio de los agentes modernos de contrainteligencia cibernética, es el artículo "Your Secret Skat, Ya no es secreto en absoluto", publicado en el otoño de 2014 en el Harvard Journal of Law & Technology.

¿Cuándo aparecieron los primeros interceptores IMSI?

Los primeros interceptores IMSI aparecieron en 1993 y eran grandes, pesados y caros. "Larga vida a los microcircuitos domésticos, con catorce patas ... y cuatro asas". Los fabricantes de tales interceptores podían contarse con los dedos, y su alto costo limitaba el círculo de usuarios solo a las agencias gubernamentales. Sin embargo, ahora se están volviendo más baratos y menos engorrosos. Por ejemplo, Chris Page construyó su interceptor IMSI por solo $ 1,500, y lo presentó en la conferencia DEFCON, en 2010. Su versión consiste en radio programable y software libre de código abierto: GNU Radio, OpenBTS, Asterisk. Toda la información necesaria para el desarrollador es de dominio público. Y a mediados de 2016, el hacker Evilsocket ofreció su versión del sniffer portátil IMSI por solo $ 600.

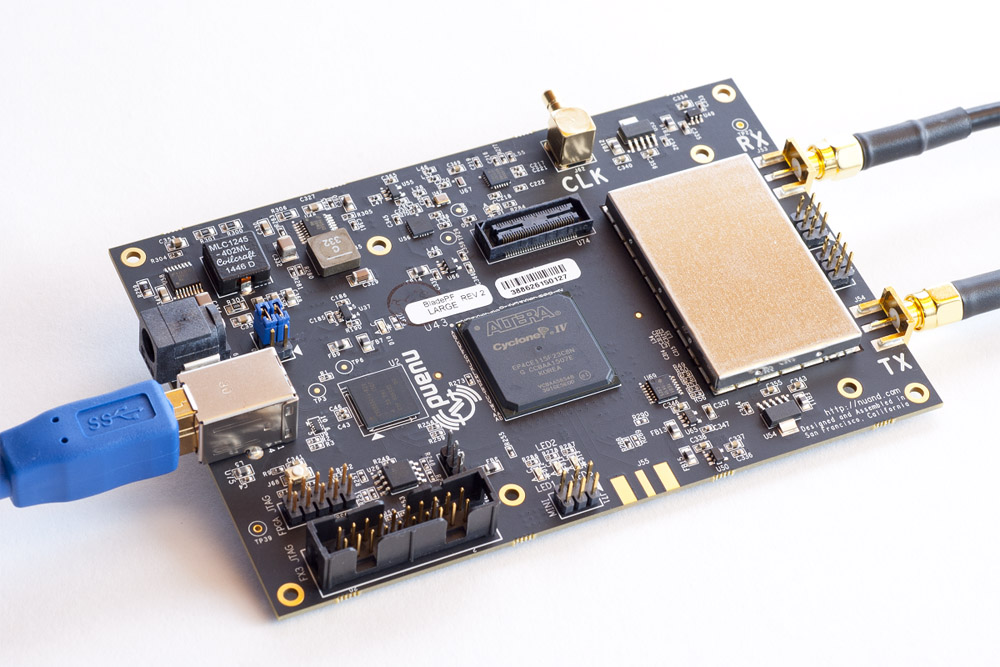

El corazón del moderno interceptor IMSI

El corazón del moderno interceptor IMSI

¿Cómo monopolizan los interceptores IMSI el acceso a un teléfono móvil?

- Hacen trampa en su teléfono móvil, lo que hace pensar que esta es la única conexión disponible.

- Configurado de tal manera que sin la mediación de un interceptor IMSI, no podría realizar una llamada.

- Lea más sobre la monopolización en la publicación de SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers .

¿Hay artesanías?

- Desde 2017, los técnicos emprendedores han estado fabricando interceptores IMSI utilizando componentes en caja de alta tecnología disponibles en el mercado abierto y una potente antena de radio, mientras no gastan más de $ 600 (vea la versión del interceptor IMSI del hacker Evilsocket). Esto es para interceptores IMSI estables. Pero hay experimentos, más baratos que funcionan de manera inestable. Por ejemplo, en 2013, en la conferencia Black Hat, se presentó una versión del inestable interceptor IMSI , cuyo costo total de componentes de hardware ascendió a $ 250. Hoy, tal implementación sería aún más barata.

- Si, además, consideramos que los equipos militares modernos de alta tecnología occidentales tienen una arquitectura de hardware abierta y un código de software abierto (este es un requisito previo para la compatibilidad de los sistemas de software y hardware desarrollados para necesidades militares), los desarrolladores interesados en fabricar interceptores IMSI tienen todo cartas de triunfo necesarias para esto. Puede leer sobre esta tendencia actual en alta tecnología militar en la revista Leading Edge (consulte el artículo "Los beneficios de la integración de SoS" publicado en la edición de febrero de 2013 de la revista). Sin mencionar que hace un par de años, el Departamento de Defensa de los EE. UU. Expresó su disposición a pagar $ 25 millones a un contratista que desarrollará un sistema efectivo para la identificación por radio (vea el número de abril de la revista Military Aerospace mensual, 2017). Uno de los requisitos básicos para este sistema es la apertura de su arquitectura; y la apertura de los componentes en los que consistirá. T.O. La arquitectura abierta es hoy un requisito previo para la compatibilidad de los sistemas de software y hardware desarrollados para las necesidades militares.

- Por lo tanto, los fabricantes de interceptores IMSI ni siquiera necesitan tener excelentes calificaciones técnicas: solo necesita poder elegir una combinación de soluciones existentes y colocarlas en una caja.

- Además, la microelectrónica moderna, que se está volviendo más barata a un ritmo exorbitante, le permite colocar sus artesanías artesanales no solo en una caja, sino incluso (!) En un chip (vea la descripción del concepto SoC ) y aún más, configure una red inalámbrica intrachip (vea la descripción del concepto NoC a través del mismo enlace), que reemplaza el bus de datos tradicional. ¿Qué puedo decir sobre los interceptores IMSI? Cuando en el dominio público hoy en día, incluso puede encontrar detalles técnicos sobre los componentes de hardware y software del ultramoderno F-35 American Fighter.

¿Puedo ser víctima de una "intercepción accidental"?

¡Sin duda! Al imitar una torre celular, los interceptores IMSI escuchan todo el tráfico local, donde, entre otras cosas, también caen las conversaciones de transeúntes inocentes (lea "Las revelaciones de Big Brother Big Sister" ). Y este hecho es un argumento favorito de los "defensores de la privacidad" que se oponen al uso de los interceptores IMSI por parte de las agencias de aplicación de la ley que utilizan este equipo de alta tecnología para localizar a los delincuentes.

¿Cómo puede un interceptor IMSI rastrear mis movimientos?

- Muy a menudo, los interceptores IMSI utilizados por las agencias locales de aplicación de la ley se utilizan para el rastreo.

- Conociendo el IMSI del móvil objetivo, el operador puede programar el interceptor IMSI para comunicarse con el móvil objetivo cuando esté al alcance.

- Después de conectarse, el operador utiliza el proceso de mapeo de frecuencias de radio para determinar la dirección del objetivo.

¿Pueden escuchar mis llamadas?

- Depende del interceptor IMSI utilizado. Los interceptores con funcionalidad básica simplemente registran: "en tal y tal lugar hay tal y tal teléfono móvil".

- Para escuchar conversaciones, el interceptor IMSI requiere un conjunto adicional de funciones que los fabricantes integran por una tarifa adicional.

- Las llamadas 2G se aprovechan fácilmente. Los interceptores IMSI han estado disponibles para ellos durante más de 10 años.

- El costo de un interceptor IMSI depende de la cantidad de canales, el rango operativo, el tipo de encriptación, la velocidad de codificación / decodificación de la señal y qué interfaces de radio deben cubrirse.

¿Pueden instalar software en mi móvil?

- El interceptor IMSI recopila IMSI e IMEI de su dispositivo. T.O. su operador sabe qué modelo de teléfono móvil está utilizando, y también a veces sabe dónde lo compró. Conociendo el número de modelo, es más fácil para él promover una actualización de firmware, especialmente diseñada para este teléfono móvil.

- Además, su tarjeta SIM ya es una computadora en sí misma. Es capaz de ejecutar programas simples sin siquiera interactuar con su teléfono móvil. Al mismo tiempo, sin siquiera saber de qué modelo es su teléfono móvil y qué sistema operativo tiene.

- Los operadores celulares pueden actualizar el software de la tarjeta SIM de forma remota y, además, "en modo silencioso". En consecuencia, si el interceptor IMSI pretende ser un operador móvil, puede hacer lo mismo. La computadora de la tarjeta SIM puede hacer lo siguiente: recibir y transmitir datos, ir a URL, enviar SMS, responder y recibir llamadas, conectarse y usar servicios de información, recibir y procesar eventos como "conexión establecida", "conexión desconectada" y similares ejecutar comandos AT del teléfono móvil.

- Al mismo tiempo, la computadora con tarjeta SIM puede hacer todo esto "en modo silencioso", para que el teléfono no dé una sola señal de vida. Puede obtener más información sobre la vida personal de su tarjeta SIM en la presentación de Eric Butler en la conferencia DEFCON21 (en 2013).

Especificaciones de la computadora para su tarjeta SIM

Especificaciones de la computadora para su tarjeta SIM

Todos conocemos los peligros de los puntos abiertos (y no solo) de Wi-Fi. ¿Puedo ser víctima de la intercepción si me siento en todas partes estrictamente a través de LTE?

- En primer lugar, incluso si su teléfono móvil está configurado para LTE y muestra que funciona en modo LTE, está lejos del hecho de que funciona en este modo. Con la configuración hábil de un interceptor IMSI, su teléfono móvil mostrará una conexión celular regular: 3G o 4G, y al mismo tiempo tendrá que volver a un cifrado 2G más débil.

- Algunos teléfonos móviles, incluso en modo LTE, ejecutan comandos sin autenticación preliminar, aunque el estándar LTE lo requiere (vea el informe de SBA Research, ya mencionado al comienzo del artículo).

- Además, dado que la interfaz LTE no se desarrolló "desde cero", sino como una modernización de la interfaz UMTS (que a su vez es una interfaz GSM mejorada), su estructura no es tan perfecta como nos gustaría. Además, a pesar de la adopción generalizada de las redes 3G y 4G, las redes 2G aún brindan acceso de respaldo si 3G y 4G no están disponibles.

- Por supuesto, puede configurar su teléfono móvil para que solo se conecte a una red 4G, pero esta red no está disponible en todas partes y, por lo tanto, el área de cobertura para su teléfono móvil se reducirá significativamente.

¿Y si soy un buen banquero y pueden querer olerme?

- El sistema de comunicación móvil universal (UMTS, 3G) y el estándar para el desarrollo a largo plazo de las comunicaciones celulares (LTE, 4G) requieren autenticación mutua bidireccional, pero incluso ellos no están protegidos de los interceptores IMSI. Aunque, por supuesto, los dispositivos para interceptarlos son mucho más caros. Entre otros, VME Dominator del fabricante estadounidense Meganet Corporation afirma desempeñar este papel.

- En la conferencia DEFCON 22 (en 2014), el hacker Justin Case llevó a cabo una piratería demostrativa del teléfono inteligente más seguro del mundo: "Blackphone". Le tomó solo cinco minutos hacer esto ( vea las diapositivas de su discurso).

- Además, hay un sistema para interceptar el tráfico LTE, que "no busca soluciones", sino que se ocupa de una conexión LTE completa. En 2014, Tobias Engel introdujo este sistema en el congreso anual del club Chaos IT, que se celebró bajo el título New Dawn.

- Finalmente, si un "deseo muy, muy fuerte de dormir" está respaldado por un presupuesto de $ 100,000, entonces definitivamente no podrá defenderse. Porque todos los componentes tecnológicos más avanzados están disponibles en el mercado abierto. Esta situación también se ve facilitada por el hecho de que el Departamento de Defensa de EE. UU. Incluso estimula tal apertura, de modo que los fabricantes de tecnología compiten entre sí por la alta calidad.

¿Qué datos puedo perder si consideras el hecho de que tengo HTTPS y autenticación de dos factores en todas partes?

- HTTPS no es una panacea. No te esconderás de los servicios especiales. Les basta con solicitar claves SSL al proveedor de servicios, y así podrán acceder a todos sus datos transmitidos a través de la red. Por lo tanto, si eres un mal tipo, entonces ciertamente no podrás esconderte.

- En 2017, WikiLeaks publicó 6 documentos del proyecto Hive : lociones para el acceso no autorizado al tráfico HTTPS encriptado, que hasta hace poco solo eran utilizados por oficiales de la CIA. T.O. Hoy estas lociones están disponibles para el público en general.

- Dada la escala de las ambiciones de los servicios de inteligencia internacional (información de Google sobre las revelaciones de Snowden), así como el hecho de que el tesoro de alta tecnología de la CIA se ha abierto desde que Snowden y WikiLeaks han presentado, cualquiera puede estar interesado en sus datos: agencias de inteligencia del gobierno, corporaciones comerciales, hooligan juventud Además, dado que la edad promedio de un ciberdelincuente está disminuyendo gradualmente (en 2015, la barra de edad promedio bajó a 17 años), se puede esperar que este joven gamberro esté cada vez más detrás de los hacks, impredecible y desesperado.

¿Cómo están protegidos de la intercepción?

- A medida que aumenta la disponibilidad de los interceptores IMSI, también existe una demanda de protección contra ellos. Solo hay soluciones de software y hardware-software.

- En cuanto a las soluciones de software, hay muchas aplicaciones de Android en el mercado: AIMSICD (interactúa con el subsistema de radio de un teléfono móvil, tratando de rastrear anomalías allí), Femto Catcher (tiene una funcionalidad similar a AIMSICD, pero está optimizado para las femtoceldas de Verizon). También puede observar: "GSM Spy Finder" , "SnoopSnitch" , "Detector de cambio de red " , "Detector de Android IMSI-Catcher" , etc. La mayoría de ellos son de baja calidad. Además, una serie de aplicaciones disponibles en el mercado generan muchos falsos positivos debido a las calificaciones técnicas insuficientes de sus desarrolladores.

- Para que funcione de manera eficiente, la aplicación debe tener acceso al rango de frecuencia base del teléfono móvil y la pila de radio; y también tienen heurística de primera clase, para poder distinguir un interceptor IMSI de una torre celular mal ajustada.

- En cuanto a las soluciones de hardware y software, se pueden observar cuatro dispositivos: 1) Cryptophone CP500 . Se vende por $ 3,500 cada uno. En el momento de 2014, se vendieron más de 30,000 cripto teléfonos en los Estados Unidos; y se vendieron más de 300,000 en otras partes del mundo. 2) ESD Overwatch . Un dispositivo con un analizador de tres componentes (ver descripción a continuación). 3) Pwn Pro . Un instrumento con un módulo 4G integrado, anunciado en la conferencia RSA en 2015; Su precio es de $ 2675. 4) Redes de la Bastilla . Un dispositivo que muestra una lista de dispositivos inalámbricos cercanos que interactúan con la radio (en el rango de 100 KHz a 6 GHz).

¿Qué interceptores están a la venta?

¿Qué interceptores están a la venta?

¿Puede ESD Overwatch proporcionar una protección del 100 por ciento?

- ESD Overwatch en su funcionalidad básica está equipado con un analizador de tres componentes que rastrea las siguientes tres "campanas". 1) La primera llamada es cuando el teléfono pasa de un 3G y 4G más seguro a un 2G menos seguro. 2) La segunda campana es cuando la conexión telefónica corta el cifrado, lo que facilita mucho la intercepción. 3) Cuando la torre de telefonía celular no proporciona una lista de otras torres de telefonía disponibles cerca (esta lista permite que el teléfono cambie fácilmente entre torres vecinas); Los interceptores IMSI generalmente no dejan alternativas, ya que buscan obtener acceso exclusivo al teléfono móvil.

- Sin embargo, debe entenderse que incluso este enfoque de tres componentes no proporciona una protección del 100 por ciento. Por cierto, hay una aplicación gratuita (disponible en Google Play) que reclama el mismo papel que Cryptophone con ESD Overwatch: "Darshak" . Además, aunque es raro, hay casos en que, incluso con las tres "llamadas" anteriores, no hay una intercepción IMSI real. Y, naturalmente, los desarrolladores de los interceptores IMSI, después de haber escuchado acerca de este sistema de contraintercepción de tres componentes, no disminuirán la velocidad con un paso de represalia en esta "carrera armamentista".

- Incluso los militares no pueden proporcionar una protección completa para sí mismos, aunque utilizan el sistema y hardware IQ-Software más avanzado (en el momento de 2016) de PacStar. El "IQ-Software" es un sistema táctico inalámbrico prometedor para el intercambio de información clasificada con teléfonos inteligentes y computadoras portátiles a través de Wi-Fi y estaciones de radio celular. Espero que no sea un secreto para usted que en las operaciones militares modernas, y no solo como un medio de comunicación, se use el mismo teléfono inteligente que está en su bolsillo (más sobre esto en el artículo "Los teléfonos inteligentes seguros se están preparando para la implementación" ).

- , - 2013 «B-52 CONECT: » . « » CONECT B-52 , , .

- , .

IMSI- , SIM-?

- IMSI- IMSI SIM- IMEI . . SIM- – .

- , SIM-, IMSI- . , , , SIM-. , , IMSI-.

- , IMSI- , .

CDMA, IMSI-?

, , GSM IMSI-, CDMA ; ( ) Thuraya ( , , , ). : «Ability» «Jackson Electronics» .

IMSI-?

IMSI-?

- , - «Integricell» , , . ( ), 18 IMSI-. , .

- , , IMSI-: , - . 2014- «The Washington Post».

- «Popular Science» , – 17 IMSI-.

- , , 2014- 300000 , IMSI- , . , IMSI-. IMSI- .

IMSI-? - ?

… Wi-Fi--, . , . , . WiSee , ; WiVe , ; WiTrack , ; WiHear , . – .

- ? IMSI- ?

- «Who Am I» , : . , . , . .

- , . , . – . ! .

- , (- ) . , , – , . , - , . .

- Entonces, por ejemplo, mientras escribía estas preguntas frecuentes, tuve que buscar temas relevantes en Google. Y un par de horas después de eso, la publicidad dirigida me invitó a convertirme en un "oficial de enlace", invitándome a la Universidad Estatal de Telecomunicaciones y Ciencias de la Computación de Siberia, un centro de entrenamiento militar .

- Sin embargo ... Es mejor no tirar del tigre con bigote.

¡Dime qué te muestra la publicidad dirigida y te diré quién eres!

PS Las acciones excesivamente activas en el espectro de radiofrecuencia requieren aprobación y licencia especial; ignorando este hecho, automáticamente caes en la categoría de detalles de "malos" - aquí .