En nuestro último post, hablamos sobre el estudio de un equipo internacional de científicos.

En nuestro último post, hablamos sobre el estudio de un equipo internacional de científicos.

Una arquitectura de seguridad para redes 5G que buscaban una forma de proteger las redes de quinta generación. Los investigadores están proponiendo una nueva arquitectura de seguridad para esto. Para comprender mejor los términos y conceptos relacionados con el estudio, debe familiarizarse con la primera publicación o con el texto completo del trabajo . Aquí nos centraremos en la aplicación práctica de la arquitectura de seguridad e inmediatamente en el ejemplo de un objeto tan grande como una ciudad "inteligente".5G en ciudades inteligentesUna de las características importantes del ecosistema de la ciudad "inteligente" es la gran cantidad de dispositivos de Internet de las cosas incluidos en ella. Estos dispositivos de IoT recopilan datos, que luego se analizan y utilizan para aumentar la eficiencia de la gestión (incluidos los automatizados) de varios elementos de la ciudad inteligente. Además, la tecnología 5G para ciudades inteligentes es una solución rentable y fácilmente escalable que le permitirá crear redes lógicas dedicadas (sectores) con la capacidad de configurar completamente reglas y herramientas de seguridad y no depende de redes físicas (Wi-Fi).

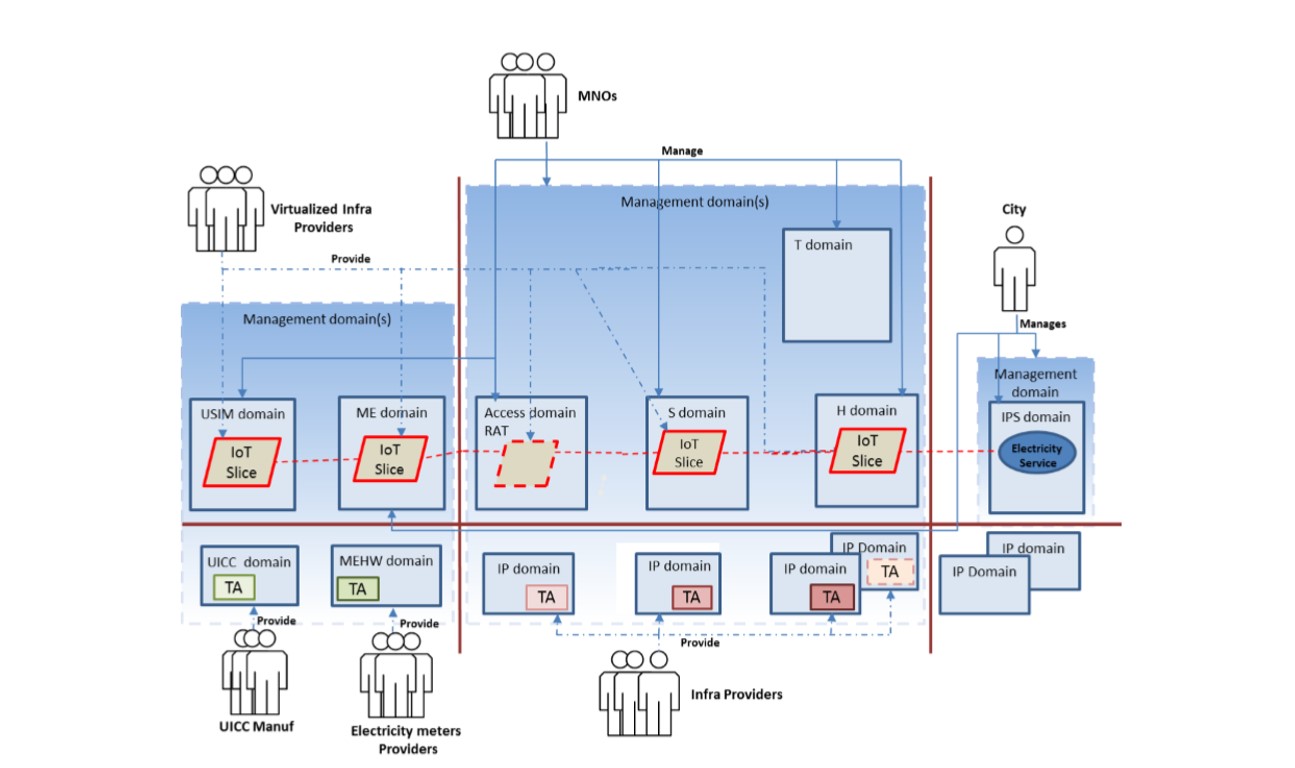

Gracias a la velocidad de transferencia de datos en redes 5G, la información recibida de varios sensores y dispositivos se transmite casi instantáneamente entre partes del ecosistema y le permite optimizar, por ejemplo, la producción y el consumo de electricidad en la ciudad y responder rápidamente a accidentes o fallas en la red. Pero para que una ciudad inteligente funcione de manera segura, las redes 5G deben protegerse de influencias y fallas extrañas. Los requisitos básicos de seguridad de dichas redes se relacionan con los métodos de comunicación, la confidencialidad y la integridad, así como la capacidad de acceder a ellos. La arquitectura de seguridad de red 5G se describe con más detalle en el siguiente diagrama, utilizando el ejemplo de medidores eléctricos inteligentes.

Figura 1. Arquitectura de seguridad de ciudad inteligente

Figura 1. Arquitectura de seguridad de ciudad inteligenteLa Figura 1 muestra las relaciones y relaciones entre participantes, procesos y recursos que se incluyen en los dominios de la arquitectura de seguridad de la ciudad inteligente. En este caso, es:

·

Fabricantes de módulos UICC·

Proveedores de medidores eléctricos.Proveedores de infraestructura virtualizada y 5G·

MNO (operadores móviles)· La

ciudad misma, que es responsable del suministro de electricidad.El segmento dedicado, que cubre todos los procesos de transferencia de datos entre los dispositivos de IoT (la línea roja discontinua en la Figura 1), está completamente controlado por los operadores móviles.

Los medidores eléctricos en el diagrama pertenecen al dominio común del UE (equipo de usuario), que consiste en los dominios de módulos UICC, módulos USIM, MEHW (hardware para comunicaciones móviles) y ME (dispositivos móviles). El hardware de red del operador es un host de dominios de proveedor de infraestructura (IP). La fuente de alimentación de la ciudad es parte de un dominio de red externo común, que incluye dominios de proveedores de infraestructura y protocolos de conexión a Internet (IPS). Los segmentos de IoT se crean utilizando funciones de red virtualizadas (VNF). Los participantes en la arquitectura administran los dominios (líneas azules) o son sus proveedores (líneas azules discontinuas).

Además, en general, la relación entre los participantes en la arquitectura se puede describir de la siguiente manera:

1. La ciudad "confía" en los operadores móviles para restringir el acceso a un segmento de red específico y proporcionarlo solo a medidores autorizados.

2. Además, la ciudad "confía" en los operadores móviles para proteger los datos recibidos de estos medidores en el proceso de su transferencia al servicio de suministro de energía.

3. Los usuarios "confían" en la ciudad y los operadores móviles con la tarea de recopilar y transmitir información de manera segura.

4. Los operadores móviles "confían" en los fabricantes de módulos UUIC para almacenar de forma segura las claves de red en estos módulos.Áreas y clases de gestión de seguridad en la arquitectura de redes de ciudades inteligentesEn la tabla a continuación, los autores del estudio recopilaron clases de gestión de seguridad y áreas de seguridad relacionadas con el funcionamiento normal de medidores eléctricos y el sistema de suministro de energía de una ciudad inteligente. Para cada área, seleccionaron las clases apropiadas, y para las clases, posibles problemas y soluciones. Para el escenario elegido de usar la arquitectura, los principales problemas surgen debido a las limitaciones de los dispositivos en sí mismos y los patrones únicos de transferencia de datos entre estos dispositivos.

Para superar estas limitaciones, es necesario implementar protocolos y soluciones efectivas relacionadas con dominios de aplicación, redes y redes de acceso. El software y los patrones de transferencia de datos obsoletos de los dispositivos IoT pueden crear problemas de acceso en algunos y problemas de seguridad en otros dominios de red. Para tratar estos problemas, los autores, por ejemplo, proponen usar la tecnología de "cortar" la red en segmentos, que aislarán las aplicaciones individuales, así como el uso de hardware para monitorear el estado de la red.

Un ejemplo de un ataque a la red y sus consecuencias.

Un ejemplo de un ataque a la red y sus consecuencias.Las dos tecnologías más importantes para el trabajo del sistema de suministro de energía inteligente descrito anteriormente son NFV (virtualización de funciones de red) y SDN (redes configuradas por software). Estas tecnologías permiten a los operadores crear herramientas rentables para "cortar" redes en segmentos separados para la transferencia de datos. Las funciones de la red móvil en este caso están virtualizadas, y los flujos de datos entre ellas están controlados por controladores SDN. Además, la tecnología SDN le permite separar las áreas de control y datos entre sí gracias a la capacidad de programar configuraciones de red y políticas de red.

Una de las principales amenazas para cualquier red móvil es la pérdida de conexión. Además, dicha pérdida puede ser el resultado de un ataque DoS (denegación de servicio), cuando un atacante sobrecarga los controladores SDN en los dominios de "hogar", "servicio" o "acceso". Este tipo de ataque afecta a una de las funciones en la capa de transporte (más precisamente, la función de reenvío) a través de la función en la capa de control (por ejemplo, a través de la función de reconfiguración de las tablas de enrutamiento). En este caso, los piratas informáticos pueden medir el tiempo de respuesta de la red y determinar cómo comenzar a cambiar la configuración de las tablas de enrutamiento. Gracias a dicho ataque de huellas digitales (de "huellas digitales") y la información obtenida durante el mismo, los ataques DoS posteriores por parte de piratas informáticos durante los cuales llamarán sin cesar a esta función para sobrecargar el controlador SDN serán mucho más efectivos.

Las consecuencias de tales ataques serán:

1. Pérdida de comunicación entre “clientes” (en este caso, medidores eléctricos) con la red y el servicio de suministro de energía.

2. Deterioro del estado general de la red y el impacto negativo en la implementación de funciones de red virtualizadas. El operador móvil puede asumir independientemente la responsabilidad de eliminar la amenaza o transferir esta tarea a los proveedores de infraestructura.

3. Pérdida de la confianza del usuario en los operadores móviles. En este caso, el operador es responsable de la operación de los medidores y de la eliminación de tales amenazas.La arquitectura de seguridad en este ejemplo se utiliza para identificar todas las áreas y dominios de seguridad que se ven afectados por una amenaza particular y a los que, por lo tanto, se deben aplicar ciertas clases de administración de seguridad. Los ataques de huellas digitales están relacionados con la clase de gestión de accesibilidad en infraestructura y virtualización. Uno de los posibles mecanismos de protección contra ellos puede ser el retraso de los primeros paquetes de cada flujo de datos y, por lo tanto, la ocultación de la información de temporización que pueden utilizar los piratas informáticos.

ConclusionesEn dos publicaciones sobre arquitectura de seguridad 5G, tratamos de presentar las principales herramientas y formas en que los autores del estudio Una arquitectura de seguridad para redes 5G ofrecen proteger las redes 5G de posibles ataques, y al mismo tiempo considerar la aplicación práctica de sus ideas. Es posible que el enfoque descrito en este estudio se aplique pronto en todo el mundo, así como los conceptos de dominios, capas, esferas y clases de administración de seguridad o la idea lógica de que es necesario evaluar y garantizar la seguridad de la red en la etapa de implementación. Y esto es realmente importante, porque el despliegue de redes de quinta generación en el mundo está ocurriendo ahora, ante nuestros ojos.

Con el advenimiento de 5G, aparecerán nuevos elementos y herramientas en la infraestructura, por ejemplo, "dividir" las redes en segmentos, la virtualización de las funciones de red y las redes configuradas por software, y la escala de los sistemas (así como los requisitos para su seguridad) aumentarán considerablemente. Los métodos de seguridad para las redes de la generación anterior no pueden cubrir todos los vectores de ataque para la infraestructura 5G. Como mínimo, no están preparados para nuevos casos de uso con un gran número de participantes con diferentes derechos que simultáneamente tienen acceso a esta infraestructura. Esto es especialmente notable en el ejemplo de los grandes ecosistemas 5G, como las ciudades inteligentes. Por lo tanto, la aparición de nuevos conceptos como la arquitectura de seguridad de red 5G, que ofrecen una alternativa a los enfoques establecidos y están listos para proteger las redes de quinta generación, puede ser vital para la implementación y el desarrollo normales de las tecnologías 5G en el futuro. Que ya ha llegado.