Las cajas de hierro con dinero en las calles de la ciudad no pueden dejar de llamar la atención de los amantes de las ganancias rápidas. Y si antes se usaban métodos puramente físicos para vaciar los cajeros automáticos, ahora se usan cada vez más trucos hábiles relacionados con las computadoras. Ahora el más relevante de ellos es la "caja negra" con un microordenador de placa única en su interior. Hablaremos sobre cómo funciona en este artículo.

- Evolución de las tarjetas de cajero automático

- El primer conocido de la "caja negra"

- Análisis de comunicaciones ATM

- ¿De dónde vienen las "cajas negras"?

- "Last Mile" y un centro de procesamiento falso

El jefe de la Asociación Internacional de Fabricantes de Cajeros Automáticos (ATMIA) identificó las cajas negras como la amenaza más peligrosa para los cajeros automáticos.

Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar ubicados en un edificio. Los fabricantes de cajeros automáticos construyen sus creaciones de hierro a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Una especie de diseñador LEGO para adultos. Los componentes terminados se colocan en la caja del cajero automático, que generalmente consta de dos compartimentos: el compartimento superior ("gabinete" o "área de servicio") y el compartimento inferior (caja fuerte). Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como un host. En modelos de cajeros automáticos más antiguos, también puede encontrar conexiones a través del bus SDC.

La evolución de las tarjetas de cajero automático

Los cajeros automáticos con grandes cantidades dentro atraen invariablemente a los carders. Al principio, los carders solo explotaban graves deficiencias físicas en la protección de los cajeros automáticos: usaban skimmers y shimmers para robar datos de las bandas magnéticas; almohadillas falsas y cámaras de código PIN; e incluso falsos cajeros automáticos.

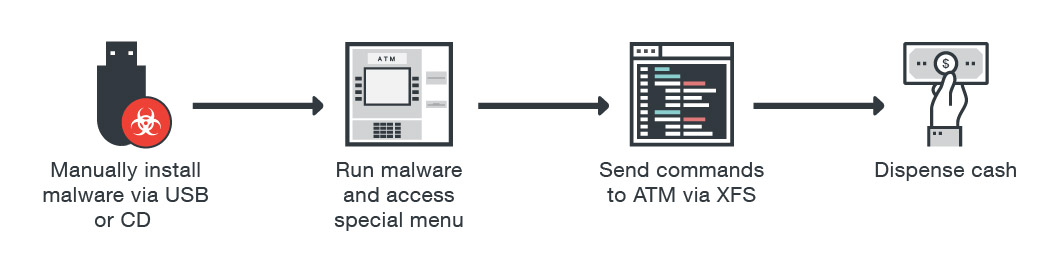

Luego, cuando los cajeros automáticos comenzaron a equiparse con un software unificado que funciona según estándares comunes, como XFS (eXtensions for Financial Services), los carders comenzaron a atacar los cajeros automáticos con virus informáticos.

Entre ellos se encuentran Trojan.Skimmer, Backdoor.Win32.Skimer, Ploutus, ATMii y otros numerosos programas maliciosos con nombre y sin nombre que carders plantan en el host del cajero automático a través de una unidad flash USB de arranque o mediante un puerto TCP de control remoto.

Proceso de infección ATM

Una vez capturado el subsistema XFS, el malware puede emitir comandos al dispensador de billetes sin autorización. O dé comandos al lector de tarjetas: lea / escriba la banda magnética de una tarjeta bancaria e incluso recupere el historial de transacciones almacenado en el chip de la tarjeta EMV. De particular interés es el EPP (cifrado de PIN Pad; pinpad cifrado). En general, se acepta que el código PIN ingresado no puede ser interceptado. Sin embargo, XFS le permite usar el pinpad EPP en dos modos: 1) modo abierto (para ingresar varios parámetros numéricos, como la cantidad a cobrar); 2) modo seguro (EPP cambia a él cuando necesita ingresar un código PIN o clave de cifrado). Esta característica de XFS permite al operador llevar a cabo un ataque MiTM: interceptar el comando de activación del modo seguro, que se envía desde el host al EPP, y luego informar al pinpad EPP que el trabajo debe continuar en modo abierto. En respuesta a este mensaje, EPP envía pulsaciones de teclas en texto claro.

El principio de funcionamiento de la "caja negra"

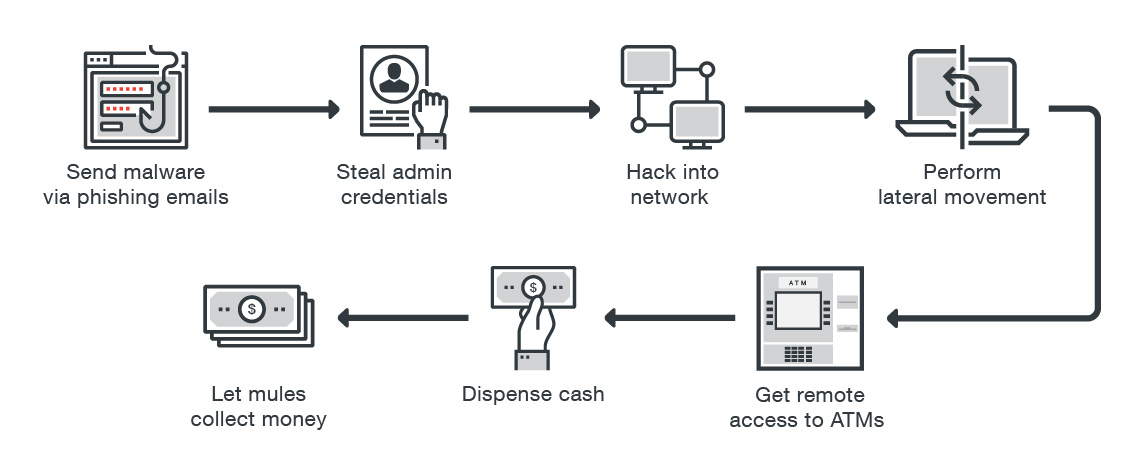

En los últimos años, según Europol, el malware para cajeros automáticos ha evolucionado notablemente. Los carders ya no tienen que tener acceso físico a un cajero automático para infectarlo. Pueden infectar cajeros automáticos a través de ataques de red remotos utilizando la red corporativa del banco. Según el Grupo IB, en 2016 en más de 10 países de Europa, los cajeros automáticos fueron objeto de ataques remotos.

Ataque de cajero automático a través de acceso remoto

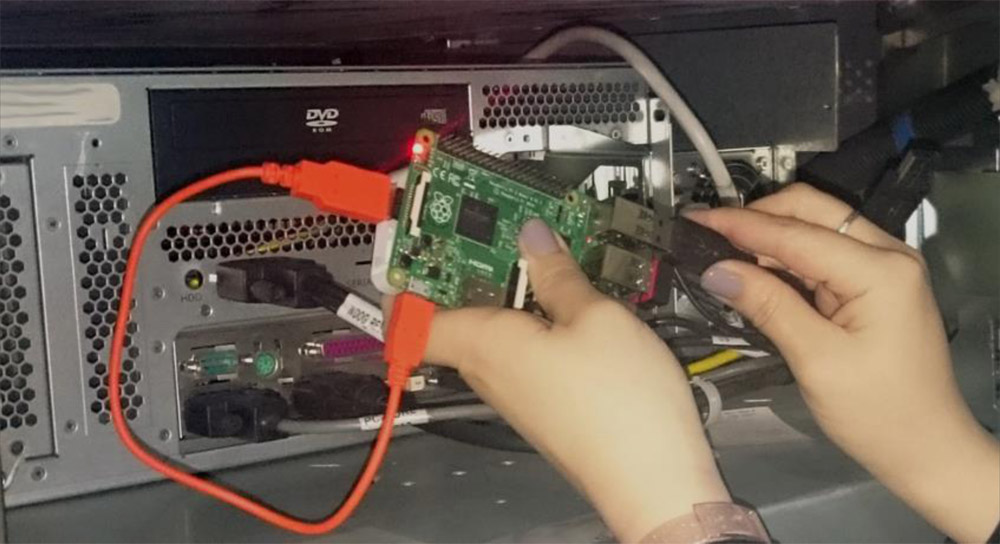

Los antivirus, el bloqueo de actualizaciones de firmware, el bloqueo de puertos USB y el cifrado del disco duro protegen en cierta medida el cajero automático de los ataques de virus por parte de los carders. Pero, ¿qué pasa si el carder no ataca al host, sino que se conecta directamente a la periferia (a través de RS232 o USB), a un lector de tarjetas, alfombrilla o dispensador de efectivo?

El primer conocido de la "caja negra"

Hoy en día, los carders expertos en tecnología hacen exactamente eso , utilizando el llamado. Las "cajas negras" son microcomputadoras de placa única específicamente programadas, como la Raspberry Pi. Las "cajas negras" vacían los cajeros automáticos completamente, por arte de magia (desde el punto de vista de los banqueros). Los carders conectan su dispositivo mágico directamente al dispensador de billetes; extraer de él todo el dinero disponible. Tal ataque omite todo el software de protección implementado en el host ATM (antivirus, monitoreo de integridad, cifrado de disco completo, etc.).

Black Box basado en Raspberry Pi

Los mayores fabricantes de cajeros automáticos y las agencias de inteligencia del gobierno, frente a varias implementaciones de caja negra, han advertido que estas ingeniosas computadoras hacen que los cajeros automáticos escupan todo el efectivo disponible; 40 billetes cada 20 segundos. Además, los servicios especiales advierten que los carders suelen apuntar a cajeros automáticos en farmacias y centros comerciales; y también en cajeros automáticos que atienden a los automovilistas sobre la marcha.

En este caso, para no brillar frente a las cámaras, los carders más cuidadosos recurren a un compañero no muy valioso, una mula. Y para que no pudiera apropiarse de la "caja negra" para sí mismo, utilizan el siguiente esquema . La funcionalidad clave se elimina de la "caja negra" y se conecta un teléfono inteligente, que se utiliza como un canal para la transmisión remota de comandos a la "caja negra" truncada a través del protocolo IP.

Modificación de la "caja negra", con activación por acceso remoto

¿Cómo se ve desde el punto de vista de los banqueros? Lo siguiente sucede en las grabaciones de las cámaras de video: cierta persona abre el compartimento superior (área de servicio), conecta una "caja mágica" al cajero automático, cierra el compartimento superior y se va. Un poco más tarde, varias personas, clientes aparentemente comunes, se acercaron al cajero automático y retiraron grandes cantidades de dinero. Luego el carder regresa y recupera su pequeño dispositivo mágico del cajero automático. Por lo general, el hecho de un ataque en un cajero automático con una "caja negra" se detecta solo después de unos días: cuando una caja fuerte vacía y un registro de retiro de efectivo no coinciden. Como resultado, los empleados del banco solo pueden rascarse la cabeza .

Análisis de comunicación ATM

Como se señaló anteriormente, la interacción entre la unidad del sistema y los dispositivos periféricos es a través de USB, RS232 o SDC. El carder se conecta directamente al puerto del dispositivo periférico y le envía comandos, sin pasar por el host. Es bastante simple, porque las interfaces estándar no requieren controladores específicos. Y los protocolos propietarios por los cuales interactúan los periféricos y el host no requieren autorización (después de todo, el dispositivo está dentro de la zona de confianza); y, por lo tanto, estos protocolos desprotegidos mediante los cuales interactúan los periféricos y el host se tocan fácilmente y son fácilmente susceptibles a un ataque de reproducción.

T.O. los carders pueden usar un analizador de tráfico de software o hardware, conectándolo directamente al puerto de un dispositivo periférico específico (por ejemplo, a un lector de tarjetas) para recopilar datos transmitidos. Usando un analizador de tráfico, el operador descubrirá todos los detalles técnicos del funcionamiento del cajero automático, incluidas las funciones no documentadas de su periferia (por ejemplo, la función de cambiar el firmware de un dispositivo periférico). Como resultado, el carder obtiene el control total sobre el cajero automático. Al mismo tiempo, es bastante difícil detectar la presencia de un analizador de tráfico.

El control directo sobre el dispositivo de emisión de billetes significa que los cassettes ATM pueden vaciarse sin ninguna fijación en los registros que normalmente trae el software implementado en el host. Para aquellos que no están familiarizados con la arquitectura de hardware y software de un cajero automático, esto es realmente lo que podría parecer la magia.

¿De dónde vienen las "cajas negras"?

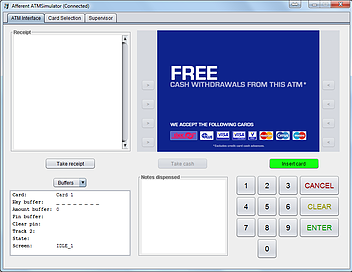

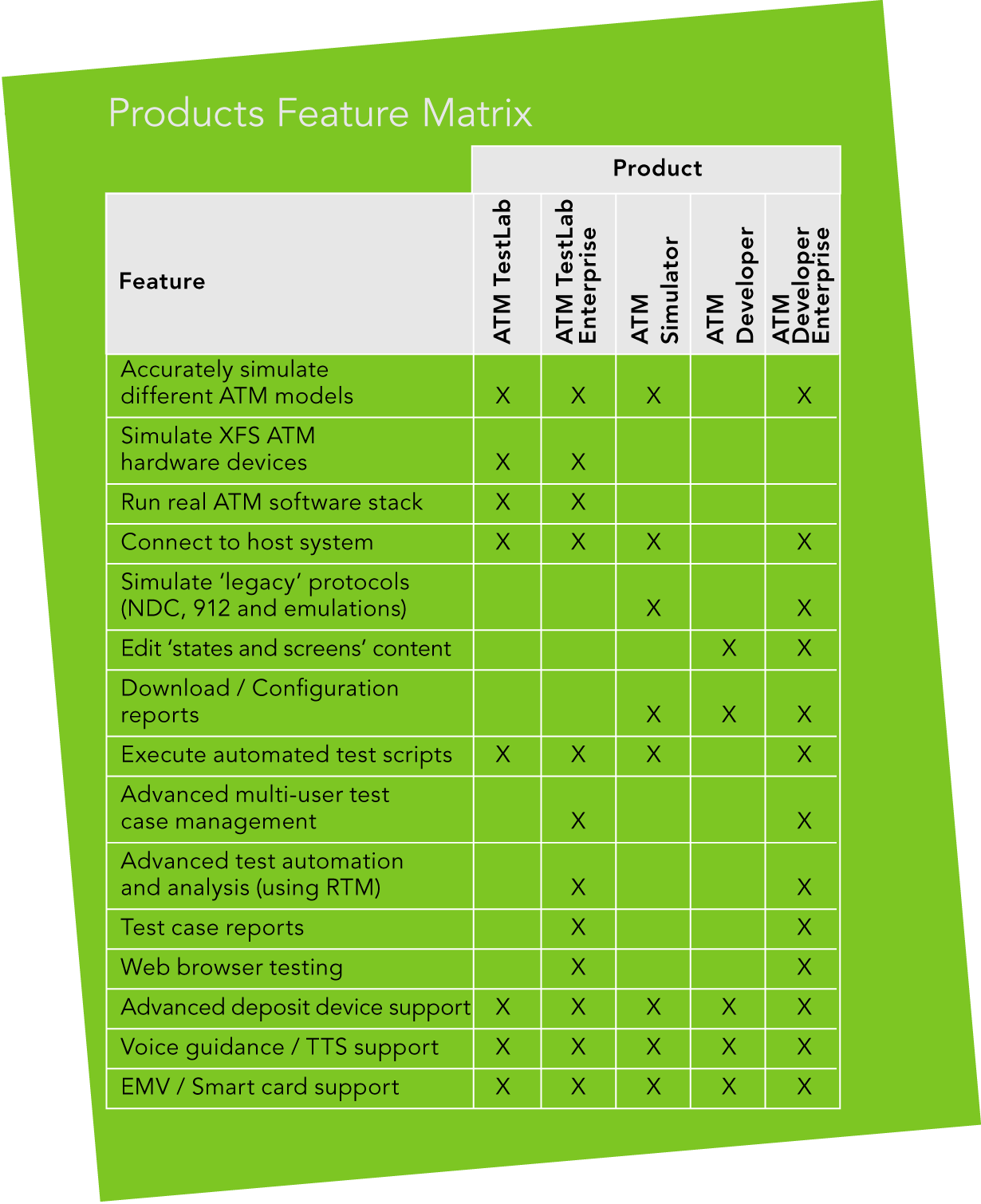

Los vendedores y subcontratistas de cajeros automáticos están desarrollando utilidades de depuración para diagnosticar el hardware del cajero automático, incluida la electromecánica responsable de los retiros de efectivo. Entre tales utilidades: ATMDesk , RapidFire ATM XFS . La siguiente figura muestra algunas más de estas utilidades de diagnóstico.

Panel de control ATMDesk

Panel de control RapidFire ATM XFS

Características comparativas de varias utilidades de diagnóstico.

El acceso a tales utilidades normalmente se limita a tokens personalizados; y solo funcionan con la puerta de la caja fuerte del cajero automático abierta. Sin embargo, con solo reemplazar algunos bytes en el código binario de la utilidad, los carders pueden "probar" los retiros de efectivo, evitando los cheques provistos por el fabricante de la utilidad. Los encargados de la instalación instalan dichas utilidades modificadas en su computadora portátil o microordenador de placa única, que luego se conectan directamente al dispensador de billetes, para el retiro no autorizado de efectivo.

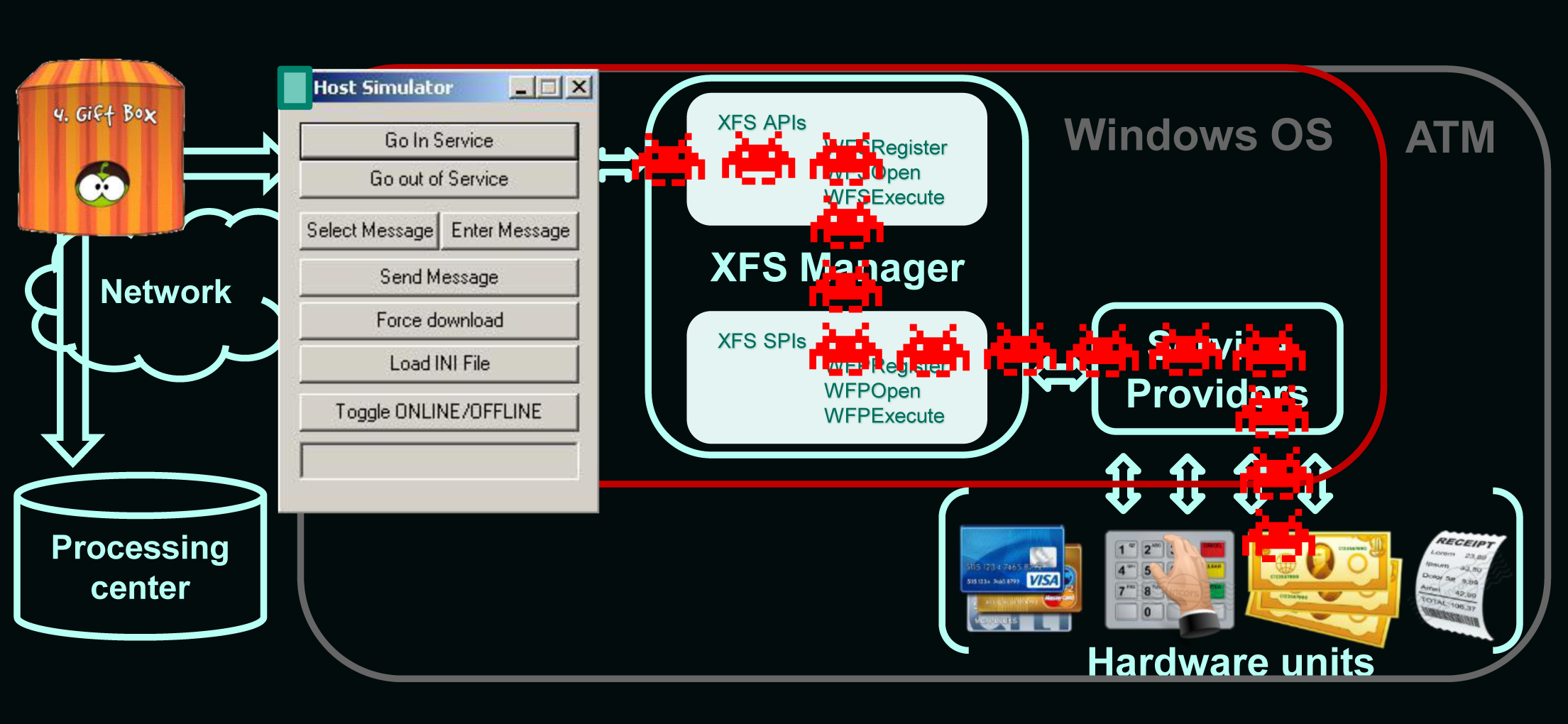

Last Mile y un centro de procesamiento falso

La interacción directa con los periféricos, sin comunicarse con el host, es solo uno de los métodos efectivos de cardado. Otros trucos se basan en el hecho de que tenemos una amplia variedad de interfaces de red a través de las cuales el cajero automático se comunica con el mundo exterior. De X.25 a Ethernet y celular. Muchos cajeros automáticos se pueden identificar y localizar a través del servicio Shodan ( aquí se presentan las instrucciones más concisas para su uso), seguidos de un ataque que parasita una configuración de seguridad vulnerable, pereza de administrador y comunicaciones vulnerables entre diferentes departamentos del banco.

La "última milla" de comunicación entre un cajero automático y un centro de procesamiento es rica en una amplia variedad de tecnologías que pueden servir como punto de entrada para un carder. La interacción se puede llevar a cabo a través de un método de comunicación por cable (línea telefónica o Ethernet) o inalámbrica (Wi-Fi, celular: CDMA, GSM, UMTS, LTE). Los mecanismos de seguridad pueden incluir: 1) hardware o software para soporte de VPN (estándar, integrado en el sistema operativo y de terceros fabricantes); 2) SSL / TLS (ambos específicos para un modelo de cajero automático específico y de terceros fabricantes); 3) cifrado; 4) autenticación de mensaje.

Sin embargo, parece que para los bancos las tecnologías enumeradas parecen ser muy complejas y, por lo tanto, no se molestan con una protección especial de la red; o implementarlo con errores. En el mejor de los casos, el cajero automático se comunica con el servidor VPN, y ya dentro de la red privada se conecta al centro de procesamiento. Además, incluso si los bancos logran implementar los mecanismos de protección mencionados anteriormente, el carder ya tiene ataques efectivos contra ellos. T.O. incluso si la seguridad cumple con el estándar PCI DSS, los cajeros automáticos siguen siendo vulnerables.

Uno de los requisitos básicos de PCI DSS es que todos los datos confidenciales, cuando se transmiten a través de una red pública, deben estar encriptados. ¡Y después de todo, realmente tenemos redes que fueron diseñadas originalmente para que los datos en ellas estén completamente encriptados! Por lo tanto, es tentador decir: "Nuestros datos están encriptados, porque usamos Wi-Fi y GSM". Sin embargo, muchas de estas redes no brindan protección suficiente. Las redes celulares de todas las generaciones han sido pirateadas durante mucho tiempo. Finalmente e irrevocablemente. E incluso hay proveedores que ofrecen dispositivos para interceptar los datos transmitidos a través de ellos.

Por lo tanto, ya sea en una comunicación insegura o en una red "privada", donde cada cajero automático transmite a otros cajeros automáticos sobre sí mismo, se puede iniciar un "centro de procesamiento falso" de ataque MiTM, lo que llevará a que el operador tome el control de los flujos de datos transmitidos entre Cajero automático y centro de procesamiento.

Miles de cajeros automáticos son potencialmente susceptibles a tales ataques MiTM . En el camino a un centro de procesamiento genuino, el cardrer inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que emita billetes. Al mismo tiempo, el carder establece su centro de procesamiento de tal manera que la entrega de efectivo se realiza independientemente de qué tarjeta se inserte en el cajero automático, incluso si ha caducado o tiene saldo cero. Lo principal es que un centro de procesamiento falso lo "reconoce". Como centro de procesamiento falso, puede haber una artesanía o un simulador de centro de procesamiento, desarrollado originalmente para depurar la configuración de la red (otro regalo del "fabricante" - carders).

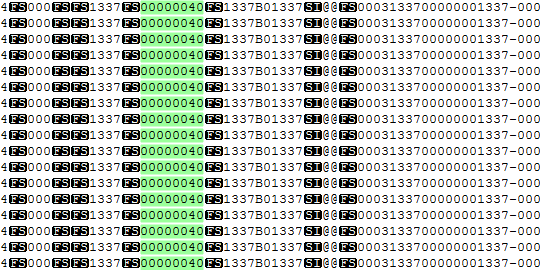

La siguiente figura muestra un volcado de comandos para emitir 40 billetes del cuarto cassette, enviados desde un centro de procesamiento falso y almacenados en registros de software de ATM. Se ven casi como los reales.

Volcado manda centro de procesamiento falso