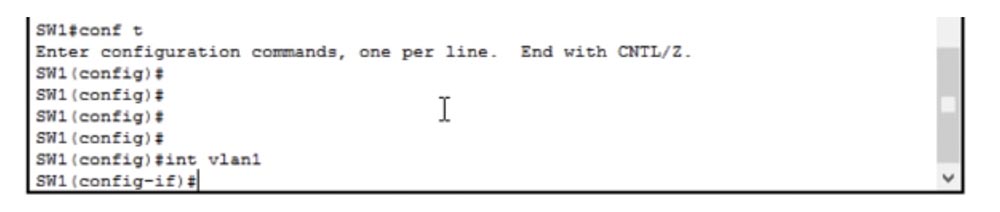

Entonces, vimos cómo configurar una red en una computadora. En cuanto al interruptor, permítame recordarle que es un dispositivo del segundo nivel del modelo OSI, y debemos configurar la dirección IP, que pertenece al tercer nivel. Para hacer esto, usamos la administración de direcciones IP y vamos a la interfaz VLAN1. Consideraremos la VLAN en detalle en uno de los siguientes videos tutoriales, por ahora solo recuerde que el nuevo conmutador "listo para usar" tiene todos los puertos configurados para usar VLAN1. Por lo tanto, para asignar la dirección IP 10.1.1.10 al conmutador, recurrimos a esta interfaz.

Si queremos asignar la dirección IP de la puerta de enlace predeterminada, debemos usar el comando ip default gateway 10.1.1.100.

Esto es necesario para que nuestro conmutador pueda comunicarse con otra red. Si volvemos a la configuración de trabajo de las interfaces del conmutador, veremos que hay líneas:

interfaz Vlan1

dirección IP 10.1.1.10 255.255.255.0

Esto significa que cualquier dispositivo con los primeros tres octetos de la dirección IP es 10.1.1., Utilizará la dirección de puerta de enlace predeterminada de 10.1.1.100 para conectarse a otra red. Así es como se asigna la dirección de puerta de enlace predeterminada.

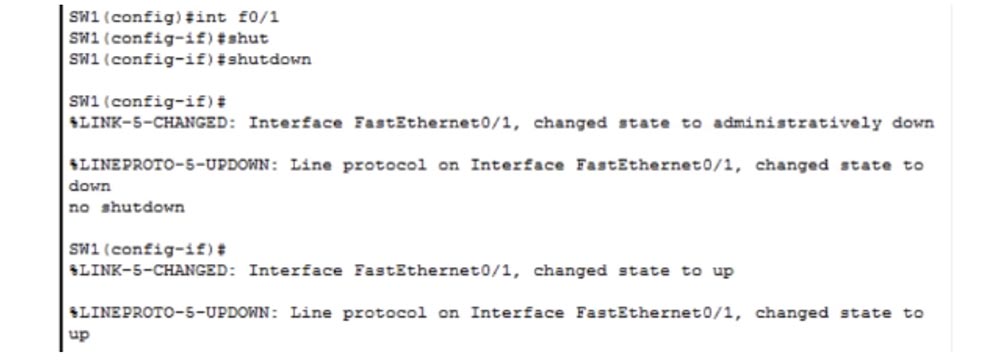

Consideremos cómo es posible desconectar cualquier puerto de un conmutador. Ahora he cometido un error e intentaré beneficiarme de él. Si tenemos un enrutador, su designación comienza con f0 / 0 o g0 / 0, y la designación del conmutador siempre comienza con f0 / 1 o g0 / 1, dependiendo de si se utiliza FastEthernet o GigabitEthernet. En nuestro caso, esto es FastEthernet, por lo que utilizamos la designación de interruptor f0 / 1.

Como saben, los enrutadores fueron inventados por Cisco y decidió que los números de enrutador siempre comienzan con f0 / 0. Entonces, si quiero deshabilitar este puerto, simplemente escribo el comando de apagado, y el puerto FastEthernet 0/1 está físicamente deshabilitado. Si deseo habilitar este puerto nuevamente, ingreso el comando no shutdown. Como puede ver, en el primer caso recibimos un mensaje de que el estado del puerto está "administrativamente inactivo", en el segundo caso, que el estado del puerto está "activo".

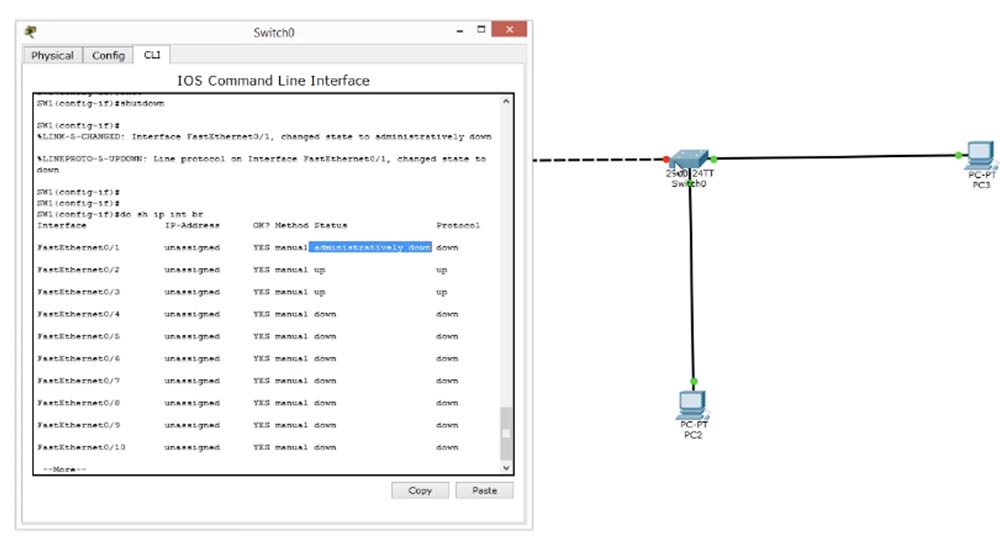

Ahora volveré a desconectar el puerto y le daré el comando do sh ip interface br: este es uno de mis comandos favoritos, lo que permite ver rápidamente el estado actual de todas las interfaces de conmutador.

Vemos que la interfaz FastEthernet0 / 1 está deshabilitada administrativamente. Administrativamente significa que esta interfaz se ha deshabilitado mediante el comando de apagado. En la columna de la derecha, vemos que el protocolo de esta interfaz también está deshabilitado y está en estado inactivo, sin embargo, cuando aparece el tráfico en este puerto, pasará inmediatamente al estado activo.

El estado de la interfaz FastEthernet0 / 4 también se muestra como inactivo, es decir, en este momento está en estado abierto, pero no funciona. Las interfaces FastEthernet0 / 2 y FastEthernet0 / 3 están activas, porque si observa la topología lógica de nuestra red, puede ver que PC2 y PC3 están conectadas a ellas. En la imagen, estos puertos de conmutador están marcados con puntos verdes, y el puerto desconectado administrativamente conectado al concentrador está marcado con un punto rojo.

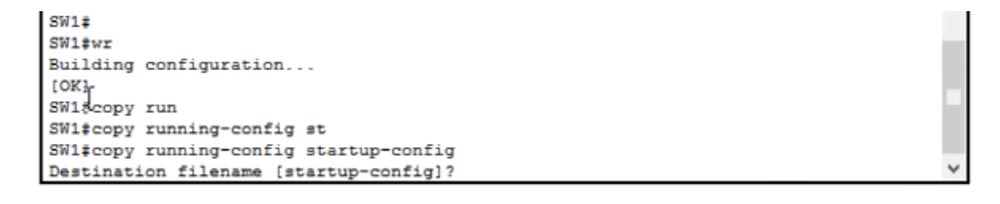

Ahora ingresaré el comando no shutdown, y verá cómo después de unos segundos el punto rojo cambiará de color, lo que indica que el puerto está encendido. Por lo tanto, hicimos la configuración de Comando de apagado y negación. Todavía tenemos el último elemento de configuración: guardar la configuración del interruptor Guardar configuración. Para hacer esto, ingresamos el comando wr (wright) y guardamos la configuración. A continuación, copiamos esta configuración en el archivo de configuración del interruptor de arranque.

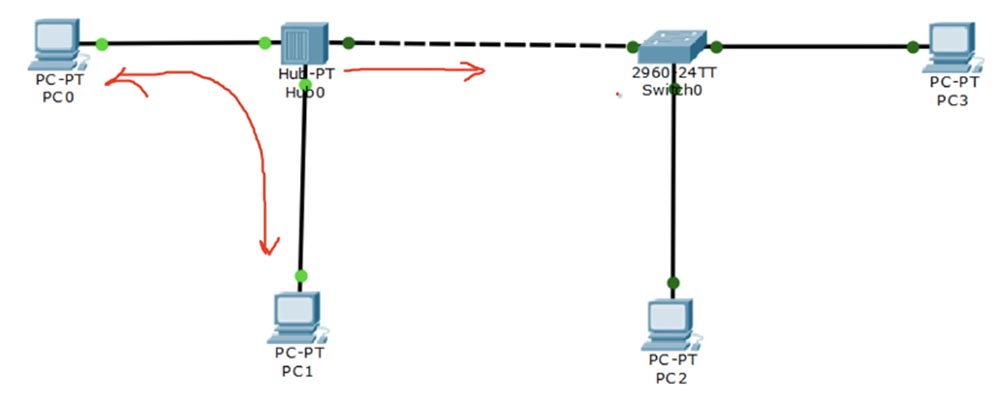

Ahora volvamos a nuestro diseño de red, donde tenemos un gran problema. Las personas que entienden las redes saben la diferencia entre un hub y un switch.

Si la PC2 está conectada al conmutador o se comunica con la PC3, el tráfico fluye solo entre estos dos dispositivos: PC2 y PC3. Si la PC0 se comunica con el concentrador o la PC1 a través del concentrador, entonces el tráfico fluye no solo entre las dos computadoras, porque el concentrador envía una copia de este tráfico al conmutador.

Suponga que es un administrador de red sentado en la PC1 e intenta conectarse al conmutador utilizando el protocolo de acceso remoto al terminal Telnet a través del concentrador. Sin embargo, todo el tráfico que dirige al conmutador puede ser visto por un pirata informático que se encuentra en la PC0, porque el concentrador enviará una copia de este tráfico a su computadora.

Como usa un nombre de usuario y una contraseña para conectarse al conmutador, el hacker puede usar el software gratuito Wireshark, que le permite analizar el tráfico y obtener sus credenciales. Es por eso que tratamos de no usar concentradores al crear redes modernas. Actualmente, casi todas las empresas han reemplazado los centros con conmutadores.

Una forma de evitar fugas de tráfico a través del concentrador puede ser utilizar otra tecnología de transmisión basada en el protocolo SSH o "shell seguro". Este protocolo es similar a Telnet y hace lo mismo, pero de una manera más segura, utilizando encriptación de tráfico.

Considera este ejemplo. Cuando el Ministerio de Defensa quiere transportar algunos equipos secretos al otro lado del país, utiliza un camión para hacerlo. Este camión debe pasar por la puerta con un guardia que le pide documentos al conductor. En nuestro caso, este es el nombre de usuario y la contraseña. Tan pronto como el guardia reciba la contraseña correcta, perderá el camión. Así es como funciona el protocolo Telnet, pero nuestro camión transporta carga en un cuerpo abierto y mientras viaja a su destino, cualquiera puede ver lo que hay en él. Sin embargo, no queremos que nadie sepa qué tipo de carga estamos transportando, necesitamos que el camión esté cerrado. Esto significa que cualquiera que lo vea no podrá descubrir qué hay detrás. Esto es lo que hace SSH: protege el contenido del tráfico de personas externas.

Telnet es lo suficientemente bueno para redes confiables, cuando contacta al destinatario que conoce, utiliza la autorización para ingresar a la red, enviar y recibir mensajes. Pero no puede proteger el contenido de sus mensajes de un hacker que logra infiltrarse en su red. SSH proporciona dicha conexión cuando los mensajes solo pueden ser descifrados por dos personas: el remitente y el destinatario. Esto solo puede hacerse mediante los dispositivos para los que está destinado este mensaje.

Por lo tanto, si intercambiamos mensajes entre la PC1 y el conmutador utilizando el protocolo SSH, el concentrador también lo copiará a otros dispositivos, pero esto no ayudará de ninguna manera al pirata informático en la PC0, porque no podrá descifrarlo. Es decir, ve nuestro camión, pero no puede descubrir qué tipo de carga hay en una caja cerrada. Veamos qué es el protocolo SSH.

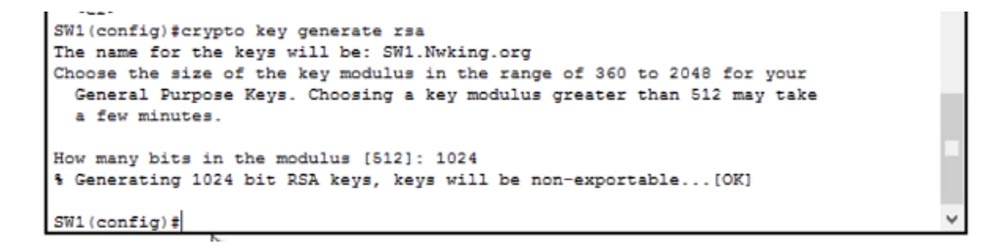

Para utilizar este protocolo, debe realizar 6 configuraciones. El primero es configurar el nombre de host, pero como ya lo hemos completado para el cambio, puede proceder inmediatamente a la segunda configuración: configurar el nombre de dominio. Para hacer esto, ingrese el comando ip domain-name Nwking.org en la ventana de comando del interruptor, pero puede usar cualquier otro nombre. Luego, debemos garantizar la seguridad de la clave segura, es decir, habilitar el cifrado con el comando de clave de cifrado y luego usar el comando de generación de clave de cifrado para activar la función de generación de clave de cifrado.

Hablaré en detalle sobre el funcionamiento del protocolo SSH en los siguientes videos, así que estad atentos para más cosas interesantes sobre la seguridad de Internet. Verá que después de usar este comando, apareció el mensaje Generar claves RSA en la línea, donde RSA es uno de los estándares de cifrado más comunes en el campo de las redes.

Después de presionar "Enter", apareció un mensaje en la pantalla que indica que puede seleccionar la longitud de la clave de cifrado de sesión de 360 a 2048 bits y que crear una clave de 512 bits puede llevar varios minutos. Asignemos un tamaño de clave de 1024 bits, esta es una clave bastante segura.

Quiero señalar que una clave de 1024 bits es muchas veces más confiable que una clave de 512 bits, así que no se confundan que solo es 2 veces más grande. Esta es solo la cantidad de bits de origen necesarios para generar una clave de sesión, la clave en sí tendrá un tamaño muchas veces mayor que este número.

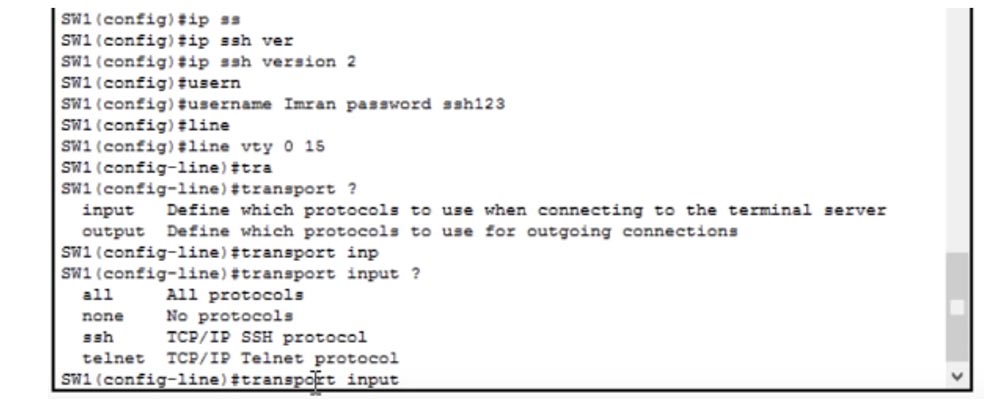

Entonces, tenemos el nombre de host, el nombre de dominio y la clave de cifrado, ahora tenemos que hacer que la función SSH versión 2 esté disponible, esta segunda versión del protocolo de seguridad que no es compatible con la primera versión de SSH. Para esto se utiliza el comando ip ssh versión 2. Esto significa que todo el tráfico que llegue a través de SSH utilizará la segunda versión.

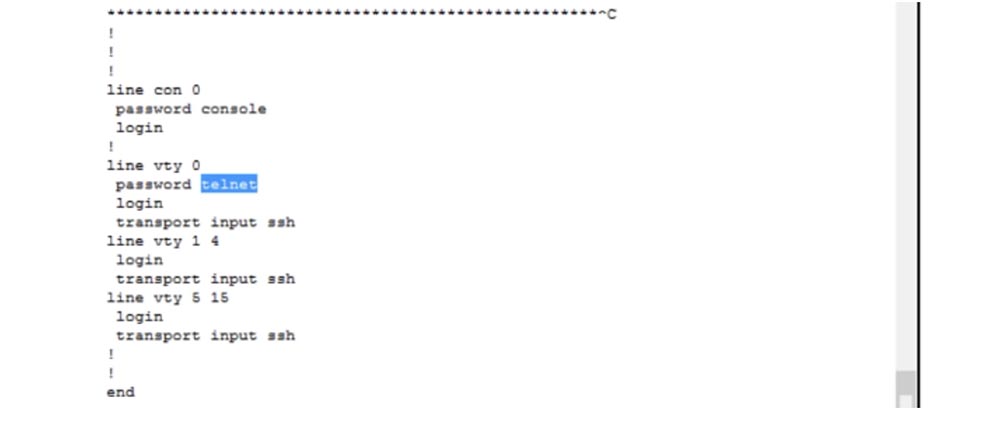

A continuación, necesitamos crear usuarios: crear usuarios. Esto se puede hacer ingresando una línea como esta: nombre de usuario Imran contraseña ssh123. Ahora necesita habilitar el interruptor para usar SSH. Sabemos que SSH y Telnet usan la línea vty, por lo que escribimos el comando line vty 0 15, porque queremos usar las 16 líneas de comunicación.

Para deshabilitar los protocolos SSH o Telnet para este conmutador, debe usar el comando de entrada de transporte, después de lo cual el sistema mostrará una pista de las 4 opciones posibles:

todos: la capacidad de usar ambos protocolos;

ninguno: deshabilita ambos protocolos;

ssh: utiliza el protocolo SSH TCP / IP;

telnet: use el protocolo Telnet TCP / IP.

Si ingresa el comando none de input de transporte, se denegará el tráfico a través de SSH y Telnet y se deshabilitarán todas las líneas vty del 0 al 15.

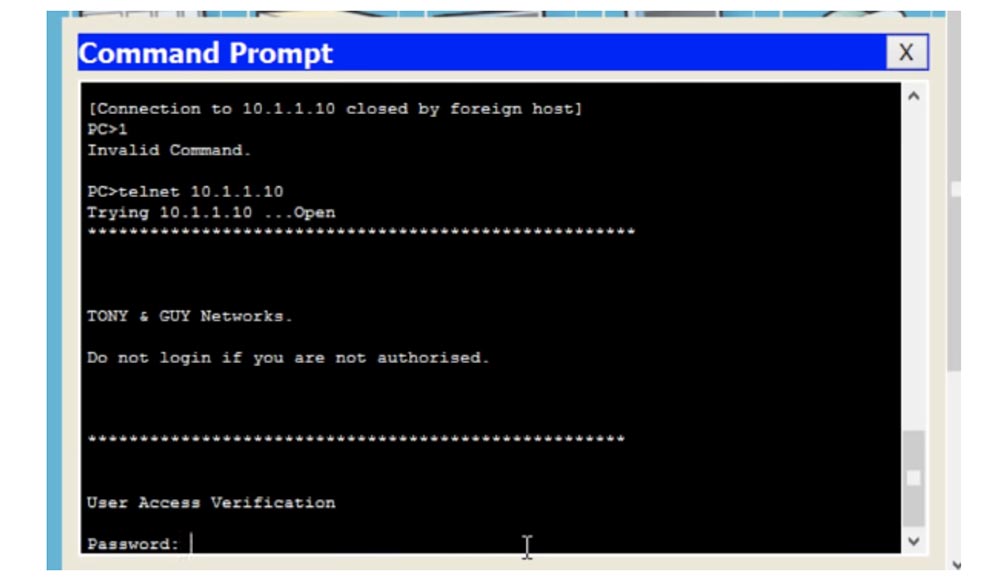

Si vuelvo a la terminal de línea de comando PC0 nuevamente, salgo de la configuración del interruptor e intento conectarme a través de Telnet, luego veré que la conexión está cerrada. La razón es que hemos prohibido el uso de cualquier protocolo de comunicación. Ahora, si quiero usar Telnet, ingresaré el comando de entrada de transporte telnet en la ventana de configuración del interruptor.

Si después de esto intentamos contactar nuevamente al switch a través de la computadora y escribimos telnet 10.1.1.10 en la terminal de línea de comando, se establecerá la conexión y veremos un banner de bienvenida y una sugerencia para ingresar una contraseña para la verificación del usuario.

Que hemos hecho Como medida de seguridad, hemos prohibido el uso del tráfico Telnet, permitiendo el uso solo del tráfico SSH. Si ahora ingresa el comando ssh de entrada de transporte en la configuración del interruptor e intenta iniciar sesión a través de la computadora, el sistema se negará a proporcionar acceso. En este caso, debe escribir ssh en la ventana del símbolo del sistema PC0; esto significará que el usuario desea establecer la comunicación mediante el protocolo SSH.

Después de eso, aparecerá una plantilla en la línea de comando para el formato de datos que el usuario debe ingresar: SSH - 1 nombre de usuario objetivo.

Tengo que ingresar la versión del protocolo, el nombre de usuario y la dirección IP del dispositivo con el que quiero comunicarme, así que escribo en la siguiente línea:

ssh -1 Imran 10.1.1.10

Después de eso, aparece un mensaje Abrir, que indica que la interfaz del dispositivo de destino está abierta, solicitándole que ingrese la Contraseña Contraseña. Ingresé la contraseña ssh123, pero por alguna razón no es aceptada. El hecho es que cometí un error, y esto es bueno, porque gracias a esto puedo enfocar su atención en otro paso necesario.

Intentemos descubrir qué pasó. Ingresé la contraseña ssh123, que se ingresó previamente en la configuración del interruptor. Veamos nuevamente la configuración actual del conmutador para comprender qué tipo de contraseña configuro.

Vemos que tenemos una conexión ejecutándose en la línea vty 0, y la contraseña para esta línea no es ssh123, sino telnet. Si ingreso esta contraseña en la línea de comando de la computadora, puedo acceder a la configuración del interruptor. ¿Por qué no se acepta la contraseña ssh123? Se trata del comando de inicio de sesión. Significa que solo puede iniciar sesión con la contraseña que se configuró previamente, es decir, debe usar la palabra telnet anterior como contraseña. Sin embargo, si queremos usar la contraseña de usuario, en lugar del comando de inicio de sesión, debemos usar el comando local de inicio de sesión.

Ahora vemos que todas nuestras configuraciones que contienen el comando de inicio de sesión han cambiado a inicio de sesión local, lo que significa: "usar un nombre de usuario y contraseña locales". Y el nombre de usuario local y la contraseña están en la línea de nombre de usuario contraseña Imran ssh123. Quiero verificar si Packet Tracer admite el comando local y ver qué es lo que admite: este comando significa verificar la contraseña local.

En los siguientes tutoriales en video sobre seguridad en Internet, mostraré que la configuración de inicio de sesión de los usuarios se puede hacer mucho más fácil utilizando los protocolos especiales de control de acceso de Cisco. Incluso cuando se usa el Cisco Identity Services Engine (ISE), que no se usa para enrutadores y conmutadores y está diseñado para funcionar con otros dispositivos, debemos asegurarnos de que estos dispositivos puedan acceder a la base de datos central utilizando un nombre de usuario y contraseña locales.

Entonces, en la terminal de la línea de comando del switch usamos el comando local de inicio de sesión, que le dice al sistema que es necesario usar un nombre de usuario y contraseña locales. Ahora ingresaré el comando Salir en la línea de comando de la computadora e intentaré reconectarme al interruptor usando la contraseña ssh123. Como puede ver, ahora funcionó.

Hoy analizamos cómo puede usar el protocolo SSH en la práctica. Quiero señalar que cada uno de ustedes, cuando comience a trabajar en una empresa, debe ante todo preguntar al gerente si es posible poner todos los dispositivos en modo de operación utilizando el protocolo SSH para proteger su tráfico.

Creo que por hoy hemos considerado suficiente material útil. Le aconsejo que tome notas para comprender mejor los problemas en cuestión. Si no comprende algo del video tutorial de hoy sobre la topología de red física y lógica o la configuración del interruptor, no dude en hacer preguntas, incluso en el grupo de Facebook

www.facebook.com/NetworKingConsultant , y las responderé.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?