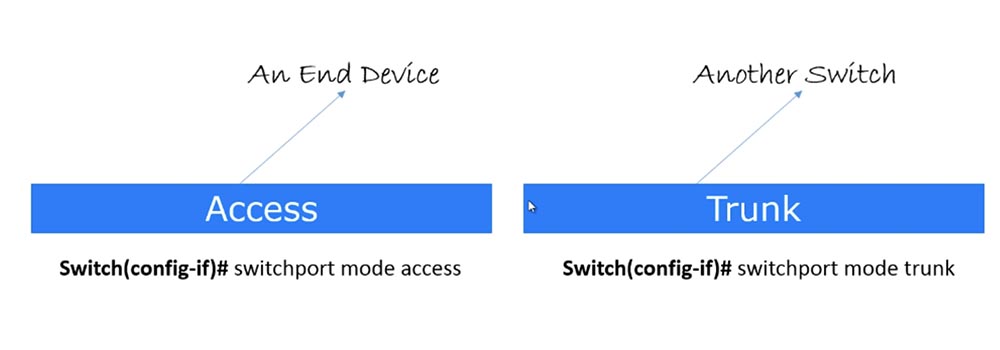

Hoy veremos los modos del puerto del conmutador y las funciones del conmutador. El conmutador tiene dos modos de funcionamiento: Acceso o acceso estático, y Troncal: modo troncal de túnel. El primer modo se usa cuando conecta cualquier dispositivo terminal al puerto del conmutador. Si conecta su computadora personal o portátil al conmutador, su puerto funciona como un puerto de acceso. Para configurar este modo, en la configuración del interruptor debe usar el comando de acceso al modo switchport. De nuestros videos tutoriales, ya sabe que cuando la línea de comando se ve como (config-if) #, esto significa que la interfaz del interruptor en este caso se denota como f0 / 1 o g0 / 1. Por lo tanto, tenemos un subcomando de interfaz de conmutador y se puede usar para cualquier otro puerto.

Por lo general, cuando escribe el comando de acceso al modo switchport, se refiere a la configuración de la VLAN. Sin embargo, en este punto, es posible que no se preocupe por las VLAN, sino que se centre en los modos de puerto. Por lo tanto, este modo se utiliza para conectar un puerto de conmutador específico al dispositivo final del usuario.

El segundo modo se conoce como puerto troncal o puerto troncal. Se utiliza para conectar el puerto de un conmutador a otro conmutador o enrutador. Este término fue acuñado por Cisco, otros fabricantes de dispositivos de red lo llaman de manera diferente. Cuando hablemos de VLAN, hablaremos sobre el modo troncal con más detalle, por ahora solo recuerde que el modo Troncal se usa cuando se conecta el interruptor a otro interruptor, y Access cuando se conecta al dispositivo final. Tenga en cuenta que no estamos hablando de modos de conmutador, sino de modos de puerto específicos, y cualquier puerto de conmutador se puede configurar en uno de estos modos.

Para poner un puerto en modo troncal, use el comando switchport mode trunk. Observo que cuando hablamos de modos de puerto, necesitamos decir sobre un protocolo especial para estos modos, que se llama protocolo de enlace dinámico, DTP es un protocolo de enlace dinámico. Este es un protocolo propietario de Cisco, es decir, no se puede usar con ningún otro conmutador que no sean productos de Cisco. Hay otros fabricantes de equipos de red que han adoptado el concepto del protocolo Cisco DTP, sin embargo, dado que esta serie de videos tutoriales se centra en Cisco CCNA, no consideraremos productos de otros desarrolladores.

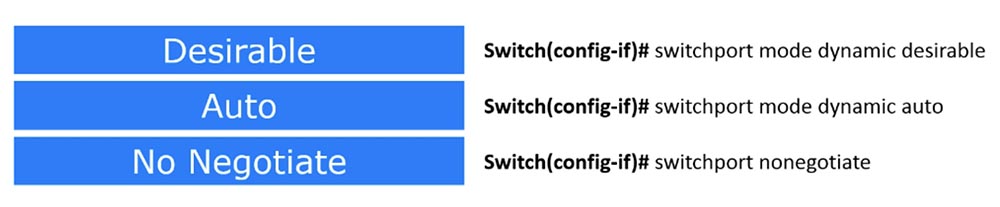

Hay tres modos en este protocolo: dos modos de funcionamiento Dinámico deseable y Dinámico automático, y el tercer modo Sin negociación simplemente deshabilita DTP.

Si el puerto está en modo Deseable dinámico, inmediatamente comienza a enviar paquetes DTP, es decir, se convierte en un puerto troncal. Del nombre del protocolo se deduce que proporciona una conexión troncal, y en este caso, el nombre del modo de protocolo deseable - "deseado" - significa que el puerto "quiere" convertirse en un enlace troncal. Supongamos que tengo un puerto troncal y usted tiene Telnet, y tal vez quiero que se convierta en un puerto troncal, ¡pero no quiere!

Pero si, por otro lado, el puerto del conmutador también funciona en modo dinámico deseable, entonces nuestro puerto que funciona en modo dinámico deseable se convierte en un puerto troncal. Lo mismo sucede si nuestro puerto está en modo dinámico automático, y el siguiente está en modo dinámico deseable. Tan pronto como nuestro puerto reciba paquetes DTP de él, se convertirá inmediatamente en un puerto troncal.

Pero si ambos conmutadores están en modo dinámico automático, surge un problema: en este modo, ambos conmutadores no harán nada, porque este es un modo de espera pasivo, que no proporciona ninguna acción hasta que el puerto recibe un paquete DTP. Por lo tanto, si ambos conmutadores están en modo dinámico automático, no se producirá una conexión troncal troncal.

Por lo tanto, si desea que se cree una conexión troncal automáticamente, al menos uno de los conmutadores, o más bien, los puertos del conmutador, deben estar en modo dinámico deseable.

Sin embargo, mantener constantemente uno de los interruptores en el estado Deseable dinámico no es muy bueno. Suponga que todos los conmutadores de su organización están en estado dinámico automático o dinámico deseable. Si algún tipo malo intenta descifrar su interruptor e ingresar al sistema, será muy fácil para él hacer esto. Todo lo que necesita hacer es obtener un conmutador, uno de cuyos puertos esté conectado al conmutador de su oficina, y configurarlo en modo dinámico deseable. Tan pronto como esto suceda, el conmutador de la compañía se convertirá en una troncal y le dará al atacante la oportunidad de interceptar todo el tráfico que lo atraviesa.

En el modo de enlace troncal, 2 o 3 interruptores comparten los mismos datos. Esto es similar a expandir las capacidades de su conmutador: si tiene 8 puertos y está conectado mediante un enlace troncal a otro conmutador de 8 puertos, considere que tiene un conmutador de 16 puertos. Así es como funciona el enlace troncal de forma predeterminada, a menos que, por supuesto, tome medidas especiales para evitar que un switch envíe su tráfico a otro. Pero, por lo general, si organiza un enlace troncal entre dos conmutadores de 8 puertos, solo obtiene un conmutador de 16 puertos.

Si un pirata informático obtiene acceso a su conmutador y crea una troncal, el conmutador de la compañía comenzará a enviar todo el tráfico al conmutador del atacante, que puede utilizar cualquier software para analizar el tráfico de toda la organización.

Para evitar esta situación, puede usar el modo Sin negociación ingresando el comando switchport nonegotiate. Por lo tanto, asegúrese de usar este comando para deshabilitar el protocolo DTP si no lo está usando.

Si usa el modo de puerto del conmutador de acceso, deshabilita el enlace troncal. Como ya dijimos, si necesita un modo de operación estático, configura Access, y si necesita un modo de protocolo DTP dinámico, usa Trunk. Este es el concepto de usar los modos de operación del puerto del conmutador, y espero que lo hayas aprendido.

Ahora pasamos a la consideración de las funciones de comunicación. Básicamente, un conmutador realiza tres funciones: Aprendizaje de direcciones: almacenar direcciones MAC, Decisión de reenvío: tomar la decisión de enviar datos y Evitar bucles o evitar bucles cerrados o bucles de red.

Comencemos recordando las direcciones. Ya hablamos sobre esto, pero como estamos hablando de interruptores, déjame recordarte nuevamente. Tan pronto como el conmutador se conecta a la red, todos los dispositivos de la red se conectan dentro de 30-40 segundos y comienzan a "comunicarse". Diré que a las computadoras realmente les gusta comunicarse, transmitiendo constantemente, diciendo: "¡Hola, aquí está mi dirección MAC!". Supongamos que tenemos cinco dispositivos de red, y cada uno está transmitiendo, por ejemplo, estas pueden ser solicitudes ARP. Cada vez que enciende su computadora, informa su dirección MAC a la red. Si el conmutador recibe un mensaje de difusión del primer dispositivo conectado al puerto n. ° 1, lee su dirección MAC contenida en este mensaje y recuerda que su primer puerto está conectado a esta dirección en particular. Según esta información, el conmutador crea una entrada en su tabla de direcciones MAC. Esta tabla a veces se denomina tabla CAM o tabla de memoria asociativa. Del mismo modo, actúa en relación con el segundo, tercer, cuarto, quinto dispositivo de red: tan pronto como el conmutador recibe un mensaje de difusión con una dirección MAC, lo coloca inmediatamente en su tabla, creando el registro correspondiente.

Si algún dispositivo de red desea ponerse en contacto con cualquier dirección MAC, el conmutador verifica si hay un registro sobre esta dirección en su tabla y, sobre la base de esta información, toma una decisión sobre el envío de datos. Echemos un vistazo más de cerca a este proceso.

Hay dos tipos de decisiones de transferencia de conmutador en el segundo nivel (canal) del modelo OSI: corte a través o transferencia, y almacenamiento y reenvío, transferencia con almacenamiento intermedio. Considere la diferencia entre estos dos tipos de conmutación.

Supongamos que un dispositivo de red está a punto de comunicarse con otro dispositivo. Para hacer esto, envía una trama que contiene su dirección MAC, dirección MAC de destino y otra información necesaria. Tan pronto como el conmutador recibe esta trama, primero mira la dirección MAC de destino, que se encuentra en los primeros bytes de la trama, e inmediatamente transfiere esta trama al puerto de destino. De esto se trata la conmutación Cut Through.

Si se utiliza el tipo de transferencia Almacenar y reenviar, el conmutador espera hasta que reciba la trama completa. Luego comprueba la trama recibida en busca de errores que puedan haber ocurrido durante la transmisión. Si no hay errores, pasa la trama al puerto de destino.

Algunas personas piensan que Cut Through es suficiente, otras dicen, "no, ¡definitivamente necesitamos verificación de errores!" Esta pregunta no tiene una solución definitiva, todo depende de la situación específica. Si necesita una transferencia rápida y desea que el conmutador reenvíe el tráfico lo más rápido posible, utilice el modo de conmutación Cut Through. Si necesita un tráfico más confiable y probado, use Store & Forward.

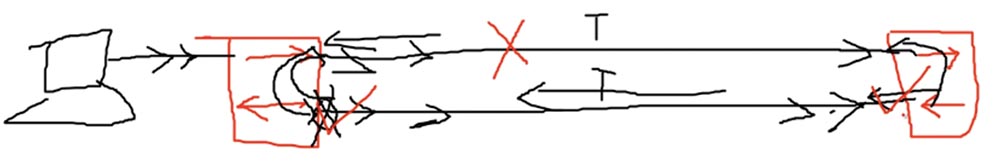

Ahora echemos un vistazo a Evitar bucles. Como recordarán, ya dije en una de mis lecciones que cuando un conmutador recibe un mensaje de difusión, lo envía a todos los puertos. Ahora dibujé 2 interruptores y las flechas rojas mostraban la recepción y transmisión de datos. Por lo general, conecta un interruptor a otro cable, formando una troncal. Sin embargo, a medida que la red crece, ya no está satisfecho con un cable a través del cual se transmiten los datos, desea acelerar el proceso de intercambio de tráfico y conectar los dispositivos con un segundo cable, creando otro enlace troncal.

Por supuesto, puede desconectar físicamente un cable y dejar el segundo, y la conexión entre los conmutadores no se interrumpirá, sin embargo, la mayoría de los administradores de red prefieren usar ambos enlaces. Por lo tanto, para conectar dos interruptores, no tenemos una, sino dos formas, y dicha conexión puede conducir a un problema de bucle de paquetes. Ocurre cuando hay más de una ruta en la capa 2 del modelo OSI entre dos puntos finales, por ejemplo, cuando dos conmutadores tienen varias conexiones entre sí o dos puertos de conmutador están conectados entre sí.

Ahora dibujaré otro dispositivo a la izquierda: una computadora. Cuando esta computadora transmite, el conmutador recibe tráfico y lo reenvía a todos sus puertos. En nuestro caso, esto significa que el interruptor izquierdo enviará tráfico en los cables superior e inferior, que están conectados a sus dos puertos. Cuando el conmutador derecho recibe tráfico en el cable superior, lo enviará a su segundo puerto, al que está conectado el cable inferior, y este tráfico volverá rápidamente al conmutador izquierdo. Cuando el tráfico del conmutador izquierdo en el cable inferior llega al conmutador derecho, el conmutador derecho lo redirigirá a su primer puerto y, dado que se trata de una transmisión de banda ancha, lo enviará al conmutador izquierdo en el cable superior.

A su vez, el interruptor izquierdo, después de haber recibido tráfico del derecho, lo redirigirá a su otro puerto y lo enviará de regreso, y lo hará para ambos puertos a los que están conectados los cables. Este proceso se repetirá indefinidamente, es decir, entre los dos conmutadores se forma un bucle cerrado o un bucle cerrado del mismo tráfico.

Es muy difícil detectar el tráfico en bucle en el sistema. No hay indicadores que muestren un bucle de tráfico, a diferencia del modelo OSI nivel 3, donde existen muchos mecanismos para evitar el bucle. Esto se debe a que en el segundo nivel del modelo OSI, los encabezados no admiten el valor de vida útil de la trama TTL, y si la trama se repite, puede vivir para siempre.

Además, el filtro de la tabla de direcciones MAC del conmutador se confundirá en cuanto a la ubicación del dispositivo, porque el conmutador recibirá una trama de más de un canal de comunicación y no podrá coincidir con ningún dispositivo en particular.

El protocolo Spanning-Tree, o STP, que evita la aparición de bucles de tráfico en la topología de la red, ayuda a resolver este problema. Puede obtener más información sobre este protocolo en el artículo de Wikipedia, por ahora solo necesita familiarizarse con su concepto. STP verifica si tenemos una conexión redundante. En nuestro caso, tenemos 2 conexiones entre los mismos conmutadores, es decir, hay redundancia presente. En los siguientes tutoriales en video, le contaré en detalle cómo funciona STP, pero ahora solo digo que actúa de acuerdo con sus propias reglas y desconecta lógicamente el cable adicional. Físicamente, ambos cables permanecen conectados, pero lógicamente uno de ellos está desconectado. Por lo tanto, ambos puertos conectados por el cable superior continúan intercambiando tráfico, pero uno de los puertos conectados por el cable inferior está lógicamente desactivado.

Suponga que la conexión en el cable superior se interrumpe por alguna razón. En este caso, el protocolo STP incluye inmediatamente uno de los puertos conectados por el cable inferior, y el intercambio de datos continúa sin interrupción.

Le presenté un concepto muy breve de STP: es un mecanismo que desconecta las conexiones redundantes. En esta diapositiva, verá la analogía del protocolo STP: un árbol caído bloqueó el camino y el camino "se rompió".

En los siguientes tutoriales en video, volveremos a muchos temas que se discutieron brevemente en episodios anteriores. Por lo tanto, les digo a mis alumnos que no se preocupen de que extrañemos algo importante: es como construir un edificio cuando nadie comienza a pintar las paredes del primer piso hasta que se erigen el resto de los pisos. No sé cuántas lecciones en video habrá en nuestro curso, tal vez 40 o 50, porque si un tema te interesa más, le dedicaré una lección por separado. Solo crea que con mi ayuda obtendrá todo el conocimiento para obtener un certificado CCNA e incluso aprenderá mucho más de lo necesario.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?