Durante varias décadas, los piratas informáticos han estado sonando continuamente la alarma: nuestra privacidad, privacidad, el derecho al anonimato, el derecho a la confidencialidad de la correspondencia están siendo atacados, y más y más cada año. La era del control total ya está al borde, pero la mayoría de la gente no está preocupada, incluso las asombrosas revelaciones de Snowden por parte de las masas son percibidas como un escándalo corriente de algún tipo. ¿Qué nos queda de ciberseguridad? Para informar Las conferencias de seguridad hablan sobre amenazas cada vez más sofisticadas. Seleccioné diez informes que están dedicados a las últimas tendencias en el campo de los dispositivos extrasensoriales móviles.

- El giroscopio que escucha

- La batería que golpea

"Dime cuánta energía consume tu teléfono ... y te diré dónde estás".

- wi-fi lee los labios

"Dime qué campo electromagnético hay en la habitación ... y te diré dónde estás".

- Balizas RFID en tu ropa interior

- Colusión ultrasónica de tus dispositivos inteligentes

- Enemigo de la nevera (y estantería)

"¿Tiene un solo microchip RFID en su casa y cartera?" - entonces eres un terrorista

- La vida secreta de tu tarjeta SIM

- ¿Es posible resistir el espionaje móvil?

- En lugar de una conclusión

El giroscopio que escucha

Los teléfonos inteligentes modernos están equipados con muchos sensores que le permiten implementar una rica interfaz de usuario. Aunque generalmente son útiles, a veces pueden revelar información confidencial sin darse cuenta. Si bien los riesgos de privacidad asociados con sensores como un micrófono, una cámara y un GPS son obvios y bien entendidos, también hay otros que no son evidentes. En particular, acceso a sensores de movimiento como un giroscopio y un acelerómetro. Cualquier programa, incluso un applet de Java en un sitio web, puede medir y almacenar el rendimiento de estos sensores.

¿Qué amenaza esto? El acceso al giroscopio y al acelerómetro le permite: 1) identificar al usuario por su patrón de caminar (obtenido del acelerómetro del teléfono inteligente); 2) lea los caracteres ingresados desde el teclado, junto al cual se encuentra el teléfono inteligente; e incluso 3) escuche conversaciones sin acceso a un micrófono real, utilizando un giroscopio como micrófono básico. Las instrucciones detalladas sobre cómo hacer todo esto son de dominio público: [1]

La batería que golpea

¿Alguna vez se ha preguntado cómo su batería de un teléfono móvil sabrá cuándo dejar de cargar, cuándo está conectado a la red, pero el teléfono móvil está apagado? Batería moderna: tiene un microordenador incorporado que se comunica con un cargador y un teléfono móvil. Una batería inteligente, o mejor dicho, el "sistema de gestión de batería inteligente" (SBS) incorporado, puede reprogramarse por completo.

Inicialmente, esta característica se proporcionó para que SBS pudiera medir con mayor precisión los parámetros de la batería y configurar de manera más adaptativa el algoritmo de carga (dependiendo de las características químicas y de otras características de la batería). Si un atacante puede cambiar el funcionamiento de una microcomputadora interna de este tipo, esto puede provocar un sobrecalentamiento de la batería o incluso un incendio. Además, un atacante que obtuvo acceso al microordenador de una batería inteligente puede monitorear operaciones confiables con el chip criptográfico del teléfono inteligente (ya que la batería se comunica con el sistema operativo a través de un "canal confiable"). Las instrucciones detalladas sobre cómo hacer esto son de dominio público: [2]

Dime cuánta energía consume tu teléfono ... y te diré dónde estás

Las plataformas móviles modernas, como Android, permiten que las aplicaciones lean el consumo total de energía en un teléfono inteligente. Esta información se considera inofensiva y, por lo tanto, su lectura no requiere derechos de usuario privilegiados.

¿Qué amenaza esto? Simplemente leyendo el consumo total de energía del teléfono inteligente en unos minutos, puede determinar la ubicación del usuario de este teléfono inteligente. Los datos agregados de consumo de energía del teléfono son extremadamente ruidosos debido a los muchos componentes y aplicaciones que consumen electricidad al mismo tiempo. Sin embargo, gracias a los modernos algoritmos de aprendizaje automático, pueden eliminarse y determinar con éxito la ubicación del teléfono inteligente. Las instrucciones detalladas sobre cómo hacer esto son de dominio público: [3]

Labios wifi

Las señales de Wi-Fi pueden "ver" el movimiento y la ubicación de las personas y "escuchar" sus conversaciones, incluso aquellas que no tienen ningún dispositivo electrónico. Esto es posible gracias a técnicas avanzadas de mapeo de radio: el mapeo de radio de grano grueso le permite "ver" y de grano fino, incluso para "escuchar" (y a varias personas a la vez).

El caso con Wi-Fi-vision es más o menos obvio y, por lo tanto, no tan interesante. En cuanto a la audición por Wi-Fi, el secreto aquí está en perfilar el movimiento de la cavidad oral. Al mismo tiempo, la señal de Wi-Fi captura no solo la posición característica de los labios, sino también la posición característica de los dientes y la lengua. Además, dado que las señales de radio pasan a través de las paredes y otras obstrucciones físicas, el Wi-Fi puede "escuchar" conversaciones incluso detrás de una pared. Para esto, la señal de Wi-Fi solo necesita encontrar la boca de la persona sin confundirla con un parpadeo. Pero este problema es completamente solucionable. Instrucciones detalladas sobre cómo domesticar Wi-Fi (usando el aprendizaje automático y las transformaciones wavelet), es de dominio público: [4]

Dime qué campo electromagnético hay en la habitación ... y te diré dónde estás

La localización en interiores mediante la fijación del campo electromagnético (huellas digitales electromagnéticas) por un teléfono inteligente es una tecnología ampliamente discutida en los últimos años. Esta tecnología se basa en el hecho de que dentro de diferentes habitaciones, el campo magnético es diferente. Difiere según factores naturales y artificiales: características de diseño de un marco de acero o concreto reforzado, características de diseño de una red eléctrica, etc.

T.O. Cada habitación tiene su propia huella digital electromagnética única. Los perfiles de campo magnético correspondientes se pueden utilizar como huellas digitales para la localización en interiores. La localización electromagnética en interiores está reemplazando gradualmente el mapeo de radio Wi-Fi, ya que consume menos energía. De hecho, para arreglar el campo electromagnético, solo se necesita un teléfono inteligente. Pero no necesita generar este campo, ya existe. Mientras que el mapeo de radio Wi-Fi requiere varios receptores y transmisores de señal Wi-Fi. Las instrucciones detalladas sobre cómo hacer un localizador electromagnético para interiores están en el dominio público: [5]

Balizas RFID en su ropa interior

Los vendedores en la industria minorista están tratando de presentar balizas RFID, estos pequeños chips de computadora más pequeños que un grano de arena que le permiten rastrear el movimiento de los objetos, como un "código de barras mejorado". Sin embargo, las balizas RFID difieren de los códigos de barras en tres formas fundamentales:

1) Los productos del mismo modelo tienen el mismo código de barras. Mientras que, gracias a la baliza RFID, cada instancia de producto tiene un identificador único. Este identificador se puede asociar fácilmente con el comprador. Por ejemplo, para identificar un "comprador frecuente" al escanear su tarjeta de crédito.

2) los chips RFID pueden leerse desde la distancia; directamente a través de su ropa, billetera o mochila, sin su conocimiento y consentimiento. Como consumidores, no podemos saber qué productos tienen estos chips y cuáles no. Los chips RFID pueden estar bien ocultos. Por ejemplo, se pueden coser en las costuras de la ropa, ubicadas entre las capas de cartón, moldeadas en plástico o caucho, integradas en el diseño de los envases de consumo. Además, la antena necesaria para el funcionamiento de estos chips ahora puede simplemente imprimirse con tintas conductoras, lo que hace que los chips RFID sean casi invisibles. Algunas empresas incluso están experimentando con el diseño de envases, que en sí mismos serán una antena (y, por lo tanto, no se necesitará una antena especial). Como resultado, en el futuro cercano, el consumidor no podrá averiguar si hay una baliza RFID en el producto adquirido por él o no. Por lo tanto, las balizas RFID de hoy se colocan no solo en la etiqueta del producto, sino que, en el caso del etiquetado de la ropa, se cosen cada vez más directamente a la ropa. Al mismo tiempo, la persona interesada no tendrá ningún problema en recorrer la tienda con un escáner RFID y un catálogo de productos; y luego haga coincidir las balizas y prendas RFID.

Como resultado, podrá, deambulando por la calle con un escáner RFID, descubrir qué lleva puesto una persona. Al mismo tiempo, si todavía cree que las balizas RFID se pueden leer solo desde una distancia de varios centímetros, se equivoca. Con la ayuda de equipos especiales de bajo costo, se pueden leer desde una distancia de 20 metros, y aún más. [6]

Colusión ultrasónica de tus dispositivos inteligentes

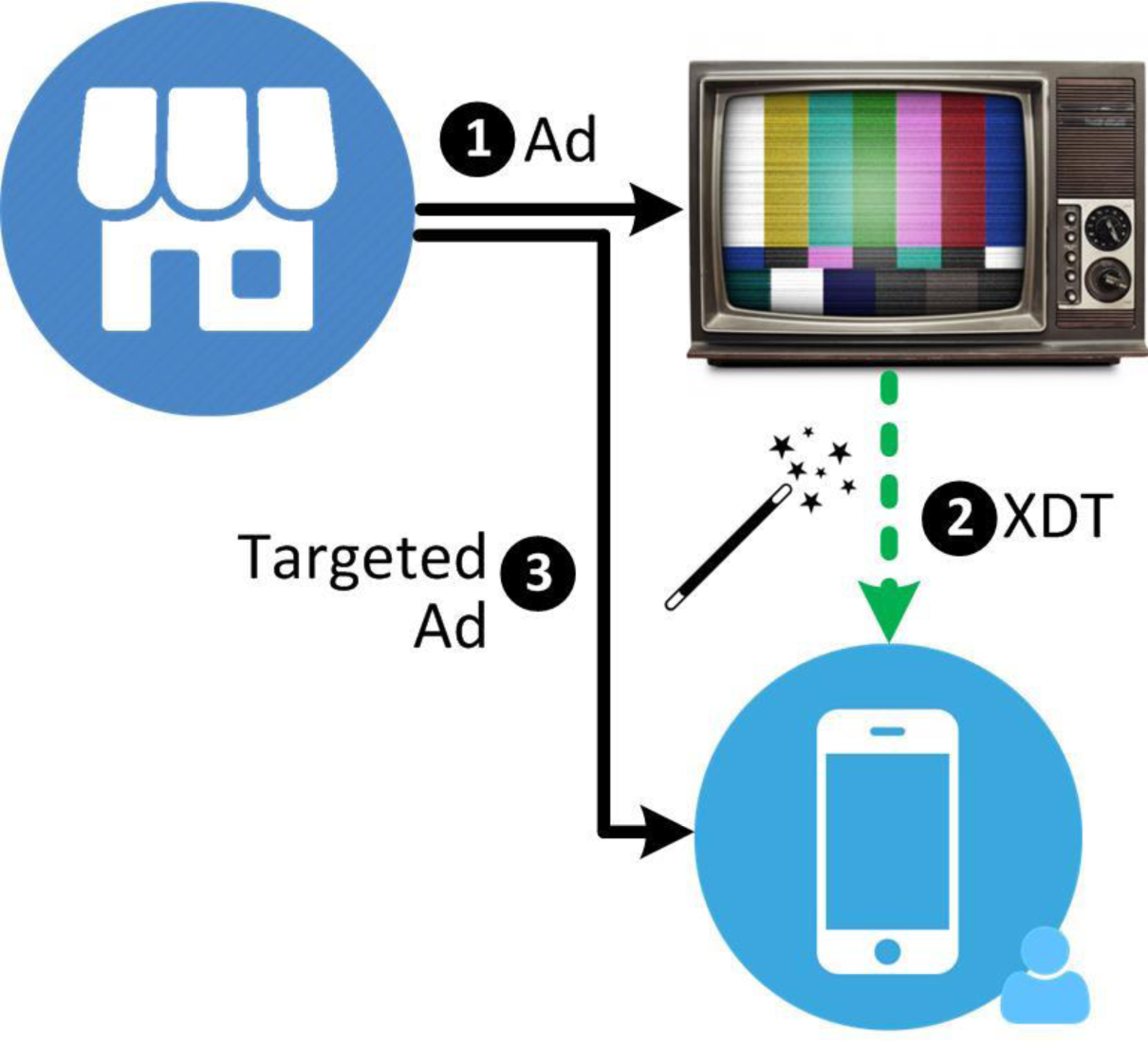

El ecosistema de seguimiento ultrasónico (uBeacons) es una tecnología relativamente nueva que utiliza balizas de audio fuera del oído humano para rastrear usuarios y dispositivos. Los uBeacons son balizas de audio de alta frecuencia que pueden ser emitidas y capturadas por la mayoría de los altavoces y micrófonos comerciales; y que son inaudibles para las personas. Por lo general, en el rango de 18-20 kHz. Este ultrasonido es el santo grial de los especialistas en marketing, ya que le permite rastrear las acciones del usuario en diferentes dispositivos.

Por ejemplo, sabiendo que el tío Vasya acababa de ver un anuncio de televisión; y ahora está sentado en Internet desde su teléfono inteligente (para encontrar un regalo de cumpleaños): el anunciante puede mostrar publicidad contextual relevante. uBeacons puede integrarse en sitios web o anuncios de televisión, y puede compilarse con SDK publicitarios integrados en aplicaciones de teléfonos inteligentes. La ventaja de uBeacons que los especialistas en marketing aprecian especialmente es que esta tecnología proporciona una orientación de anuncios altamente precisa sin requerir ninguna acción por parte del usuario. Sin embargo, para esto es necesario que el marco uXDT esté instalado en el dispositivo móvil del usuario. La esencia del trabajo del marco uXDT es que las balizas de audio correspondientes están integradas en aplicaciones móviles: para realizar un seguimiento de lo que está haciendo el usuario.

Al mismo tiempo, el desarrollador de la aplicación móvil puede que ni siquiera sepa que ese faro se ocultó en su proyecto. Esto puede suceder, por ejemplo, cuando utilizó el "SDK gratuito" al desarrollar software, donde el desarrollador de este SDK construyó un módulo ultrasónico en su biblioteca en aras de la ganancia. Los anunciantes usan uXDT para dirigirse a los usuarios de la siguiente manera.

1) Primero, el anunciante lanza un anuncio con elementos de ultrasonido: ya sea en la televisión o en el sitio.

2) Tan pronto como se muestra el anuncio, se emite una breve secuencia de tonos de alta frecuencia (es decir, ultrasónicos) desde el altavoz del dispositivo. Este tono de alta frecuencia es capturado inmediatamente por el marco uXDT en el teléfono inteligente del usuario.

3) Para proporcionar dicha funcionalidad, el marco uXDT se ejecuta en segundo plano y accede periódicamente al micrófono del dispositivo para escuchar señales ultrasónicas.

Después de que se detecta dicha señal, el marco uXDT extrae el identificador único del anuncio e informa al anunciante al respecto, junto con los datos de identificación únicos del dispositivo y el usuario. El anunciante luego utiliza esta información para identificar los intereses y preferencias del usuario, y de acuerdo con esto, lo convierte en una oferta publicitaria individual: dirige la publicidad dirigida al dispositivo del usuario. [7]

Enemigo de la nevera (y estantería)

En 1999, la Universidad de Massachusetts inició el proyecto Auto-ID, cuyo objetivo es crear un "mundo físicamente conectado" en el que cada elemento del planeta se inventarie, catalogue y rastree. Ahora hay balizas RFID de 0.3 mm tan delgadas como el cabello humano. Se pueden colocar fácilmente en billetes de banco, lo que hace posible que servicios especiales supervisen el historial de transacciones monetarias. Tal iniciativa elimina el anonimato de los intercambios de efectivo.

"Refrigeradores que informan al supermercado sobre su contenido". "Televisión interactiva que selecciona anuncios que son relevantes para usted" (por ejemplo, según el contenido de su refrigerador). Todo esto es la realidad de nuestros días. La identificación automática, en combinación con escáneres RFID instalados en estanterías (llamadas estanterías inteligentes), puede proporcionar un cierto grado de omnisciencia sobre el comportamiento de los consumidores potenciales. Además, a veces estos escáneres RFID se instalan en elementos interiores incluso sin el conocimiento del usuario final. [8]

¿Tiene un solo microchip RFID en su casa y cartera? - entonces eres un terrorista

Hoy, las agencias de inteligencia del gobierno están pensando seriamente, para contrarrestar el terrorismo, digitalizar todas las actividades de la vida de cada persona y monitorearlo en tiempo real. “La clave para derrotar a los terroristas es la capacidad de digitalizar absolutamente a todas las personas y colocarlas en nuestro campo de batalla digital. Al identificar a cada persona y rastrear su movimiento en tiempo real, podremos aprender de inmediato sobre su actividad sospechosa. Y si una persona no está digitalizada, entonces es un potencial terrorista. Puede digitalizar la población incorporando balizas RFID: en documentos, en licencias de automóviles, boletos de biblioteca, certificados corporativos, pasaportes, visas, placas, etc. Habiendo digitalizado completamente la población, sabremos quién posee qué. Entonces podemos, procesando todos estos datos en computadoras potentes, identificar actividades sospechosas. Podemos rastrear personas dentro de vehículos triangulando balizas RFID (use la instalación de tres escáneres RFID colocados, por ejemplo, en postes de luz). Todos los vehículos que se mueven entre ciudades también deben tener balizas RFID (en una licencia de conducir, documentos). Cuando estos vehículos se acerquen al escáner RFID incrustado en el asfalto de la carretera, podremos identificar tanto el automóvil como su conductor actual. T.O. podremos identificar cualitativamente la actividad sospechosa de la población ". [9]

La vida secreta de tu tarjeta SIM

Una tarjeta SIM es una pequeña computadora misteriosa en su bolsillo que está fuera de su control. Una tarjeta SIM puede hacer mucho más que simplemente mediar el proceso de autorización en su teléfono móvil. Las aplicaciones más simples se pueden descargar y ejecutar directamente en la tarjeta SIM, por separado del teléfono móvil, sin siquiera saber qué sistema operativo está en el teléfono móvil. Estas aplicaciones pueden: 1) navegar a las URL; 2) enviar SMS; 3) iniciar y recibir llamadas; 4) conectar y usar servicios de información; 5) ejecutar comandos AT en un teléfono móvil. Las aplicaciones en la tarjeta SIM se descargan en "modo silencioso", a través de la transferencia de paquetes de datos a través de acceso remoto. Un operador móvil o un atacante que finge ser un operador móvil (por ejemplo, a través de un interceptor IMSI ) puede actualizar las aplicaciones en una tarjeta SIM. Las instrucciones detalladas sobre cómo hacer esto son de dominio público: [10]

¿Es posible resistir el espionaje móvil?

Entonces, estas son 10 tecnologías modernas de percepción extrasensorial móvil que permiten a Big Brother y otras partes interesadas llevar a cabo una vigilancia total. Pero los trucos de la "vieja escuela", que usan spyware implementado en secreto en dispositivos móviles, también siguen siendo relevantes.

Hay varias docenas de programas de software espía que se pueden instalar de forma remota en un teléfono celular en "modo silencioso" y espiar a su propietario sin revelar su presencia. Anteriormente se creía que adherirse a la llamada "Higiene de ciberseguridad", puede protegerse de manera confiable de tales interferencias en su vida personal. Sin embargo, hoy incluso aquellos que evitan comportamientos riesgosos en línea, que usan la protección más moderna y que usan la última actualización de software pueden convertirse en víctimas de espionaje móvil.

Gracias a las características de seguridad modernas, algunos programas espía pueden ser rastreados. Sin embargo, para mantener estas características de seguridad actualizadas, debe poder configurarlas. Después de todo, los atacantes, como la seguridad, no se quedan quietos y hacen esfuerzos significativos para ocultar sus programas de los sistemas de defensa automatizados. Al mismo tiempo, cada vez es más difícil establecer protección con el tiempo, y realizar ataques exitosos es más fácil. Incluso porque, a pedido de las agencias de inteligencia occidentales, las tecnologías de información más modernas están ahora en el dominio público. Como resultado de esta política de apertura, el riesgo de usar juguetes de alta tecnología: películas vistos sobre piratas informáticos por parte de jóvenes; impredecible e impulsivo.

La fuga de juguetes de alta tecnología ampliamente publicitada de la CIA no es en absoluto una demarcación de Snowden y WikiLeaks, lo que los medios intentan convencer a un público inexperto, sino una fuga controlada de información destinada a enviar a los competidores a la "carrera armamentista" en una dirección conscientemente perdedora; para que sigan invirtiendo tiempo y dinero en herramientas que ya no brindan una ventaja competitiva. Las operaciones cibernéticas y las guerras infocéntricas ya no son la clave para la ventaja competitiva. Hoy, la pelota está gobernada por guerras centradas en el conocimiento, cuya esencia es que "los profesionales rompen a las personas, no a los autos".

T.O. Hoy somos testigos de una asimetría exponencial cada vez mayor de ciberseguridad: los atacantes se encuentran en condiciones más favorables que los defensores. El aumento anual de las amenazas móviles es del 42%. A continuación se presentan algunos ejemplos de spyware que se distribuyen como legales, disfrazados de los llamados. "Sistemas de control parental" y similares. Todos ellos ocultan sus acciones al propietario del teléfono móvil.

Neo-Call Spy. Originalmente creado para teléfonos móviles Symbian, ahora también funciona en teléfonos iPhone, Blackberry, Android y Windows. Envía información directamente a otro teléfono móvil. Este programa se basa en el número IMEI, es decir . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

En lugar de una conclusión

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.