La semana pasada, Kommersant informó que "las bases de clientes de Street Beat y Sony Center estaban disponibles públicamente", pero en realidad es mucho peor de lo que dice el artículo.

Ya hice un análisis técnico detallado de esta fuga en mi canal de Telegram , así que aquí veremos solo los puntos principales.

: . . , .

El siguiente servidor Elasticsearch con índices resultó tener acceso libre:

- graylog2_0

- léame

- unauth_text

- http:

- graylog2_1

Graylog2_0 contenía registros del 16/11/2018 a marzo de 2019, y graylog2_1 contenía registros desde marzo de 2019 al 04/06/2019 . Hasta el cierre del acceso a Elasticsearch, el número de entradas en graylog2_1 creció.

Según el motor de búsqueda Shodan, este Elasticsearch ha estado en el dominio público desde el 12/11/2018 (en este caso, como se describió anteriormente, las primeras entradas de registro tienen fecha 16/11/2018).

En los registros, el campo gl2_remote_ip indicaba las direcciones IP 185.156.178.58 y 185.156.178.62, con los nombres DNS srv2.inventive.ru y srv3.inventive.ru :

Notifiqué a Inventive Retail Group ( www.inventive.ru ) sobre el problema el 06/04/2019 a las 18:25 (hora de Moscú) y a las 22:30 el servidor "en silencio" desapareció del acceso libre.

Estaba contenido en los registros (todos los datos se estiman, los duplicados de los cálculos no se eliminaron, por lo que es probable que la cantidad de información real filtrada sea menor):

- Más de 3 millones de direcciones de correo electrónico para compradores Re: Store, Samsung, Street Beat y Lego

- más de 7 millones de teléfonos de compradores de tiendas re: Store, Sony, Nike, Street Beat y Lego

- Más de 21 mil pares de inicio de sesión / contraseña de cuentas personales de compradores de las tiendas Sony y Street Beat.

- La mayoría de los registros de teléfono y correo electrónico también contenían nombres completos (a menudo en letras latinas) y números de tarjetas de fidelidad.

Ejemplo del registro relacionado con el cliente de la tienda Nike (todos los datos confidenciales han sido reemplazados por caracteres "X"):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

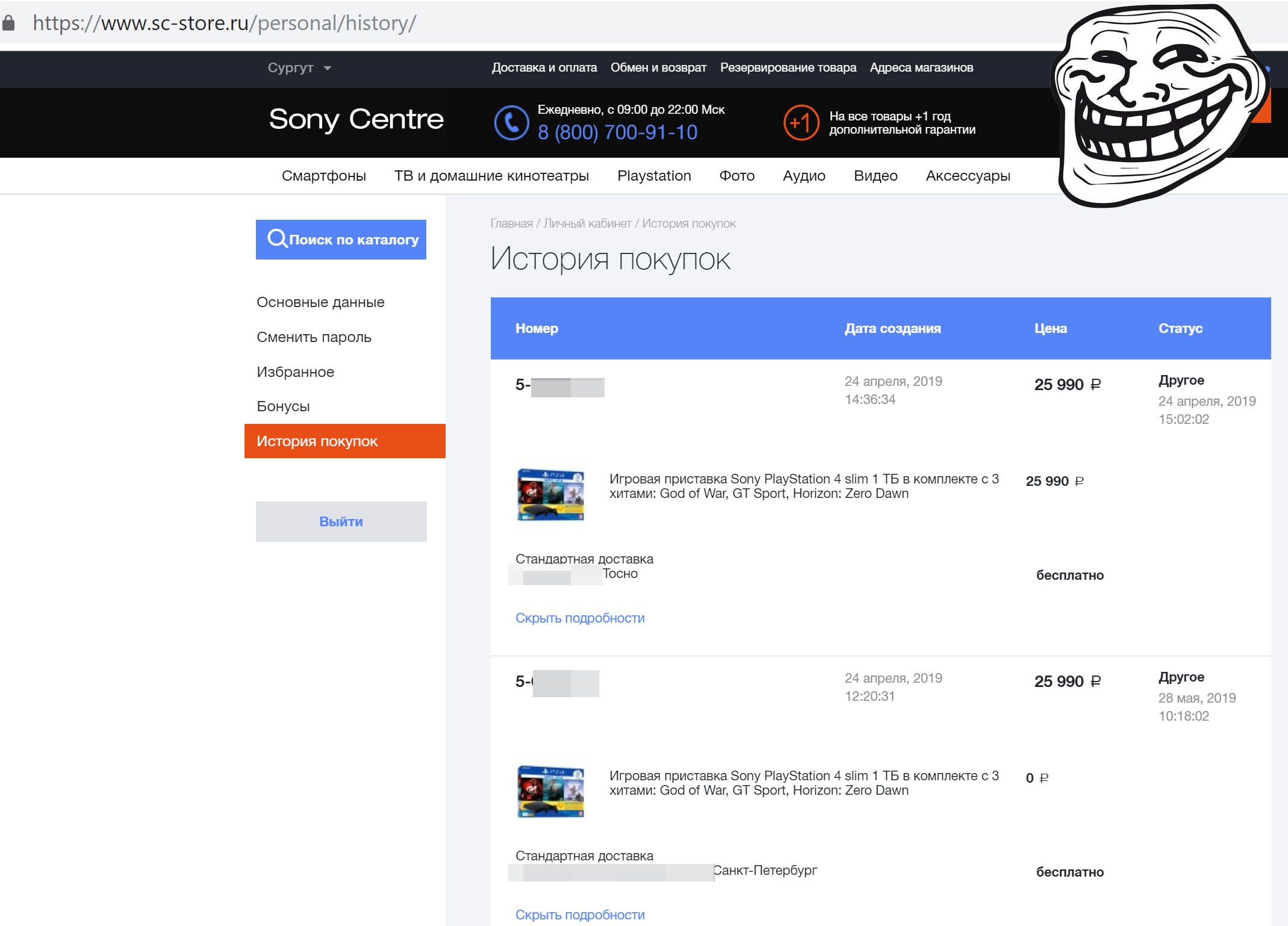

Aquí hay un ejemplo de cómo se almacenaron los inicios de sesión y las contraseñas en registros de cuentas personales de clientes en los sitios sc-store.ru y street-beat.ru :

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

La declaración oficial de IRG sobre este incidente se puede leer aquí , extracto de ella:

No podíamos dejar este momento desatendido y cambiar las contraseñas de los paneles personales de los clientes a temporales, para evitar el posible uso de datos de los paneles personales con fines fraudulentos. La compañía no confirma la filtración de datos personales de los clientes de street-beat.ru. Todos los proyectos de Inventive Retail Group se verificaron de forma adicional y puntual. No se encontraron amenazas a los datos personales de los clientes.

Es malo que el IRG no pueda descubrir qué se ha filtrado y qué no. Aquí hay un ejemplo del registro relacionado con un cliente de la tienda Street Beat:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

Sin embargo, recurrimos a las muy malas noticias y explicamos por qué esta es precisamente la filtración de datos personales de los clientes de IRG.

Si observa detenidamente los índices de este Elasticsearch disponible gratuitamente, puede observar dos nombres en ellos: readme y unauth_text . Esta es una característica de uno de los muchos scripts de ransomware. Llegaron a más de 4 mil servidores Elasticsearch en todo el mundo. El contenido del archivo Léame se ve así:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

Mientras el servidor con los registros de IRG estaba en el dominio público, el script de ransomware definitivamente obtuvo acceso a la información del cliente y, si cree que el mensaje que dejó, los datos se descargaron.

Además, no tengo dudas de que esta base de datos se encontró antes que yo y ya se descargó. Incluso diría que estoy seguro de esto. No hay ningún secreto de que tales bases abiertas son buscadas y expulsadas a propósito.

Siempre se pueden encontrar noticias sobre filtraciones de información e información privilegiada en mi canal de Telegram " Fugas de información ": https://t.me/dataleak .