Aproximadamente una vez cada seis meses, un periodista estadounidense

publica una nota de conspiración de que Cisco está a punto de comprar Splunk e ingresar al segmento SIEM, ya que esto es exactamente lo que nos falta para la conquista final del mercado global de seguridad de la información (aunque ya fueron nombrados vendedor número 1 en marzo). Sin embargo, los periodistas que escriben usualmente olvidan que Cisco ya ha desarrollado SIEM, que llamó

OpenSOC y dio para un mayor desarrollo en la Fundación Apache (donde OpenSOC ya se está desarrollando bajo el nombre Apache Metron). Pero esto es una broma, pero de hecho la razón es diferente. No hay ningún proveedor en el mundo que tenga una amplia cartera de productos para la seguridad de la información y, al mismo tiempo, pueda soportar la solución SIEM de múltiples proveedores. Intentos raros de este tipo conducen al hecho de que el vendedor no puede hacer una solución de monitoreo normal independiente del vendedor y comienza a perder ante jugadores de nicho (Splunk, IBM, Micro Focus, Elastic, LogRhytm, etc.), concentrándose solo en desarrollar su producto estrella, o al hecho de que SIEM se convierte en una consola regular para sus propios productos sin un subsistema de control y respuesta normal (todas las fuerzas se lanzan al monitoreo). Cisco, que ingresó al río dos veces bajo el nombre de "SIEM" (la primera vez con CiscoWorks SIMS y la segunda con Cisco MARS), se centra hoy en una solución ligeramente diferente, a saber,

Cisco Threat Response , que es una plataforma de búsqueda de amenazas y que, a la larga, debería convertirse en el enlace para todas las soluciones de ciberseguridad de Cisco.

Al comunicarse con los clientes, generalmente describen las mismas tareas, que son las siguientes:

- Vemos millones de eventos de diferentes remedios, pero no estamos seguros si no les falta algo dirigido y dirigido específicamente contra nosotros.

- tenemos muchos eventos sin procesar del IB y nos gustaría enriquecerlos con datos de inteligencia de amenazas

- recibimos boletines de GosSOPKI, FinCERT y compañías comerciales, pero no sabemos qué hacer con ellos y cómo verificar que los indicadores de compromiso descritos en ellos no ocurran, y si lo hacen, entendemos inmediatamente dónde exactamente

- nos gustaría visualizar la relación entre varios artefactos e indicadores de compromiso en relación con nuestra infraestructura y comprender la magnitud del desastre

- nos gustaría encontrar una amenaza para bloquearla rápidamente de la mejor manera

- nos gustaría capturar la imagen de IB en diferentes momentos para rastrear la dinámica

- nos gustaría compartir los resultados de la investigación con nuestras filiales o como parte de un grupo de empresas

- Necesitamos algo más simple y preferiblemente en una solución económica.

Si no fuera por el último deseo, uno podría ofrecer una gama completa de diferentes soluciones de Threat Hunting, cada una de las cuales resuelve su propio problema. O puede ofrecer una "cosechadora" basada en alguna solución SIEM o SOAR, que, sin embargo, es como una nave espacial. Decidimos hacerlo más fácil mediante el desarrollo de la plataforma ligera y gratuita de búsqueda de amenazas Cisco Threat Response, que, como intermediario entre SIEM / SOAR y las herramientas de seguridad, le permite aprovechar al máximo el uso de las soluciones de Cisco al combinarlas en un solo sistema de ciberseguridad.

Hace un año, cuando lanzamos esta plataforma (también se llamaba

Cisco Visibility ), podía recibir datos de solo tres soluciones de Cisco: AMP para Endpoints, Threat Grid y Umbrella (así como de una fuente externa VirusTotal). Durante el año pasado, hemos ampliado significativamente las capacidades de CTR al integrarlo con Cisco Email Security y Cisco Firepower. Ahora tenemos la oportunidad de analizar eventos de seguridad recibidos no solo a nivel de dispositivos terminales, sino también a nivel de correo electrónico y seguridad de red.

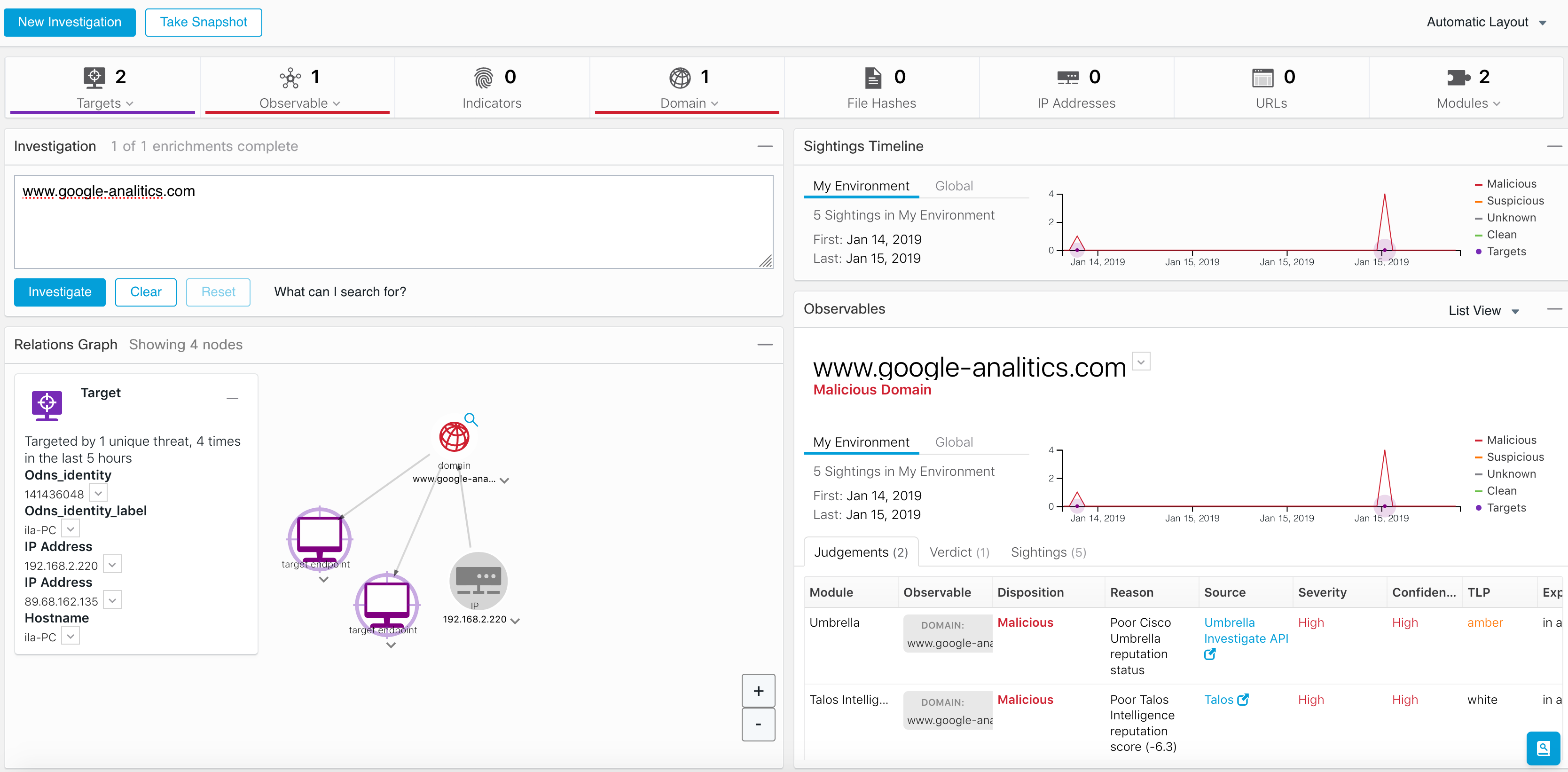

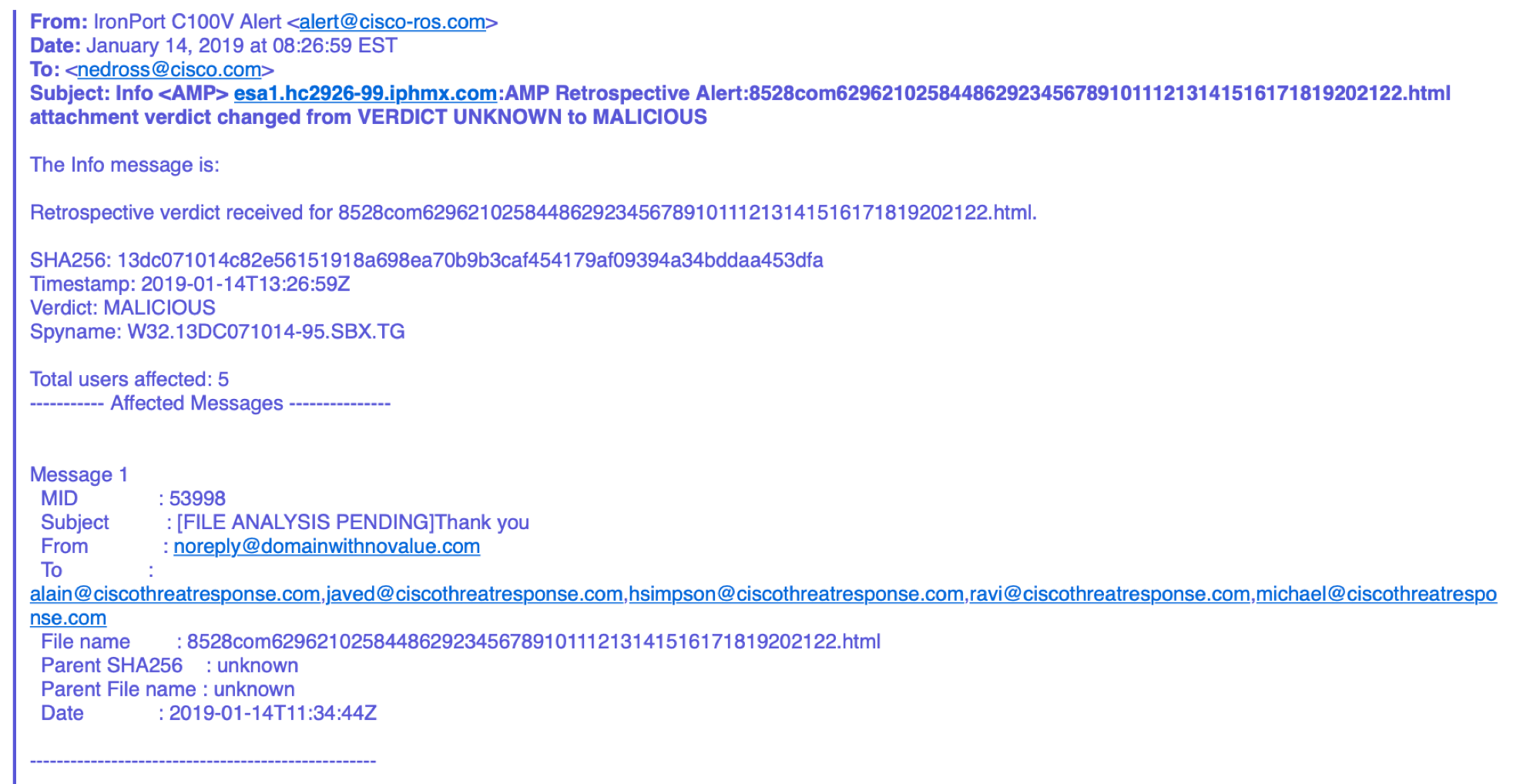

Veamos cómo funciona la integración CTR con Cisco Email Security (ESA). Suponga que recibe una notificación por correo electrónico de Cisco ESA sobre un archivo adjunto malicioso detectado en uno de los mensajes de correo. Tenga en cuenta que no se trata de detectar una amenaza sobre la marcha, sino de un análisis retrospectivo, que hizo posible llegar a una conclusión sobre su daño en algún momento después de recibir una carta con un archivo adjunto desconocido. Ahora nos enfrentamos a la tarea de comprender quién "cayó bajo la distribución" y si alguno de los destinatarios logró abrir el archivo adjunto e infectar su computadora, dando lugar a la propagación de código malicioso en la red corporativa o departamental.

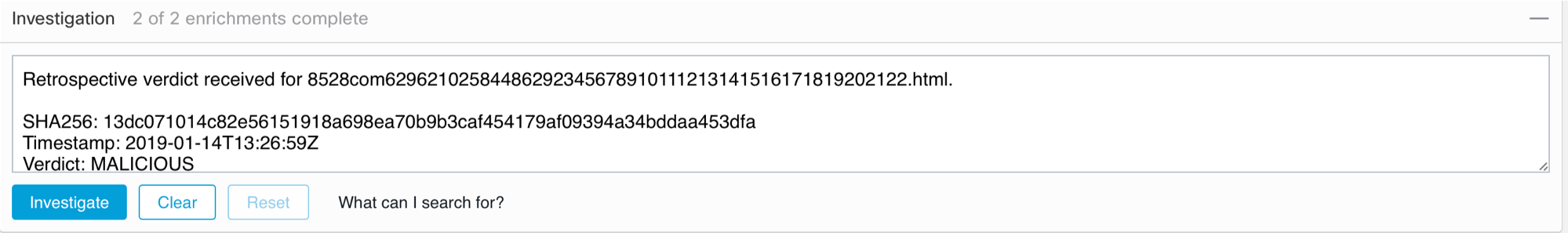

Los indicadores resultantes (en este caso, un hash de archivos adjuntos) los colocamos en la ventana CTR inicial. Podemos copiar todo el texto de la carta recibida de Cisco ESA: el CTR mismo extraerá todos los indicadores de compromiso.

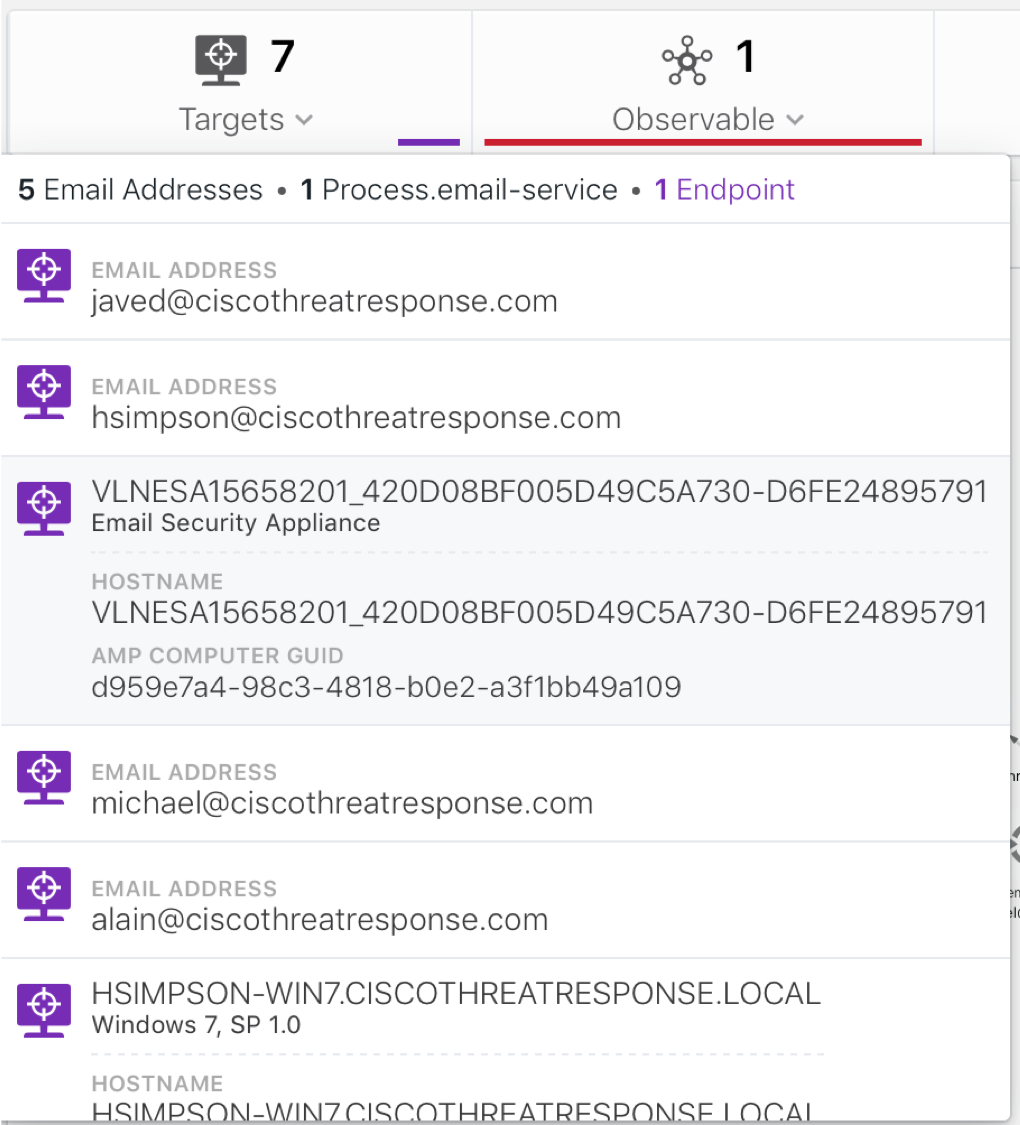

Además, CTR comienza su trabajo y revela que este archivo adjunto cayó en cinco buzones. Además, este archivo se encontró en uno de los nodos internos de la empresa.

Quizás el usuario ya haya logrado abrir este archivo adjunto o guardarlo en su computadora. Quizás el usuario recibió este archivo de una manera diferente (por ejemplo, en una unidad flash USB o descargándolo de un sitio web en Internet). En este caso, lo más probable es que estemos lidiando con la primera opción, ya que el nombre de la computadora comprometida es similar al nombre de uno de los buzones que recibió el archivo adjunto malicioso.

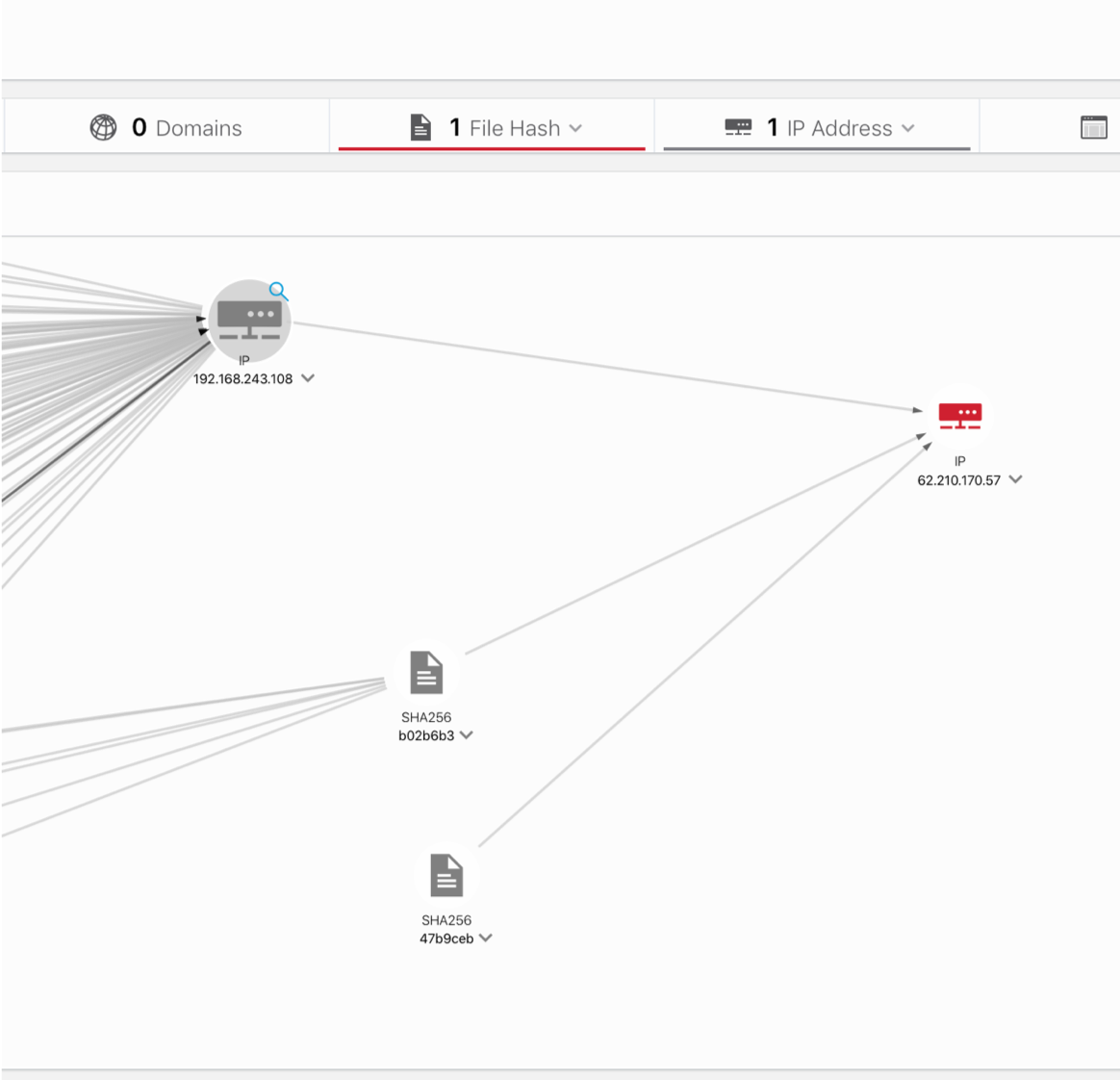

Parece que el problema se ha resuelto, y podemos bloquear esta amenaza usando Cisco AMP para puntos finales sin abandonar el CTR. Pero como parte de la investigación, también nos interesa saber si esta PC con la dirección 192.168,243.108 se ha convertido en un trampolín para el desarrollo del ataque o si está conectada a un servidor de comando externo.

Nuestras sospechas estaban justificadas: la computadora de la víctima está conectada a un host externo y malicioso con la dirección 62.210.170.57, que a su vez está asociada con dos archivos más cuyo veredicto aún no se conoce y que, después de la investigación, podemos incluir en la lista negra en AMP para puntos finales o en otros medios de protección.

Por cierto, tenga en cuenta que, como indicadores de compromiso, puede usar no solo datos hash que se verifican a través de Cisco Email Security, sino también los nombres de los remitentes / destinatarios de los mensajes de correo, así como su asunto y otros campos de encabezado de correo electrónico. Esta característica le permite convertir el CTR en una herramienta para analizar no solo la actividad maliciosa, sino también otros aspectos de la organización. Me atrevo a llamar al visualizador CTR para DLP, que está integrado en Cisco ESA.

En general, la integración de CTR con Cisco ESA permite a los analistas de IS responder las siguientes preguntas:

- ¿Qué mensajes de correo electrónico contienen un archivo con ese nombre o un hash?

- ¿Qué mensajes de correo electrónico contienen ese asunto?

- ¿Qué mensajes de correo electrónico fueron enviados por dicho remitente?

- ¿Qué mensajes de correo electrónico están asociados con dicha IP o dominio del remitente?

- ¿Cuáles son los detalles de un mensaje con tal ID de mensaje?

En Cisco Live, que se realizó a principios de junio en San Diego, anunciamos la integración de CTR con nuestra herramienta de seguridad insignia, la solución de seguridad multifuncional Cisco Firepower. Su firewall de próxima generación y los subsistemas de detección de intrusos pueden "enviar" a los eventos de seguridad CTR asociados con actividades maliciosas que se originan desde una IP o URL. Esta información se muestra en el CTR y se asocia con otros datos recibidos del dispositivo terminal o correo electrónico. Además, a través de CTR, las direcciones IP o URL maliciosas se pueden bloquear en Cisco Firepower.

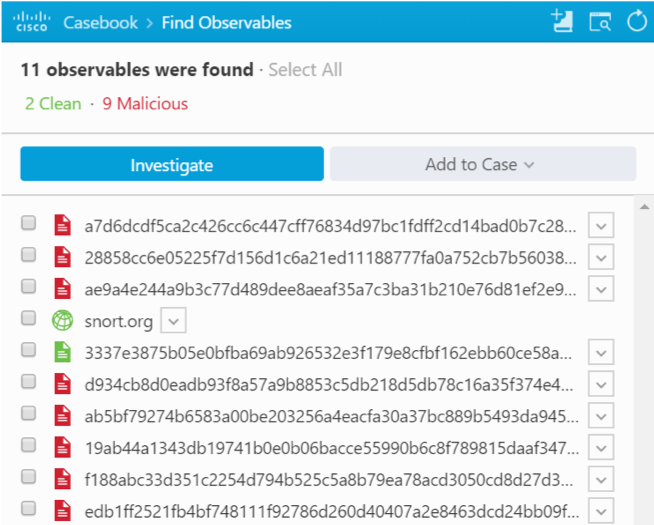

Otra innovación en CTR fue el complemento para el navegador Chrome y Firefox, que le permite analizar la página web actual y extraer todos los indicadores de compromiso "con un solo clic" (por ejemplo, del blog de una empresa o investigador de seguridad de la información). Además de automatizar el proceso de capturar indicadores de compromiso y reducir la cantidad de errores al copiarlos, este complemento le permite marcar inmediatamente su estado para cada COI (limpio o malicioso), y también incluye los indicadores necesarios en el ticket correspondiente (llamado Casebook), con el que puede trabajar más tarde en CTR.

Una de las características, cuya falta planteó preguntas de nuestros clientes, fue la incapacidad de enriquecer las direcciones IP o los hash de archivos de fuentes externas de Inteligencia de amenazas. En el momento del lanzamiento, Cisco Threat Response solo admitía fuentes de TI de Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid y Cisco Umbrella), y de fuentes externas solo VirusTotal. Pero ahora todo ha cambiado: hemos abierto una API que le permite conectar otras fuentes de TI, por ejemplo, GosSOPKU o FinCERT, BI.ZONE, Group-IB, Kaspersky Lab o servicios extranjeros. Con la API, también puede automatizar el proceso de respuesta a incidentes detectados a través de soluciones de terceros. Si su infraestructura utiliza soluciones de seguridad de Cisco IB, las características de respuesta ya están integradas en Cisco Threat Response:

- bloquear un archivo con un hash apropiado o poner en cuarentena un archivo / proceso a través de Cisco AMP para puntos finales

- bloqueo de dominio a través de Cisco Umbrella

- Cuarentena de correo electrónico a través de Cisco Email Security (en futuras versiones)

- Bloqueo de IP y URL a través de Cisco NGFW / NGIPS (en futuras versiones)

- Bloqueo de URL a través de Cisco Web Security / SIG (en futuras versiones)

- Poner en cuarentena un host interno a través de Cisco ISE (en futuras versiones).

En un

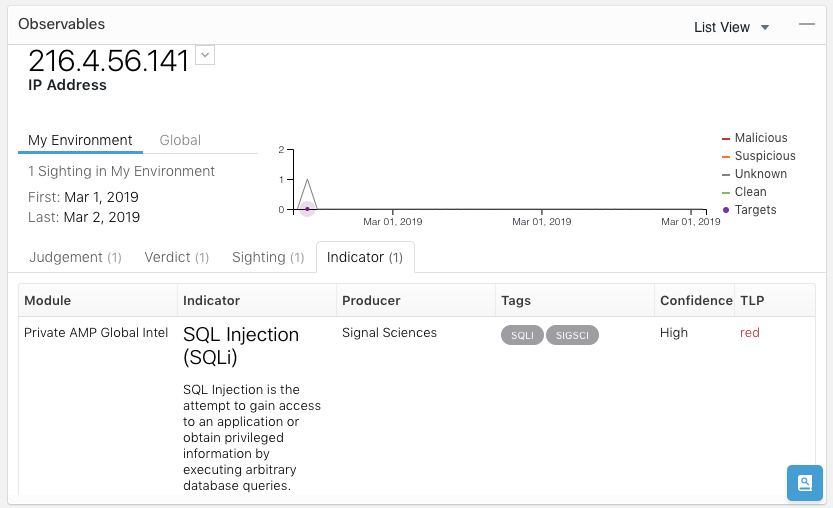

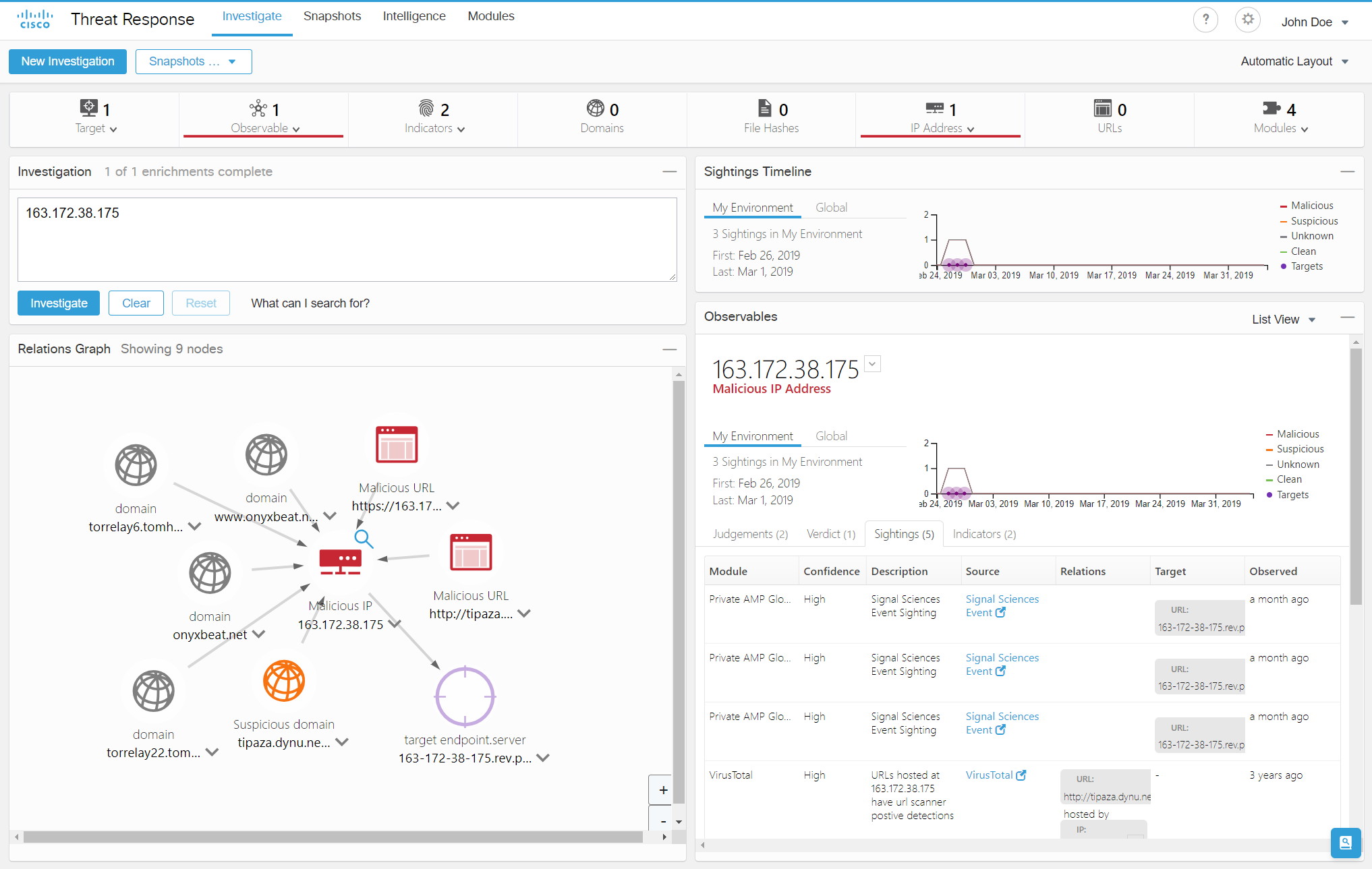

artículo anterior sobre Cisco Visibility, me preguntaron si podíamos integrarnos no solo con las soluciones de Cisco, sino también con soluciones de terceros. Luego respondí afirmativamente, y hoy incluso puedo mostrar un ejemplo de tal integración. En febrero, Signal Science nos contactó, conocida mundialmente por su WAF de próxima generación. Esta empresa quería integrar su solución con CTR. Les dimos acceso a documentación y ejemplos de código y después de 10 días (diez días en total) se nos mostró una integración de trabajo que nos permitió enviar datos sobre eventos registrados por WAF al CTR, incluidos datos sobre IP, indicadores de compromiso y metadatos relacionados con ataque

Si el analista necesita pasar a una vista más detallada del incidente, puede abrir la interfaz Signal Science WAF directamente desde la interfaz CTR.

Usando la API, los usuarios de las soluciones de Cisco y Signal Science pudieron:

- analizar y correlacionar datos de diferentes soluciones de seguridad de la información que se complementan

- combine indicadores de compromiso de diferentes soluciones en un solo ticket

- Reacción cruzada a las amenazas detectadas por Signal Science con las soluciones de Cisco.

¿Espero que mi declaración sobre el CTR gratuito les haya llamado la atención? Si es verdad. Pero para acceder a él, debe haber implementado una de las siguientes soluciones de Cisco: Cisco AMP para puntos finales, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security y Cisco NGFW / NGIPS (y otras soluciones en el futuro). Si es el orgulloso propietario de uno de estos productos, puede probar fácilmente y comenzar a utilizar activamente la plataforma de análisis de amenazas de Cisco Threat Response. Si usted es un desarrollador y desea integrar sus soluciones de seguridad de la información con CTR, puede hacerlo fácilmente después de una breve capacitación y estudiar códigos de muestra en la plataforma de la comunidad

Cisco DevNet Cisco para desarrolladores.