El grupo ciberdelincuente RTM ha estado robando dinero de clientes bancarios desde 2015. La mayoría de sus víctimas son compañías rusas. El software malicioso utilizado por los ciberdelincuentes también se conoce comúnmente como RTM en la comunidad de seguridad de la información.

Se han escrito muchos informes técnicos sobre este programa, que describen en detalle el mecanismo general del malware. En este artículo, nos centraremos en los métodos para obtener las direcciones de los servidores RTM de gestión (C&C). En cada iteración del programa, los atacantes abordan de manera inventiva esta tarea: distribuyen la dirección a través de blogs, usan el sistema de servidores DNS alternativos y la red Tor. El otro día, descubrimos que RTM comenzó a ocultar IP en transacciones en una billetera bitcoin.

¿Qué es el RTM?

En esencia, RTM es un troyano bancario. El objetivo principal del programa es permitir a los atacantes manipular las órdenes de pago de la empresa víctima para transferir silenciosamente sus fondos a la cuenta de los ciberdelincuentes.

Por lo general, RTM se entrega a la computadora de la víctima a través de listas de correo, más raramente a través de sitios pirateados (como publicaciones de noticias) o recursos falsos para contadores. Los delincuentes adjuntan un archivo ejecutable empaquetado a las cartas. Como un medio de empaquetado, los atacantes usan tanto su propio desarrollo como archivos autoextraíbles.

Ejemplos de archivos ejecutables .exe distribuidos por el grupo RTM

Los archivos de muestra en la figura están ordenados en orden de distribución. La mayoría de las veces, los ejecutables RTM se empacaron con un empaquetador personalizado y se disfrazaron como un documento PDF. A principios de 2019, comenzaron a aparecer las primeras muestras, que son un archivo RAR autoextraíble y se disfrazan como un archivo en formato DOCX. RTM se distribuye actualmente como un archivo CAB autoextraíble.

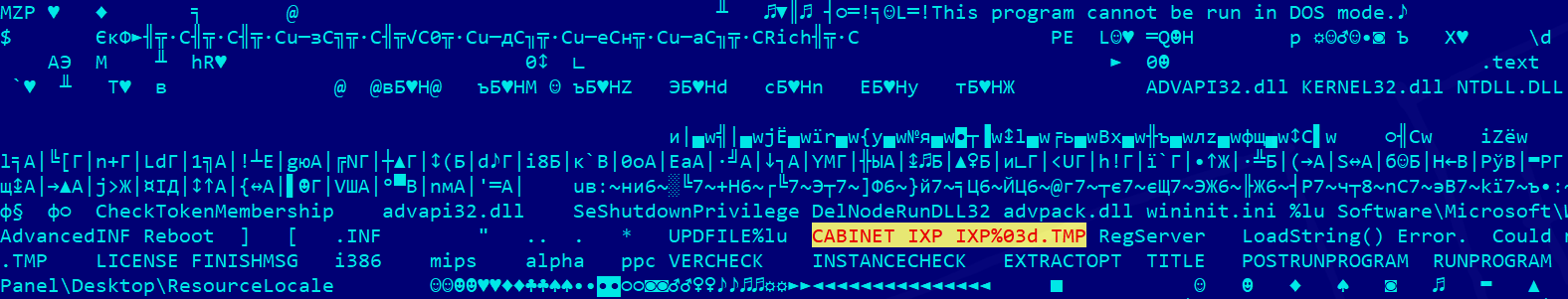

Representación binaria del archivo "Payment 11.06.exe"

Después de comenzar, el archivo ejecutable copia el archivo DLL empaquetado en el disco y lo inicia utilizando la utilidad rundll32.exe. Como regla general, el nombre interno de esta biblioteca es core.dll. Su operación posterior se produce en el espacio de direcciones del proceso rundll32.exe.

Es core.dll el que proporciona la interacción principal con el servidor de control RTM, a través del cual el programa recibe comandos y módulos adicionales de los atacantes.

Los módulos se entregan en forma cifrada y se pueden iniciar de varias maneras. Estos componentes brindan a los atacantes la capacidad de controlar de forma remota una computadora comprometida, sustituir documentos de pago en el sistema 1C, etc.

Formas de encontrar un servidor de administración

En las primeras versiones de RTM, se utilizó una fuente RSS para actualizar las direcciones de los servidores de control. Los atacantes crearon un blog en LiveJournal que contiene direcciones de C&C en forma cifrada. Para obtener nuevas direcciones de servidores de control, se envió una solicitud a la dirección hxxps: //.livejournal [.] Com / data / rss / y la respuesta se procesó en el siguiente formato (por ejemplo, https://f72bba81c921.livejournal.com/data/rss/ ) :

Contenido del feed RSS. El campo de descripción contiene direcciones cifradas de servidores de control.

Líneas descifradas con la dirección inicial del servidor de gestión y la dirección de la fuente RSS

.bit

En marzo de 2016, RTM comenzó a usar dominios en la zona .bit como las direcciones de los servidores de control. Están respaldados por un registrador DNS Namecoin alternativo basado en la tecnología blockchain. El sistema está descentralizado, por lo que los dominios .bit son difíciles de bloquear.

Las direcciones IP de los servidores de administración en .bit RTM se obtuvieron de una de dos maneras:

- a través de la API de navegador de bloque Namecoin;

- a través de la resolución de nombres de dominio utilizando servidores DNS especiales.

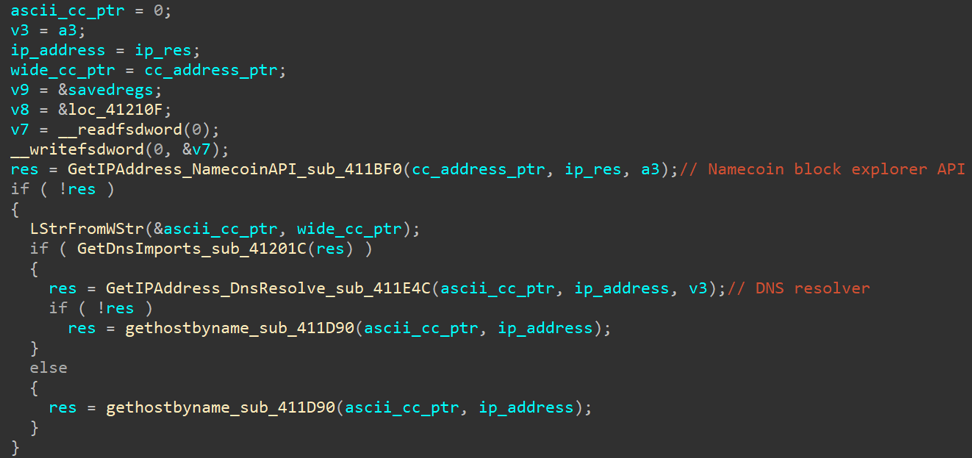

La función de obtener direcciones IP de servidores de administración

En la función de obtener direcciones IP de servidores de control a través de la API del navegador de bloques Namecoin, el contenido se procesa en la dirección hxxps: //namecoin.cyphrs [.] Com / api / name_show / d / stat-counter-7 (utilizando el dominio stat-counter como ejemplo -7 [.] Bit):

La función de obtener direcciones IP de servidores de control a través de la API del navegador de bloques Namecoin

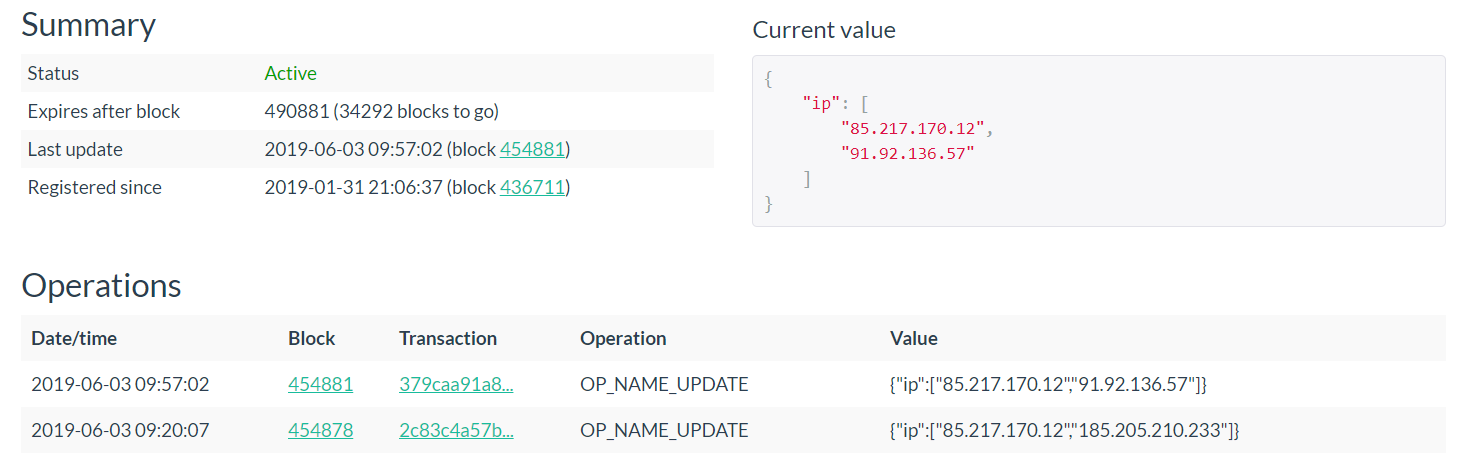

Las direcciones IP del servidor de administración se obtienen del cuerpo de respuesta. Además de las solicitudes a hxxps: //namecoin.cyphrs [.] Com / api / name_show / d /, los atacantes también utilizaron solicitudes para hxxps: // namecha [.] En / name / d /, procesando el campo "Valor actual":

Contenido de la página web en URL hxxps: // namecha [.] En / name / d / stat-counter-7

Si no fue posible obtener una dirección IP de esta manera, los atacantes resuelven el nombre de dominio del servidor de control con la función DnsQuery_A utilizando servidores DNS especiales (tomados, por ejemplo, de aquí ).

El uso de la función DnsQuery_A en el código de la biblioteca core.dll se ve así:

La función de obtener direcciones IP de servidores de administración a través de la resolución de nombres de dominio utilizando servidores DNS especiales

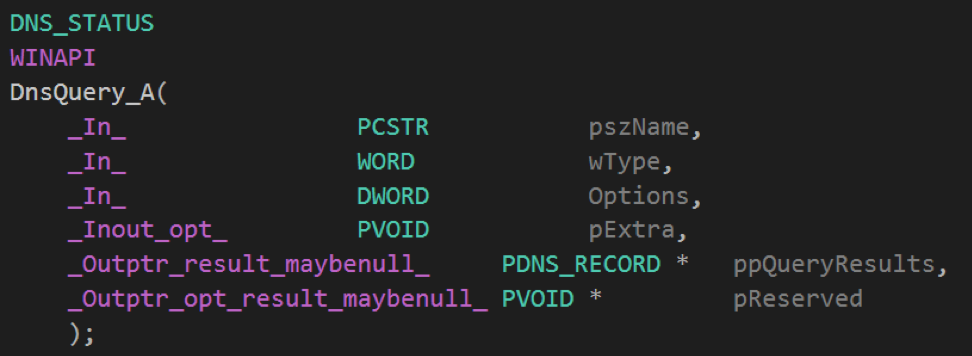

La función DnsQuery_A tiene el siguiente prototipo:

El prototipo de la función DnsQuery_A declarada en el archivo de encabezado WinDNS.h

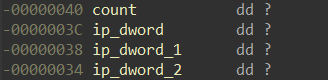

El cuarto argumento para la función DnsQuery_A es la dirección de la estructura _IP4_ARRAY en la pila. Contiene una matriz de direcciones IP de servidores DNS especiales:

_IP4_ARRAY estructura en la pila

Si la función DnsQuery_A se ejecuta con éxito, la dirección IP del servidor de gestión se puede obtener leyendo el siguiente valor: pDnsRecord -> Data.A.IpAddress.

Del código descompilado de una de las instancias se puede ver que se utiliza un servidor DNS especial 188.165 [.] 200.156 para resolver el nombre de dominio de C&C. Y en caso de falla, se utiliza una lista de tres servidores DNS: 91.217 [.] 137.37, 188.165 [.] 200.156, 217.12 [.] 210.54.

Tor

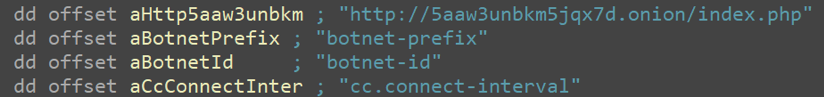

El 15 de febrero de 2019, descubrimos por primera vez muestras RTM cuyo servidor de administración se encuentra en la red Tor (hxxp: // 5aaw3unbkm5jqx7d [.] Onion / index [.] Php).

Dirección del servidor de gestión Tor entre cadenas descifradas

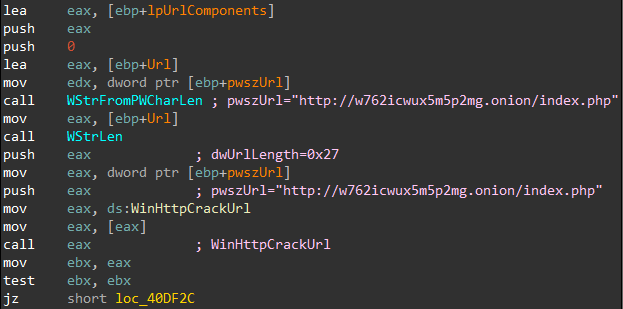

La sección del código desmontado donde se analiza la URL del servidor de control

Dichas muestras se enviaron hasta el 9 de abril de 2019, después de lo cual RTM volvió a usar la zona de dominio .bit.

Bitcoin

El 10 de junio de 2019, descubrimos una muestra RTM que recibe las direcciones IP de los servidores C&C de las transacciones en una billetera criptográfica específica. Cada dirección IP está oculta en el número de bitcoins enumerados en dos transacciones.

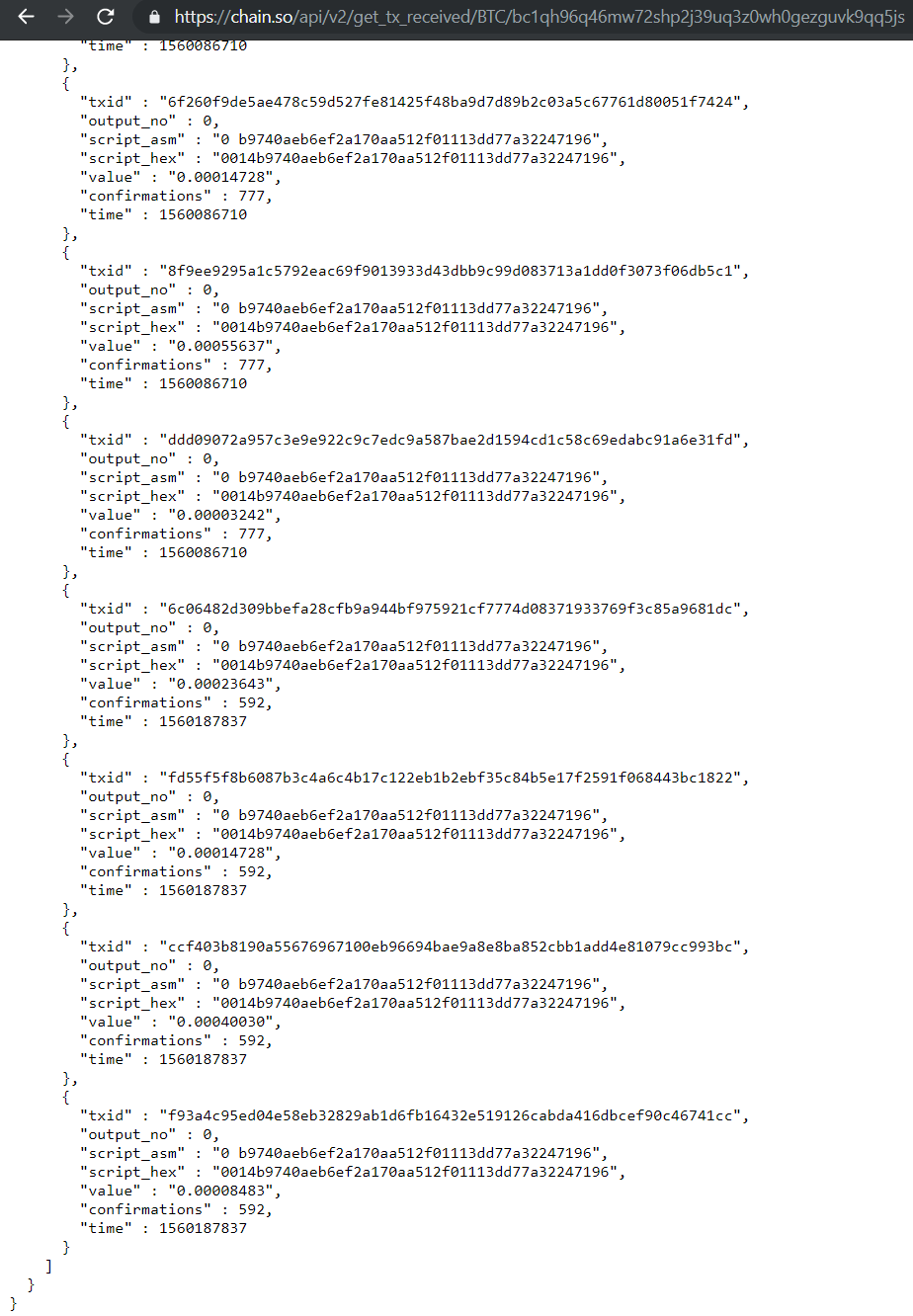

Para obtener direcciones IP, C&C VPO realiza una solicitud en hxxps: // chain [.] So / api / v2 / get_tx_received / BTC /. La respuesta contiene un conjunto de transacciones a la cuenta de billetera criptográfica. Un ejemplo se muestra en la captura de pantalla:

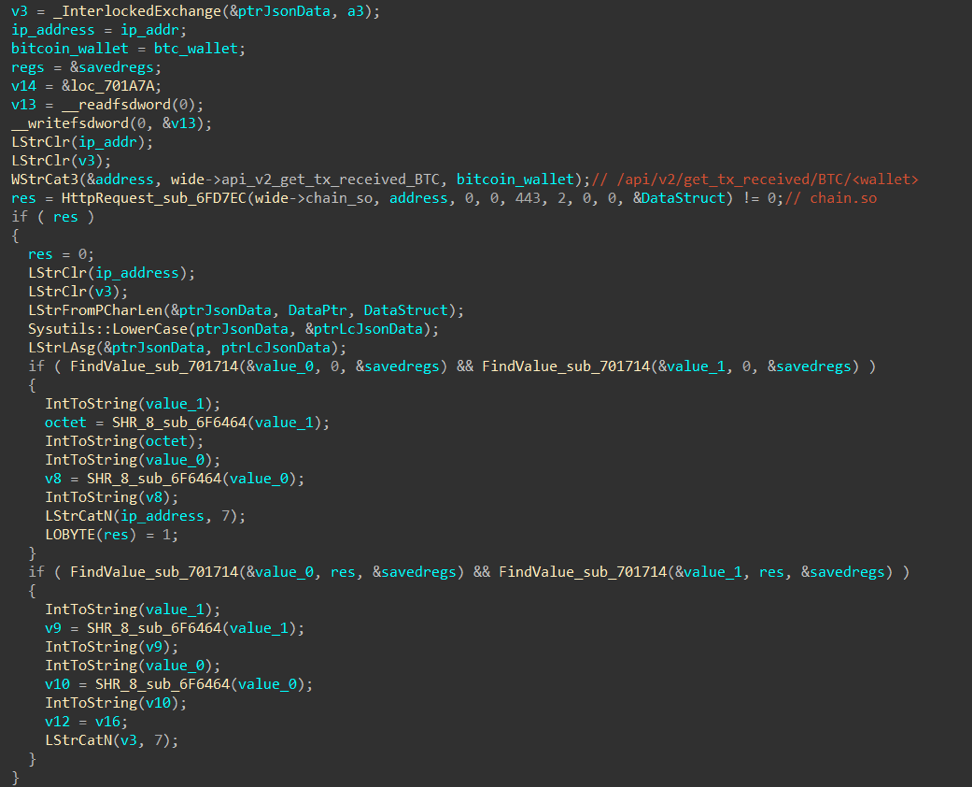

Considere la sección de código en la que se obtienen las direcciones IP del servidor de administración:

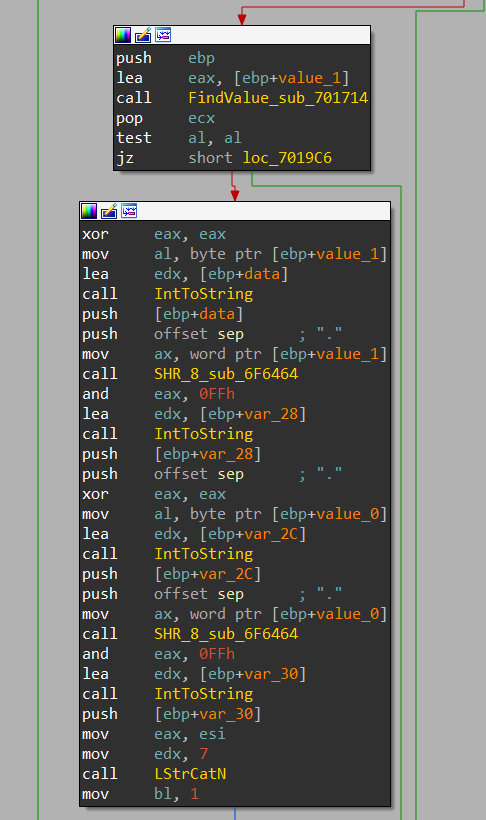

La función FindValue busca la parte fraccionaria del monto de la transferencia. La búsqueda se lleva a cabo desde el final del búfer, y con cada llamada de función posterior, se procesan los datos, comenzando desde el índice actual. Es decir, con llamadas sucesivas a la función FindValue, se obtendrán los valores 8483, 40030, 14728, etc. El programa genera dos direcciones IP: cada dirección está oculta en dos traducciones consecutivas.

Código desmontado para obtener una dirección IP de transferencias a una billetera criptográfica

Este código hace lo siguiente:

ip_address = str(value_1 & 0xff) + "." + str(value_1 >> 0x8) + "." + str(value_0 & 0xff) + "." + str(value_0 >> 0x8)

Es decir, al enumerar 0.00008483 BTC y luego 0.00040030 BTC, los atacantes ocultaron la dirección IP 94.156 [.] 35.33 para su programa. Del mismo modo, de las dos transacciones anteriores, RTM obtiene la segunda dirección IP del servidor de administración.

Como tal, el malware RTM se está enviando hasta el día de hoy.

Conclusión

Puede notar que al organizar la transferencia de la dirección del servidor de C&C, a RTM le gusta usar enfoques que le permiten cambiar dinámicamente la IP sin modificar el código fuente del malware.

Por un lado, esto facilita la vida de los atacantes y puede llevar a los analistas por mal camino. Por otro lado, permite a los especialistas predecir las direcciones de los servidores de control antes de que se realicen envíos maliciosos.