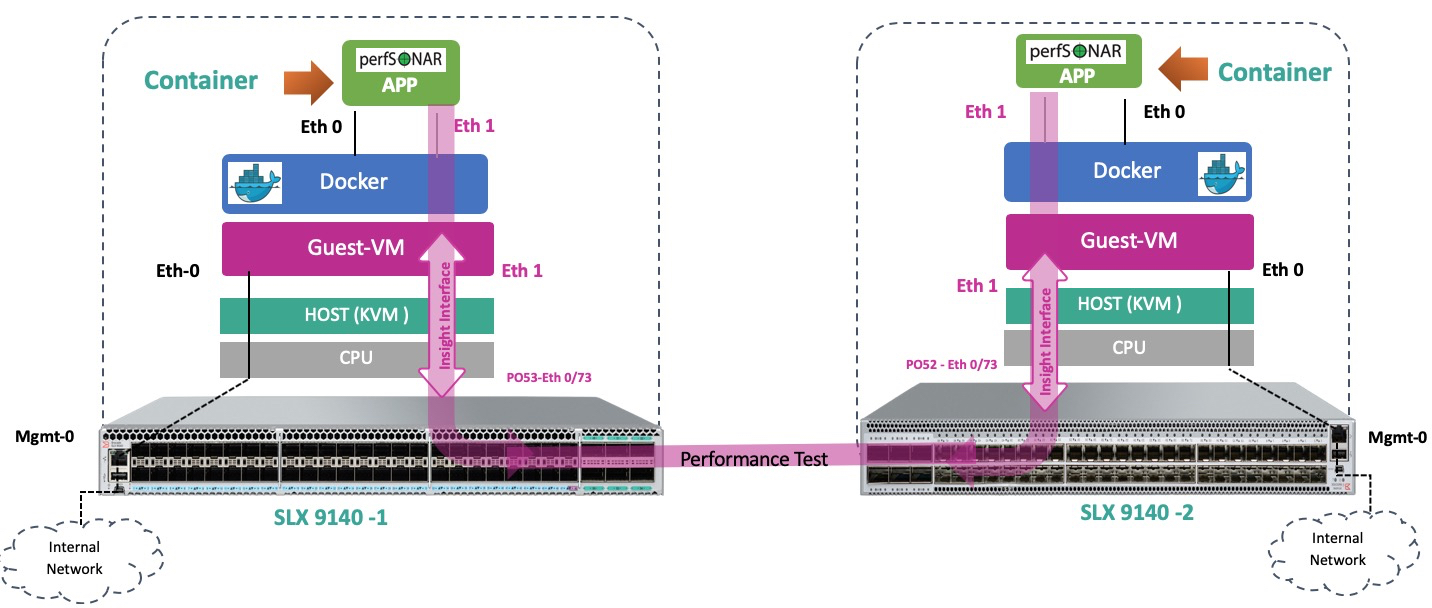

Las gamas de conmutadores Extreme Networks SLX, VSP y EXOS incluyen modelos con una arquitectura de hardware especial, denominados colectivamente "Insight". A diferencia de la versión estándar, cuando el Contol y el Plano de datos del conmutador están conectados solo por el bus PCIe (con todas las limitaciones de ancho de banda resultantes), los conmutadores "Insight" tienen varias interfaces de Plano de datos conectadas directamente a las máquinas virtuales que se implementan en el Plano de control. Considere cómo funciona y qué recursos se utilizan:

Las interfaces "Insight" suelen ser varios enlaces 10GE dedicados que se conectan desde el ASIC a través del multiplexor al plano de control. Allí se montan como interfaces ethernet de una máquina virtual Ubuntu Linux 16.04 aislada, llamada brevemente TPVM (Máquina virtual de terceros). Esta separación física le permite transferir grandes cantidades de tráfico con un retraso mínimo, sin causar degradación en el rendimiento del Control o el Plano de datos. La virtualización en sí misma se basa en KVM. Juntos, esto hace posible ejecutar herramientas y servicios como tcpdump, p0f, snort, DPI distribuido o análisis, así como muchos otros servicios directamente en el dispositivo, sin implementar infraestructura de red adicional. Para acelerar la implementación del TVPM, la imagen tiene muchos paquetes necesarios que están predefinidos:

- esencial para construir

- checkinstall

- iperf

- mtools

- netperf

- qemu-guest-agent

- tshark

- valgrind

- vim-gnome

- Wirehark

- xterm

A bordo de los conmutadores "Insight", se instala la CPU Intel XEON x86, el aumento de RAM y la unidad SSD, lo que le permite asignar recursos en caso de implementación de varias máquinas virtuales. Los recursos en sí mismos están dedicados y aislados para no interrumpir el sistema operativo del conmutador.

Para usar TPVM para su propósito previsto, solo necesita hacer cuatro pasos:

- Descargue e instale TVPM

- Configurar las interfaces de Insight

- Agregue ACL o duplicación de tráfico a estas interfaces

- Lanzar aplicaciones TPVM

A continuación se muestra un pequeño ejemplo de cómo se desarrolla y funciona todo. Después de que la imagen TPVM se haya descargado a través de scp2, debe ejecutar varios comandos para instalar la VM:

slx# show tpvm status TPVM is not installed slx# tpvm install Installation starts. To check the status use 'show tpvm status' command slx# show tpvm status TPVM is being installed now

Cuando el TPVM ya se ha iniciado, hay varias formas de acceder a él. De forma predeterminada, la VM intentará obtener la dirección a través de DCHP, o puede asignar una dirección IPv6 de enlace local, después de lo cual será posible obtener acceso SSH. También hay una conexión de consola al TPVM a través de TTY.

slx# show tpvm ip-address IPv4: eth0 192.168.2.249 docker0 172.17.0.1 IPv6:2a02:0000:c000:0:da80:00ff:f00b:8800 eth0: fe80::da80:00ff:f00b:8800 slx# ssh 192.168.2.249 -l admin vrf mgmt-vrf admin@192.168.2.249's password: Welcome to Ubuntu 16.04.4 LTS (GNU/Linux 4.4.0–128-generic x86_64) Last login: Tue Apr 2 12:12:46 2019 admin@TPVM:~$ sudo -s [sudo] password for admin: root@TPVM:~# id uid=0(root) gid=0(root) groups=0(root)

La interfaz eth0 es nuestra gestión, y eth1 es el "Insight" que necesitamos configurar.

root@TPVM:~# ip -4 link 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000 link/ether d8:00:00:00:00:04 brd ff:ff:ff:ff:ff:ff 3: eth1: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether d8:00:00:00:00:02 brd ff:ff:ff:ff:ff:ff 4: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN mode DEFAULT group default link/ether 02:42:28:2d:60:b9 brd ff:ff:ff:ff:ff:ff

Por analogía con la tecnología de apilamiento, los últimos puertos en el panel frontal del conmutador tienen un doble propósito y necesitamos transferirlos al modo Insight, después de lo cual la transferencia de datos a través de ellos será temporalmente imposible.

slx# conf t slx(config)# hardware slx(config-hardware)#connector 0/48 slx(config-connector-0/48)# no breakout slx(config-connector-0/48)# insight mode

El sistema creará una interfaz 0/125 que usaremos

slx(config)# interface Port-channel 22 slx(config-Port-channel-22)# insight enable slx(config-Port-channel-22)# no shutdown slx(config)# interface Ethernet 0/125 slx(conf-if-eth-0/125)# channel-group 22 mode on type standard slx(conf-if-eth-0/125)# no shutdown

Verifique las interfaces en el conmutador:

slx(conf-if-eth-0/125)# do show interface ethernet 0/125 Ethernet 0/125 is up, line protocol is up (connected) slx(conf-if-eth-0/125)# do show interface port-channel 22 Port-channel 22 is up, line protocol is up

y en TPVM

root@TPVM:~#dmesg [ 2172.748418] ixgbe 0000:00:09.0 eth1: NIC Link is Up 10 Gbps [ 2172.748508] IPv6: eth1: link becomes ready

Ahora puede colgar ACL en Insight, configurar una VLAN (o varias) e inspeccionar el tráfico.

root@TPVM:~# tcpdump -i eth1 -n -v tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 262144 bytes 02:38:38.107923 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28 02:38:39.059939 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28 02:38:39.119922 LLDP, length 111: slx 02:38:40.120076 LLDP, length 111: slx

El uso adicional está limitado solo por los requisitos o la imaginación del cliente. Los ingenieros, socios y clientes de Extreme Networks han probado muchas aplicaciones diferentes, tales como:

- Servidor vnc

- Servidor DHCP

- Servidor AAA (Radius y TACACS)

- Servidor DNS

- Ostinato: creador de paquetes Ostinato, generador de tráfico de red y analizador con GUI.

- Receptor de trampa SNMP

- Surricata: detección de intrusiones en tiempo real (IDS), prevención de intrusiones en línea (IPS), monitoreo de seguridad de red (NSM) y procesamiento PCAP fuera de línea.

- Servidor Syslog

- Google-Chrome y cURL

- Arpsponge

- Perfsonar

- Marioneta

- Logstash

- Docker-Container (versión compatible: docker-1.13.0)

Si tiene preguntas, comuníquese con nuestro representante local de

Extreme Networks.