Los escáneres de aplicaciones web son una categoría de software bastante popular hoy en día. Hay escáneres pagados, hay gratis. Cada uno de ellos tiene su propio conjunto de parámetros y vulnerabilidades que son posibles de detectar. Algunos se limitan solo a los publicados en el OWASP Top Ten (Open Web Application Security Project), algunos van mucho más allá en sus pruebas de caja negra.

En esta publicación, recopilamos ocho escáneres populares, los examinamos con más detalle y los probamos. Se seleccionaron puntos independientes en dos plataformas (.NET y php) como objetivos de entrenamiento:

premium.pgabank.com y

php.testsparker.com .

OWASP ZAP

Como su nombre indica, la organización

OWASP que mencionamos en la introducción es responsable del lanzamiento de

OWASP ZAP . Esta es una herramienta gratuita para pruebas de penetración y para encontrar vulnerabilidades en aplicaciones web.

Características clave de OWASP ZAP:

- Proxy del hombre en el medio

- Arañas tradicionales y AJAX

- Escáner automatizado

- Escáner pasivo

- Navegación forzada

- Fuzzer

Características adicionales- Certificados SSL dinámicos

- Soporte de tarjetas inteligentes y certificados digitales de clientes

- Soporte de sockets web

- Soporte para una amplia gama de lenguajes de secuencias de comandos.

- Soporte Plug-n-hack

- Autenticación y soporte de sesión

- Potente API basada en REST

- Opción de actualización automática.

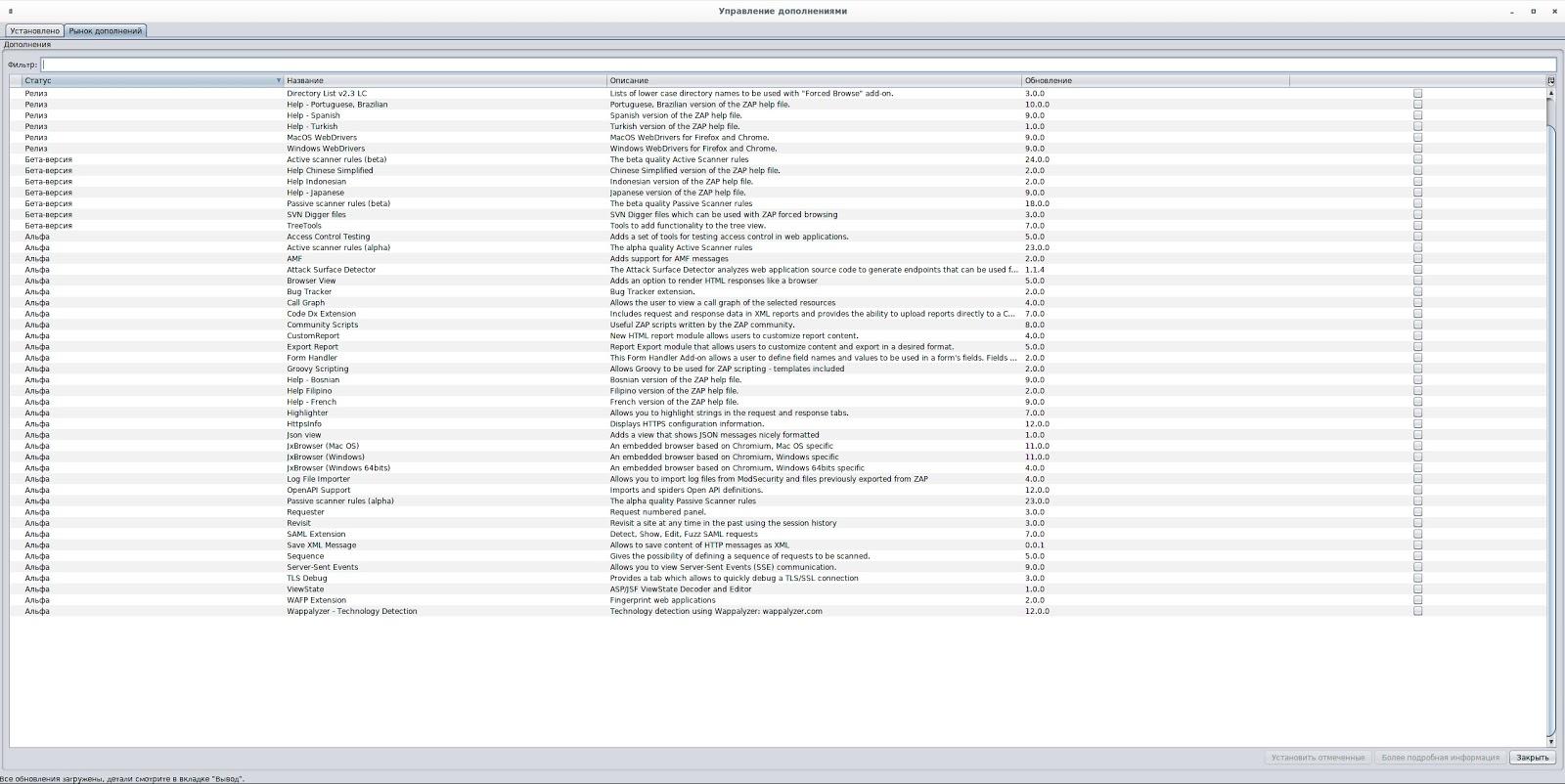

- Mercado integrado y en crecimiento de complementos

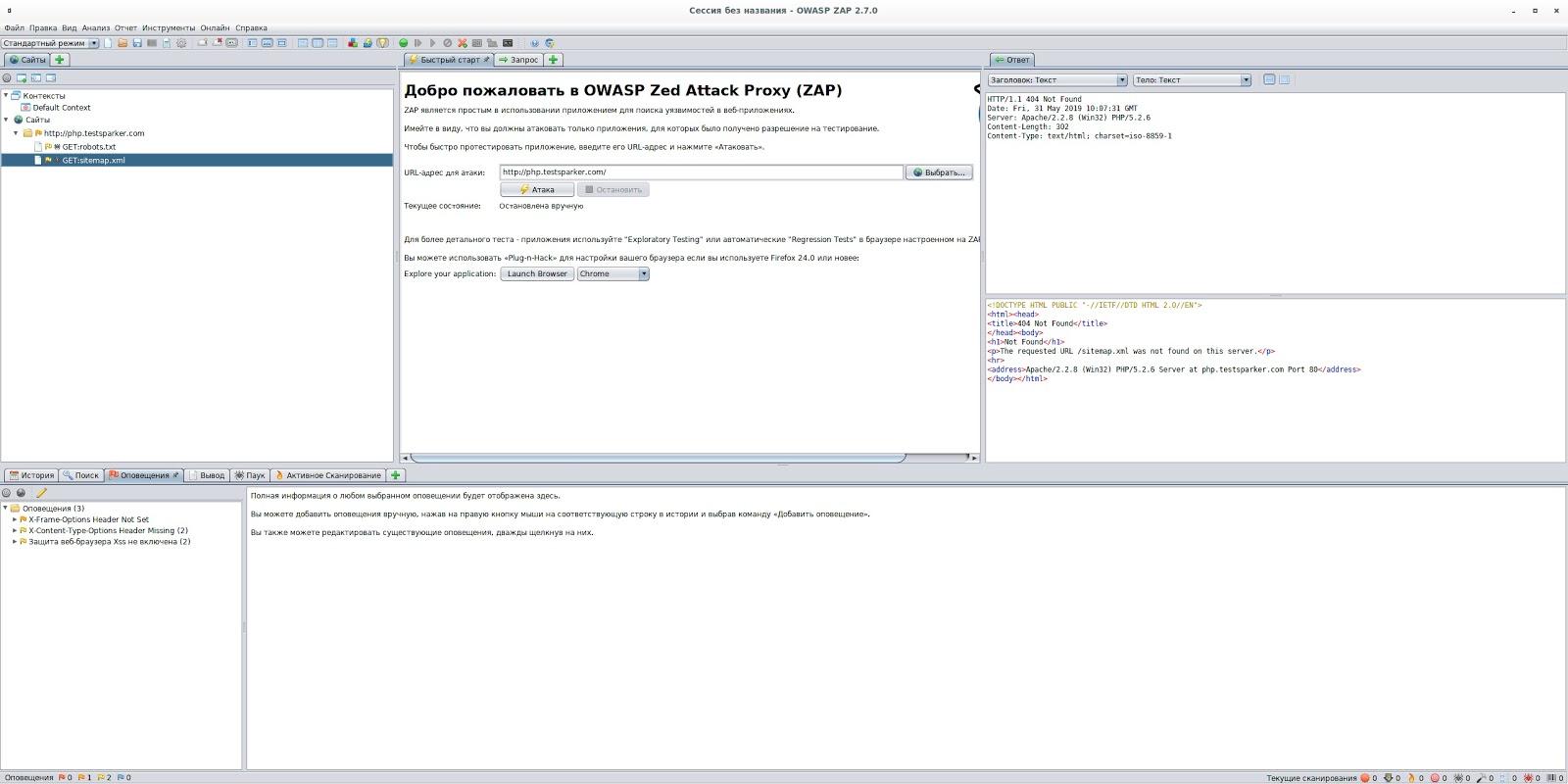

La interfaz del programa se ha traducido al ruso, lo que será conveniente para algunos usuarios. El espacio de trabajo OWASP ZAP se compone de varias ventanas. En la parte inferior hay pestañas con las tareas actuales y el proceso de su implementación, a la izquierda, un árbol de sitios, que también puede mostrar en la parte derecha de la ventana de solicitud y respuesta.

Con el mercado, puede ampliar ligeramente la funcionalidad del escáner.

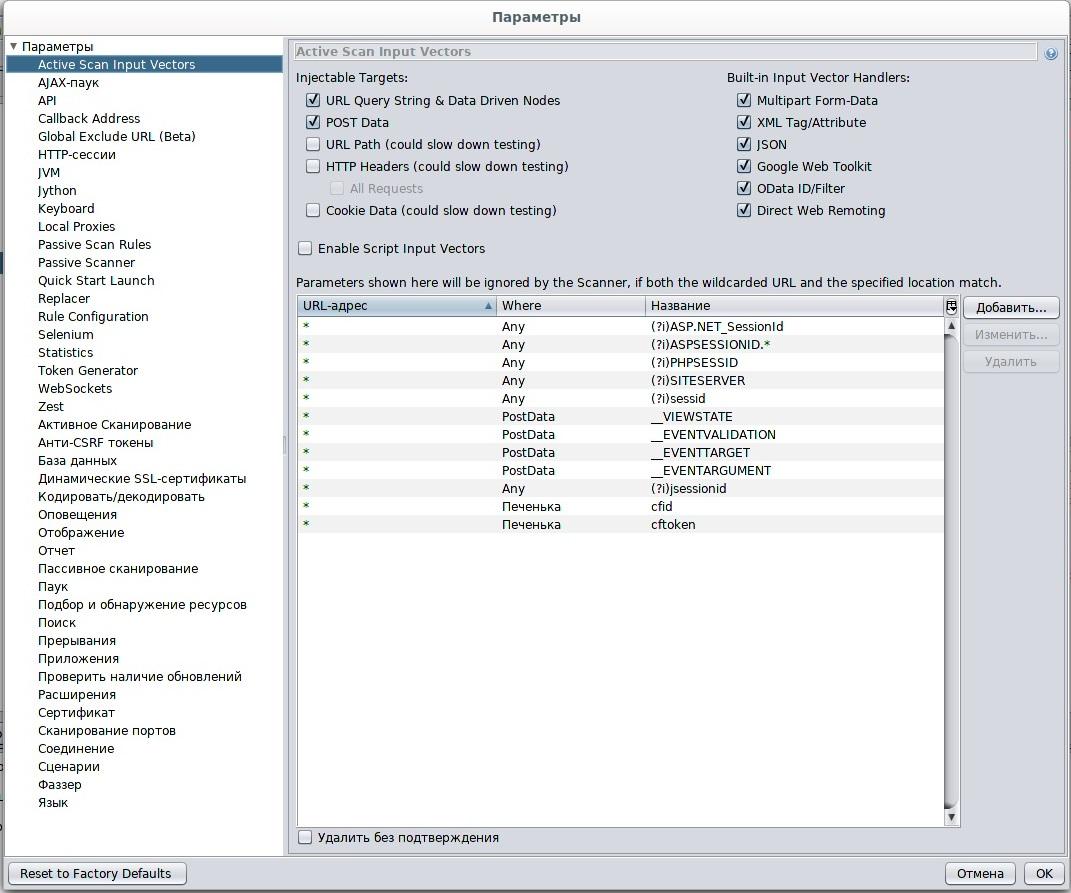

Cada componente del programa tiene muchos parámetros personalizables. Por ejemplo, podemos configurar vectores entrantes para escaneo activo, generar certificados SSL dinámicos, agregar identificadores de sesión HTTP, etc.

Pasemos a las pruebas. Al escanear un sitio

php.testsparker.com , se

encontró una inyección SQL ciega. Aquí es donde terminan las vulnerabilidades críticas.

Resultados completos de OWASP ZAP en php.testsparker.comH: Inyección SQL avanzada - Y ciego basado en boolean - cláusula WHERE o HAVING

M: Encabezado de opciones de marco X no establecido

L: Falta el encabezado X-Content-Type-Options

L: la protección del navegador web xss no está habilitada

En

premium.bgabank.com vemos resultados más interesantes: se encontraron las capacidades de inclusión del servidor (SSI) y Reflection Cross Site Scripting.

Resultados completos de OWASP ZAP en premium.bgabank.comH: servidor incluye

H: Secuencias de comandos de sitios cruzados reflejados

M: Encabezado de opciones de marco X no establecido

M: Divulgación de error de aplicación

M: exploración de directorios

M: las páginas seguras incluyen contenido mixto (incluidas secuencias de comandos)

L: Falta el encabezado X-Content-Type-Options

L: la protección del navegador web xss no está habilitada

L: Inclusión de archivos fuente JavaScript entre dominios

L: Conjunto de encabezado HTTP incompleto o sin control de caché y Pragma

L: Cookie No HttpOnly Flag

L: Cookie sin bandera segura

L: Falta el encabezado de tipo de contenido

L: Divulgación de IP privada

I: la imagen expone la ubicación o los datos de privacidad

Todos los resultados del análisis se pueden exportar a un informe (* .pdf, * .html, * .xml, * .json son compatibles). El informe describe en detalle vulnerabilidades, vectores encontrados, así como métodos para "cerrar" vulnerabilidades.

En general, nos gustó trabajar con OWASP ZAP. Existen todas las herramientas necesarias para la aplicación web Pentest, una interfaz simple e intuitiva, escaneo rápido con un solo clic. Y, al mismo tiempo, una configuración flexible y profunda para un análisis más detallado, que puede servir como punto de partida para la búsqueda manual de vulnerabilidades. A continuación, también hablaremos sobre el escáner Burp Suite Pro, que tiene mucho en común con OWASP ZAP. Por el número y la calidad de las vulnerabilidades encontradas, el primer escáner que examinamos mostró un muy buen resultado.

Recomendado para su uso en el trabajo.W9scan

W9scan es un

escáner de vulnerabilidad de consola gratuito para el sitio con más de

1200 complementos integrados que pueden detectar huellas digitales de páginas web, puertos, analizar la estructura del sitio web, encontrar varias vulnerabilidades populares, escanear en busca de inyección de SQL, XSS, etc.

Una lista más completa de las características de W9scan- detección de huellas digitales

- Puede identificar huellas digitales comunes de CMS en sitios web (más de 300)

- Marco de sitio web común reconocible

- Identificar huellas digitales del servicio portuario común

- Detecta el lenguaje de scripting del sitio web

- Detectar tipo de sistema operativo

- Detección de firewall del sitio web (WAF)

- Parámetros de ataque

- Inyección SQL (basada en rastreadores)

- Inyección XSS (basada en reptiles)

- Una gran cantidad de escaneos de parámetros Fuzz

- Vulnerabilidad CVE

- struts Colección de vulnerabilidades (incluida la detección automática)

- Prueba cgi de shellshock

- latido del corazón corazón sangrante

- Vulnerabilidad de análisis de IIS

- Vulnerabilidad puesta en IIS

- Grietas violentas

- Copia de seguridad de archivos y directorios (basados en rastreadores)

- Copia de seguridad de archivos y directorios (según el nombre de dominio)

- Directorio común

- Archivo común

- Análisis de violencia de subdominio

- enumeración fckeditorPath

- Enumeración común de mdbdatabase

- identificación de fugas de git svn

- TOMCAT web.xml Ceder

- Recoger mensaje

- Correos electrónicos (basados en reptiles)

- IP privada (basada en reptiles)

- Correo electrónico (basado en reptiles)

- Detección de advertencias, error fatal, ...

- Identificación de versión de PHP

- Divulgación de información de IIS

- Atribución de dirección IP

- Script de reconocimiento integrado Wappalyzer

- Análisis de robots.txt

- Detectar encabezados inseguros en encabezados

- Detectar factores inseguros en las cookies

W9scan genera automáticamente informes de resultados de escaneo en formato HTML. Para iniciar un análisis, solo necesita especificar la URL del sitio y los complementos que se utilizarán. Puede seleccionar todo a la vez agregando "todos".

Al escanear

php.testsparker.com, W9scan encontró svn y posibles rutas de descarga de carga útil. Desde el menos crítico, determiné las versiones de los servicios utilizados, posibles vectores para realizar ataques XXE, XXS, encontré los archivos de configuración del servidor y busqué subdominios.

No se encontró nada crítico en

premium.bgabank.com . Pero el escáner identificó posibles vectores de ataque, versiones de servicio definidas, directorios y subdominios.

Según los resultados del análisis, W9scan genera automáticamente un archivo de informe HTML.

El escáner W9scan es adecuado para el inicio rápido en un solo comando y

recomendamos usarlo como herramienta auxiliar para determinar las versiones de servicio, así como posibles vectores de ataque.

Wapiti

Otro buen

escáner de consola. Al igual que W9scan, está listo para comenzar con un comando, mientras que tiene configuraciones de escaneo más diferentes.

Wapiti busca las siguientes vulnerabilidades:

- Divulgación de archivos (Local / remoto incluye / requiere, fopen, readfile ...)

- Inyección de base de datos (inyecciones PHP / JSP / ASP SQL e inyecciones XPath)

- Inyección XSS (Cross Site Scripting) (reflejada y permanente)

- Detección de ejecución de comandos (eval (), system (), passtru () ...)

- Inyección CRLF (división de respuesta HTTP, fijación de sesión ...)

- Inyección XXE (entidad externa XML)

- SSRF (falsificación de solicitudes del lado del servidor)

- Uso de archivos potencialmente peligrosos conocidos

- Configuraciones débiles de .htaccess que se pueden omitir

- Presencia de archivos de respaldo que brindan información confidencial

- Shockhock

Además de todo lo anterior, hay soporte para proxies (HTTP, HTTPs y SOCKS5), varios métodos de autenticación (Basic, Digest, Kerberos, NTLM), soporte para certificados SSL, la capacidad de agregar varios encabezados HTTP o configuraciones de agente de usuario.

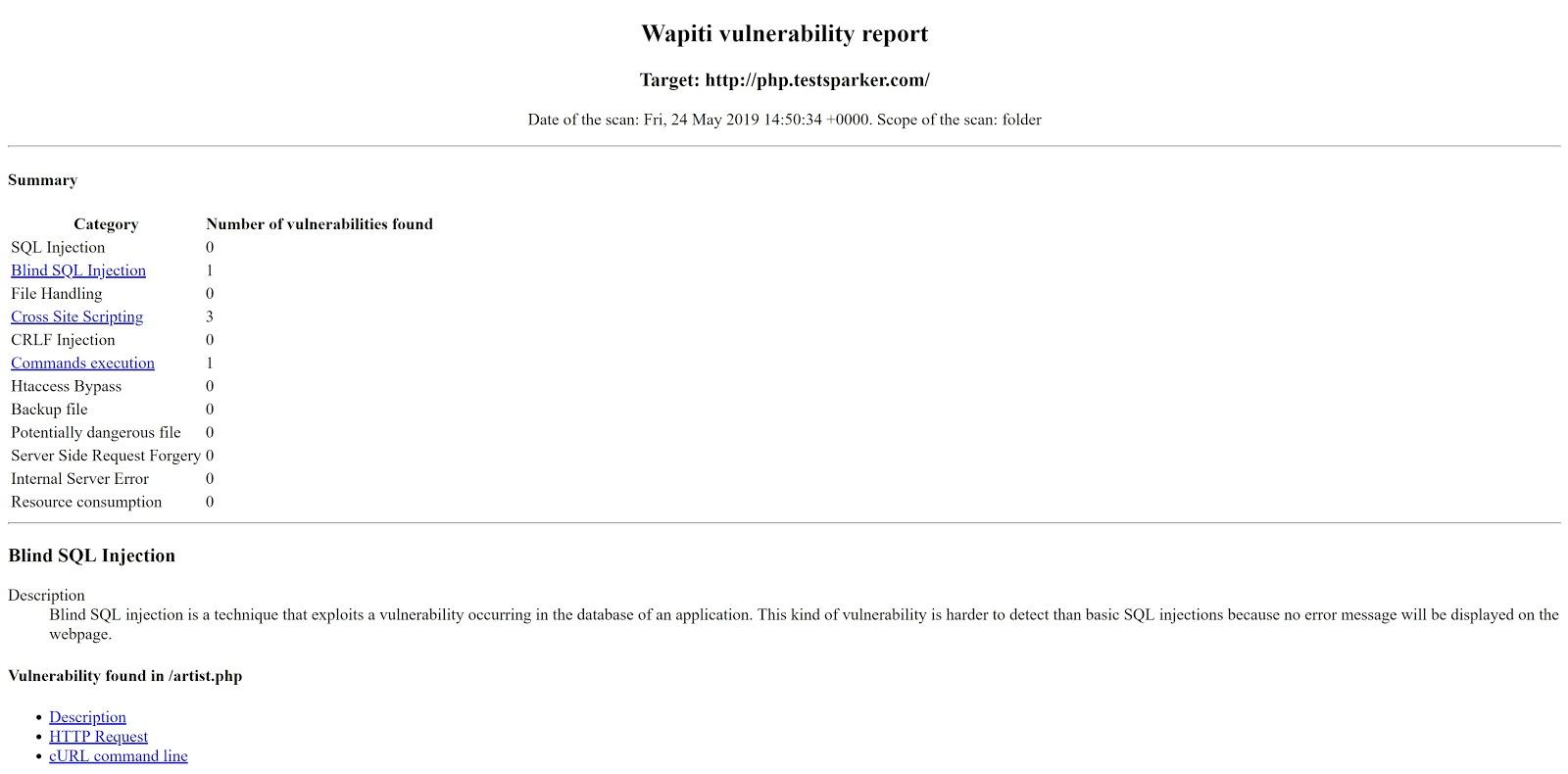

Al escanear el sitio

php.testsparker.com , se encontraron las vulnerabilidades Inyección de SQL ciego, Secuencia de comandos de sitios cruzados, Ejecución de comandos. En

premium.bgabank.com, Wapiti, en comparación con otros escáneres, no muestra resultados tan sobresalientes: solo se detectó Cross Site Scripting.

En función de los resultados del escáner, también se genera un informe HTML que contiene las categorías y la cantidad de vulnerabilidades encontradas, su descripción, consultas, comandos para curl y consejos sobre cómo cerrar los agujeros de seguridad encontrados.

Como se esperaba,

Wapiti no alcanza el nivel de OWASP ZAP. Sin embargo, funcionó mejor que W9scan , aunque no

buscó directorios, subdominios ni determinó la versión de los servicios.

Arachni

Un potente procesador gratuito para probar la seguridad de aplicaciones web y la búsqueda de vulnerabilidades. Tiene una interfaz gráfica y una gran funcionalidad, que se puede encontrar con más detalle en el

sitio web oficial .

Prueba activa:

- Inyección SQL: detección basada en errores

- Inyección SQL ciega utilizando análisis diferencial

- Inyección SQL ciega usando ataques de tiempo

- Inyección NoSQL: detección de vulnerabilidad basada en errores

- Inyección ciega de NoSQL mediante análisis diferencial

Lista completa de características para pruebas activas- Detección de CSRF

- Inyección de código

- Inyección de código ciego usando ataques de tiempo

- Inyección LDAP

- Recorrido transversal

- Inclusión de archivos

- División de respuesta

- Inyección de comandos del sistema operativo

- Inyección de comandos del sistema operativo ciego mediante ataques de tiempo

- Inclusión remota de archivos

- Redireccionamientos no validados

- Redireccionamientos DOM no validados

- Inyección XPath

- Xss

- Camino xss

- XSS en atributos de evento de elementos HTML

- XSS en etiquetas HTML

- XSS en contexto de script

- DOM XSS

- Contexto de script DOM XSS

- Revelación del código fuente

- Entidad externa XML

Prueba pasiva:

- Métodos HTTP permitidos

- Archivos de respaldo

- Directorios de respaldo

- Interfaces de administración comunes

- Directorios comunes

- Archivos comunes

Lista completa de características de prueba pasiva- HTTP PUT

- Protección insuficiente de la capa de transporte para formularios de contraseña

- Detección de WebDAV (webdav).

- Detección HTTP TRACE

- Divulgación del número de tarjeta de crédito

- Divulgación de usuarios de CVS / SVN

- Divulgación de dirección IP privada

- Puertas traseras comunes

- .htaccess LIMIT mal configuración

- Respuestas interesantes

- Grepper de objetos HTML

- Divulgación de dirección de correo electrónico

- Divulgación del número de seguro social de EE. UU.

- Listado de directorio contundente

- Recurso mixto / scripting

- Galletas inseguras

- HttpOnly cookies

- Autocompletar para campos de formulario de contraseña.

- Bypass de restricción de acceso de parodia de origen

- Carga basada en formularios

- localstart.asp

- Conjunto de cookies para dominio principal

- Faltan encabezados Strict-Transport-Security para sitios HTTPS

- Faltan encabezados x-frame-options

- Política insegura de CORS

- Política insegura de dominio cruzado

- Política insegura de dominio cruzado

- Política de acceso de clientes insegura

Impresionante, ¿no es así? Pero eso no es todo. Un montón de complementos también se incluyen en la web, por ejemplo, Proxy pasivo, atacante de diccionario para autenticación HTTP, recopilador de cookies, detector WAF, etc.

El escáner tiene una interfaz web agradable y concisa:

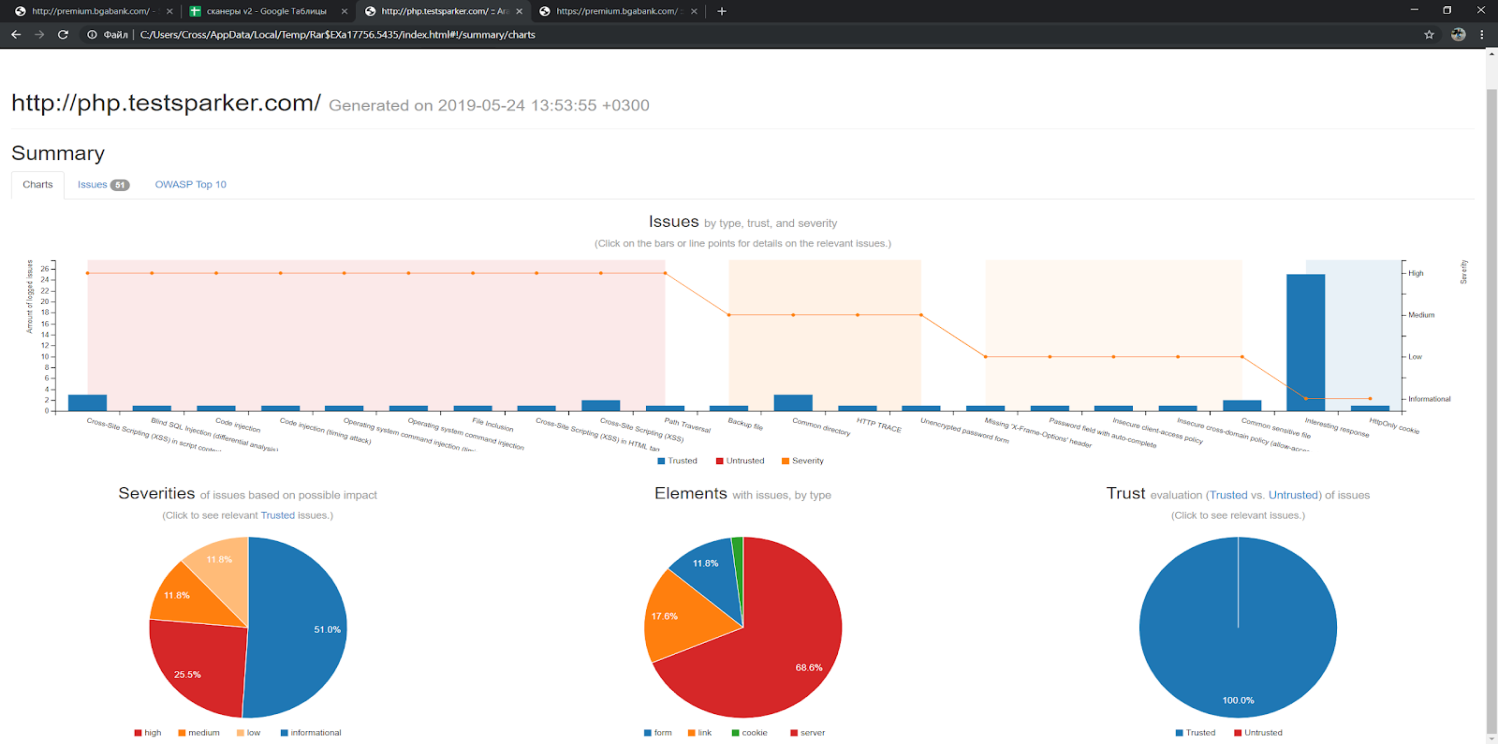

Y esto es lo que Arachni encontró en nuestros sitios de prueba.

Php.testsparker.com :

- Cross-Site Scripting (XSS) en contexto de script

- Inyección SQL ciega (análisis diferencial)

- Inyección de código

- Inyección de código (ataque de tiempo)

- Inyección de comandos del sistema operativo (ataque de tiempo)

- Inyección de comandos del sistema operativo

Otras vulnerabilidades en php.testsparker.comH: inclusión de archivos

H: Cross-Site Scripting (XSS) en la etiqueta HTML

H: secuencias de comandos entre sitios (XSS)

H: Trayectoria transversal

M: archivo de copia de seguridad

M: directorio común

M: RASTREO HTTP

L: Falta el encabezado 'X-Frame-Options'

L: campo de contraseña con autocompletar

L: Política de acceso de clientes insegura

L: Política de dominio cruzado inseguro (permitir acceso desde)

L: archivo sensible común

En

premium.bgabank.com , solo se descubrió la posibilidad de falsificación de solicitudes entre sitios (CSRF) desde la crítica.

Resultados completos de Arachni en premium.bgabank.comH: falsificación de solicitudes en sitios cruzados

M: recurso mixto

M: RASTREO HTTP

M: directorio común

M: Falta el encabezado 'Strict-Transport-Security'

L: divulgación de la dirección IP privada

Por separado, notamos los buenos informes que Arachni nos da. Se admiten muchos formatos: HTML, XML, texto, JSON, Marshal, YAML, AFR.

En general, Arachni solo deja impresiones positivas después del trabajo. Nuestra opinión: este es un

"must have" en el arsenal de cualquier especialista que se precie .

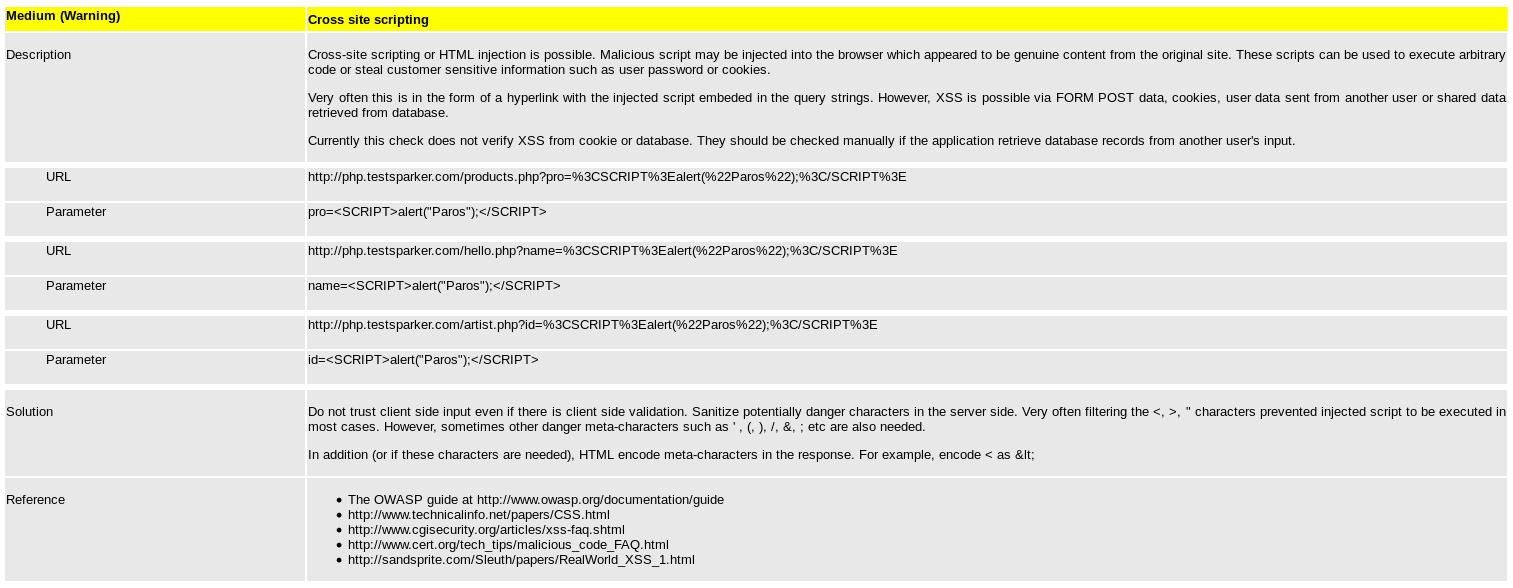

Paros

Otro

escáner de vulnerabilidad web GUI. Por defecto, se incluye en la distribución Kali Linux y se instala allí localmente. Tiene un proxy incorporado a través del cual se agregan sitios para análisis, una araña web incorporada que puede analizar el sitio y construir un mapa de consulta.

Para escanear la cuenta personal de un usuario, es necesario iniciar sesión en el navegador con la redirección de tráfico habilitada a través del proxy Paros. El escáner utilizará cookies autorizadas durante el proceso de escaneo. El informe de actividad se puede exportar a HTML. Se guarda en el archivo root / paros / session / LatestScannedReport.htm y se sobrescribe posteriormente. Si desea guardar el resultado del escaneo anterior, antes de comenzar el siguiente escaneo debe crear una copia del archivo existente.

Características clave (con un ojo en OWASP TOP 10 2017):

- A1: Inyección - SQLinjection, SQLinjection Fingerprint (lugares donde SQLinj podría estar potencialmente)

- A6: Configuración incorrecta de seguridad: exploración del directorio, archivo predeterminado de ISS, divulgación del archivo fuente de Tomcat, archivos predeterminados de IBM WebSphere y algunos otros archivos estándar u obsoletos (archivo obsoleto) que contienen código fuente y más.

- A7: XSS

Características adicionales:

- Busque el autocompletado habilitado para formularios de contraseña. Además, si el campo de entrada tiene un atributo type = "contraseña", se obtiene un falso positivo.

- Inyección CRLF

- Caché de navegador de página segura (almacenamiento en caché de páginas en un navegador con información importante)

- Capacidad para escanear un área protegida de un usuario (cuenta personal)

- Capacidad para escanear aplicaciones web en una red local

En el informe final para cada tipo de vulnerabilidad hay información más detallada y algunas recomendaciones sobre cómo solucionarlo.

En nuestras pruebas, Paros mostró resultados bastante débiles. En

php.testsparker.com se encontraron:

H: inyección SQLM: XSSM: archivos fuente obsoletosM: Uso de autocompletar en formularios con información importante (contraseñas, etc.).L: Divulgación de IP internaEn

premium.bgabank.com e incluso menos:

M: exploración del directorioM: Uso de autocompletar en formularios con información importante (contraseñas, etc.).Como resultado, aunque el escáner Paros es simple y bastante conveniente de usar, los resultados de escaneo pobres

lo abandonan .

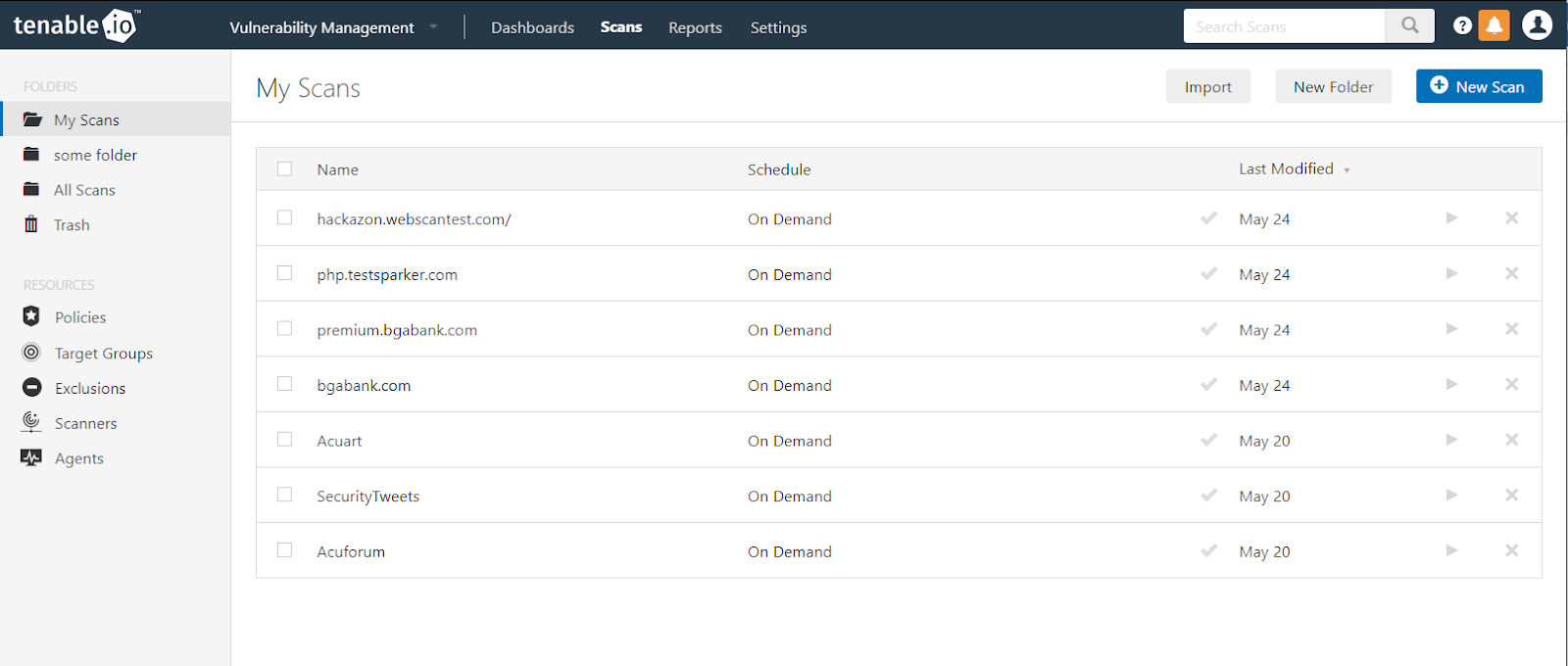

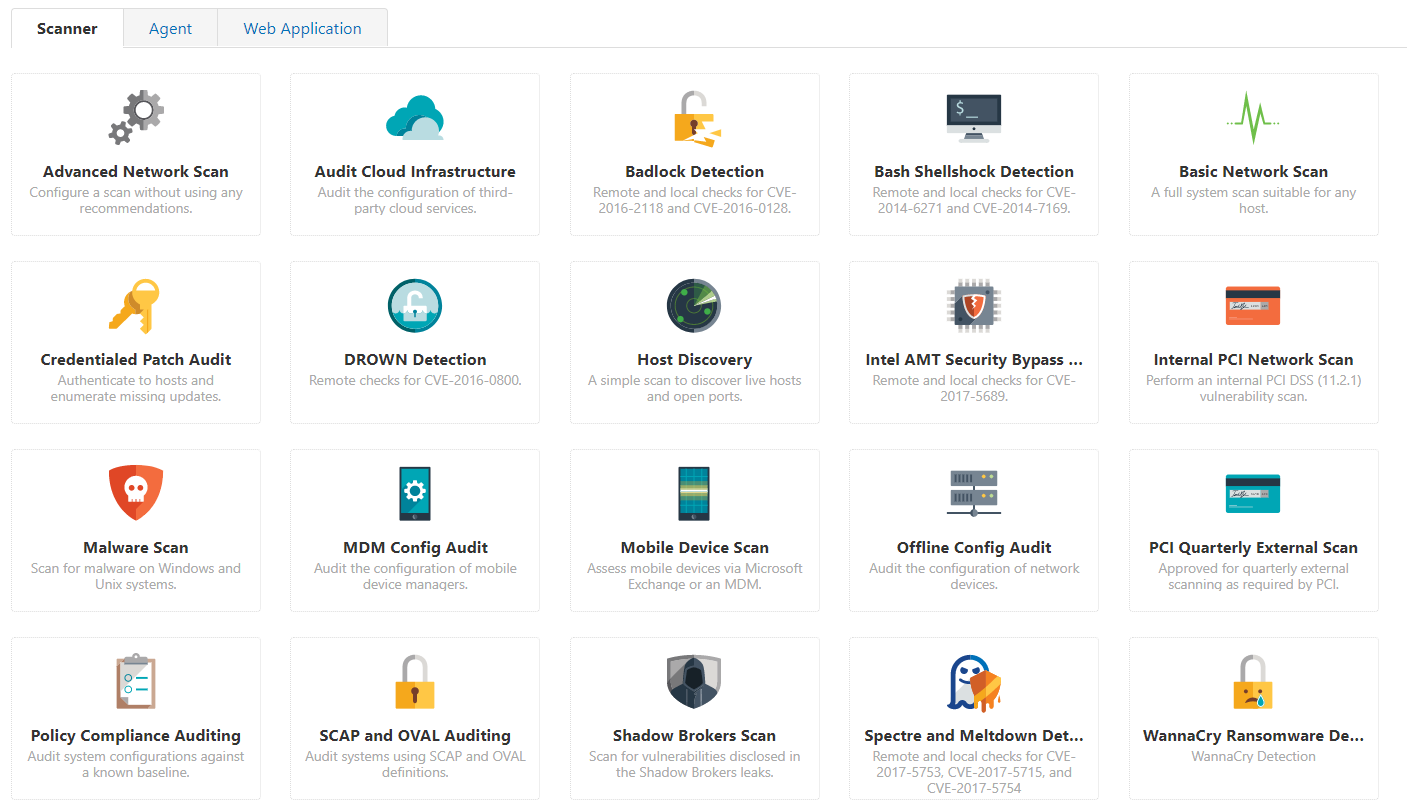

Tenable.io

Escáner de nube multifuncional de pago que puede detectar una gran cantidad de vulnerabilidades web y cubre casi por completo OWASP TOP 10 2017.

El servicio tiene una araña web incorporada. Si especifica datos de autorización (solicitud de autorización, inicio de sesión y contraseña, cookies autorizadas) en la configuración de escaneo, el escáner también verificará su cuenta personal (zona del usuario autorizado).

Además de escanear aplicaciones web, Tenable.io puede escanear la red, tanto para detectar vulnerabilidades conocidas como para buscar hosts. Es posible conectar agentes para escanear la red interna. Es posible exportar el informe en varios formatos: * .nessus, * .csv, * .db, * .pdf.

En la captura de pantalla, todos los dominios son "prueba"

En la captura de pantalla, todos los dominios son "prueba" Perfiles de escaneo adicionales. Este artículo no se ve afectado

Perfiles de escaneo adicionales. Este artículo no se ve afectadoDespués del escaneo, las estadísticas y la priorización de las vulnerabilidades encontradas están disponibles: información crítica, alta, media, baja

La tarjeta de vulnerabilidad proporciona información adicional al respecto y algunas recomendaciones para su eliminación.

Escanee

php.testsparker.com . Vulnerabilidades de alta prioridad:

H: Vulnerabilidades de los componentes- versión fuera de soporte de PHP- versión fuera de soporte de ApacheH: inyección de códigoH: SQLinjH: XSSH: LFIH: Trayectoria transversalVulnerabilidades medias y bajasM: Divulgación de datos valiosos: la ruta completa, copias de seguridad

M: divulgación de IP interna

M: Cookie sin bandera HTTPOnly

M: Enviar contraseña a través de HTTP

L: Uso de autocompletar en formularios con información importante

L: respuesta del servidor a las solicitudes TRACE

L: Cache-Control, X-Content-Type-Options, X-Frame-Options, X-XSS-Protection no están instalados los encabezados.

Ahora

premium.bgabank.com . Vulnerabilidades de alta prioridad:

H: Vulnerabilidades de los componentes

- versión fuera de soporte de PHP

- Vulnerabilidades de Apache

- Vulnerabilidades de Bootstrap

- Vulnerabilidades de jQuery

Vulnerabilidades medias y bajasM: servidor web phpinfo ()

M: Compartir HTTP y HTTPS

M: falta de redireccionamiento de HTTP a HTTPS

M: exploración del directorio

M: archivos de copia de seguridad encontrados

M: Uso de una versión insegura de SSL

M: Vencimiento del certificado SSL / TLS

L: Divulgación de IP interna

L: Cookie sin bandera HTTPOnly

L: respuesta del servidor a las solicitudes TRACE

L: Strict-Transport-Security, Cache-Control, X-Content-Type-Options, X-Frame-Options, X-XSS-Protection no están instalados.

El escáner Tenable.io funcionó

bien, encontró muchas vulnerabilidades . Trabajar con él se simplifica mediante una conveniente interfaz gráfica y presentación de datos. Otra ventaja es la presencia de perfiles de escaneo adicionales, en los que hasta ahora hemos decidido no enterrar. Una característica importante es la estructura del servicio en la nube. Por un lado, el servicio no utiliza recursos informáticos locales de una computadora en funcionamiento. Por otro lado, no podrá escanear aplicaciones web en la red local.

Burp suite pro

Burp Suite es una

solución completa de revisión de aplicaciones web. Incluye una variedad de utilidades para mejorar y acelerar la búsqueda de vulnerabilidades en aplicaciones web.

Burp Suite tiene las siguientes utilidades:

- Proxy: un servidor proxy que intercepta el tráfico que pasa a través del protocolo HTTP (S) en modo man-in-the-middle. Entre el navegador y la aplicación web de destino, esta utilidad le permite interceptar, examinar y cambiar el tráfico en ambas direcciones.

- Spider es una araña web que recopila automáticamente información sobre el contenido y la funcionalidad de una aplicación (recurso web).

- Escáner (solo en Burp Suite Pro): un escáner para buscar automáticamente vulnerabilidades en aplicaciones web.

- Intruso: una utilidad flexible que le permite realizar automáticamente ataques de varios tipos. Por ejemplo, iterar a través de identificadores, recopilar información importante y más.

- Repeater es una herramienta para modificar y reenviar manualmente solicitudes HTTP individuales, así como para analizar las respuestas de la aplicación.

- Sequencer es una utilidad para analizar datos de aplicaciones aleatorias para la capacidad de predecir el algoritmo para generarlos.

- Decoder es una utilidad para codificar y decodificar manual o automáticamente datos de aplicaciones.

- Comparer es una herramienta para encontrar diferencias visuales entre dos variaciones de datos.

- Extender: una herramienta para agregar extensiones a Burp Suite

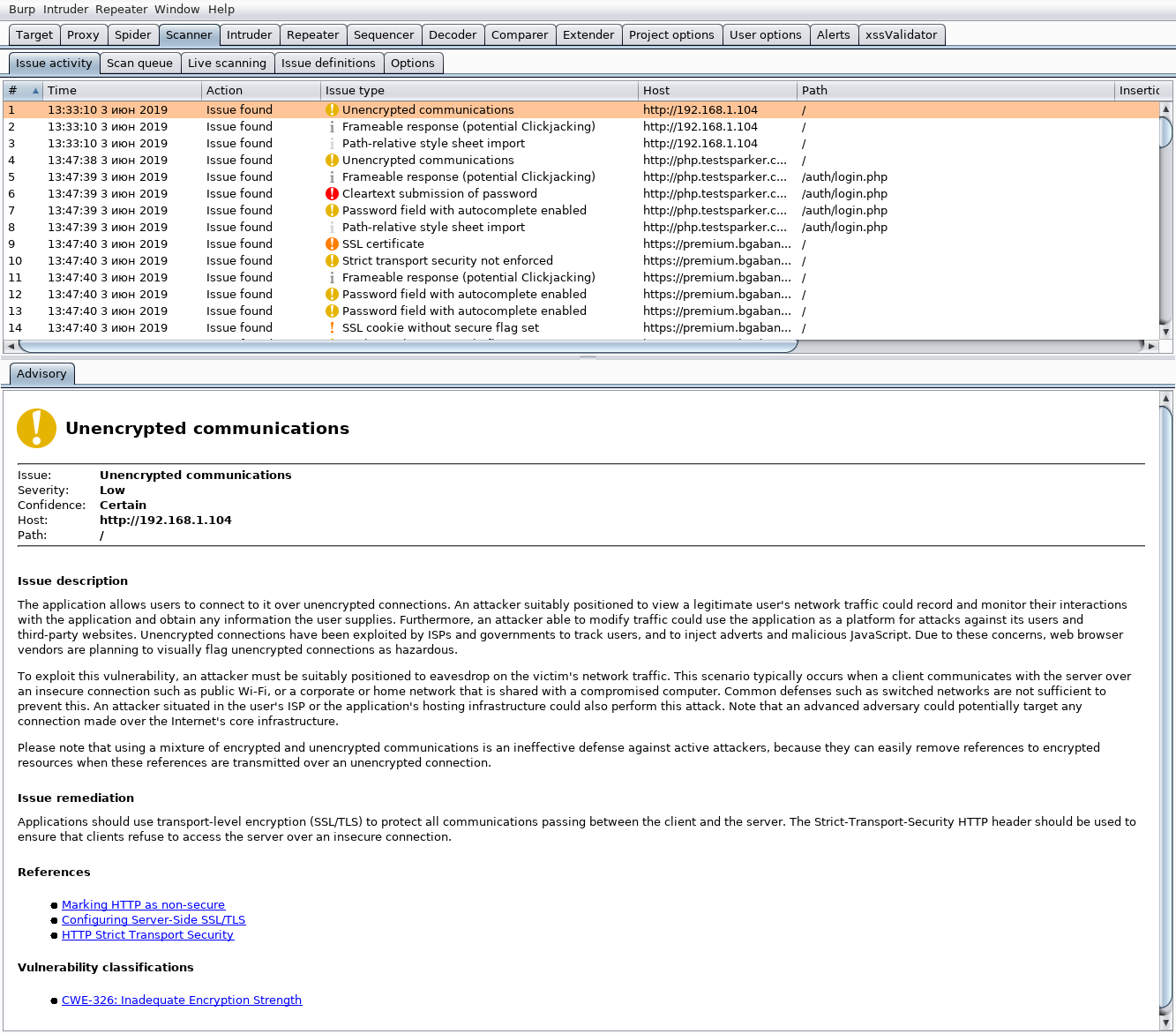

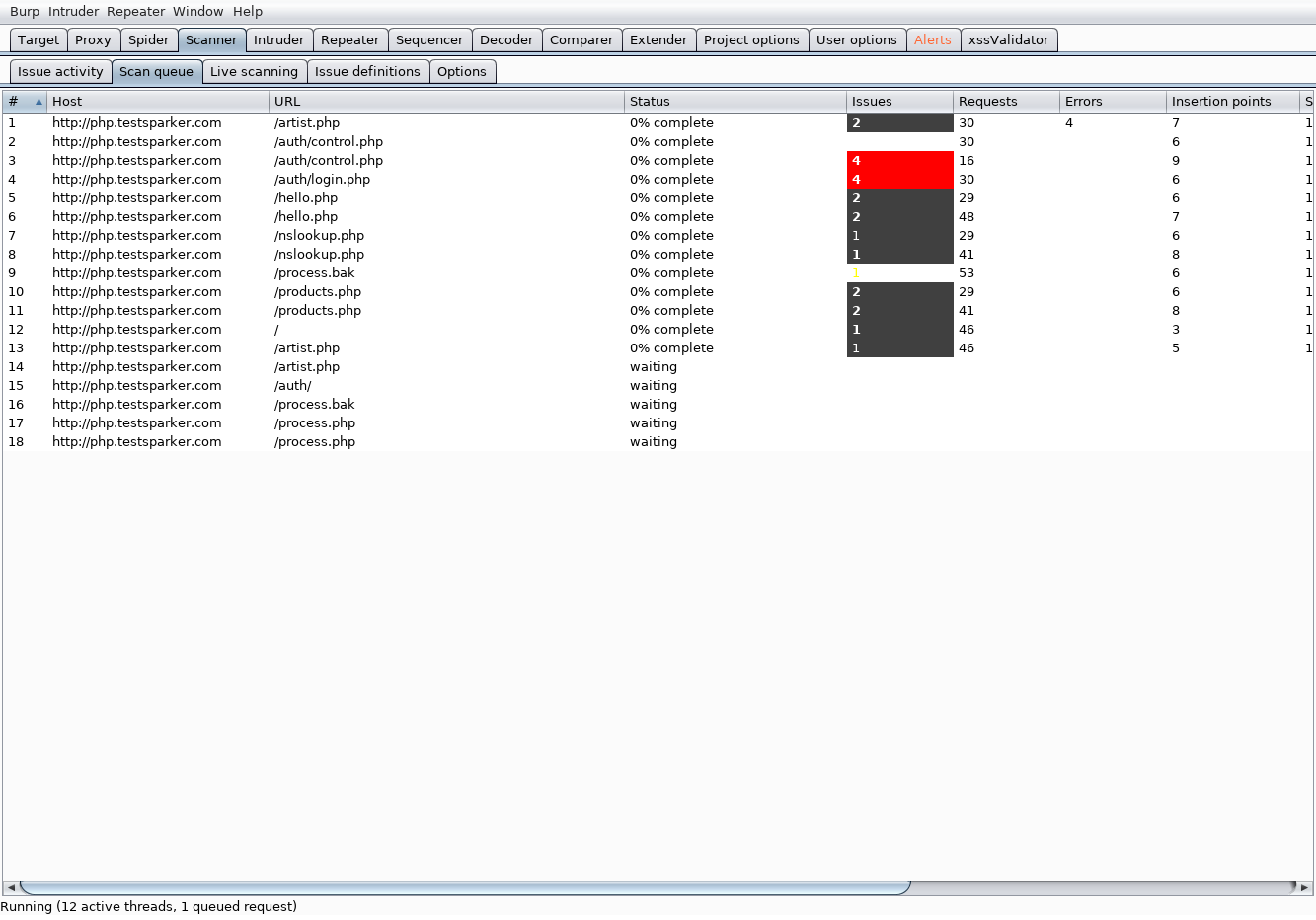

La utilidad Scanner se presenta en la pestaña homónima de la ventana principal del programa Burp Suite. La interfaz es de habla inglesa, pero ¿a quién puede asustar ahora?

La pestaña Definición del problema proporciona una lista completa de todas las vulnerabilidades que este escáner puede identificar. Cabe señalar que la lista es muy impresionante.

Todas las vulnerabilidades se dividen en 3 categorías: alta, media, baja. También hay una categoría de información, que incluye mecanismos para recopilar diversa información útil sobre el recurso escaneado.

Al iniciar un escaneo en la ventana Cola de escaneo, podemos observar el progreso en etapas. La "diferenciación de color de los pantalones" está presente.

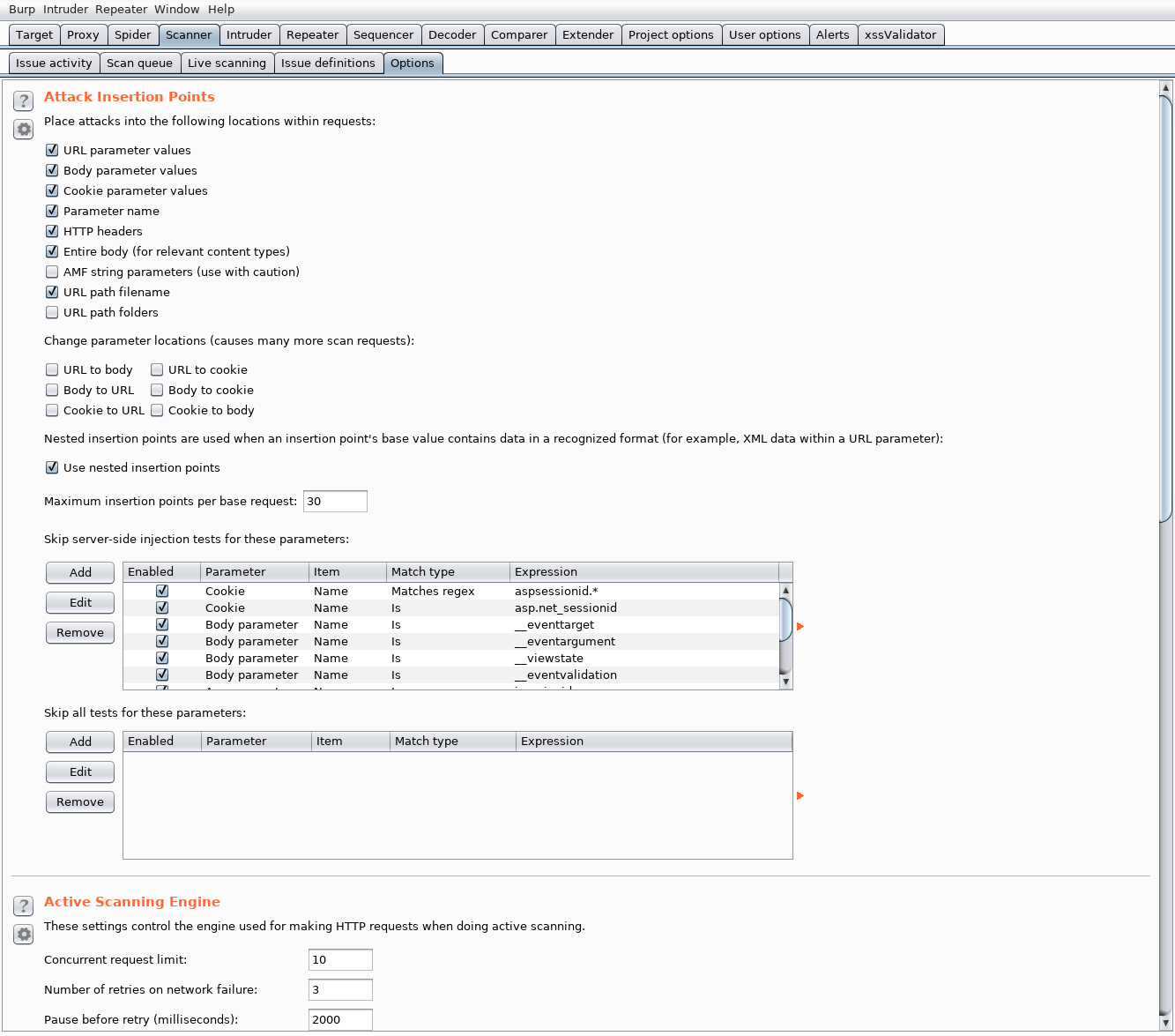

En la pestaña Opciones, se configuran los ajustes básicos de escaneo.

Por conveniencia, las opciones se dividen en categorías. Si es necesario, puede obtener ayuda para cada categoría directamente desde la ventana de configuración.

En general, Burp Suite Pro mostró un buen resultado. Al escanear

php.testsparker.com , se encontraron y se clasificaron suficientes vulnerabilidades para obtener el control total sobre la aplicación web y sus datos: estos son la inyección de comandos del sistema operativo, SSTI y el recorrido de la ruta del archivo.

Resultados completos de Burp Suite Pro en php.testsparker.comH: inyección de comandos del sistema operativo

H: recorrido de la ruta del archivo

H: carga de recursos fuera de banda (HTTP)

H: inyección de plantilla del lado del servidor

H: secuencias de comandos entre sitios (reflejado)

H: política Flash de dominio cruzado

H: política de dominio cruzado de Silverlight

H: envío de contraseña en texto no cifrado

H: interacción de servicio externo (DNS)

H: interacción de servicio externo (HTTP)

M: certificado SSL (no confiable o caducado)

L: campo de contraseña con autocompletar habilitado

L: Secuestro de acción de formulario (reflejado)

L: comunicaciones sin cifrar

L: seguridad de transporte estricta no aplicada

Lo

siguiente se encontró en

premium.bgabank.com :

H: secuencias de comandos entre sitios (reflejado)M: cookie SSL sin conjunto de banderas seguro

M: certificado SSL (no confiable o caducado)L: Cookie sin conjunto de bandera HttpOnly

L: campo de contraseña con autocompletar habilitado

L: seguridad de transporte estricta no aplicadaSi a menudo usa Burp Suite para la web pentest , le gusta su ecosistema, pero le gustaría automatizar el proceso de búsqueda de vulnerabilidades de alguna manera, entonces

esta utilidad encajará perfectamente en su arsenal .

Acunetix

En conclusión, otro muy buen

escáner comercial. Se promociona muy activamente a través de la publicidad, pero Acutenix no habría tenido éxito sin su amplia funcionalidad. Entre las vulnerabilidades disponibles para él para la detección se encuentran todos los tipos de inyección SQL, scripting de sitios cruzados, inyección CRLF y otros placeres del pentester de aplicaciones web. Cabe señalar que para un escaneo de alta calidad, debe seleccionar el perfil correcto.

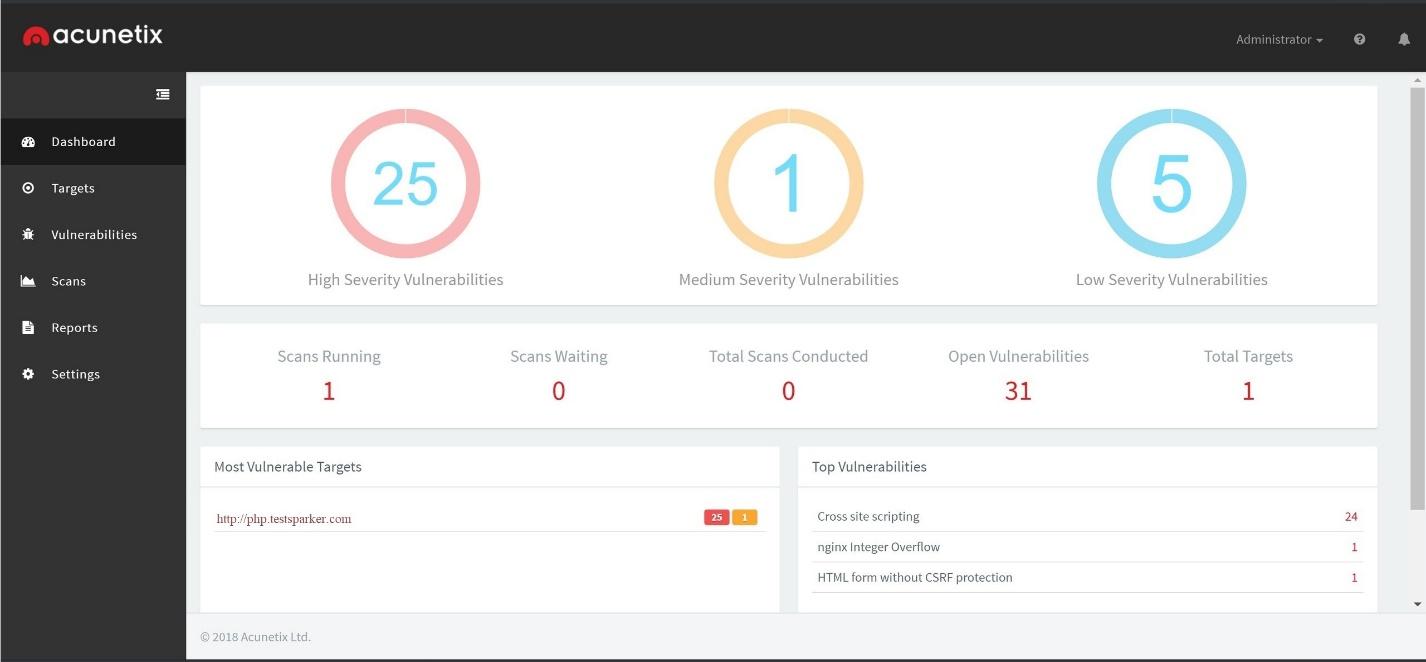

La interfaz del tablero es agradable:

Todas las vulnerabilidades identificadas se dividen tradicionalmente en cuatro categorías: Alta, Media, Baja. Bueno, y sin la categoría de Información, que incluye todos los datos interesantes, según el escáner.

En la pestaña Escaneos, podemos observar el progreso del escaneo y otra información de diagnóstico.

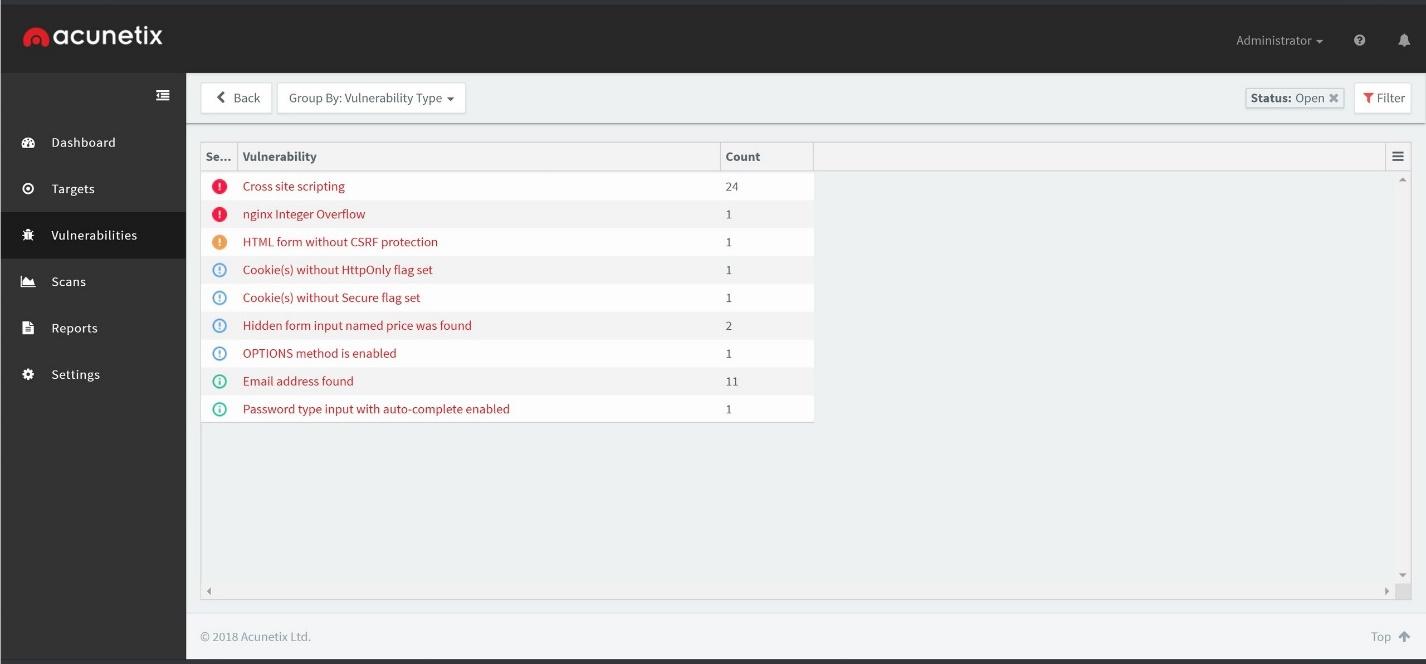

Después de completar el escaneo, en la pestaña Vulnerabilidades, podemos familiarizarnos con qué y en qué cantidad se encontró. Diferenciación de color en su lugar.

En la prueba en

php.testsparker.com, el escáner mostró un buen resultado, pero con

premium.bgabank.com, francamente

, nos decepcionó .

Resultados completos de Acunetixphp.testsparker.com:

H: Apache 2.2.14 mod_isapi Puntero colgando

H: Inyección SQL ciega

H: secuencias de comandos de sitios cruzados

H: secuencias de comandos de sitios cruzados (verificado)

H: recorrido del directorio

H: inclusión de archivos

H: inyección de código PHP

H: inyección de plantilla del lado del servidor

H: repositorio SVN encontrado

H: fuente de script controlable por el usuario

M: base de datos de acceso encontrada

M: Apache 2.x versión anterior a 2.2.9

M: Apache httpd remote denegación de servicio

M: Apache httpOnly cookie revelación

M: mensaje de error de la aplicación

M: archivos de copia de seguridad

M: listado de directorio

M: formulario HTML sin protección CSRF

M: archivo inseguro clientaccesspolicy.xml

M: fuente de script controlable por el usuario parcial

M: PHP se cuelga al analizar cadenas particulares como número de coma flotante

M: PHP preg_replace utilizado en la entrada del usuario

M: divulgación del código fuente

M: las credenciales del usuario se envían en texto claro

L: Apache 2.x versión anterior a 2.2.10

L: Apache mod_negotiation nombre de archivo bruteforcing

L: Clickjacking: falta el encabezado X-Frame-Options

L: ataque de adivinación de contraseña de página de inicio de sesión

L: Posible sobrescritura de ruta relativa

L: posibles directorios confidenciales

L: posibles archivos confidenciales

L: el método TRACE está habilitado

premium.bgabank.com:

L: Clickjacking: falta el encabezado X-Frame-Options

Acunetix tiene excelentes características y es

adecuado si está buscando una solución independiente . La interfaz web es simple y clara, las infografías y los informes parecen bastante digeribles. , , : « . . ».

.

- OWASP ZAP . .

- W9scan , .

- Wapiti OWASP ZAP , W9scan.

- Arachni — «-».

- Paros , .

- Tenable.io , . , .

- Burp Suite Pro , Burp Suite, .

- Acunetix , stand-alone .