Los gobiernos de muchos países de una forma u otra restringen el acceso de los ciudadanos a la información y los servicios en Internet. La lucha contra esa censura es una tarea importante y difícil. Por lo general, las soluciones simples no pueden presumir de alta confiabilidad o eficiencia a largo plazo. Los métodos más sofisticados para superar los bloqueos tienen desventajas en términos de facilidad de uso, bajo rendimiento o no permiten mantener la calidad del uso de Internet en el nivel adecuado.

Un grupo de científicos estadounidenses de la Universidad de Illinois ha

desarrollado un nuevo método para superar el bloqueo, que se basa en el uso de tecnología proxy, así como segmentar a los usuarios por nivel de confianza para identificar efectivamente a los agentes que trabajan para los censores. Presentamos a su atención los puntos principales de este trabajo.

Descripción del enfoque

Los científicos han desarrollado la herramienta Salmon, un sistema de representantes administrado por voluntarios de países sin restricciones en el uso de Internet. Para proteger estos servidores del bloqueo por parte de los censores, el sistema utiliza un algoritmo especial para asignar a los usuarios un nivel de confianza.

El método implica exponer a los posibles agentes censuradores que parecen ser usuarios habituales para averiguar la dirección IP del servidor proxy y bloquearla. Además, la respuesta a los

ataques de Sibyl se lleva a cabo utilizando los requisitos para proporcionar, al registrarse en el sistema, un enlace a una cuenta válida en la red social o para recibir una recomendación de un usuario con un alto nivel de confianza.

Como funciona

Se supone que el censor es un organismo controlado por el estado que tiene la capacidad de tomar el control de cualquier enrutador dentro del país. También se supone que la tarea del censor es bloquear el acceso a ciertos recursos y no calcular usuarios para arrestos adicionales. El sistema no puede evitar tal desarrollo de eventos: el estado tiene muchas oportunidades para averiguar qué servicios utilizan los ciudadanos. Uno de ellos es el uso de servidores honeypot para interceptar comunicaciones.

También se supone que el estado tiene recursos significativos, incluidos los recursos humanos. Un censor puede resolver tareas que requieren cientos y miles de empleados a tiempo completo.

Algunos puntos más básicos:

- La tarea del sistema es habilitar la omisión de bloqueos (es decir, proporcionar la dirección IP de un servidor proxy) a todos los usuarios que viven en regiones con censura en línea.

- Los agentes / empleados de las agencias y departamentos de Internet que censuran pueden intentar conectarse al sistema bajo la apariencia de usuarios comunes.

- El censor puede bloquear cualquier servidor proxy cuya dirección tenga conocimiento.

- En este caso, los organizadores del sistema Salmon entienden que el censor de alguna manera reconoció la dirección del servidor.

Todo esto nos lleva a la descripción de los tres componentes clave de un sistema de bloqueo.

- El sistema calcula la probabilidad de que el usuario sea un agente de censura de organizaciones. Los usuarios que tales agentes reconocen como altamente probables están prohibidos.

- Cada usuario tiene un nivel de confianza que debe ganarse. Los servidores proxy de mayor velocidad están dedicados a usuarios con los más altos niveles de confianza. Además, esto le permite separar a los usuarios confiables y probados del tiempo de los principiantes, porque es precisamente entre ellos que probablemente habrá agentes censuradores.

- Los usuarios con un alto nivel de confianza pueden invitar a nuevos usuarios al sistema. El resultado es un gráfico social de usuarios de confianza.

Todo es lógico: el censor generalmente necesita bloquear el servidor proxy aquí y ahora, no esperará mucho tiempo para intentar "bombear" las cuentas de sus agentes en el sistema. Además, está claro que los nuevos usuarios pueden recibir inicialmente un nivel diferente de confianza; por ejemplo, los amigos y familiares de los creadores del proyecto tienen menos probabilidades de cooperar con los estados censurados.

Niveles de confianza: detalles de implementación

No solo los usuarios tienen un nivel de confianza, sino también servidores proxy. El sistema asigna a un usuario con cierto nivel un servidor con el mismo nivel de confianza. Al mismo tiempo, el nivel de confianza del usuario puede aumentar y disminuir, y en el caso de los servidores solo aumenta.

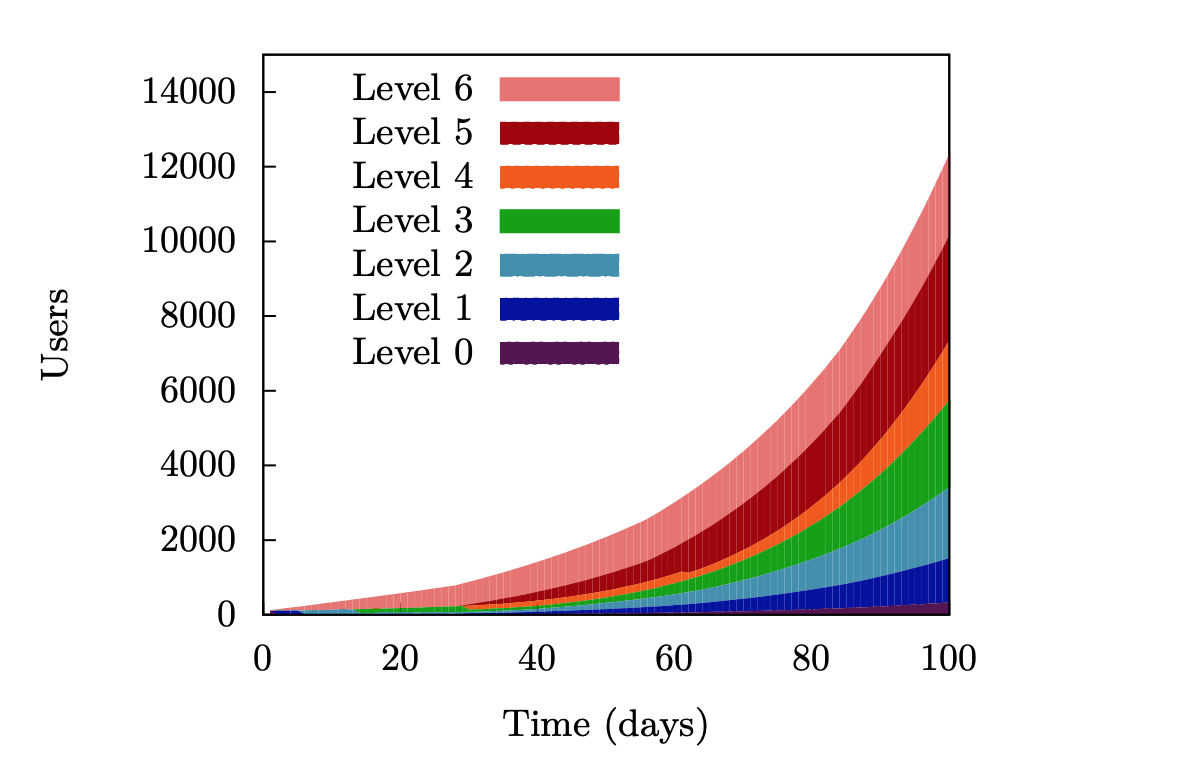

Cada vez que los censores bloquean el servidor con el que trabajó un determinado usuario, su nivel de confianza disminuye. La confianza aumenta si el servidor no está bloqueado durante mucho tiempo; con cada nuevo nivel, el tiempo necesario se duplica: para pasar del nivel n a n + 1, necesita 2

n + 1 días de funcionamiento ininterrumpido del servidor proxy. El camino hacia el nivel de confianza máximo, sexto, lleva más de dos meses.

La necesidad de esperar tanto tiempo para descubrir las direcciones de los servidores proxy de la más alta calidad es una medida extremadamente efectiva para contrarrestar los censores.

El nivel de confianza del servidor es el nivel mínimo de confianza asignado a los usuarios por él. Por ejemplo, si se asigna un nuevo servidor en el sistema a los usuarios, entre los cuales una calificación mínima de 2, el proxy recibirá el mismo. Si entonces el servidor será utilizado por una persona con una calificación de 3, pero los usuarios del segundo nivel permanecerán, entonces la calificación del servidor será 2. Si todos los usuarios del servidor aumentaron el nivel, entonces aumentará para el proxy. Al mismo tiempo, el servidor no puede perder el nivel de confianza, por el contrario, si está bloqueado, los usuarios serán multados.

Los usuarios de alta confianza reciben dos tipos de recompensas. En primer lugar, los servidores no son lo mismo. Hay requisitos mínimos de ancho de banda (100 Kbps), pero un propietario de servidor voluntario puede ofrecer más, no hay límite superior. El sistema Salmon selecciona los servidores más productivos para los usuarios con la calificación más alta.

Además, los usuarios con un alto nivel de confianza están mejor aislados de los ataques del censor, porque el censor necesita esperar meses para encontrar la dirección del proxy. Como resultado, la probabilidad de bloqueo del servidor para personas con alto riesgo es varias veces menor que para los propietarios de baja confianza.

Con el fin de conectar tantos usuarios merecedores como sea posible con los mejores representantes, los creadores de Salmon han desarrollado un sistema de recomendación. Los usuarios altamente calificados (L) pueden invitar a sus amigos a unirse a la plataforma. Las personas invitadas obtienen una calificación L-1.

El sistema de recomendación funciona en ondas. La primera ola de usuarios invitados tiene la oportunidad de invitar a sus amigos solo después de unos cuatro meses. Los usuarios de la segunda ola y posteriores deben esperar 2 meses.

Módulos del sistema

El sistema consta de tres componentes:

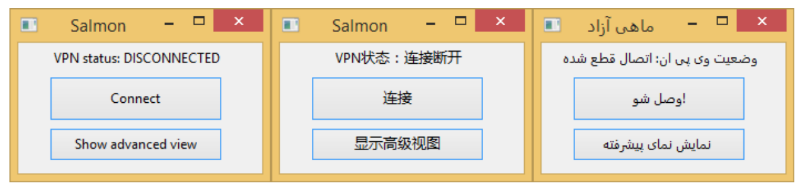

- Cliente de salmón para Windows;

- programa de demonio basado en servidor instalado por voluntarios (versiones para Windows y Linux);

- Un servidor de directorio central que almacena una base de datos de todos los servidores proxy y distribuye las direcciones IP entre los usuarios.

Interfaz de aplicación del cliente del sistema

Interfaz de aplicación del cliente del sistemaPara usar el sistema, una persona debe crear una cuenta usando una cuenta de Facebook.

Conclusión

Por el momento, el método Salmon no está muy extendido, solo se conocen pequeños proyectos piloto para usuarios en Irán y China. A pesar del hecho de que este es un proyecto interesante, no garantiza completamente el anonimato, la protección de los voluntarios, y los propios creadores admiten que es susceptible a los ataques que utilizan los servicios honeypot. Sin embargo, la implementación de un sistema con niveles de confianza parece un experimento interesante, que puede continuar.

Eso es todo por hoy, ¡gracias por mirar!

Enlaces y materiales útiles de Infatica :