Imagen: Pexels

Imagen: Pexels

Los ataques DoS son una de las amenazas a gran escala para la seguridad de la información en Internet moderna. Hay docenas de botnets que los ciberdelincuentes alquilan para llevar a cabo tales ataques.

Científicos de la Universidad de San Diego llevaron a cabo un

estudio sobre cómo el uso de poderes ayuda a reducir el efecto negativo de los ataques DoS: le presentamos los puntos principales de este trabajo.

Introducción: proxy como herramienta para combatir DoS

Tales experimentos son llevados a cabo periódicamente por investigadores de diferentes países, pero su problema común es la falta de recursos para modelar ataques cercanos a la realidad. Las pruebas en stands pequeños no permiten responder preguntas sobre cómo los proxies contrarrestarán con éxito los ataques en redes complejas, qué parámetros juegan un papel clave en la capacidad de minimizar el daño, etc.

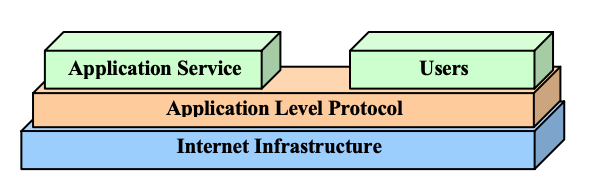

Para el experimento, los científicos crearon un modelo de una aplicación web típica, por ejemplo, un servicio de comercio electrónico. Funciona utilizando un grupo de servidores, los usuarios se distribuyen en diferentes ubicaciones geográficas y se utilizan para acceder al servicio de Internet. En este modelo, Internet sirve como medio de comunicación entre el servicio y los usuarios: así es como funcionan los servicios web desde los motores de búsqueda hasta las herramientas de banca en línea.

Los ataques DoS hacen imposible la interacción normal entre el servicio y los usuarios. Hay dos tipos de DoS: ataques a nivel de aplicación y a nivel de infraestructura. En el último caso, los atacantes atacan directamente la red y los hosts en los que se ejecuta el servicio (por ejemplo, inundan todo el ancho de banda de la red con tráfico de inundación). En el caso de un ataque a nivel de aplicación, el objetivo del atacante es la interfaz de interacción del usuario; para ello, envían una gran cantidad de solicitudes para lograr el bloqueo de la aplicación. El experimento descrito se refería a ataques a nivel de infraestructura.

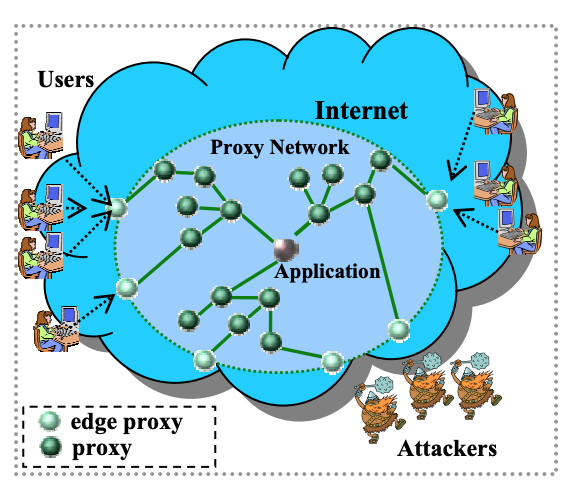

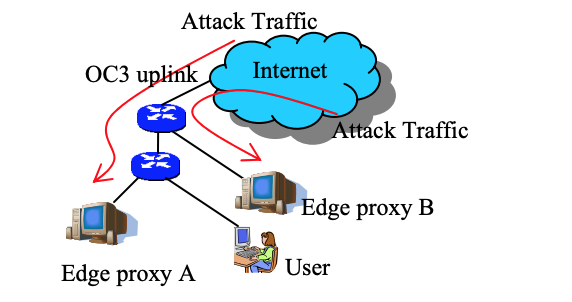

Los proxies son una de las herramientas para minimizar el daño de los ataques DoS. En el caso de usar un proxy, todas las solicitudes del usuario al servicio y las respuestas a ellas se transmiten no directamente, sino a través de servidores intermedios. Tanto el usuario como la aplicación no se "ven" directamente, solo las direcciones proxy están disponibles para ellos. Como resultado, atacar la aplicación directamente es imposible. En el borde de la red se encuentran los llamados proxies de borde: proxies externos con direcciones IP disponibles, la conexión va primero a ellos.

Para resistir con éxito un ataque DoS, una red proxy debe tener dos capacidades clave. En primer lugar, una red intermedia de este tipo debería desempeñar el papel de intermediario, es decir, solo puede "llegar" a la aplicación a través de ella. Esto eliminará la posibilidad de un ataque directo al servicio. En segundo lugar, la red proxy debería poder proporcionar a los usuarios la oportunidad de continuar interactuando con la aplicación, incluso durante el ataque.

Infraestructura Experimental

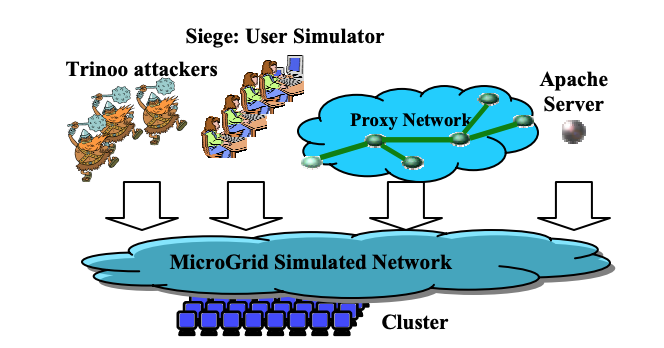

El estudio utilizó cuatro componentes clave:

La simulación se llevó a cabo en un entorno MicroGrid: se puede utilizar para simular redes con 20 mil enrutadores, lo que es comparable a las redes de los operadores de nivel 1.

Una red típica de Trinoo consiste en un conjunto de hosts comprometidos que ejecutan el programa daemon. También hay un software de monitoreo para controlar la red y la dirección de los ataques DoS. Después de recibir una lista de direcciones IP, el demonio Trinoo envía paquetes UDP a los objetivos en un momento dado.

Durante el experimento, se usaron dos grupos. El simulador MicroGrid funcionó en un clúster Xeon Linux de 16 nodos (servidores de 2.4GHz con 1 gigabyte de memoria en cada máquina) conectado a través de un concentrador Ethernet de 1 Gbps. Otros componentes de software se ubicaron en un grupo de 24 nodos (450MHz PII Linux-cthdths con 1 GB de memoria en cada máquina), unidos por un concentrador Ethernet de 100Mbps. Dos grupos estaban conectados por un canal de 1 Gbps.

La red proxy se encuentra en un grupo de 1000 hosts. Los proxies perimetrales se distribuyen uniformemente en todo el grupo de recursos. Los servidores proxy para trabajar con la aplicación se encuentran en hosts que están más cerca de su infraestructura. Los proxies restantes se distribuyen uniformemente entre los proxies de límite y los proxies para la aplicación.

Red de simulación

Red de simulaciónPara estudiar la efectividad de los proxies como herramienta para contrarrestar los ataques DoS, los investigadores midieron la productividad de la aplicación en diferentes escenarios de influencias externas. Había 192 proxies en la red de proxy (64 de ellos eran proxies fronterizos). Para llevar a cabo el ataque, se creó una red Trinoo, que incluye 100 demonios. Cada uno de los demonios tenía un canal de 100Mbps. Esto corresponde a una botnet de 10 mil enrutadores domésticos.

Se midió el efecto del ataque DoS en la aplicación y la red proxy. En la configuración experimental, la aplicación tenía un canal de Internet de 250Mbps, y cada proxy de borde tenía 100 Mbps.

Resultados del experimento

Según el análisis, resultó que el ataque a 250Mbps aumenta significativamente el tiempo de respuesta de la aplicación (aproximadamente diez veces), por lo que resulta imposible usarla. Sin embargo, cuando se utiliza una red proxy, el ataque no afecta significativamente el rendimiento y no afecta la experiencia del usuario. Esto se debe a que los proxies fronterizos desdibujan el efecto del ataque, y la cantidad total de recursos de la red proxy es mayor que la de la aplicación misma.

Según las estadísticas, si el poder de ataque no supera los 6.0Gbps (a pesar de que el ancho de banda total de los canales proxy fronterizos es de solo 6.4Gbps), el 95% de los usuarios no experimentan una disminución notable en el rendimiento. Además, en el caso de un ataque muy poderoso que exceda los 6.4Gbps, incluso el uso de una red proxy no permitiría la degradación del nivel de servicio para los usuarios finales.

En el caso de ataques concentrados, cuando su poder se concentra en un conjunto aleatorio de proxies fronterizos. En este caso, el ataque obstruye parte de la red proxy, por lo que una parte importante de los usuarios notará una caída en el rendimiento.

Conclusiones

Los resultados experimentales sugieren que las redes proxy pueden mejorar el rendimiento de las aplicaciones TCP y proporcionar el nivel de servicio habitual para los usuarios, incluso en el caso de ataques DoS. Según los datos obtenidos, las redes proxy son una forma efectiva de minimizar las consecuencias de los ataques, más del 90% de los usuarios durante el experimento no sintieron una disminución en la calidad del servicio. Además, los investigadores encontraron que con un aumento en el tamaño de la red proxy, la escala de los ataques DoS que es capaz de llevar a cabo aumenta casi linealmente. Por lo tanto, cuanto más grande sea la red, más eficiente será contra DoS.

Enlaces y materiales útiles de Infatica :