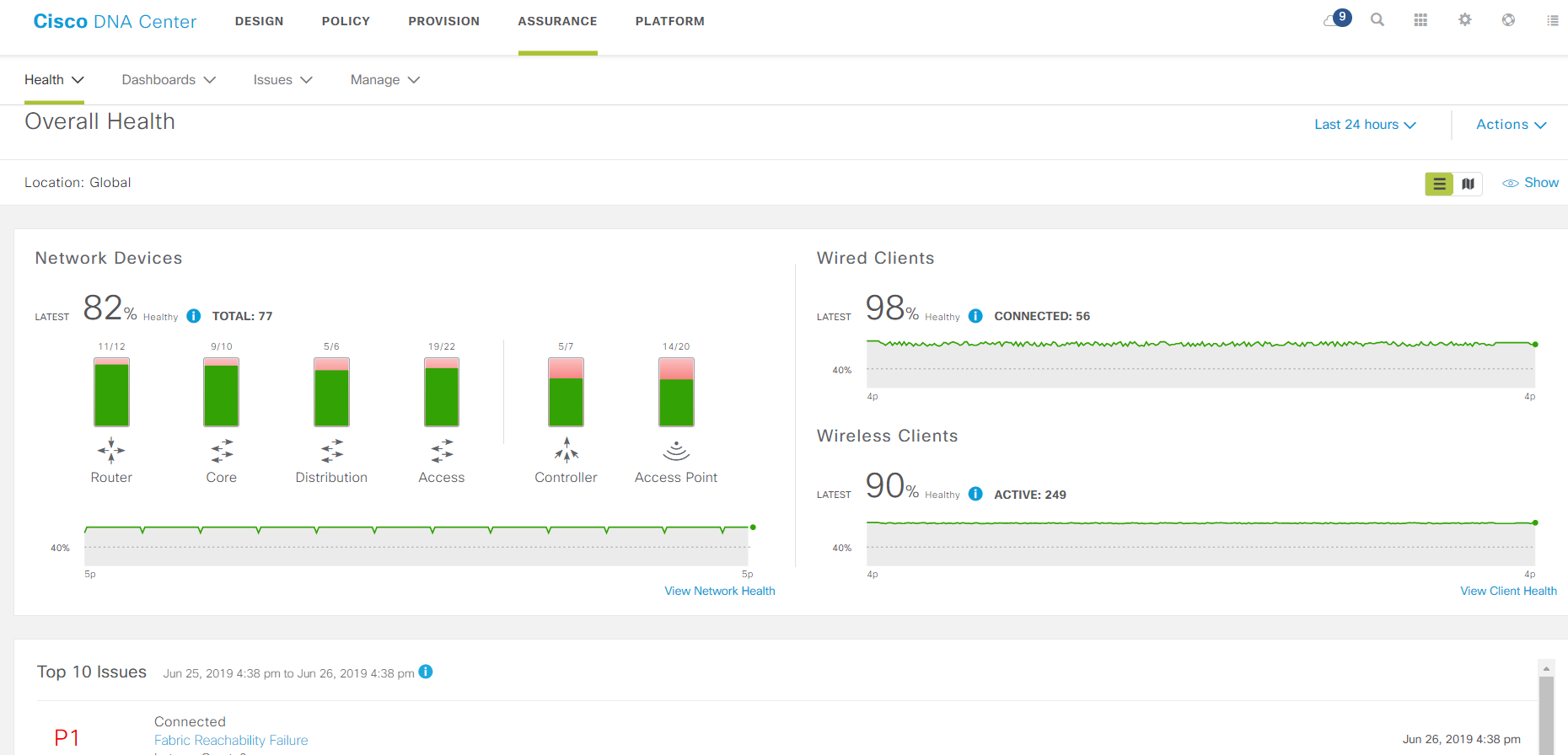

La página principal de monitoreo.

La página principal de monitoreo.SD-Access es una implementación de un nuevo enfoque para la construcción de redes de área local de Cisco. Los dispositivos de red se combinan en una fábrica, se construye una superposición encima de ella, y todo esto está controlado por el componente central: DNA Center. Todo esto ha surgido de los sistemas de monitoreo de red, solo que ahora un sistema de monitoreo mutado no solo monitorea, sino que recopila telemetría detallada, configura toda la red como un solo dispositivo, encuentra problemas en ella, les ofrece soluciones y, además, aplica políticas de seguridad.

Mirando hacia el futuro, diré que la solución es bastante engorrosa y, por el momento, no es trivial en términos de desarrollo, pero cuanto más grande es la red y cuanto más importante es la seguridad, más rentable es cambiarla: simplifica enormemente la administración y la resolución de problemas.

Antecedentes: ¿cómo decidimos esto?

El cliente se mudó a una nueva oficina recién comprada de una alquilada. Planearon hacer la red local de acuerdo con el esquema tradicional: conmutadores de kernel, conmutadores de acceso, además de alguna supervisión familiar. En este momento, acabamos de desplegar un stand con SD-Access en nuestro laboratorio y logramos encontrar una pequeña solución y recibir capacitación con un experto de la oficina francesa de Cisco que visitó Moscú muy oportunamente.

Después de hablar con el proveedor, tanto nosotros como el cliente decidimos construir la red de una manera nueva. Vimos estas ventajas:

- SD-Access debería simplificar la rutina operativa: configurar puertos y derechos de acceso para conectar usuarios. En la nueva solución, esta configuración se realiza mediante asistentes, y los parámetros del puerto se configuran de forma obvia en relación con los grupos Administradores, Contabilidad, Impresoras y no con VLAN y subredes IP. Es más fácil de entender, es más difícil cometer un error. Para el cliente, esta simplificación es importante porque su centro de competencia de TI se encuentra en Siberia, y la oficina que planteamos se encuentra en Moscú. El Centro está sobrecargado de tareas complejas y trabaja en su zona horaria, por lo tanto, cuantas más tareas de mantenimiento de red puedan resolver los especialistas en el acto, más tiempo tendrá el Centro para el trabajo experto.

- Debido a la nueva arquitectura, algunas tareas de tareas de red en el sitio que el Centro trató anteriormente también serán posibles de realizar en el sitio. Para esto, se proporcionan sus propios asistentes y datos de telemetría y rutas de tráfico a través de la red en una forma comprensible. Si tiene problemas complejos, aún tiene que profundizar en las depuraciones, pero los problemas menores se resuelven con mayor frecuencia "en el acto" con menos conocimiento.

- Es importante que el cliente garantice la seguridad: la ideología de SD-Access implica una clara separación de usuarios y dispositivos en grupos y la definición de políticas de interacción entre ellos, autorización para cualquier conexión del cliente a la red y garantizar los "derechos de acceso" en toda la red. El departamento de TI se está acostumbrando a planificar y mantener la red en el espíritu de esta ideología. De otra manera, será inconveniente administrar el sistema, pero si sigue los enfoques correctos, entonces la administración será más fácil. En la red tradicional, por el contrario, las configuraciones crecieron y se volvieron más complicadas, y se hizo más difícil mantenerlas.

- El cliente deberá actualizar otras oficinas repartidas por todo el país. Si introduce SD-Access allí, la fuerza de los dos puntos anteriores solo aumentará.

- El proceso de inicio para nuevas oficinas también se simplifica gracias a los agentes Plug-and-Play en los conmutadores. No necesita correr a lo largo de la encrucijada con la consola, o incluso ir al objeto.

Vimos los defectos solo más tarde.

Planificacion

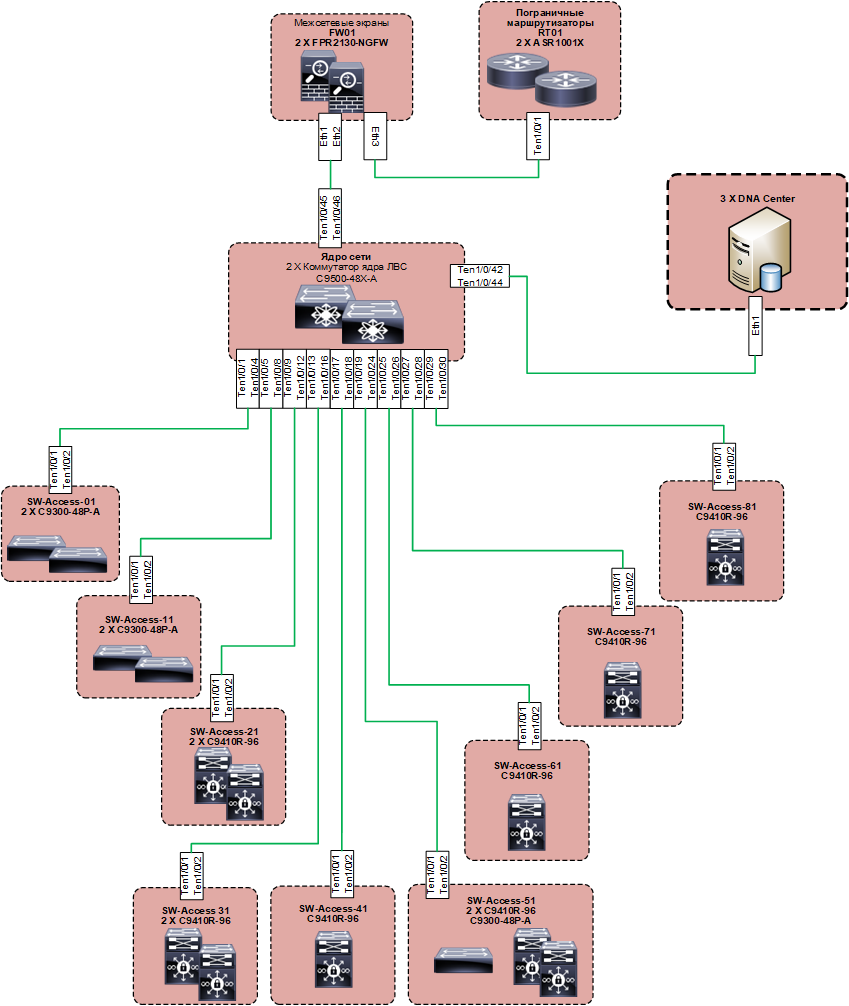

Estimado el diseño de nivel superior. La arquitectura planificada comenzó a verse así:

Debajo de esto hay una base construida sobre protocolos familiares (la base es IS-IS), pero la idea de la solución es tal que no deberíamos estar interesados en las sutilezas de su trabajo. La superposición se realiza en LISP y VXLAN. La lógica de la solución implica el uso preferido de la autenticación 802.1x en los puertos de acceso. Sin embargo, el cliente tenía la intención de usarlo sin falta para todos inicialmente. Puede prescindir de 802.1x y configurar la red casi "a la antigua usanza", luego debe configurar los grupos de direcciones IP manualmente, y nuevamente, con las manos en cada puerto, especificar a qué grupo de IP pertenece y hacer Copiar-Pegar, como antes en la línea de comando, no funciona, todo es solo a través de la web. Con este enfoque, las ventajas de la solución se convierten en un punto negativo. Tal esquema se puede aplicar solo donde es inevitable, pero no en toda la red. El uso de los derechos de acceso está garantizado por las etiquetas SGT.

Pedimos equipos y software, y mientras todo se movía, comenzaron a "aterrizar" el diseño para comprender lo que íbamos a configurar. Aquí enfrentaron la primera dificultad: si antes era necesario coordinar las subredes IP y un conjunto de números de VLAN con el cliente para que se integrara en los esquemas adoptados por él, entonces todo esto no nos interesaba: era necesario entender qué grupos de usuarios y dispositivos se utilizan red, cómo interactúan entre sí y qué servicios de red utilizan. Inusual para nosotros y para el cliente. Obtener esa información fue más difícil. A primera vista, era a partir de esos datos que siempre era necesario comenzar desde el diseño de las redes, pero en la práctica el conjunto de VLAN estándar casi siempre se establecía, y luego la realidad era empujada por las manos callosas de los administradores. No hay elección en el paradigma SD-Access: la red está construida "para negocios".

El tiempo se estaba reduciendo, el equipo arrancado. Era necesario configurarlo.

Cómo lo implementamos

El proceso de implementación de la red difiere de los esquemas antiguos incluso más que el proceso de planificación. Anteriormente, un ingeniero conectaba dispositivos entre sí, los configuraba uno tras otro y recibía uno tras otro segmentos de red en funcionamiento. Con SD-Access, el proceso de implementación es el siguiente:

- Conecte todos los conmutadores de red juntos.

- Eleve todos los controladores del Centro de ADN.

- Integrarlos con ISE (toda autorización se realiza a través de él).

- Con DNA Center, convierta los conmutadores de red en una fábrica.

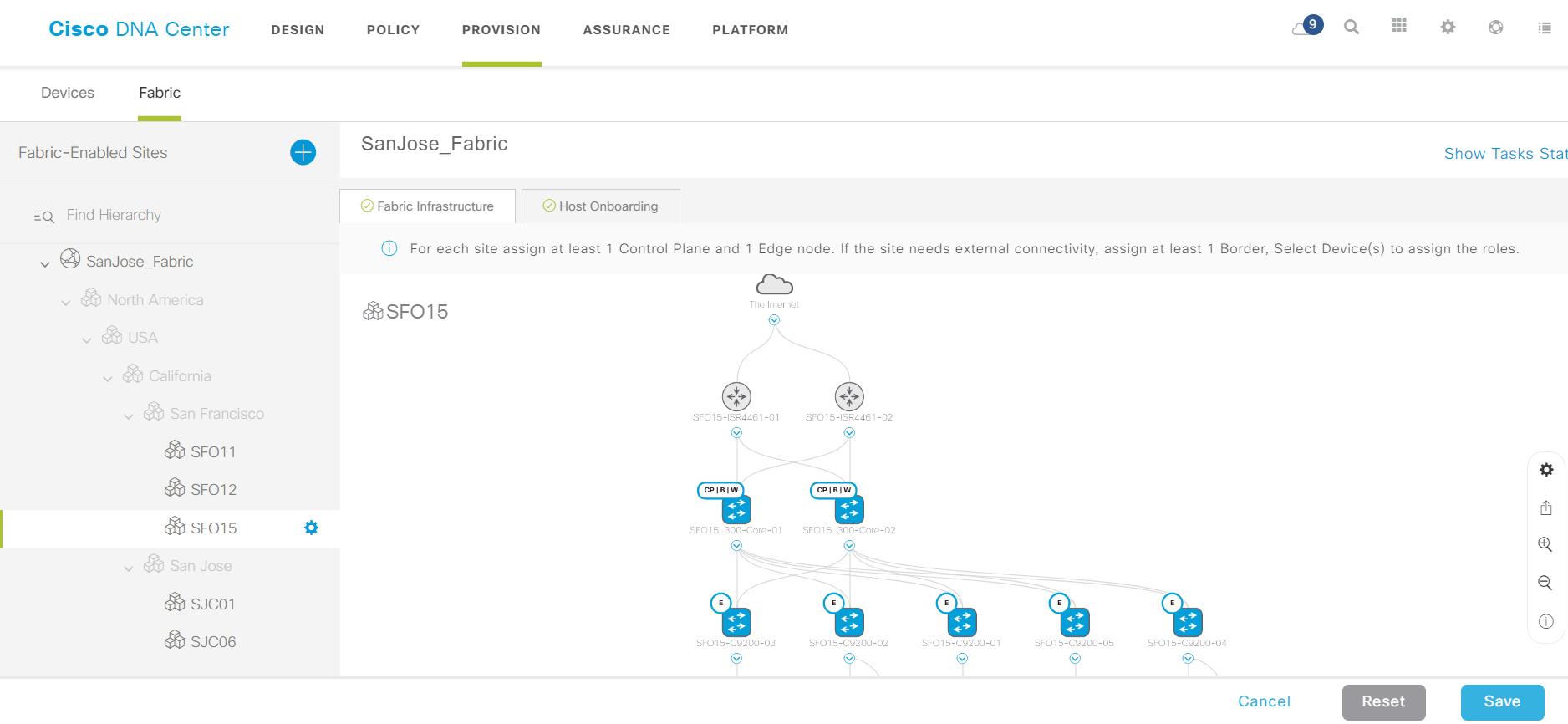

- Describa los roles de cambio en la fábrica (nodo de borde, nodo de control, nodo de borde).

- Configure redes de punto final y de grupo de usuarios y redes virtuales en DNA Center.

- Establezca reglas para la interacción entre ellos.

- Bloquee grupos de dispositivos y reglas en la fábrica.

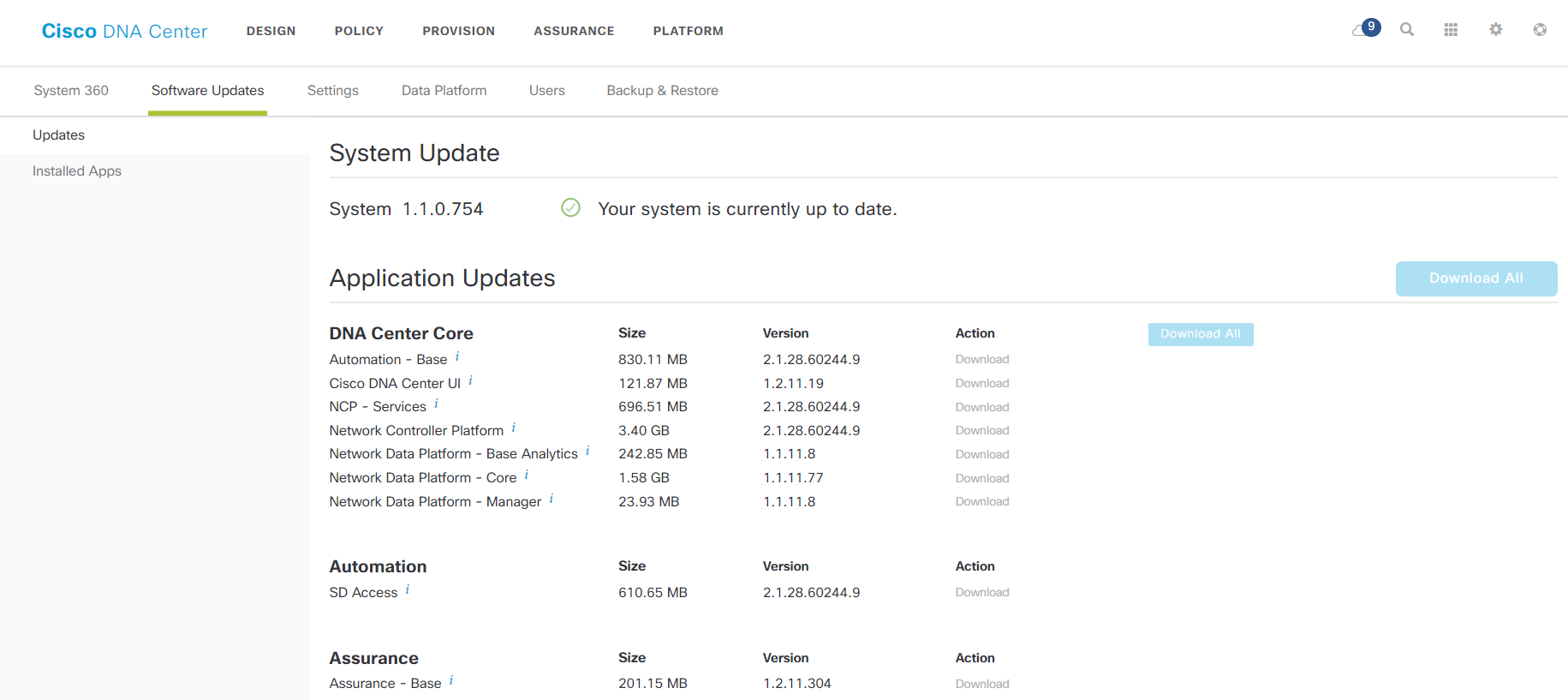

Esta es la primera vez Además, DNA Center para la implementación inicial requiere DNS, NTP y acceso a la nube de Cisco para descargar actualizaciones (con una cuenta inteligente). En nuestra implementación, resultó que DNA Center es muy aficionado a la actualización durante la instalación inicial: tomó aproximadamente dos días llevar todos sus componentes a las últimas versiones, aunque sucedió principalmente sin nuestra participación.

Un ejemplo de una fábrica ensamblada.

Un ejemplo de una fábrica ensamblada.Cuando DNA Center ya está trabajando para crear una nueva oficina, es suficiente repetir los pasos 1, 4, 5 y 8. Gracias al Plug-and-Play Agent, los nuevos conmutadores reciben las direcciones de DNA Center a través de DHCP (opción), toma configuraciones preliminares desde allí y se hace visible en Interfaz de gestión del Centro de ADN. Queda por pintar sus roles (Egde / Control / Border), y la nueva fábrica está lista. Los grupos de dispositivos y las políticas en él pueden usar los antiguos.

Por supuesto, cuando se enfrenta a ese proceso por primera vez, es difícil entender de qué lado abordarlo. Además, junto con el paradigma SD-Access y los productos relacionados, Cisco ha generado tantos términos y definiciones nuevos que harán posible que incluso el experimentado CCIE se sienta joven nuevamente. Aquí están los principales:

- Grupo escalable: grupos de dispositivos con derechos de acceso similares a los recursos de la red: los mismos "Administradores", "Contabilidad", "Impresoras", etc.

- Red virtual: un segmento L2-L3 aislado, que incluye grupos de dispositivos. Esencialmente VRF. Se supone que la comunicación entre dichos segmentos ocurrirá a través de un firewall. Tiene sentido dividir grupos en tales redes virtuales en casos en los que es necesario un control de acceso máximo, por ejemplo, puede seleccionar tres redes virtuales diferentes para un sistema de videovigilancia, empleados de oficina y sus invitados.

- Contrato de control de acceso: reglas para la interacción de red entre grupos.

- Plano de control / Borde / Borde / Nodo intermedio: diferentes tipos de interruptores en la fábrica de DNA Center según sus funciones: Nodo de borde: conexión de usuarios; Control Plane Node: proporciona monitoreo de conexiones de clientes, el trabajo de LISP Map-Server y Map-Resolve; Nodo de frontera: comunicación con redes externas; Nodo intermedio: conmutadores intermedios, un análogo del nivel de distribución en redes tradicionales.

- La función del dispositivo en la red (función del dispositivo) es cómo el Centro de ADN imagina la función del dispositivo en función de las conexiones que ve: acceso, distribución, núcleo, enrutador de borde o desconocido. Este atributo puede ser útil, por ejemplo, al determinar la versión recomendada de IOS: puede asignar diferentes versiones recomendadas para los conmutadores de acceso y del núcleo si la serie de conmutadores es la misma.

En general, los conceptos deben enseñarse adecuadamente tanto para quienes lo implementan como para quienes lo explotan. Por ignorancia, los implementadores alargarán el tiempo y luego los administradores dejarán caer el KPI. Para que pueda quedarse sin bonos. Bueno, la desconfianza del liderazgo del cliente en la solución elegida generalmente es un problema para todos.

Con la introducción debido al hecho de que el cliente tuvo que llamar a una nueva oficina, seguimos el siguiente esquema:

- Creamos un grupo y una red virtual para todos en modo OpenAuth sin autorización forzada, solo registros de conexión.

- Los administradores conectaron estaciones de trabajo, impresoras, etc. a la red, los usuarios se mudaron a una nueva oficina y comenzaron a trabajar.

- A continuación, se seleccionó un usuario, que lógicamente debería pertenecer a otro grupo.

- Establecimos este grupo y las políticas de su interacción con otros grupos en DNA Center.

- Movimos al usuario a este nuevo grupo y activamos ClosedAuth con autorización para él.

- Junto con los especialistas del cliente, identificaron problemas de acceso que tenía un usuario y ajustaron la configuración del contrato (políticas para la interacción de su grupo con otros).

- Cuando estuvieron seguros de que el usuario estaba trabajando sin problemas, trasladaron al resto de los usuarios que deberían pertenecer a su grupo a su grupo y observaron lo que estaba sucediendo.

A continuación, los elementos del 3 ° al 7 ° deben repetirse para los nuevos grupos hasta que todos los usuarios y dispositivos conectados a la red estén en sus grupos. Cuando trabaja en modo OpenAuth, el dispositivo cliente intenta iniciar sesión. Si el resultado del puerto al que está conectado es exitoso, se aplican las configuraciones correspondientes al grupo al que pertenece este dispositivo, y si falla, cae en el conjunto de IP preconfigurado en el puerto del conmutador, una especie de retroceso al modo tradicional de operación de la red local.

Por supuesto, como con cualquier producto nuevo, pasamos muchas horas actualizando software e identificando errores. Afortunadamente, Cisco TAC ayudó con esto rápidamente. Una mañana, yendo a la interfaz web del Centro de ADN, descubrimos que toda la red estaba mintiendo. Al mismo tiempo, ni una sola queja de los usuarios: la oficina funciona mientras bebe café por la mañana. Rebuscó en los registros y resultó que había un problema con SNMP, por el cual DNA Center recibe información sobre el estado de la fábrica. La red no es visible, pero lo es. La excepción de parte del OID de las encuestas ayudó.

Página con versiones de componentes.

Página con versiones de componentes.¿Cómo explotarlo?

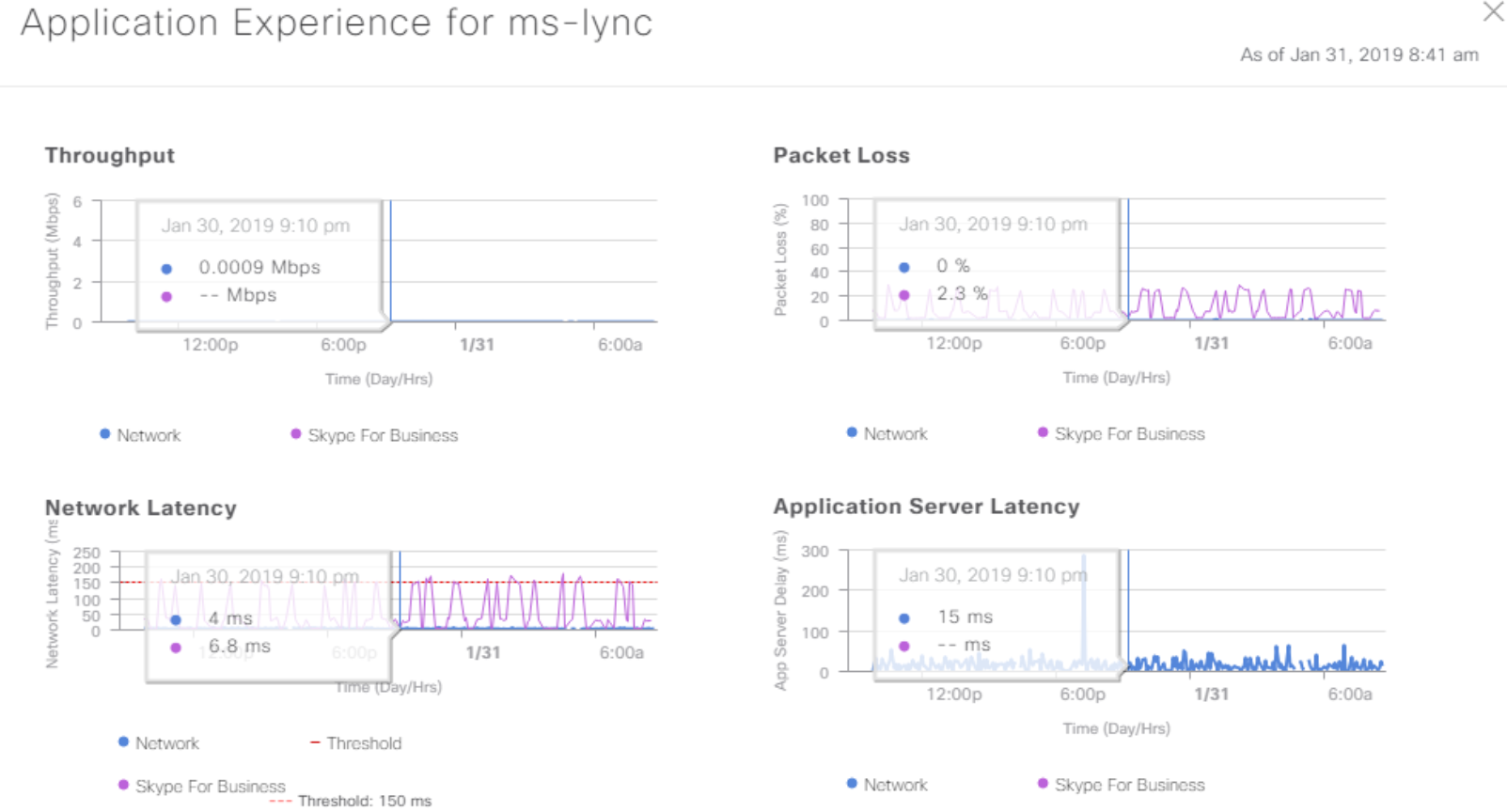

DNA Center recopila una gran cantidad de datos útiles de SNMP, Netflow y Syslog de la fábrica y sabe cómo presentarlos de una manera comprensible. Esto es especialmente útil cuando se resuelven problemas flotantes como "algo ayer, mucha telefonía se cayó, aunque ahora parece ser normal". Puede rastrear los datos de Application Experience e intentar comprender lo que estaba sucediendo. Por lo tanto, existe la posibilidad de solucionar el problema antes de que "vuele" la próxima vez. O para probar que la red no tenía nada que ver con eso.

Datos de rendimiento de la aplicación.

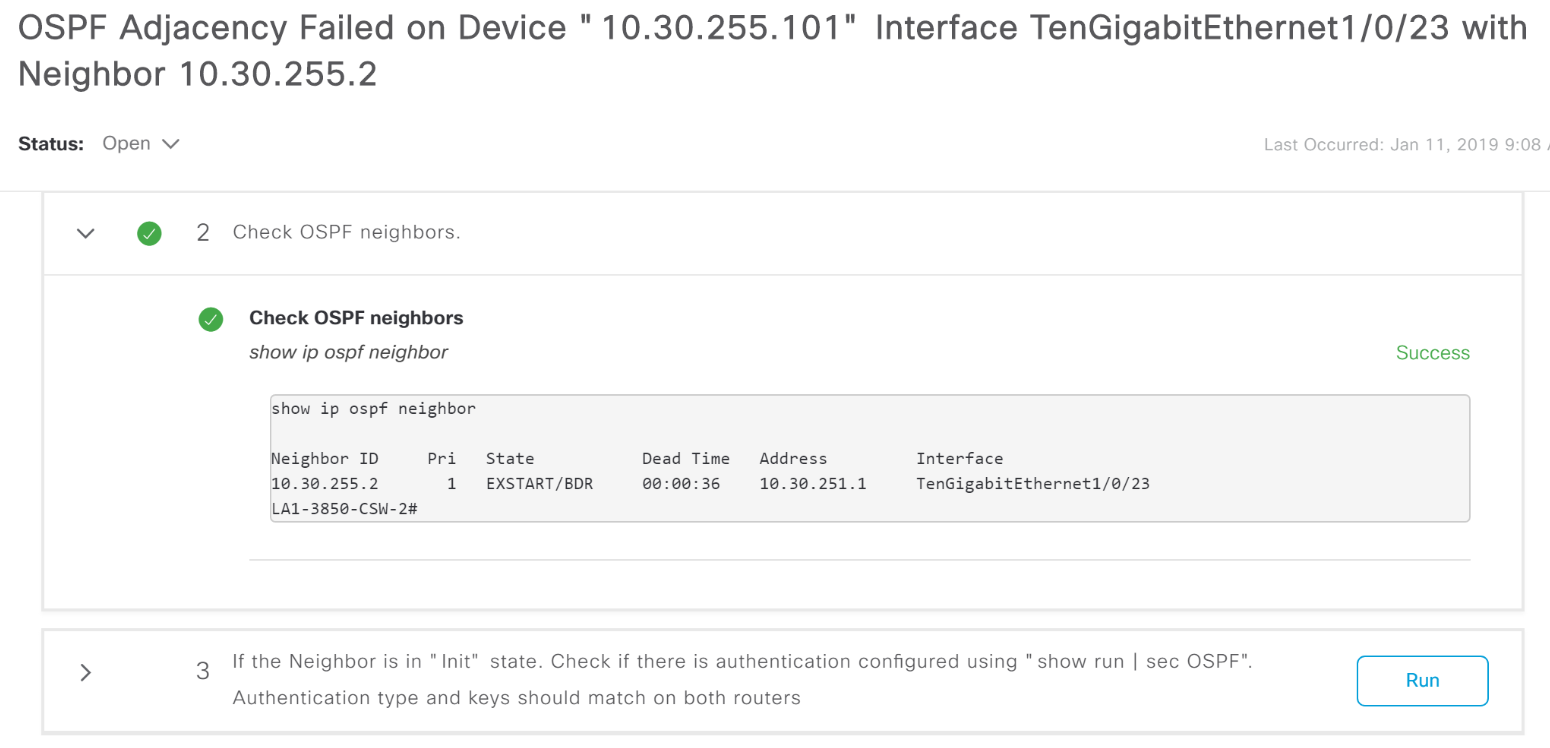

Datos de rendimiento de la aplicación.Para muchos de los problemas que muestra el Centro de ADN como alarma, le indica dónde cavar.

Ejemplo de informe de bloqueo de adyacencia de OSFP con una pista sobre qué hacer.

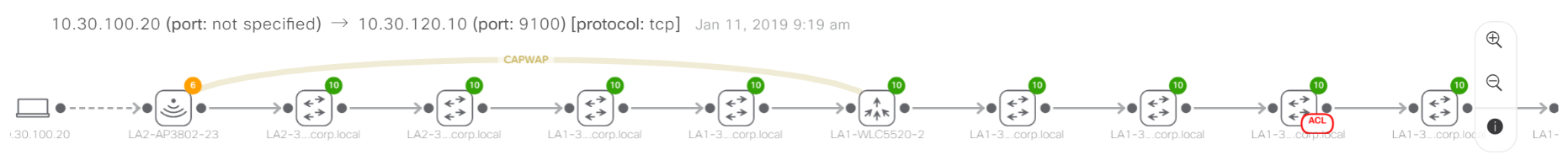

Ejemplo de informe de bloqueo de adyacencia de OSFP con una pista sobre qué hacer.El análisis de rutina se ha vuelto más fácil. Por ejemplo, si es necesario, puede rastrear rápidamente la ruta del tráfico a través de la red sin escalar los dispositivos uno por uno. Con autorización a través de ISE, el Centro de ADN recoge y muestra los nombres de los clientes, incluso en una red cableada: no es necesario subir en busca de una dirección IP.

Un ejemplo de seguimiento de una ruta de tráfico a través de una red. Una marca roja en uno de los dispositivos dice que el tráfico está bloqueado por una lista de control de acceso.

Un ejemplo de seguimiento de una ruta de tráfico a través de una red. Una marca roja en uno de los dispositivos dice que el tráfico está bloqueado por una lista de control de acceso.Puede ver rápidamente qué segmento de red se ve afectado por el problema (los conmutadores en DNA Center se desglosan por ubicación, sitio y piso).

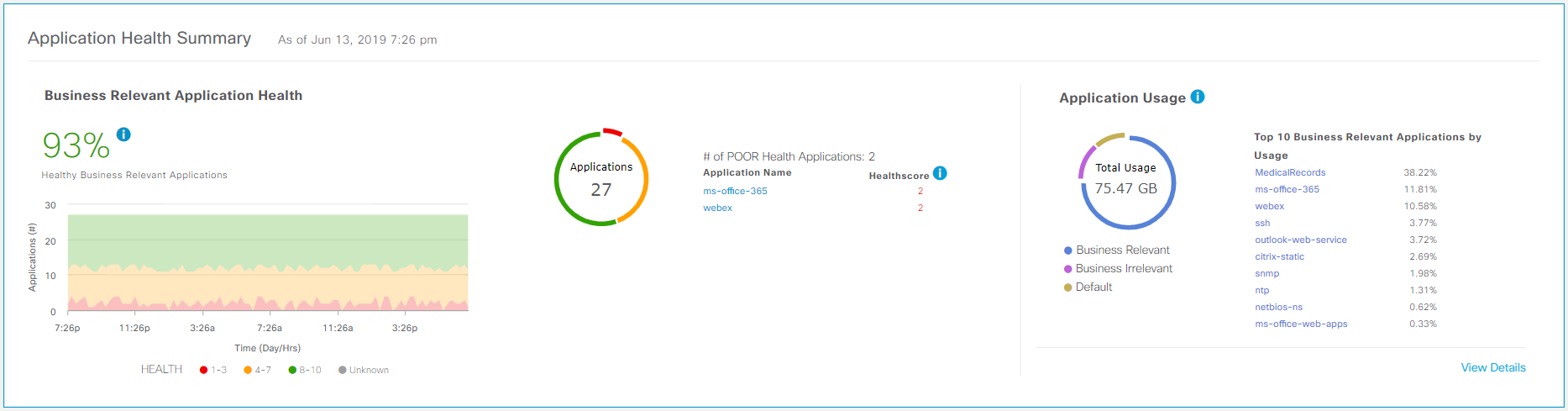

Un indicador "gamificado" de la calidad de vida de las aplicaciones en la red como porcentaje le permite evaluar superficialmente el estado de la red y ver si empeora con el tiempo.

Un indicador de la calidad de vida de las aplicaciones.

Un indicador de la calidad de vida de las aplicaciones.Como antes, Prime Infrastructure también proporciona control de versión de software en dispositivos de red. DNA Center mantiene su propio repositorio donde las imágenes se pueden cargar de forma manual o automática desde Cisco.com, y luego se pueden implementar en los dispositivos. En este caso, puede programar y ejecutar scripts para verificar el funcionamiento correcto de la red antes y después de la actualización. Un script de verificación previa estándar, por ejemplo, incluye verificar la disponibilidad de espacio libre en un instante, el estado del registro confidencial, si la configuración está guardada. El parcheo de software también es compatible con dispositivos que pueden hacer esto.

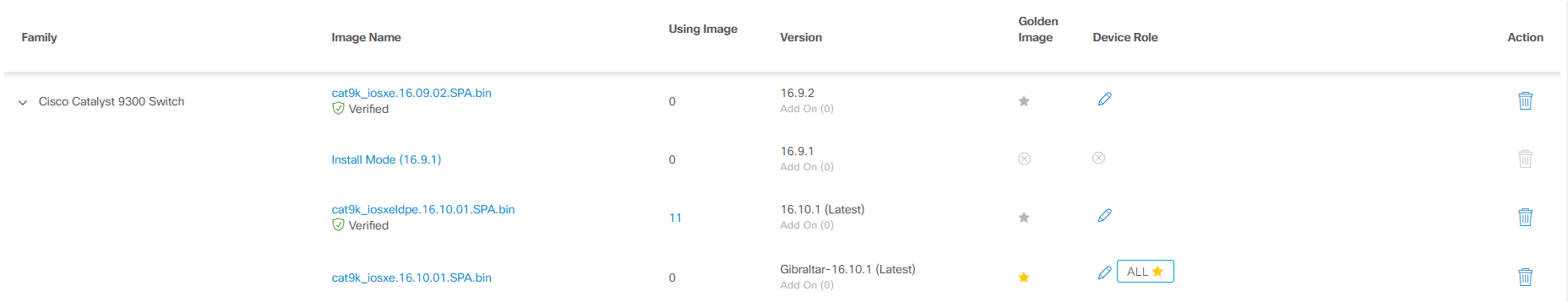

Repositorio de software en DNA Center.

Repositorio de software en DNA Center.Y, por supuesto, todavía hay acceso a la línea de comando de las glándulas de red.

Resumen

El producto es nuevo, sin embargo, se pueden introducir nuevos enfoques con cuidado. Debido a la novedad del código, hay errores en el trabajo, pero el soporte técnico de Cisco responde rápidamente y los desarrolladores lanzan actualizaciones regularmente. Debido a la novedad del enfoque de administración de red, la probabilidad de errores en las primeras etapas de operación es bastante alta, pero gradualmente los administradores se acostumbran y hay menos errores que con el soporte de una LAN tradicional. Vale la pena pensar de antemano sobre cómo probar y ejecutar todo en partes de los usuarios, y luego distribuirlo entre todos (aunque con experiencia entienda que esto es útil al implementar cualquier solución de TI, incluso la más comprensible y probada).

¿De qué sirve? Automatización, aceleración de operaciones estándar, reducción del tiempo de inactividad debido a errores de configuración, aumento de la confiabilidad de la red debido al hecho de que las causas de una falla de la red se conocen instantáneamente. Según Cisco, el administrador de TI ahorrará 90 días al año. Por separado, seguridad: con el enfoque Zero Trust, se puede evitar un problema épico con un golpe posterior en la prensa, pero esto, por razones obvias, pocas personas lo aprecian.