Hola a todos!

Hoy quiero hablar sobre la solución en la nube para buscar y analizar vulnerabilidades Qualys Vulnerability Management, en la que

se basa uno de nuestros

servicios .

A continuación, mostraré cómo se organiza el escaneo en sí y qué información sobre vulnerabilidades se puede encontrar en los resultados.

Qué se puede escanear

Servicios externos. Para escanear servicios con acceso a Internet, el cliente nos proporciona sus direcciones IP y credenciales (si necesita un escaneo con autenticación). Escaneamos servicios utilizando la nube Qualys y, como resultado, enviamos un informe.

Servicios internos

Servicios internos En este caso, el escáner busca vulnerabilidades en los servidores internos y la infraestructura de red. Con esta exploración, puede hacer un inventario de las versiones del sistema operativo, las aplicaciones, los puertos abiertos y los servicios detrás de ellos.

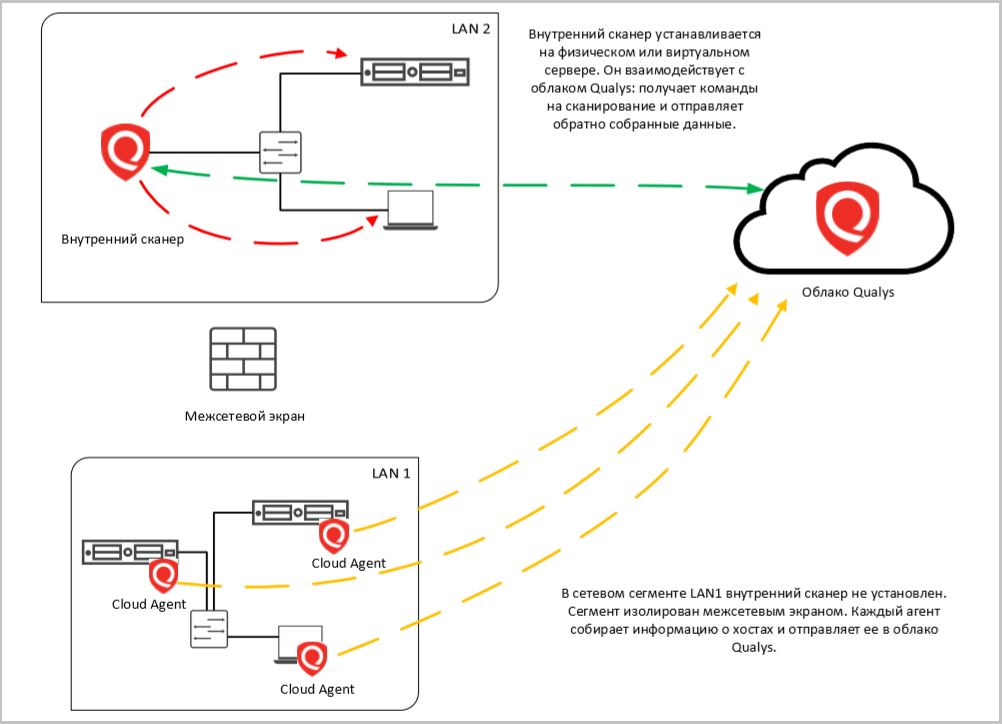

Para escanear dentro de la infraestructura del cliente, se instala un escáner Qualys. La nube de Qualys aquí sirve como centro de comando para este escáner.

Además del servidor de fondo con Qualys, puede instalar agentes de nube en objetos de escaneo. Recopilan información sobre el sistema localmente, prácticamente no crean una carga en la red y en los hosts en los que trabajan. La información recibida se envía a la nube.

Hay tres puntos importantes: autenticación y selección de objetos para escanear.

- Usando autenticación Algunos clientes solicitan un escaneo de caja negra, especialmente para servicios externos: nos dan un rango de direcciones IP sin especificar un sistema y dicen "sé como un hacker". Pero los hackers rara vez actúan a ciegas. Cuando se trata de atacar (no de inteligencia), saben que están pirateando.

A ciegas, Qualys podría tropezar con pancartas combinadas y escanearlas en lugar del sistema de destino. Y sin comprender qué se escaneará exactamente, es fácil pasar por alto la configuración del escáner y "adjuntar" el servicio que se está revisando.

El escaneo será más útil si realiza verificaciones de autenticación antes de los sistemas escaneados (caja blanca). Por lo tanto, el escáner comprenderá de dónde proviene y recibirá datos completos sobre las vulnerabilidades del sistema de destino.

Qualys tiene muchas opciones de autenticación. - Activos del grupo . Si comienza a escanear todo de una vez e indiscriminadamente, será largo y creará una carga adicional en el sistema. Es mejor agrupar hosts y servicios en grupos según su importancia, ubicación, versión del sistema operativo, infraestructura crítica y otras características (en Qualys se denominan Grupos de activos y Etiquetas de activos) y seleccionar un grupo específico al escanear.

- Seleccione una ventana técnica para escanear. Incluso si tiene todo planeado y preparado, el escaneo crea una carga adicional en el sistema. No necesariamente causa la degradación del servicio, pero es mejor elegir un momento determinado para ello, como para las actualizaciones de respaldo o reversión.

¿Qué se puede aprender de los informes?

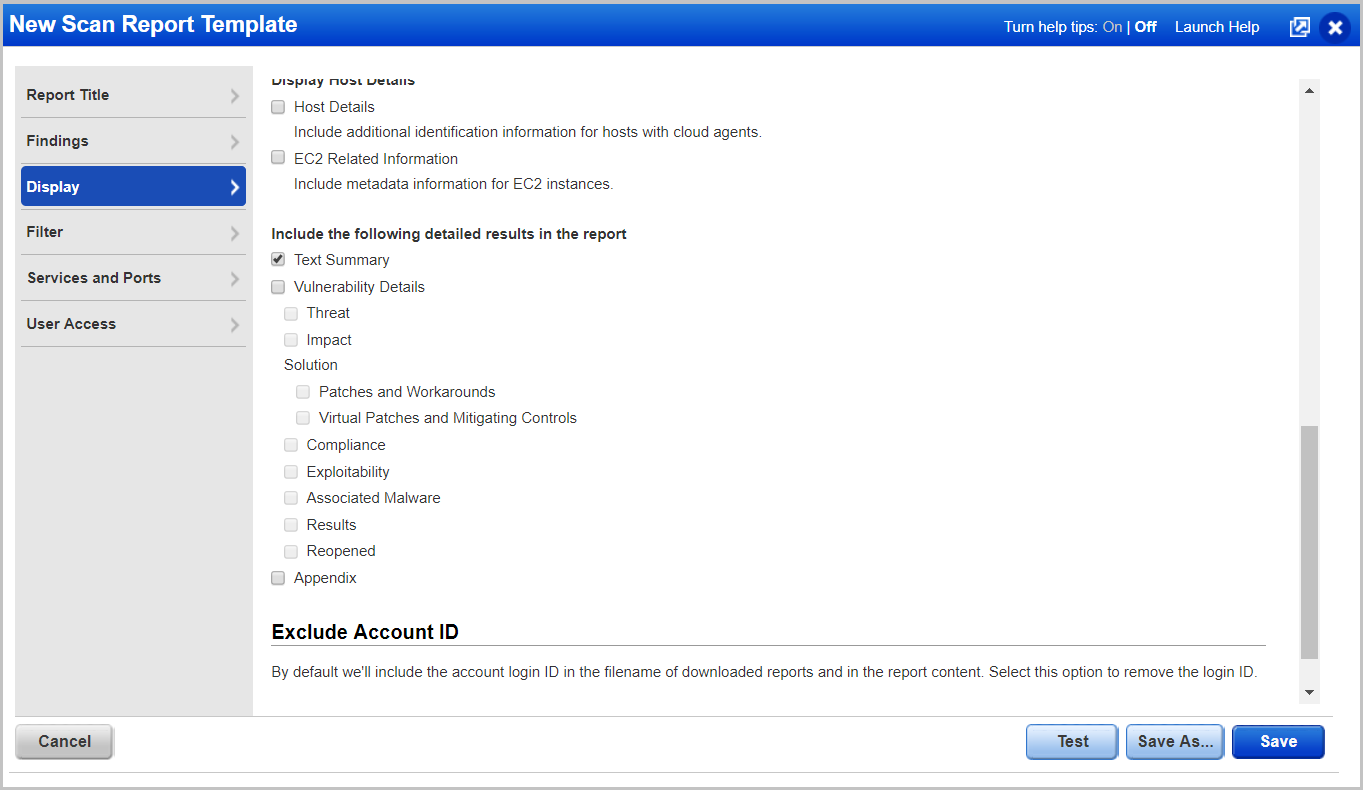

Según los resultados del análisis, el cliente recibe un informe en el que no solo habrá una lista de todas las vulnerabilidades encontradas, sino también recomendaciones básicas para su eliminación: actualizaciones, parches, etc. Qualys tiene muchos informes: hay plantillas predeterminadas y puede crear las suyas propias. Para no confundirse en toda la diversidad, es mejor decidir primero por usted mismo sobre los siguientes puntos:

- ¿Quién verá este informe: gerente o especialista técnico?

- qué información desea recibir de acuerdo con los resultados del análisis. Por ejemplo, si desea averiguar si están instalados todos los parches necesarios y cómo se está trabajando para eliminar las vulnerabilidades encontradas anteriormente, entonces este es un informe. Si solo necesita hacer un inventario de todos los hosts, entonces otro.

Si tiene la tarea de mostrar una imagen breve pero clara a la gerencia, puede crear un

Informe Ejecutivo . Todas las vulnerabilidades se presentarán en estanterías, niveles de gravedad, gráficos y tablas. Por ejemplo, las 10 vulnerabilidades más críticas o las vulnerabilidades más comunes.

Para el técnico hay un

informe técnico con todos los detalles y detalles. Puede generar los siguientes informes:

Informe del anfitrión . Una cosa útil cuando necesita hacer un inventario de la infraestructura y obtener una imagen completa de las vulnerabilidades de los hosts.

Aquí hay una lista de hosts analizados con una indicación de los sistemas operativos que se ejecutan en ellos.

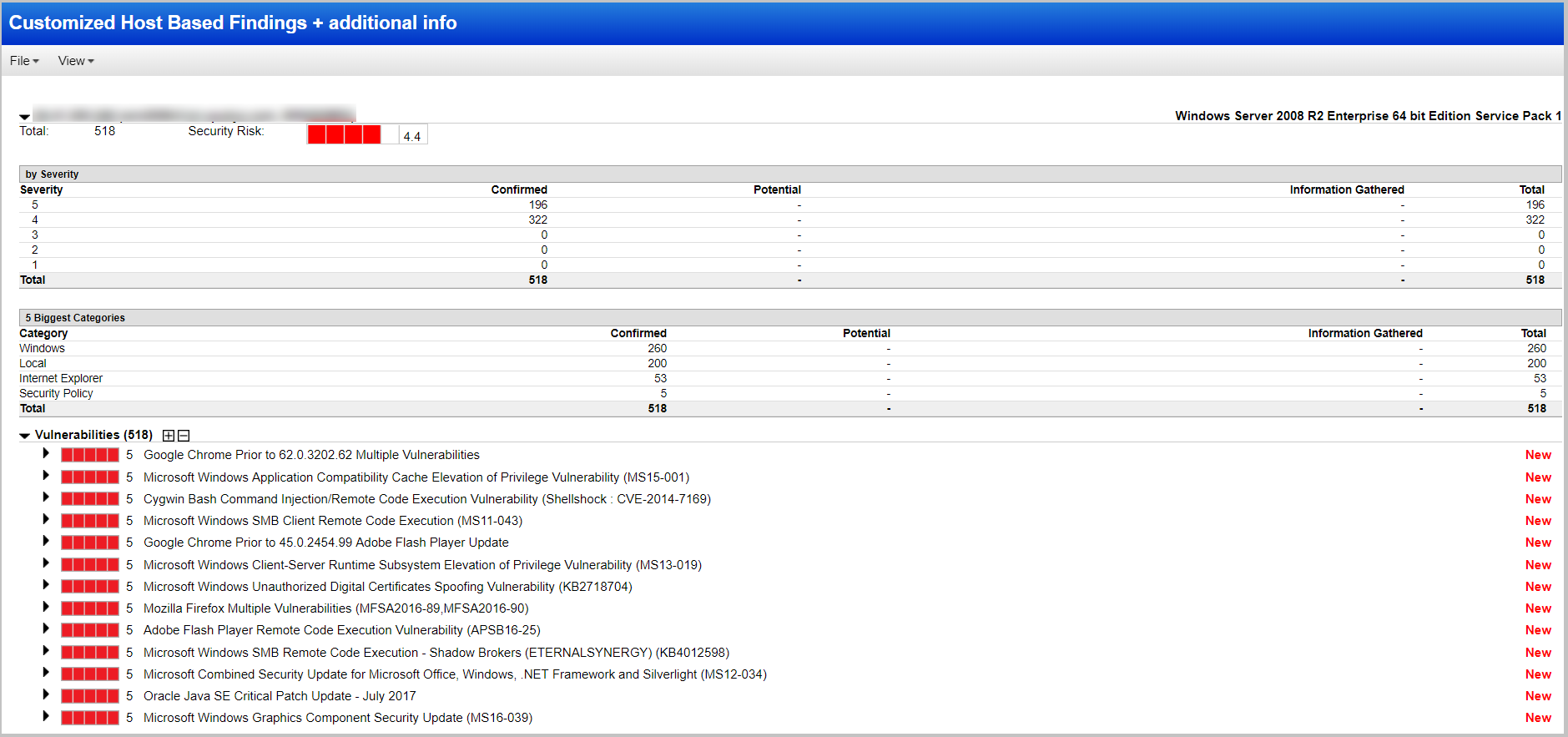

Abramos el host de interés y veamos una lista de 219 vulnerabilidades encontradas, comenzando desde el quinto nivel más crítico:

Además, puede ver los detalles de cada vulnerabilidad. Aquí vemos:

- cuando se corrigió la vulnerabilidad por primera y última vez,

- Números de vulnerabilidad

- parche para corregir la vulnerabilidad

- ¿Hay algún problema con el cumplimiento de las normas PCI DSS, NIST, etc.,

- ¿Existe un exploit y malware para esta vulnerabilidad?

- Es una vulnerabilidad detectada al escanear con / sin autenticación en el sistema, etc.

Si este no es el primer escaneo, sí, debe escanearlo regularmente :), luego, utilizando el

Informe de tendencias , puede rastrear la dinámica de trabajar con vulnerabilidades. El estado de las vulnerabilidades se mostrará en comparación con el análisis anterior: las vulnerabilidades que se encontraron antes y se cerraron se marcarán como fijas, abiertas, activas, nuevas y nuevas.

Informe de vulnerabilidad. En este informe, Qualys creará una lista de vulnerabilidades, comenzando por la más crítica, indicando en qué host detectar esta vulnerabilidad. El informe es útil si decide lidiar con el momento, por ejemplo, con todas las vulnerabilidades del quinto nivel.

También puede hacer un informe separado solo sobre las vulnerabilidades de los niveles cuarto y quinto.

Informe de parche.

Informe de parche. Aquí hay una lista completa de parches que deben instalarse para eliminar las vulnerabilidades encontradas. Para cada parche, hay explicaciones de las vulnerabilidades que trata, en qué host / sistema necesita instalar, y un enlace de descarga directa.

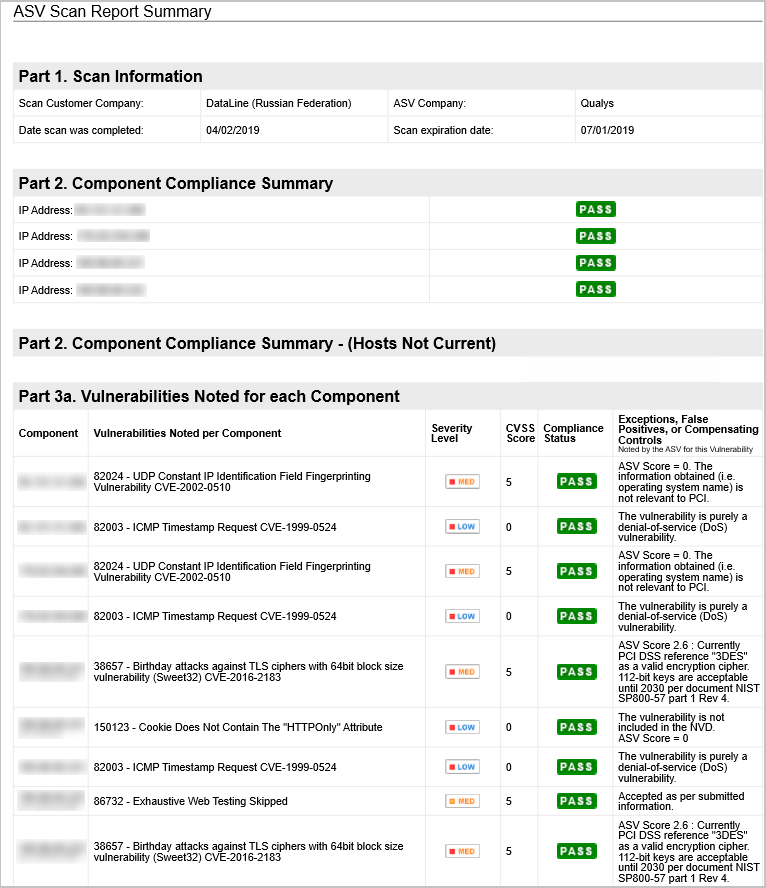

Informe de cumplimiento de PCI DSS

Informe de cumplimiento de PCI DSS . El estándar PCI DSS requiere escanear sistemas de información y aplicaciones accesibles desde Internet cada 90 días. Después del análisis, puede generar un informe que muestre que la infraestructura no cumple con los requisitos del estándar.

Informes de corrección de vulnerabilidad

Informes de corrección de vulnerabilidad . Qualys se puede integrar con la mesa de servicio, y luego todas las vulnerabilidades encontradas se traducirán automáticamente en tickets. Con la ayuda de este informe, será posible rastrear el progreso de los tickets completados y las vulnerabilidades reparadas.

Informes de puertos abiertos . Aquí puede obtener información sobre puertos abiertos y servicios que trabajan en ellos:

o generar un informe de vulnerabilidad en cada puerto:

Estas son solo plantillas de informes estándar. Puede crear los suyos para tareas específicas, por ejemplo, mostrar solo vulnerabilidades no inferiores al quinto nivel de criticidad. Todos los informes están disponibles. Formato de informe: CSV, XML, HTML, PDF y docx.

Y recuerde: la

Y recuerde: la seguridad no es un resultado, sino un proceso. Un solo escaneo ayuda a ver los problemas en el momento, pero este no es un proceso completo para administrar vulnerabilidades.

Para que le resulte más fácil decidir sobre este trabajo regular, hemos creado un servicio basado en Qualys Vulnerability Management.

Hay una oferta especial para todos los lectores de Habr: cuando se solicita un servicio de escaneo por un año, dos escaneos son gratuitos. Las aplicaciones se pueden dejar

aquí , en el campo "Comentario" escriba Habr.