Buen dia a todos. Hoy nos gustaría hablar sobre la seguridad de la información en las regiones y hablar sobre el octavo Foro anual "Cuestiones reales de seguridad de la información" que se celebró del 19 al 20 de junio, que tradicionalmente celebramos desde 2009 sobre la base de la Administración del Territorio Primorsky en Vladivostok.

No fue en vano que dije que habrá una discusión sobre cuestiones urgentes de IS, no quiero publicar un comunicado de prensa seco sobre el evento en Habré, pero quién lo necesita, puede leerlo

aquí . También puede descargar presentaciones de oradores allí, entre los que se encontraban representantes de reguladores, así como vendedores e integradores.

Debajo del corte muchas fotos, quejidos y un rayo de optimismo.

Primer dia

Rendimiento de los reguladores.

FSB

Uno de los primeros oradores fue el representante del Servicio Federal de Seguridad de Rusia en el territorio de Primorsky. El tema son los requisitos del Servicio Federal de Seguridad de Rusia para el uso de instalaciones de protección de información criptográfica (en adelante, CIPF).

En general, no hubo nuevos cambios revolucionarios en este discurso en comparación con años anteriores. Se nos recordó que el tratamiento de la protección de la información criptográfica está regulado por

PKZ-2005 ,

152 por orden de la FAPSI y la

orden 378 de la FSB .

También se nos recordó que:

- CIPF debe estar certificado;

- la clase de la herramienta de protección de información criptográfica debe neutralizar las amenazas establecidas (puede encontrar más información sobre la selección de la clase de protección de información criptográfica aquí )

- CIPF debe adquirirse de los licenciatarios del FSB de Rusia;

- Las herramientas de distribución, los formularios y las reglas de uso deben estar disponibles en el lugar de operación del CIPF;

- Los CIPF deben contabilizarse de acuerdo con los números de cuenta asignados por el FSB de Rusia;

- los usuarios de protección de información criptográfica deben estar capacitados en las reglas para trabajar con notas en el libro de registro del usuario de seguridad de la información criptográfica;

- el almacenamiento de la información y la protección de la información criptográfica debe organizarse con la excepción de la posibilidad de acceso no autorizado;

- Durante la operación del sistema de protección de información criptográfica, es necesario considerar cuidadosamente el cumplimiento de los requisitos y condiciones especificados en la forma y los términos de uso.

Lo más entretenido, tal vez, fue la diapositiva con las estadísticas de los cheques.

El representante del FSB atribuye un aumento en la identificación de violaciones en 2018 en comparación con períodos anteriores a un enfoque más exhaustivo de los inspectores.

Personalmente esperaba alguna información sobre el reemplazo de FAPSI-152, que se rumorea, pero no esperé.

FSTEC de Rusia

Alexey Alexandrovich Baranov, representante de la Oficina de FSTEC para el Distrito Federal del Lejano Oriente, habló sobre los cambios realizados a los actos legales reglamentarios emitidos en el campo de la protección de objetos de infraestructura de información crítica (en adelante, KII).

Todos los que siguen el tema de KII saben que recientemente ha habido un cambio activo en la legislación en esta área, tanto el Decreto del Gobierno de la Federación Rusa No. 127 como las órdenes del FSTEC. No volveré a contar el informe. En la

presentación, todo es bastante claro y comprensible.

Aquí se indicó que la tarea principal de los sujetos de KII es enviar información al FSTEC antes del 1 de septiembre de 2019. Al mismo tiempo, se anunció que muchos sujetos de KII que ya han enviado dicha información no lo hacen de forma aprobada con información excesiva o insuficiente.

También habló un representante de la administración central de la FSTEC de Rusia, Anatoly Vasilyevich Marchenko. Habló sobre el problema de la escasez de personal calificado en seguridad de la información.

Creo que muchos estarán interesados en una diapositiva con estadísticas sobre el número de especialistas en seguridad de la información en diversas industrias. Está claro que todo esto se toma de los datos que las organizaciones envían al FSTEC; en consecuencia, no hay organizaciones comerciales que no se crucen con el FSTEC de ninguna manera, pero que todavía tengan curiosidad.

Ok, este número - 22 mil personas, en general, mucho. ¿Y qué hay de la calidad? Y con calidad, todo es bastante triste. No hay comentarios aquí, solo mira la diapositiva.

Al mismo tiempo, en términos del número de especialistas en SI, no se cierra una gran cantidad de vacantes en cada industria; faltan alrededor de 2-3 mil especialistas.

Aquí, como líder y empleador de personal en el campo de la seguridad de la información, también quería agregar un poco sobre la calidad de la educación actual en este campo. Recientemente, tuve un cuestionario sobre la mesa sobre la calidad de la educación de Ibshnikov, tuve que poner notas bajas y es por eso.

Primero una historia de mi vida. Cuando ingresé a la universidad en 2000, realmente quería inscribirme en una especialidad nueva y prometedora en ese momento "Seguridad de la información", pero no obtuve los puntos y fui a estudiar física. Los guardias de seguridad eran nuestro grupo paralelo, y 3 de los cinco años que fuimos con ellos a casi las mismas conferencias. Es decir, la gente de seguridad la mayor parte del tiempo estudió física y matemáticas con nosotros.

De las conversaciones con los graduados actuales, me di cuenta de que desde entonces, no ha cambiado mucho. Ahora tenemos muchos chicos y chicas jóvenes con talento en nuestro equipo. Pero el hecho de que básicamente se adapten bien a las tareas establecidas no es mérito de las universidades, sino de las suyas (la capacidad de comprender rápidamente nuevos materiales y aprender).

Como resultado, los graduados de la dirección de "Seguridad de la información" saben de física, matemáticas (incluida la criptografía), conocen la tecnología de la información en su conjunto y están capacitados en diversos grados en programación.

Y aquí está lo que no saben y no saben cómo:

- No conoce la legislación actual sobre protección de la información;

- no saben cómo escribir documentos sobre seguridad de la información, no saben qué documentos se necesitan en absoluto;

- no saben cómo construir un sistema de seguridad de la información en una empresa más o menos grande;

- No conocen los medios de protección de la información (que son extranjeros, nacionales), respectivamente, no saben cómo trabajar con ellos, configurarlos, etc.

- no conocen las herramientas para el pentest (incluso un escáner de vulnerabilidad común), no saben cómo usarlas;

- No sé cómo leer e interpretar informes sobre vulnerabilidades encontradas, no sé qué hacer con los datos recibidos;

- y mucho mas

Esta es mi experiencia personal en la ciudad de Vladivostok. Quizás en algún lugar la situación sea mucho mejor. Pero tenemos graduados universitarios en la especialidad "Seguridad de la información", desafortunadamente, justo después de recibir el codiciado diploma, no pueden realizar las tareas de seguridad de la información "en papel" o práctica. Y esto es triste.

Pero para no estar completamente triste, ¡mantenga una foto de nuestro equipo de profesionales! =)

Integradores

Entonces, de hecho, el integrador actuó solo uno: somos nosotros. El primer orador fue nuestro CEO, Statsenko Pavel Sergeevich.

El informe se dedicó al monitoreo centralizado de eventos de seguridad de la información. Se dijo que garantizar la seguridad de la información es un proceso continuo y el seguimiento de eventos sospechosos en el sistema es una parte integral del mismo.

Desafortunadamente, a menudo encontramos, especialmente en agencias gubernamentales, que el enfoque "recibió un certificado de conformidad y se olvidó de la seguridad de la información durante 5 años". El problema aquí es que la certificación de un sistema de información para requisitos de seguridad es un proceso para confirmar el cumplimiento de este sistema con uno u otro requisito. El certificado de conformidad en sí mismo no proporciona seguridad y no ofrece ninguna garantía (especialmente si, después de recibir el certificado, retira todo el equipo de protección, sí).

Nuestro centro de monitoreo aún es bastante joven y pequeño, especialmente en comparación con los gigantes de esta dirección, pero según nuestros datos, los números son bastante reveladores.

En general, el monitoreo de eventos de seguridad de la información es importante y no es muy costoso.

Hice un discurso

Decidí plantear temas de los que a menudo se habla, pero que muchos aún ignoran. Estos son principalmente problemas en la cabeza.

Lo primero que recordaron fue Eternal Blue. Por qué Recientemente cumplió 2 años. Y porque, según nuestras estadísticas, en los objetos en los que trabajamos todavía hay una gran cantidad de nodos expuestos a esta vulnerabilidad. Parecería que ya, un caso tan raro, incluso superaron la vulnerabilidad en los canales federales. Probablemente todos corrieron, actualizados. No importa cómo, la realidad es mucho más triste. Y estamos hablando de una vulnerabilidad hace 2 años. Que sigue ¿Se eliminarán también las nuevas vulnerabilidades durante años?

También se refirió al problema del abandono de la seguridad "en papel". Aquí todo parece estar claro, no te diré más concisamente que el Sr. Fry.

Casualmente mencionó un problema más que tuvo un gran problema: culpar a los especialistas de TI de los problemas de IS. Solo queda transmitir a los líderes de las organizaciones que el SI es un área amplia de conocimiento y, en general, IT + IS en una persona también es un conflicto de intereses. Después de todo, TI necesita que todo funcione de manera rápida y confiable, y las soluciones de IB en cualquier caso consumen una cierta cantidad de recursos del sistema.

Recordé publicaciones en Habré sobre fraude con firmas electrónicas. Por qué Y aquí es fácil hacer una analogía de los centros de certificación con los centros de certificación. El problema es el mismo: el cliente quiere más rápido y sin trámites burocráticos, algunos licenciatarios recurren al cliente, como resultado de la "certificación en la fotografía" y otras comodidades. Pero hablaremos de servicios de baja calidad de los licenciatarios de FSTEC.

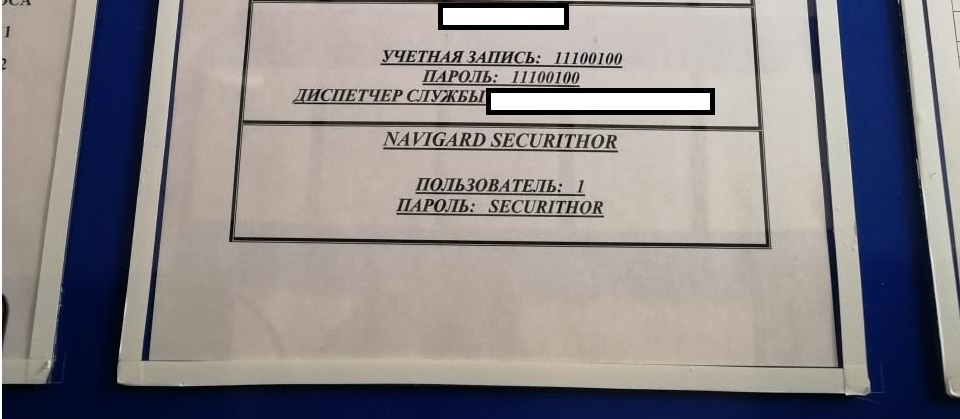

El siguiente problema es el problema del desarrollo de baja calidad de los componentes de los sistemas de información. El problema es especialmente relevante para el sector público. Y en parte por el sistema de contratación pública. Aquí la agencia estatal anuncia una licitación para el desarrollo de un portal. El ganador es el que ofreció un precio más bajo. Donde el precio es más bajo, hay peor calidad (generalmente). Los términos de referencia para la competencia, por regla general, no se prescriben con demasiado detalle, por lo que no se le solicitará más tarde a los artistas negligentes. Como resultado, tenemos enfermedades infantiles: XSS, SQLi, contraseñas predeterminadas y otras "alegrías".

Y lo último: el tiempo suficiente para el rendimiento es el problema de los centros de datos en la nube certificados. Para un recordatorio de este problema apremiante, gracias al autor de esta

publicación . El problema es relativamente nuevo y grave. Está relacionado con el hecho de que a veces es difícil descubrir qué y cómo está certificado el proveedor, e incluso si todo está bien allí, por lo general, no hay mecanismos para asegurarse de que su servidor virtual realmente se ejecute en un clúster certificado.

Al mismo tiempo, de ninguna manera insto a no mirar hacia los centros de datos en la nube certificados en general. Pero preste atención a la reacción del proveedor a las solicitudes para mostrar un certificado y, posiblemente, se necesita el sitio en sí. También es necesario especificar la responsabilidad de dicho proveedor en los acuerdos de servicio en la nube.

Vendedores

Como nuestro evento es gratuito para los visitantes, como resultado, hubo muchos vendedores. Para crédito de este último, vale la pena decir que no hubo tanta publicidad directa en sus discursos. Casi todos los oradores de los vendedores intentaron decirle a la audiencia algo interesante y útil, aunque también mencionaron sus productos.

Creo que no vale la pena volver a contar sus discursos en detalle, quién quiere familiarizarse: puede descargar las presentaciones desde el enlace al comienzo del artículo.

Stands

Además de las presentaciones, se presentaron stands de demostración en el vestíbulo de la Administración de Primorsky Krai. Live mostró el trabajo de escáneres de vulnerabilidades, sistemas SIEM, soluciones IDS / IPS.

Segundo dia

El segundo día del foro se celebró en un lugar diferente y en un formato diferente. Place - Teatro Pushkin. El formato es mesas redondas.

En la entrada, los visitantes fueron recibidos por un guardia de seguridad medieval.

También se ubicaron stands de demostración en el vestíbulo.

El formato de las mesas redondas es interesante porque es un formato para una discusión animada. Por ejemplo, el jefe de nuestro centro de monitoreo, Alexei Isikhara, reprendió a los vendedores diciendo que no actualizan las firmas de sus soluciones IDS / IPS demasiado rápido. A lo que recibió la respuesta: "¡Lo intentaremos!".

Al debatir el tema "Certificación de objetos de informatización", se produjo una discusión sobre el tema de los servicios de baja calidad prestados por los licenciatarios de la FSTEC de Rusia. Uno de los visitantes del foro contó su historia. Uno de los licenciatarios ganó su licitación para la prestación de servicios para el diseño de un sistema de seguridad de la información, que ni siquiera quería ir a las instalaciones a trabajar. Sin embargo, después de que este titular se vio obligado a realizar trabajos directamente en las instalaciones, el resultado fue deficiente.

La singularidad de esta situación es que, en este caso, el cliente de los servicios reveló su mala calidad antes de firmar el certificado de finalización. Desafortunadamente, se identifican problemas mucho más frecuentes después de que se cierra el contrato. Aquí no puedo dejar de decir nuevamente sobre la importancia de aumentar la conciencia de los empleados en el campo de la seguridad de la información. Incluso si se supone que toda la seguridad de la información debe ser realizada por organizaciones de terceros, debe haber alguien que pueda evaluar la calidad del trabajo realizado.

Un representante de la FSTEC de Rusia también estuvo presente en el salón y respondió a la pregunta sobre el impacto del regulador en tales licenciatarios sin escrúpulos. Alexey Baranov dijo que tales violaciones deberían suprimirse como parte del FSTEC de Rusia que supervisa las actividades autorizadas. En caso de violaciones por parte del regulador o al recibir quejas contra el titular de la licencia, se emitirá una orden para eliminar las violaciones. En caso de reiteradas violaciones o quejas, el licenciatario puede ser revocado.

Resumen

Prometí un rayo de optimismo en este artículo. Y aquí está él.

Llevamos celebrando el foro desde 2009. Y aunque de año en año discutimos principalmente los

problemas de SI y sus posibles soluciones, hay dinámicas positivas. Y consiste en el hecho de que hoy ya estamos discutiendo problemas completamente diferentes de un nivel completamente diferente. Y los problemas mismos siempre serán. Es poco probable que se celebre un evento de seguridad de la información, donde los oradores dirán que durante el año pasado no se identificaron nuevas vulnerabilidades, que nadie ha sido pirateado y que no se han filtrado datos personales.

En cuanto al nivel de problemas, compruébelo usted mismo.

En 2009, hablamos sobre el hecho de que en la organización al menos a alguien se le debe asignar la responsabilidad de garantizar la seguridad de la información. En 2019, ya estamos hablando de cuántos guardias de seguridad de pleno derecho nos faltan en las organizaciones.

En 2009, hablamos sobre la necesidad de introducir al menos algunos medios de protección de la información y proteger los datos personales. En 2019, hablamos sobre la necesidad de recopilar registros de estos remedios, crear correlaciones y rastrear eventos de seguridad de la información.

En 2009, brindamos información sobre qué sistemas de información deben certificarse. En 2019, la seguridad de la información no termina con la emisión de un certificado de conformidad.

Por lo tanto, a pesar de todo mi pesimismo y los problemas indicados, algo está cambiando lenta pero seguramente. Lo principal es que alguien empuje esta locomotora llamada "IB".

PSNuestro foro acaba de terminar y ya estamos pensando en cómo mejorar nuestro próximo evento.

Escriba cuáles fueron sus impresiones positivas o negativas de los eventos de seguridad de la información. ¿Qué eventos se llevan a cabo en su región? ¿Qué formato es mejor para ti? ¿Qué temas consideras demasiado trillados y cuáles carecen de atención?

PPSFotógrafo:

Elena Berezova