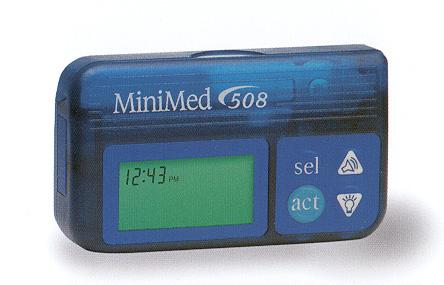

La semana pasada, la Administración de Drogas y Alimentos de los Estados Unidos (FDA) emitió una advertencia a los usuarios de la bomba de insulina Medtronic MiniMed (

noticias ,

lista de dispositivos vulnerables en el sitio web de la FDA). El fabricante lanzó un programa para reemplazar las bombas con modelos seguros: en siete de 11 dispositivos, el problema no puede resolverse actualizando el software.

Las bombas de

insulina se usan en el tratamiento de la diabetes y consisten en un dispositivo de control, un depósito extraíble para insulina y un kit para administración subcutánea. Las dos series de bombas mencionadas en el informe de la FDA (MiniMed 508 y MiniMed Paradigm) tienen la capacidad de conectarse de forma inalámbrica a un dispositivo de control que, en condiciones normales, es utilizado por el médico tratante o el propio paciente para cambiar los parámetros operativos. Resultó que cualquiera puede tomar el control, es suficiente para estar dentro del alcance del transmisor de radio. Tales vulnerabilidades están lejos de ser descubiertas por primera vez, pero por primera vez tanto el fabricante como los servicios gubernamentales intentan resolver el problema de manera coordinada. La velocidad de reacción es notable: pasaron 570 días entre los primeros informes de los investigadores y el retiro oficial.

Por razones obvias, los investigadores que descubrieron el problema no revelan los detalles de la vulnerabilidad, pero algunos pueden entenderse a partir de descripciones breves de los problemas. En marzo del año pasado, se desarrolló una prueba de concepto para MiniMed 508 y Paradigm, que coincide con la lista publicada la semana pasada por la FDA. En agosto de 2018, según los resultados del estudio, el fabricante

emitió una advertencia, pero en ese momento el problema se calificó como menos grave. Se encontraron dos tipos de vulnerabilidades: en primer lugar, la transferencia de datos entre la bomba y los accesorios inalámbricos (por ejemplo,

un medidor de glucosa en sangre) se realizó en texto plano. En este caso, existía el riesgo de fuga de información privada.

En segundo lugar, al interactuar con el dispositivo de control, la autorización parece haber tenido lugar, pero el complejo del controlador y la bomba fue sometido al llamado ataque de repetición. En otras palabras, fue posible reproducir la secuencia de datos transmitida por el controlador y provocar, por ejemplo, la nueva administración de insulina. Sin embargo, a mediados del año pasado, el riesgo de vulnerabilidad se calificó como "medio" (4.8 y 5.3 puntos usando el método CVSS v3), ya que el ataque de repetición fue relevante para las características de la bomba que estaban desactivadas por defecto.

¿Qué ha cambiado durante el año pasado? Casi la misma lista de dispositivos (en la imagen de arriba) se reconoció como vulnerable no en ciertos entornos, sino en general en todos los casos. A esta nueva vulnerabilidad (

CVE-2019-10964 ) se le asignó una calificación "peligrosa" de 7.3 puntos en la escala CVSS, aunque desde el punto de vista del investigador de seguridad este podría ser el problema "antiguo", pero con nuevas consecuencias. Debido a la falta de un sistema de autorización adecuado para los dispositivos que interactúan con las bombas Medtronic, no solo es posible un ataque de repetición. Puede transferir información arbitraria a la bomba, cambiar la configuración y, en general, controlar el proceso de entrada de insulina, causando una sobredosis y la falta de medicamentos. Ambas opciones pueden ser muy peligrosas para la salud.

Uno de los accesorios mencionados en la advertencia de la FDA es el dispositivo USB Carelink. De hecho, este es un adaptador inalámbrico que le permite descargar información sobre el funcionamiento de la bomba y verla en el software de la compañía en la computadora. Dichos dispositivos médicos facilitan la vida de las personas, y la conectividad inalámbrica los hace aún más convenientes. Pero en este caso, era necesario proteger la transmisión de datos tanto como sea posible: cuando se trata de la salud, la fuga de datos habitual es un problema, y aún más si un dispositivo diseñado para mejorar la calidad de vida comienza a amenazarlo.

Medtronic proporciona una lista de consejos para aquellos que tienen que usar una bomba vulnerable (debido a la inaccesibilidad de modelos seguros en la región o por alguna otra razón). Se recomienda que mantenga el dispositivo con usted en todo momento y no comparta su número de serie con nadie (esto sugiere un simple esquema de autorización y / o cifrado que usa el número de serie, pero a juzgar por las citas de los investigadores, no necesita saber la serie para romper). Además, debe cancelar de inmediato cualquier inyección que no sea iniciada por el propietario, monitorear constantemente el nivel de glucosa en la sangre. Además, se recomienda que CareLink USB se desconecte de la computadora cuando no esté en uso.

En resumen, un dispositivo médico conveniente se está volviendo un poco menos conveniente. Según el fabricante, no ha habido casos de explotación intencional de la vulnerabilidad. Estas son buenas noticias, pero es más probable debido a la falta de motivación para los cibercriminales. Pero, ¿y si ella aparece?

Otra noticia la semana pasada fue el

descubrimiento de un nuevo ataque en dispositivos IoT con contraseñas predeterminadas (por ejemplo, enrutadores o cámaras de video IP). Un script malicioso, conocido como Silex, destruyó el sistema de archivos de los dispositivos, haciéndolos inoperantes. Aparentemente, para alguien, la motivación monetaria no era de interés, y los dispositivos (alrededor de 4000 sufridos) fueron tapiados simplemente por amor al arte. La pérdida de Internet y la falla de la red local es un problema grave, pero tal ataque al IoT vital en medicina es mucho peor.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.