Antes de pasar a los conceptos básicos de VLAN, les pediría a todos que pausen este video, hagan clic en el icono en la esquina inferior izquierda, donde dice Consultor de redes, vayan a nuestra página de Facebook y denle me gusta. Luego regrese al video y haga clic en el ícono Rey en la esquina inferior derecha para suscribirse a nuestro canal oficial de YouTube. Estamos constantemente agregando nuevas series, ahora se trata del curso CCNA, luego planeamos comenzar el curso de video CCNA Security, Network +, PMP, ITIL, Prince2 y publicar estas maravillosas series en nuestro canal.

Entonces, hoy hablaremos sobre los conceptos básicos de VLAN y responderemos 3 preguntas: qué es VLAN, por qué necesitamos VLAN y cómo configurarlo. Espero que después de ver este video tutorial puedas responder las tres preguntas.

¿Qué es una VLAN? VLAN es una abreviatura del nombre "red de área local virtual". Más adelante en el curso de nuestra lección, examinaremos por qué esta red es virtual, pero antes de pasar a la VLAN, debemos entender cómo funciona el conmutador. Una vez más, repetiremos algunos de los temas discutidos en lecciones anteriores.

Primero, analicemos qué es un dominio de colisión múltiple o dominio de colisión. Sabemos que este conmutador de 48 puertos tiene 48 dominios de colisión. Esto significa que cada uno de estos puertos o dispositivos conectados a estos puertos puede interactuar con otro dispositivo en el otro puerto de forma independiente, sin afectarse entre sí.

Los 48 puertos de este conmutador son parte del mismo dominio de difusión. Esto significa que si varios dispositivos están conectados a varios puertos, y uno de ellos transmite, aparecerá en todos los puertos a los que estén conectados otros dispositivos. Así es como funciona el interruptor.

Es como si la gente estuviera sentada en una habitación cercana, y cuando uno de ellos dice algo en voz alta, todos los demás lo escuchan. Sin embargo, esto es completamente ineficaz: cuantas más personas aparezcan en la habitación, más ruidoso se volverá y los presentes dejarán de escucharse. Una situación similar ocurre con las computadoras: cuantos más dispositivos estén conectados a la misma red, mayor será el "volumen" de transmisión, lo que no permite establecer una conexión efectiva.

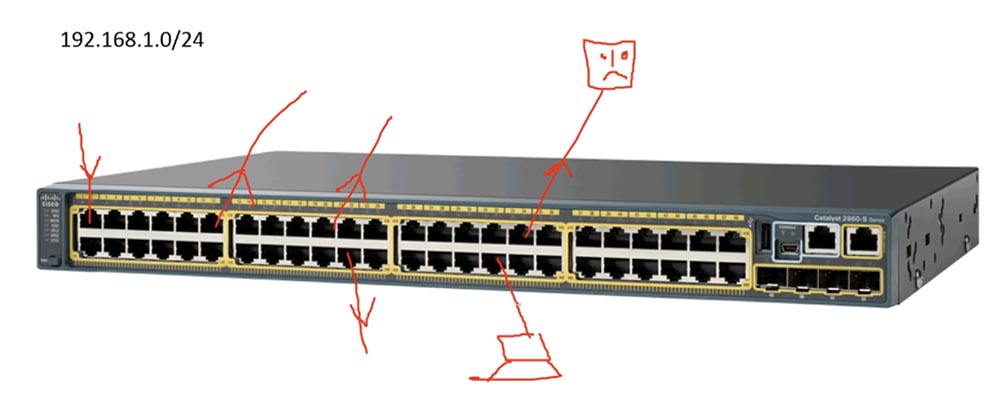

Sabemos que si uno de estos dispositivos está conectado a una red 192.168.1.0/24, todos los demás dispositivos forman parte de la misma red. El conmutador también debe estar conectado a la red con la misma dirección IP. Pero aquí un interruptor puede tener un problema como dispositivo OSI de nivel 2. Si dos dispositivos están conectados a la misma red, pueden comunicarse fácilmente con las computadoras de los demás. Supongamos que nuestra empresa tiene un "chico malo", un hacker a quien dibujaré en la parte superior. Debajo de mí está mi computadora. Entonces, es muy fácil para este hacker penetrar en mi computadora, porque nuestras computadoras son parte de la misma red. Ese es el problema

Si pertenezco al liderazgo administrativo, y este nuevo tipo podrá acceder a los archivos en mi computadora, no será bueno en absoluto. Por supuesto, en mi computadora hay un firewall que protege contra muchas amenazas, pero no será difícil para un hacker eludirlo.

El segundo peligro que existe para todos los miembros de este dominio de transmisión es que si alguien tiene problemas para transmitir, esta interferencia afectará a otros dispositivos en la red. Aunque los 48 puertos se pueden conectar a diferentes hosts, una falla en un host afectará a los 47 restantes, lo cual es completamente innecesario para nosotros.

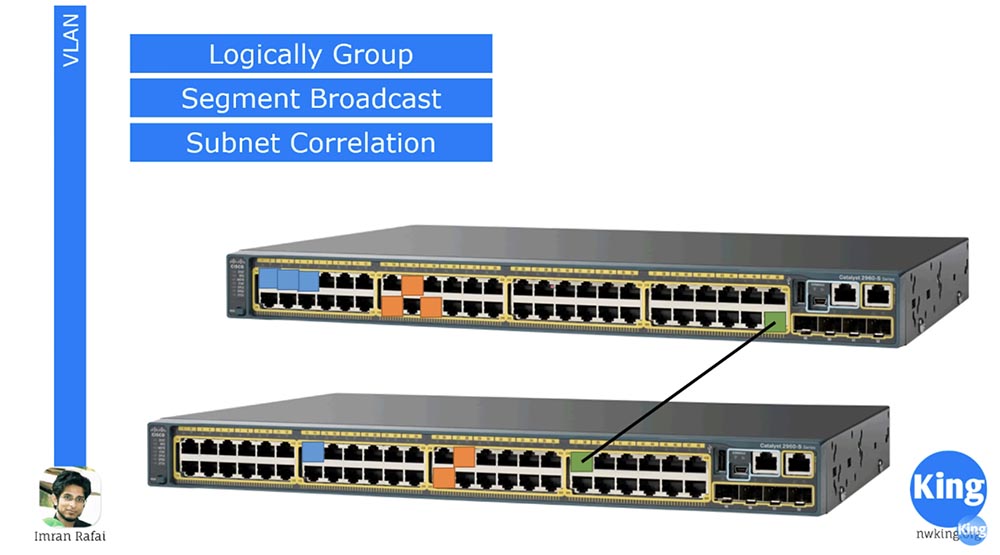

Para resolver este problema, utilizamos el concepto de VLAN o red de área local virtual. Funciona de manera muy simple, dividiendo este gran conmutador de 48 puertos en varios conmutadores más pequeños.

Sabemos que las subredes dividen una red grande en varias redes pequeñas, y la VLAN funciona de manera similar. Divide el conmutador de 48 puertos, por ejemplo, en 4 conmutadores de 12 puertos, cada uno de los cuales forma parte de una nueva red conectada. Al mismo tiempo, podemos usar 12 puertos para administración, 12 puertos para telefonía IP, etc., es decir, para dividir el conmutador no físicamente, sino lógicamente, virtualmente.

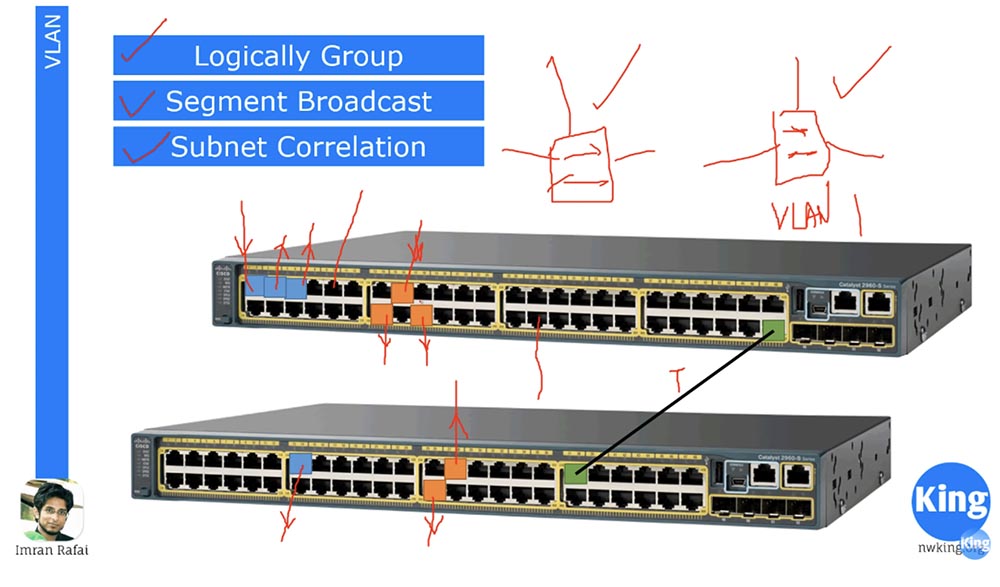

Asigné tres puertos del conmutador superior, marcado en azul, para la red VLAN10 "azul", y asigné tres puertos naranjas para VLAN20. Por lo tanto, cualquier tráfico de uno de estos puertos azules irá solo a los otros puertos azules, sin afectar los otros puertos de este conmutador. Del mismo modo, se distribuirá el tráfico de los puertos naranjas, es decir, supuestamente estamos utilizando dos conmutadores físicos diferentes. Por lo tanto, VLAN es una forma de dividir un conmutador en varios conmutadores para diferentes redes.

Dibujé dos conmutadores en la parte superior, aquí tenemos una situación en la que solo los puertos azules para una red están involucrados en el conmutador izquierdo, y solo naranja para la otra red en el conmutador derecho, y estos conmutadores no están conectados entre sí.

Digamos que vas a usar más puertos. Imagine que tenemos 2 edificios, cada uno de los cuales tiene su propio personal de administración, y dos puertos de color naranja del interruptor inferior se utilizan para la administración. Por lo tanto, necesitamos que estos puertos estén conectados a todos los puertos naranjas de otros conmutadores. Una situación similar con los puertos azules: todos los puertos azules del interruptor superior deben conectarse con otros puertos del mismo color. Para hacer esto, necesitamos conectar físicamente estos dos conmutadores en diferentes edificios con una línea de comunicación separada, en la figura, esta es la línea entre los dos puertos verdes. Como sabemos, si dos interruptores están físicamente conectados, formamos una troncal o troncal.

¿Cuál es la diferencia entre un conmutador normal y un VLAN? Esto no es una gran diferencia. Cuando compra un nuevo conmutador, de forma predeterminada todos los puertos están configurados para el modo VLAN y son parte de la misma red, denominada VLAN1. Es por eso que cuando conectamos algún dispositivo a un puerto, resulta que está conectado a todos los demás puertos, porque los 48 puertos pertenecen a la misma red virtual VLAN1. Pero si configuramos los puertos azules para que funcionen en la red VLAN10, los naranjas en la red VLAN20 y los verdes, VLAN1, obtendremos 3 conmutadores diferentes. Por lo tanto, el uso del modo de red virtual nos permite agrupar lógicamente puertos para redes específicas, dividir la transmisión en partes y crear subredes. Además, cada uno de los puertos de un color particular pertenece a una red separada. Si los puertos azules funcionarán en la red 192.168.1.0 y los puertos naranjas funcionarán en la red 192.168.1.0, entonces, a pesar de la misma dirección IP, no estarán conectados entre sí, porque lógicamente pertenecerán a diferentes conmutadores. Y como sabemos, los diferentes conmutadores físicos no se comunican entre sí si no están conectados por una línea de comunicación común. Por lo tanto, creamos diferentes subredes para diferentes VLAN.

Quiero llamar su atención sobre el hecho de que el concepto de VLAN se aplica solo a los conmutadores. Cualquier persona familiarizada con los protocolos de encapsulación como .1Q o ISL sabe que ni los enrutadores ni las computadoras tienen VLAN. Cuando conecta su computadora, por ejemplo, a uno de los puertos azules, no cambia nada en la computadora, todos los cambios ocurren solo en el segundo nivel OSI, el nivel del interruptor. Cuando configuramos puertos para trabajar con una red VLAN10 o VLAN20 específica, el conmutador crea una base de datos VLAN. Él "escribe" en su memoria que los puertos 1,3 y 5 pertenecen a VLAN10, los puertos 14,15 y 18 son parte de VLAN20, y los otros puertos involucrados son parte de VLAN1. Por lo tanto, si parte del tráfico proviene del puerto azul 1, solo llega a los puertos 3 y 5 de la misma red VLAN10. El conmutador "busca" en su base de datos y ve que si el tráfico proviene de uno de los puertos naranjas, debe ir solo a los puertos naranjas de la red VLAN20.

Sin embargo, la computadora no sabe nada acerca de estas VLAN. Cuando conectamos 2 conmutadores, se forma un enlace troncal entre los puertos verdes. El término "troncal" es relevante solo para dispositivos Cisco, mientras que otros fabricantes de dispositivos de red, como Juniper, usan el término puerto de etiqueta o "puerto etiquetado". Me parece que el puerto de etiqueta de nombre es más apropiado. Cuando el tráfico proviene de esta red, el enlace troncal lo envía a todos los puertos del siguiente conmutador, es decir, conectamos dos conmutadores de 48 puertos y obtenemos un conmutador de 96 puertos. Al mismo tiempo, cuando enviamos tráfico desde VLAN10, se etiqueta, es decir, se le entrega una etiqueta que indica que está destinado solo a los puertos de la red VLAN10. El segundo conmutador, después de recibir este tráfico, lee la etiqueta y comprende que se trata de tráfico para la red VLAN10 y solo debe ir a los puertos azules. Del mismo modo, el tráfico "naranja" para la VLAN20 está etiquetado con una etiqueta que indica que se dirige a los puertos VLAN20 del segundo conmutador.

También mencionamos la encapsulación, y hay dos métodos de encapsulación. El primero es .1Q, es decir, cuando organizamos el tronco, necesitamos proporcionar encapsulación. El protocolo de encapsulación .1Q es un estándar abierto que describe el procedimiento para etiquetar el tráfico. Existe otro protocolo llamado ISL, un enlace Inter-Switch desarrollado por Cisco, que indica que el tráfico pertenece a una VLAN específica. Todos los conmutadores modernos funcionan con el protocolo .1Q, por lo que cuando obtiene un nuevo conmutador fuera de la caja, no necesita usar ningún comando de encapsulación, porque de forma predeterminada se implementa mediante el protocolo .1Q. Por lo tanto, después de crear el enlace troncal, la encapsulación del tráfico se produce automáticamente, lo que le permite leer las etiquetas.

Ahora comencemos a configurar una VLAN. Creemos una red en la que habrá 2 conmutadores y dos dispositivos finales: las computadoras PC1 y PC2, que conectaremos con el cable para cambiar al # 0. Comencemos con la configuración básica del interruptor de Configuración básica.

Para hacer esto, haga clic en el interruptor y vaya a la interfaz de línea de comando, y luego configure el nombre del host, nombrando este interruptor sw1. Ahora pasemos a la configuración de la primera computadora y configuremos la dirección IP estática 192.168.1.1 y la máscara de subred 255.255. 255.0. La dirección de puerta de enlace predeterminada no es necesaria, porque todos nuestros dispositivos están en la misma red. A continuación, haremos lo mismo para la segunda computadora, asignándole la dirección IP 192.168.1.2.

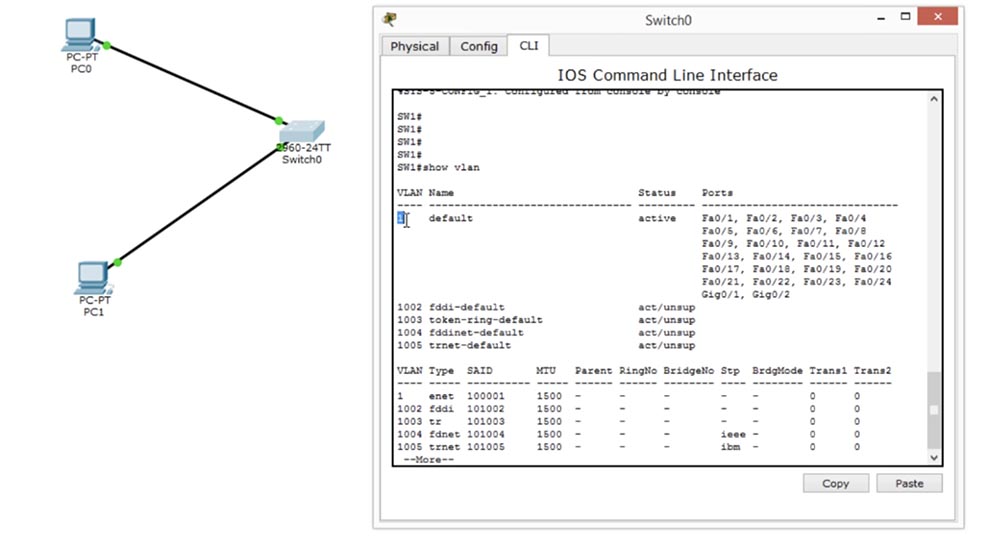

Ahora regrese a la primera computadora para hacer ping a la segunda computadora. Como puede ver, el ping fue exitoso porque ambas computadoras están conectadas al mismo conmutador y son parte de la misma red predeterminada VLAN1. Si miramos las interfaces del conmutador ahora, veremos que todos los puertos FastEthernet del 1 al 24 y dos puertos GigabitEthernet están configurados en la VLAN # 1. Sin embargo, tal accesibilidad excesiva no es necesaria, por lo que ingresamos a la configuración del interruptor e ingresamos el comando show vlan para ver la base de datos de redes virtuales.

Aquí puede ver el nombre de la red VLAN1 y el hecho de que todos los puertos del conmutador pertenecen a esta red. Esto significa que puede conectarse a cualquier puerto, y todos ellos podrán "comunicarse" entre sí, porque son parte de la misma red.

Cambiaremos esta situación, para esto primero creamos dos redes virtuales, es decir, agregamos VLAN10. Para crear una red virtual, utilice el tipo de comando "número de red vlan".

Como puede ver, al intentar crear una red, el sistema emitió un mensaje con una lista de comandos de configuración de VLAN que deben usarse para esta acción:

salir: aplique los cambios y salga de la configuración;

nombre: ingrese el nombre de usuario de la VLAN;

no: cancele el comando o configúrelo como predeterminado.

Esto significa que antes de ingresar el comando crear VLAN, debe ingresar el comando de nombre, que activa el modo de administración de nombres, y luego proceder a crear una nueva red. Al mismo tiempo, el sistema solicita que el número de VLAN se pueda asignar en el rango de 1 a 1005.

Entonces, ahora ingresamos el comando para crear una VLAN bajo el número 20 - vlan 20, y luego le damos un nombre para el usuario, que muestra qué tipo de red es. En nuestro caso, usamos el nombre Equipo de empleados, o una red para empleados de la compañía.

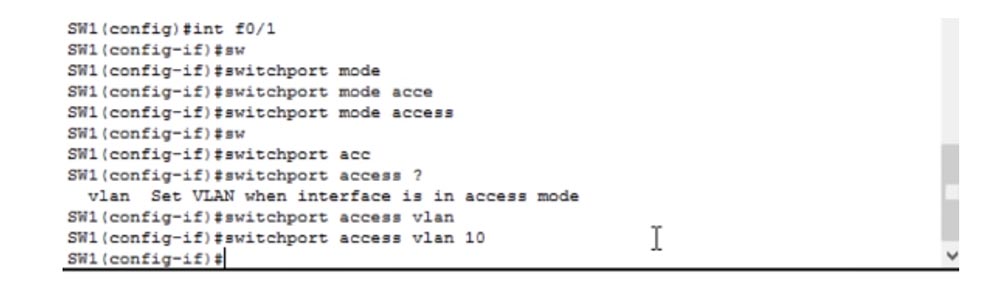

Ahora necesitamos asignar un puerto específico para esta VLAN. Entramos en el modo de configuración del conmutador int f0 / 1, luego cambiamos manualmente el puerto al modo de acceso con el comando de acceso del modo de switchport y especificamos qué puerto debe cambiarse a este modo: este es el puerto para la red VLAN10.

Vemos que después de esto, el color del punto de conexión de PC0 y el conmutador, el color del puerto, cambió de verde a naranja. Se volverá verde nuevamente tan pronto como los cambios de configuración surtan efecto. Intentemos hacer ping a una segunda computadora. No hicimos ningún cambio en la configuración de red para las computadoras; todavía tienen las direcciones IP 192.168.1.1 y 192.168.1.2. Pero si intentamos hacer ping a la PC1 desde la PC0, no tendremos éxito, porque ahora estas computadoras pertenecen a diferentes redes: la primera a VLAN10, la segunda a VLAN1 nativa.

Volvamos a la interfaz del conmutador y configuremos el segundo puerto. Para hacer esto, ingresaré el comando int f0 / 2 y repetiré los mismos pasos para la VLAN 20 que cuando configuré la red virtual anterior.

Vemos que ahora el puerto inferior del conmutador, al que está conectada la segunda computadora, también cambió su color de verde a naranja; deben pasar varios segundos antes de que los cambios en la configuración surtan efecto y se vuelve verde nuevamente. Si comenzamos a hacer ping a la segunda computadora nuevamente, no tendremos éxito, porque las computadoras aún pertenecen a diferentes redes, solo PC1 ahora es parte de VLAN20 en lugar de VLAN1.

Por lo tanto, dividió un interruptor físico en dos interruptores lógicos diferentes. Verá que ahora el color del puerto ha cambiado de naranja a verde, el puerto se ha ganado, pero aún no responde, porque pertenece a otra red.

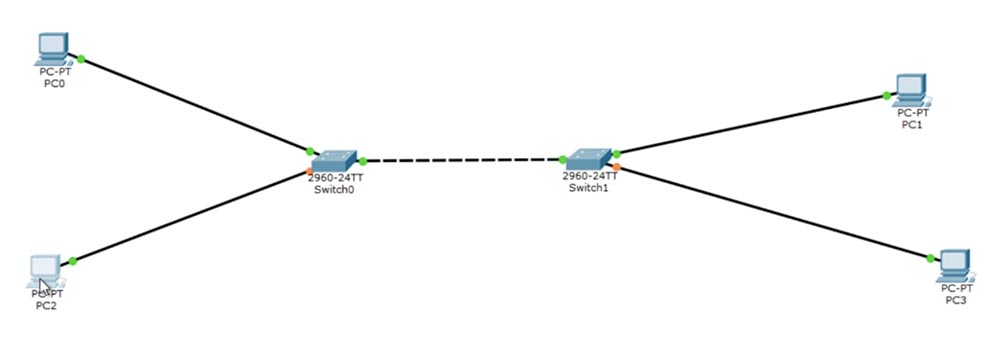

Haremos cambios a nuestro esquema: desconecte la computadora PC1 del primer interruptor y conéctela al segundo interruptor, y conecte los interruptores por cable.

Para establecer una conexión entre ellos, entraré en la configuración del segundo conmutador y crearé VLAN10, asignándole el nombre de Administración, es decir, la red de administración. Luego enciendo el modo de acceso e indico que este modo es para VLAN10. Ahora el color de los puertos a través de los cuales se conectan los conmutadores ha cambiado de naranja a verde, porque ambos están configurados en VLAN10. Ahora necesitamos crear un enlace troncal entre los dos interruptores. Ambos puertos son Fa0 / 2, por lo que debe crear una troncal para el puerto Fa0 / 2 del primer conmutador utilizando el comando switchport mode trunk. Lo mismo debe hacerse para el segundo conmutador, después del cual se forma un enlace troncal entre estos dos puertos.

Ahora, si quiero hacer ping a la computadora PC1 desde la primera computadora, todo funcionará, porque la conexión entre la PC0 y el interruptor # 0 es VLAN10, entre el interruptor # 1 y la PC1 también es VLAN10, y ambos interruptores están conectados por troncal.

Entonces, si los dispositivos están ubicados en diferentes VLAN, entonces no están conectados entre sí, pero si están en la misma red, puede intercambiar libremente el tráfico entre ellos. Intentemos agregar un dispositivo más a cada conmutador.

En la configuración de red de la computadora PC2 agregada, estableceré la dirección IP 192.168.2.1, y en la configuración de PC3 estableceré la dirección 192.168.2.2. En este caso, los puertos a los que están conectadas estas dos PC recibirán la designación Fa0 / 3. En la configuración del interruptor # 0, configuraremos el modo de acceso e indicaremos que este puerto es para VLAN20, y haremos lo mismo para el interruptor # 1.

Si utilizo el comando switchport access vlan 20 y la red VLAN20 aún no se ha creado, el sistema generará un error como "La VLAN de acceso no existe", porque los conmutadores están configurados para funcionar solo con VLAN10.

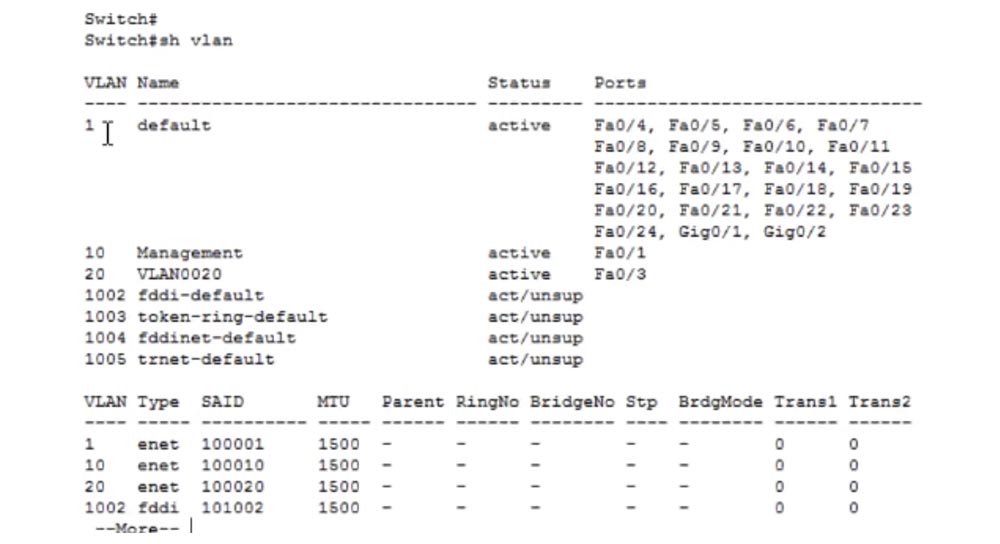

Creemos una VLAN20. Uso el comando show VLAN para ver la base de datos de la red virtual.

Puede ver que la red predeterminada es VLAN1, a la que están conectados los puertos Fa0 / 4 a Fa0 / 24 y Gig0 / 1, Gig0 / 2. El número de red virtual 10 con el nombre Administración está conectado al puerto Fa0 / 1, y el número de VLAN 20 con el nombre predeterminado VLAN0020 está conectado al puerto Fa0 / 3.

En principio, el nombre de la red no importa, lo principal es que no se repite para diferentes redes. Si deseo reemplazar el nombre de red que el sistema asigna por defecto, uso el comando vlan 20 y nombro Empleados. Puedo cambiar este nombre a otro, por ejemplo, teléfonos IP, y si hacemos ping a la dirección IP 192.168.2.2, veremos que el nombre de VLAN no importa.

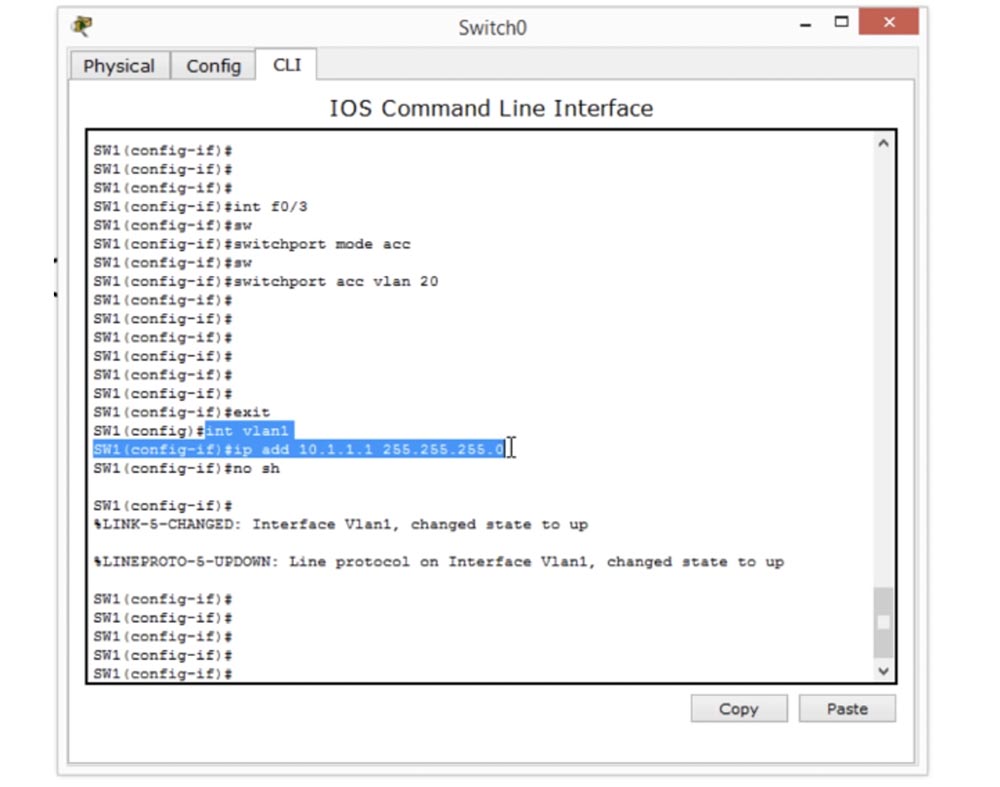

Lo último que quiero mencionar es el nombramiento de Management IP, del que hablamos en la última lección. Para hacer esto, usamos el comando int vlan1 e ingresamos la dirección IP 10.1.1.1 y la máscara de subred 255.255.255.0, y luego agregamos el comando no shutdown. No asignamos IP de administración para todo el conmutador, sino solo para los puertos VLAN1, es decir, asignamos la dirección IP desde la cual se administra VLAN1. Si queremos administrar VLAN2, necesitamos crear una interfaz apropiada para VLAN2. En nuestro caso, hay puertos VLAN10 azules y puertos VLAN20 naranjas, que corresponden a las direcciones 192.168.1.0 y 192.168.2.0.

VLAN10 debe tener direcciones ubicadas en el mismo rango para que los dispositivos apropiados puedan conectarse a él. Se debe hacer una configuración similar para VLAN20.

Esta ventana de comando del conmutador muestra la configuración de la interfaz para VLAN1, es decir, VLAN nativa.

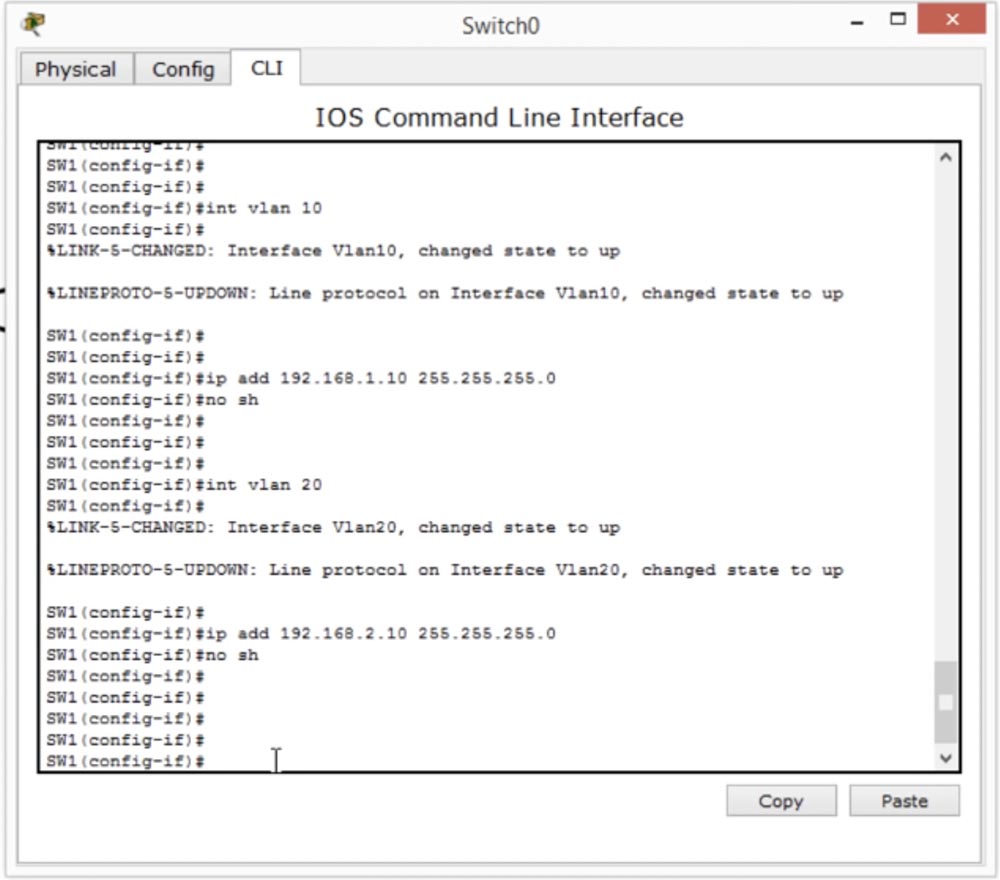

Para configurar la IP de administración para VLAN10, necesitamos crear una interfaz int vlan 10 y luego agregar la dirección IP 192.168.1.10 y la máscara de subred 255.255.255.0.

Para configurar VLAN20, necesitamos crear una interfaz int vlan 20 y luego agregar la dirección IP 192.168.2.10 y la máscara de subred 255.255.255.0.

¿Por qué se necesita esto? Si la computadora PC0 y el puerto superior izquierdo del conmutador # 0 pertenecen a la red 192.168.1.0, la PC2 pertenece a la red 192.168.2.0 y está conectada al puerto VLAN1 nativo, que pertenece a la red 10.1.1.1, entonces la PC0 no puede comunicarse con este conmutador utilizando el protocolo SSH porque pertenecen a diferentes redes. Por lo tanto, para que PC0 se comunique con el conmutador a través de SSH o Telnet, debemos darle acceso de acceso. Es por eso que necesitamos administración de red.

PC0 SSH Telnet IP- VLAN20 SSH. , Management IP VLAN, .

: , VLAN, VLAN, Management IP VLAN . , - , , VLAN , . , «» VLAN, , 3 : VLAN, .

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?