La lección de hoy estará dedicada al aprendizaje avanzado de VLAN. Antes de comenzar, les recuerdo nuevamente para que no se olviden de compartir estos videos con amigos y dar me gusta a nuestro canal y grupo de YouTube en Facebook. Hoy exploraremos tres temas: VLAN nativa, VTP (protocolo troncal VLAN) y poda VTP. Primero, recuerde qué es el enlace troncal y toque los temas de los últimos dos tutoriales en video.

Entonces, una troncal es una conexión que usamos para conectar un interruptor con otro interruptor. VLAN es una tecnología que se aplica solo a los conmutadores, pero cualquier dispositivo que hable el lenguaje de encapsulación y esté asociado con un conmutador que utiliza el protocolo .1Q comprende todo acerca de la VLAN. Las computadoras no saben nada sobre esta tecnología.

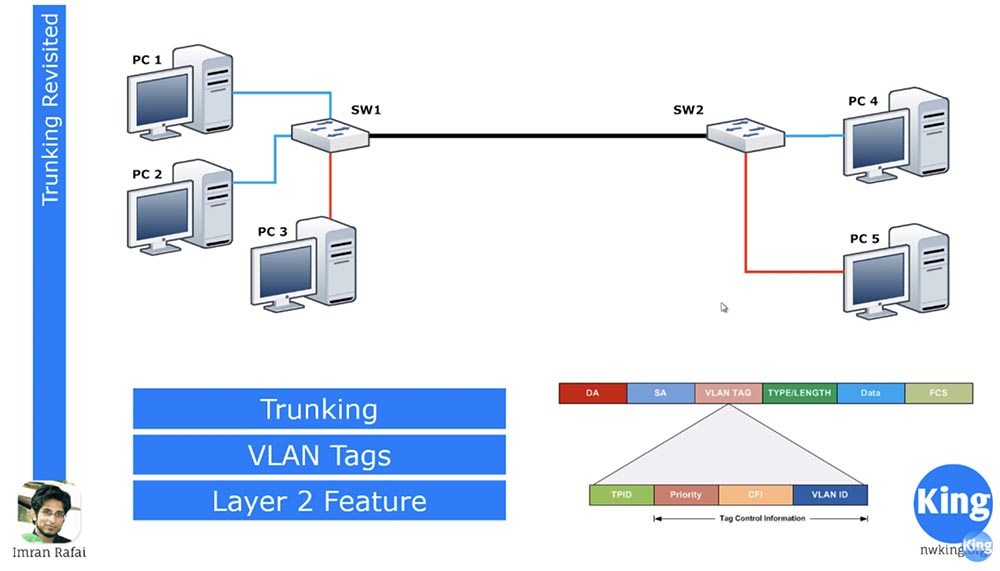

En la figura anterior, PC1, PC2 y PC4 son parte de la VLAN azul, como recordará de la lección anterior, esta es la VLAN10. La línea en sí, indicada en azul, no tiene nada que ver con la VLAN, porque la VLAN solo toca el puerto del conmutador. Por lo tanto, ambos puertos del conmutador izquierdo pertenecen a VLAN10 y cualquier tráfico entrante o saliente está asociado solo con esta red. El conmutador sabe que el tráfico en estos puertos azules no tiene nada que ver con el puerto rojo, porque estas son dos líneas virtuales diferentes.

VLAN es un concepto para conmutadores, por lo que cada conmutador admite la creación y el almacenamiento de una base de datos de redes virtuales. Esta es una tabla que indica qué puerto corresponde a una VLAN específica. Por lo tanto, si el conmutador recibe tráfico para PC1, verifica si este tráfico es parte de VLAN10 y lo reenvía a la computadora. Si el tráfico de la PC1 es para la PC4, el conmutador lo enrutará a través del enlace troncal SW1-SW2. Tan pronto como el tráfico ingresa al puerto troncal del primer conmutador, suministra a la trama el encabezado VLAN TAG, que contiene la ID de VLAN, en nuestro caso es 10. Después de recibir este tráfico, el segundo conmutador lee la información de la trama, ve que es tráfico VLAN10 y lo enruta al puerto azul para PC4.

Por lo tanto, el enlace troncal es el proceso de transferir tráfico entre dos conmutadores, y las VLAN TAGS son encabezados de trama que identifican una red virtual específica e indican a qué red debe dirigirse este tráfico. Si, por error, el tráfico azul llega a la computadora a través de la línea roja, ni siquiera sabrá cómo leerlo. Es como si alguien hablara un idioma extranjero con una persona que no conoce este idioma. Entonces, la computadora es completamente incapaz de reconocer las etiquetas VLAN. La computadora PC3 está conectada al conmutador a través del puerto de acceso, y el tráfico que mencionamos solo se puede enviar a través del puerto troncal.

Todas estas son características del segundo nivel del modelo OSI al que pertenecen los conmutadores. Para comprender mejor la esencia de la VLAN y las etiquetas, debemos pensar como un interruptor. Suponga que un interruptor es una habitación con 5 personas y usted es el propietario de esta habitación. Tres personas con los números 1,2 y 4 pertenecen al mismo grupo, y dos personas con los números 3 y 5 pertenecen a otro grupo, y su deber es asegurarse de que solo las personas que pertenecen al mismo grupo puedan hablar entre sí.

Continuamos la discusión del concepto de VLAN nativa. Como ya se mencionó, cada puerto del switch está asociado con una VLAN específica.

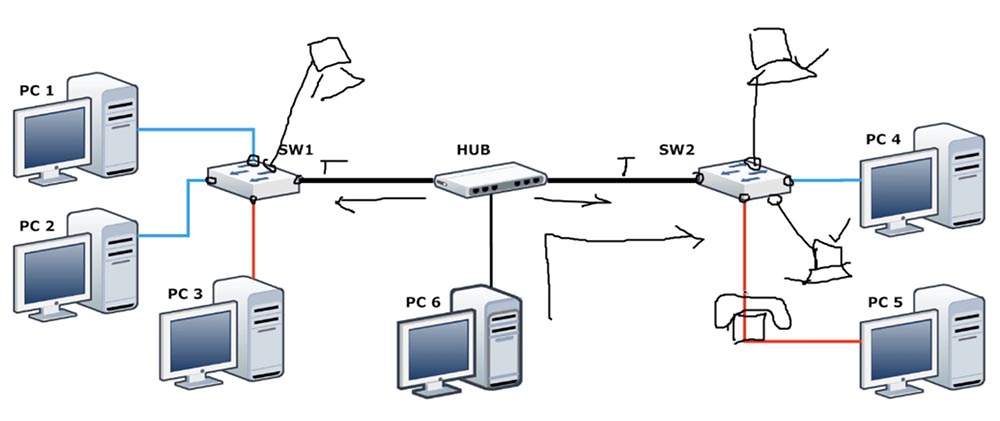

Por ejemplo, dos puertos del primer conmutador están conectados a VLAN10, un tercer puerto de acceso es con VLAN20 y el cuarto es un puerto troncal. Del mismo modo, SW2 está conectado a la PC4 a través del puerto VLAN10, a la PC5 a través del puerto de acceso VLAN20 y al concentrador a través del puerto troncal. Sin embargo, tenemos un problema: los interruptores son caros, por lo que a menudo se usa un esquema en el que dos interruptores están conectados entre sí a través de un concentrador. Dos conmutadores están conectados al concentrador mediante troncales, pero el concentrador en sí mismo no sabe nada sobre el concepto de VLAN, simplemente copia la señal. Como ya dijimos, si el tráfico de VLAN se envía directamente a la computadora, lo descartará, porque no entiende lo que es. ¿Cómo lidiamos con una computadora PC6 que está directamente conectada al hub si va a establecer una conexión con la computadora PC4?

PC6 envía tráfico que va a cambiar SW2. Una vez recibido este tráfico, el conmutador ve que la trama no tiene una etiqueta VLAN y no sabe a qué red enviarla: VLAN10 o VLAN20. Para este caso, Cisco ha creado una tecnología llamada VLAN nativa, y por defecto VLAN1 es VLAN nativa.

Supongamos que tenemos otra computadora, la dibujaré sobre el conmutador SW2, y esta PC está conectada al conmutador a través del puerto VLAN1. La misma computadora está ubicada sobre SW1 y también está conectada a ella a través de VLAN1. Dibujaré otra computadora debajo del interruptor derecho.

Dos computadoras conectadas para cambiar SW2 a través de VLAN1 pueden comunicarse entre sí, pero no pueden comunicarse con otras computadoras. Cuando un conmutador recibe tráfico sin etiquetar a través de una troncal, considera que este tráfico se dirige a VLAN1, o VLAN nativa, y lo reenvía a las computadoras conectadas a los puertos VLAN1. De manera similar, cuando un conmutador recibe tráfico PC6 sin etiquetar, se dirige a su red VLAN1.

¿Qué sucede si tenemos un teléfono IP de Cisco en la línea roja de VLAN20 que está conectado a PC5 y cambia SW2? Este es un diseño típico de equipos de red de oficina. En este caso, también se usa el concepto Native VLAN. Como dije, la computadora no sabe qué es VLAN y el teléfono sí. La pregunta es si podemos enviar datos y voz a través de la misma VLAN. Esta es una situación muy peligrosa, porque si la computadora está en la misma línea de comunicación con el teléfono IP, el hacker puede conectarse fácilmente a dicho canal de comunicación y usar Wireshark para interceptar paquetes de voz. Luego puede convertir estos paquetes de voz en un archivo de audio y espiar cualquier conversación telefónica. Por lo tanto, en la práctica, el tráfico de voz y datos nunca se transmite a través de la misma VLAN. ¿Cómo se puede configurar esto?

Convertimos el puerto al que está conectado el teléfono IP en un puerto troncal, y creemos que cualquier tráfico que pase por este puerto es tráfico de voz VLAN30. Cualquier teléfono IP de Cisco utiliza el protocolo de encapsulación 802.1q, comúnmente conocido como .1Q o Dot 1Q. Por lo tanto, cuando el tráfico del teléfono cae en el puerto correspondiente, el conmutador comprende que este es el tráfico de voz VLAN30. Debemos tener otro teléfono que esté conectado al conmutador SW, que también forma parte de VLAN30.

¿Qué sucede en este caso con una computadora PC4 que está conectada al switch a través del puerto de acceso? Después de todo, todo el tráfico que esta computadora intercambia con el conmutador pertenece a la VLAN10 azul. Sin embargo, PC5 está conectado al conmutador a través de una troncal, y para la troncal no configuramos ninguna VLAN. En este caso, el puerto funciona en modo troncal, no en modo de acceso, por lo que no podemos usar el comando switchport access VLAN #. Utiliza el mismo concepto que en el caso de PC6: si el conmutador recibe tráfico sin etiquetar, lo dirige al puerto VLAN nativo, de manera predeterminada es VLAN1.

La pregunta es si se puede cambiar la VLAN nativa. La respuesta es sí, puede hacer esto, por ejemplo, en el caso de la línea roja, puede cambiar la VLAN nativa a VLAN20, y luego el conmutador redirigirá el tráfico de la PC5 a la red VLAN20. Dado que ambos conmutadores están conectados por troncal, el conmutador SW2, después de haber recibido el tráfico VLAN20, lo considerará el tráfico VLAN nativo y enviará el conmutador SW1 como sin etiquetar.

Una vez recibido este tráfico, el conmutador SW1 lo reconoce como tráfico nativo sin etiquetar y, dado que su VLAN nativa es VLAN1, enviará este tráfico a esta red. Si cambiamos la VLAN nativa, debemos hacerlo con cuidado para asegurarnos de que todas las VLAN nativas en todos los conmutadores hayan cambiado correctamente, de lo contrario, esto puede causar muchos problemas.

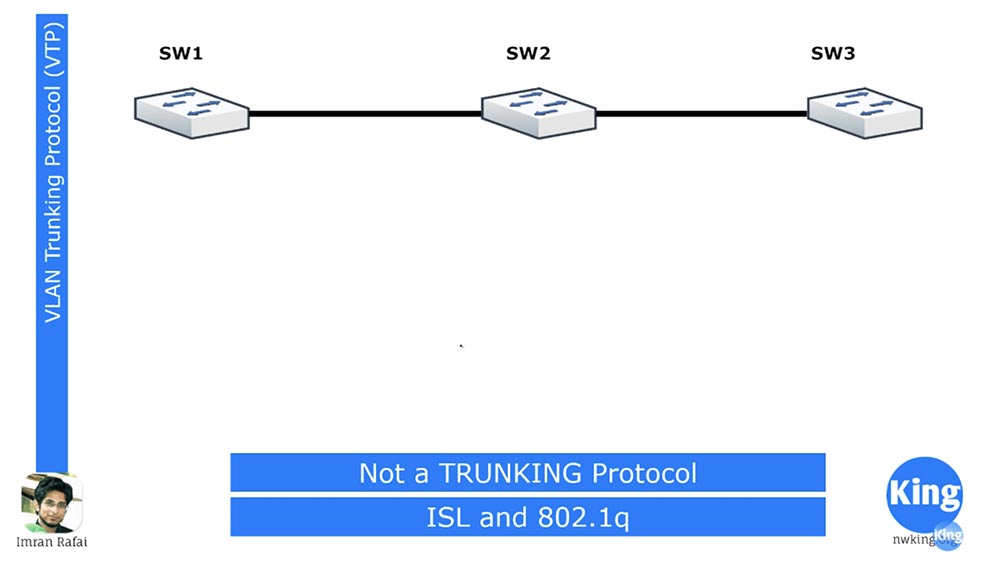

Esta fue una breve descripción de la VLAN nativa, y ahora pasaremos al Protocolo de enlace troncal VTP (VLAN) patentado. En primer lugar, debe recordar que, a pesar de su nombre, VTP no es un protocolo de enlace troncal.

De lecciones anteriores, sabemos que solo hay 2 protocolos de enlace troncal: el protocolo propietario de Cisco llamado ISL y el protocolo 802.1q generalmente aceptado.

VTP también es el protocolo propietario de Cisco, pero no hace enlaces troncales en el sentido de crear conexiones troncales. Supongamos que creamos VLAN10 en el puerto del primer conmutador al que está conectada la computadora. Además tenemos troncal SW1-SW2 y troncal SW2-SW3. Cuando el puerto troncal SW1 recibe tráfico de la computadora, sabe que es tráfico VLAN10 y lo reenvía al segundo conmutador. Sin embargo, el segundo conmutador no sabe qué es VLAN10, ya que nada, excepto la troncal, está conectado a él, por lo tanto, para recibir este tráfico y enviarlo más, crea VLAN10 en sus puertos. El conmutador 3 hará lo mismo: después de recibir tráfico en la troncal, creará VLAN10.

Puede crear dos puertos de acceso en SW3, y ambos serán VLAN10. Supongamos que en los 3 conmutadores quiero crear otra red: VLAN20. Esto solo será posible después de crear los puertos para VLAN20. Cuantos más dispositivos, computadoras y conmutadores se agreguen a su red, más difícil será crear nuevas VLAN, razón por la cual Cisco automatizó este proceso al crear un VTP.

Si creamos una nueva VLAN, llamémosla VLAN30, en uno de los conmutadores, luego en todos los demás conmutadores conectados por una troncal, se crea automáticamente la misma red VLAN30.

La base de datos de VLAN actualizada y actualizada simplemente se envía a todos los conmutadores, después de lo cual solo debe crear un puerto de acceso para la computadora. Sin este protocolo, deberá reconfigurar manualmente todos los conmutadores. La desventaja de VTP es que si realiza cambios en la base de datos de VLAN, cambia el número de revisión, el número de revisión. Por lo general, cuando utiliza un interruptor de fábrica, todas las configuraciones tienen un número de revisión cero. Cuando agrega una nueva VLAN, como la décima, la base de datos SW1 obtiene el número de revisión # 1. En este caso, el segundo interruptor dice: "está bien, usted tiene la revisión 1 y yo tengo la revisión 0, así que tengo que cambiar mi número de revisión a 1 y copiar todos los datos de su tabla VLAN a mi tabla". El tercer interruptor hace lo mismo.

Supongamos que ahora 2 conmutadores agregan VLAN20 y cambian el número de revisión a 2, luego el primer y el tercer conmutadores deben hacer lo mismo. Cada vez que cambia el número de revisión, el protocolo verifica quién tiene este número más alto y cambia todos los demás números de revisión a este número, mientras actualiza su tabla de VLAN. Además, VTP confía incondicionalmente en el conmutador con el número de revisión más alto.

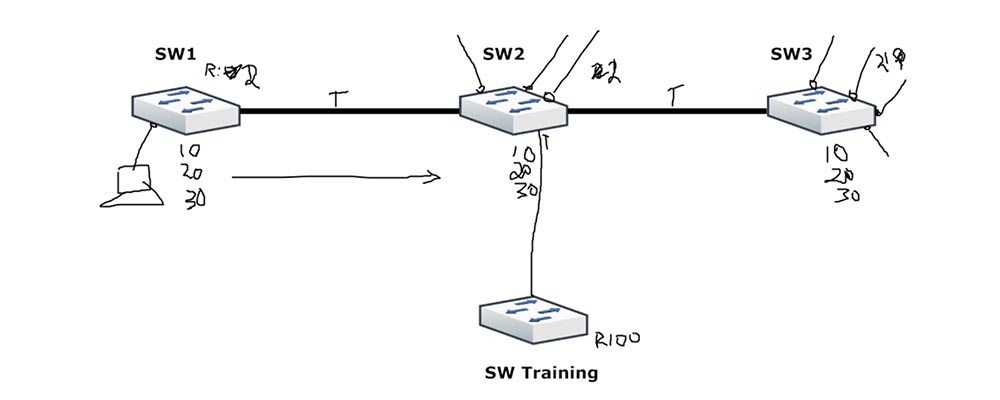

Imagina esta situación. Un nuevo empleado llega a la empresa y descubre en algún lugar de la esquina un interruptor que se utiliza para capacitar al personal. No sabe nada sobre esto, ve que este interruptor parece más nuevo y decide conectarlo a una red compartida. Configura este interruptor, lo conecta, por ejemplo, al interruptor SW2 y crea un enlace troncal. Y tan pronto como lo enciende, ¡toda su red cae! Todo deja de funcionar, porque la conexión entre computadoras y conmutadores desaparece por completo.

¿Por qué sucedió esto? El número máximo de revisión de la compañía de conmutadores es 50, porque la compañía tiene solo 5 VLAN: 10,20,30,40,50. El nuevo conmutador se usó para la capacitación, se conectaron más redes, se realizaron muchos cambios en la configuración, como resultado de lo cual su número de revisión aumentó a 100. Además, solo tiene una red en el número 105 en la base de datos de VLAN.

Después de que SW Training se conectó a SW2 a través de una troncal, el segundo interruptor vio que el principiante tenía un número de revisión más alto y decidió cambiar su número a uno más alto. Al mismo tiempo, copió para sí mismo la tabla de VLAN del nuevo conmutador, eliminando automáticamente todas sus redes VLAN10,20,30 existentes ..., reemplazándolas por una VLAN105, que no existía en la red existente antes. El primer y el tercer conmutador hicieron lo mismo, cambiando el número de revisión de 50 a 100 y eliminando las redes antiguas de la base de datos, porque no estaban contenidas en la tabla VLAN del conmutador SW Training.

El conmutador SW1 creó puertos de acceso para la red VLAN10, pero después de actualizar la revisión, esta red desapareció. Los conmutadores están dispuestos de tal manera que si el puerto de acceso está configurado para funcionar con una red que no está en la base de datos de VLAN, este puerto está deshabilitado mediante programación. Lo mismo sucedió con las redes VLAN20 y VLAN30: los conmutadores no los encontraron en la base de datos actualizada de redes virtuales y simplemente deshabilitaron los puertos de acceso correspondientes, después de lo cual la red local existente de la compañía falló.

Les aseguro que esto sucede a menudo en la práctica. Personalmente, he presenciado dos veces un evento cuando la red dejó de funcionar debido a que alguien conectó un nuevo conmutador. Así que tenga cuidado, porque VTP es algo muy poderoso. Cisco cree que debido a la posibilidad de este tipo de problema, es mejor evitar VTP.

Existe un mecanismo para evitar fallas en la red causadas por un error de uso de VTP. Este es el mecanismo de los dominios VTP, que funciona de esta manera: si el dominio de uno de los conmutadores en la red difiere del dominio de otros conmutadores que ejecutan el protocolo VTP, este conmutador no se replicará en la base de datos VLAN. Sin embargo, a pesar de este mecanismo, Cisco no recomienda usar este protocolo sin una necesidad especial.

Sin embargo, si está seguro de que VTP lo ayudará al crear una red y de que puede abordar de manera responsable la configuración de los conmutadores, puede intentar usarlo. VTP tiene 3 modos: Servidor, Cliente y Transparente.

El modo Servidor VTP le permite realizar cambios en la red, es decir, crear, eliminar y modificar VLAN desde la línea de comando del conmutador. Por defecto, este modo está configurado en todos los switches Cisco.

Dibujé tres interruptores, el primero de ellos está en modo Servidor y los otros dos están en modo Cliente. Puede crear una nueva VLAN solo en el primer conmutador, después de lo cual la base de datos se replicará en el segundo y tercer conmutador. Si intenta hacer esto con el segundo interruptor, obtendrá la respuesta: "No soy un servidor, por lo que no puede realizar tales cambios en mi configuración". Este es el mecanismo que evita los cambios. Por lo tanto, puede seleccionar uno de los conmutadores por el servidor, realizar cambios en su configuración y se repetirán en los conmutadores: clientes. Sin embargo, ¿qué pasa si no tiene la intención de usar VTP?

Para abandonar completamente el uso de este protocolo, debe poner el interruptor en modo Transparente. Al mismo tiempo, no apaga el modo VTP, solo el conmutador ya no genera anuncios VTP, no actualiza las bases de datos VLAN y siempre usa la revisión de configuración número 0.

Digamos que usamos el modo Transparente para el segundo interruptor. Al recibir la información del VTP, verá que este protocolo no se aplica a él y simplemente transferirá esta información al siguiente conmutador, que está en modo Cliente, sin actualizar nada en su propia configuración. Por lo tanto, el modo transparente significa negarse a usar VTP con un interruptor específico.

Recuerde que el modo Servidor le permite realizar cambios, el modo Cliente le permite recibir estos cambios y el modo Transparente evita que los cambios se apliquen a través del protocolo VTP, transfiriéndolos aún más a través de la red.

Ahora hablemos de un concepto llamado poda VTP. Suponga que en el conmutador SW1 hay dos redes VLAN30, una red VLAN20 roja y dos redes VLAN10 azules.

El conmutador SW2 no tiene un puerto para VLAN30. Sin embargo, de forma predeterminada, SW1 transmite el tráfico VLAN10,20 y 30 etiquetado sobre el enlace troncal. Como administrador de red, sabe que el conmutador SW2 no tiene VLAN30, sin embargo, debe garantizar la transferencia correcta de cualquier tráfico. Para hacer esto, utiliza información adicional para el tráfico que se origina en SW1 mediante la poda VTP. Configure el primer conmutador de tal manera que solo pueda transmitir el tráfico de las redes VLAN10 y VLAN20 a través de una troncal, excluyendo la posibilidad de transmitir el tráfico de la red VLAN30 a través de una troncal. De esto se trata el concepto de poda VTP. En el siguiente video tutorial, veremos cómo hacer la configuración de la que hablé hoy.

Entonces, discutimos tres conceptos: VLAN nativa, VTP y poda VTP. Espero que entiendas todo por lo que escuchaste. Si este no es el caso, repase la lección tantas veces como mejor le parezca, y siéntase libre de hacerme preguntas por correo electrónico o en los comentarios de este video.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?