1. Introducción

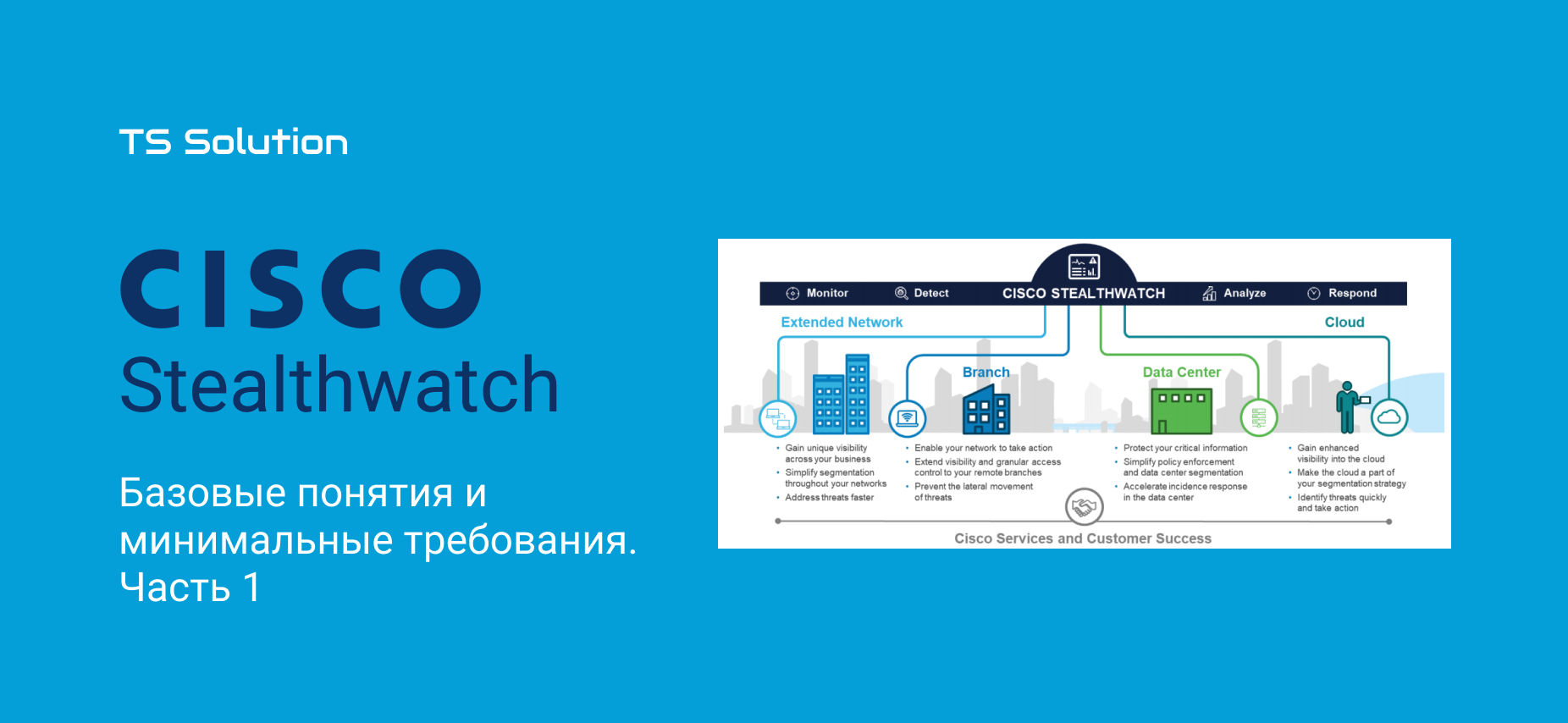

1. IntroducciónEste artículo trata sobre el producto de monitoreo de red Cisco StealthWatch.

Cisco Systems lo promueve activamente como un producto para mejorar la seguridad de la red, así que vamos a hacerlo bien.

Ya ha habido

un artículo sobre este tema en el blog de TS Solution, en esta serie de artículos me enfocaré en configurar e implementar el producto. Sin embargo, para aquellos que han escuchado sobre StealthWatch por primera vez, definimos conceptos básicos.

"El sistema

Stealthwatch proporciona capacidades de análisis de seguridad y monitoreo de redes

líderes en la industria para acelerar y detectar amenazas con mayor precisión, responder a incidentes y realizar investigaciones", dice Cisco y enumera alrededor de 50 historias de éxito que puede encontrar

aquí. .

Según los datos de telemetría de su infraestructura, StealthWatch le permite:

· Detecta una variedad de ataques cibernéticos (APT, DDoS, 0 días, fuga de datos, botnet)

· Supervisar el cumplimiento de las políticas de seguridad.

· Detectar anormalidades en el comportamiento de usuarios y equipos.

· Realizar auditorías criptográficas de tráfico (tecnología ETA)

En el corazón de StealthWatch está la colección de NetFlow e IPFIX de enrutadores, conmutadores y otros dispositivos de red. Como resultado, la red se convierte en un sensor sensible y le permite al administrador mirar donde los métodos tradicionales de protección de la red, como NGFW, no pueden llegar. Los siguientes protocolos pueden recopilar StealthWatch: NetFlow (a partir de la versión 5), sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 y otras mejoras personalizadas.

2. ¿Qué herramientas utiliza este software para análisis?En primer lugar, el modelo de comportamiento y las firmas de comportamiento, en otras palabras, el monitoreo constante de cada dispositivo en la red y la capacidad de determinar los indicadores básicos del comportamiento normal y anormal. Para cada host, ya sea un usuario, servidor o enrutador, se construye su propia línea de base (un modelo de comportamiento ideal), desviando de la cual vemos todas las anomalías en relación con este host.

Como ejemplo: un usuario de repente comenzó a descargar grandes cantidades de datos, aunque nunca lo hizo; StealthWatch lo detecta casi instantáneamente.

En segundo lugar, análisis de amenazas globales. Esto se refiere a la integración con el conocido Cisco Talos, una enorme base de datos de firmas de ataques conocidos, actualizada en todo el mundo en tiempo real.

En tercer lugar, el viejo aprendizaje automático, en el caso de Cisco, basado en la tecnología de Inteligencia Cognitiva.

La tecnología también subyace a la solución ETA: Analytics de tráfico cifrado, que le permite determinar si una conexión cifrada es incorrecta sin descifrarla (ataque, tráfico no deseado y comunicaciones C&C).

3. Una breve introducción a la interfaz.Para que comprenda cómo se ve y no presente imágenes hermosas, quiero mostrar un par de capturas de pantalla del trabajo de laboratorio de Cisco que todos pueden hacer en

dcloud .

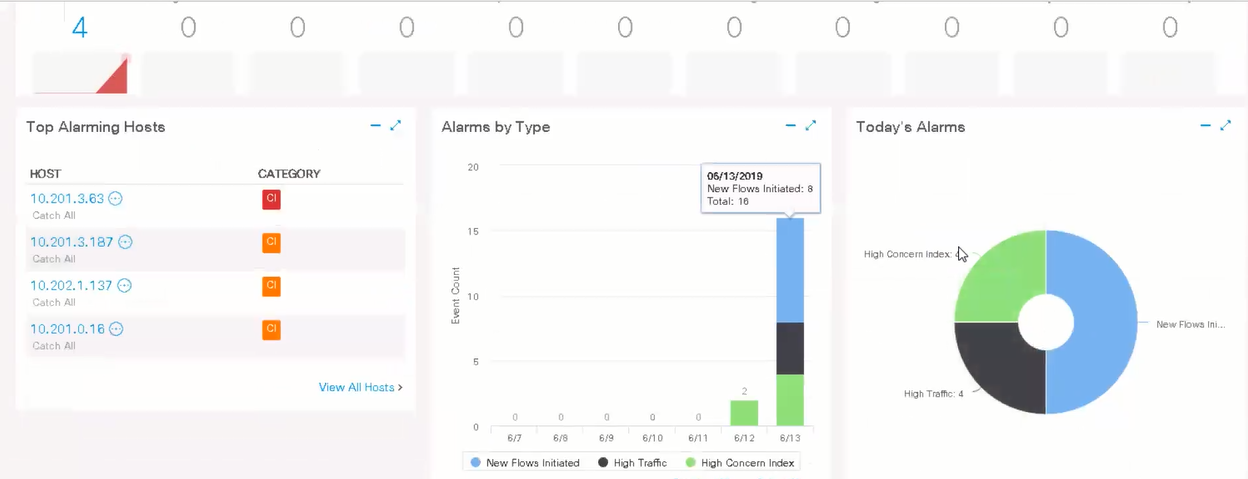

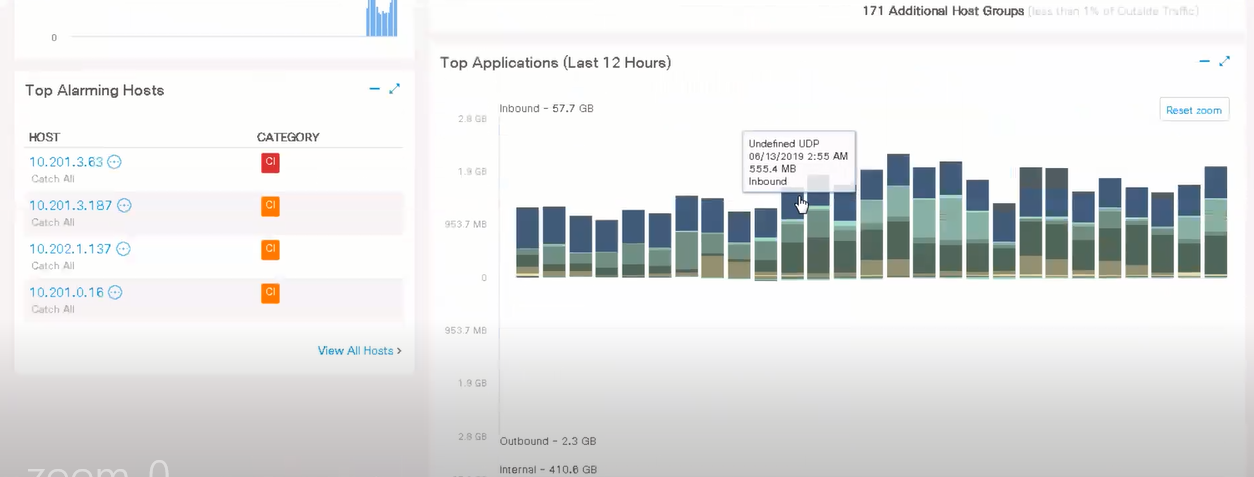

Tablas y gráficos bastante convenientes en el tablero de instrumentos muestran estadísticas generales de la red: alarmas, de quién y cuándo fueron, tráfico de protocolos de red, aplicaciones e incidentes de seguridad.

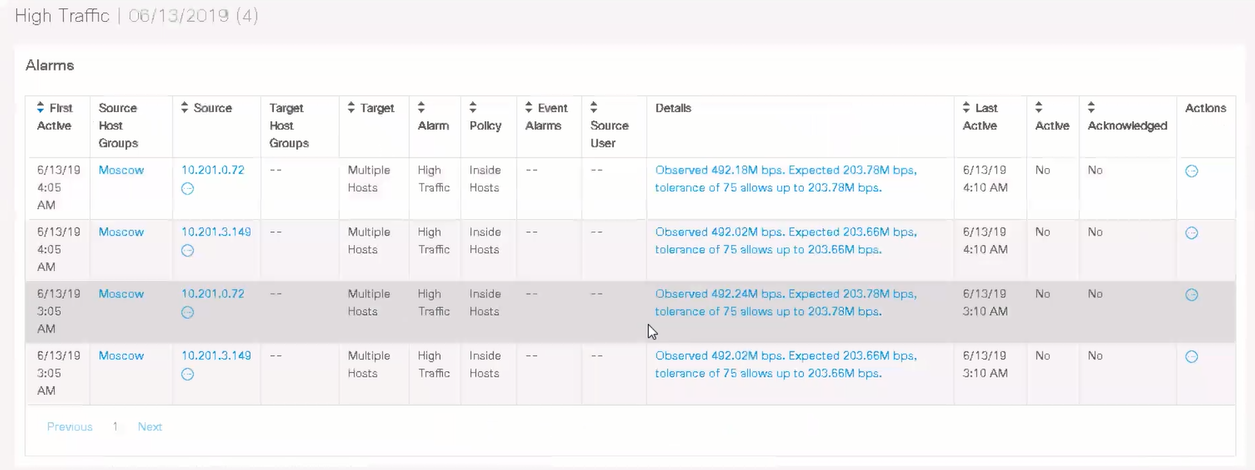

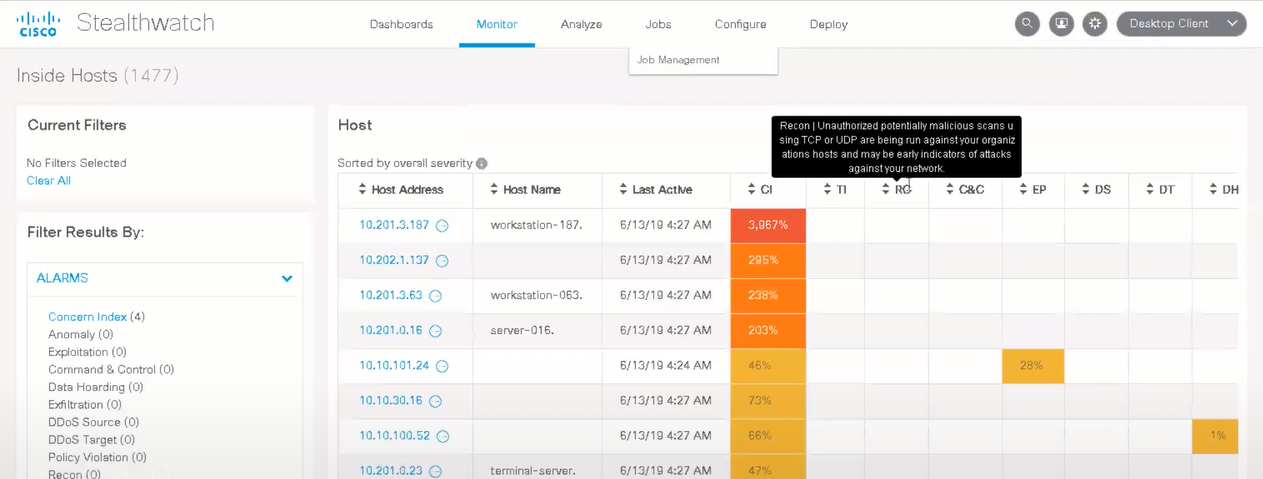

En la pestaña del monitor, aparece una lista más detallada de hosts sospechosos y una tabla cuyos valores son responsables de comportamientos sospechosos y ataques a un host en particular.

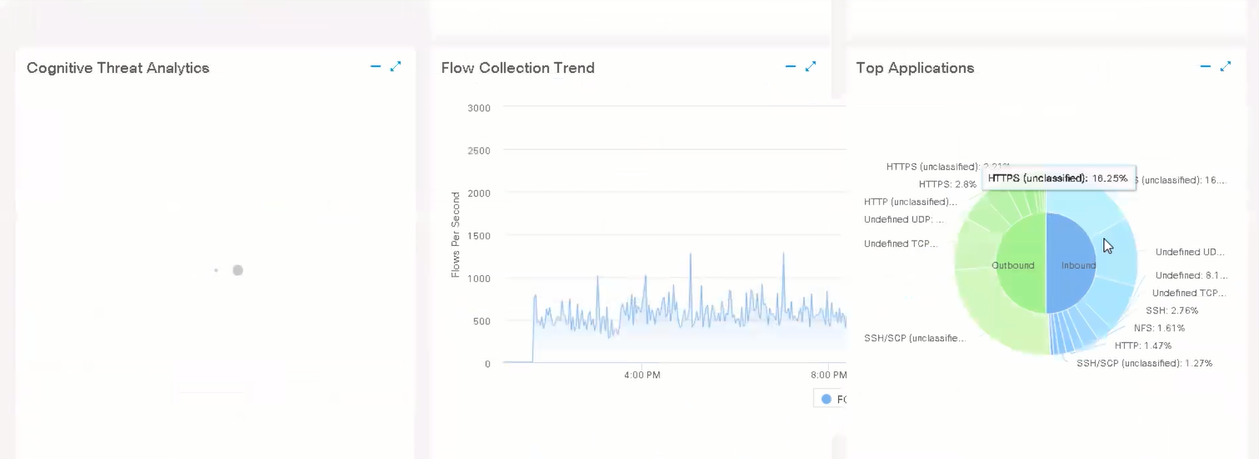

A continuación, puede observar el tráfico de la aplicación, desglosado por protocolos. Por supuesto, el período de tiempo cambia, puede caer hacia adentro, resaltando la sección necesaria (en Flow en el tablero también puede "fallar").

Todos los ajustes y la inmersión completa en la interfaz, lo verá en los siguientes artículos.

4. Arquitectura

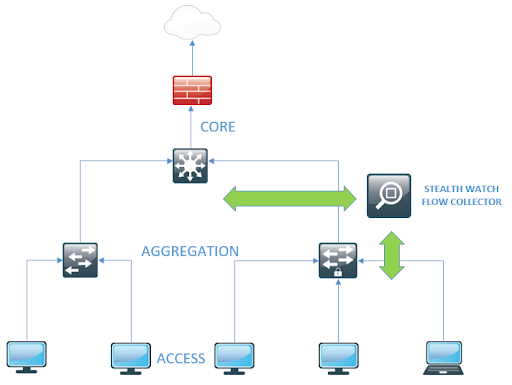

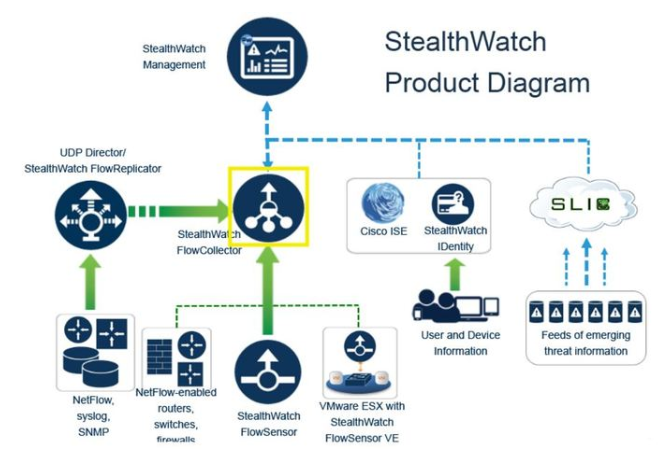

La arquitectura de StealthWatch es, por un lado, un poco más complicada que la de sus competidores, pero por otro lado es más granular y permite una mayor personalización. Los componentes necesarios son Flow Collector (FC) y StealthWatch Management Console (SMC).

FlowCollector es un dispositivo físico o virtual que recopila datos de NetFlow y datos de aplicaciones NBAR de conmutadores, enrutadores y firewalls.

SMC es un dispositivo físico o virtual que combina, organiza y representa gráficamente los datos recopilados de los FC. La integración con AD y Cisco ISE es posible.

Como dispositivos opcionales, pero no menos interesantes, destaco FlowSensor (FS) y UDP-Director (UDP-D).

El primero puede ser un dispositivo físico o virtual, y es una solución para generar NetFlow a partir de dispositivos heredados o cuando utiliza conmutadores de nivel de acceso baratos. FlowSensor puede proporcionar la formación de registros NetFlow para todo el tráfico que llega utilizando los protocolos SPAN, RSPAN.

Además, en la mayoría de los casos, FlowSensor debe utilizar la tecnología ETA (detección de software malicioso en el tráfico encriptado), sin embargo, a partir de las series ISR y ASR, los enrutadores pueden funcionar con ETA sin Sensor de flujo.

UDP-D es un dispositivo físico que recopila datos de NetFlow y los enruta como una secuencia única y comprimida a un FlowCollector. Como ejemplo, puede exportar una transmisión al mismo tiempo a StealthWatch, SolarWinds y algo más. También reduce la carga en Flow Collector y optimiza el rendimiento de la red. En verdad, solo es necesario exportar un flujo a diferentes plataformas. Como resultado, el componente más costoso de la arquitectura StealthWatch no es tan necesario.

La arquitectura se parece a esto en una versión simplificada:

Y en una versión más completa (compleja e incomprensible):

5. Requisitos mínimos del sistema

5. Requisitos mínimos del sistemaAhora puede cambiar a "usted" con StealthWatch, así que veamos los recursos mínimos para implementarlo en la red.

Para la consola de administración StealthWatch:RAM 16 GB (se recomiendan 24 GB), 3 CPU, unidades de 125 GB

Para FlowCollector:RAM 16 GB, 2 CPU, 200 GB de disco

* Soporta <250 exportadores, <125000 hosts, <4500 fps

Y si queremos una arquitectura completa, que consideraremos en el futuro, también deberíamos asignar recursos para FlowSensor y UDP-Director.

Para FlowSensor:RAM 4 GB, 1 CPU, disco de 60 GB

Para UDP-Director:RAM 4 GB, 1 CPU, 60 GB de disco

* SSD es preferible para todas las máquinas virtuales, pero NetFlow "vuela" a FlowCollector, por lo tanto, los recursos deben asignarse primero para FC

Una advertencia importante es que las imágenes de estas máquinas virtuales solo están disponibles para VMware (ESXi) y KVM. Requisitos para ellos.

VMware (ESXi):Versión 6.0 o 6.5.

La migración en vivo y las instantáneas no son compatibles.

KVM:Usando cualquier distribución de Linux compatible.

Las versiones de host KVM son libvirt 3.0.0, qemu-KVM 2.8.0, Open vSwitch 2.6.1 y Linux Kernel 4.4.38. Pueden ser otros, pero los ingenieros de Cisco realizaron pruebas en estos y confirman su operatividad.

Si está interesado en ver la seguridad de su red desde un ángulo diferente, puede contactarnos a sales@tssolution.ru y realizaremos una demostración o piloto StealthWatch en su red de forma gratuita.

Eso es todo por ahora. En el próximo

artículo, procederemos directamente a la implementación de StealthWatch y hablaremos más sobre los matices de este proceso.