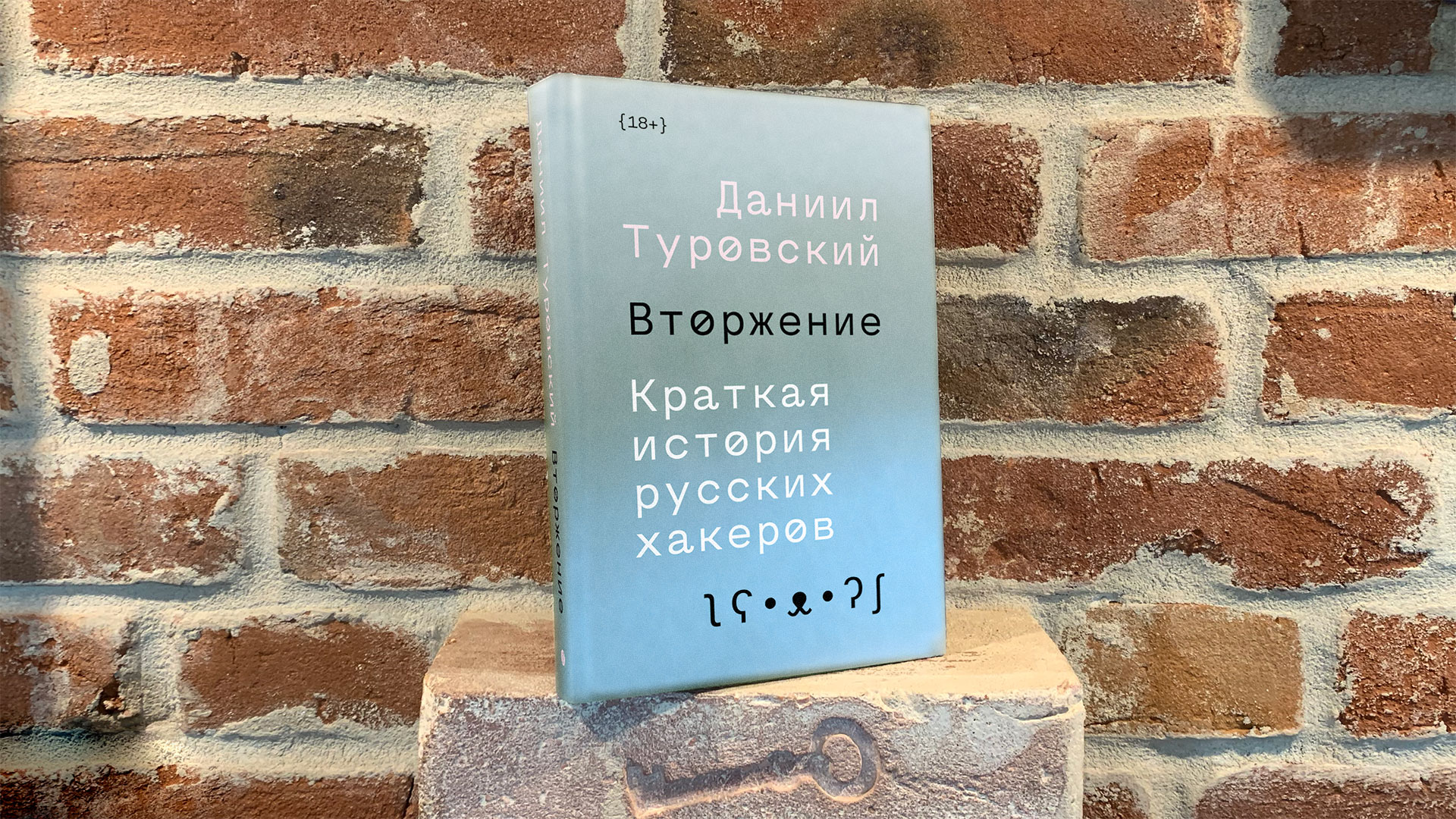

Extracto del libro "Invasión. Una breve historia de los hackers rusos

En mayo de este año

, el libro del periodista Daniil Turovsky, "Invasión. Una breve historia de los hackers rusos ". Contiene historias del lado oscuro de la industria de TI rusa, sobre los chicos que se enamoraron de las computadoras y aprendieron no solo a programar, sino a robar a las personas. El libro se está desarrollando, como el fenómeno mismo, desde el vandalismo adolescente y las fiestas en foros hasta las operaciones de poder y los escándalos internacionales.

Daniel recopiló materiales durante varios años, algunas historias

aparecieron en Medusa, y para el recuento de artículos de Daniel Andrew Kramer del New York Times en 2017 recibió el Premio Pulitzer.

Pero piratear, como cualquier crimen, es un tema demasiado cerrado. Las historias reales solo se transmiten entre bocas. Y el libro deja la impresión de inflar increíblemente la curiosidad de lo incompleto, como si se pudiera componer un volumen de tres volúmenes de "cómo era realmente" sobre cada uno de sus héroes.

Con el permiso de la editorial, estamos publicando un pequeño extracto sobre el grupo Lurk, que saqueó a los bancos rusos en 2015-16.

En el verano de 2015, el Banco Central de Rusia estableció Fincert, un centro para monitorear y responder a incidentes informáticos en el sector financiero y crediticio. A través de él, los bancos intercambian información sobre ataques informáticos, los analizan y reciben recomendaciones sobre protección contra servicios especiales. Hay muchos de estos ataques: en junio de 2016, Sberbank

estimó las pérdidas de la economía rusa por el cibercrimen en 600 mil millones de rublos, al mismo tiempo que el banco tenía una subsidiaria Bizon, que se dedica a la seguridad de la información de la empresa.

El primer

informe sobre los resultados del trabajo de Fincert (de octubre de 2015 a marzo de 2016) describe 21 ataques dirigidos contra la infraestructura de los bancos; Como resultado de estos eventos, se instituyeron 12 casos penales. La mayoría de estos ataques fueron obra de un grupo, que se llamó Lurk en honor al virus del mismo nombre desarrollado por los hackers: con su ayuda, el dinero fue robado de empresas comerciales y bancos.

La policía y los expertos en ciberseguridad han estado buscando miembros del grupo desde 2011. Durante mucho tiempo, la búsqueda no tuvo éxito: en 2016, el grupo había robado unos tres mil millones de rublos de los bancos rusos, más que cualquier otro hacker.

El virus Lurk era diferente de lo que los investigadores habían visto antes. Cuando el programa se ejecutó en el laboratorio para la prueba, no hizo nada (por eso se llamaba Lurk, del inglés "ocultar"). Más

tarde resultó que Lurk está diseñado como un sistema modular: el programa carga gradualmente bloques adicionales con varias funcionalidades, desde la interceptación de caracteres, inicios de sesión y contraseñas ingresadas en el teclado hasta la capacidad de grabar una transmisión de video desde la pantalla de una computadora infectada.

Para propagar el virus, el grupo pirateó sitios visitados por empleados del banco: desde medios en línea (por ejemplo, RIA Novosti y Gazeta.ru) hasta foros de contabilidad. Los hackers explotaron una vulnerabilidad en un sistema de intercambio de banners publicitarios y distribuyeron malware a través de ellos. En algunos sitios, los piratas informáticos hicieron un enlace al virus por un corto tiempo: en el foro de una de las revistas para contadores, apareció durante la semana a la hora del almuerzo durante dos horas, pero durante este tiempo Lurk encontró varias víctimas adecuadas.

Al hacer clic en el banner, el usuario fue llevado a la página de explotación, después de lo cual comenzó la recopilación de información en la computadora atacada, principalmente los hackers estaban interesados en el programa de servicio de banca remota. Los detalles en las órdenes de pago bancarias se reemplazaron por los necesarios, y las transferencias no autorizadas se enviaron a las cuentas de las empresas asociadas con la agrupación. Según Sergei Golovanov de Kaspersky Lab, generalmente en estos casos, los grupos usan compañías de un día que "no les importa qué transferir y retirar": retiran el dinero allí, lo guardan en bolsas y dejan marcadores en los parques de la ciudad donde los piratas informáticos los recogen . Los miembros del grupo ocultaron cuidadosamente sus acciones: cifraron toda la correspondencia diaria, dominios registrados para usuarios falsos. "Los atacantes usan una triple VPN, Thor, chats secretos, pero el problema es que incluso un mecanismo que funciona bien falla", explica Golovanov. - Esa VPN se caerá, luego el chat secreto no es tan secreto, luego uno en lugar de llamar a través de Telegram, recién llamado desde el teléfono. Este es un factor humano. Y cuando ha estado recopilando una base de datos durante años, debe buscar tales accidentes. Después de eso, los funcionarios encargados de hacer cumplir la ley pueden contactar a los proveedores para averiguar quién fue a esa dirección IP y a qué hora. Y luego se construye el caso ".

La detención de los piratas informáticos de Lurk

parecía una película de acción. Los oficiales de EMERCOM cortaron las cerraduras en casas de campo y apartamentos de hackers en diferentes partes de Ekaterimburgo, luego de lo cual los oficiales del FSB gritaron adentro, agarraron a los hackers y los arrojaron al piso, registraron las instalaciones. Después de eso, los sospechosos fueron subidos a un autobús, llevados al aeropuerto, llevados por la pista y llevados a un avión de carga, que voló a Moscú.

En los garajes propiedad de piratas informáticos, encontraron autos, modelos caros de Audi, Cadillacs y Mercedes. También encontré un reloj con incrustaciones de 272 diamantes.

Se apoderaron de joyas por

valor de 12 millones de rublos y armas. En total, la policía realizó alrededor de 80 búsquedas en 15 regiones y detuvo a unas 50 personas.

En particular, todos los expertos técnicos del grupo fueron arrestados. Ruslan Stoyanov, un empleado de Kaspersky Lab, que estuvo involucrado en la investigación de crímenes de Lurk junto con servicios especiales, dijo que muchos de ellos buscaban administración en sitios regulares para seleccionar personal para trabajos remotos. El hecho de que el trabajo sería ilegal no se mencionó en los anuncios, y Lurk ofreció un salario más alto que el del mercado, y era posible trabajar desde casa.

"Todas las mañanas, excepto los fines de semana, en diferentes partes de Rusia y Ucrania, las personas iban a las computadoras y comenzaron a trabajar", describió Stoyanov. "Los programadores modificaron las funciones de la próxima versión del [virus], los evaluadores lo comprobaron, luego la persona responsable de la botnet subió todo al servidor de comandos, después de lo cual hubo una actualización automática en las computadoras bot".

La consideración del caso del grupo en la corte comenzó en el otoño de 2017 y continuó a principios de 2019, debido al volumen del caso, en el que unos seiscientos volúmenes. Un abogado pirata informático que ocultaba su nombre

declaró que ninguno de los sospechosos llegaría a un acuerdo con la investigación, pero algunos admitieron parte de los cargos. "Nuestros clientes trabajaron en el desarrollo de varias partes del virus Lurk, pero muchos simplemente no sabían que se trataba de un troyano", explicó. "Alguien formó parte de los algoritmos que podrían funcionar con éxito en los motores de búsqueda".

El caso de uno de los piratas informáticos del grupo fue llevado a una producción separada, y obtuvo 5 años, incluso por romper la red aeroportuaria de Ekaterimburgo.

En las últimas décadas, en Rusia, los servicios especiales han logrado derrotar a la mayoría de los grandes grupos de hackers que violaron la regla principal: "No trabajes para ru": Carberp (robó alrededor de 500 millones de rublos de las cuentas de los bancos rusos), Anunak (robó más de mil millones de rublos de las cuentas de los bancos rusos), Paunch (plataformas creadas para ataques a través de los cuales pasaron hasta la mitad de las infecciones en todo el mundo) y así sucesivamente. Los ingresos de estos grupos son comparables a las ganancias de los traficantes de armas, y hay decenas de personas además de los piratas informáticos: guardias de seguridad, conductores, trabajadores que cobran efectivo, propietarios de sitios en los que aparecen nuevas hazañas, etc.