Este artículo detallará el algoritmo de cifrado de bloque definido en GOST R 34.12-2015 como Grasshopper. En qué se basa, cuál es la matemática de los algoritmos criptográficos de bloques y cómo se implementa este algoritmo en Java.

Quién, cómo, cuándo y por qué desarrolló este algoritmo permanecerá fuera del alcance del artículo, ya que en este caso tenemos poco interés, excepto:

Saltamontes = Kuznetsov, Nechaev Y Compañía.

Dado que la criptografía se basa principalmente en las matemáticas, de modo que una explicación adicional no cause muchas preguntas, primero debe analizar los conceptos básicos y las funciones matemáticas sobre las que se basa este algoritmo.

Campos Galois

La aritmética de los campos de Galois es aritmética polinómica, es decir, cada elemento de este campo es un polinomio. El resultado de cualquier operación también es un elemento de este campo. Un campo particular de Galois consiste en un rango fijo de números. La característica del campo se llama algún número primo p. Orden de campo, es decir la cantidad de sus elementos es un cierto grado natural de característica

pm , donde m ϵ N. Para m = 1, el campo se llama simple. En los casos en que m> 1, para la formación de un campo, también se requiere un polinomio generador de grado m; dicho campo se denomina extendido.

Gf(pm) - designación del campo de Galois. El polinomio generador es irreducible, es decir, simple (por analogía con los números primos es divisible por 1 y por sí mismo sin resto). Dado que trabajar con cualquier información es trabajar con bytes, y un byte es de 8 bits, tome como campo

Gf(28) y el polinomio generador:

x8+x7+x6+x+1.

Sin embargo, para comenzar, analizaremos las operaciones básicas en un campo más simple

Gf(23) con polinomio generador

f(x)=x3+x+1 .

Operación de adición

La más simple es la operación de suma, que en la aritmética de campo de Galois es un módulo de adición simple bit a bit 2 (RR).

Inmediatamente llamo la atención sobre el hecho de que el signo "+" aquí y en lo sucesivo se refiere al funcionamiento de XOR bit a bit, y no a la suma en la forma habitual.

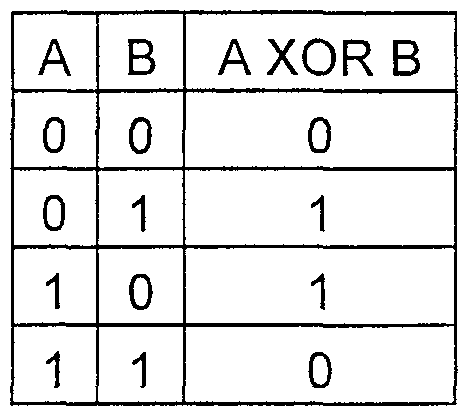

La tabla de verdad de la función HOR

Un ejemplo:

5+3=101+011=1102=610En forma polinómica, esta operación se verá como

(x2+1)+(x+1)=x2+x=1102=610

Operación de multiplicación

Para llevar a cabo la operación de multiplicación, es necesario convertir los números en forma polinómica:

5=1012=1∗x2+0∗x1+1∗x0=x2+1

Como puede ver, el número en forma polinómica es un polinomio cuyos coeficientes son los valores de los dígitos en la representación binaria del número.

Multiplica dos números en forma polinómica:

5∗7=(x2+1)∗(x2+x+1)=x4+x3+x2+x2+x+1=

=x4+x3+x+1=110112=2710

El resultado de multiplicación 27 no está en el campo utilizado.

Gf(23) (consiste en números del 0 al 7, como se mencionó anteriormente). Para combatir este problema, es necesario utilizar un polinomio generador.

También se supone que x satisface la ecuación

f(x)=x3+x+1=0 entonces

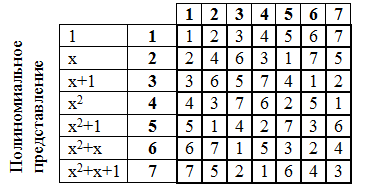

Hagamos una tabla de multiplicar:

De gran importancia es la tabla de grados de los elementos del campo de Galois. La elevación a una potencia también se lleva a cabo en forma polinómica, similar a la multiplicación.

Un ejemplo:

52=(x2+1)2=x4+x2+x2+1=x4+x2+x+x2+x+1=

=x(x3+x+1)+x2+x+1=x2+x+1=1112=710

Por lo tanto, compilamos una tabla de grados:

La tabla de grados es cíclica: el séptimo grado corresponde a cero, por lo que el octavo corresponde al primero, etc. Puede verificar esto si lo desea.

En los campos de Galois, existe el concepto de un término primitivo: un elemento de campo cuyos grados contienen todos los elementos de campo distintos de cero. Se puede ver que todos los elementos corresponden a esta condición (bueno, excepto 1, naturalmente). Sin embargo, este no es siempre el caso.

Para los campos que estamos considerando, es decir, con la característica 2, siempre elija 2. Como miembro primitivo, dada su propiedad, cualquier elemento del campo puede expresarse en términos del grado del miembro primitivo.

Un ejemplo:

5=26.7=25Usando esta propiedad, y teniendo en cuenta la ciclicidad de la tabla de grados, intentaremos multiplicar los números nuevamente:

5∗7=26∗25=2(6+5)=2(11mod7)=24=6

El resultado coincidió con lo que calculamos anteriormente.

Ahora hagamos la división:

6/5=24/26=2(4−6)=2((−2)mod7)=25=7

El resultado obtenido también es cierto.

Bueno, en aras de la exhaustividad, echemos un vistazo a elevar a un poder:

52=(26)2=2(6∗2)=2(12mod7)=25=7

Tal enfoque de multiplicación y división es mucho más simple que las operaciones reales que usan polinomios, y para ellos no hay necesidad de almacenar una tabla de multiplicación grande, sino solo una fila de grados de un miembro de campo primitivo.

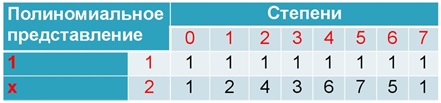

Ahora de vuelta a nuestro campo

Gf(28)El elemento cero del campo es uno, el primero es un dos, cada elemento posterior del segundo al 254 elemento se calcula como el anterior, multiplicado por 2, y si el elemento está fuera del campo, es decir, su valor es mayor que

(28−1) entonces XOR se hace con el número

19510 , este número representa el polinomio irreducible del campo

x8+x7+x6+x+1=28+27++26+2+1=451 , traemos este número al campo

451−256=$19 . Y el elemento 255 es nuevamente 1. Así que tenemos un campo que contiene 256 elementos, es decir, un conjunto completo de bytes, y hemos analizado las operaciones básicas que se realizan en este campo.

Tabla de poderes de dos para el campo

Gf(28)Por qué era necesario: parte de los cálculos en el algoritmo Grasshopper se realiza en el campo de Galois, y los resultados de los cálculos, respectivamente, son elementos de este campo.

Red Feistel

Feistel Network es un método de encriptación en bloque desarrollado por Horst Feistel en IBM en 1971. Hoy la red de Feistel es la base de una gran cantidad de protocolos criptográficos.

La red Feistel opera con bloques de texto claro:

- El bloque se divide en dos partes iguales: izquierda L y derecha R.

- El subbloque izquierdo L es cambiado por la función f usando la tecla K: X = f (L, K). Como función, puede haber cualquier transformación.

- El subbloque resultante X se agrega módulo 2 con el subbloque derecho R, que permanece sin cambios: X = X + R.

- Las partes resultantes se intercambian y pegan.

Esta secuencia de acciones se llama célula Feistel.

Figura 1. Celda Feistel

Figura 1. Celda FeistelLa red Feistel consta de varias celdas. Los subbloques obtenidos en la salida de la primera celda van a la entrada de la segunda celda, los subbloques resultantes de la segunda celda van a la entrada de la tercera celda, y así sucesivamente.

Algoritmo de cifrado

Ahora nos hemos familiarizado con las operaciones utilizadas y podemos pasar al tema principal, a saber, el criptoalgoritmo de Grasshopper.

La base del algoritmo es la llamada red SP: red de sustitución-permutación. El cifrado basado en la red SP recibe un bloque y una clave en la entrada y realiza varias rondas alternas que consisten en etapas de sustitución y etapas de permutación. Grasshopper realiza nueve rondas completas, cada una de las cuales incluye tres operaciones consecutivas:

- La operación de aplicar una clave redonda o XOR bit a bit de una clave y un bloque de datos de entrada;

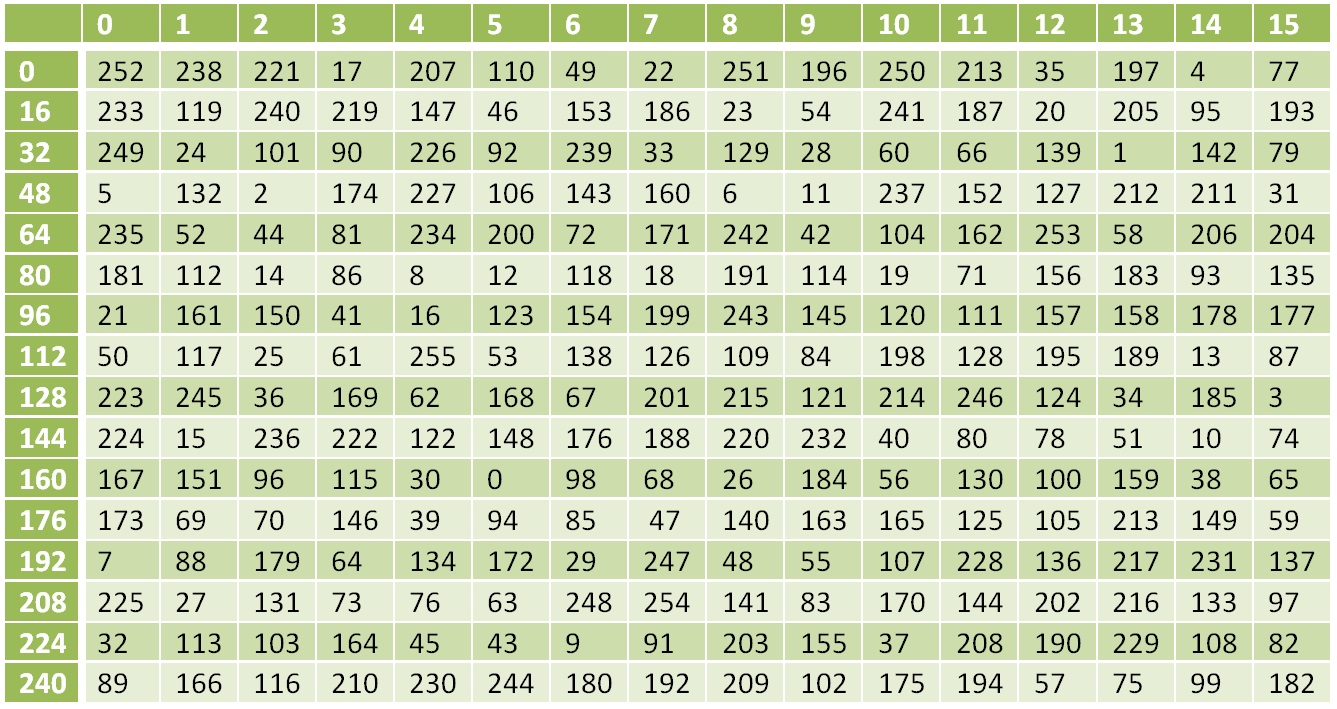

- Conversión no lineal, que es un simple reemplazo de un byte con otro de acuerdo con la tabla;

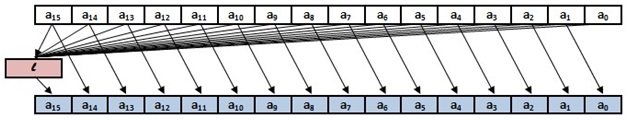

- Transformación lineal. Cada byte del bloque se multiplica en el campo de Galois por uno de los coeficientes de la serie (148, 32, 133, 16, 194, 192, 1, 251, 1, 192, 194, 16, 133, 32, 148, 1) dependiendo del ordinal Números de bytes (se presenta una serie para los números de serie del 15 al 0, como se muestra en la figura). Los bytes se suman módulo 2, y los 16 bytes del bloque se desplazan hacia el orden inferior, y el número resultante se escribe en lugar del byte leído.

La última décima ronda no está completa, incluye solo la primera operación XOR.

Grasshopper es un algoritmo de bloque, funciona con bloques de datos de 128 bits o 16 bytes de longitud. La longitud de la clave es de 256 bits (32 bytes).

Figura 2. El esquema de cifrado y descifrado del bloque de datos

Figura 2. El esquema de cifrado y descifrado del bloque de datosEl diagrama muestra la secuencia de operaciones, donde S es una transformación no lineal, L es una transformación lineal, Ki son teclas redondas. La pregunta surge de inmediato: ¿de dónde vienen las teclas redondas?

Formación de clave redonda

Las claves iterativas (o redondas) se obtienen mediante ciertas transformaciones basadas en una clave maestra, cuya longitud, como ya sabemos, es de 256 bits. Este proceso comienza dividiendo la clave maestra por la mitad, de modo que se obtiene el primer par de claves redondas. Se utilizan ocho iteraciones de la red Feistel para generar cada par de teclas redondas posteriores, se utiliza una constante en cada iteración, que se calcula aplicando una transformación lineal del algoritmo al valor del número de iteración.

El esquema para obtener claves iterativas (redondas)

El esquema para obtener claves iterativas (redondas)Si recordamos la Figura 1, entonces el subbloque izquierdo L es la mitad izquierda de la clave original, el subbloque derecho R es la mitad derecha de la clave original, K es la constante Ci, la función f es la secuencia de operaciones R XOR Ci, transformación no lineal, transformación lineal.

Las constantes de iteración Ci se obtienen utilizando la transformación L del número de secuencia de iteración.

Entonces, para cifrar un bloque de texto, primero debemos calcular 32 constantes iterativas, luego calcular 10 teclas redondas basadas en la clave y luego realizar la secuencia de operaciones que se muestra en la Figura 2.

Comencemos calculando las constantes:

Primera const

C1=110=000000012=0116 , sin embargo, todas las transformaciones en nuestro algoritmo se realizan con bloques de 16 bytes de largo, por lo tanto, es necesario complementar la constante con la longitud del bloque, es decir, agregar 15 bytes cero a la derecha, obtenemos

C1=01000000000000000000000000000000

Multiplíquelo por una serie (1, 148, 32, 133, 16, 194, 192, 1, 251, 1, 192, 194, 16, 133, 32, 148) de la siguiente manera:

a15=a15∗148+a14∗32+a13∗133+a12∗16+

+a11∗194+a10∗192+a9∗1+a8∗251+a7∗1+a6∗192+

+a5∗194+a4∗16+a3∗133+a2∗32+a1∗148+a0∗1

(Esta igualdad se da en las operaciones de los campos de Galois)

Como todo, excepto el byte cero, es igual a 0, y el byte cero se multiplica por 1, obtenemos 1 y lo escribimos en el orden superior del número, desplazando todos los bytes al orden inferior, obtenemos:

C1=00000000000000000000000000000001

Repite las mismas operaciones. Esta vez

a15=1 , todos los demás bytes son 0, por lo tanto, solo queda el primero de los términos

a15∗148=1∗148=14810=9416 obtenemos:

C1=00000000000000000000000000000194

Hacemos la tercera iteración, aquí hay dos términos distintos de cero:

a15∗148+a14∗32=148∗148+1∗32=

=10010100∗10010100+00000001∗00100000=

=(x7+x4+x2)∗(x7+x4+x2)+1∗x5=x14+x8+x4+x5=

=x6(x8+x7+x6+x+1)+x13+x12+x7+x6+x8+x4+x5=

=x5(x8+x7+x6+x+1)+x11+x5+x7+x8+x4+x5=

=x3(x8+x7+x6+x+1)+x10+x9+x3+x8+x7=

=x2(x8+x7+x6+x+1)+x2+x7=x7+x2=13210

13210=8416

Según la tabla de grados, podría resolverse mucho más fácilmente:

148∗148+1∗32=245∗245+25=290+25=164+32=132

C1=00000000000000000000000000019484

Además, todo es exactamente igual, solo 16 iteraciones por cada constante

C1=000000000000000000000000019484DD

C1=0000000000000000000000019484DD10

C1=00000000000000000000019484DD10BD

C1=000000000000000000019484DD10BD27

C1=0000000000000000019484DD10BD275D

C1=00000000000000019484DD10BD275DB8

C1=000000000000019484DD10BD275DB87A

C1=0000000000019484DD10BD275DB87A48

C1=00000000019484DD10BD275DB87A486C

C1=000000019484DD10BD275DB87A486C72

C1=0000019484DD10BD275DB87A486C727

C1=00019484DD10BD275DB87A486C7276A2

Y la constante final:

C1=019484DD10BD275DB87A486C7276A2E6

Otras constantes:

C2=02EBCB7920B94EBAB3F490D8E4EC87DC

C3=037F4FA4300469E70B8ED8B4969A25B2

C4=041555F240B19CB7A52BE3730B1BCD7B

C5=0581D12F500CBBEA1D51AB1F796D6F15

C6=06FE9E8B6008D20D16DF73ABEFF74AA7

C7=076A1A5670B5F550AEA53BC79D81E8C9

C8=082AAA2780A1FBAD895605E6163659F6

C9=09BE2EFA901CDCF0312C4D8A6440FB98

C10=0AC1615EA018B5173AA2953EF2DADE2A

C11=0B55E583B0A5924A82D8DD5280AC7C44

C12=0C3FFFD5C010671A2C7DE6951D2D948D

C13=0DAB7B08D0AD40479407AEF96F5B36E3

C14=0ED434ACE0A929A09F89764DF9C11351

C15=0F40B071F0140EFD27F33E218BB7B13F

C16=1054974EC3813599D1AC0A0F2C6CB22F

C17=11C01393D33C12C469D642635E1A1041

C18=12BF5C37E3387B2362589AD7C88035F3

C19=132BD8EAF3855C7EDA22D2BBBAF6979D

C20=1441C2BC8330A92E7487E97C27777F54

C21=15D54661938D8E73CCFDA1105501DD3A

C22=16AA09C5A389E794C77379A4C39BF888

C23=173E8D18B334C0C97F0931C8B1ED5AE6

C24=187E3D694320CE3458FA0FE93A5AEBD9

C25=19EAB9B4539DE969E0804785482C49B7

C26=1A95F6106399808EEB0E9F31DEB66C05

C27=1B0172CD7324A7D35374D75DACC0CE6B

C28=1C6B689B03915283FDD1EC9A314126A2

C29=1DFFEC46132C75DE45ABA4F6433784CC

C30=1E80A3E223281C394E257C42D5ADA17E

C31=1F14273F33953B64F65F342EA7DB0310

C32=20A8ED9C45C16AF1619B141E58D8A75E

Ahora calcularemos las claves redondas de acuerdo con el esquema presentado anteriormente, tome la clave de cifrado:

K=7766554433221100FFEEDDCCBBAA9988

EFCDAB89674523011032547698BADCFE

Entonces

K1=7766554433221100FFEEDDCCBBAA9988

K2=EFCDAB89674523011032547698BADCFE

K1 será el subbloque izquierdo de la red Feistel, y

K2 - bien

Hagamos la operación

K1+C1Primer byte

K1 es igual a

7716=011101112Primer byte

C1 es igual a

0116=000000012011101112+000000012=011101102=7616

los bytes restantes se convierten de la misma manera, como resultado

X(K1,C1)=K1+C1 :

X(K1,C1)=76F2D199239F365D479495A0C9DC3BE6

A continuación, realizamos una transformación no lineal.

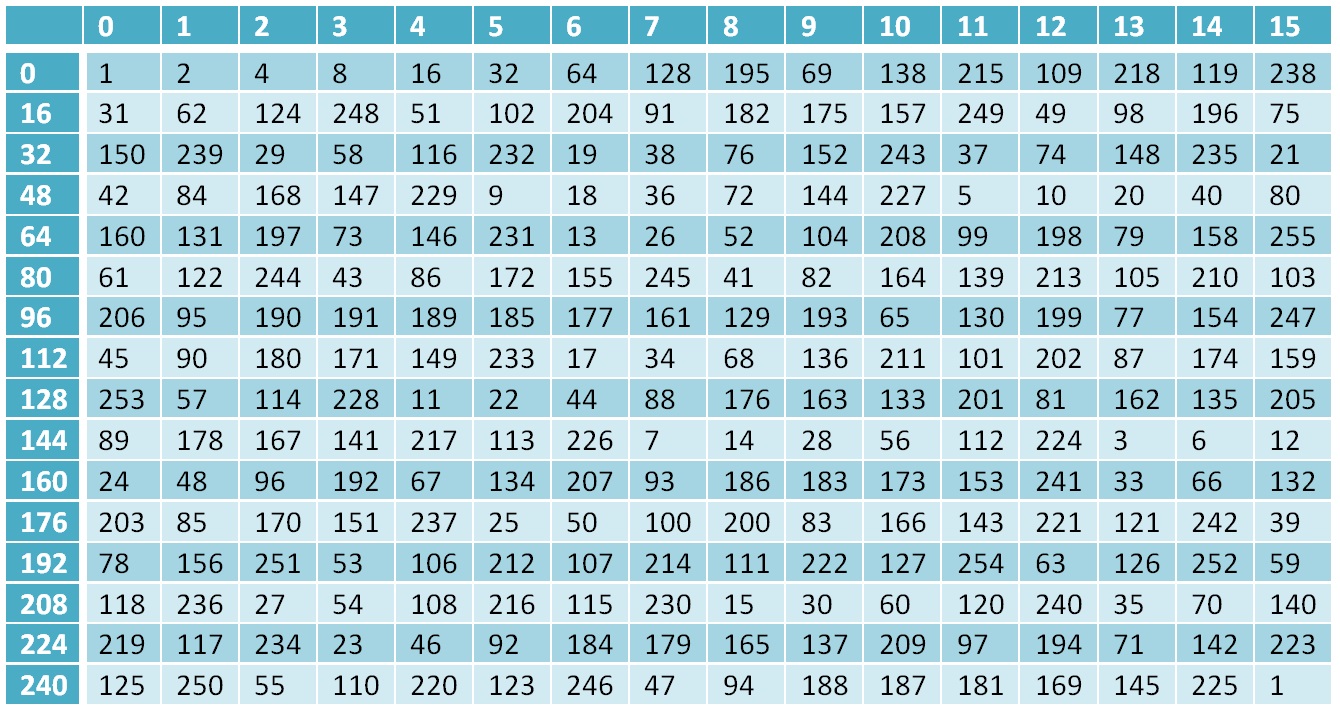

S(X(K1,C1)) . Se realiza según la tabla:

Tabla de conversión no lineal

Tabla de conversión no linealEl número 0 se reemplaza por 252, 1 por 238, 17 por 119, etc.

7616=11810

S(118)=13810=8A16

S(X(K1,C1))=8A741BE85A4A8FB7AB7A94A737CA9809

Ahora realiza una transformación lineal

L(S(X(K1,C1))) , se consideró en detalle al calcular constantes iterativas, por lo que aquí solo damos el resultado final:

L(S(X(K1,C1)))=A644615E1D0757926A5DB79D9940093D

De acuerdo con el esquema de la celda Feistel, realizamos XOR con el subbloque derecho, es decir, con

K2 :

X(L(S(X(K1,C1))),K2)=4989CAD77A4274937A6FE3EB01FAD5C3

Y el resultado obtenido a la salida de la primera celda Feistel:

EFCDAB89674523011032547698BADCFE4989CAD77A4274937A6FE3EB01FAD5C3

Este valor se reduce a la mitad y va a la entrada de la segunda celda Feistel, donde la segunda constante ya está en uso.

C2 . Después de pasar por ocho celdas, obtenemos las siguientes 2 teclas

K3 y

K4 . Realizaremos ocho iteraciones de la red Feistel con ellos, obtendremos el siguiente par de claves, y así sucesivamente. Ocho iteraciones por par de claves, dado que inicialmente tenemos el primer par, luego se realizan 32 iteraciones en total, cada una con su propia constante.

Claves restantes:

K3=448CC78CEF6A8D2243436915534831DB

K4=04FD9F0AC4ADEB1568ECCFE9D853453D

K5=ACF129F44692E5D3285E4AC468646457

K6=1B58DA3428E832B532645C16359407BD

K7=B198005A26275770DE45877E7540E651

K8=84F98622A2912AD73EDD9F7B0125795A

K9=17E5B6CD732FF3A52331C77853E244BB

K10=43404A8EA8BA5D755BF4BC1674DDE972

Bloque de cifrado

Calculamos todas las claves y ahora finalmente podemos ir directamente a la encriptación del bloque de texto y si lee cuidadosamente todo lo escrito anteriormente, encriptar el texto no será difícil, ya que todas las operaciones utilizadas en este proceso y su secuencia han sido examinadas en detalle.

Tome el bloque de texto sin formato:

T=8899AABBCCDDEEFF0077665544332211

ejecutar la secuencia de operaciones X, S, L

X(T,K1)=FFFFFFFFFFFFFFFFFFFF99BB99FF99BB99

S(X(T,K1))=B6B6B6B6B6B6B6B6B6E87DE8B6E87DE8

L(S(X(T,K1)))=30081449922F4ACFA1B055E386B697E2

T1=30081449922F4ACFA1B055E386B697E2

X(T1,K2)=DFC5BFC0F56A69CEB18201951E0C4B1C

S(X(T1,K2))=61AC3B07F47891E74524EE945F23A214

L(S(X(T1,K2)))=7290C6A158426FB396D562087A495E28

T2=7290C6A158426FB396D562087A495E28

y así sucesivamente, el resultado final se verá así:

T10=CDEDD4B9428D465A3024BCBE909D677F

Descifrado de bloque

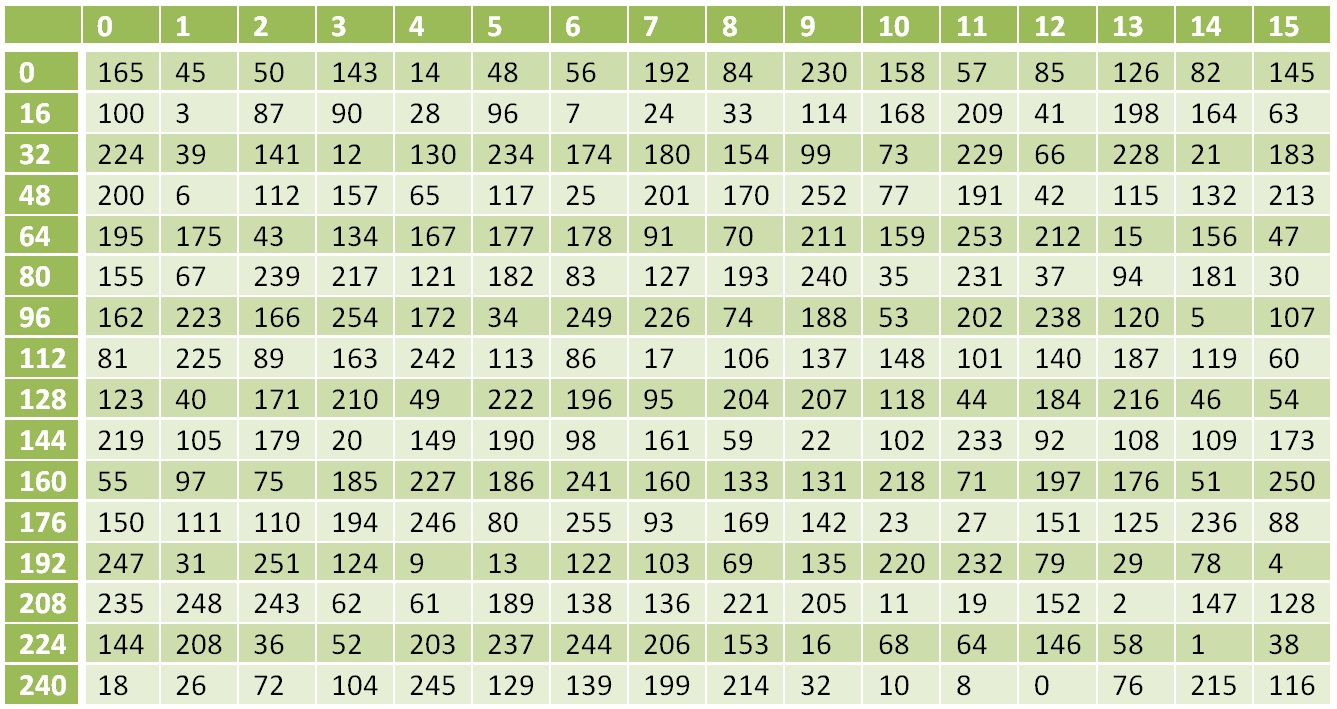

Para descifrar el texto, debe usar las operaciones inversas en el orden inverso (consulte la Fig. 2).

La operación XOR es inversa a sí misma, la inversa de la operación S es la sustitución de acuerdo con la siguiente tabla:

Tabla de transformación no lineal inversa

Tabla de transformación no lineal inversaLa transformación inversa a la función L será:

a0=a15∗148+a14∗32+a13∗133+a12∗16+

+a11∗194+a10∗192+a9∗1+a8∗251+a7∗1+a6∗192+a5∗194+

+a4∗16+a3∗133+a2∗32+a1∗148+a0∗1

y un cambio en la dirección del nivel superior. (Repita la operación 16 veces)

Implementación de Java

Primero, definimos las constantes necesarias

static final int BLOCK_SIZE = 16;

Vamos a crear todas las funciones principales:

Para implementar la función L, necesitamos varias funciones auxiliares, una para calcular la multiplicación de números en el campo de Galois y otra para el cambio.

Funciones inversas:

Bueno, y la función principal

static byte[] key_1 = {0x77, 0x66, 0x55, 0x44, 0x33, 0x22, 0x11, 0x00, (byte) 0xff, (byte) 0xee, (byte) 0xdd, (byte) 0xcc, (byte) 0xbb, (byte) 0xaa, (byte) 0x99, (byte) 0x88}; static byte[] key_2 = {(byte) 0xef, (byte) 0xcd, (byte) 0xab, (byte) 0x89, 0x67, 0x45, 0x23, 0x01, 0x10, 0x32, 0x54, 0x76, (byte) 0x98, (byte) 0xba, (byte) 0xdc, (byte) 0xfe}; static byte[] blk = DatatypeConverter.parseHexBinary("8899aabbccddeeff0077665544332211"); public static void main(String[] args) { GOST_Kuz_Expand_Key(key_1, key_2); byte[] encriptBlok = GOST_Kuz_Encript(blk); System.out.println(DatatypeConverter.printHexBinary(encriptBlok)); byte[] decriptBlok = GOST_Kuz_Decript(encriptBlok); System.out.println(DatatypeConverter.printHexBinary(decriptBlok)); }

Aprendimos a cifrar un bloque de datos para cifrar texto cuya longitud es mayor que la longitud del bloque; hay varios modos descritos en el estándar - GOST 34.13-2015:

- modo de reemplazo simple (Electronic Codebook, ECB);

- modo gamma (contador, CTR);

- modo gamma con retroalimentación de salida (Feedback de salida, OFB);

- modo de engranaje de reemplazo simple (Cipher Block Chaining, CBC);

- modo gamma con retroalimentación en texto cifrado (Cipher Feedback, CFB);

- Modo de código de autenticación de mensaje (MAC).

En todos los modos, la longitud del texto siempre debe ser un múltiplo de la longitud del bloque, por lo que el texto siempre se rellena a la derecha con un solo bit y ceros a la longitud del bloque.

El modo más fácil es el modo de reemplazo simple. En este modo, el texto se divide en bloques, luego cada bloque se cifra por separado del resto, luego los bloques del texto cifrado se pegan y obtenemos un mensaje cifrado. Este modo es el más simple y el más vulnerable y casi nunca se aplica en la práctica.

Otros modos pueden considerarse en detalle más adelante.