En series anteriores: Jet cambió a una nueva red basada en el famoso vendedor. Cómo se llevó a cabo el proceso de auditar sistemas, recolectar “Lista de deseos” y domesticar la “Reserva de mutantes”, lea en la

primera parte .

Esta vez hablaré sobre el proceso de migración de usuarios (más de 1600 personas) de la red anterior a la nueva. Invito a todos los interesados bajo cat.

Entonces, la red existente de la compañía a partir del verano pasado:

- la topología más simple de "red troncal contraída" es el núcleo de la red (el mismo nivel de distribución) formado por dos conmutadores de nivel de red combinados en un clúster VSS;

- el nivel de acceso está representado por interruptores y pilas de interruptores de nivel de canal instalados en la cruz, y a veces directamente en los pasillos e incluso en las salas de trabajo;

- algunos de los conmutadores de acceso están incluidos en la cadena, es decir, el conmutador está incluido en otro conmutador y el último ya está en el núcleo;

- la tolerancia a fallas de conectar interruptores de acceso al núcleo se proporciona principalmente a través de LACP, a veces no se proporciona en absoluto;

- control de acceso - a través de VLAN, enrutamiento de VLAN - en el núcleo;

- se utilizan interruptores de acceso de tres fabricantes y cuatro generaciones, los usuarios están conectados a velocidades de 100 Mbit / sa 1 Gbit / s;

- algunos usuarios todavía usan teléfonos analógicos, algunos usan teléfonos IP conectados a través de inyectores PoE, y una minoría usa teléfonos IP alimentados por PoE desde interruptores de acceso.

Desafío:

- traer la red en una forma decente;

- no perturbar el trabajo de los empleados durante la modernización;

- solucione el número máximo posible de problemas que se han acumulado durante los 15 años anteriores de operación.

Vida antigua

Anteriormente, el sistema de operación y expansión de la red en la oficina era el siguiente: supongamos que necesitamos organizar trabajos para nuevos empleados. Se alquilaron áreas adicionales en el centro de negocios, se hicieron reparaciones, se instaló SCS y luego se desplegó una red informática y telefónica.

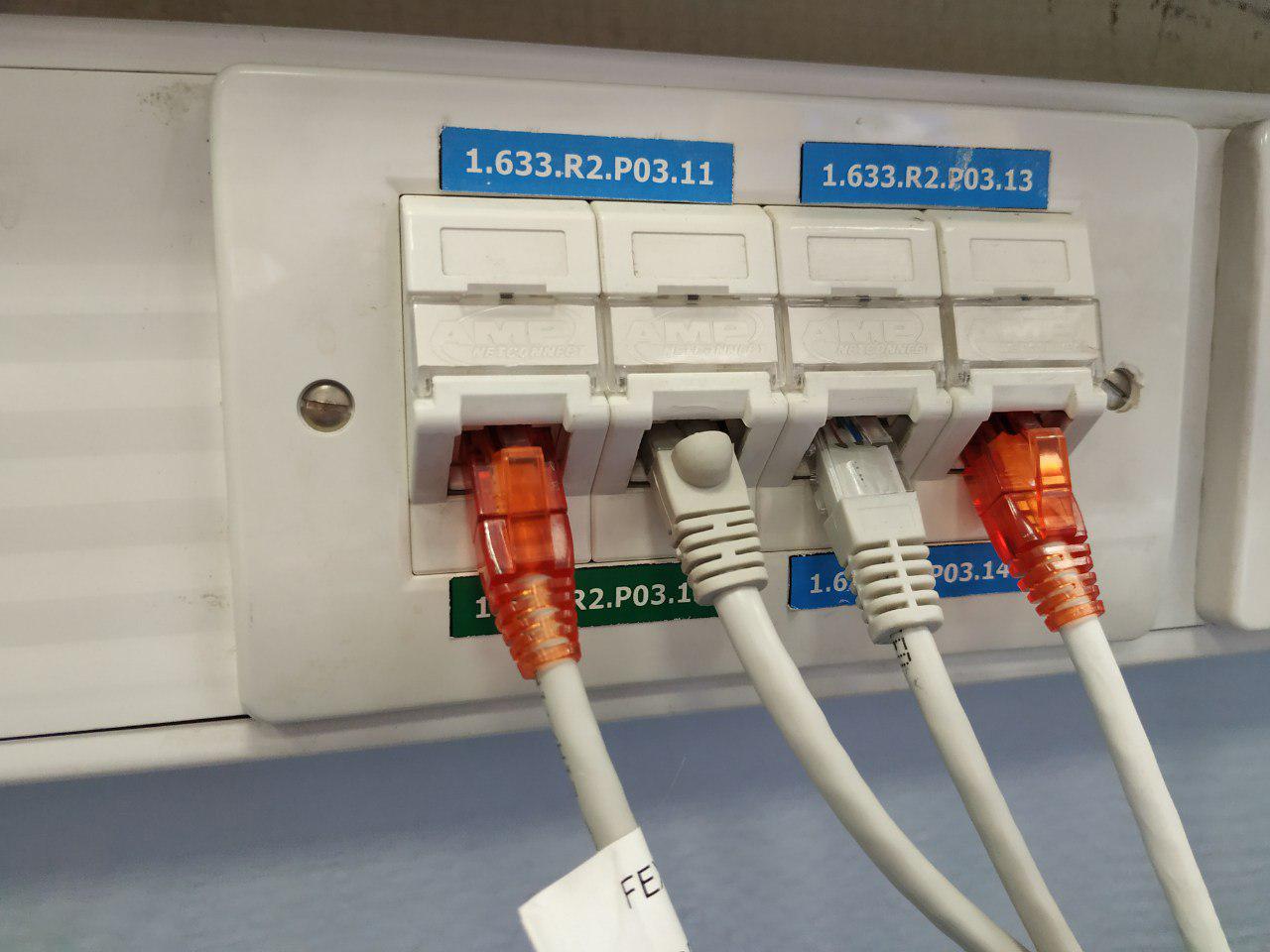

Un lugar de trabajo representaba, de 2 a 4 enchufes RJ-45, dependiendo de las necesidades de la unidad. Una de las tomas se asignó por teléfono (recibió una marca verde), las otras (de una a tres) se asignaron por computadora (recibió una marca azul).

Tomas de corriente en un lugar de trabajo típico

Tomas de corriente en un lugar de trabajo típicoCada toma de computadora en la etapa de construcción de la red se conectó a un puerto separado del interruptor de acceso, cada toma de teléfono, con el puerto analógico de la central telefónica (en habitaciones antiguas) o con el puerto del interruptor de acceso preconfigurado para la transferencia de datos VoIP (en habitaciones nuevas).

Tal esquema era conveniente para la operación del servicio. Los usuarios se mudaron a una nueva habitación, conectaron la computadora a cualquier toma de corriente disponible y el teléfono a cualquier toma de teléfono disponible.

Después de eso, el personal de soporte técnico, enfocándose en las direcciones MAC del equipo conectado, prescribió las VLAN necesarias y otros parámetros en los puertos de los conmutadores de acceso.

Pero el enfoque tenía su inconveniente: era antieconómico, hasta la mitad de los puertos permanecían sin usar. Dicha reserva es útil si, con el tiempo, se organizan lugares de trabajo adicionales en la sala, pero no hemos logrado utilizar la reserva del 50% hasta el final.

Preparándose para la migración

En la primera etapa, decidimos reemplazar todos los interruptores de acceso. Como estándar, se eligió el modelo de la familia

Huawei S5720 , específicamente el S5720-52X-PWR-SI-AC. Sus características:

- se conecta al tronco a una velocidad de 10 Gbit / s;

- apilado sobre interfaces convencionales 10G;

- permite la conexión a todos los puertos de usuario a una velocidad de 1 Gbit / s;

- proporciona alimentación PoE en todos los puertos de usuario.

Por lo tanto, está permitido conectar una computadora, teléfono IP, computadora a través de cualquier puerto IP, puntos de acceso inalámbrico, cámaras de video vigilancia y otros dispositivos a cualquier puerto.

Tuvimos que averiguar qué enchufes en las habitaciones se usan realmente y qué está conectado a ellos. Tuvimos:

- datos de proyectos de colocación de SCS antiguos y no muy antiguos;

- Revistas de cable "no muy actualizadas" en todas las instalaciones de la empresa;

- tablas de direcciones MAC en los conmutadores de acceso existentes que recibimos utilizando el equipo de red incorporado;

- tablas de correspondencia de direcciones MAC de teléfonos y números internos de suscriptores, desde la central telefónica.

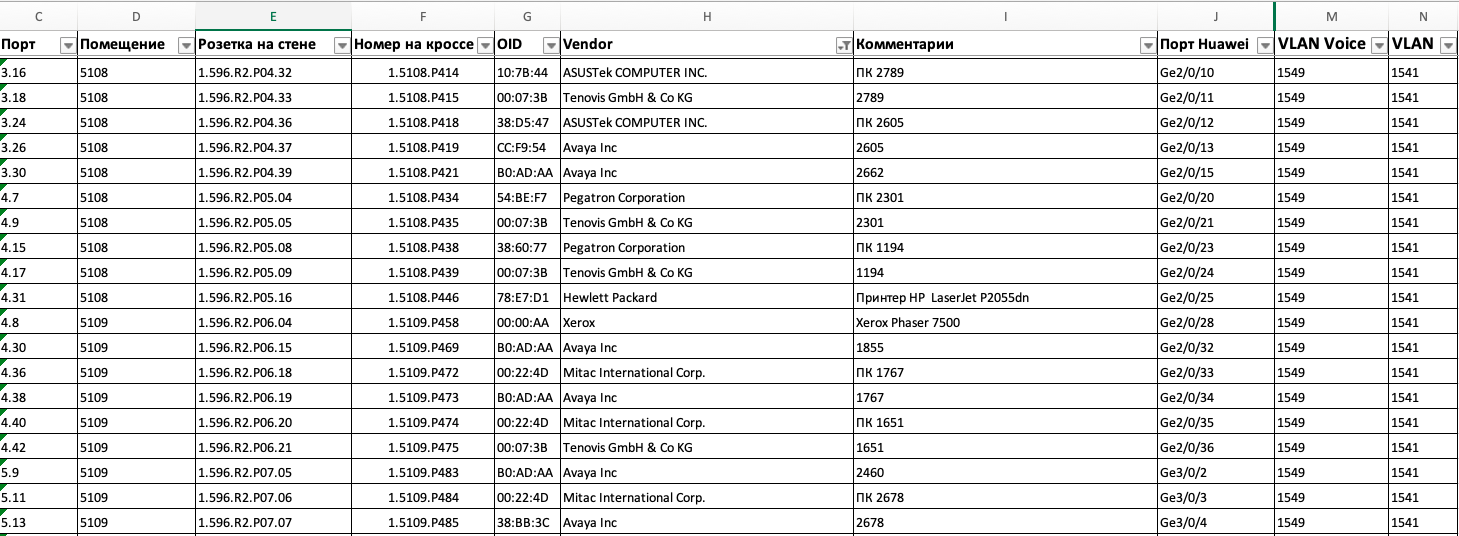

A continuación, escribimos un pequeño script que, basado en estos datos, compiló tablas de conmutación y migración (una tabla separada para cada próxima etapa de trabajo). Contenían la siguiente información:

- el cuarto

- marcado de puertos en el lugar de trabajo;

- marcando la salida en el panel de parcheo en la cruz;

- nombre (nombre de host) del conmutador anterior (pila);

- número de puerto en el viejo conmutador;

- ID de VLAN

- La dirección MAC del dispositivo conectado (o varios);

- tipo de dispositivo conectado (determinado por la dirección MAC);

- nombre (nombre de host) del nuevo conmutador (pila);

- número de puerto en el nuevo conmutador.

Resultados de guiones

Resultados de guionesDe esa tabla, quedó claro de inmediato qué estaba conectado a un puerto específico: una computadora, un teléfono, una computadora por teléfono (si hay dos direcciones MAC), o algo más complejo.

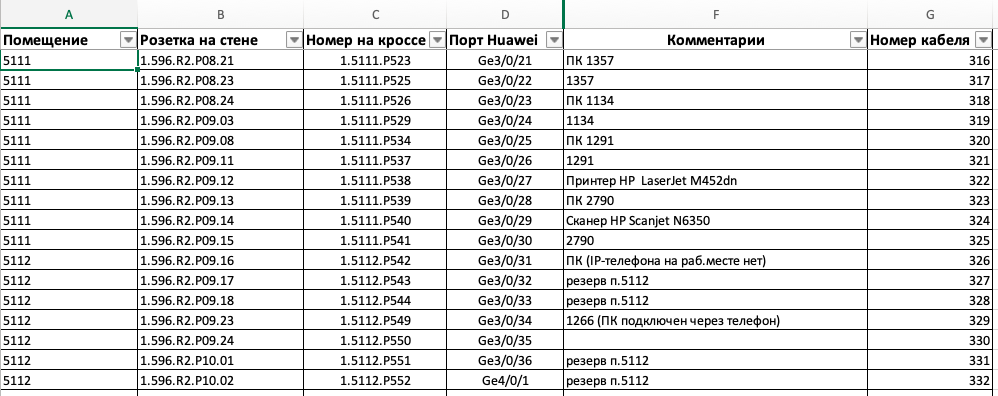

Sobre la base de las tablas, los ingenieros de diseño desarrollaron nuevos registros de cables, y los ingenieros de implementación preconfiguraron nuevos conmutadores, que en la siguiente etapa de migración se instalaron en forma cruzada en lugar de los antiguos.

Fragmento de una nueva revista cruzada

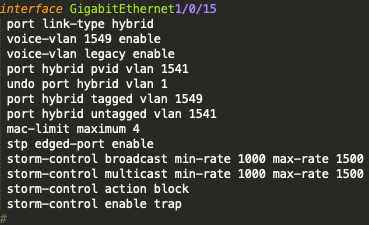

Fragmento de una nueva revista cruzada Configuración del puerto de acceso

Configuración del puerto de accesoAsí, el trabajo fue el siguiente:

- deshabilite los interruptores de acceso antiguos, quite los cables de conexión;

- instale nuevos interruptores de acceso, conecte la alimentación;

- realizar el cambio entre revistas;

- recorra las salas de trabajo, asegúrese de que los teléfonos y las computadoras funcionen correctamente.

Parece simple, pero ...

La primera etapa es la sustitución de los interruptores de acceso: tres meses de trabajo sin días libres

Desde mediados de 2018, durante tres meses cada fin de semana, reemplazamos los conmutadores de acceso e hicimos un trabajo de conmutación de acuerdo con nuestras tablas de migración (alrededor de 3.500 puertos en total).

La primera migración nos llevó más de 12 horas, durante este tiempo logramos reemplazar una pila de acceso de cinco conmutadores y reconectar unos 200 puertos conectados a ella.

La mayor parte del tiempo la pasé ... preparando cables de conexión. Cada cable de conexión tenía que ser liberado del embalaje y pegado con etiquetas de números en ambos lados. Solo después de eso podría usarse el cable de conexión para cambiar.

En las siguientes migraciones, optimizamos el proceso y preparamos los cables de conexión de antemano. Por lo tanto, la última migración tomó las mismas 12 horas, y durante este tiempo logramos reemplazar cinco pilas de acceso, de 3 a 5 conmutadores en cada una, y reconectar más de 1000 puertos.

¿Qué obtuvimos como resultado?

En primer lugar, la revista actualizada de todo el país, que compartimos con el servicio operativo. El servicio ha desarrollado su propia aplicación web para admitir el estado actual de conmutación; ahora siempre se puede encontrar en el recurso interno.

En segundo lugar, trabajos conectados a nuevos conmutadores de acceso modernos. Paralelamente, finalmente nos deshicimos de teléfonos analógicos y fuentes de alimentación separadas para teléfonos IP, firmware actualizado y unificado en teléfonos IP para que el teléfono y el conmutador se reconocieran correctamente utilizando el protocolo LLDP. Esto es necesario para que el teléfono comprenda en qué VLAN debe transmitir tramas de voz y en qué - tramas del equipo conectado a través del teléfono. Por lo tanto, el teléfono puede acceder a los servidores de intercambio telefónico, y los usuarios pueden conectar computadoras en las estaciones de trabajo, ya sea directamente a la toma de pared o por teléfono.

En tercer lugar, desactivamos todos los puertos no utilizados del equipo activo y configuramos la función de seguridad del puerto. Al mismo tiempo, formulamos, acordamos y aprobamos el reglamento sobre conexiones, ahora no hay conexiones "al finalizar la compra".

Por lo tanto, nosotros:

- ordenado y documentado todas las conexiones de equipos de oficina;

- se deshizo de viejos interruptores, inyectores PoE, teléfonos analógicos;

- consumo de energía reducido de los equipos (para locales cruzados y locales de trabajo - hasta un 30%);

- aumentó la experiencia del usuario y mantuvo una reserva razonablemente suficiente de puertos de equipos activos (a costa de un cierto aumento en la carga de especialistas en soporte técnico, especialmente cuando se trasladan empleados a nuevas instalaciones).

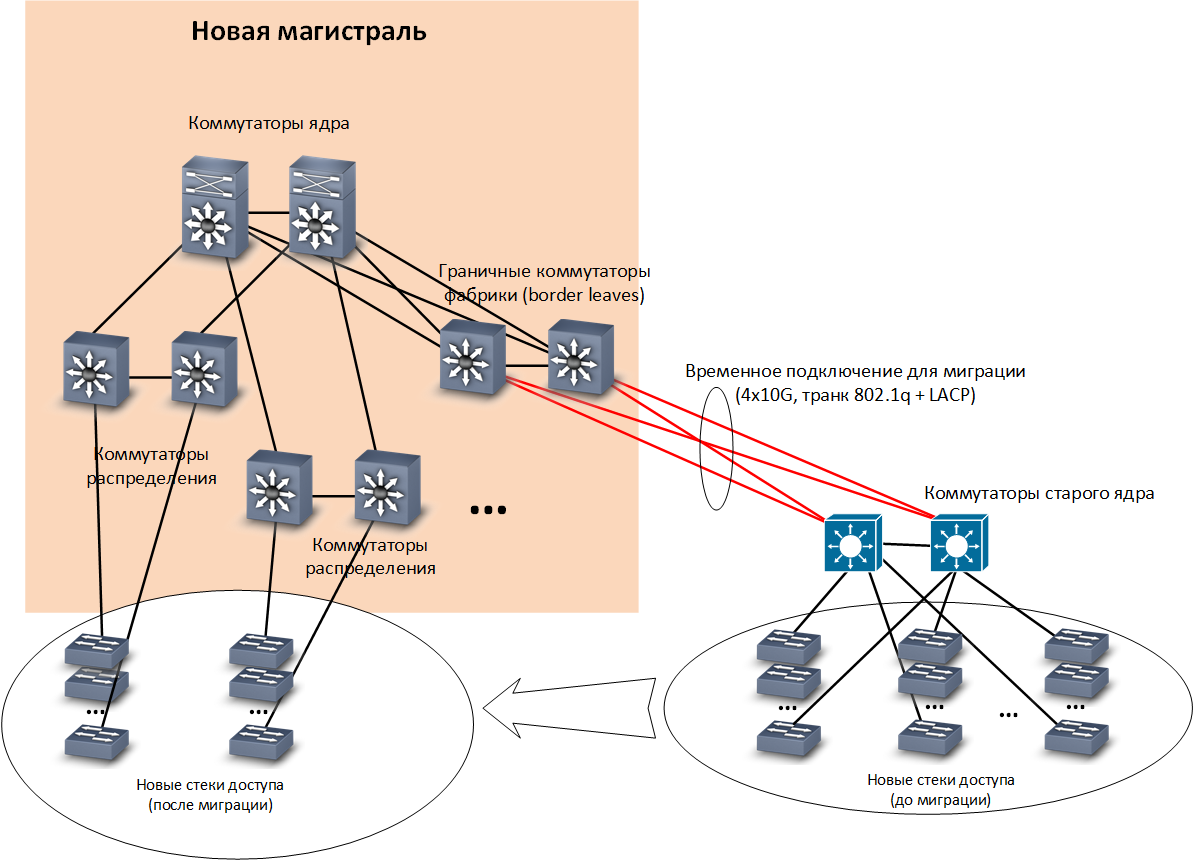

La migración está en pleno apogeo: cambiar a una nueva autopista

Después de que se completó la primera etapa, la situación con las conexiones de usuario volvió a la normalidad, pero nada cambió con la columna vertebral. Como se mencionó anteriormente, antes de la modernización, se organizó de manera bastante simple. Hubo alrededor de 100 VLAN que se enrutaron en un conmutador central, o más bien, en dos conmutadores combinados en un clúster utilizando la tecnología VSS.

Paralelamente a la primera etapa de la migración, construimos y probamos una nueva carretera de acuerdo con los principios establecidos en el

primer artículo :

- Interruptores de núcleo Huawei CE8850 instalados

- instaló interruptores de distribución Huawei CE6870;

- pavimentado FOCL adicional;

- completó todas las conexiones;

- configuró los protocolos de enrutamiento superpuesto y subyacente (pero hasta que se completó la primera etapa, los interruptores estuvieron inactivos y calentaron el aire).

Luego, comenzó la siguiente etapa de migración. No muy largo, pero lo más difícil.

Para comenzar, desarrollamos y acordamos un nuevo plan de direccionamiento IP que tiene en cuenta nuestras necesidades actuales y futuras. El nuevo plan identificó rangos separados para todos los L3VPN planificados: para usuarios comunes y usuarios del centro técnico, para sistemas de telefonía, sistemas de videoconferencia, cámaras de video vigilancia, stands de demostración de varios tipos y otras necesidades.

Luego conectamos toda la red anterior a un par de conmutadores de distribución como una sola pila de acceso. Después de eso, comenzamos a cambiar las pilas a la nueva troncal cambiando los números de VLAN y, en consecuencia, cambiando las direcciones IP de los usuarios conectados a nuevos rangos.

Planeamos el trabajo de tal manera que se cambiara un grupo suficientemente grande de interruptores de acceso a la vez. Trabajaban ya sea de noche o los fines de semana, dependiendo de los detalles del trabajo de las unidades conmutadas.

Antes de comenzar a trabajar, realizamos las siguientes operaciones por adelantado:

- configurar un servidor DHCP corporativo para que proporcione direcciones IP del nuevo rango para usuarios conmutados;

- Configure los puertos en los conmutadores de distribución, en los que se planeó incluir conmutadores de acceso durante la migración;

- Usando otro script especialmente diseñado, preparamos configuraciones modificadas para conmutadores conmutables.

Trabajaron en el siguiente orden:

- los interruptores de acceso conmutados del viejo baúl al nuevo;

- asegúrese de que los interruptores sean accesibles en la interfaz de control;

- la configuración preparada para cambiar los números de VLAN se vertió en los conmutadores conmutados.

Antes de realizar los trabajos anteriores, la VLAN que contenía las interfaces de control de todos los conmutadores de acceso se "extendía" entre la troncal vieja y la nueva, por lo que el paso 2 usualmente tomaba un tiempo mínimo. En el caso más simple, las estaciones de trabajo de los usuarios (así como teléfonos, impresoras y otros dispositivos) inmediatamente recibieron direcciones IP del nuevo rango del servidor DHCP y continuaron trabajando sin cambios.

¿Dónde está sin problemas?

Nos encontramos con varias dificultades en el camino.

Primero, las impresoras dejaron de funcionar para muchos usuarios. En las estaciones de trabajo de algunos usuarios, el acceso a las impresoras se configuraba mediante una dirección IP específica. Después de cambiar las impresoras a un nuevo rango, recibieron nuevas direcciones y los usuarios perdieron el acceso a ellas. Para resolver el problema el día después de la migración, asignamos un especialista de soporte durante medio día para evitar a los usuarios que se sometieron a la migración y reconfigurar las impresoras para usar nombres DNS en lugar de direcciones IP.

Al migrar el primer grupo de usuarios, tuvimos que resolver algunos problemas con la configuración correcta de los firewalls para que permitieran a los usuarios moverse a los recursos corporativos necesarios. Y con todas las migraciones posteriores, ya sabíamos de antemano qué debe configurarse.

Por último, reubicamos el centro de servicio, es decir, el personal de turno de servicio. El turno de servicio debe funcionar continuamente y durante todo el día, siempre tener acceso a los recursos necesarios para el trabajo y a los sistemas de información de los clientes. Para estas personas, organizamos trabajos temporales a una hora acordada previamente y en habitaciones separadas. Un empleado en turno de turno se estaba mudando a esta sala, asegurándose de poder acceder a todos los sistemas necesarios. Luego el resto se mudó a esta habitación.

Luego realizamos la migración de la unidad correspondiente, invitamos a uno de los oficiales en turno de servicio a regresar a su lugar y verificar la disponibilidad de todos los recursos necesarios. Problemas resueltos de inmediato, si se detectaron. Hubo pocos problemas. Después de eso, el turno de turno volvió a pasar del "refugio temporal" al modo habitual de trabajo en sus lugares de trabajo con todo el conjunto de sistemas de información que necesitaban.

En algún momento, descubrimos que no quedaba una sola estación de trabajo de usuario en la red anterior.

Y abrieron el champán. Luego, comenzamos a migrar el segmento del servidor. Ya se le aplicó otro esquema, ya que el servidor generalmente no se puede detener incluso durante 15 minutos. Discutiré esto por separado en el

próximo artículo .

Maxim Klochkov

Consultor Senior, Auditoría de Red y Proyectos Integrados

Centro de soluciones de red

Jet Infosystems