Saludos, queridos habrozhitel e invitados casuales. En esta serie de artículos, nos enfocaremos en construir una red simple para una empresa que no es demasiado exigente en su infraestructura de TI, pero al mismo tiempo tiene la necesidad de proporcionar a sus empleados una conexión a Internet de alta calidad, acceso a recursos de archivos compartidos y proporcionar a los empleados acceso VPN. al lugar de trabajo y conectando un sistema de video vigilancia, cuyo acceso estaría disponible desde cualquier parte del mundo. Para el segmento de pequeñas empresas, el rápido crecimiento y, en consecuencia, la planificación de la red es muy característica. En este artículo, comenzaremos desde una oficina con 15 lugares de trabajo y luego ampliaremos la red. Entonces, si algún tema es interesante, escriba en los comentarios, intentaremos introducirlo en el artículo. Asumiré que el lector está familiarizado con los conceptos básicos de las redes de computadoras, pero proporcionaré enlaces a Wikipedia para todos los términos técnicos, si algo no está claro, haga clic y corrija este defecto.

Entonces comencemos. Cualquier red comienza con un recorrido por el área y la obtención de los requisitos del cliente, que luego se formarán en la declaración de trabajo. A menudo, el cliente mismo no comprende completamente lo que quiere y lo que necesita para esto, por lo que debe ser guiado a lo que podemos hacer, pero esto es más que un representante de ventas, le proporcionaremos la parte técnica, así que suponga que tenemos tales requisitos iniciales:

- 17 trabajos para PC de escritorio

- Almacenamiento conectado a la red ( NAS )

- Sistema de vigilancia con NVR y cámaras IP (8 piezas)

- Cobertura de la oficina de Wi-Fi, la presencia de dos redes (interna e invitada)

- Puede agregar impresoras de red (hasta 3 piezas)

- La posibilidad de abrir una segunda oficina al otro lado de la ciudad.

Selección de equipamiento

No profundizaré en la selección de un proveedor, ya que esta es una pregunta que genera siglos de controversia, nos centraremos en el hecho de que la marca ya se ha decidido, este es Cisco.

La base de la red es un

enrutador (enrutador). Es importante evaluar nuestras necesidades, ya que en el futuro planeamos expandir la red. Obviamente, la compra de un enrutador con una reserva para esto ahorrará dinero para el cliente durante la expansión, aunque será un poco más caro en la primera etapa. Cisco para el segmento de pequeñas empresas ofrece la serie Rvxxx, que presenta enrutadores para oficinas domésticas (RV1xx, con mayor frecuencia con un módulo Wi-Fi incorporado), que están diseñados para conectar varias estaciones de trabajo y almacenamiento en red. Pero no nos interesan, ya que tienen capacidades VPN bastante limitadas y un ancho de banda bastante pequeño. Además, no estamos interesados en el módulo inalámbrico incorporado, ya que se supone que debe colocarse en una sala técnica en un estante, el Wi-Fi se organizará mediante AP (

puntos de acceso ). Nuestra elección recaerá en el RV320, que es el modelo más joven de la serie anterior. No necesitamos una gran cantidad de puertos en el conmutador incorporado, ya que tendremos un conmutador separado para proporcionar una cantidad suficiente de puertos. Entre las principales ventajas del enrutador se encuentran el rendimiento bastante elevado del servidor

VPN (75 Mbit / s), la disponibilidad de una licencia para 10 túneles VPN, la capacidad de elevar el túnel VPN del sitio 2. Otro punto importante es la presencia de un segundo puerto WAN para proporcionar una conexión a Internet de respaldo.

Un enrutador

(interruptor) sigue al enrutador. El parámetro de cambio más importante es el conjunto de funciones que posee. Pero primero, cuentemos los puertos. En nuestro caso, planeamos conectarnos al conmutador: 17 PC, 2 AP (puntos de acceso Wi-Fi), 8 cámaras IP, 1 NAS, 3 impresoras de red. Usando aritmética, obtenemos el número 31, que corresponde a la cantidad de dispositivos que están conectados inicialmente a la red, agregamos 2

enlaces ascendentes a esto (planeamos expandir la red) y nos detenemos en 48 puertos. Ahora sobre la funcionalidad: nuestro conmutador debe ser capaz de

VLAN , preferiblemente todas las minas 4096,

SFP no interferirán, ya que será posible conectar el conmutador al otro extremo del edificio utilizando la óptica, debe poder funcionar en un círculo vicioso, lo que nos permite reservar enlaces (

STP-Spanning Protocolo de árbol ), así como los AP y las cámaras se alimentarán a través de un cable de par trenzado, por lo que

se requiere

PoE (puede leer más sobre los protocolos en la wiki, se puede hacer clic en los nombres). No necesitamos una funcionalidad

L3 demasiado compleja, por lo que nuestra elección estará en el Cisco SG250-50P, ya que tiene suficiente funcionalidad para nosotros y al mismo tiempo no incluye funciones redundantes. Hablaremos sobre Wi-Fi en el próximo artículo, ya que este es un tema bastante extenso. Allí nos detenemos en la elección de AR. No elegimos NAS y cámaras, asumimos que otras personas están haciendo esto, pero solo estamos interesados en la red.

Planificacion

Para comenzar, determinaremos qué redes virtuales necesitamos (qué VLAN virtuales se pueden encontrar en Wikipedia). Entonces, tenemos varios segmentos de red lógicos:

- Estaciones de trabajo del cliente (PC)

- Servidor (NAS)

- Video vigilancia

- Dispositivos invitados (WiFi)

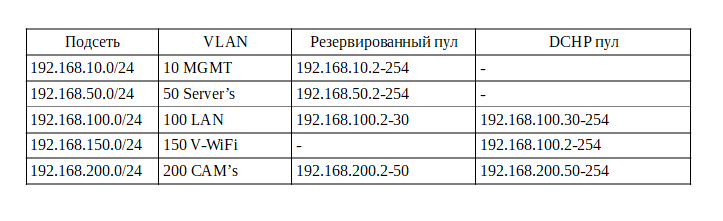

Además, de acuerdo con las reglas de buena forma, transferiremos la interfaz de administración del dispositivo a una VLAN separada. Puede numerar las VLAN en cualquier orden, elegiré esto:

- Administración de VLAN10 (MGMT)

- Servidor VLAN50

- VLAN100 LAN + WiFi

- VLAN150 Visitante WiFI (V-WiFi)

- VLAN200 CAM's

A continuación, haremos un plan de IP, utilizaremos

una máscara de 24 bits y una subred 192.168.x.x. Empecemos

En el grupo redundante habrá direcciones que se configurarán estáticamente (impresoras, servidores, interfaces de administración, etc., para clientes

DHCP darán una dirección dinámica).

Así que pensamos en IP, hay un par de puntos a los que me gustaría prestar atención:

- En la red de administración, no tiene sentido aumentar DHCP, exactamente lo mismo que en la red del servidor, ya que todas las direcciones se asignan manualmente al configurar el equipo. Algunos dejan un pequeño grupo de DHCP en caso de conectar nuevos equipos, para su configuración inicial, pero estoy acostumbrado y le aconsejo que configure el equipo no en el cliente, sino en su escritorio, por lo que no hago este grupo aquí.

- Algunos modelos de cámaras pueden requerir una dirección estática, pero suponemos que las cámaras la reciben automáticamente.

- En la red local, dejamos el grupo para impresoras, ya que el servicio de impresión en red no funciona de manera confiable con direcciones dinámicas.

Configuración del enrutador

Bueno, finalmente, pasemos a la configuración. Tomamos un cable de conexión y nos conectamos a uno de los cuatro puertos LAN del enrutador. Por defecto, un servidor DHCP está habilitado en el enrutador y está disponible en 192.168.1.1. Puede verificar esto con la utilidad de consola ipconfig, en cuyo resultado nuestro enrutador será la puerta de enlace predeterminada. Comprobar:

En el navegador, vaya a esta dirección, confirme una conexión insegura e inicie sesión con el nombre de usuario / contraseña de cisco / cisco. Inmediatamente cambie la contraseña para asegurar. Y lo primero que vamos a la pestaña Configuración, la sección Red, aquí asignamos el nombre y el nombre de dominio para el enrutador

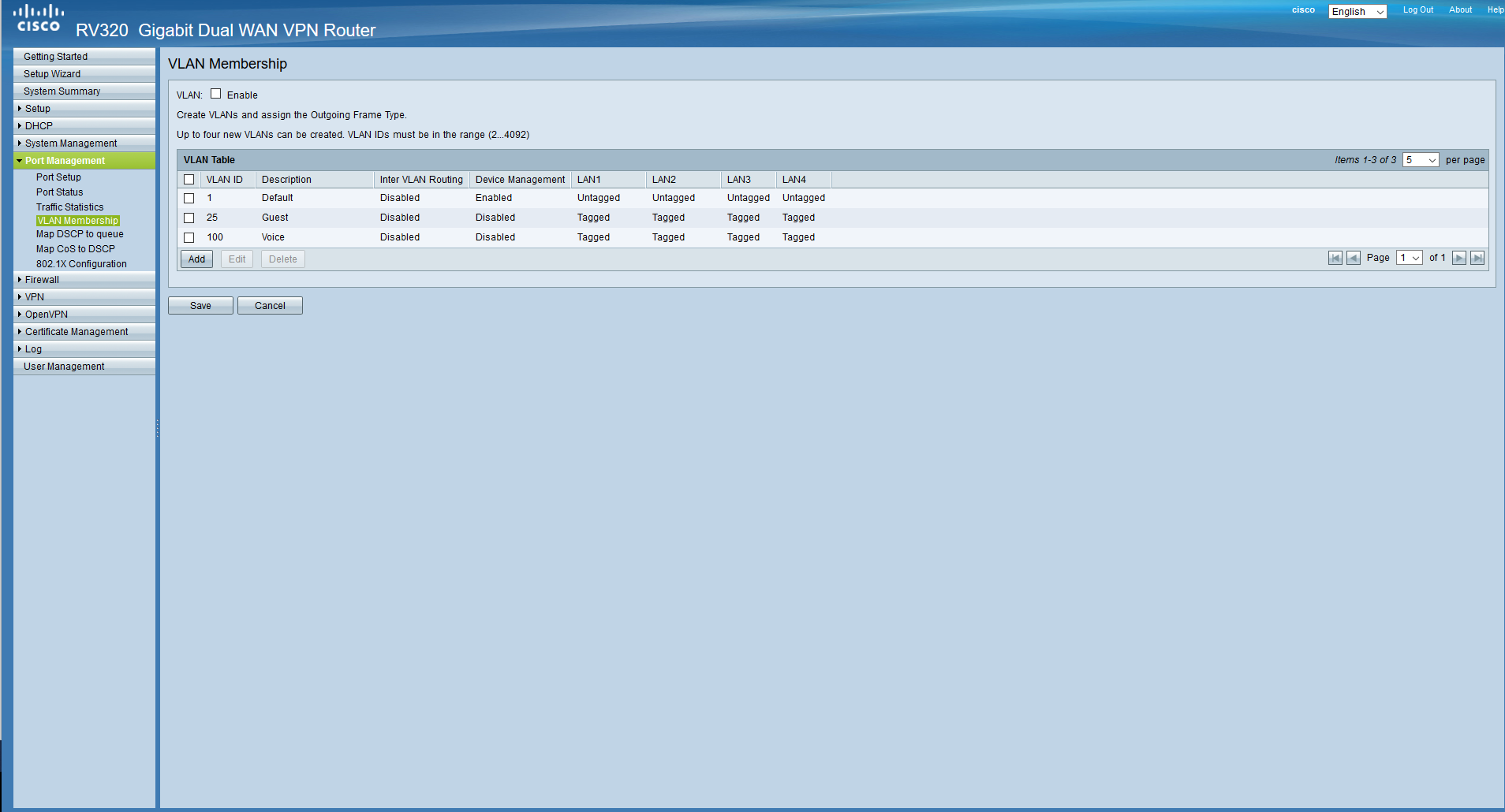

Ahora agregue VLAN a nuestro enrutador. Vaya a Port Management / VLAN Membership. Nos saludará la etiqueta predeterminada VLAN-ok

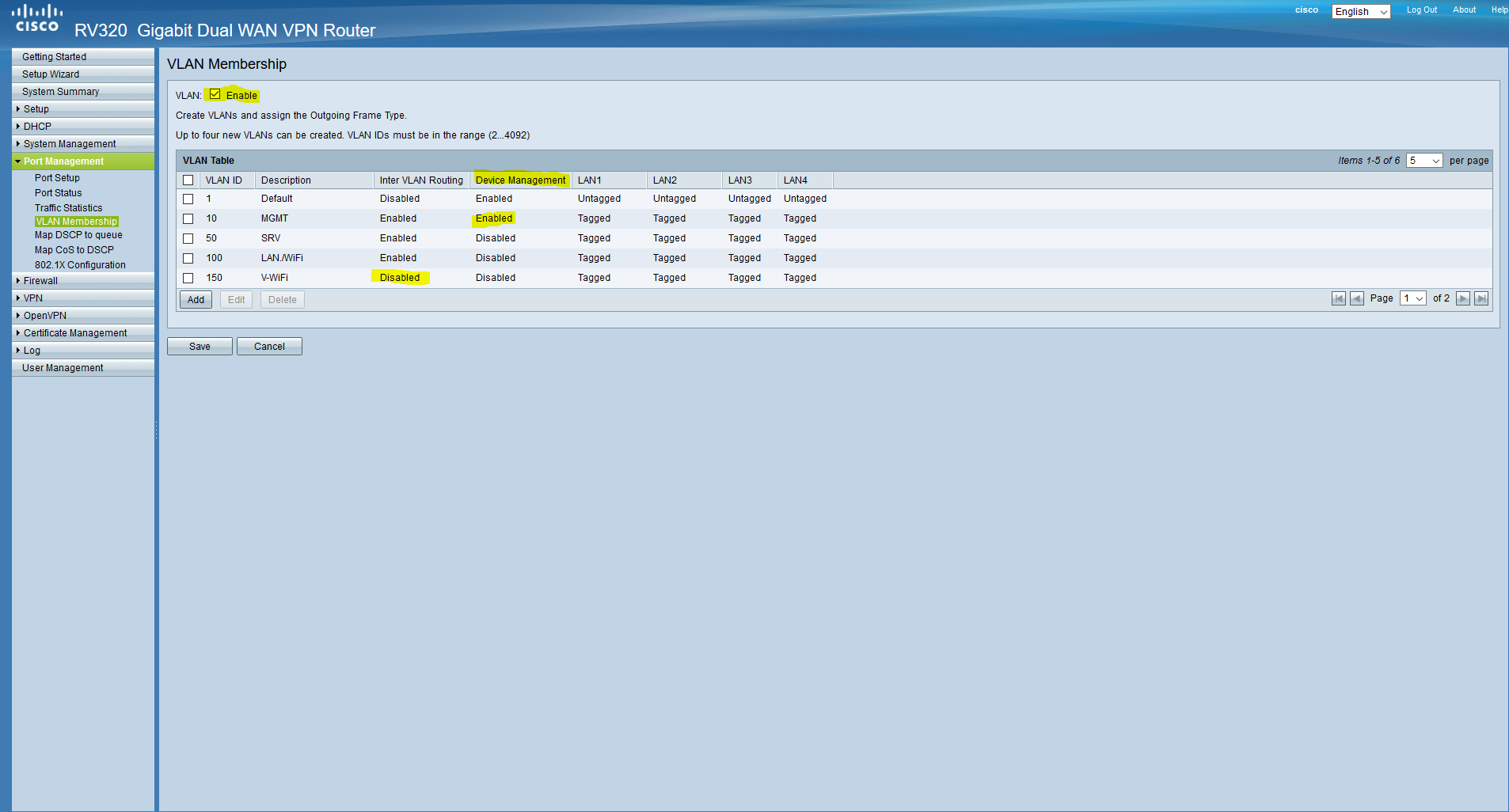

No los necesitamos, eliminaremos todo excepto el primero, ya que está predeterminado y no se puede eliminar, agregaremos de inmediato las VLAN que planeamos. No olvides marcar la casilla en la parte superior. Además, la administración de dispositivos solo está permitida desde la red de administración, y el enrutamiento entre redes está permitido en todas partes, excepto en la red de invitados. Configuraremos los puertos un poco más tarde.

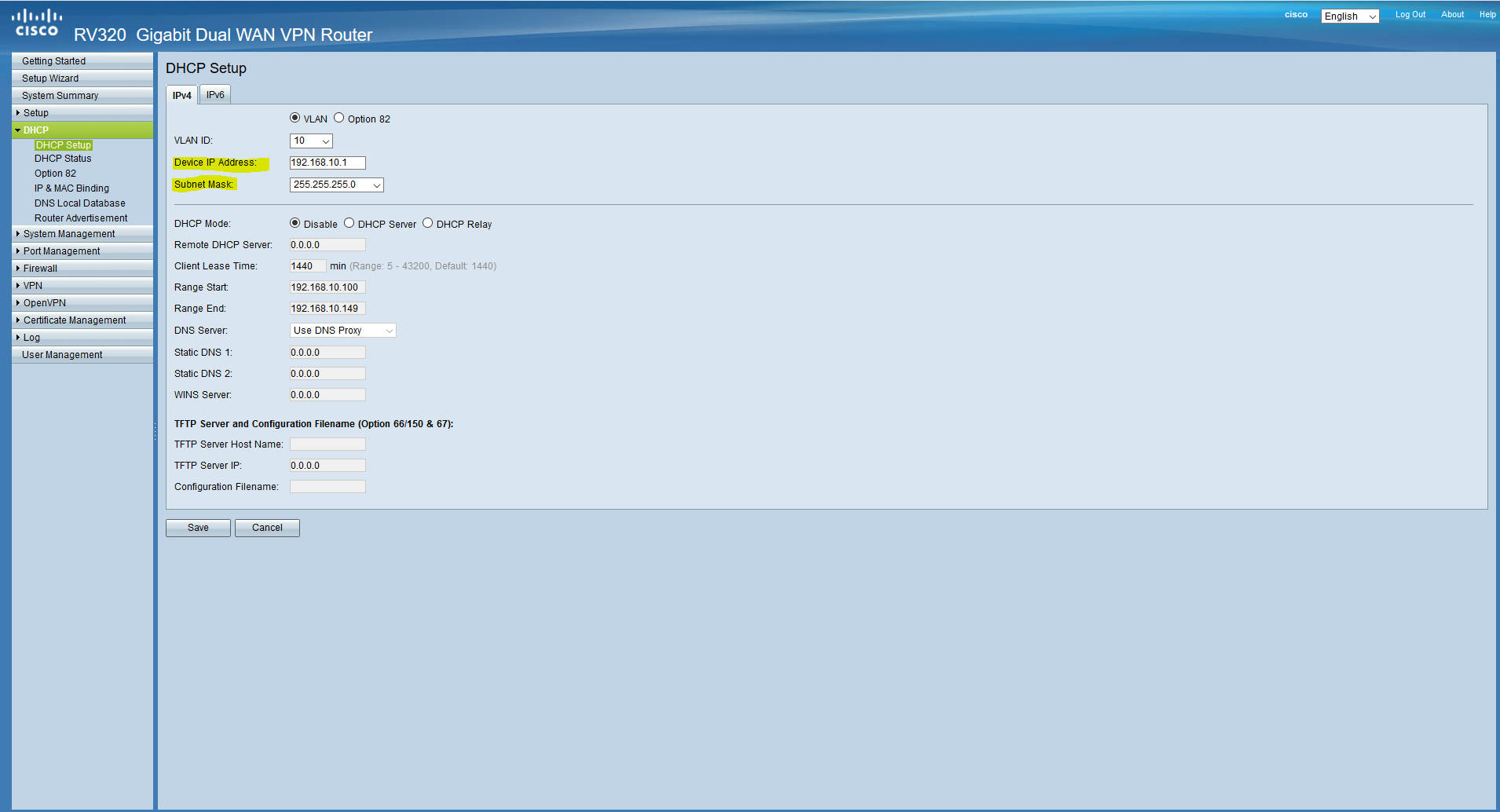

Ahora configure el servidor DHCP de acuerdo con nuestra tabla. Para hacer esto, vaya a Configuración de DHCP / DHCP.

Para las redes en las que se deshabilitará DHCP, configure solo la dirección de la puerta de enlace, que será la primera en la subred (respectivamente, la máscara).

En redes con DHCP, todo es bastante simple, también configuramos la dirección de la puerta de enlace, a continuación prescribimos grupos y DNS-ki:

Resolvimos esto con DHCP, ahora los clientes conectados a la red local recibirán la dirección automáticamente. Ahora configuraremos los puertos (los puertos se configuran de acuerdo con el estándar

802.1q , se puede hacer clic en el enlace, puede familiarizarse con él). Dado que se supone que todos los clientes estarán conectados a través de conmutadores administrados de una VLAN sin etiquetar (nativa), MGMT estará en todos los puertos, esto significa que cualquier dispositivo conectado a este puerto ingresará a esta red (más detalles aquí). Vuelva a la Gestión de puertos / Membresía VLAN y configúrelo. Dejamos VLAN1 en todos los puertos Excluido, no lo necesitamos.

Ahora, en nuestra tarjeta de red, necesitamos configurar una dirección estática desde la subred de administración, ya que ingresamos a esta subred después de hacer clic en "guardar", y el servidor DHCP no está aquí. Vamos a la configuración del adaptador de red y configuramos la dirección. Después de eso, el enrutador estará disponible en la dirección 192.168.10.1

Configura nuestra conexión a Internet. Supongamos que tenemos una dirección estática de un proveedor. Vaya a Configuración / Red, marque WAN1 a continuación, haga clic en Editar. Seleccione IP estática y configure su dirección.

Y lo último para hoy: configuramos el acceso remoto. Para hacer esto, vaya a Firewall / General y marque la casilla de verificación Gestión remota, configure el puerto según sea necesario

Eso es probablemente todo por hoy. Como resultado del artículo, tenemos un enrutador configurado básico con el que podemos acceder a Internet. El volumen del artículo es más de lo que esperaba, por lo que en la siguiente parte terminaremos de configurar el enrutador, elevaremos el VPN-ku, configuraremos el firewall y el registro, y configuraremos el conmutador y ya podremos iniciar nuestra oficina. Espero que el artículo haya sido al menos un poco útil e informativo para usted. Estoy escribiendo por primera vez, estaré muy contento con las críticas y preguntas constructivas, intentaré responder a todos y tener en cuenta sus comentarios. Además, como escribí al principio, sus pensamientos son bienvenidos con respecto a qué más puede aparecer en la oficina y qué más configuraremos.

Mis contactos:

Telegrama:

hebelzSkype / correo: kashuba@antik.sk

Añadir, hablar.