¿En qué se diferencia un buen guardia de seguridad de TI de uno normal? No, no es que en cualquier momento recuerde de memoria la cantidad de mensajes que el gerente Igor envió ayer al colega de María. Un buen guardia de seguridad trata de identificar posibles violaciones por adelantado y atraparlas en tiempo real, haciendo todo lo posible para que el incidente no continúe. Los sistemas de gestión de eventos de seguridad (SIEM, de información de seguridad y gestión de eventos) simplifican enormemente la tarea de registrar y bloquear rápidamente cualquier intento de violación.

¿En qué se diferencia un buen guardia de seguridad de TI de uno normal? No, no es que en cualquier momento recuerde de memoria la cantidad de mensajes que el gerente Igor envió ayer al colega de María. Un buen guardia de seguridad trata de identificar posibles violaciones por adelantado y atraparlas en tiempo real, haciendo todo lo posible para que el incidente no continúe. Los sistemas de gestión de eventos de seguridad (SIEM, de información de seguridad y gestión de eventos) simplifican enormemente la tarea de registrar y bloquear rápidamente cualquier intento de violación.Tradicionalmente, los sistemas SIEM combinan un sistema de gestión de seguridad de la información y un sistema de gestión de eventos de seguridad. Una característica importante de los sistemas es el análisis de eventos de seguridad en tiempo real, que les permite responder a los daños existentes.

Las principales tareas de los sistemas SIEM:- Recolección de datos y normalización

- Correlación de datos

- Alerta

- Paneles de visualización

- Organización del almacenamiento de datos.

- Búsqueda y análisis de datos

- Informes

Razones para la alta demanda de sistemas SIEM

Recientemente, la complejidad y coordinación de los ataques a los sistemas de información han aumentado considerablemente. Al mismo tiempo, el complejo de herramientas de protección de información utilizadas se está volviendo más complicado: sistemas de detección de intrusiones de red y host, sistemas DLP, sistemas antivirus y cortafuegos, escáneres de vulnerabilidades y más. Cada medio de protección genera una secuencia de eventos con diferentes detalles y, a menudo, un ataque solo puede verse mediante la superposición de eventos de diferentes sistemas.

Mucho se ha

escrito sobre todo tipo de sistemas comerciales SIEM, pero ofrecemos una breve descripción de los sistemas SIEM de código abierto gratuitos y completos que no tienen límites artificiales en la cantidad de usuarios o los volúmenes de datos recibidos / almacenados, y también son fácilmente escalables y compatibles. Esperamos que esto ayude a evaluar el potencial de tales sistemas y decida si integrar tales soluciones en los procesos comerciales de la compañía.

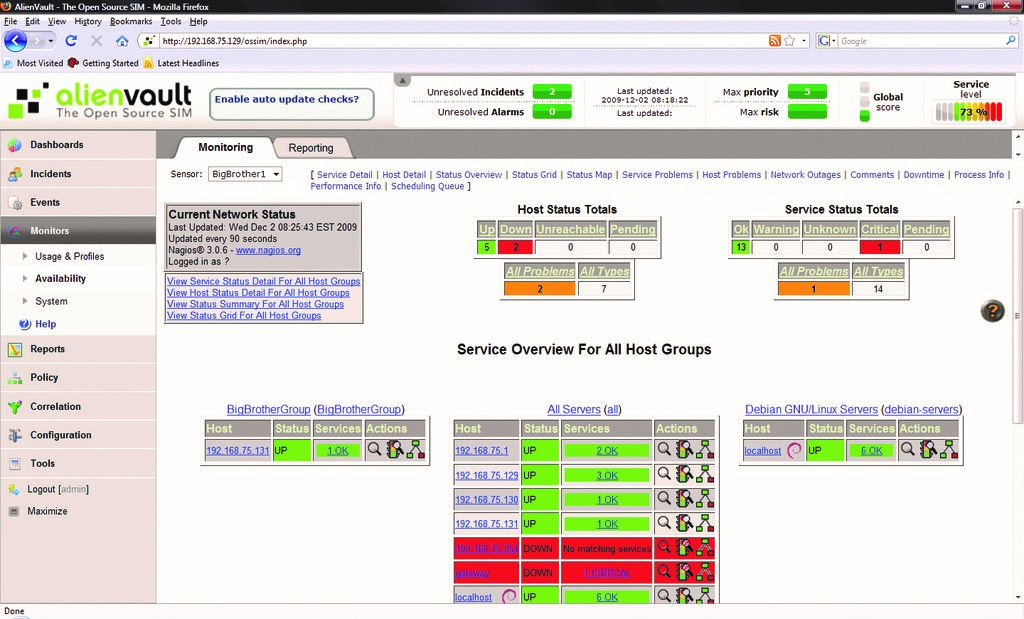

AlienVault OSSIM

AlienVault OSSIM es una versión de código abierto de AlienVault USM, uno de los principales sistemas comerciales SIEM. OSSIM es un marco que consta de varios proyectos de código abierto, incluido el sistema de red de detección de intrusos Snort, la red Nagios y el sistema de monitoreo de host, el sistema de detección de intrusiones de host OSSEC y el escáner de vulnerabilidades OpenVAS.

Para los dispositivos de monitoreo, se usa el AlienVault Agent, que envía registros desde el host en formato syslog a la plataforma GELF o puede ser utilizado por un complemento para la integración con servicios de terceros, como el servicio de proxy inverso del sitio web Cloudflare o el sistema de autenticación multifactor Okta.

La versión de USM difiere de OSSIM en términos de gestión mejorada de registros, monitoreo de infraestructura en la nube, automatización e información actualizada sobre amenazas y visualización.

Los beneficios- Basado en proyectos probados de código abierto;

- Una gran comunidad de usuarios y desarrolladores.

Desventajas- No admite la supervisión de plataformas en la nube (por ejemplo, AWS o Azure);

- No hay gestión de registros, visualización, automatización e integración con servicios de terceros.

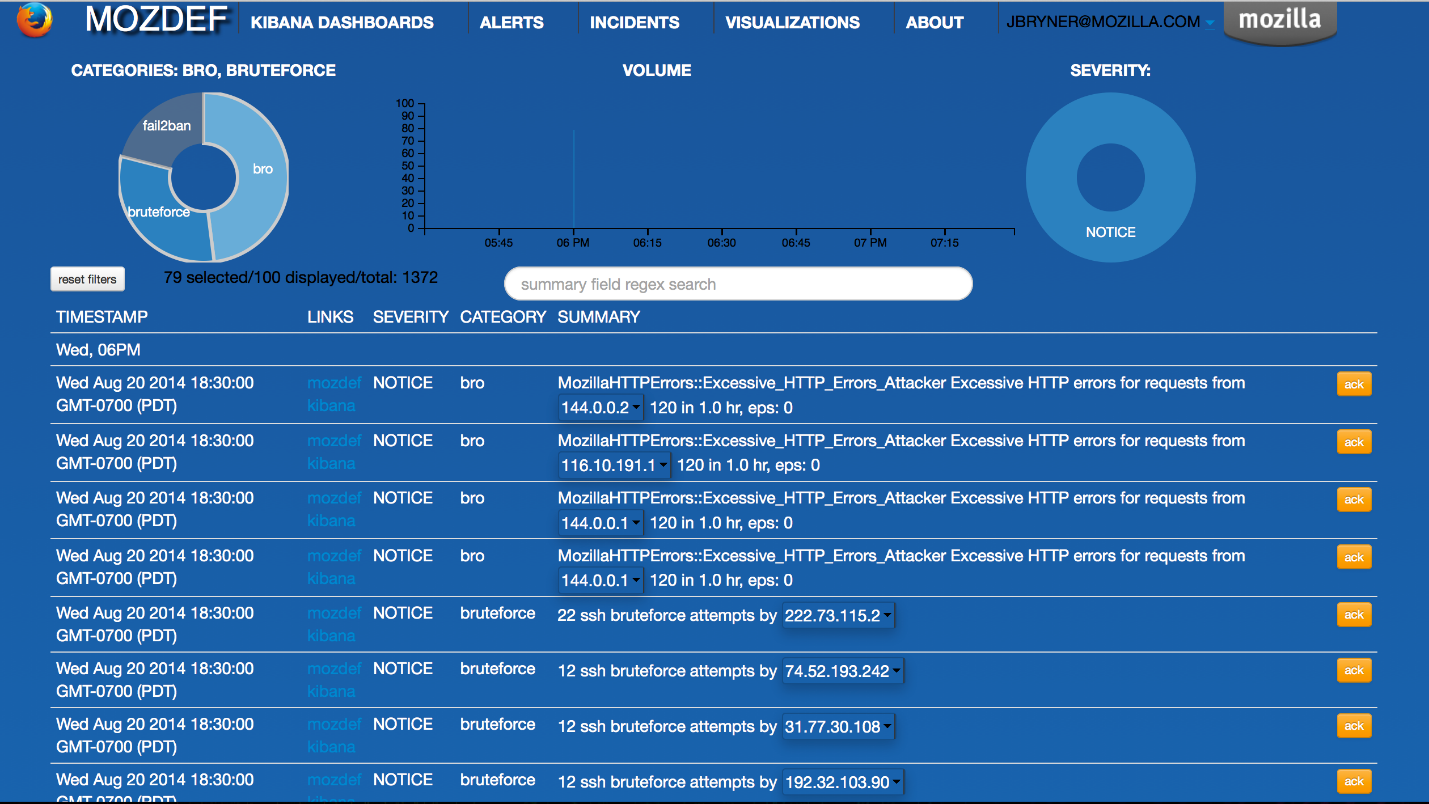

FuenteMozDef (plataforma de defensa de Mozilla)

El sistema MozDef SIEM de Mozilla se utiliza para automatizar el manejo de incidentes de seguridad. El sistema está diseñado desde cero para obtener el máximo rendimiento, escalabilidad y tolerancia a fallas, con una arquitectura de microservicio: cada servicio se ejecuta en un contenedor Docker.

Al igual que OSSIM, MozDef se basa en proyectos de código abierto probados en el tiempo, incluido el módulo de indexación de búsqueda y registro Elasticsearch, la plataforma Meteor para construir una interfaz web flexible y el complemento Kibana para visualización y gráficos.

La correlación y notificación de eventos se realiza mediante la solicitud Elasticsearch, que le permite escribir sus propias reglas para el procesamiento de eventos y alertas mediante Python. Según Mozilla, MozDef puede manejar más de 300 millones de eventos por día. MozDef solo acepta eventos en formato JSON, pero hay integración con servicios de terceros.

Los beneficios- No utiliza agentes: funciona con registros JSON estándar;

- Fácil de escalar gracias a la arquitectura de microservicios;

- Admite fuentes de datos de servicios en la nube, incluidos AWS CloudTrail y GuardDuty.

Desventajas- Sistema nuevo y menos establecido.

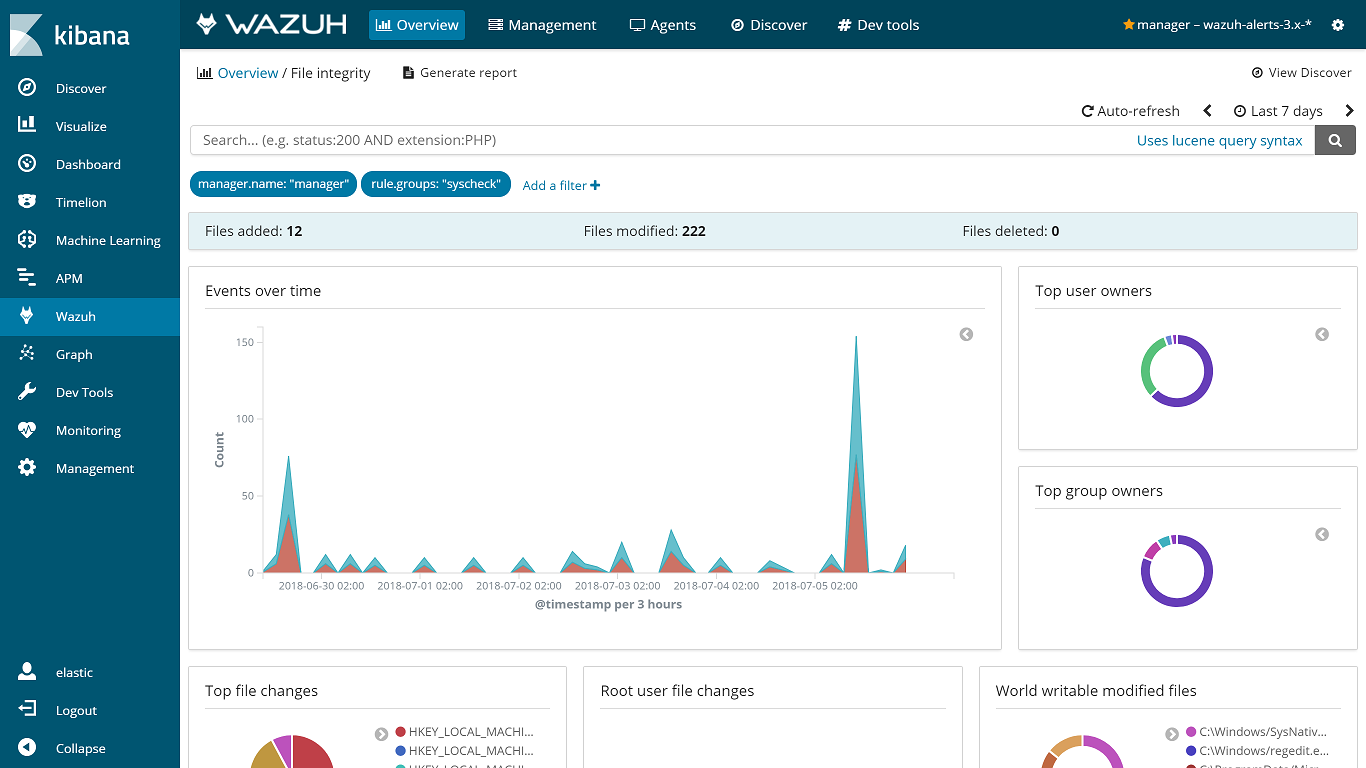

FuenteWazuh

Wazuh comenzó a desarrollarse como una bifurcación de OSSEC, uno de los SIEM de código abierto más populares. Y ahora esta es su propia solución única con nueva funcionalidad, corrección de errores y arquitectura optimizada.

El sistema se basa en la pila ElasticStack (Elasticsearch, Logstash, Kibana) y admite tanto la recopilación de datos basada en agentes como la recepción de registros del sistema. Esto lo hace efectivo para monitorear dispositivos que generan registros pero no admiten la instalación del agente: dispositivos de red, impresoras y periféricos.

Wazuh es compatible con los agentes OSSEC existentes e incluso proporciona orientación sobre la migración de OSSEC a Wazuh. Aunque OSSEC todavía es compatible, Wazuh es visto como una continuación de OSSEC debido a la adición de una nueva interfaz web, API REST, un conjunto más completo de reglas y muchas otras mejoras.

Los beneficios- Fundado y compatible con el popular SIEM OSSEC;

- Admite varias opciones de instalación: Docker, Puppet, Chef, Ansible;

- Admite la supervisión de servicios en la nube, incluidos AWS y Azure;

- Incluye un conjunto completo de reglas para detectar muchos tipos de ataques y le permite igualarlos de acuerdo con PCI DSS v3.1 y CIS.

- Se integra con el sistema de almacenamiento y análisis de registros Splunk para visualización de eventos y soporte API.

Desventajas- Arquitectura sofisticada: requiere la implementación completa de Elastic Stack además de los componentes del servidor Wazuh.

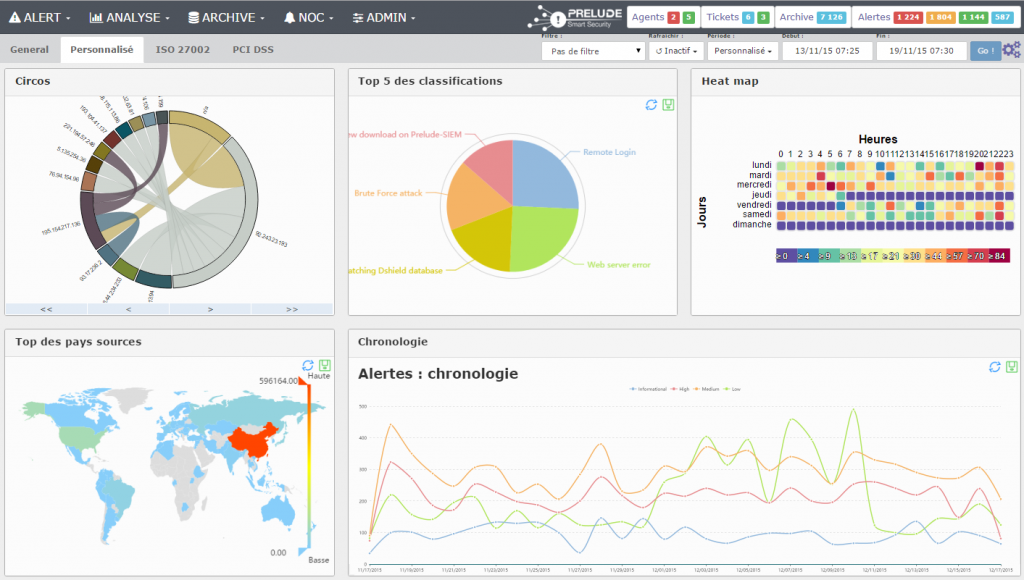

FuentePreludio OSS

Prelude OSS es una versión de código abierto del Prelude SIEM comercial, desarrollado por la compañía francesa CS. La solución es un sistema SIEM modular flexible que admite muchos formatos de registro, integración con herramientas de terceros como el sistema de detección de red OSSEC, Snort y Suricata.

Cada evento se normaliza a un mensaje en formato IDMEF, lo que simplifica el intercambio de datos con otros sistemas. Pero hay una mosca en el ungüento: Prelude OSS es muy limitado en rendimiento y funcionalidad en comparación con la versión comercial de Prelude SIEM, y está destinado más a proyectos pequeños o para estudiar soluciones SIEM y evaluar Prelude SIEM.

Los beneficios- Un sistema probado en el tiempo desarrollado desde 1998;

- Admite muchos formatos de registro diferentes;

- Normaliza los datos al formato IMDEF, lo que facilita la transferencia de datos a otros sistemas de seguridad.

Desventajas- Significativamente limitado en funcionalidad y rendimiento en comparación con otros sistemas SIEM de código abierto.

FuenteSagan

Sagan es un SIEM de alto rendimiento que enfatiza la compatibilidad de Snort. Además de las reglas de soporte escritas para Snort, Sagan puede escribir en la base de datos de Snort e incluso puede usarse con la interfaz Shuil. Esencialmente, es una solución liviana de subprocesos múltiples que ofrece nuevas funciones sin dejar de ser fácil de usar para Snort.

Los beneficios- Totalmente compatible con la base de datos Snort, las reglas y la interfaz de usuario;

- La arquitectura multiproceso proporciona un alto rendimiento.

Desventajas- Un proyecto relativamente joven con una pequeña comunidad;

- Un proceso de instalación complejo, que incluye el ensamblaje de todo el SIEM desde la fuente.

FuenteConclusión

Cada uno de los sistemas SIEM descritos tiene sus propias características y limitaciones, por lo tanto, no se les puede llamar una solución universal para ninguna organización. Sin embargo, estas soluciones tienen código fuente abierto, que le permite implementarlas, probarlas y evaluarlas sin un costo excesivo.

¿Qué más es interesante leer en el blog de Cloud4Y?→

VNIITE del planeta en su conjunto: cómo en la URSS se les ocurrió un sistema de "hogar inteligente"→

Cómo las interfaces neuronales ayudan a la humanidad→

Ciberseguros en el mercado ruso→

Luz, cámara ... nube: cómo las nubes cambian la industria del cine→

Fútbol en las nubes: ¿moda o necesidad?¡Suscríbete a nuestro canal de

Telegram para no perderte otro artículo! No escribimos más de dos veces por semana y solo por negocios.