La seguridad con ejemplos de la vida real siempre es más interesante.Una vez que un cliente llegó con una solicitud de pruebas de penetración. Tenía bastantes motivos de preocupación, entre otros, se escuchó uno: “Hace unos meses, un nuevo desarrollador vino a nosotros, obtuvo acceso al código fuente, documentación, un servidor de prueba, desapareció dos días después y aún no responde. ¿Cómo puede amenazarme esto? No se le dio acceso al sistema en vivo ".

No hablaremos de los errores de los desarrolladores, que pueden convertirse en agujeros serios en el sistema en vivo. Todo es mucho más simple: el código fuente en sí puede contener instrucciones y accesos directos.

De los diversos proyectos que probamos para la seguridad, daré ejemplos reales cuando, con solo el código fuente, podamos penetrar en el sistema mismo. Se han solucionado todas estas áreas problemáticas y se oculta cualquier información adicional en las capturas de pantalla.

Sistema 1.El código clonado de gita no solo es la última versión, sino también el historial de todos los cambios. Usualmente ejecutamos el código fuente de información confidencial usando

gittyleaks .

En este proyecto, encontramos una clave de cifrado privada que una vez se eliminó del código, pero aún se usaba en el sistema en vivo. Esta clave se utilizó para la autenticación, y conociendo el mecanismo, podríamos generar cualquier cookie de autenticación para cualquier usuario, incluido el administrador.

Imagen 1. Salida: gittyleaks --find-anything

Imagen 1. Salida: gittyleaks --find-anything

Sistema 2.Puede usar la

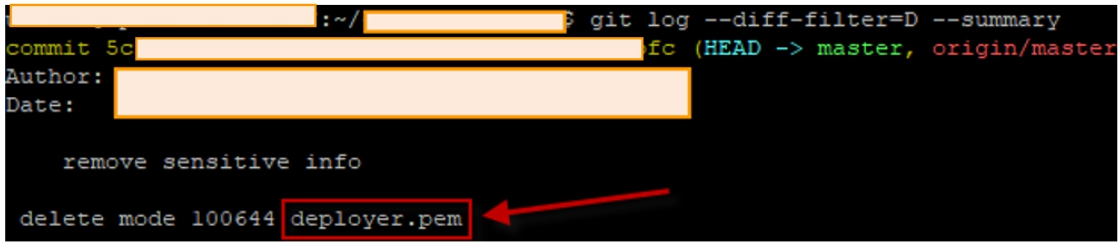

utilidad git y pedirle que muestre todos los archivos eliminados. En este sistema, encontramos un archivo deployer.pem que solía estar en la raíz del proyecto y se utilizó para implementar automáticamente el proyecto en los servidores a través del canal SSH. El puerto SSH en el sistema en vivo se ha abierto. ¿Por qué está abierto? Los desarrolladores respondieron que su máquina de compilación estaba detrás de una dirección IP dinámica, y decidieron no cerrar el puerto: "de todos modos, nadie recogerá la clave SSH". Gee-gee ...

Imagen 2. Salida: git log --diff-filter = D --summarySistema 3.

Imagen 2. Salida: git log --diff-filter = D --summarySistema 3.Con este sistema, todo fue aún más fácil. Puede valer la pena entrar en los scripts de la base de datos y ver cómo se crean los usuarios de forma predeterminada. Por lo general, el primer usuario en crear un administrador con los permisos más altos. En los scripts, encontramos un código que generaba un hash a partir de contraseñas reales y lo escribía en la base de datos. Sorprendentemente, se crearon 5 usuarios, pero la contraseña del administrador más importante, para nuestro asombro, pasó por el sistema en vivo. Y este código no es el primer año, por cierto, y ninguna persona ha trabajado con él.

Imagen 3. Cómo encontrar contraseñas reales en los scripts de la base de datos

Imagen 3. Cómo encontrar contraseñas reales en los scripts de la base de datosLa promesa

1. Si su proyecto está en un gita, ábralo y ejecute un par de comandos desde la carpeta raíz:

pip install gittyleaks

gittyleaks --encontrar cualquier cosa

git log --diff-filter = D --summary2. Una regla de oro. Un sistema en vivo siempre debe tener claves únicas, contraseñas de usuario únicas y todo lo que contiene debe estar cerrado al máximo.

La información anterior se proporciona solo con fines educativos y educativos, no es necesario cómo hacer sus sistemas.

Denis Koloshko