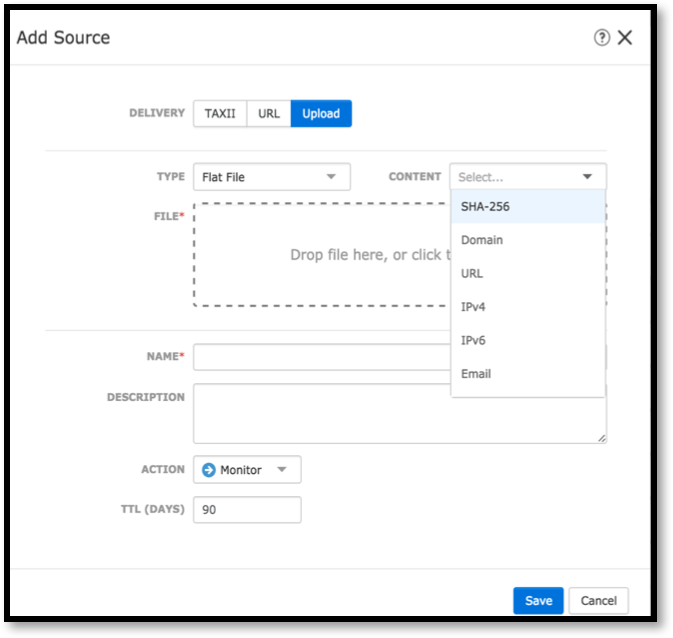

Una publicación anterior sobre nuestra plataforma de búsqueda de amenazas de Cisco Threat Response me llevó a obtener algunas preguntas sobre cómo integrar CTR con los servicios gubernamentales SOSOPKA y FinCERT. Entonces decidí escribir otra pequeña nota y mostrar cómo aprovechar al máximo los indicadores de compromiso que le enviaron el FSB y el Banco Central. De hecho, no hay nada sobrenatural y complicado en tal integración: nuestros reguladores utilizan formatos estandarizados y legibles por computadora de indicadores de compromiso en todo el mundo (me temo imaginar qué sucederá si se envían hashes para muestras maliciosas de acuerdo con GOST R 34.11-2012, y no MD5 / SHA1 / SHA256), pero todavía no proporcionan una API para automatizar el trabajo con ellos. En cualquier caso, no son tan difíciles de usar en Cisco Threat Response. Para no tomar una captura de pantalla de este procedimiento, sino para mostrarlo en dinámica, grabé un video corto que demuestra usando un ejemplo de la vida real con un ataque al

vulnerable protocolo RDP lo fácil que es organizar la interacción de la Administración Estatal de Comunicaciones y Seguridad con las soluciones de seguridad de Cisco.

Se puede hacer exactamente el mismo procedimiento con cualquier otra fuente de Inteligencia de amenazas: BI.ZONE, Kaspersky Lab, Group-IB, Anomali, Cisco Talos, etc. Aquí hay un breve video animado sobre cómo hacer esto con US-CERT.

Después de realizar una investigación e identificar rastros de actividad no autorizada en nuestra red, nos enfrentamos a la tarea de bloquearla rápidamente, para lo cual es necesario introducir reglas apropiadas en el equipo de protección que funciona en los nodos, en las fronteras, en las nubes. Cisco Threat Response también puede hacer esto.

¿Pero cuán beneficioso es para nosotros usar Cisco Threat Response para investigar incidentes? ¿No es más fácil usar las mismas soluciones con las que trabaja CTR: AMP para puntos finales, dispositivo de seguridad de correo electrónico, Cisco Firepower, etc., pero sin CTR? ¿Por qué necesitamos otro sistema adicional? Traté de llevar a cabo un procedimiento de investigación en cada una de estas decisiones y obtuve números interesantes que hablan por sí mismos.

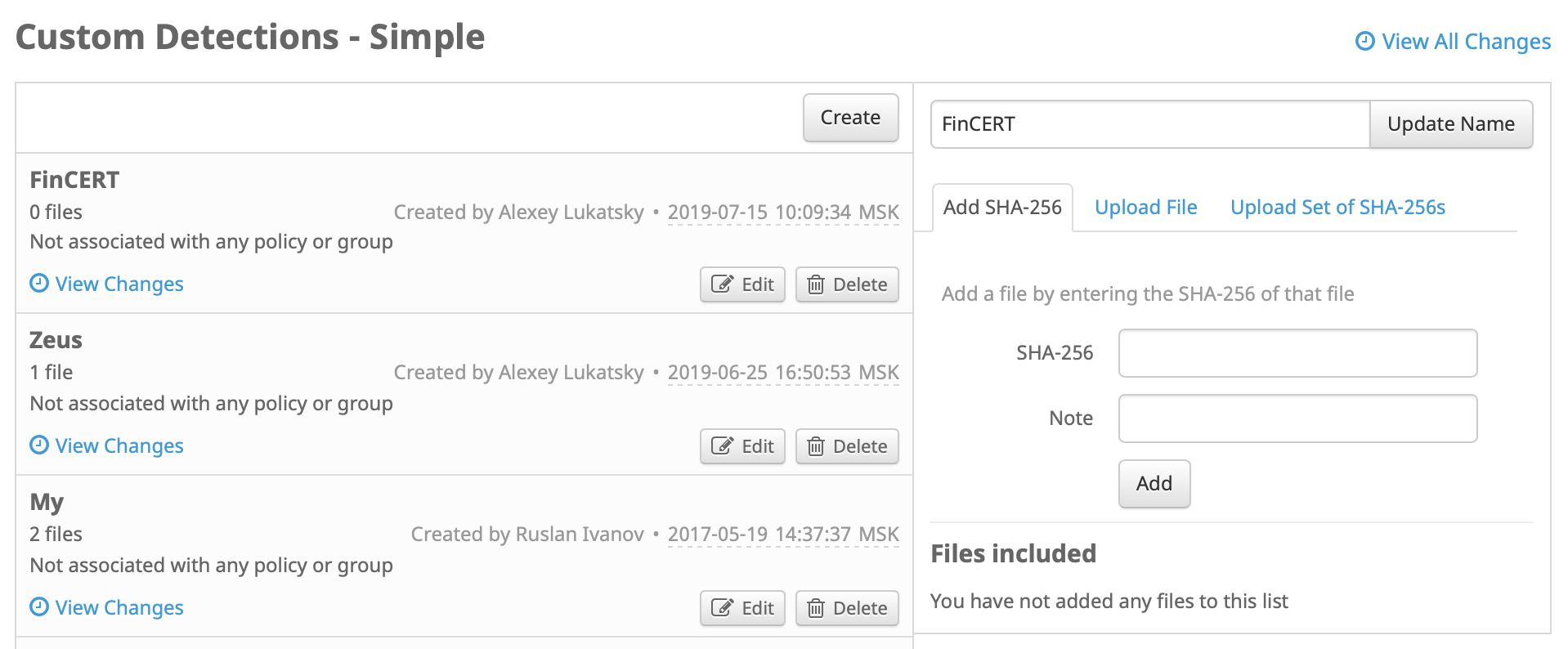

Para AMP para puntos finales, una investigación similar a CTR lleva al menos 30 segundos. Durante este tiempo, puedo crear la política que necesito e ingresar los indicadores de compromiso que necesito en ella, luego de lo cual comienzo su búsqueda en los resultados de Cisco AMP4E.

De hecho, tomará incluso un poco más de tiempo, ya que depende de la cantidad de indicadores de compromiso que necesito configurar en la interfaz de la consola de administración (o necesito preparar previamente un archivo con indicadores que acabo de cargar en el sistema).

En el caso de Cisco Firepowe NGIPS, un procedimiento similar toma no menos de 40 segundos (dependiendo de la cantidad de indicadores de compromiso que esté buscando).

Finalmente, en el caso de la solución Cisco E-mail Security recientemente integrada con CTR, la búsqueda de indicadores de compromiso en los mensajes de correo electrónico a través de Cisco SMA (Security Management Appliance) lleva al menos 11 segundos si configuro manualmente los valores hash de malicioso o sospechoso archivos adjuntos

y al menos 18 segundos si indico la fuente de los indicadores de compromiso, desde donde se cargarán los datos en modo automático.

En general, no hay mucho para cada solución, pero si llevo a cabo una investigación exhaustiva de varios productos e indicadores de diferentes tipos a la vez, necesitaré al menos 120 segundos. Si vuelve a ver el video, verá que en el caso de usar Cisco Threat Respone, la investigación toma solo 10 segundos. Y esta vez es casi independiente del número de indicadores buscados. Doce veces más tiempo y la falta de problemas con la preparación de indicadores de compromiso para cargar en el sistema: simplemente copie todo lo que necesitemos en el portapapeles (o en el complemento del navegador de Casebook) y péguelo en el CTR. Entonces, si tiene la tarea de investigar rápidamente los incidentes, entonces Cisco Threat Respone gratuito le permite resolver esto de manera más efectiva.

Este es solo un ejemplo de integración de las soluciones de Cisco con los sistemas de inteligencia de amenazas del gobierno. De hecho, hay más. Por ejemplo, podemos automatizar no solo el proceso de investigación de incidentes, sino también bloquear automáticamente los artefactos que recibimos del Servicio de Seguridad Social del Estado o FinCERT; es suficiente para usar las API que están, por ejemplo, en Cisco AMP para puntos finales o Cisco Firepower. Es cierto, haga esto (bloquee automáticamente) con precaución.