Desde hace mucho tiempo, la matriz

MITER ATT & CK (Tácticas adversas, técnicas y conocimiento común) se ha discutido en varios sitios, incluida una serie completa de artículos

aquí sobre Habré. Podemos decir que la comunidad adoptó este modelo, además, muchos comenzaron a usarlo. Hoy hemos compilado para usted una pequeña descripción de varios proyectos que están dirigidos a:

- Mejorando la percepción y conveniencia de trabajar con la matriz;

- Análisis de coincidencias con ATT y CK;

- Realización de comprobaciones para varios ataques descritos en la matriz.

Acordaremos en tierra: las utilidades monitoreadas no se han probado exhaustivamente, es mejor consultar la fuente para obtener más detalles.

Contenido

Entrada

El primer modelo ATT & CK se creó en septiembre de 2013 y se centró principalmente en Windows. Desde entonces, ATT & CK ha evolucionado significativamente gracias a las contribuciones de la comunidad de ciberseguridad. Además, se creó una base de conocimiento adicional de PRE-ATT & CK que describe la preparación para el ataque, y ATT & CK para dispositivos móviles.

A partir de julio de 2019, Enterprise ATT & CK incluye 314 métodos de ataque para Windows, Linux y Mac. La estructura matricial consta de 11 tácticas: desde el acceso inicial hasta tomar el control a través de C&C y la exfiltración de datos. Cada fase del ciclo de vida del ataque consta de muchas técnicas que han sido utilizadas con éxito por varios grupos de ciberdelincuentes para comprometer la red de la organización. Al probar la seguridad, RedTeam esencialmente hace lo mismo, por lo tanto, no utilizar una base de conocimiento de este tipo sería una gran omisión.

En este artículo, no nos detendremos en la matriz ATT & CK, todos los detalles se pueden encontrar en

el sitio web de los desarrolladores. El uso y la aplicabilidad de esta base de conocimiento está indicada por su uso frecuente por parte de proveedores grandes y no muy vendedores: casi todas las soluciones de detección y búsqueda de amenazas ya tienen una correlación de eventos con esta matriz.

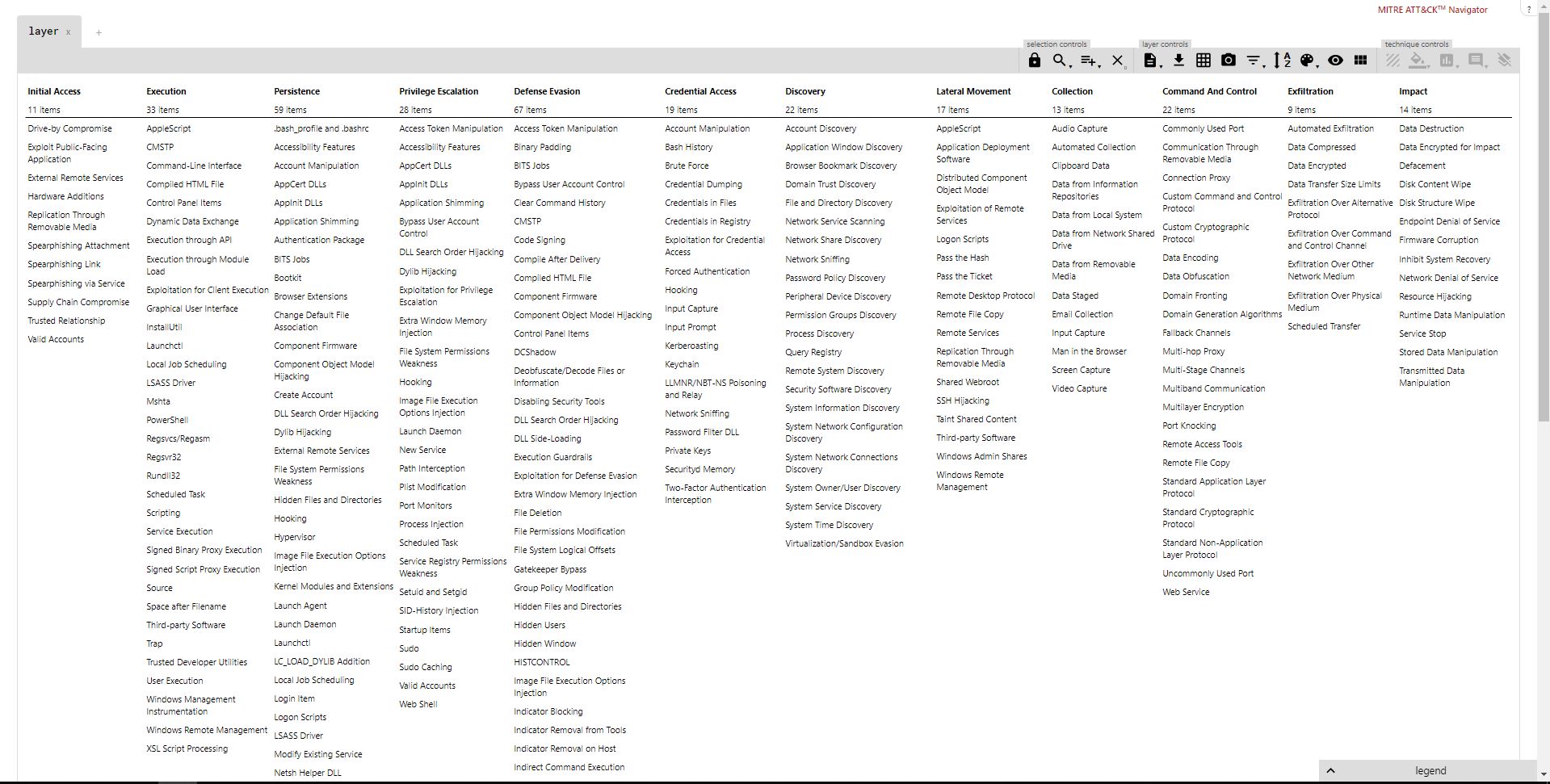

Matriz de navegación, presentación de datos

Navegador ATT y CK

→

Página del proyectoUna aplicación web de código abierto que proporciona navegación básica y anotaciones de todas las matrices de plataformas. A pesar de su simplicidad, la aplicación simplifica enormemente el trabajo con la matriz, le permite crear capas en la parte superior de la matriz principal. Una capa particular puede demostrar técnicas de una agrupación particular, o viceversa, visualizar un recubrimiento protector. Navigator lo ayudará a planificar el trabajo de su RedTeam o BlueTeam. De hecho, la aplicación simplemente le permite manipular celdas en la matriz: codificación de color, agregar un comentario, asignar un valor numérico, etc.

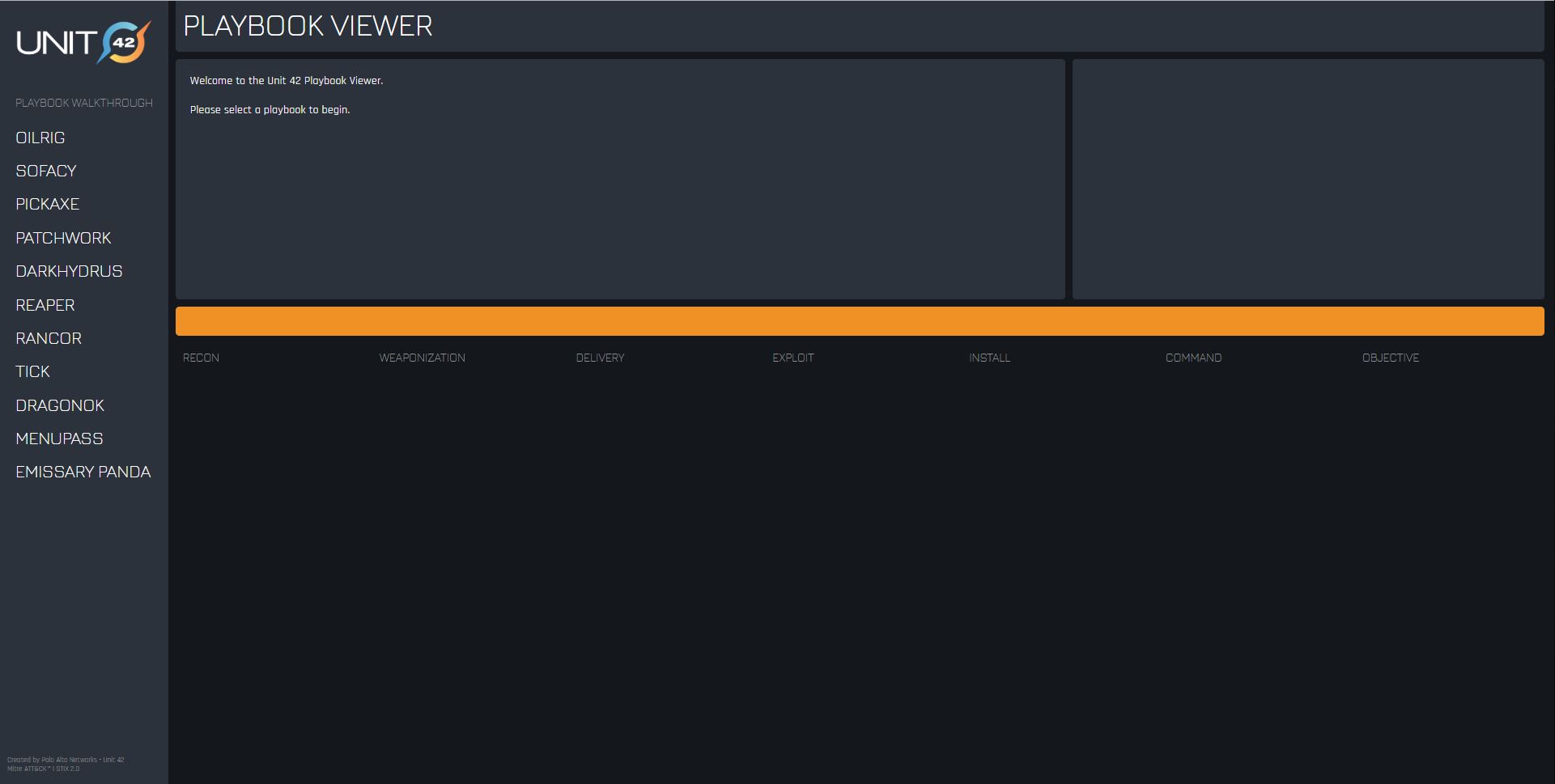

Visor de jugadas

→

Página del proyecto→

Página del proyecto en githubViewer Playbook es un sistema de análisis de contenido STIX2 que contiene técnicas adversas. El objetivo de Playbook es simplificar las herramientas, métodos y procedimientos que utiliza un adversario en un formato estructurado que se puede compartir con otros. La infraestructura MITER ATT & CK proporciona nombres, descripciones y enlaces a ejemplos de cómo los oponentes usan tácticas durante una operación, así como los métodos utilizados por el adversario para lograrlos.

Para BlueTeam

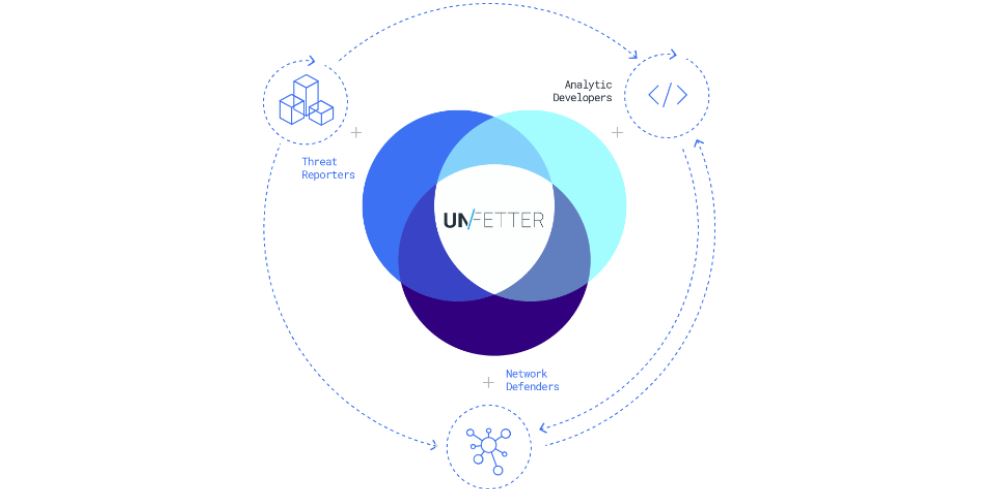

El repositorio de Cyber Analytics (CAR) y la herramienta de exploración CAR (CARET), sin restricciones

→

Página del proyecto Unfetter→

Desfertar página del proyecto en github→

Página del proyecto CAR→

Página del proyecto CARETLa organización MITRE decidió no detenerse solo en la matriz ATT & CK y desarrollar aún más la idea: se creó el registro de métodos para detectar el comportamiento de intrusos basado en el Repositorio de Cyber Analytics de ATT & CK. Para mayor comodidad, le agregamos una GUI: resultó la herramienta de exploración CAR (CARET). Pero incluso esto no parecía suficiente, por lo que el proyecto Unfetter se creó junto con la Agencia de Seguridad Nacional de EE. UU. Este proyecto amplía las capacidades de CARET para ayudar a los profesionales de ciberseguridad a identificar y analizar las brechas de seguridad. Hay 2 proyectos en Unfetter:

- Unfetter Discover permite a los analistas e ingenieros de seguridad de red crear y compartir datos sofisticados de Cyber Threat Intelligence (CTI) entre sus pares utilizando los datos ATT y CK recibidos de MITRE en formato STIX .

- Unfetter Analytic le permite asignar análisis a los métodos ATT y CK que necesita descubrir.

Cascada

→

Página del proyectoEste es un proyecto de investigación MITRE cuyo objetivo es automatizar la mayor parte del trabajo de BlueTeam para determinar el alcance y la gravedad del comportamiento sospechoso en la red utilizando los datos del host. El prototipo del servidor CASCADE puede procesar la autenticación del usuario, analizar los datos almacenados en Splunk o ElasticSearch y generar alertas. Las alertas desencadenan un proceso de investigación recursivo cuando varias consultas posteriores recopilan eventos relacionados que incluyen procesos primarios y secundarios (árboles de procesos), conexiones de red y actividad de archivos. El servidor genera automáticamente un gráfico de estos eventos, que muestra la relación entre ellos, y marca el gráfico con información de la matriz ATT & CK.

Cobertura de amenazas atómicas

→

Página del proyectoEsta es una herramienta que genera automáticamente análisis diseñados para combatir amenazas basadas en ATT y CK. Con él, puede crear y mantener su propio repositorio analítico, importar analíticas de otros proyectos (como Sigma, Atomic Red Team, así como sucursales privadas de estos proyectos con sus propias analíticas) y exportar a wikis legibles en dos plataformas:

- Páginas de Confluencia de Atlassian

- Propias páginas de estilo wiki autogeneradas

En esencia, le permite crear su portal de información interna para detectar y responder a los ataques.

Cliente Python ATT y CK

→

Página del proyectoScript de Python para acceder a los contenidos de la matriz ATT & CK en formato STIX a través del servidor público TAXII. Este proyecto utiliza las clases y funciones de las bibliotecas Python cti-python-stix2 y cti-taxii-client desarrolladas por MITRE. El objetivo principal del proyecto es proporcionar una manera fácil de acceder e interactuar con los nuevos datos ATT y CK.

Para RedTeam

Caldera

→

Página del proyectoCALDERA es un sistema automatizado para emular las acciones de los atacantes, construido sobre la plataforma MITER ATT & CK. Su objetivo principal es probar soluciones de seguridad de punto final y evaluar el estado de seguridad de la red. Según los términos de Gartner, este sistema se puede atribuir a productos de simulación de violación y ataque (BAS). CALDERA utiliza el modelo ATT & CK para identificar y replicar el comportamiento adversario como si se estuviera produciendo una intrusión real. Esto evitará el trabajo de rutina y dará más tiempo y recursos para resolver problemas complejos.

Una actualización reciente del sistema cambió su estructura: si antes consistía en un servidor, un agente y un archivo ejecutable para emular a un adversario, ahora se utiliza la arquitectura del complemento. Conectan nuevas características y comportamiento al sistema base. CALDERA ahora viene con varios patrones adversarios prediseñados que usan el complemento Stockpile, pero agregar los suyos es bastante fácil.

Equipo atómico rojo

→

Página del proyecto→

Página del proyecto en github→

Página del blog Red CanaryEs quizás el proyecto más popular relacionado con la matriz ATT & CK. Red Canary creó una biblioteca de pruebas simples asignadas al MITER ATT & CK Framework. Estas son pruebas pequeñas y fáciles de transportar para detectar ataques, cada prueba está diseñada para comparar con una táctica específica. Las pruebas se definen en un formato estructurado con la expectativa de su uso en entornos de automatización, lo que brinda a los defensores una forma efectiva de comenzar a probar de inmediato su defensa contra una amplia gama de ataques.

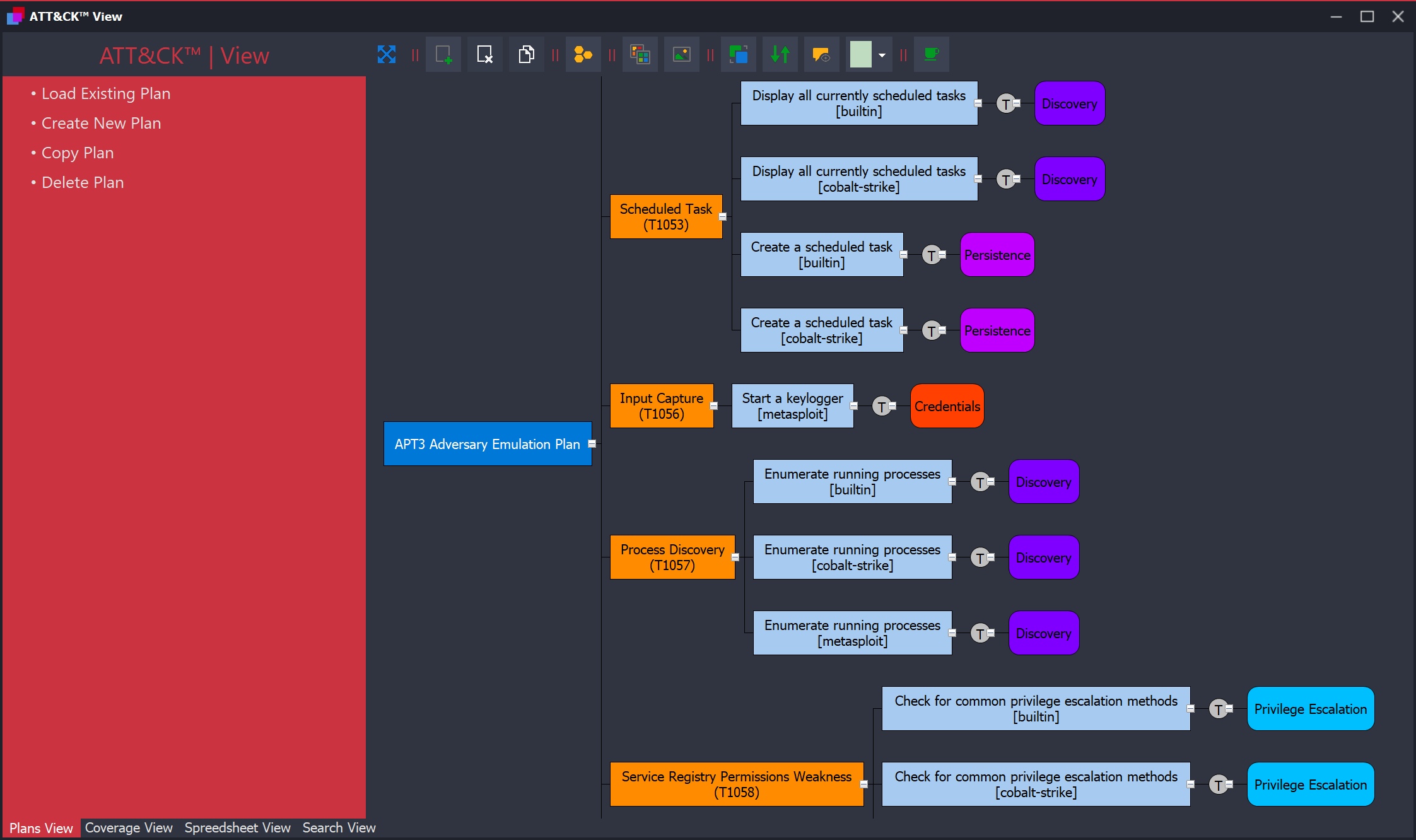

Herramientas ATT y CK

→

Página del proyectoEl repositorio contiene lo siguiente:

- ATT & CK View: herramienta de planificación de emulación enemiga;

- Modelo de datos ATT y CK: modelo de datos relacionales.

View está diseñado para ayudar a los defensores a desarrollar planes de emulación de adversarios basados en el marco ATT & CK. Como buen ejemplo, hay un plan de emulación enemigo completo para APT3 desarrollado por MITRE. Esto lo ayudará a comenzar el proyecto más rápido.

El objetivo principal del modelo de datos es simplificar la integración de ATT & CK en nuevos proyectos. La base de datos se basa en SQLite por simplicidad y movilidad; se pueden encontrar ejemplos de consultas en la página del proyecto.

Equipo púrpura ATT y CK Automation

→

Página del proyectoProyecto de Praetorian, que implementa tácticas, técnicas y métodos de la matriz MITER ATT & CK como postmódulos del Metasploit Framework. El proyecto está diseñado para emular automáticamente las tácticas enemigas.

Red Team Automation (RTA)

→

Página del proyectoRTA es un conjunto de 38 scripts y archivos ejecutables compatibles que intentan realizar actividades maliciosas de acuerdo con los métodos de la matriz ATT & CK. Actualmente, RTA ofrece cobertura para 50 tácticas. Siempre que sea posible, el RTA intenta llevar a cabo las actividades maliciosas descritas por los scripts; en otros casos, lo emulará.

EDR-Testing-Script

→

Página del proyectoEste repositorio contiene una secuencia de comandos simple para probar soluciones EDR basadas en las plataformas Mitre ATT y CK / LOLBAS / Invoke-CradleCrafter. En realidad, es difícil verificar cuántos ataques maliciosos diferentes se identifican y previenen correctamente mediante EDR. Este script fue creado para este propósito, ejecútelo y observe qué mensajes llegan a la consola EDR. La mayoría de las pruebas simplemente ejecutarán calc.exe, pero se pueden cambiar fácilmente (por ejemplo, intente descargar y ejecutar Mimikatz). Este script solo funciona en Windows y debería funcionar con la mayoría de las soluciones EDR.

El proyecto ahora está en su infancia.

Aplicaciones para Splunk

Splunk es un sistema de almacenamiento y análisis de registros; Tiene una interfaz web y la capacidad de crear paneles (paneles), su propia aplicación Splunk.

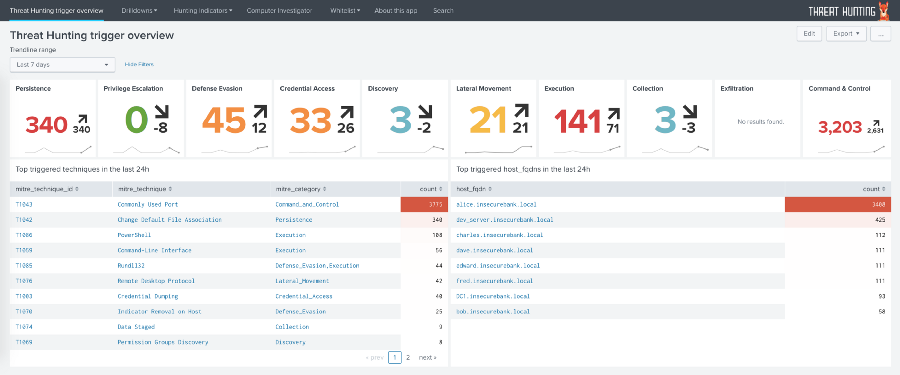

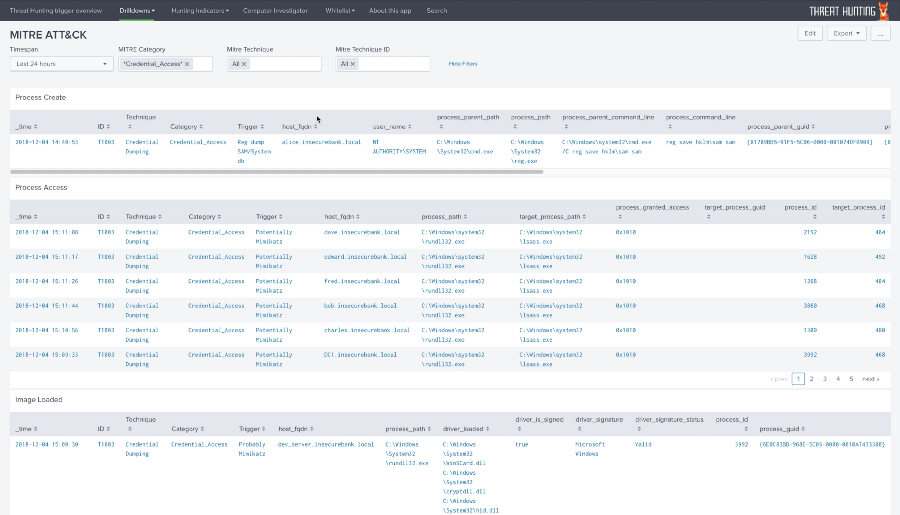

Deslumbrante

→

Página del proyectoThreatHunting es una aplicación Splunk diseñada para monitorear amenazas de acuerdo con la matriz ATT & CK. La aplicación se basa en datos de Sysmon: es una herramienta de rastreo de nivel de host potente y gratuita que utiliza un controlador de dispositivo y un servicio que se ejecuta en segundo plano y se carga muy temprano durante el proceso de arranque. Este servicio también le permite configurar lo que se registrará. Al abrir la aplicación ThreatHunting, accederá a la página de resumen con un recuento de todos los desencadenantes para cada categoría ATT & CK en las últimas 24 horas, y también verá las técnicas con el mayor número de detecciones y los hosts más vulnerables. La aplicación le permite rastrear eventos relacionados con ATT & CK, construir un árbol de eventos basado en los datos y compilar un informe. Para obtener más información, consulte el

blog del autor.

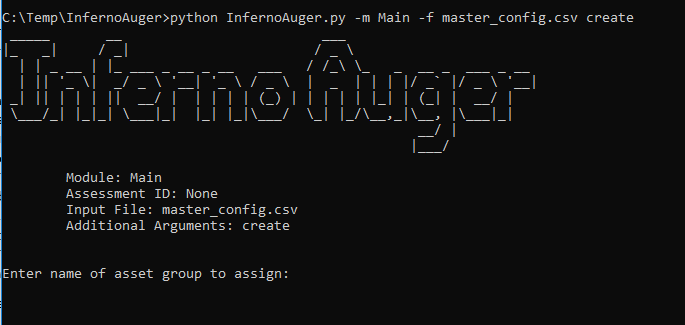

DarkFalcon, InfernoAuger

→

Página del proyecto DarkFalcon→

Página del proyecto InfernoAugerDarkFalcon es un sistema de tablero que te ayuda a trabajar con ATT & CK Framework en tu Splunk. También hay una versión actualizada de InfernoAuger, un DarkFalcon reconstruido que puede automatizar muchos componentes en la aplicación FireDrill y enviar informes a Splunk. FireDrill proporciona una biblioteca de ataques personalizables que lo ayudan a determinar si sus sistemas de seguridad pueden detenerlos o detectarlos. Las secuencias de comandos de esta biblioteca se colocan en conjuntos de pruebas personalizadas ("evaluaciones"), con las que los módulos InfernoAuger ya interactúan. Actualmente hay cinco módulos:

- Principal: un módulo que puede crear o actualizar un conjunto de pruebas basado en el archivo de configuración del ensamblaje principal;

- Detección: el módulo coloca los resultados de la evaluación en Splunk para una mayor correlación o análisis;

- Estado: comprueba el estado de la ejecución actual o anterior del conjunto de pruebas y proporciona estadísticas básicas sobre los resultados;

- Escenarios: extrae una lista de todos los scripts MITER ATT y CK en FireDrill y muestra información sobre ellos;

- Actualización: busca nuevos scripts MITER ATT & CK desde su lanzamiento anterior y envía un correo electrónico con los encontrados.

Misceláneo

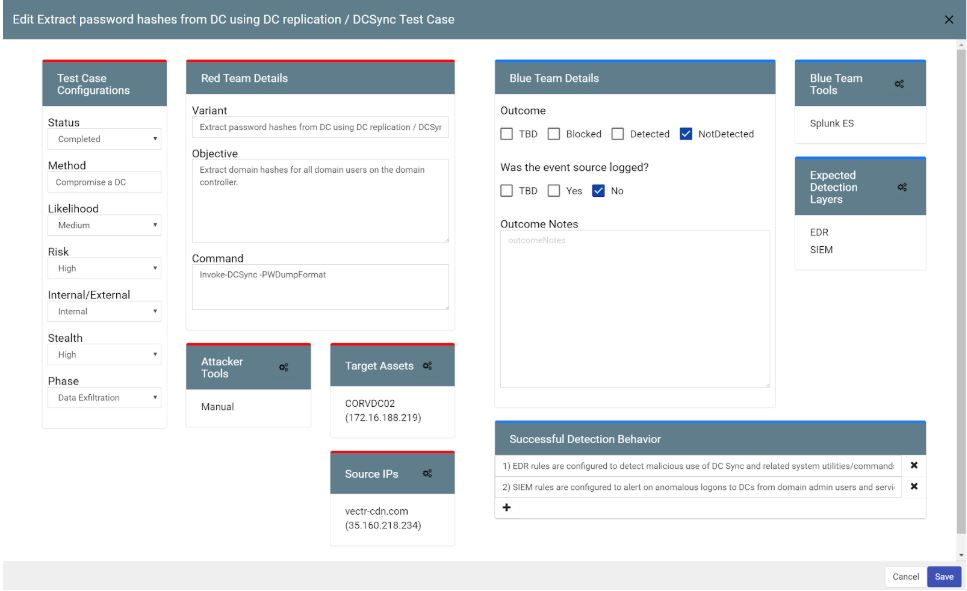

VECTR

→

Página del proyecto en github→

Página del proyectoEste es un tablero centralizado que facilita el seguimiento de las actividades de prueba de RedTeam y BlueTeam para medir la capacidad de detectar y prevenir ataques en diferentes escenarios, de acuerdo con los datos de la matriz MITER ATT & CK. Incluye las siguientes características:

- Seguimiento de pruebas en tiempo real;

- Medición del progreso de las pruebas realizadas;

- Centralización de los métodos de RedTeam y las características de BlueTeam;

- Agregar guiones de prueba personalizados;

- Crear informes de prueba detallados.

VECTR documenta las tareas y herramientas de RedTeam, el primer y segundo nivel de detección de BlueTeam, los criterios para la detección exitosa y los resultados de las pruebas. En función de los resultados obtenidos, se proporcionan recomendaciones sobre indicadores generales y configuraciones específicas de cajas de herramientas que se pueden utilizar para mejorar aún más las capacidades de detección y respuesta.

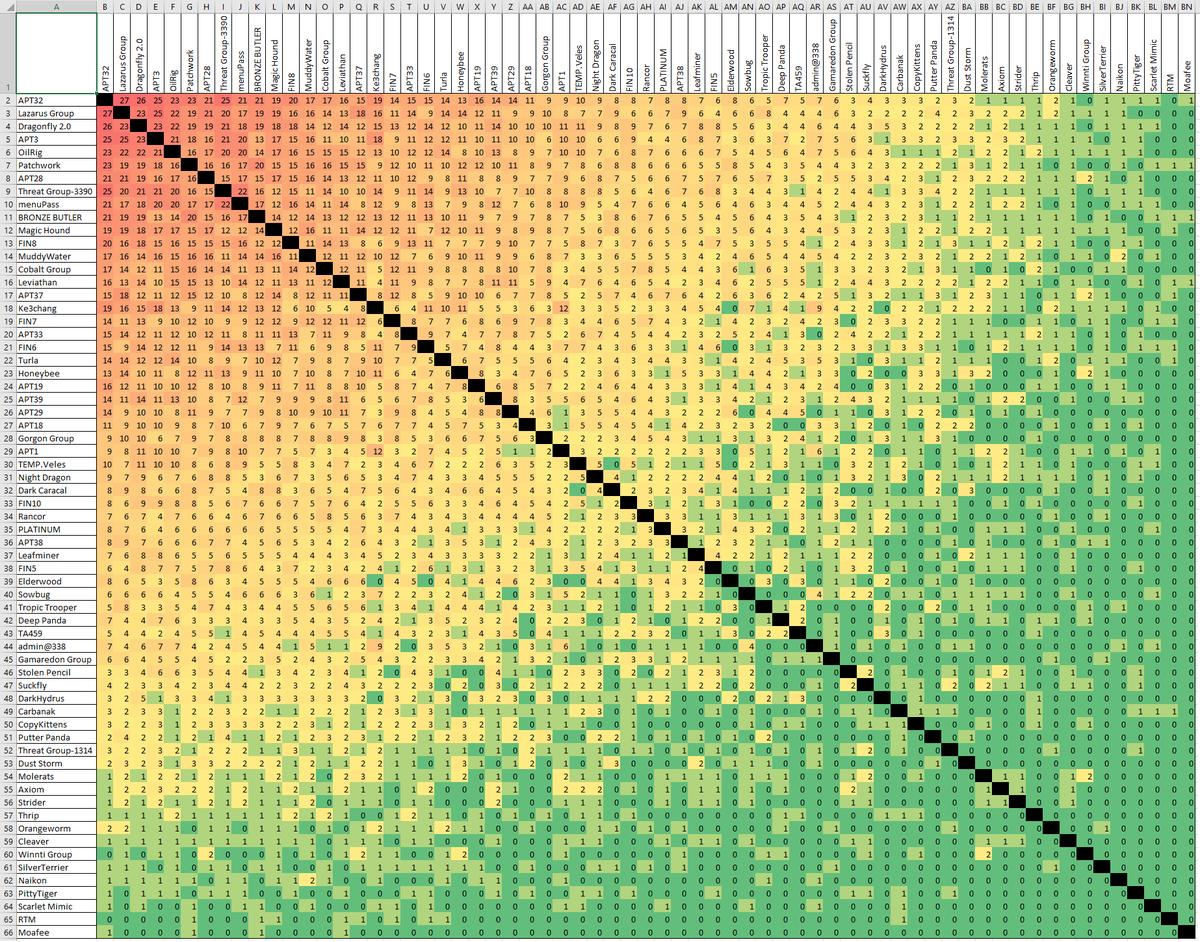

ATT-CK_Analysis

→

Página del proyectoRepositorio científico y analítico que contiene análisis de datos de MITER ATT & CK. Los analistas independientes buscan respuestas a una serie de preguntas, por ejemplo:

- ¿Existen relaciones previamente desconocidas entre grupos que usan una gran proporción de los métodos?

- ¿Es el número de métodos utilizados por cada grupo un indicador razonable de cuán avanzadas son las capacidades de estos grupos?

- Si es posible establecer una jerarquía de posibilidades, ya sea directamente de un conjunto de datos o de fuentes externas, ¿hay evidencia de que ciertos grupos evitan (y no simplemente no usan) ciertos métodos?

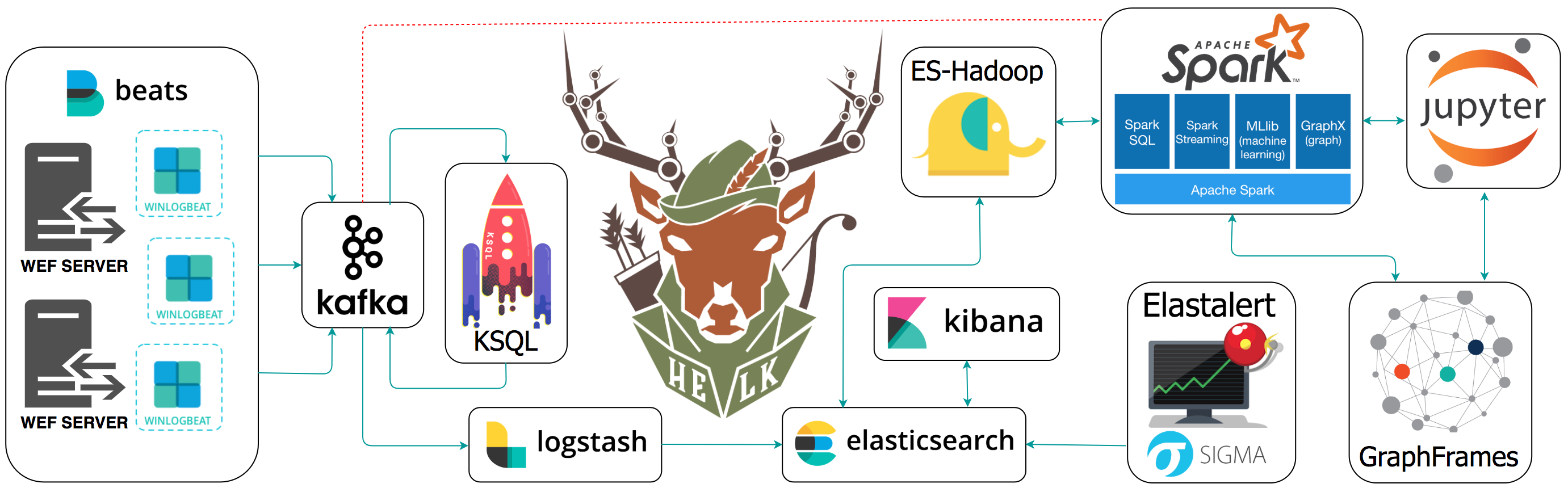

The Hunting ELK (HELK)

→

Página del proyectoNuevo proyecto Hunting ELK (Elasticsearch, Logstash, Kibana). Este es un ecosistema de varias plataformas de código abierto que trabajan juntas con el objetivo principal de expandir la capacidad de los agentes para detectar amenazas, las capacidades de la pila

Elastic ELK . La implementación de las tecnologías Spark y Graphframes proporciona capacidades de búsqueda analítica. Este es uno de los primeros conjuntos disponibles públicamente que le permite utilizar las funciones de procesamiento de datos en la pila ELK de forma gratuita. Además, un Jupyter Notebook está integrado en el proyecto para la creación de prototipos utilizando big data y / o aprendizaje automático. Esta pila proporciona un motor de búsqueda de texto completo mezclado con visualizaciones, consultas relacionales gráficas y análisis avanzados. El proyecto se encuentra en la etapa de desarrollo, el código y la funcionalidad cambiarán. En un futuro cercano, agregar paneles con datos de ATT & CK. Puedes leer más sobre el proyecto en el

blog del autor.

Conclusión

El número de proyectos que utilizan activamente la matriz MITER ATT & CK continúa creciendo. Cabe señalar que esta es una buena base de conocimiento para los analistas, una nueva mirada al modelo de amenazas a la seguridad de la información. Sin embargo, algunos investigadores han notado algunas de las deficiencias de la matriz. Por ejemplo, hay casos de una descripción muy vaga de las técnicas, lo que complica enormemente el trabajo con ellas.

Lo principal que no debe olvidar: esta matriz está construida sobre la base de ataques exitosos. Es decir en general, esta es una referencia histórica sobre qué técnicas y métodos se utilizaron. Sin lugar a dudas, esta es una buena base de conocimiento, conveniente en la operación, pero aún así nunca describirá completamente todas las técnicas posibles del enemigo.