Los estados están interfiriendo en el campo de información una vez geek cada vez más y están estableciendo las reglas allí. Una de las instituciones de regulación estatal en el espacio de información es el mecanismo de "firma electrónica calificada", un identificador de confianza condicionalmente no falsificado de una

entidad con el que puede certificar varios tipos de transacciones en forma electrónica en su nombre en el espacio de información. De hecho, la idea de EP no es nueva y se ha estado desarrollando durante mucho tiempo, pero en Rusia en algún momento algo salió un poco mal. Este artículo es una discusión subjetiva subjetiva sobre el tema del instituto de firma electrónica en Rusia sin una inmersión indebida en el equipo tecnológico. Bueno, un poco de sombrero, como sin él.

CC-BY-SA, Vadim Rybalko

CC-BY-SA, Vadim Rybalko Achtung! ¡Esto es Longrid y te puede quitar un pedazo de tu vida!

Achtung! ¡Esto es Longrid y te puede quitar un pedazo de tu vida!

Descargo de responsabilidad

Traté de no lastimar a nadie, incluso cuando quería. Pero de todos modos, si alguien está listo para ofenderse: cuide su psique y lea una publicación con una descripción general del próximo alojamiento en la nube o sobre Docker, por ejemplo. Siéntete mejor. Si está listo para discutir o tiene algo que agregar, escriba con seguridad en los comentarios o en persona.

Primero, un poco de equipo legal abstracto

¿Qué es un trato? En Rusia, como en la mayoría de los países desarrollados y no tan desarrollados, existe una gran cantidad de leyes y reglamentos, una especie de "árbol" de actos jurídicos (NLA) que regulan la vida cotidiana de los ciudadanos y las asociaciones. Descartando los detalles: tenemos la ley básica del país: la Constitución de la Federación de Rusia; a través del nivel, muchas leyes federales, que incluyen códigos (en el contexto de nuestra discusión, el Código Civil de la Federación Rusa, el Código Civil de la Federación Rusa) y varias leyes y reglamentos que afectan a las firmas electrónicas (de las cuales la principal es la Ley Federal "

sobre firma electrónica" ”Fechada el 6 de abril de 2011 No. 63-FZ).

El concepto de "transacción" está regulado por el Código Civil de la Federación de Rusia: en el caso general, se trata de acciones de personas para establecer relaciones entre sí, que implican la aparición de derechos y obligaciones civiles. Hay un número increíble de tipos de transacciones, en general están unidas por el hecho de que la parte de la transacción la certifica con su propia firma manuscrita (pero no siempre), como una señal de que la participación de la parte en esta transacción corresponde a su libre albedrío.

Ahora para la firma electrónica. En los albores del surgimiento de las firmas electrónicas en Rusia, se llamaba "firma digital electrónica" (EDS), aparentemente como un documento de seguimiento de una firma digital en inglés. Luego, la palabra digital fue digerida y disuelta, quedaba una "firma electrónica". En general, según la legislación actual, cualquier cosa puede llamarse firma electrónica, aunque se haya escaneado una firma manuscrita, por lo tanto, se introdujeron conceptos detallados. La ley definió tres conceptos de EP:

- Firma electrónica simple: cualquier código, contraseña, escaneo, verificación por SMS. Tiene un reconocimiento legal limitado, incluso solo si las partes del acuerdo acordaron por adelantado usar este tipo de firma y determinaron los parámetros para su uso.

- Firma electrónica mejorada no calificada: una firma realizada utilizando cualquier medio criptográfico de seguridad de la información, con la participación de una clave electrónica. Al reconocer dicha firma, es importante que dicha firma se pueda utilizar para establecer el firmante y garantizar la solidez criptográfica del documento firmado (para detectar el hecho de realizar cambios en el documento después de su firma).

- Firma electrónica calificada mejorada (UKEP): corresponde a las características de una firma electrónica no calificada mejorada, pero con la condición de que la clave de firma de la parte firmante esté certificada por la autoridad estatal a través de la cadena de confianza (centro de certificación autorizado).

Además, discutiremos exclusivamente la firma electrónica calificada mejorada, UKEP: este tipo de firma se utiliza en la gestión de documentos electrónicos legalmente significativos en Rusia.

El principio generalizado de funcionamiento de dispositivos electrónicos.

Si intentas explicar con los dedos qué es una firma electrónica y cómo funciona, obtienes algo como esta descripción de tesis.

Hay un grupo de algoritmos criptográficos asimétricos de clave pública. El propietario forma un par interconectado de dos claves: una clave privada y una clave pública. La clave privada o privada es estrictamente guardada por el propietario y es un secreto.

Una clave pública o pública es inalienable de una clave privada y puede transferirse libremente a cualquier persona. Con la clave pública, puede cifrar cierta información para que solo el propietario de la clave privada pueda descifrarla y nadie más (incluso el que cifró los datos).

Usando la clave privada, puede generar una firma de la información de origen, al transferir dicho archivo junto con la firma, el destinatario, que tiene la clave pública del propietario de antemano, puede calcular que el archivo no se modificó en el proceso y fue firmado por la persona que posee la clave privada.

CC-BY-SA , Ilustración de los procesos de firma y verificación utilizando cifrado asimétrico, Wikipedia.Obviamente, el punto de confianza: ¿el propietario pasó su clave pública antes, o quién más? Para no establecer una relación de confianza entre pares con cada uno, se inventó la

PKI (Infraestructura de clave pública, Infraestructura de clave pública).

Para que la clave pública del remitente, el propietario de la clave ES, sea el destinatario de confianza predeterminado sin establecer una relación, puede ser firmada por un participante común de confianza de ambas partes. Se llama la "Autoridad de Certificación", CA. Técnicamente, la CA agrega un conjunto de propiedades adicionales a la clave pública del propietario (como regla: fecha de vencimiento, descripción del texto del propietario, conjunto de identificadores de servicio), después de lo cual este emparedado ya está firmado con su clave privada. El archivo resultante se llama un certificado ES. Al poseer de antemano la clave pública de CA, el archivo y el ES del remitente, el destinatario de la firma puede calcular si el archivo ha sufrido cambios después de la firma.

La clave pública de CA también puede autenticarse mediante la clave pública de otra CA (a veces varias, se denomina firma cruzada). Por lo tanto, el destinatario puede no tener la clave pública directamente a la CA del remitente, pero puede tener la clave pública de una CA más alta, que a su vez firmó la clave pública del remitente. La cadena de verificación se extenderá, pero aún será posible construir una cadena de confianza.

Además, cuando se forma una firma electrónica para un documento, se agrega un ingrediente importante a este emparedado: una marca de tiempo, una marca de tiempo. Esta es una etiqueta en tiempo real de una fuente confiable, también firmada por el servidor de hora exacta EP. Es único y se crea para un documento específico. Esto le permite asegurarse de que la firma se forme en un punto particular en el tiempo y no le permite regenerar la firma "retroactivamente".

Así es como funciona PKI (léase: firma electrónica) en todo el mundo en varias implementaciones: HTTPS para sitios, autenticación corporativa en VPN y Wi-Fi, registro de tarjetas SIM en la red, chip y tarjetas bancarias sin contacto, DNSSec y RPKI, validación de pasaportes, firmas electrónicas en Rusia y análogos en el extranjero, etc.

Vale la pena señalar que la clave privada de la firma electrónica es un elemento clave del sistema, porque su compromiso permitirá la creación no autorizada de firma electrónica sin el conocimiento del propietario. La clave está protegida por algoritmos reconocidos industrialmente; se han desarrollado muchos a lo largo de la historia de la criptografía aplicada. El algoritmo clave más común es

RSA , que ha existido durante 40 años. Tiene un aparato matemático bastante común y sigue siendo confiable debido a la simplicidad y elegancia de la solución, al igual que un hacha (si se usa correctamente). Los algoritmos más jóvenes y más prometedores se basan en las matemáticas de las curvas elípticas, de las cuales

ECDSA (y toda una serie de "

curvas " debajo del capó), prometedores

ED25519 , nuestros dos

GOST (ambos antiguos, 2001 y nuevos, de 2012). Todo esto protege la clave privada de su "recuperación" basada en el público. La protección contra la copia directa de la clave privada es proporcionada por los mecanismos modernos de

tarjeta inteligente : la clave privada se genera dentro del chip criptográfico y nunca deja sus límites, incluso durante las operaciones con él; y mecanismos especiales de autodestrucción hacen que el craqueo mecánico de un microcircuito sea casi imposible.

Como estan

En varios países civilizados, se emite una clave electrónica a los ciudadanos junto con un identificador de plástico para la persona. Dado que la identificación es emitida por la autoridad estatal, la clave electrónica en la identificación también es emitida por el estado y es igual al período de validez del certificado. En la mayoría de los casos, para aquellos que desean usar una firma electrónica, es suficiente comprar un lector de tarjetas inteligentes de un centavo y poner un paquete de software en la computadora para interactuar con la clave y trabajar con la firma electrónica. Dichos certificados utilizan parámetros estandarizados industrialmente, ya que el organismo internacional de normalización de la

OACI "vela" por su emisión. La OACI no está realmente configurada para estandarizar las tarjetas de identidad, ya que en realidad es la Organización de Aviación Civil Internacional, que estandariza todo en la aviación. Pero sucedió que el control de la migración de los ciudadanos es una parte considerable de las responsabilidades de las compañías aéreas y los servicios aéreos terrestres, por lo que la OACI ha asumido la estandarización de los documentos de viaje, incluidos los pasaportes de todo tipo y las tarjetas de identificación, emitiendo una serie de normas 9303 en

12 partes . Y dado que la mayoría de los estados comenzaron a introducir firmas electrónicas como una aplicación adicional en una tarjeta inteligente de tarjetas de identificación personal, esto garantizó al menos cierta compatibilidad del componente electrónico de tales ID de país a país, incluso en términos de algoritmos de firma electrónica.

Atributos clave de una tarjeta de identificación compatible con la OACI. Documento de muestra de un importante fabricante de tarjetas de plástico, OberthurPor otro lado, los principales sistemas operativos contienen implementaciones de software integradas de algoritmos criptográficos reconocidos internacionalmente, lo que permite intercambiar documentos firmados y verificar la firma electrónica entre contrapartes de diferentes países.

¿Y nosotros?

Existen varios estándares en Rusia que describen algoritmos nacionales de ES reconocidos por nuestra legislación. Dos de ellos (GOST R 34.10-94 y GOST R 34.10-2001) actualmente no están operativos (desde 2001 tienen un efecto limitado en modo heredado), el que funciona es

GOST R 34.10-2012 . Todo UKEP debe utilizar el algoritmo GOST R 34.10-2012 o GOST R 34.10-2001 para ser considerado legalmente reconocido. En general, nuestros algoritmos se consideran bastante buenos, construidos solo sobre la base de curvas elípticas (sin contar completamente desactualizados desde 94 años). Sin embargo, por varias razones, no se convirtieron en estándares internacionales universalmente reconocidos. Lo más interesante es que GOST R 34.10-2001 logró filtrarse en el estándar DNSSec, pero no pudo lograr el éxito y ninguna participación tangible. Pero dominaron escribir un

RFC como parte del

IETF , para esto, más en el karma.

En algún momento, nuestros legisladores comenzaron a clavar UKEP con clavos en diferentes segmentos de las relaciones civiles en Rusia. Comenzamos, por supuesto, con uno de los grupos de entidades más robados: las entidades legales. En general, la idea es sólida: traducir el flujo de trabajo en forma electrónica, eliminar líneas de varias oficinas de control, nuevamente, socavar el negocio de las plantas de celulosa y preservar la naturaleza al reducir el volumen de papel. Pero, dado que las leyes se adoptan, incluso sin la elaboración y el examen adecuados (y, a veces, incluso en interés de un determinado círculo de personas, según los sentimientos), todo salió mal en algún momento. El estado obligó a los empresarios a recibir y renovar una firma electrónica cada año (la validez de una clave regular es de 12-15 meses), mientras que se retiró del proceso de emisión de un atributo tan importante como una clave electrónica, dándola a las organizaciones comerciales - centros de certificación autorizados, en este momento

445 con acreditación actual, sin contar sucursales y oficinas de representación. Además, además del hecho de que la emisión de la clave UKEP no es gratuita en sí misma, se eligió una solución de software y hardware muy extraña. Se decidió reemplazar los medios criptográficos seguros normales por la clave privada por otros más baratos, lo que permite copiar la clave (de hecho, no es tan barata). Dado que dichos medios no saben cómo trabajar con la clave en sí mismos, y de hecho son unidades flash con contraseña, los operadores de software que venden capas de software para sistemas operativos que manipulan la clave privada de la copia electrónica copiándola en la memoria de acceso aleatorio de la computadora (SIC). Al mismo tiempo, siempre cuestan dinero.

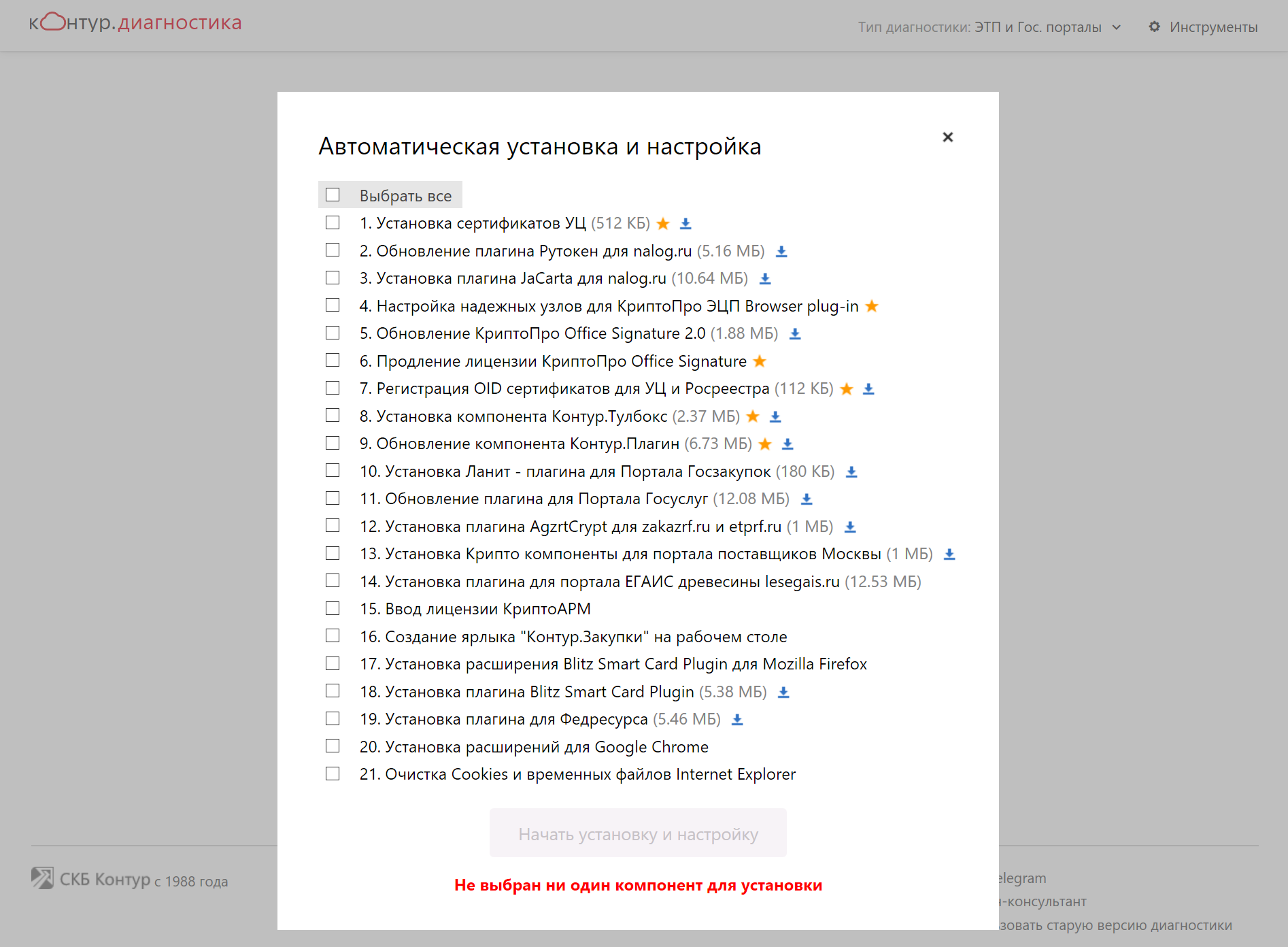

El picante se agregó por la ignorancia total de los usuarios forzados voluntariamente de la firma electrónica y la magnitud de las soluciones de software para trabajar con ella. Por ejemplo, para configurar una computadora que funcione para que un usuario promedio de ES trabaje con portales contables de todas las franjas y pisos de comercio electrónico, debe realizar unas 20 operaciones: descargar / instalar un montón de software diverso de dudosa calidad, certificados de CA, realizar configuraciones específicas para que todo interactúe y al menos Algo funcionó. Ni siquiera vale la pena mencionar que este montón de govnokod funciona más o menos con confianza solo en el entorno de Windows (y no siempre en las últimas versiones), funciona de forma extremadamente estrecha y con muletas terribles en algunos sitios "estatales Linux" y absolutamente no funciona en MacOS. ¡Por ejemplo, un sitio de impuestos hace menos de un año no se ha aprendido a funcionar solo con Internet Explorer! Y este es el Servicio de Impuestos Federales, un departamento que se considera relativamente avanzado en TI y el operador de una gran solución de big data estatal.

El caso de uso promedio con UKEP en la empresa: alguien (un servicio de mensajería o enikeyshchik) recibe una clave por poder del jefe de la organización en la CA, se la pasa a la tía condicional Mane al contador, quien "firma" los documentos en nombre del jefe. Debe entenderse que la esencia de UKEP es un análogo de una firma manuscrita, no una firma de Vasya condicional. Es decir, el uso en esta forma ya ha sufrido mutaciones significativas. No debemos olvidar que, aunque la clave se ha emitido a las organizaciones para trabajar con informes electrónicos, también contiene los valores y datos que califican del administrador individual, en cuyo nombre se creó la clave. Esto permite un vector de ataque contra un individuo dado, cuyo único factor limitante es el subdesarrollo de servicios electrónicos con firmas electrónicas para individuos. E incluso el control físico sobre el token con la clave es una ficción, ya que cualquier persona (el mismo contador) puede, relativamente en silencio, simplemente copiar la clave a sí misma "en el registro", porque "es más conveniente". Y esto sin mencionar los códigos PIN predeterminados del formulario 12345678. Oscuridad y decadencia.

También deberíamos escribir sobre la firma electrónica para los pisos comerciales. Para realizar transacciones con estructuras presupuestarias y casi presupuestarias: para vender algo o proporcionar servicios, es necesario pasar por el mecanismo de

licitación . La licitación se lleva a cabo en plataformas de comercio electrónico (ETP): sitios especiales donde se realizan pedidos, algo así como una subasta. Hay muchos sitios, por regla general, sus titulares son grandes

organizaciones ambientales. Para ser un participante acreditado del ETP, debe tener una firma electrónica, pero solo UKEP, lo que sea oficial y reconocido por el estado, no funcionará. No, la conversación no se trata de confiar en UKEP, solo los propietarios de los pisos de negociación ganan dinero con esto. Técnicamente, la firma electrónica de los sitios es el mismo UKEP, pero el certificado incluye además identificadores adicionales,

OID , que otorgan el derecho de usar esta clave UKEP en un sitio específico. Esto se hizo con el fin de obtener significativamente más dinero para emitir una firma electrónica de este tipo que para emitir un UKEP regular. Se trata de un escenario absurdo: para vender algo a Russian Railways, debe realizar una licitación para la que necesita obtener una clave de firma electrónica de una CA en particular, no ninguna. Los ferrocarriles rusos pueden comprar no solo vagones y puentes de hierro fundido, sino también bienes de bajo costo o servicios de pedidos en pequeños volúmenes. Técnicamente, es posible llevar a cabo una transacción económica sin una oferta, pero los representantes de los Ferrocarriles Rusos tienen miedo de hacerlo, pueden tocar el límite. Por lo tanto, ofrecen un proveedor potencial para registrarse en su propia

plataforma de negociación de bolsillo y responder a un pedido especialmente preparado para el proveedor. Naturalmente, tal esquema en principio huele a una violación de los principios de la licitación, pero lo principal para los empleados de la corporación es observar las regulaciones burocráticas. Naturalmente, la plataforma de negociación de Russian Railways funciona solo para aquellos que tienen una clave de firma electrónica, solo que a diferencia de los intercambios electrónicos más grandes, cooperan con solo cuatro

AC acreditadas , de las cuales no hay ninguna con una extensa red de oficinas en Rusia, y una es simplemente un operador (propietario ) del sitio en sí. Pero si los representantes de Russian Railways realmente necesitan un servicio único y es más fácil para el proveedor rechazar este circo desde su plataforma de comercio electrónico, entonces a veces pueden escupir sus reglas de licitación y ordenar el acuerdo directamente (basado en la historia real). Resulta que, por un lado, parece ser un UKEP normal, pero no es adecuado para una serie de acciones para las que es necesario obtener esencialmente el mismo UKEP de otra CA con un conjunto diferente de atributos adicionales. Como resultado, un montón de fichas que son difíciles de seguir y que deben renovarse anualmente, pasando la búsqueda con la confirmación de la autoridad.

En general, se sospecha que varias AC autorizadas descuidan la verificación de los datos personales del sujeto al emitir UKEP. Esto debería haber sucedido, dada la cantidad de AC que han desplegado sus actividades en todo el país. Se espera que estos casos simplemente describan el hecho de la falta de atención, y no acciones intencionales. Y sí, si alguien intenta obtener UKEP de documentos fraudulentos en mi nombre, ¡ni siquiera lo sabré! Además, soy dueño de mi UKEP personal, es decir, aparecerá una doble clave. No es posible descubrir en el registro consolidado que UKEP ha sido emitido a una determinada persona, cada CA tiene su propio registro y procedimientos para acceder a él.

. , ,

PaulZi ,

.

, , , . , - . , , ,

,

( , ), , . , , , .

,

, : , . , , . , , . .

, . - . , , : , , . , .

, SIM-.

russian silovik «» - . , , «» .

'?

. , , :

34.101.45-2013 ( ), —

4145-2002 .

NeverWalkAloner . IETF RFC,

. , , .

«» . — . —

. , PKI , .

. , , , ( , , ). . , . , PKI, .

«

». , «», - : ( ) . , , . , , « ». - . , , .

, , .

Blockchain? , PKI, transparency log . , Blockchain — , . , , blockchain , - .

.

?

. , — . , . , . , . : , , , . — , , ( ID- , ). , , . , . . ,

opensource .

, .

. ( ), , - (SIC!) —

.

,

. ID-, , , ICAO, (- ) .

( )!

: , -, ( ) , .