La expansión de las grandes ciudades y la formación de aglomeraciones es una de las tendencias importantes en el desarrollo social actual. Solo en 2019, Moscú debería expandirse en 4 millones de metros cuadrados de vivienda (y esto sin contar los 15 asentamientos que se unirán en 2020). En todo este vasto territorio, los operadores de telecomunicaciones deberán proporcionar a los usuarios acceso a Internet. Pueden ser tanto microdistritos urbanos con densos edificios de varios pisos como más aldeas rurales "descargadas". Para estos casos, los requisitos de hardware son algo diferentes. Analizamos cada uno de estos escenarios y creamos un modelo universal del interruptor óptico: T2600G-28SQ. En esta publicación, analizaremos en detalle las capacidades del dispositivo que serán de interés para los operadores de telecomunicaciones en toda Rusia.

Ubicación de red

El conmutador T2600G-28SQ está diseñado para funcionar en el nivel de acceso a la red y para agregar enlaces desde otros conmutadores de nivel de acceso. Este es un conmutador de segundo nivel que realiza conmutación y enrutamiento estático. Si tanto la agregación como el acceso son conmutados por el operador (el enrutamiento es solo en el núcleo de la red), el T2600G-28SQ se ajustará a cualquiera de los niveles. En el caso de la agregación enrutada dinámicamente, aún debe considerar algunas restricciones en los escenarios de uso.

El T2600G-28SQ es un conmutador Ethernet activo completo sin restricciones adicionales que aparecen cuando se usa xPON o similar. Por ejemplo, sin la amenaza de una fuerte caída en la velocidad con un aumento en el número de usuarios o una mala compatibilidad entre los equipos de varios proveedores y firmware. Tanto los usuarios finales como los conmutadores de acceso subyacentes con enlaces ópticos ascendentes, por ejemplo, el modelo T2600G-28TS, pueden conectarse a las interfaces del dispositivo. El siguiente diagrama muestra los ejemplos más comunes de tales conexiones.

Se puede utilizar fibra óptica o par trenzado para acceder a la red del usuario final. En el lado del suscriptor, la fibra óptica puede terminarse usando un convertidor de medios (convertidor de medios), por ejemplo, TP-Link MC220L; y usando la interfaz óptica en el enrutador SOHO.

Para conectar un cliente cercano, puede usar cuatro puertos RJ-45 que funcionan a velocidades de 10/100/1000 Mbit / s. Si por alguna razón esto no es suficiente, el operador puede "convertir" las interfaces ópticas del interruptor a cobre. Esto se puede hacer utilizando SFP especializados de "cobre" con un conector RJ-45. Pero esa solución no se puede llamar típica.

Algunos casos de estudio

Para completar la imagen, aquí hay algunos ejemplos del uso de los interruptores modelo T2600G-28SQ.

El proveedor de la

Región DIVO de Moscú, que, además de Internet, proporciona servicios de telefonía y televisión por cable, utiliza el T2600G-28SQ en el nivel de acceso al construir redes en el sector privado (casas de campo y casas adosadas). Desde el lado del cliente, la conexión se realiza a enrutadores con un puerto SFP, así como a convertidores de medios. Por el momento, los enrutadores SOHO con un puerto SFP no están disponibles comercialmente, pero, por supuesto, lo pensamos.

El operador de telecomunicaciones

ISS del distrito de Pavlovo-Posadsky utiliza los conmutadores T2600G-28SQ como una "pequeña agregación" que utiliza los conmutadores T2600G-28TS y T2500G-10TS en el acceso.

Garantia Group of Companies ofrece acceso a Internet, televisión, telefonía y sistemas de videovigilancia en el sureste de la región de Moscú (Kolomna, Lukhovitsy, Zaraysk, Silver Ponds, Ozyory). La topología aproximada aquí es la misma que la de la ISS: T2600G-28SQ en el nivel de agregación, y T2600G-28TS y T2500G-10TS en el nivel de acceso.

El proveedor de

SKTV de Krasnoznamensk proporciona acceso a Internet a través de una red con una profunda penetración de la óptica. También se basa en el T2600G-28SQ.

En las siguientes secciones, describimos brevemente algunas de las características del T2600G-28SQ. Para no inflar el material, dejamos una serie de opciones por la borda: QinQ (VLAN VPN), enrutamiento, QoS, etc. Creemos que será posible volver a ellos en una de las siguientes publicaciones.

Características del interruptor

Reserva - STP

STP - Protocolo de árbol de expansión. El protocolo del árbol de expansión se conoce desde hace mucho tiempo, gracias a esto al distinguido Radie Perlman. En las redes modernas, los administradores intentan evitar usar este protocolo en todos los sentidos. Sí, STP no está exento de defectos. Y es muy bueno si hay una alternativa. Sin embargo, como suele suceder, una alternativa a este protocolo dependerá en gran medida del proveedor. Por lo tanto, hasta ahora, el Protocolo Spanning Tree sigue siendo casi la única solución compatible con casi todos los fabricantes, y también es conocida por todos los administradores de red.

El conmutador TP-Link T2600G-28SQ admite tres versiones de STP: STP clásico (IEEE 802.1D), RSTP (802.1W) y MSTP (802.1S).

De estas opciones, para la mayoría de los pequeños proveedores de Internet en Rusia, el RSTP habitual es bastante adecuado, lo que tiene una ventaja innegable sobre la versión clásica: un tiempo de convergencia significativamente más corto.

El más flexible hoy en día es el protocolo MSTP, que admite redes virtuales (VLAN) y permite varios árboles diferentes, lo que le permite utilizar todas las rutas de respaldo disponibles. El administrador crea varias instancias de árbol diferentes (hasta ocho), cada una de las cuales sirve a un conjunto específico de redes virtuales.

Sutilezas de MSTPLos administradores novatos deben tener mucho cuidado al usar MSTP. Esto se debe al hecho de que el comportamiento del protocolo dentro de la región y entre regiones es diferente. Por lo tanto, al configurar los conmutadores, debe asegurarse de permanecer dentro de la misma región.

¿Qué es esta notoria región? Una región en términos de MSTP es un conjunto de conmutadores conectados entre sí, que tienen las siguientes características: el nombre de la región, el número de revisión y la distribución de redes virtuales (VLAN) entre instancias de protocolo.

Por supuesto, el protocolo Spanning Tree (de cualquier versión) permite no solo lidiar con los bucles que ocurren cuando se conectan canales redundantes, sino también proteger contra errores de conmutación de cables cuando un ingeniero conecta intencionalmente o no los puertos incorrectos, creando un bucle con sus acciones.

Los administradores de red más experimentados prefieren usar una variedad de opciones adicionales para proteger el protocolo STP de ataques o emergencias complejas. El T2600G-28SQ ofrece una variedad de características: Loop Protect y Root Protect, TC Guard, BPDU Protect y BPDU Filter.

El uso correcto de las opciones anteriores junto con otros mecanismos de protección admitidos estabilizará la red local y la hará más predecible.

Reserva - LAG

LAG - Grupo de agregación de enlaces. Esta es una tecnología que le permite combinar múltiples canales físicos en un canal lógico. Todos los demás protocolos dejan de usar los canales físicos incluidos en el LAG por separado y comienzan a "ver" una interfaz lógica. Un ejemplo de dicho protocolo es STP.

El equilibrio del tráfico de usuarios entre canales físicos dentro del canal lógico se basa en la cantidad de hash. Para su cálculo, se pueden usar las direcciones MAC del remitente, destinatario o un par de ellas; así como las direcciones IP del remitente, destinatario o un par de ellas. La información del protocolo de capa 4 (puertos TCP / UDP) no se tiene en cuenta.

El conmutador T2600G-28SQ admite LAG estáticos y dinámicos.

Para coordinar los parámetros del grupo dinámico, se utiliza el protocolo LACP.

Seguridad - Listas de acceso (ACL)

Nuestro conmutador T2600G-28SQ le permite filtrar el tráfico de usuarios utilizando las Listas de control de acceso (ACL).

Las listas de acceso admitidas pueden ser de varios tipos diferentes: MAC e IP (IPv4 / IPv6), combinadas, así como para realizar el filtrado de contenido. El número de listas de acceso admitidas de cada tipo depende de la plantilla SDM utilizada actualmente, que describimos en otra sección.

El operador puede usar esta opción para bloquear el tráfico no deseado en la red. Un ejemplo de dicho tráfico puede ser paquetes IPv6 (usando el campo EtherType) si no se proporciona el servicio correspondiente; o bloquee SMB en el puerto 445. En una red con direccionamiento DHCP / BOOTP estático, no se requiere tráfico, por lo que al usar una ACL, un administrador puede filtrar datagramas UDP en los puertos 67 y 68. También puede deshabilitar el tráfico IPoE local usando una ACL. Tal bloqueo puede ser solicitado en redes de operadores que usan PPPoE.

El proceso de usar listas de acceso es extremadamente simple. Después de crear la lista en sí, debe agregarle la cantidad necesaria de registros, cuyo tipo depende directamente de la hoja personalizada.

Configurar listas de acceso Vale la pena señalar que las listas de acceso pueden realizar no solo las operaciones habituales para permitir o prohibir el paso del tráfico, sino también participar en su redirección, duplicación, así como realizar su cambio de marca o límite de velocidad.

Después de crear todas las ACL necesarias, el administrador puede realizar su instalación. Puede adjuntar una lista de acceso tanto al puerto físico directo como a una red virtual específica.

Seguridad: número de direcciones MAC

A veces, los operadores necesitan limitar la cantidad de direcciones MAC que el switch aprende en un puerto en particular. Las listas de acceso le permiten lograr este efecto, pero requieren una indicación explícita de las propias direcciones MAC. Si solo es necesario limitar el número de direcciones de canal, pero no especificarlas explícitamente, la seguridad del puerto vendrá al rescate.

Tal restricción puede ser requerida, por ejemplo, para proteger contra la conexión de una red local completa a una interfaz de conmutador de proveedor. Vale la pena mencionar aquí que esta es una conexión de acceso telefónico, porque cuando se conecta usando un enrutador en el lado del cliente, el T2600G-28SQ aprenderá solo una dirección: esta es la MAC que pertenece al puerto WAN del enrutador del cliente.

Hay toda una clase de ataques dirigidos contra la mesa de conmutación. Puede ser tanto desbordamiento de tabla como suplantación de MAC. La opción de seguridad del puerto le permitirá protegerse de los desbordamientos de la mesa de bridge y de los ataques cuyo propósito es volver a entrenar intencionalmente el switch, envenenando su mesa de bridge.

Uno no puede dejar de mencionar simplemente la falla del equipo del cliente. No es raro que una tarjeta de red que funciona mal de una computadora o enrutador cree una secuencia de tramas con direcciones de remitente y receptor completamente arbitrarias. Tal corriente puede agotar fácilmente CAM.

Otra forma de limitar el número de entradas utilizadas en la tabla de bridge es la herramienta de seguridad MAC VLAN, con la cual el administrador puede especificar el número máximo de entradas para una red virtual en particular.

Además de administrar entradas dinámicas en la tabla de conmutación, el administrador también puede crear entradas estáticas.

La tabla de puente máxima del modelo T2600G-28SQ le permite acomodar hasta 16K entradas.

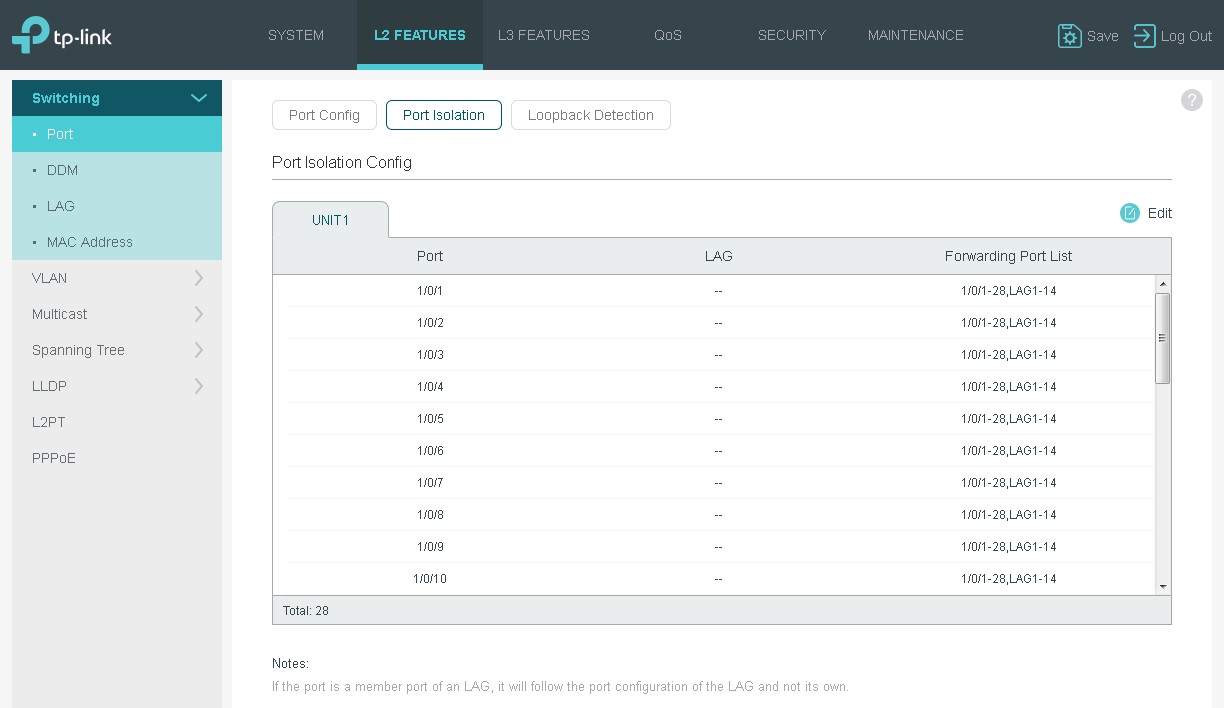

Otra opción diseñada para filtrar la transmisión del tráfico de usuarios es la función de aislamiento de puertos, que le permite especificar explícitamente en qué dirección se permite el reenvío.

Seguridad - IMPB

En la inmensidad de nuestra vasta patria, el enfoque de los operadores de telecomunicaciones para garantizar la seguridad en la red varía desde el desprecio completo hasta el uso máximo posible de todas las opciones admitidas por el equipo.

Las funciones IPv4 IMPB (IP-MAC-Port Binding) e IPv6 IMPB le permiten protegerse de una amplia gama de ataques relacionados con la sustitución de direcciones IP y MAC por suscriptores al vincular las direcciones IP y MAC del equipo del cliente a la interfaz del conmutador del proveedor. Este enlace se puede hacer manualmente o utilizando las funciones de exploración ARP y DHCP Snooping.

Configuración básica de IMPB Para ser justos, debe decirse que se puede utilizar una función especial para proteger el protocolo DHCP: el filtro DHCP.

Con esta función, el administrador de la red puede especificar manualmente las interfaces a las que están conectados estos servidores DHCP. Por lo tanto, los servidores DHCP falsos no pueden entrar en el proceso de negociación de parámetros IP.

Seguridad - Defensa

Este modelo le permite proteger a los usuarios de varios de los ataques DoS más famosos y comunes.

La mayoría de estos ataques no asustan en absoluto a los dispositivos con sistemas operativos modernos, pero hasta ahora puede haber aquellos en nuestras redes para los que se realizó la última actualización de software hace muchos años.

Soporte DHCP

El conmutador TP-Link T2600G-28SQ puede actuar como un servidor o relé DHCP y realizar una variedad de filtros de mensajes DHCP si otro dispositivo actúa como un servidor.

La forma más fácil de proporcionar a los usuarios los parámetros IP necesarios para el trabajo es utilizar el servidor DHCP integrado en el conmutador. Los parámetros básicos con su ayuda ya se pueden dar a los suscriptores.

Conectamos nuestro enrutador Archer C6 SOHO a una de las interfaces del conmutador y nos aseguramos de que el dispositivo cliente recibiera con éxito la dirección.

El servidor DHCP integrado en el conmutador quizás no sea la solución más escalable y flexible: no hay soporte para opciones no estándar, no hay conexión con IPAM. Si el operador necesita más control sobre el proceso de asignación de direcciones IP, se utilizará un servidor DHCP dedicado.

T2600G-28SQ permite que cada subred de usuario especifique un servidor DHCP dedicado por separado al que se redirigirán los mensajes del protocolo en discusión. La subred se selecciona especificando la interfaz L3 apropiada: VLAN (SVI), puerto enrutado o puerto-canal.

Para verificar el funcionamiento del relé, configuramos un enrutador separado de otro proveedor para que funcione como un servidor DHCP, cuya configuración se presenta a continuación.

R1#sho run | s pool ip dhcp pool test network 192.168.0.0 255.255.255.0 default-router 192.168.0.1 dns-server 8.8.8.8

El enrutador del cliente nuevamente recibió con éxito la dirección IP.

R1#sho ip dhcp binding Bindings from all pools not associated with VRF: IP address Client-ID/ Lease expiration Type Hardware address/ User name 192.168.0.2 010c.8063.f0c2.6a May 24 2019 05:07 PM Automatic

Debajo del spoiler: el contenido del paquete interceptado entre el conmutador y el servidor DHCP dedicado.

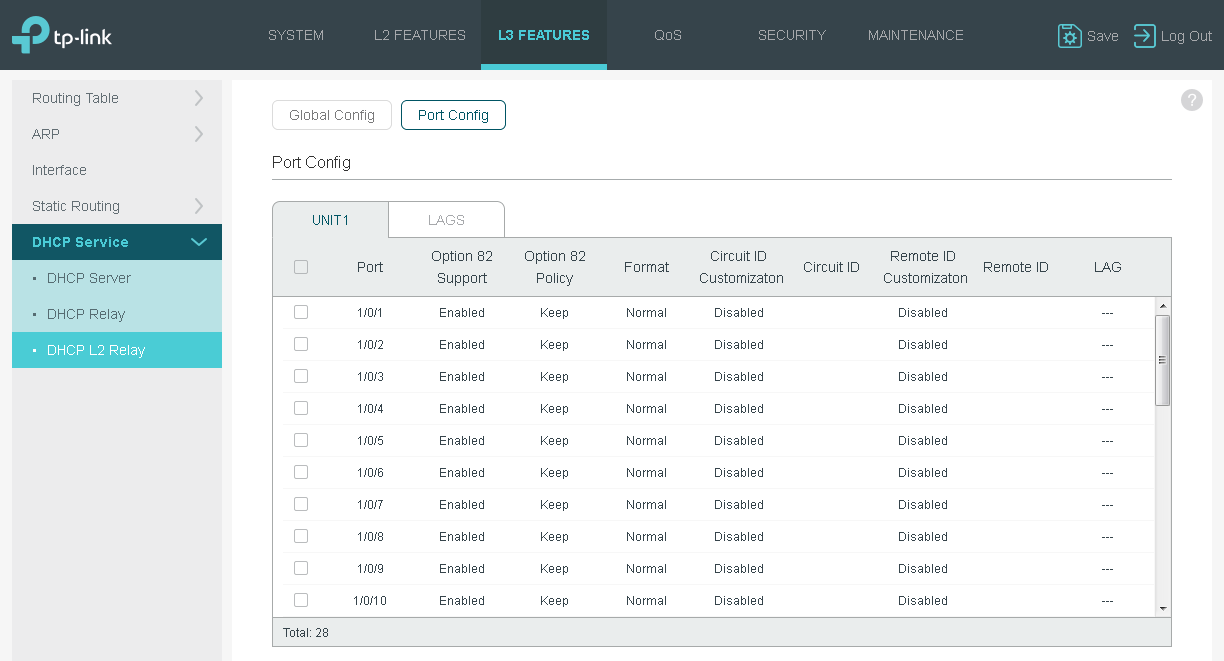

Cabe señalar la disponibilidad de soporte de la Opción 82 del conmutador. Cuando se activa, el conmutador agregará información sobre la interfaz de usuario desde la cual se recibió el mensaje DHCP Discover. Además, el modelo T2600G-28SQ le permite configurar una política para procesar información adicional al insertar la opción No. 82. La presencia de soporte para esta opción puede ser útil en una situación en la que el suscriptor necesita emitir la misma dirección IP, independientemente de qué identificador informe el cliente (id-cliente) sobre sí mismo.

La siguiente figura muestra el mensaje DHCP Discover (retransmitido) con la opción 82 agregada.

Mensaje con la opción No. 82 Por supuesto, la opción 82 se puede controlar sin configurar un relé DHCP completo, las configuraciones correspondientes se presentan en el sub-elemento "Relé DHCP L2".

Y ahora cambiaremos la configuración del servidor DHCP para demostrar el funcionamiento de la opción No. 82.

R1#sho run | s dhcp ip dhcp pool test network 192.168.0.0 255.255.255.0 default-router 192.168.0.1 dns-server 8.8.8.8 class option82_test address range 192.168.0.222 192.168.0.222 ip dhcp class option82_test relay agent information relay-information hex 010e010c74702d6c696e6b5f746573740208000668ff7b66f675 R1#sho ip dhcp binding Bindings from all pools not associated with VRF: IP address Client-ID/ Lease expiration Type Hardware address/ User name 192.168.0.222 010c.8063.f0c2.6a May 24 2019 05:33 PM Automatic

La función de retransmisión de la interfaz DHCP será útil en una situación en la que el conmutador no solo tiene una interfaz L3 conectada a una red específica, sino que también tiene una dirección IP. Si no hay una dirección en dicha interfaz, la función de retransmisión VLAN de DHCP vendrá al rescate. La información sobre la subred en este caso se toma de la interfaz predeterminada, es decir, los espacios de direcciones en varias redes virtuales serán los mismos (superposición).

A menudo, los operadores también necesitan proteger a los suscriptores de la inclusión errónea o maliciosa de un servidor DHCP en el equipo del cliente. Decidimos analizar esta funcionalidad en una de las secciones dedicadas a problemas de seguridad.

IEEE 802.1X

Una forma de autenticar a los usuarios en la red es usar el protocolo IEEE 802.1X. La popularidad de este protocolo en las redes de operadores de telecomunicaciones en Rusia ya está disminuyendo; todavía se usa principalmente en las redes locales de grandes empresas para autenticar a los usuarios internos de una organización. El conmutador T2600G-28SQ es compatible con 802.1X, por lo que, si es necesario, el proveedor puede usarlo fácilmente.

Para que el protocolo IEEE 802.1X funcione, se requieren tres participantes: equipo del cliente (solicitante), conmutador de acceso del proveedor (autenticador) y servidor de autenticación (generalmente un servidor RADIUS).

La configuración básica en el lado del operador es extremadamente simple. Solo necesita especificar la dirección IP del servidor RADIUS utilizado, en el que se almacenará la base de datos del usuario, así como seleccionar las interfaces para las que se requiere autenticación.

Configuración básica 802.1X En el lado del cliente, también se requiere un pequeño ajuste. Todos los sistemas operativos modernos ya contienen el software necesario. Pero si es necesario, puede instalar y usar TP-Link 802.1x Client, una aplicación que permite la autenticación del cliente en la red.

Al conectar una PC de usuario directamente a la red del proveedor, la configuración de autenticación se debe activar para la tarjeta de red que se utiliza para conectarse.

Sin embargo, en la actualidad, la red del operador generalmente está conectada no directamente a la computadora del usuario, sino a algún enrutador SOHO, lo que garantiza el funcionamiento de la red local del suscriptor (segmentos cableados e inalámbricos). En este caso, todas las configuraciones del protocolo 802.1X deben realizarse directamente en el enrutador.

Nos parece que en las redes de operadores este método de autenticación se olvida inmerecidamente. Sí, el enlace estrecho del suscriptor al puerto del conmutador puede ser una solución más simple en términos de configuración del equipo del usuario. Pero si el uso de un nombre de usuario y contraseña es necesario, entonces 802.1X no será un protocolo tan pesado en comparación con las conexiones utilizadas basadas en túneles PPTP / L2TP / PPPoE.

Inserción de ID de PPPoE

Muchos usuarios, no solo en nuestro país, sino en todo el mundo, aún prefieren usar contraseñas extremadamente simples. Y los casos de robo de identidad, por desgracia, no son infrecuentes. Si el operador utiliza el protocolo PPPoE para la autenticación del usuario en su red, entonces el conmutador TP-Link T2600G-28SQ ayudará a resolver el problema asociado con la fuga de credenciales. Esto se logra al agregar una etiqueta especial al mensaje PPPoE Active Discovery. Por lo tanto, el proveedor puede autenticar al suscriptor no solo por inicio de sesión y contraseña, sino también por datos adicionales. Dichos datos adicionales incluyen la dirección MAC del dispositivo cliente, así como la interfaz del conmutador al que está conectado.

Algunos operadores, en principio, quieren prohibir al suscriptor (un par de nombre de usuario y contraseña) la capacidad de navegar por la red. La función de inserción de ID de PPPoE también ayudará en este caso.

IGMP

IGMP (Internet Group Management Protocol) ha existido durante décadas. Su popularidad es comprensible y fácil de explicar. Pero hay dos aspectos involucrados en la interacción IGMP: la PC del usuario (o cualquier otro dispositivo, por ejemplo, STB) y el enrutador IP que sirve a un segmento de red específico. Los interruptores no participan en este intercambio de ninguna manera. Es cierto, la última declaración no es del todo cierto. O en las redes modernas no es del todo cierto. Se requiere la compatibilidad con Switch IGMP para optimizar el reenvío del tráfico de multidifusión. Al escuchar el tráfico del usuario, el conmutador detecta mensajes de informe IGMP en él, con la ayuda de los cuales determina los puertos para enviar tráfico de multidifusión. La opción descrita se llama IGMP Snooping.

El soporte para IGMP se puede usar no solo para optimizar el tráfico per se, sino también para determinar los suscriptores a los que se puede proporcionar un servicio en particular, por ejemplo, IPTV. Puede lograr el objetivo deseado ya sea ajustando manualmente los parámetros de filtrado o utilizando la autenticación.

El soporte para el tráfico grupal en los conmutadores TP-Link se implementa de manera bastante flexible. Entonces, por ejemplo, todos los parámetros se pueden configurar para cada red virtual individualmente.

Si varias subredes con destinatarios de tráfico grupal están conectadas a una interfaz del enrutador, entonces este enrutador se verá obligado a enviar varias copias de paquetes a través de esta interfaz (una para cada red virtual).

En este caso, es posible optimizar el procedimiento para enviar tráfico de grupo mediante la tecnología MVR: registro de VLAN de multidifusión.

La esencia de la solución es que se crea una red virtual, que une a todos los destinatarios. Sin embargo, esta red virtual se usa solo para el tráfico grupal. Este enfoque permite que el enrutador envíe solo una copia del tráfico de multidifusión a través de la interfaz.

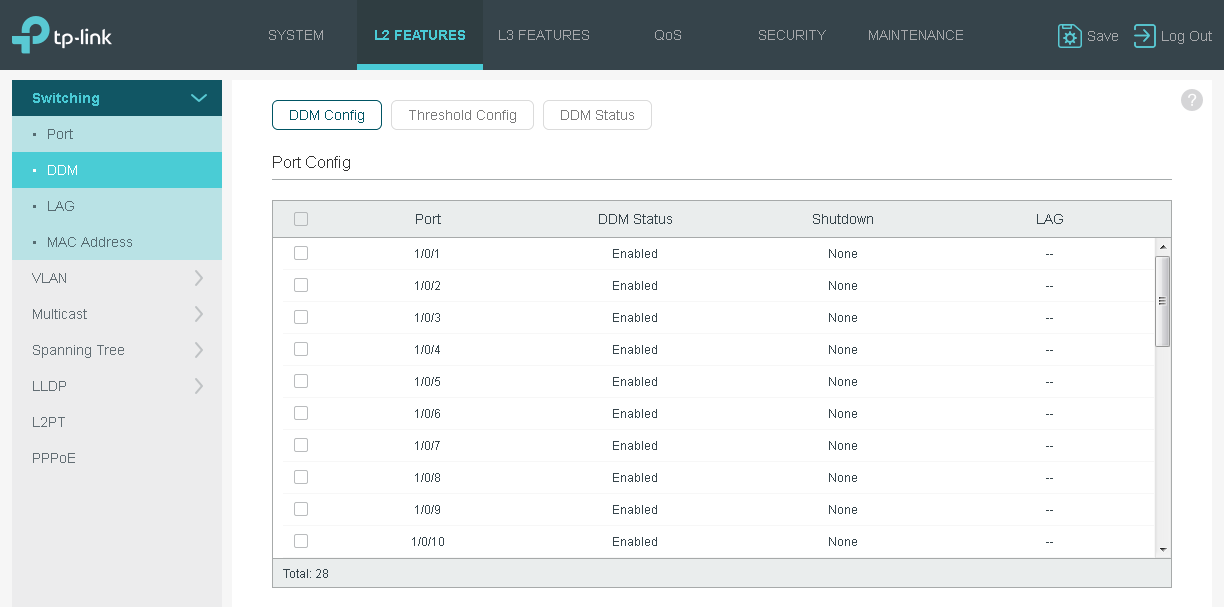

DDM, OAM y DLDP

DDM - Monitoreo de diagnóstico digital. Durante el funcionamiento de los módulos ópticos, a menudo es necesario controlar el estado del módulo en sí, así como el canal óptico al que está conectado. La función DDM ayudará a hacer frente a esta tarea. Con su ayuda, los ingenieros del operador podrán monitorear la temperatura de cada módulo que admite esta funcionalidad, el voltaje y la corriente, así como la potencia de las señales ópticas enviadas y recibidas.

Establecer niveles de umbral para los parámetros descritos anteriormente permitirá que se genere un evento si van más allá del rango permitido.

Naturalmente, el administrador puede ver los valores actuales de los parámetros especificados.

El interruptor TP-Link T2600G-28SQ tiene un sistema de enfriamiento de aire activo. Además, nunca hemos encontrado un sobrecalentamiento de los módulos SFP en nuestros conmutadores relacionados con la densidad de puertos. Sin embargo, si es puramente teórico permitir esta posibilidad (por ejemplo, debido a algún problema dentro del módulo SFP), entonces, con la ayuda de DDM, el administrador será notificado de inmediato de una situación potencialmente peligrosa. El peligro aquí, obviamente, no es para el interruptor en sí, sino para el diodo / láser dentro del SFP, ya que con el aumento de la temperatura, la potencia de la señal óptica emitida puede degradarse, lo que conducirá a una disminución en el presupuesto óptico.

Vale la pena señalar aquí que los conmutadores TP-Link no tienen una "función" de bloqueo del proveedor, es decir, se admiten los módulos SFP compatibles, lo que, por supuesto, será muy conveniente para los administradores de red.

OAM - Operación, Administración y Mantenimiento (IEEE 802.3ah). OAM es el protocolo de segunda capa del modelo OSI para monitorear y solucionar problemas de redes Ethernet. Usando este protocolo, el conmutador puede monitorear el rendimiento de una conexión particular y errores, generar alertas para que el administrador de la red pueda administrar la red de manera más efectiva.

Detalles de operación de OAMDos dispositivos vecinos habilitados para OAM intercambian periódicamente mensajes mediante el envío de OAMPDU, que son de tres tipos: informativo, notificación de eventos y control de bucle invertido. Mediante el uso de OAMPDU informativos, los conmutadores vecinos se envían información estadística entre sí, así como datos definidos por el administrador. Este tipo de mensaje también se usa para mantener la conexión OAM. La función de supervisión de la conexión utiliza los mensajes de notificación de eventos para notificar a la otra parte las fallas que se han producido. Los mensajes de control de bucle invertido se utilizan para definir un bucle en la línea.

A continuación, decidimos enumerar las características principales proporcionadas por el protocolo OAM:

- monitoreo ambiental (detección y conteo de cuadros muertos),

- RFI - Indicación de falla remota (envío de notificación de falla del canal),

- Remote Loopback (prueba de canal para medir el retraso, la variación del retraso (jitter), el número de cuadros perdidos).

Otra opción que se requiere en los interruptores ópticos es la capacidad de detectar problemas en el canal de comunicación, lo que hace que el canal se vuelva simple, es decir, los datos solo se pueden enviar en una dirección. Nuestros conmutadores utilizan DLDP - Protocolo de detección de enlace de dispositivo para la detección de enlaces unidireccionales. Para ser justos, vale la pena señalar que el protocolo DLDP es compatible con las interfaces ópticas y de cobre, sin embargo, en nuestra opinión, será el más popular cuando se utilizan líneas de fibra óptica.

Si se detecta un canal unidireccional, el conmutador puede apagar automáticamente la interfaz problemática, lo que conducirá a la reconstrucción del árbol STP y al uso de canales de comunicación redundantes.

En nuestro arsenal hay módulos SFP que reciben y transmiten una señal a través de una sola fibra. Trabajan exclusivamente en pares y usan una señal óptica a diferentes longitudes de onda para la transmisión dentro del par. Un ejemplo es un par de TL-SM321A y TL-SM321B. Cuando se usan estos tipos de módulos, el daño a una fibra conducirá a la inoperancia completa de todo el canal óptico. Sin embargo, también se requerirá el protocolo DLDP en dichos canales, ya que, aunque esto ocurre extremadamente raramente, el canal puede tener diferentes características de transparencia para diferentes longitudes de onda. Un problema más probable es la diferente transparencia del canal dependiendo de la dirección de propagación de la luz. Un rastro puede ayudar a detectar estos problemas, pero esta es una historia completamente diferente.

LLDP

En grandes redes corporativas u operadores, periódicamente hay problemas con la obsolescencia de la documentación de la red o imprecisiones en su preparación. El administrador de la red puede encontrarse con una situación en la que es necesario averiguar qué equipo del operador está conectado a una interfaz de conmutador en particular. LLDP: el protocolo de descubrimiento de capa de enlace (IEEE 802.1AB) vendrá al rescate.

Parámetros de rendimiento de LLDP Nuestros conmutadores admiten el protocolo LLDP, no solo para descubrir conmutadores vecinos u otros dispositivos de red, sino también para determinar sus capacidades.

Los hermanos de cobre de nuestro conmutador pueden usar LLDP-MED para simplificar el proceso de conexión de teléfonos IP. Además, con esta opción, el interruptor PoE puede coordinar la configuración de energía con el dispositivo alimentado. Ya hemos hablado de esto con cierto detalle en uno de nuestros

materiales anteriores .

SDM y suscripción excesiva

Casi todos los conmutadores modernos manejan marcos y paquetes que pasan sin usar un procesador central. El procesamiento (cálculo de la suma de verificación, aplicación de listas de acceso y otras verificaciones de seguridad, así como la decisión de conmutación / enrutamiento) se lleva a cabo utilizando microcircuitos especializados, lo que permite alcanzar altas velocidades de transmisión del tráfico de usuarios. El interruptor en discusión le permite procesar el tráfico a una velocidad media. Esto significa que el rendimiento del dispositivo es suficiente para enviar datos a las velocidades más altas posibles de todos los puertos simultáneamente. El modelo T2600G-28SQ tiene 24 puertos de enlace descendente (hacia los usuarios) que operan a velocidades de 1 Gbit / s, así como 4 puertos de enlace ascendente (hacia el núcleo de la red) de 10 Gbit / s. Al mismo tiempo, el rendimiento del bus cruzado del conmutador es de 128 Gb / s, que es suficiente para manejar la cantidad máxima de tráfico entrante.

Para ser justos, debe tenerse en cuenta que el rendimiento de la matriz de conmutación es de 95,2 millones de paquetes por segundo. Es decir, cuando se utilizan las tramas mínimas posibles con una longitud de solo 64 bytes, el rendimiento total del dispositivo será de 97,5 Gbit / s. Sin embargo, dicho perfil de tráfico es casi increíble para las redes de operadores de telecomunicaciones.

¿Qué es la suscripción excesiva?Otro tema importante es la relación de las velocidades de los canales ascendentes y descendentes (sobresuscripción). Aquí, obviamente, todo depende de la topología. Si el administrador usa las cuatro interfaces de 10 GE para conectarse al núcleo de la red y las combina usando el LAG (Grupo de agregación de enlaces) o la tecnología Port-Channel, entonces la velocidad obtenida estadísticamente hacia el núcleo será de 40 Gb / s, que será más que suficiente para satisfacer Las necesidades de todos los suscriptores conectados. Además, no es necesario que los cuatro enlaces ascendentes estén conectados al mismo dispositivo físico. La conexión se puede hacer con la pila del conmutador o con dos dispositivos combinados en un clúster (utilizando tecnología vPC o similar). No hay una nueva suscripción en este caso.

El uso de los cuatro canales ascendentes al mismo tiempo es posible no solo combinándolos con el LAG. Se puede lograr un efecto similar configurando adecuadamente MSTP, sin embargo, esta es una historia completamente diferente.

El segundo método de conexión L2 común es usar dos LAG independientes (uno para cada conmutador de agregación). En este caso, lo más probable es que uno de los enlaces virtuales esté bloqueado por el protocolo STP (cuando se utiliza STP o RSTP). La nueva suscripción será 5: 6.

Una situación más rara pero aún bastante probable: el T2600G-28SQ está conectado por canales independientes a un interruptor o interruptores de nivel superior. STP / RSTP dejará solo uno de esos enlaces en un estado desbloqueado. La nueva suscripción será a las 5:12.

Tarea con un asterisco: calcule la suscripción excesiva para las situaciones descritas en la sección STP, donde examinamos un ejemplo de topología cuando dos conmutadores de acceso están conectados al mismo dispositivo de agregación y están interconectados.

Los microcircuitos programables, con la ayuda de los cuales se logra una velocidad de transferencia tan alta, son un recurso bastante costoso, por lo tanto, intentamos optimizar su uso debido a la distribución correcta de los recursos entre varias funciones. La distribución es responsable de SDM - Switch Database Management.

La distribución se realiza utilizando el perfil SDM. Los tres perfiles enumerados a continuación están actualmente disponibles para su uso.

- Default ofrece una solución equilibrada para usar listas de acceso MAC e IP, así como registros de detección de ARP.

- EnterpriseV4 maximiza los recursos disponibles para su uso por las listas de acceso MAC e IP.

- EnterpriseV6 asigna parte de los recursos para su uso por las listas de acceso IPv6.

Para aplicar el nuevo perfil, se requiere reiniciar el interruptor.

Conclusión

De acuerdo con el posicionamiento inicial, este conmutador es el más adecuado para los operadores de telecomunicaciones que se enfrentan a la tarea de proporcionar acceso a la red a largas distancias. El dispositivo se puede utilizar tanto en el nivel de acceso, por ejemplo, en aldeas de cabañas y casas de pueblo, como para la agregación de canales que provienen de interruptores de acceso ubicados en edificios de apartamentos; es decir, donde se requieran conexiones de objetos remotos. Cuando se utilizan canales de comunicación ópticos, el suscriptor conectado puede ubicarse a una distancia de varios kilómetros.

En el lado del cliente, los enlaces ópticos pueden terminarse en pequeños conmutadores con interfaces ópticas o en convertidores de medios.

Una gran cantidad de protocolos y opciones compatibles permitirán el uso del T2600G-28SQ en la red Ethernet del operador con cualquier topología y cualquier conjunto de tecnologías y servicios proporcionados. - . , T2600G-28SQ : RJ-45 micro-USB. . , - .

, , 10 GE, .