Desde 2016, los hemos estado capturando, recopilando estadísticas y eso es lo que sucedió al final. No damos pronósticos, sino que solo indicamos cuánto han crecido los riesgos en este entorno.

Nuestros analistas han preparado un estudio de encuesta que presenta amenazas comunes a los dispositivos inteligentes y al Internet de las cosas (IoT) en general. Una gran cantidad de dispositivos, como televisores inteligentes, cámaras de video vigilancia, relojes y juguetes inteligentes, refrigeradores, automóviles, rastreadores de ejercicios y DVR, se registran diariamente en la World Wide Web. La mayoría de ellos están poco protegidos de los ataques e incluso son completamente vulnerables.

Introduccion

Ahora, la World Wide Web incluye no solo computadoras, teléfonos inteligentes, tabletas y enrutadores, sino también televisores inteligentes, cámaras de video vigilancia, relojes inteligentes, refrigeradores, automóviles, rastreadores de ejercicios, grabadoras de video e incluso juguetes para niños. La cantidad de dispositivos IoT ya supera varios miles de millones, y su número crece cada año.

Muchos de ellos están mal o completamente desprotegidos de los ataques. Por ejemplo, para conectarse a ellos, se pueden utilizar pares de inicio de sesión y contraseñas simples o conocidos, que se instalan de forma predeterminada en cientos de miles de modelos. Sus propietarios no piensan en cambiar la configuración establecida en la fábrica o no pueden hacerlo debido a las limitaciones de los propios fabricantes. Los atacantes son relativamente fáciles de acceder a dichos dispositivos utilizando combinaciones de diccionario (el llamado método de fuerza bruta - fuerza bruta). Además, pueden explotar vulnerabilidades de los sistemas operativos instalados en ellos.

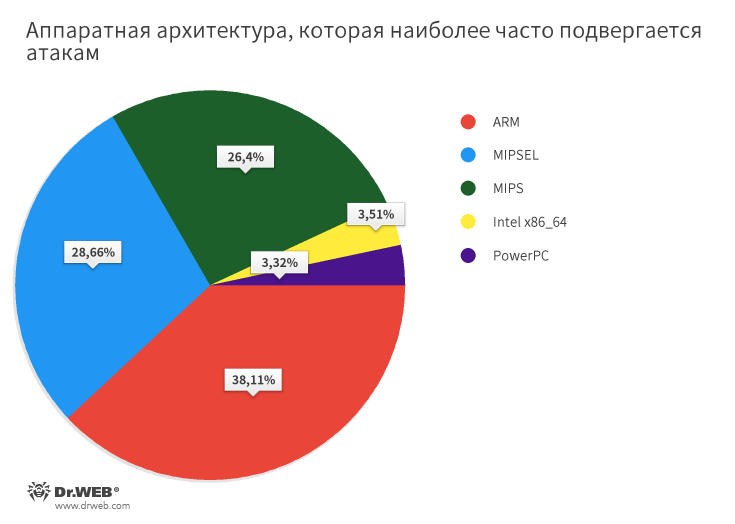

Desde 2016, Doctor Web ha estado monitoreando de cerca las amenazas al segmento de Internet de las cosas. Para esto, nuestros expertos han desplegado una red de cebos especializados - khanipots (de la palabra honeypot - una olla de miel). Tales trampas imitan varios tipos de dispositivos electrónicos "inteligentes" y registran intentos de infectarlos. Hanipots cubre varias plataformas de hardware a la vez, incluidas ARM, MIPS, MIPSEL, PowerPC e Intel x86_64. Le permiten rastrear vectores de ataque, detectar e investigar nuevas muestras de malware, mejorar sus mecanismos de detección y tratarlos de manera más efectiva.

Este artículo proporciona información sobre los ataques detectados en dispositivos inteligentes, así como las amenazas más comunes a Internet de las cosas.

Estadísticas

Al comienzo de la observación, los analistas de virus registraron una actividad relativamente baja de malware dirigido a los dispositivos de Internet de las cosas. En los cuatro meses de 2016, los especialistas de Doctor Web detectaron 729,590 ataques, pero en solo un año, 32 veces más, 23,741,581. En otros 12 meses ya había 99,199,434. En cuanto al año en curso, solo por el primer año seis meses, se llevaron a cabo 73 513 303 ataques, casi tanto como para todo 2018.

La dinámica de la detección de ataques de ataque se muestra en el gráfico:

En menos de tres años, el número de intentos de piratear e infectar dispositivos de Internet de las cosas ha aumentado en un 13,497%.

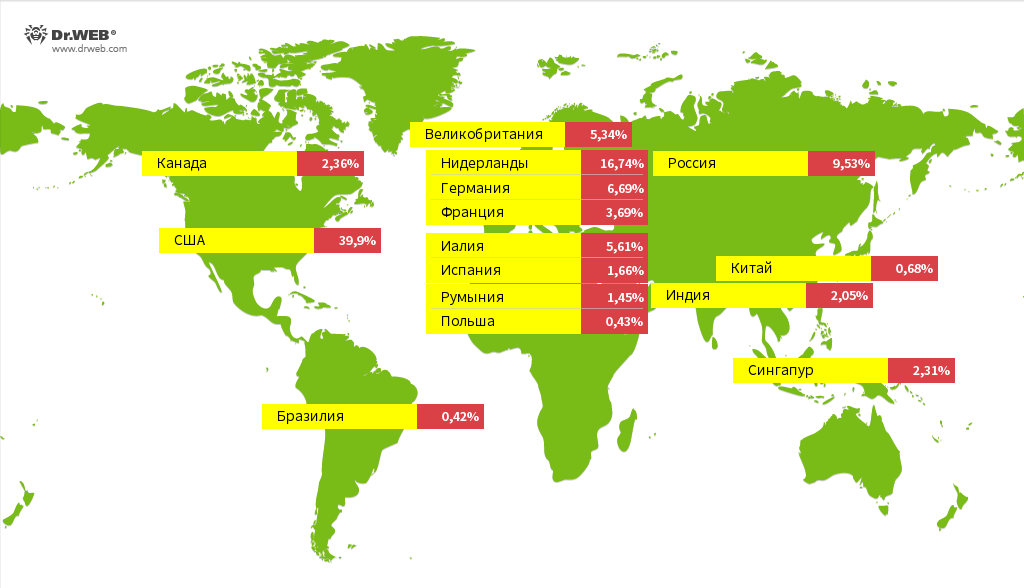

Los ataques a dispositivos inteligentes se llevaron a cabo desde direcciones IP ubicadas en más de 50 países. La mayoría de las veces fueron Estados Unidos, los Países Bajos, Rusia, Alemania, Italia, el Reino Unido, Francia, Canadá, Singapur, India, España, Rumania, China, Polonia y Brasil.

La distribución geográfica de las fuentes de ataque y su porcentaje se muestran en el siguiente gráfico:

Después de comprometer con éxito los dispositivos, los atacantes pueden cargar uno o más troyanos en ellos. En total, el número de archivos maliciosos únicos detectados por nuestras trampas durante el período de observación fue de 131.412. La dinámica de su detección se muestra a continuación.

Los dispositivos inteligentes se ejecutan en varias arquitecturas de procesador, y muchos programas maliciosos tienen versiones para varias plataformas de hardware a la vez. Entre los que imitan nuestros hanipots, los dispositivos más atacados son aquellos con procesadores ARM, MIPSEL y MIPS. Esto se ve claramente en el diagrama:

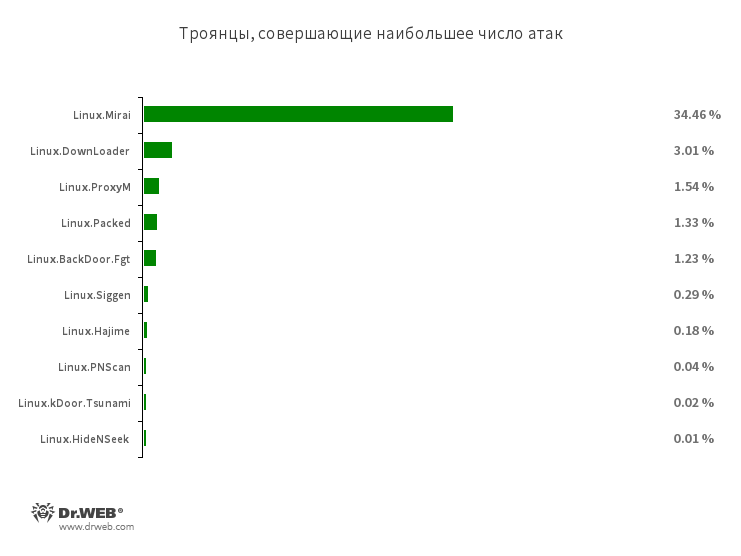

Según las estadísticas recibidas por los chanipots, los programas maliciosos más activos son representantes de la familia Linux.Mirai , que representan más del 34% de los ataques. Les siguen los cargadores de arranque Linux.DownLoader (3% de los ataques) y los troyanos Linux.ProxyM (1.5% de los ataques). Los diez primeros también incluyen aplicaciones maliciosas Linux.Hajime , Linux.BackDoor.Fgt , Linux.PNScan, Linux.BackDoor.Tsunami y Linux.HideNSeek. El porcentaje de los troyanos más activos se presenta en la siguiente ilustración:

Los programas maliciosos que atacan dispositivos inteligentes se pueden dividir en varias categorías básicas de acuerdo con sus funciones principales:

- Troyanos para ataques DDoS (ejemplo: Linux.Mirai);

- Troyanos que distribuyen, descargan e instalan otras aplicaciones maliciosas y componentes auxiliares (ejemplo: Linux.DownLoader, Linux.MulDrop);

- Troyanos que le permiten controlar de forma remota los dispositivos infectados (ejemplo: Linux.BackDoor);

- Troyanos que convierten dispositivos en servidores proxy (ejemplo: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- troyanos de minería de criptomonedas (ejemplo: Linux.BtcMine);

- otros

Sin embargo, la mayoría de los programas maliciosos modernos son amenazas multifuncionales, ya que muchos de ellos pueden combinar varias funciones a la vez.

Tendencias de amenazas para dispositivos inteligentes

- Debido a la disponibilidad de códigos fuente de troyanos, como Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami y otros, la cantidad de nuevos programas maliciosos está creciendo.

- La aparición de un número creciente de aplicaciones maliciosas escritas en lenguajes de programación "no estándar", como Go y Rust.

- La información sobre muchas vulnerabilidades está disponible para los atacantes, cuya explotación ayuda a infectar dispositivos inteligentes.

- La popularidad de los mineros que extraen criptomonedas (principalmente Monero) en dispositivos de Internet de las cosas sigue siendo.

A continuación hay información sobre los troyanos más comunes y notables para Internet de las cosas.

Más sobre las amenazas al Internet de las cosas

Linux.MiraiLinux.Mirai es uno de los troyanos más activos que atacan dispositivos IoT . La primera versión de esta aplicación maliciosa apareció en mayo de 2016. Más tarde, sus códigos fuente se publicaron en el dominio público, por lo que rápidamente recibió una gran cantidad de modificaciones creadas por varios escritores de virus. Ahora Linux.Mirai es el troyano más común para Linux que se ejecuta en una variedad de arquitecturas de procesador, como x86, ARM, MIPS, SPARC, SH-4, M68K, etc.

Después de infectar el dispositivo de destino, Linux.Mirai se conecta al servidor de administración y espera más comandos del mismo. La función principal de este troyano es realizar ataques DDoS.

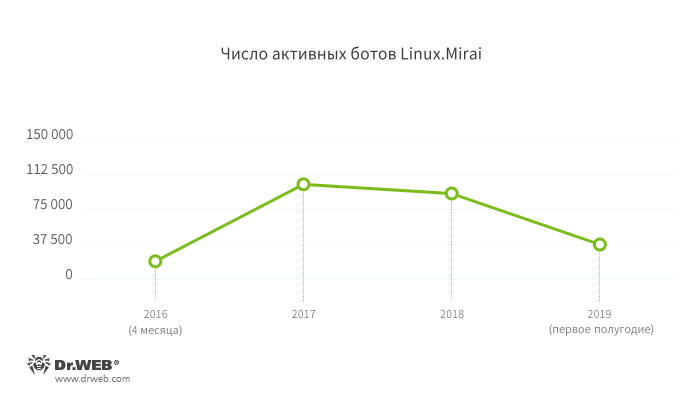

El siguiente gráfico muestra la dinámica de la detección de copias activas de esta aplicación maliciosa por parte del chanipot:

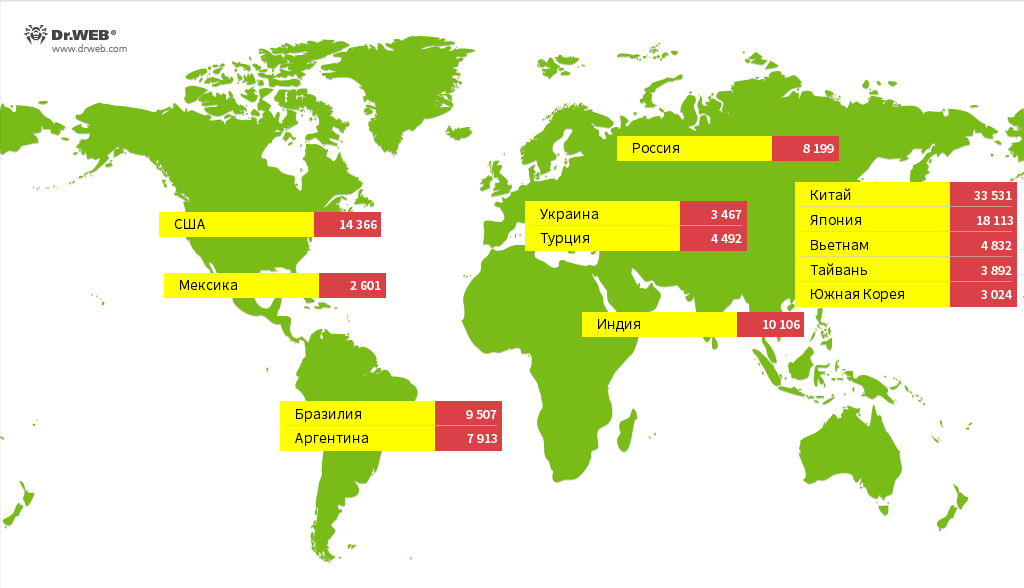

Varias modificaciones de Linux.Mirai son más activas en China, Japón, Estados Unidos, India y Brasil. A continuación se muestran los países donde, durante el período de observación, se registró el número máximo de bots de esta familia.

Linux.Hajime

Linux.HajimeOtro malware peligroso que infecta dispositivos inteligentes es Linux.Hajime . Este troyano ha sido conocido por los analistas de virus desde finales de 2016. Funciona en las arquitecturas ARM, MIPS y MIPSEL e implementa la función de un gusano de red, extendiéndose utilizando el protocolo Telnet. Los dispositivos infectados se incluyen en una botnet P2P descentralizada y se usan para infectar aún más los objetos disponibles en la Web. Un programa malicioso bloquea el acceso de otros programas maliciosos a dispositivos atacados con éxito al bloquear los puertos 23, 7547, 5555 y 5358 en ellos.

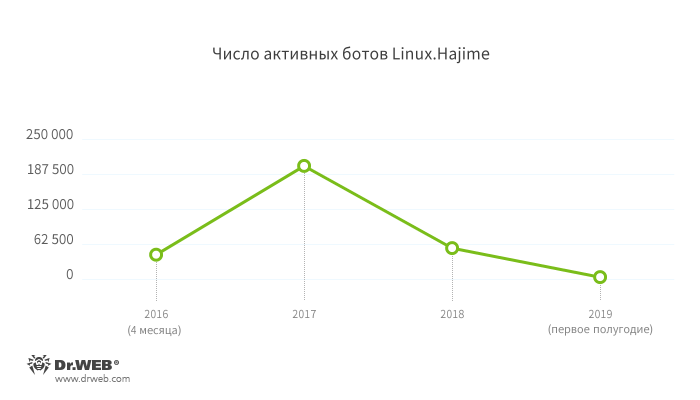

El pico de la actividad de Linux.Hajime ocurrió a fines de 2016, principios de 2017, cuando el número máximo de copias activas de troyanos de esta familia superó los 43,000. Después de eso, la actividad de malware disminuyó y continúa disminuyendo gradualmente. Actualmente, el número de bots activos de Linux.Hajime no supera varios cientos.

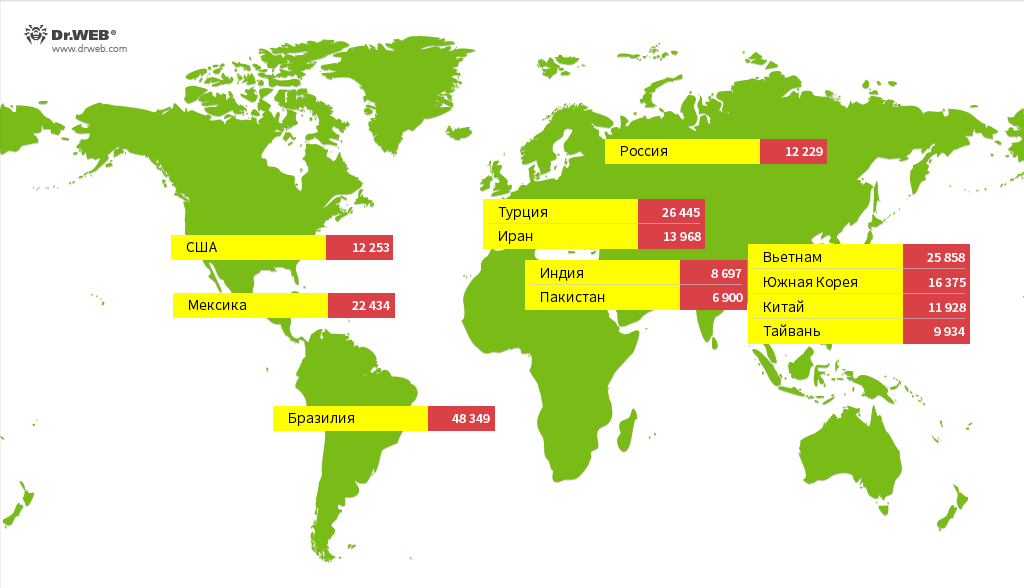

Estos troyanos están más extendidos en Brasil, Turquía, Vietnam, México y Corea del Sur. El mapa muestra los países con el número máximo de troyanos activos de Linux.Hajime que se registraron durante todo el período de observación.

Linux.BackDoor.Fgt

Los cinco principales troyanos diseñados para infectar dispositivos de Internet de las cosas incluyen Linux.BackDoor.Fgt , que se ha distribuido desde el otoño de 2015. Varias versiones de este soporte de aplicaciones maliciosas funcionan en MIPS, SPARC y otras arquitecturas y funcionan en el entorno del sistema operativo Linux. El código fuente de Linux.BackDoor.Fgt está disponible públicamente, por lo que es tan popular entre los creadores de virus.

Estas puertas traseras se distribuyen utilizando los protocolos Telnet y SSH, recogiendo inicios de sesión y contraseñas para acceder a los objetos atacados. El objetivo principal de estos troyanos es realizar ataques DDoS y control remoto de dispositivos infectados.

Linux.ProxyM

El troyano Linux.ProxyM es uno de los programas maliciosos que utilizan los ciberdelincuentes para asegurar su propio anonimato en Internet. Lanza un servidor proxy SOCKS en dispositivos Linux infectados a través de los cuales los ciberdelincuentes pasan el tráfico de red. Los especialistas de Doctor Web descubrieron las primeras versiones de Linux.ProxyM en febrero de 2017, y este troyano aún está activo.

Linux.Ellipsis.1

Linux.Ellipsis.1 es otro troyano diseñado para convertir dispositivos y computadoras Linux IoT en servidores proxy. Fue atrapado por los analistas de Doctor Web en 2015. Después de comenzar, elimina los archivos de registro y bloquea su recreación, elimina algunas utilidades del sistema y también prohíbe que el dispositivo se comunique con direcciones IP específicas. Si el troyano detecta tráfico sospechoso desde una de las direcciones, también pone en la lista negra esta IP. Además, al comando del servidor de administración Linux.Ellipsis.1 , las aplicaciones que se conectan a direcciones prohibidas dejan de funcionar.

Linux.LuaBot

Doctor Web descubrió las primeras versiones de la familia de troyanos Linux.LuaBot en 2016. Estas aplicaciones maliciosas están escritas en el lenguaje de script Lua y dispositivos de soporte con arquitectura Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 y M68k. Consisten en varias docenas de módulos de script, cada uno de los cuales realiza una tarea específica. Los troyanos pueden recibir actualizaciones de estos módulos desde el servidor de administración, así como descargar nuevas. Linux.LuaBot : aplicaciones de malware enriquecidas. Dependiendo de la modificación de aplicaciones maliciosas y un conjunto de scripts, los atacantes pueden usarlos para controlar de forma remota los dispositivos infectados, así como crear servidores proxy para el anonimato en la Web.

Linux.BtcMine.174

Para los atacantes, la minería (minería) de criptomonedas es una de las principales causas de infección de los dispositivos de Internet de las cosas. Los troyanos de la familia Linux.BtcMine, así como otras aplicaciones maliciosas, los ayudan en esto. Uno de ellos, Linux.BtcMine.174 , fue encontrado por especialistas de Doctor Web a fines de 2018. Está destinado a la minería de Monero (XMR). Linux.BtcMine.174 es un script escrito en el lenguaje sh shell. Si no se ejecutó como root, el troyano intenta aumentar sus privilegios con varios exploits.

Linux.BtcMine.174 busca los procesos de los programas antivirus e intenta finalizarlos, así como eliminar los archivos de estos programas del dispositivo. Luego descarga y lanza varios componentes adicionales, incluido un módulo de puerta trasera y rootkit, luego de lo cual lanza un programa minero en el sistema.

El troyano se registra en carga automática, por lo que no tiene miedo de reiniciar un dispositivo infectado. Además, verifica periódicamente si el proceso minero está activo. Si es necesario, lo inicia nuevamente, asegurando la continuidad de la minería de criptomonedas.

Linux.MulDrop.14

Los troyanos de la familia Linux.MulDrop se utilizan para distribuir e instalar otras aplicaciones maliciosas. Trabajan en muchas arquitecturas de hardware y tipos de dispositivos, sin embargo, en 2017, los analistas de virus Doctor Web descubrieron el troyano Linux.MulDrop.14 , dirigido a las computadoras Raspberry Pi. Este cuentagotas es un script en el cuerpo del cual se almacena un programa cifrado, un minero de criptomonedas. Después del lanzamiento, el troyano desempaqueta y lanza el minero, luego de lo cual intenta infectar otros dispositivos disponibles en el entorno de red. Para evitar que los "competidores" accedan a los recursos del dispositivo infectado, Linux.MulDrop.14 bloquea el puerto de red 22.

Linux.HideNSeek

El malware Linux.HideNSeek infecta dispositivos inteligentes, computadoras y servidores que ejecutan Linux, combinándolos en una botnet descentralizada. Para su distribución, este troyano genera direcciones IP e intenta conectarse a ellas utilizando un diccionario de nombres de usuario y contraseñas, así como una lista de combinaciones de datos de autenticación conocidas. Además, es capaz de explotar diversas vulnerabilidades de los equipos. Linux.HideNSeek se puede utilizar para controlar de forma remota los dispositivos infectados: ejecutar comandos de delincuentes cibernéticos, copiar archivos, etc.

Linux.BrickBot

A diferencia de la mayoría de los otros programas maliciosos, los troyanos Linux.BrickBot no están diseñados para aprovechar ninguna ventaja. Estos son vándalos que están diseñados para desactivar computadoras y dispositivos inteligentes, se conocen desde 2017.

Los troyanos Linux.BrickBot están tratando de infectar dispositivos a través del protocolo Telnet eligiendo nombres de usuario y contraseñas para ellos. Luego intentan borrar los datos de sus módulos de memoria de solo lectura, restablecer la configuración de red, bloquear todas las conexiones y reiniciar. Como resultado, para restaurar los objetos dañados, será necesario flashearlos o incluso reemplazarlos. Tales troyanos son raros, pero son extremadamente peligrosos.

A finales de junio de 2019, se extendió el troyano Linux.BrickBot.37, también conocido como Silex. Actuó de manera similar a otros representantes de la familia Linux.BirckBot: borró los datos de las unidades del dispositivo, eliminó la configuración de red y reinició, después de lo cual ya no pudieron encenderse y funcionar correctamente. Nuestras trampas registraron más de 2600 ataques de este troyano.

Conclusión

Millones de dispositivos de alta tecnología, que se utilizan cada vez más en la vida cotidiana, en realidad son computadoras pequeñas con sus desventajas inherentes. Son susceptibles a ataques y vulnerabilidades similares, mientras que debido a las peculiaridades y limitaciones del diseño, protegerlos puede ser mucho más difícil o incluso imposible. Además, muchos usuarios no son plenamente conscientes de los riesgos potenciales y todavía perciben los dispositivos "inteligentes" como "juguetes" seguros y convenientes.

El mercado de Internet de las cosas se está desarrollando activamente y, en muchos aspectos, repite la situación con el comienzo de la distribución masiva de computadoras personales, cuando los mecanismos para combatir las amenazas solo se formaron y mejoraron. Si bien los fabricantes de equipos y los propietarios de dispositivos inteligentes se están adaptando a las nuevas realidades, los atacantes tienen enormes oportunidades para los ataques. Por lo tanto, en el futuro cercano deberíamos esperar la aparición de nuevo malware para Internet de las cosas.

Doctor Web continúa monitoreando la situación con la propagación de troyanos y otras amenazas a los dispositivos inteligentes e informará a nuestros usuarios sobre todos los eventos interesantes en esta área. Los productos antivirus Dr.Web detectan y eliminan con éxito los programas maliciosos mencionados en la revisión. Por ejemplo, realiza con éxito

la función de escaneo remoto de escaneo remoto que hicimos para IoT.