Los ciberdelincuentes han inventado muchas opciones para los ciberataques, que difieren en la complejidad de la implementación técnica y la efectividad. Entre ellos, un lugar especial está ocupado por un ataque, que es sorprendente en su simplicidad técnica y efectividad: Compromiso de correo electrónico comercial (BEC), o un ataque que utiliza correspondencia comercial comprometida. No requiere un profundo conocimiento técnico, tiene la más alta eficiencia, es casi imposible defenderse contra él con los medios tradicionales. Según el FBI, el

daño de tales ataques en 2018 ascendió a más de 1.200 millones de dólares estadounidenses .

Padre Bob Stack de la parroquia de San Ambrosio en Brunswick, pc. Ohio se sorprendió desagradablemente cuando el contratista Marous Brothers Construction lo llamó por teléfono y realizó reparaciones y restauración del edificio de la iglesia y le preguntó por qué no se había recibido el pago contractual durante dos meses. Como el padre Bob sabía que el dinero se estaba transfiriendo, especificó los detalles del destinatario y descubrió que los pagos no iban al contratista sino a estafadores desconocidos. Hace dos meses, enviaron una carta sobre el cambio de detalles en nombre de Marous Brothers Construction. El personal de Ward ajustó el número de cuenta del destinatario y envió el pago por el trabajo dentro de dos meses.

La cantidad de daños ascendió a 1,75 millones de dólares estadounidenses .

El padre Bob Stack se volvió hacia el FBI. Durante la investigación, resultó que los piratas informáticos desconocidos, poco antes del ataque, recogieron las contraseñas de los buzones de dos empleados de la sala, estudiaron su correspondencia con los contratistas y luego redactaron una carta convincente del mayor de ellos, Marous Brothers Construction. El diseño, la dirección del remitente y todos los demás atributos se copiaron de la correspondencia anterior, por lo que no había dudas sobre su autenticidad. Como resultado, el dinero fluyó en una dirección desconocida, y fueron enviados por empleados desprevenidos.

La llegada del padre de Bob y él mismo se convirtió en víctima de un ataque BEC.

Cómo funciona el ataque BEC

BEC es una estafa centrada principalmente en compañías que trabajan con proveedores extranjeros, así como en compañías que realizan pagos no en efectivo regularmente.

El ataque comienza con la recopilación de información sobre la empresa: información sobre gerentes y contadores que realizan pagos, direcciones de correo electrónico de los empleados y datos sobre contratistas. Usando phishing o malware, los delincuentes comprometen las cuentas de correo electrónico de gerentes, financieros y contadores, y estudian la correspondencia con sus contrapartes. Su tarea es descubrir cómo ocurren las transacciones financieras, quién solicita la transferencia, quién la confirma y quién la realiza directamente.

Cuando se recopila la información necesaria, los estafadores actúan de acuerdo con uno de los siguientes esquemas.

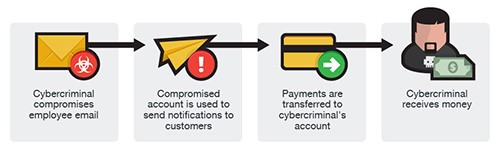

Facturas ficticias

Tras averiguar los detalles de la relación de la empresa con los proveedores, los estafadores envían una carta a nombre de uno de ellos sobre el cambio de detalles. Los contadores corrigen la información en los documentos financieros y envían dinero a los delincuentes. La víctima de este esquema fue la parroquia de San Ambrosio.

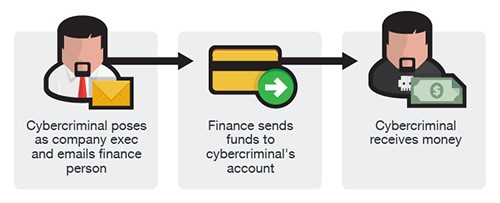

Falsa orden ejecutiva

Utilizando un buzón comprometido, los estafadores envían una carta al departamento financiero en nombre del CEO u otro gerente autorizado para realizar operaciones monetarias. El mensaje contiene una solicitud de transferencia urgente de dinero a la cuenta especificada bajo cualquier excusa convincente.

Cartas del falso contador

Los estafadores envían cartas a las contrapartes de la compañía sobre el cambio de detalles de un correo electrónico comprometido a un empleado de la unidad financiera. Al recibir el mensaje, las contrapartes hacen correcciones y comienzan a transferir dinero a los estafadores.

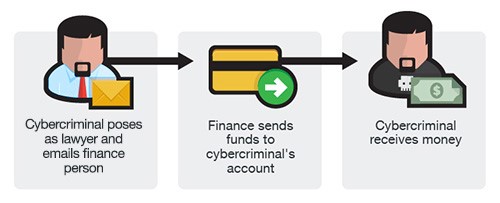

Falso abogado

El ciberdelincuente contacta al departamento de finanzas o al CEO por correo electrónico o por teléfono y se presenta como empleado de una firma de abogados que se ocupa de asuntos confidenciales y urgentes. Habiendo informado de cualquier amenaza ficticia pero convincente, el estafador le ofrece transferir fondos en secreto para resolver el problema con urgencia. Como regla general, se detecta una "amenaza" al final de la semana laboral unos minutos antes del final de la jornada laboral o en la víspera de las vacaciones, cuando los empleados se están preparando para descansar y no están dispuestos a evaluar la situación de manera demasiado crítica.

Razones para la efectividad de los ataques BEC

- Ingeniería social . Las cartas se envían al final de la jornada laboral o en la víspera de las vacaciones, cuando los empleados se apresuran a casa. Los textos de las cartas se preparan teniendo en cuenta las peculiaridades de la relación entre el remitente y el destinatario.

- Apariencia legítima . Los estafadores utilizan la información recopilada para desarrollar una carta única, que en estilo y diseño será indistinguible de la correspondencia con contrapartes familiares para los empleados. Por ejemplo, un contador puede recibir una instrucción del CEO para transferir fondos que se ve exactamente como órdenes similares.

- A diferencia de las estafas de phishing, los correos electrónicos utilizados por BEC se envían en una sola copia desde buzones legítimos y no terminan en spam .

- Sin contenido malicioso . Los correos electrónicos fraudulentos de BEC no contienen enlaces ni archivos adjuntos, por lo que los antivirus y otras soluciones de protección pueden pasarlos fácilmente.

- Sin penetración en el sistema . Los empleados transfieren dinero por su propia voluntad, porque están seguros de que están haciendo todo bien. Los estafadores no tienen que estudiar los sistemas de pago y obtener acceso a ellos. Incluso si el banco hace una pregunta sobre los nuevos detalles, las víctimas darán las explicaciones necesarias e incluso se esforzarán por hacer el pago lo más rápido posible y, si es necesario, con confianza.

- Urgencia y otros amplificadores manipuladores . La necesidad de resolver con urgencia un problema bajo la amenaza de consecuencias graves e inevitables deshabilita el pensamiento crítico de los empleados y realizan acciones que los cibercriminales los están presionando.

Luchando contra los ataques BEC

La parroquia de San Ambrosio no exigió daños a sus empleados, pero no todas las empresas que se convirtieron en víctimas de BEC son tan indulgentes. Por ejemplo, una compañía de medios de Escocia

presentó una demanda por un monto de £ 108,000 a su ex empleado que ejecutó transferencias de dinero a los estafadores de BEC por ignorar una advertencia del banco sobre la naturaleza fraudulenta de la transferencia.

Sin embargo, la intimidación del personal difícilmente puede considerarse seriamente como una medida efectiva de protección contra los ataques BEC. Una combinación verdaderamente efectiva de medidas organizativas y técnicas.

Actividades organizacionales

- Capacitar a los empleados para que revisen cuidadosamente cada carta si se trata de transferencias de dinero u otras órdenes importantes de la alta gerencia. Presta especial atención a las cartas urgentes y confidenciales.

- Capacitar a los empleados para reconocer los ataques BEC . Los departamentos de seguridad de la información deben enseñar a cada empleado los principios de identificación de cartas comprometidas.

- Es obligatorio verificar todas las cartas y solicitudes de naturaleza financiera . Si el proveedor ha enviado un aviso sobre el cambio de detalles, devuélvale la llamada y asegúrese de que el documento sea real, y use el número de teléfono del sitio web oficial de la compañía o del contrato, y no de la carta recibida.

Actividades tecnicas

Dado que las letras BEC no contienen enlaces, archivos adjuntos y, por regla general, no tienen signos típicos de letras maliciosas, las soluciones de protección tradicionales no pueden hacer frente a su detección. La protección integral del correo electrónico mediante inteligencia artificial y aprendizaje automático puede ayudar aquí.

En Trend Micro, utilizamos una herramienta de inteligencia artificial llamada Sistema experto. Imita el proceso de toma de decisiones de un especialista en seguridad. Para hacer esto, el sistema evalúa el proveedor desde el cual se envió la carta, compara la dirección de correo electrónico del remitente con la dirección de la organización real. Si la carta vino del jefe de la organización, se verifica la presencia de dicho jefe en la lista de personal, así como su disponibilidad por información de contacto.

En la siguiente etapa, el sistema experto realiza un análisis de contenido del contenido del correo electrónico, revelando las intenciones del remitente con respecto a los factores específicos de las cartas BEC: urgencia, importancia y requisitos para llevar a cabo acciones financieras. Los resultados del análisis se transmiten al sistema de aprendizaje automático.

Identificación del autor de la carta entre los ejecutivos de Enron.

Identificación del autor de la carta entre los ejecutivos de Enron.Si no se encuentra nada sospechoso en la carta, entra en juego el sistema de análisis de estilo de texto: Writing Style DNA ("ADN de estilo de escritura"). Este desarrollo de Trend Micro utiliza un sistema de aprendizaje automático para comparar el mensaje de un líder o contraparte con sus mensajes anteriores. Writing Style DNA utiliza más de 7,000 características de mensaje para identificar un estilo de remitente único. Estos incluyen el uso de letras mayúsculas en palabras y signos de puntuación, la longitud de las oraciones, palabras y frases favoritas, y mucho más.

Para crear un modelo de estilo, la inteligencia artificial necesita analizar de 300 a 500 cartas enviadas previamente. Un punto importante: para proteger la confidencialidad, la IA solo recupera metadatos que caracterizan el estilo del remitente, pero no el texto en sí.

Cual es el resultado

El compromiso de la correspondencia comercial difiere de los ataques ordinarios por una efectividad tecnológica mínima. El éxito de los ataques BEC depende directamente de la calidad de la información recopilada y del trabajo de los ingenieros sociales. De hecho, estos ataques están más cerca del fraude habitual "fuera de línea", lo que hace que sea difícil contrarrestarlos utilizando soluciones técnicas tradicionales.

El uso de sistemas de defensa basados en aprendizaje automático e inteligencia artificial en combinación con la capacitación de los empleados y otras medidas organizativas puede detectar y bloquear con éxito los ataques BEC.