Muchos tienen extensiones de navegador instaladas. Como mínimo, un bloqueador de anuncios. Pero al instalar extensiones, debe tener cuidado: no todas son útiles, y algunas se usan para vigilancia.

Incluso si una extensión en particular no "roba" ninguna información en este momento, no hay garantía de que no comenzará a hacerlo en el futuro. Este es un problema del sistema.

Recientemente, los expertos

descubrieron las actividades de la empresa "analítica"

Nacho Analytics , que ofrece el servicio bajo el ambicioso lema "Modo Dios para Internet", rastreando las acciones de millones de usuarios a través de las extensiones de Chrome y Firefox en tiempo casi real. retraso).

Los investigadores llamaron a DataSpii (pronunciado espía de datos) una fuga catastrófica de datos personales. Señalan que la firma analítica y sus clientes no solo reciben el historial de las páginas visitadas, sino que extraen diversa información personal de las URL y los encabezados de las páginas.

Los clientes de Nacho Analytics pueden buscar en el tráfico general varios parámetros, por ejemplo:

- Coordenadas GPS de usuarios;

- declaraciones de impuestos, documentos comerciales, diapositivas de presentaciones corporativas en OneDrive y otros servicios de alojamiento;

- video de las cámaras de seguridad Nest;

- VIN de automóviles comprados recientemente, nombres y direcciones de sus propietarios;

- archivos adjuntos a mensajes de Facebook Messenger y fotos de Facebook, incluso enviados de forma privada;

- detalles de la tarjeta bancaria;

- rutas de viaje;

- y mucho mas

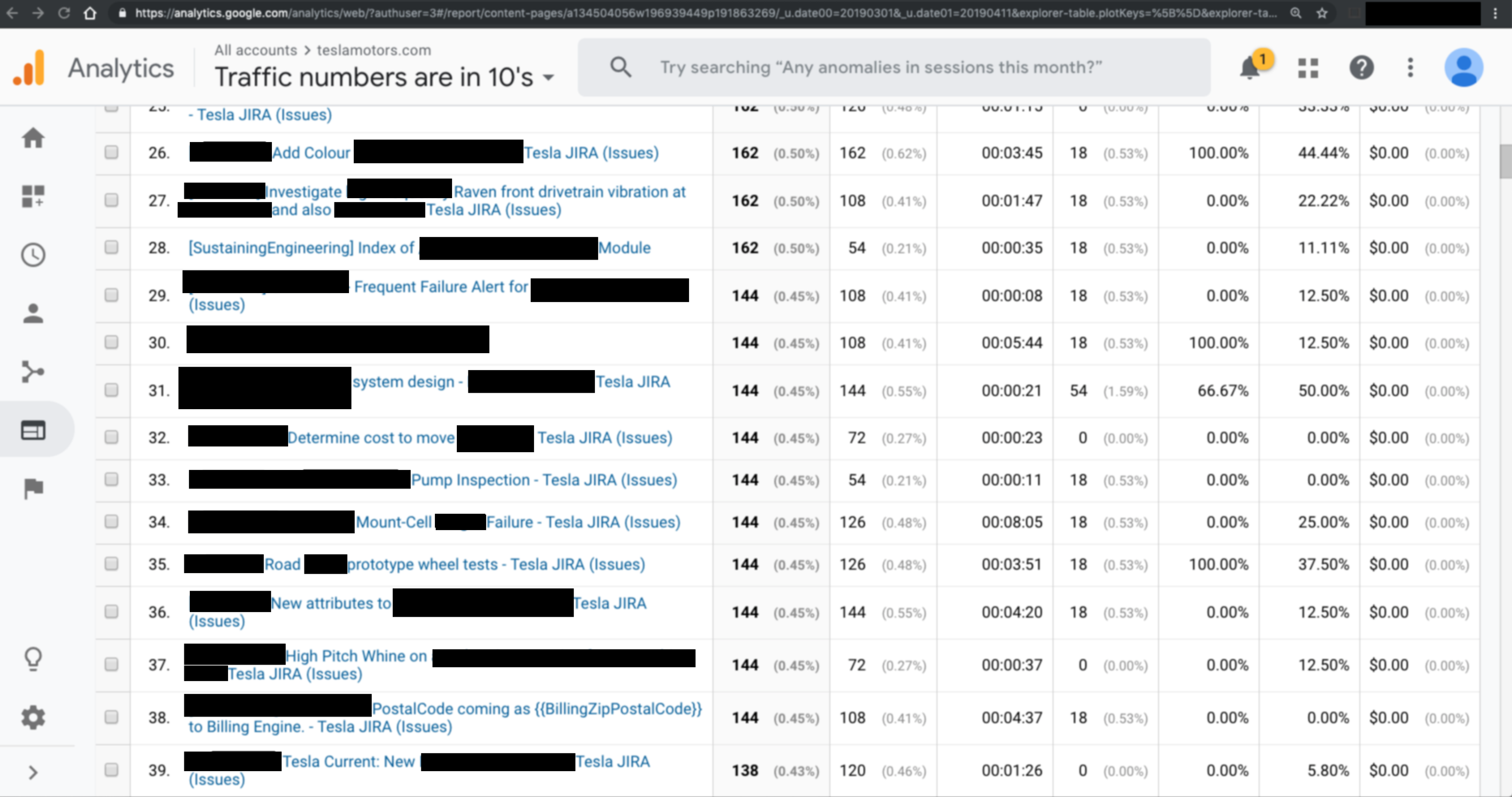

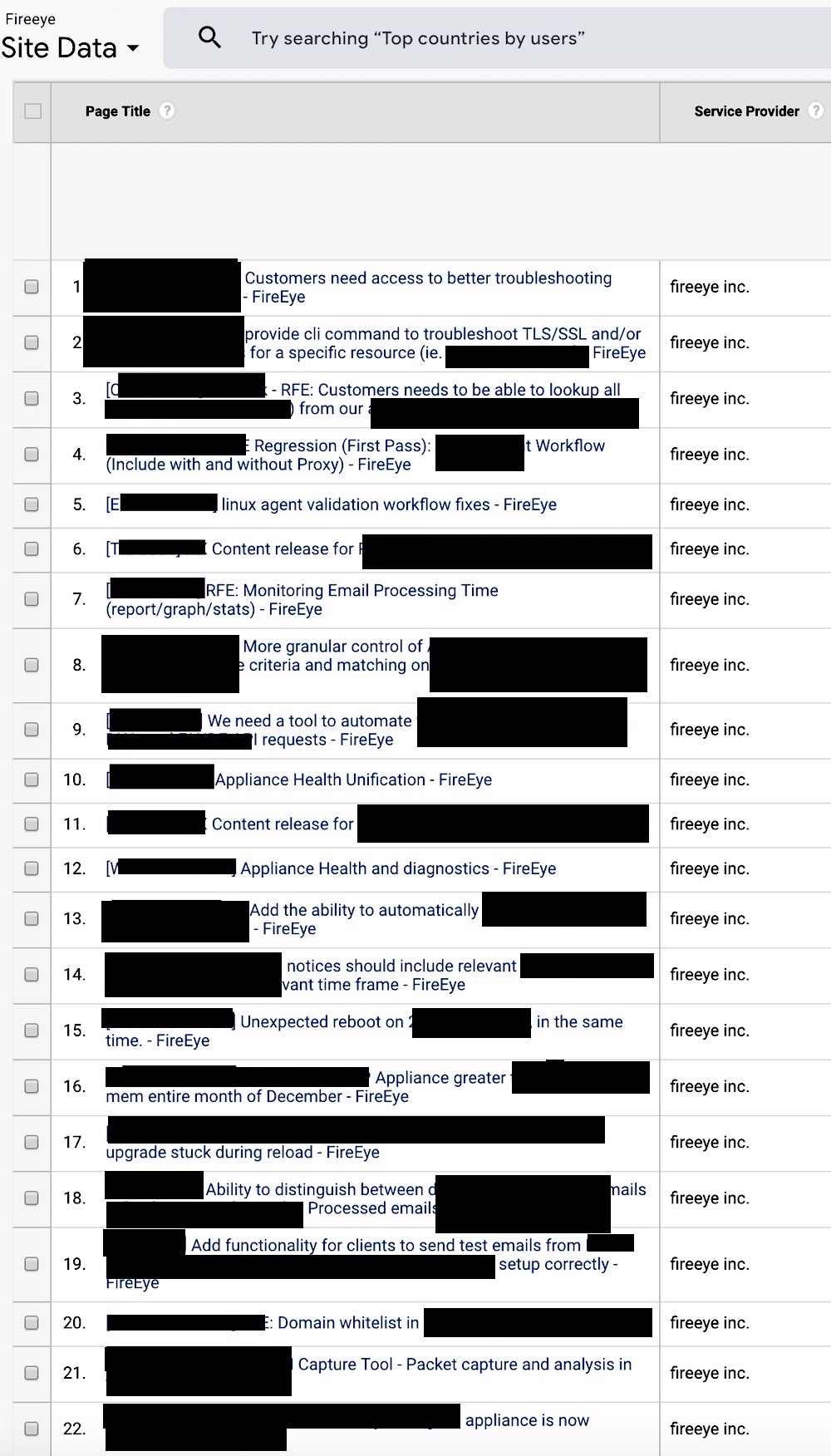

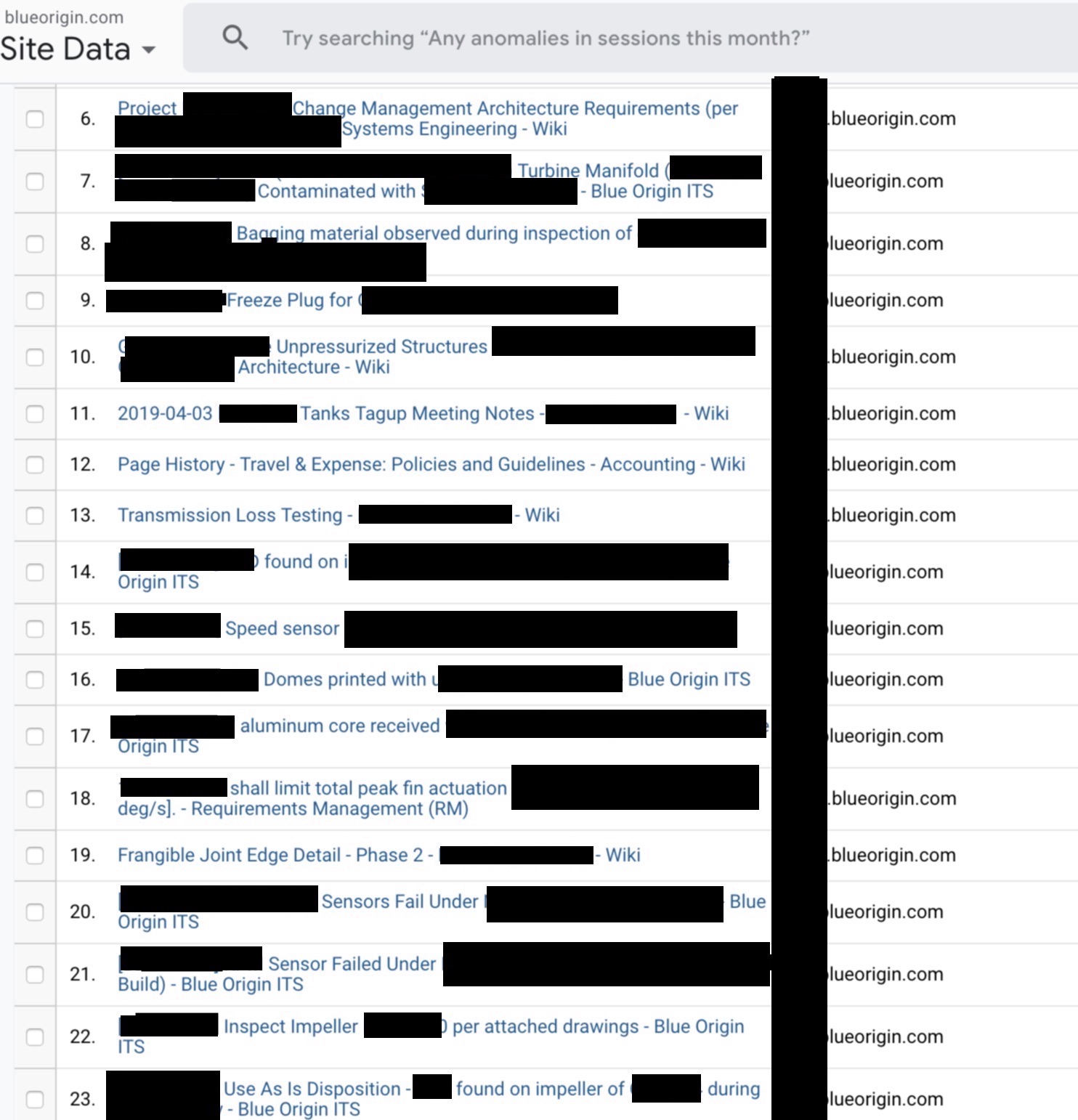

Por $ 49 por mes, el servicio le permitió rastrear las acciones de los empleados o usuarios de una empresa / sitio en particular: por ejemplo, Apple, Facebook, Microsoft, Amazon, Tesla Motors o Symantec.

La fuga de DataSpii ha afectado a más de 4 millones de usuarios. Los investigadores han identificado una serie de extensiones a través de las cuales se ha llevado a cabo la vigilancia. Se enumeran en la tabla a continuación:

Las últimas cuatro extensiones informaron claramente que estaban recolectando datos del navegador, el resto no.

La siguiente tabla enumera las empresas a las que se dirige el servicio de análisis de Nacho Analytics y qué información específica se muestra. Los datos relevantes se proporcionaron directamente o había enlaces a ellos en la interfaz.

Después de que los investigadores informaron una fuga de datos en Google y Mozilla, las extensiones enumeradas se eliminaron de los directorios oficiales, y Nacho Analytics suspendió el servicio "Modo Dios para Internet". Quizás no para siempre.

Algunas extensiones informaron explícitamente la recopilación de datos desde el navegador y la realizaron solo con el consentimiento de los usuarios, pero otras lo hicieron en secreto. Curiosamente, las extensiones individuales (Hover Zoom y SpeakIt) para enmascaramiento adicional no comenzaron a enviar los datos recopilados de inmediato, sino solo 24 días después de la instalación.

Sorprendentemente, Nacho Analytics se posiciona como un "servicio analítico" legal. Ella afirma que la recopilación de datos se lleva a cabo con el consentimiento de los usuarios. Pero se sabe que aproximadamente el 99% de las personas no leen el acuerdo de uso al instalar programas, por lo que dicho "consentimiento" es solo una convención. Además, en teoría, una empresa puede

comprar una extensión popular existente de su propietario actual, y modificarla un poco en la nueva versión para comenzar a recopilar datos. Es probable que la mayoría de los usuarios acepten el nuevo acuerdo de uso sin leerlo.

Como se mencionó anteriormente, el ecosistema de extensiones de navegador en su forma actual es un problema de seguridad sistémico. Los desarrolladores de navegadores deberían considerar cómo resolverlo.