Las contraseñas simples no protegen, y las contraseñas complejas no se pueden recordar. Por lo tanto, a menudo se encuentran en una etiqueta debajo del teclado o en el monitor. Para que las contraseñas permanezcan en la cabeza de los usuarios "olvidadizos" y no se pierda la confiabilidad de la protección, existe la autenticación de dos factores (2FA).

Debido a la combinación de factores de propiedad del dispositivo y el conocimiento de su código PIN, el código PIN en sí mismo puede ser más simple y fácil de recordar. Las deficiencias en la longitud o aleatoriedad del PIN se compensan con el requisito de propiedad física y las restricciones en la búsqueda del PIN.

Además, en las instituciones estatales sucede que quieren que todo funcione de acuerdo con GOST. Acerca de esta opción 2FA para ingresar a Linux y se discutirá. Comenzaré desde lejos.

Módulos PAM

Los módulos de autenticación enchufables (PAM) son módulos con una API estándar e implementaciones de varios mecanismos de autenticación en las aplicaciones.

Todas las utilidades y aplicaciones que pueden trabajar con PAM los recogen y pueden usar para autenticar al usuario.

En la práctica, esto funciona de la siguiente manera: el comando de inicio de sesión se convierte en PAM, que realiza todas las comprobaciones necesarias utilizando los módulos especificados en el archivo de configuración y devuelve el resultado al comando de inicio de sesión.

librtpam

El módulo desarrollado por la compañía Active agrega autenticación de dos factores de usuarios que usan tarjetas inteligentes o tokens USB que usan claves asimétricas de acuerdo con los últimos estándares de criptografía doméstica.

Considere el principio de su trabajo:

- el token almacena el certificado del usuario y su clave privada;

- El certificado se guarda en el directorio de inicio del usuario como confiable.

El proceso de autenticación es el siguiente:

- Rutoken busca el certificado personal del usuario.

- Se solicita un PIN de token.

- Los datos aleatorios se firman en una clave privada directamente en el chip Rutoken.

- La firma recibida se verifica utilizando la clave pública del certificado de usuario.

- El módulo devuelve el resultado de la verificación de firma a la aplicación que realiza la llamada.

Puede autenticarse utilizando las claves GOST R 34.10-2012 (longitud 256 o 512 bits) o GOST R 34.10-2001 obsoleto.

No hay necesidad de preocuparse por la seguridad de las claves: se generan directamente en Rutoken y nunca dejan su memoria durante las operaciones criptográficas.

Rutoken EDS 2.0 está certificado por FSB y FSTEC para NDV 4, por lo tanto, se puede utilizar en sistemas de información que procesan información confidencial.

Uso práctico

Casi cualquier Linux moderno es adecuado, por ejemplo, usaremos xUbuntu 18.10.

1) Instale los paquetes necesarios

sudo apt-get install libccid pcscd openscSi desea agregar un bloqueo de escritorio con un protector de pantalla, instale adicionalmente el

libpam-pkcs11 .

2) Agregue un módulo PAM con soporte para GOST

Descargue la biblioteca de

https://download.rutoken.ru/Rutoken/PAM/Copie el contenido de la carpeta PAM librtpam.so.1.0.0 a la carpeta del sistema

/usr/lib/ o

/usr/lib/x86_64-linux-gnu/ o

/usr/lib643) Instale el paquete con librtpkcs11ecp.so

Descargue e instale el paquete DEB o RPM desde el enlace:

https://www.rutoken.ru/support/download/pkcs/4) Verificamos que Rutoken EDS 2.0 funciona en el sistema

En la terminal, ejecute

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -TSi ve la línea

Rutoken ECP <no label> , entonces todo está bien.

5) Lea el certificado

Verifique que el dispositivo tenga un certificado

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -OSi después de la línea:

Using slot 0 with a present token (0x0)- Si se muestra información sobre claves y certificados, debe leer el certificado y guardarlo en el disco. Para hacer esto, ejecute el siguiente comando, donde en lugar de {id} necesita sustituir el certificado de ID que vio en la salida del comando anterior:

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -r -y cert --id {id} --output-file cert.crt

Si se crea el archivo cert.crt, vaya al paso 6). - no hay nada , entonces el dispositivo está vacío. Póngase en contacto con su administrador o cree las claves y el certificado usted mismo siguiendo el siguiente paso.

5.1) Crear un certificado de prueba

Atencion Los métodos descritos para crear claves y certificados son adecuados para la prueba y no están destinados para su uso en modo de combate. Para hacer esto, debe usar claves y certificados emitidos por una autoridad de certificación de confianza de su organización o una autoridad de certificación acreditada.

El módulo PAM está diseñado para proteger las computadoras locales e implica trabajar en organizaciones pequeñas. Como hay pocos usuarios, el Administrador puede supervisar él mismo la revocación de certificados y bloquear cuentas manualmente, así como el período de validez de los certificados. El módulo PAM aún no puede verificar los certificados por CRL y construir cadenas de confianza.

Manera fácil (a través del navegador)

Para obtener un certificado de prueba, use el

servicio web del Centro de registro de Rootoken . El proceso no tomará más de 5 minutos.

Ruta geek (a través de la consola y posiblemente compilador)

Verifique la versión de OpenSC$ opensc-tool --versionSi la versión es inferior a 0.20, actualice o recopile

la rama pkcs11-tool con el soporte GOST 2012 de nuestro GitHub (en el momento de la publicación de este artículo, aún no se ha lanzado el 0.20) o de la rama maestra del proyecto principal de OpenSC a más tardar con el

compromiso 8cf1e6fGeneramos un par de claves con parámetros:

--key-type: GOSTR3410-2012-512: (-2012 512 c ), GOSTR3410-2012-256:A (-2012 256 A)--id: identificador de objeto (CKA_ID) como números de caracteres de dos dígitos en hexadecimal de la tabla ASCII. Utilice solo códigos ASCII para caracteres impresos, como id necesitará pasar OpenSSL como una cadena. Por ejemplo, los códigos ASCII "3132" corresponden a la cadena "12".

Para mayor comodidad, puede utilizar el servicio en línea para convertir cadenas a códigos ASCII .

$ ./pkcs11-tool --module /usr/lib/librtpkcs11ecp.so --keypairgen --key-type GOSTR3410-2012-512:A -l --id 3132A continuación crearemos un certificado. A continuación se describirán dos formas: la primera a través de la CA (utilizaremos CA de prueba), la segunda, autofirmada. Para hacer esto, primero debe instalar y configurar OpenSSL versión 1.1 o posterior para trabajar con Rutoken a través de un módulo rtengine especial utilizando

el manual de

instalación y configuración de OpenSSL .

Por ejemplo: para '-

-id 3132 ' en OpenSSL, debe especificar "

pkcs11:id=12 ".

Puede usar los servicios de una CA de prueba, de los cuales hay muchos, por ejemplo,

aquí ,

aquí y

aquí , para esto crearemos una solicitud de certificado

Otra opción es sucumbir a la pereza y crear un autofirmado

$ openssl req -utf8 -new -keyform engine -key "pkcs11:id=12" -engine rtengine -out req.csrDescargar el certificado al dispositivo

$ openssl req -utf8 -x509 -keyform engine -key "pkcs11:id=12" -engine rtengine -out cert.cer6) Registrar el certificado en el sistema

Asegúrese de que su certificado se vea como un archivo base64:

Si su certificado se ve así:

entonces necesita convertir el certificado del formato DER al formato PEM (base64)

$ openssl x509 -in cert.crt -out cert.pem -inform DER -outform PEMNuevamente comprobamos que ahora todo está en orden.

Agregar un certificado a la lista de certificados confiables

$ mkdir ~/.eid

$ chmod 0755 ~/.eid

$ cat cert.pem >> ~/.eid/authorized_certificates

$ chmod 0644 ~/.eid/authorized_certificatesLa última línea protege la lista de certificados confiables de cambios accidentales o intencionales de otros usuarios. Esto elimina la situación cuando alguien agrega su certificado aquí y puede iniciar sesión en su nombre.

7) Configurar autenticación

La configuración de nuestro módulo PAM es completamente estándar y se realiza igual que la configuración de otros módulos. Creamos en el archivo

/usr/share/pam-configs/rutoken-gost-pam contiene el nombre completo del módulo, si está habilitado de forma predeterminada, la prioridad del módulo y los parámetros de autenticación.

En los parámetros de autenticación hay requisitos para el éxito de la operación:

- requerido: tales módulos deben devolver una respuesta positiva. Si el resultado de la llamada del módulo contiene una respuesta negativa, esto conducirá a un error de autenticación. La solicitud se restablecerá, pero se llamará al resto de los módulos.

- requisito (requerido): similar al requerido, pero inmediatamente conduce a una falla de autenticación e ignora el resto de los módulos.

- suficiente: si frente a dicho módulo ninguno de los módulos necesarios o suficientes devuelve un resultado negativo, el módulo devolverá una respuesta positiva. Los módulos restantes serán ignorados.

- opcional (opcional): si no hay módulos necesarios en la pila y ninguno de los módulos suficientes arrojó un resultado positivo, entonces al menos uno de los módulos opcionales debería devolver una respuesta positiva.

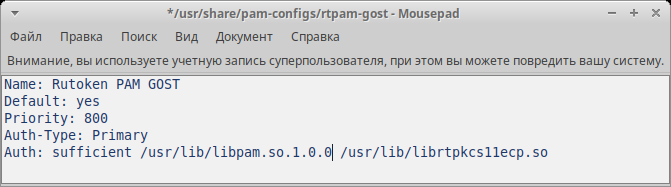

El contenido completo del archivo

/usr/share/pam-configs/rutoken-gost-pam :

Name: Rutoken PAM GOST

Default: yes

Priority: 800

Auth-Type: Primary

Auth: sufficient /usr/lib/librtpam.so.1.0.0 /usr/lib/librtpkcs11ecp.so

guarde el archivo, luego ejecute

$ sudo pam-auth-updateen la ventana que aparece, coloque un asterisco cerca de

Rutoken PAM GOST y haga

clic en

Aceptar

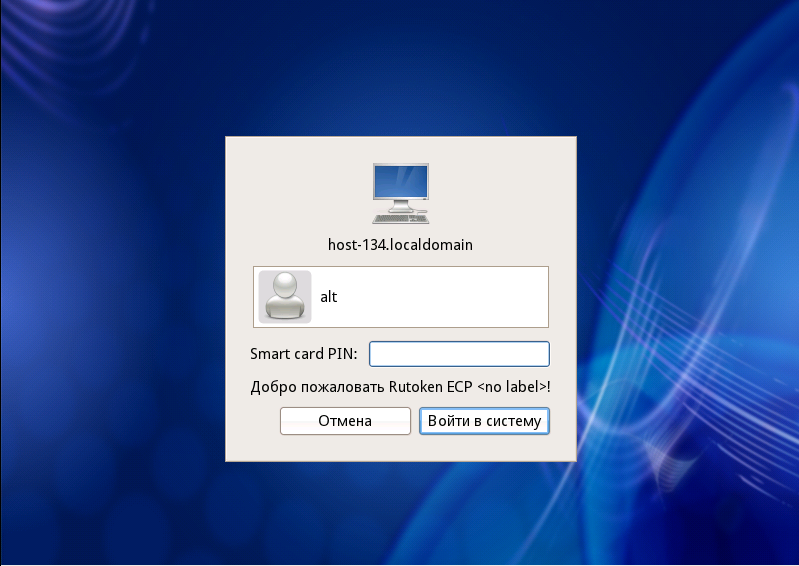

8) Verifique la configuración

Para comprender que todo está configurado, pero no perder la capacidad de iniciar sesión, ingrese el comando

$ sudo loginIngrese su nombre de usuario. Todo está configurado correctamente si el sistema requiere un PIN del dispositivo.

9) Configure el bloqueo de la computadora al extraer el token

El

libpam-pkcs11 incluye la utilidad

pkcs11_eventmgr, que le permite realizar diversas acciones cuando se producen eventos PKCS # 11.

Para configurar

pkcs11_eventmgr use el archivo de configuración:

/etc/pam_pkcs11/pkcs11_eventmgr.confPara varias distribuciones de Linux, el comando que hace que la cuenta se bloquee al eliminar tarjetas inteligentes o tokens será diferente. Ver event card_remove .A continuación se presenta un ejemplo de archivo de configuración:

pkcs11_eventmgr { # daemon = true; # debug = false; # polling_time = 1; # - # - 0 expire_time = 0; # pkcs11 pkcs11_module = usr/lib/librtpkcs11ecp.so; # # : event card_insert { # ( ) on_error = ignore ; action = "/bin/false"; } # event card_remove { on_error = ignore; # # GNOME action = "dbus-send --type=method_call --dest=org.gnome.ScreenSaver /org/gnome/ScreenSaver org.gnome.ScreenSaver.Lock"; # XFCE # action = "xflock4"; # Astra Linux (FLY) # action = "fly-wmfunc FLYWM_LOCK"; } # event expire_time { # ( ) on_error = ignore; action = "/bin/false"; } }

Después de eso, agregue la aplicación

pkcs11_eventmgr a la carga automática. Para hacer esto, edite el archivo .bash_profile:

$ nano /home/<_>/.bash_profileAgregue la línea pkcs11_eventmgr al final del archivo y reinicie.

Los pasos descritos para configurar el sistema operativo se pueden usar como instrucciones en cualquier distribución moderna de Linux, incluidas las domésticas.

Conclusión

Las PC con Linux se están volviendo cada vez más populares en las agencias gubernamentales rusas, y configurar una autenticación confiable de dos factores en este sistema operativo no siempre es fácil. Estaremos encantados con esta guía para ayudarlo a resolver el "problema de contraseña" y proteger de manera confiable el acceso a su PC sin perder mucho tiempo.