Seguridad La palabra que significa la seguridad de una persona u organización de algo / alguien. En la era de la

ciberseguridad, estamos pensando cada vez más no en cómo protegernos físicamente, sino en cómo protegernos de las amenazas externas (

ciberamenazas ).

Hoy hablaremos sobre cómo puede penetrar en una red corporativa moderna, que está protegida en el perímetro por varios, incluso muy buenos, medios de seguridad de red, y lo más importante, hablaremos sobre cómo lidiar con esto.

Echemos un vistazo a una red moderna que utiliza la última tecnología en el campo de la seguridad.

Tiene un perímetro protegido, hay varios firewalls, firewalls de próxima generación y muchas otras herramientas de seguridad perimetral.

¿Cuáles son las opciones para penetrar en su red corporativa y en qué casos su firewall de próxima generación no lo ayudará?Piensa por un momento. Intente responder a esta pregunta, pero me gustaría dar algunos ejemplos que pueden demostrar que no importa cuán poderoso, genial, ampliamente publicitado, que se encuentre en los mejores cuadrados, círculos, curvas de Gartner, Forest, etc., los productos que no utilizó, de todos modos Existe la posibilidad de que los atacantes ataquen su red corporativa o departamental y, por lo tanto, debe mirar un poco más allá de la defensa perimetral.

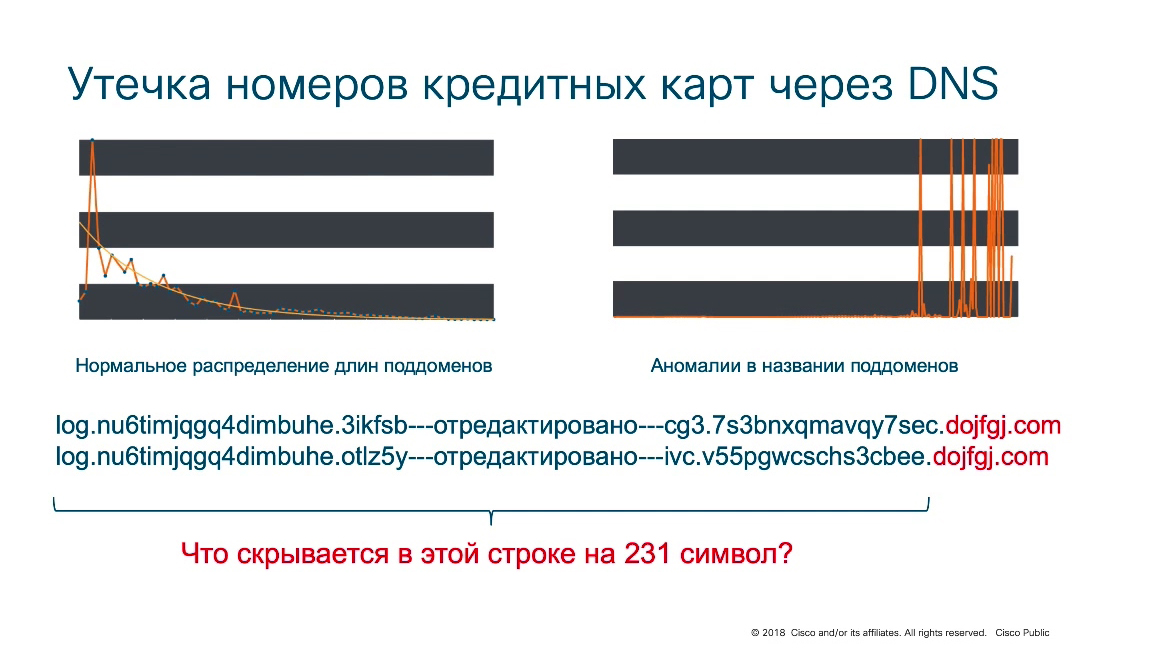

Entonces, uno de los ejemplos que Cisco ha encontrado es el

uso del protocolo DNS para robar información .

Por lo general, los ciberdelincuentes usan el protocolo DNS para cargar algunos módulos nuevos o usan DNS como una interacción entre módulos ya instalados dentro de una red corporativa / departamental en computadoras infectadas con algunos "servidores de comando". En este caso, el protocolo DNS se utilizó para filtrar información en el nombre de dominio. Según las estadísticas, la mayoría de los dominios, los nombres de dominio de tercer nivel contienen no más de 25-30 caracteres, sin embargo, vemos que en el gráfico correcto, nuestras longitudes de dominio son 200-230 caracteres.

Una persona no puede crear este tipo de dominio. Él tampoco puede recordarlo. En su forma pura, es una especie de

"anomalía" que nos puede decir que cualquiera de los dominios se utilizan para algunos fines de marketing, pero generalmente estos largos ni siquiera se utilizan con fines de marketing, o estas son las acciones de los atacantes. Y en este caso, uno de los servidores DNS que sirve a este dominio malicioso se utilizó para garantizar que los nombres de dominio que contenían cadenas de texto suficientemente largas (

231 caracteres) se descifraran y se revelaran números de tarjetas de crédito robadas. Como entendemos, dado que el DNS es el estándar de facto para las redes modernas de Internet, corporativas o departamentales, no

podemos bloquear el DNS e incluso inspeccionar el DNS en el Firewall no siempre nos ayuda, porque en este caso, los atacantes usaron un no estándar enfoque para eludir la protección perimetral.

Otro ejemplo

Otro ejemploEsta es una ilustración de un sistema de monitoreo de red inalámbrica de Cisco. Puede ver en el mapa del edificio las ubicaciones de los puntos de acceso instalados legalmente (

círculos verdes ), pero, tenga en cuenta que aquí vemos que hay puntos de acceso inalámbricos no autorizados (

círculos rojos ), así como clientes extranjeros inalámbricos no autorizados que intentan conectarse a una red inalámbrica corporativa (

rectángulos grises ). Está claro que este método de conexión también pasa por alto el perímetro, tampoco atraviesa los cortafuegos corporativos, y si los puntos de acceso no estuvieran protegidos, los atacantes podrían penetrar en la red corporativa sin pasar por el perímetro, pasando por alto los cortafuegos NG que se encuentran en este mismo perímetro. . Además, si un atacante puede crear un punto de acceso falso, entonces el cliente que se conectó al punto de acceso puede no saberlo, mientras que el atacante puede interceptar los datos que se transmiten desde el cliente. Puede ser un teléfono inteligente, puede ser una tableta, computadora portátil o incluso una computadora estacionaria que se conectó a un punto de acceso falso, no autorizado y extraño, y en este caso, desafortunadamente, los Firewalls tampoco nos ayudaron.

Otro ejemploDespués de este incidente, Cisco ha cambiado significativamente la arquitectura de seguridad de los equipos de red. Se agregaron componentes de hardware y software que le permiten rastrear marcadores en el equipo, así como evitar la aparición de estos marcadores, pero a principios de la década de 2000 había tales ejemplos.

Hubo varios de ellos que logramos solucionar, y en este caso nos enfrentamos a una situación en la que, como parte de una entrega determinada, el cliente recibe el equipo con un código malicioso preinstalado. Como inicialmente confía en su proveedor, no piensa en la necesidad de verificar el equipo de la red. La verificación se puede realizar a través del software que el cliente puede descargar desde el sitio web oficial. Esto es necesario para asegurarse de que el equipo no tenga ningún marcador y que no robe la información que se transmite a través del dispositivo de red. También hubo varios casos en los que los administradores, sin un contrato de soporte técnico para el equipo que compraron, se vieron obligados a descargar nuevo firmware de sitios de terceros. Esto también llevó al hecho de que este firmware contenía código malicioso que "reflejaba" todo el tráfico y lo enviaba a un atacante. Es decir, en este caso, también entendemos que las herramientas clásicas de seguridad perimetral no pueden hacer nada al respecto, porque los marcadores están en el equipo

frente a los firewalls.

Puede recordar un

ejemplo más reciente cuando Cisco (su división de Cisco Talos) descubrió una amenaza llamada VPN-Filter, cuando los atacantes infectaron varios dispositivos de red de varios fabricantes (D-Link, Asus, etc.) e instalaron el código malicioso correspondiente en ellos, que también robar tráfico y redirigirlo a los atacantes. Es decir, la subestimación de este problema lleva al hecho de que nuestro nivel inferior de infraestructura de red permanece completamente desprotegido y, por supuesto, no ayudan los cortafuegos aquí, ya que los dispositivos de red están ubicados

antes que los cortafuegos, pueden transmitir todo el tráfico, especialmente si no está encriptado, a los intrusos.

Otro ejemplo

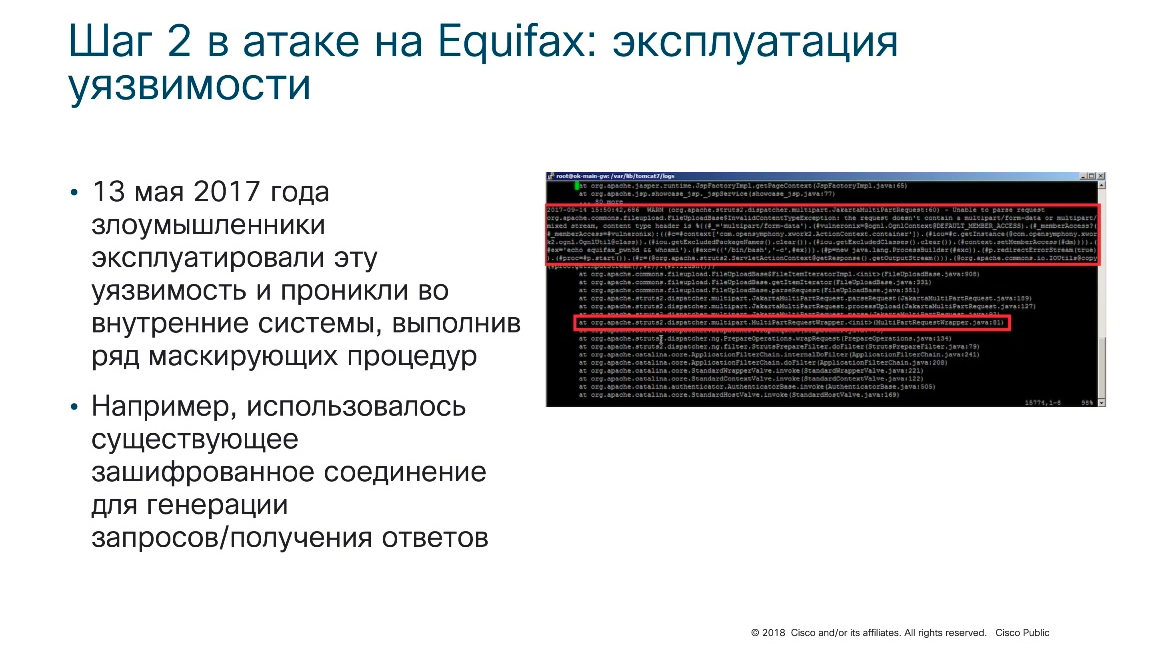

Otro ejemploHace 2 años (en 2017), los atacantes encontraron una vulnerabilidad en el portal web de una de las mayores agencias de crédito Equifax. Esta vulnerabilidad permitió acceder al portal web y ejecutar algunos comandos en él. Después de identificar la vulnerabilidad, los atacantes lanzaron un exploit y obtuvieron acceso al sistema con derechos administrativos. No se robaron datos en ese momento. Es decir, los atacantes solo probaron la posibilidad misma de trabajar en el portal web con derechos administrativos. Pero luego de aproximadamente 2 meses, se explotó una vulnerabilidad que por alguna razón no se resolvió.

Los atacantes ingresaron a los sistemas internos de la agencia de crédito y disfrazaron sus actividades de la seguridad de la red. En primer lugar, debido a la relación de confianza entre el portal web y los servidores internos, incluidos los servidores de bases de datos, el sistema de seguridad no controlaba los datos de conexión de ninguna manera y permitía al atacante ingresar a la red corporativa. Además, los atacantes usaron una conexión encriptada, y permaneció sin control en términos de seguridad de la red. Durante varios meses, los atacantes lograron robar información, como resultado de lo cual

más de 140 millones de ciudadanos de los EE. UU., Gran Bretaña y otros países se vieron afectados cuyos datos fueron robados como resultado de este ataque, a pesar de la disponibilidad de protección perimetral, que, lamentablemente, en este caso no ayudado

Otro ejemplo

Otro ejemploOtro ejemplo que ocurrió en el último año 2018, cuando en el período de dos semanas entre el 21 de agosto y el 5 de septiembre, un grupo de hackers llamado Magic Art pirateó los servidores de British Airways y robó

380,000 datos de

clientes , incluidos datos personales e información de tarjetas de crédito. Según British Airways, alrededor de

medio millón de clientes sufrieron en

dos semanas .

¡Lo más interesante es que los atacantes ni siquiera intentaron penetrar en la red corporativa! Piratearon el sitio web de la aerolínea, reemplazaron la secuencia de comandos que recopilaba datos de clientes y enviaron estos datos a un recurso malicioso controlado por ciberdelincuentes. Además, en una versión de este incidente, se considera que los atacantes no piratearon el sitio principal de British Airways, sino su copia en caché (CDN, utilizada por los proveedores de comunicaciones para almacenar en caché los recursos populares). Por lo tanto, la defensa perimetral no ayudó a defenderse contra este ataque.

Otro ataque

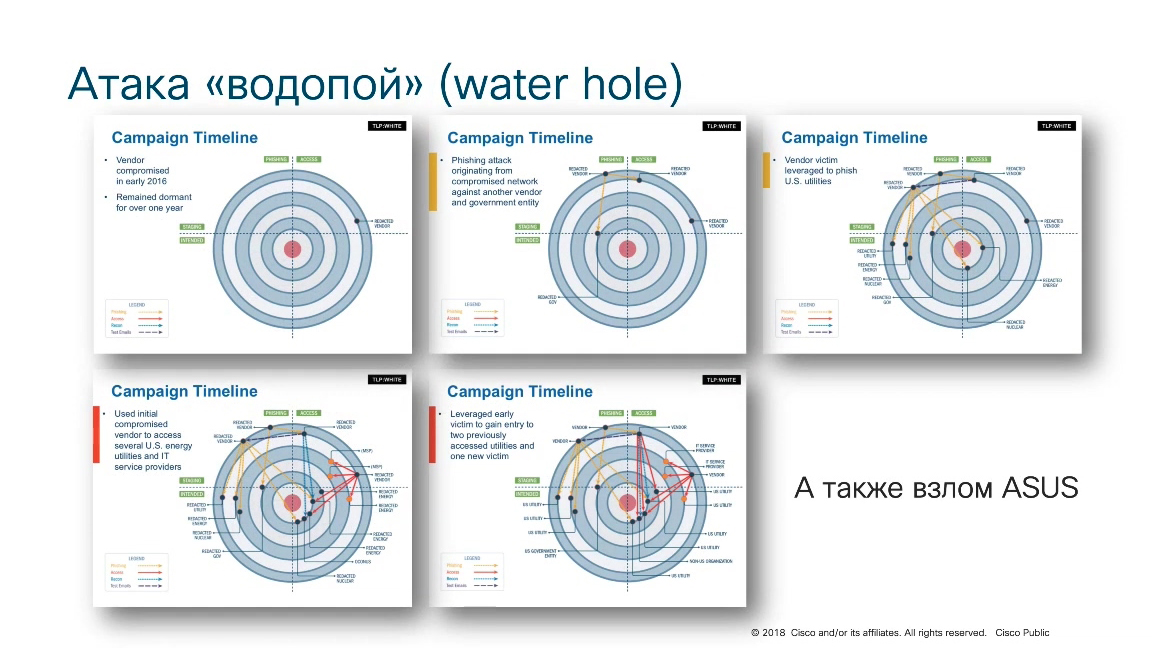

Otro ataque , que se llamó el "pozo de agua", que fue registrado hace algún tiempo por las agencias policiales estadounidenses. Se registraron ataques contra varias compañías de energía en los Estados Unidos de América, y se identificó un esquema muy poco convencional como parte de la investigación, que, sin embargo, desde entonces se ha vuelto bastante popular.

¿Por qué se llama un lugar de riego?

Si recordamos la vida de los animales (especialmente los animales de África), entonces, durante una sequía, muchos animales llegan a lugares de riego raros que no se secaron durante una sequía, y la naturaleza hace que los animales no se ataquen entre sí durante el riego, pero la cuestión es que que de camino al lugar de riego, los depredadores a menudo esperan animales y se los comen para alimentarse a sí mismos y a sus orgullos. Entonces, los atacantes usaron exactamente la misma estrategia.

En lugar de dividir a las compañías víctimas en las que enfocan sus esfuerzos, y puede haber muchas de esas compañías (unidades, decenas o incluso cientos), a veces es suficiente hackear a un solo fabricante de software, desde cuyo sitio todos comienzan a descargar actualizaciones de software software (nuevo firmware, parches, actualizaciones o nuevas versiones de software). Si el fabricante fue pirateado, junto con estas actualizaciones que se descargan de su sitio web, es posible colocar código malicioso en la red de la empresa víctima, lo que facilita a los piratas informáticos desarrollar una cabeza de puente dentro de la red ya comprometida de la víctima. Es decir, de una manera tan indirecta, pero los hackers lograron su objetivo. Este tipo de ataque se registró en 2016 en los Estados Unidos de América. Después de eso, hubo varios escenarios similares. Recientemente (a finales de 2018), se registró un ataque en Asus, que distribuía actualizaciones maliciosas desde su sitio web. Lo mismo se hizo en Avast, que distribuyó un programa infectado para desfragmentar y optimizar el funcionamiento de un sistema de Windows llamado CCleaner. Esta campaña maliciosa fue detectada y descubierta por Cisco Talos en 2017.

Todos estos son ejemplos cuando está lejos de ser siempre necesario romper la propia empresa víctima. Es posible piratear las organizaciones que lo atienden, y debido a algunas relaciones de confianza entre la empresa víctima y la empresa pirateada, todas las comunicaciones entre ellas están sujetas a un menor control, y los atacantes lo utilizan activamente.

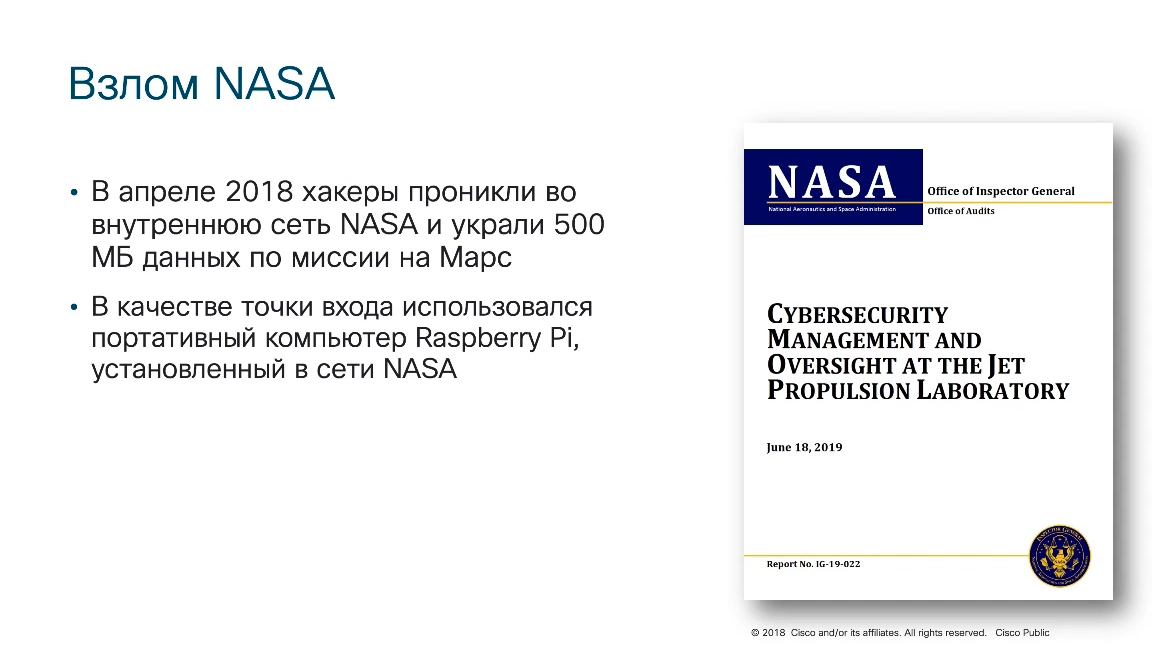

Finalmente, el último y uno de los ejemplos más recientes.

Finalmente, el último y uno de los ejemplos más recientes.El 18 de junio de 2019, la agencia aeroespacial de la NASA registró y anunció que los piratas informáticos ya habían ingresado a la red interna de una de sus unidades (uno de sus laboratorios) en abril de 2018. Es decir, durante mucho tiempo pasaron desapercibidos y pudieron robar más de 500 MB de datos sobre la misión a Marte. Lo más interesante que sucedió se debió a la introducción de la computadora portátil con hardware Raspberry Pi, que se instaló en la red de la NASA y que robó información y la transmitió al exterior.

Todos estos ejemplos demuestran muy bien que incluso la presencia de sistemas de defensa perimetral muy potentes, bien diseñados y bien diseñados no garantiza que los intrusos no penetren.

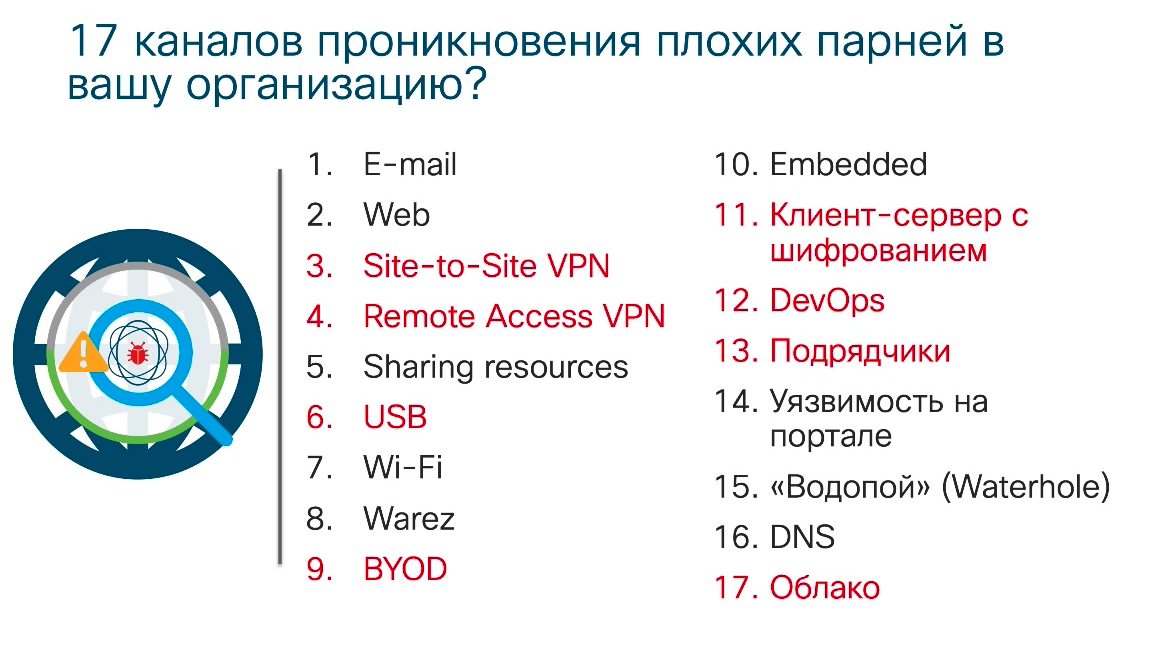

Esto se debe al hecho de que tienen

17 canales de penetración en nuestra organización , algunos de los cuales ya hemos visto.

Hay algunos canales que están más allá del alcance de la revisión (por ejemplo, una conexión VPN regular, o una VPN de sitio a sitio con sitios remotos, o VPN de acceso remoto con usuarios remotos), pero si hay una conexión segura sobre ella, además de tráfico completamente legal , puede penetrar e infiltrarse en la red interna de la empresa. Las unidades flash USB que se encuentran en el estacionamiento frente a la entrada de la organización también son una herramienta favorita que los ciberdelincuentes usan para evitar los medios perimetrales de seguridad de la información corporativa o de seguridad de la información departamental, porque dicha unidad flash USB, al enchufarla a una computadora, evita todos los medios perimetrales protección Uno solo puede esperar que se instale algo más moderno en la computadora que el antivirus desactualizado en ideología, que no ve ningún ataque dirigido a la organización.

Otro ejemplo que Cisco encontró hace dos años.

El CEO de una gran compañía energética rusa "infectó" en su computadora portátil doméstica con el código malicioso WannaCry. Esto sucedió el viernes por la noche, justo cuando WannaCry comenzó a extenderse por todo el mundo. El sábado por la mañana, el director trajo una computadora portátil infectada al trabajo. Bueno, ¿dónde más traerlo? No hay especialistas de TI en casa, pero están en el trabajo.

Mientras estos especialistas, llamados urgentemente por el CEO, conducían al trabajo, el código malicioso logró propagarse a través de la red corporativa, porque el CEO conectó esta laptop a la red corporativa. Se conectó automáticamente, después de lo cual incluso la red corporativa aislada del mundo exterior sufrió WannaCry.

Está claro que Cisco puede tener muchos más ejemplos de este tipo cuando un empleado, gerente, gerente medio o superior de alto rango o autorizado trae un dispositivo doméstico al trabajo, que por alguna razón puede infectarse. Incluso puede ser no solo un empleado. Puede ser un auditor. Este puede ser un contratista que trae este tipo de dispositivo como parte de cierto mantenimiento de rutina en el sitio protegido. Por ejemplo, en 2003, fue debido al contratista que conectó su computadora portátil a la red interna de la planta de energía nuclear Davis - Besse en los Estados Unidos de América que la planta de energía nuclear fue infectada por el gusano Conficker, lo que provocó que el reactor se apagara y se apagaran en toda la costa este de los Estados Unidos .

Otro ejemplo cuando los métodos de protección perimetral no funcionan son los desarrolladores que están involucrados en DevOps, quienes, como regla, tienen sus propias "reglas del juego", a quienes les gusta trabajar no en computadoras emitidas por la compañía, sino en sus computadoras portátiles con su software, en el que no siempre es posible poner algún medio de protección, y este es un tipo de "punto de entrada" en la red corporativa, o la introducción de marcadores en el software desarrollado en la organización.

Finalmente, no debemos olvidarnos de las nubes.

Si su organización usa nubes ampliamente, ninguna protección del perímetro corporativo ayudará. Es necesario expandir el sistema de seguridad más allá del perímetro y monitorear la infraestructura interna.

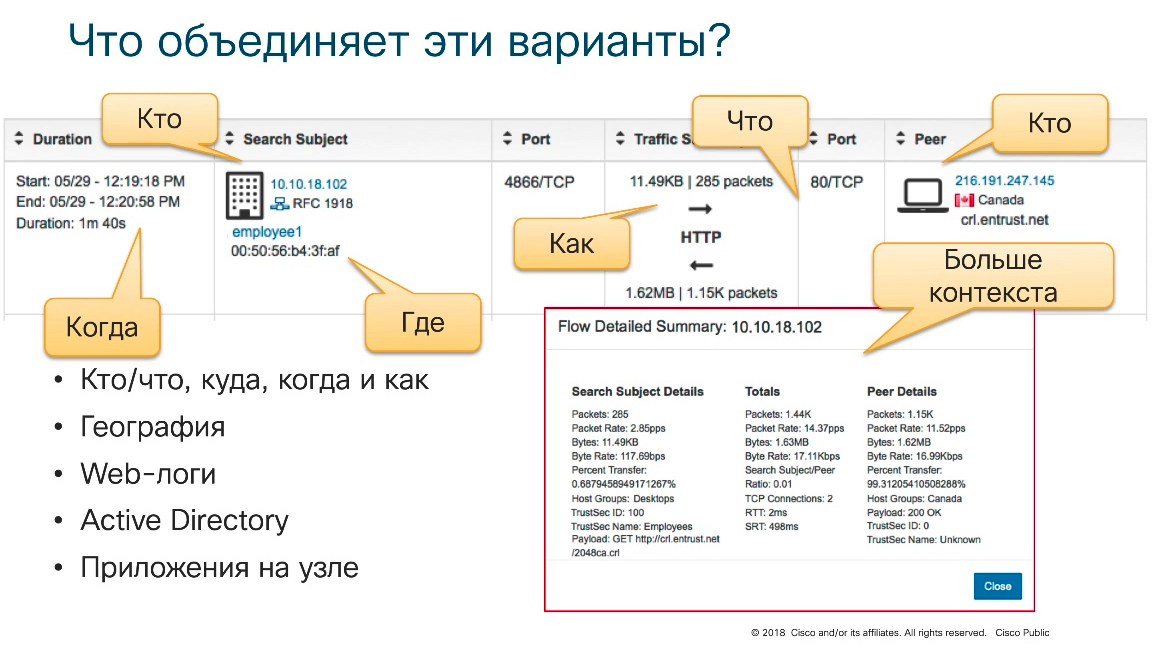

El protocolo NetFlow, que se desarrolló originalmente para la solución de problemas, para analizar las estadísticas de tráfico de la red, ayudará en esto, pero debido a sus capacidades, especialmente debido a las características avanzadas que existen en la novena versión del protocolo NetFlow, o en su versión estandarizada de IPFIX, es posible responder preguntas que son de interés para los ingenieros desde el punto de vista de la seguridad de la información (¿quién ?, ¿qué ?, ¿cuándo ?, ¿cómo ?, ¿en qué volumen? llevó a cabo ciertas interacciones). Luego, después de haber impuesto algoritmos de toma de decisiones apropiados, es posible sacar conclusiones sobre la presencia de una amenaza particular, una u otra anomalía, que puede ser interesante en el contexto de la seguridad de la información.

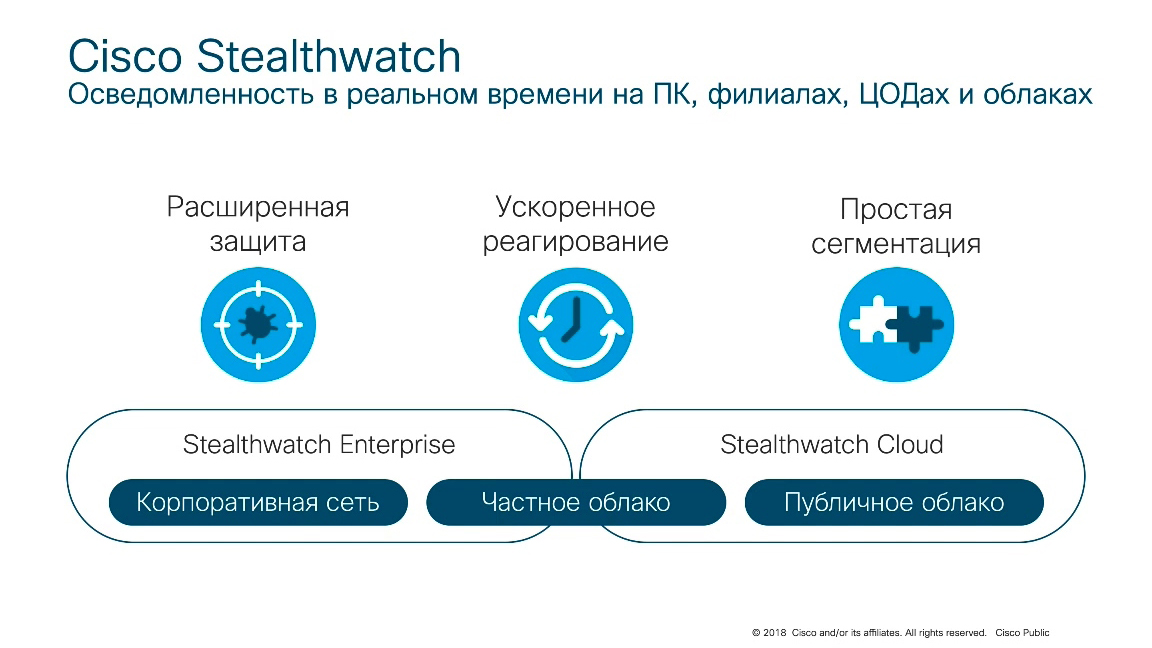

Un ejemplo de una solución que utiliza este diseño particular para fines de seguridad de la información es la

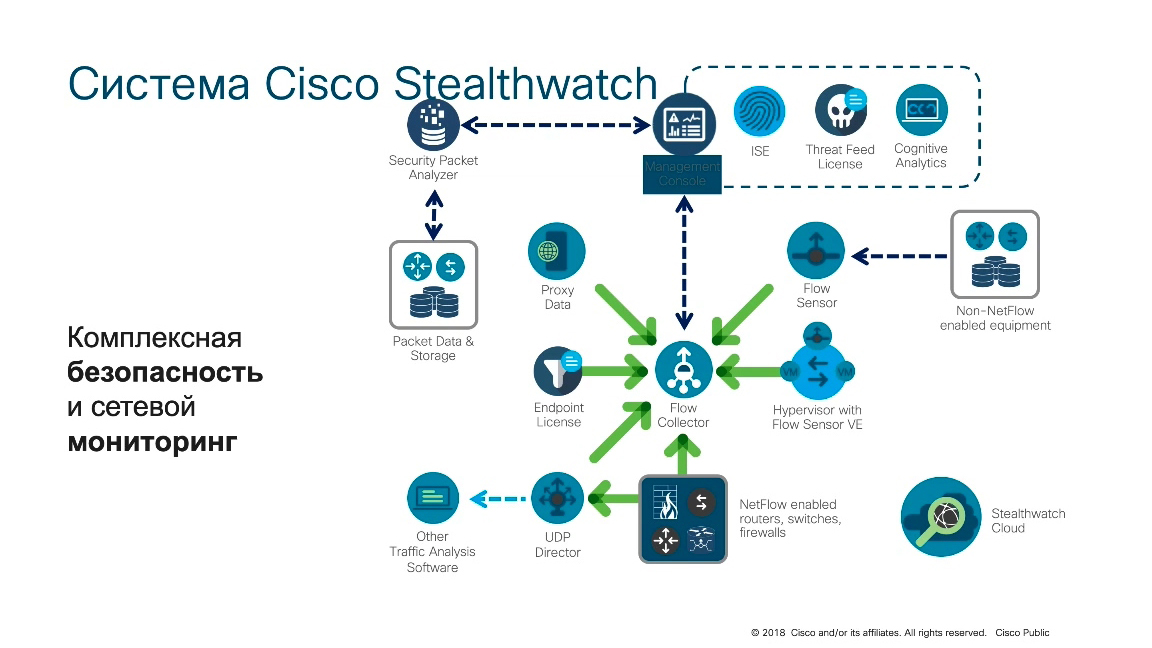

solución Cisco Stealthwatch .

Esta es una solución que analiza los protocolos de Flow (no solo NetFlow). Puede ser sFlow, Jflow, IPFIX, NetStream, no importa. Es decir, esta solución funcionará no solo en la infraestructura de Cisco, sino también en la infraestructura de otros proveedores (incluidos incluso los fabricantes rusos que admiten el protocolo con Flow) o cuando sea posible transferir tráfico a través de PAN o Airspan a la solución Cisco Stealthwatch, y a expensas de Al analizar la infraestructura existente, es posible identificar ciertas anomalías, ciertas amenazas en la red corporativa o departamental.

Una de las diferencias clave entre este enfoque y la protección del perímetro es que el administrador no necesita instalar sensores separados, tomas separadas en los puntos de control de la red en los puntos de control.

Cisco está convirtiendo la infraestructura de red existente en este tipo de sistema de monitoreo distribuido. Como mínimo, la solución Cisco Stealthwatch consta de dos componentes: Flow Collector, que recopila datos de dispositivos que admiten protocolos Flow, y la consola de administración, que es responsable de la administración, visualización, generación de informes, etc. En los casos en que, por alguna razón, el dispositivo no es compatible con Flow, o si el soporte para habilitar Flow conduce a una carga significativa del procesador, se pueden utilizar los llamados "sensores de flujo". Esta es una solución virtual o de hardware que pasa el tráfico de red a través de sí mismo, lo transmite a NetFlow y lo transfiere al Flow Collector. Por lo tanto, es posible conectar algunos equipos al Sensor de flujo que conectar el puerto span que inicialmente no admite el protocolo Flow y proporciona una visibilidad total y mayor de la red interna, no solo su perímetro.Además de los sensores de flujo, también existe un componente como UDP Direcrot, que le permite procesar datos de sitios remotos de manera eficiente. Cuando hay un canal de Internet débil entre el sitio remoto y la sede, pero se deben transmitir los datos de NetFlow, UDP Direcrot optimiza la transmisión de dicho tráfico.Además, Cisco ha desarrollado un protocolo especial nvzFlow, que le permite integrar el componente de red con el host y, a través del módulo Network Visibility, el módulo integrado en AnyConnect (este es un cliente de seguridad de software que se instala en Windows, Linux, Mac OS, iOS, Android, etc.) ) Gracias a esto, se hizo posible traducir el comportamiento de los nodos, el comportamiento de las aplicaciones del usuario en un protocolo similar a NetFlow, y correlacionar automáticamente los eventos que ocurren en los nodos con los eventos que ocurren a nivel de red, mejorando así el estado de la supervisión de la seguridad de la información en una red corporativa o departamental.Otro elemento que puede enviar datos al Flow Collector es un servidor proxy y, por lo tanto, puede correlacionar los datos de la capa de red que se obtienen después de analizar NetFlow u otros protocolos de Flow y la capa de aplicación que recibimos de varios servidores proxy, lo que lo hace posible registre el trabajo de los encriptadores, la interacción con los servidores de comandos, el funcionamiento de la red por parte de la red Tor, etc.Para recopilar evidencia de actividad ilegal, para almacenarla, realizar una investigación o transferirla a las fuerzas del orden público, las soluciones de Cisco Stealthwatch se integran con el componente Cisco Security Packet Analyzer, que solo almacena toda la información necesaria para una mayor investigación e interacción con las agencias de aplicación de la ley.Lo más interesante es que esta solución funciona no solo dentro de la red corporativa / departamental, no solo dentro del centro de datos, no solo dentro del sitio industrial (por ejemplo, en el sistema de control de procesos automatizado), sino que también puede funcionar en varias plataformas en la nube, por lo que una única solución le permite ver diferentes áreas red corporativa o departamental. Vea las anomalías en ellos, vea la amenaza y señale en consecuencia y, si es necesario, bloquee estas amenazas, confiando no solo en lo que pasa por el perímetro corporativo. Si observa algún tipo de unidad flash, Wi-Fi sin protección, dejó caer Raspberry Pi en la red corporativa, y así sucesivamente, el perímetro no verá esto. Esto verá un Stealthwatch que monitorea adecuadamente todo lo que pasa a través de la infraestructura de red.No importa qué tan disfrazado sea un atacante, siempre pasará por los conmutadores y enrutadores que hemos ubicado en la red corporativa o departamental. No puede evitarlos en principio, y en este caso, Stealthwatch funciona, que ve todo el tráfico de la red y, debido a la imposición de una gran cantidad de algoritmos diferentes, puede detectar ciertas anomalías o amenazas.Se ve de la siguiente manera.

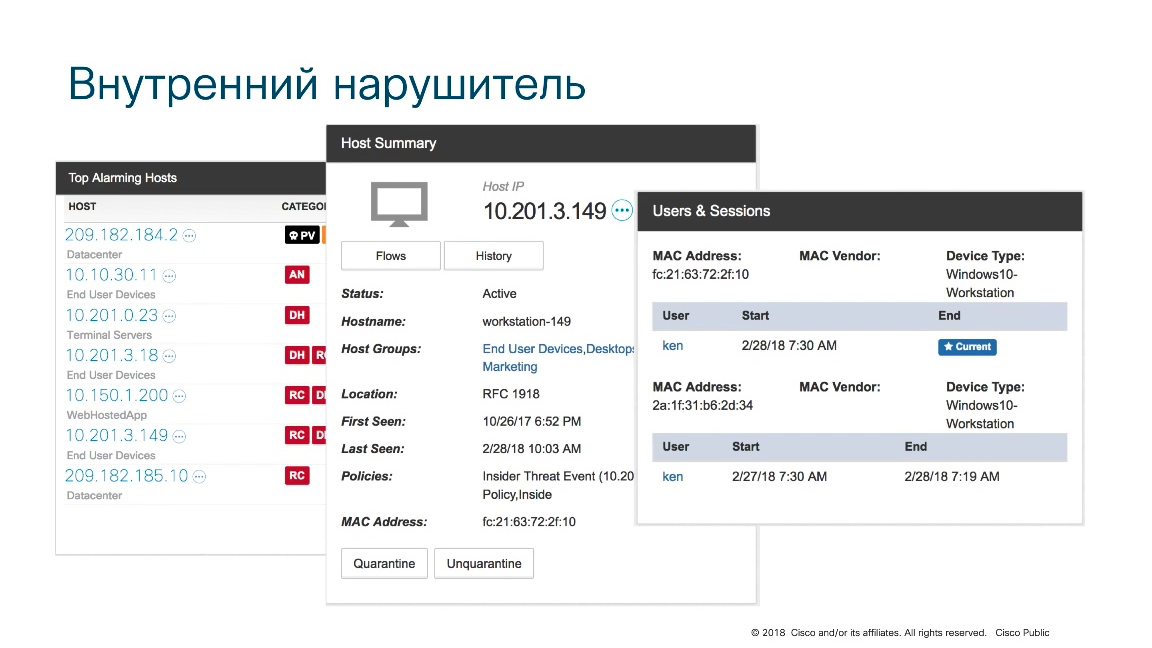

Como mínimo, la solución Cisco Stealthwatch consta de dos componentes: Flow Collector, que recopila datos de dispositivos que admiten protocolos Flow, y la consola de administración, que es responsable de la administración, visualización, generación de informes, etc. En los casos en que, por alguna razón, el dispositivo no es compatible con Flow, o si el soporte para habilitar Flow conduce a una carga significativa del procesador, se pueden utilizar los llamados "sensores de flujo". Esta es una solución virtual o de hardware que pasa el tráfico de red a través de sí mismo, lo transmite a NetFlow y lo transfiere al Flow Collector. Por lo tanto, es posible conectar algunos equipos al Sensor de flujo que conectar el puerto span que inicialmente no admite el protocolo Flow y proporciona una visibilidad total y mayor de la red interna, no solo su perímetro.Además de los sensores de flujo, también existe un componente como UDP Direcrot, que le permite procesar datos de sitios remotos de manera eficiente. Cuando hay un canal de Internet débil entre el sitio remoto y la sede, pero se deben transmitir los datos de NetFlow, UDP Direcrot optimiza la transmisión de dicho tráfico.Además, Cisco ha desarrollado un protocolo especial nvzFlow, que le permite integrar el componente de red con el host y, a través del módulo Network Visibility, el módulo integrado en AnyConnect (este es un cliente de seguridad de software que se instala en Windows, Linux, Mac OS, iOS, Android, etc.) ) Gracias a esto, se hizo posible traducir el comportamiento de los nodos, el comportamiento de las aplicaciones del usuario en un protocolo similar a NetFlow, y correlacionar automáticamente los eventos que ocurren en los nodos con los eventos que ocurren a nivel de red, mejorando así el estado de la supervisión de la seguridad de la información en una red corporativa o departamental.Otro elemento que puede enviar datos al Flow Collector es un servidor proxy y, por lo tanto, puede correlacionar los datos de la capa de red que se obtienen después de analizar NetFlow u otros protocolos de Flow y la capa de aplicación que recibimos de varios servidores proxy, lo que lo hace posible registre el trabajo de los encriptadores, la interacción con los servidores de comandos, el funcionamiento de la red por parte de la red Tor, etc.Para recopilar evidencia de actividad ilegal, para almacenarla, realizar una investigación o transferirla a las fuerzas del orden público, las soluciones de Cisco Stealthwatch se integran con el componente Cisco Security Packet Analyzer, que solo almacena toda la información necesaria para una mayor investigación e interacción con las agencias de aplicación de la ley.Lo más interesante es que esta solución funciona no solo dentro de la red corporativa / departamental, no solo dentro del centro de datos, no solo dentro del sitio industrial (por ejemplo, en el sistema de control de procesos automatizado), sino que también puede funcionar en varias plataformas en la nube, por lo que una única solución le permite ver diferentes áreas red corporativa o departamental. Vea las anomalías en ellos, vea la amenaza y señale en consecuencia y, si es necesario, bloquee estas amenazas, confiando no solo en lo que pasa por el perímetro corporativo. Si observa algún tipo de unidad flash, Wi-Fi sin protección, dejó caer Raspberry Pi en la red corporativa, y así sucesivamente, el perímetro no verá esto. Esto verá un Stealthwatch que monitorea adecuadamente todo lo que pasa a través de la infraestructura de red.No importa qué tan disfrazado sea un atacante, siempre pasará por los conmutadores y enrutadores que hemos ubicado en la red corporativa o departamental. No puede evitarlos en principio, y en este caso, Stealthwatch funciona, que ve todo el tráfico de la red y, debido a la imposición de una gran cantidad de algoritmos diferentes, puede detectar ciertas anomalías o amenazas.Se ve de la siguiente manera. La imagen muestra los nodos superiores que están fijos para un determinado intervalo de tiempo. Uno de estos nodos tiene la dirección 10.201.3.149. Esta es una estación de trabajo. Está en el grupo de dispositivos del usuario. Se puede ver cuándo y qué actividad ocurrió en este nodo. Puede ver qué políticas se aplican a este nodo. Se puede ver qué tipo de usuario está trabajando en este nodo, por ejemplo, debido a la integración con el directorio Activo. Por lo tanto, conocemos un usuario específico, un empleado específico de la organización, que trabaja en un momento particular en este host y esto permite una investigación más rápida de los incidentes.Pero esto está lejos de todo lo que se puede ver.

La imagen muestra los nodos superiores que están fijos para un determinado intervalo de tiempo. Uno de estos nodos tiene la dirección 10.201.3.149. Esta es una estación de trabajo. Está en el grupo de dispositivos del usuario. Se puede ver cuándo y qué actividad ocurrió en este nodo. Puede ver qué políticas se aplican a este nodo. Se puede ver qué tipo de usuario está trabajando en este nodo, por ejemplo, debido a la integración con el directorio Activo. Por lo tanto, conocemos un usuario específico, un empleado específico de la organización, que trabaja en un momento particular en este host y esto permite una investigación más rápida de los incidentes.Pero esto está lejos de todo lo que se puede ver. Supongamos que vemos eventos con un nivel muy alto de sospecha, el llamado Índice de preocupación, y queremos obtener información más detallada sobre lo que se esconde detrás de este evento. Queremos obtener todas las conexiones asociadas asociadas con esta amenaza de fuga de información.

Supongamos que vemos eventos con un nivel muy alto de sospecha, el llamado Índice de preocupación, y queremos obtener información más detallada sobre lo que se esconde detrás de este evento. Queremos obtener todas las conexiones asociadas asociadas con esta amenaza de fuga de información. Una vez hecho esto, se descubrió que el intruso usa el protocolo SSH para capturar datos de la red corporativa interna. Tenga en cuenta que si bien solo se envió un gigabyte de datos desde el sitio del atacante, se recibieron más de 160 GB de datos. Es posible que estemos hablando de un atacante que está tratando de capturar datos que logra "alcanzar" y descargar en su computadora. Para que?

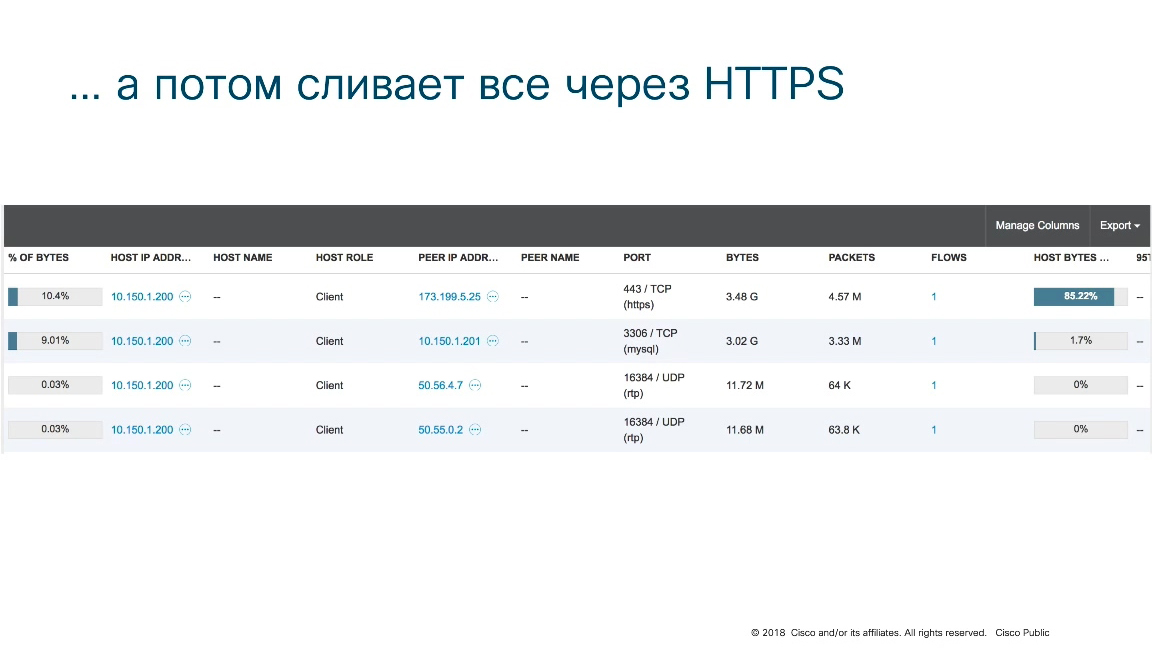

Una vez hecho esto, se descubrió que el intruso usa el protocolo SSH para capturar datos de la red corporativa interna. Tenga en cuenta que si bien solo se envió un gigabyte de datos desde el sitio del atacante, se recibieron más de 160 GB de datos. Es posible que estemos hablando de un atacante que está tratando de capturar datos que logra "alcanzar" y descargar en su computadora. Para que? Aquí Stealthwatch también ayuda.En este caso, se puede ver que el hacker "fusiona" los datos a través de una conexión HTTPS en algún lugar con un host externo. Es decir, quizás este es realmente un atacante que, como recordando la historia de Snowden, al principio se copió a sí mismo todos los datos que pudo alcanzar, y luego intenta transferirlos fuera de la empresa. En el caso de Snowden, hizo esto en medios externos, llevándolo fuera del puesto de control. En el caso de este caso, el atacante está tratando de "fusionar" los datos a través de HTTPS en algún servidor de comandos, en la nube o en otro lugar.

Aquí Stealthwatch también ayuda.En este caso, se puede ver que el hacker "fusiona" los datos a través de una conexión HTTPS en algún lugar con un host externo. Es decir, quizás este es realmente un atacante que, como recordando la historia de Snowden, al principio se copió a sí mismo todos los datos que pudo alcanzar, y luego intenta transferirlos fuera de la empresa. En el caso de Snowden, hizo esto en medios externos, llevándolo fuera del puesto de control. En el caso de este caso, el atacante está tratando de "fusionar" los datos a través de HTTPS en algún servidor de comandos, en la nube o en otro lugar. Otro ejemplo de cómo Cisco Stealthwatch puede ayudar. Por ejemplo, la propagación de gusanos o códigos maliciosos dentro de la red corporativa.Por lo general, para solucionar esto, debe tener un agente / agentes en el host. Puede haber un antivirus. Podría ser una decisión de clase y una EDR (detección y respuesta de punto final). Puede ser otra cosa que, al analizar la actividad en el nodo, detecte las acciones del código malicioso. Pero, ¿qué deberíamos hacer si no podemos instalar agentes en los nodos (por ejemplo, estos agentes también "consumen" la potencia del procesador, o aumentan la carga, o "comen" la RAM)? La computadora se ralentiza y, por lo tanto, no quiere ponerle ningún agente protector (por ejemplo, en el centro de datos). O este es un segmento en el que no puedes poner ningún agente de protección. Puede ser un segmento industrial (APCS), puede ser un segmento con sistemas operativos para los que no se han desarrollado agentes protectores. Puede haber muchas razones En otras palabrasen ausencia de protecciones de host, los ingenieros permanecen ciegos. Tienen la única fuente de datos para detectar actividad maliciosa: este es el tráfico de red y Stealthwatch nuevamente ayuda aquí, que en este caso registró las acciones del código malicioso. Los eventos de escaneo de nodos son visibles, y en los detalles de este evento puede ver que esta actividad es inherente a la propagación de gusanos en la red.Esto se puede visualizar.

Otro ejemplo de cómo Cisco Stealthwatch puede ayudar. Por ejemplo, la propagación de gusanos o códigos maliciosos dentro de la red corporativa.Por lo general, para solucionar esto, debe tener un agente / agentes en el host. Puede haber un antivirus. Podría ser una decisión de clase y una EDR (detección y respuesta de punto final). Puede ser otra cosa que, al analizar la actividad en el nodo, detecte las acciones del código malicioso. Pero, ¿qué deberíamos hacer si no podemos instalar agentes en los nodos (por ejemplo, estos agentes también "consumen" la potencia del procesador, o aumentan la carga, o "comen" la RAM)? La computadora se ralentiza y, por lo tanto, no quiere ponerle ningún agente protector (por ejemplo, en el centro de datos). O este es un segmento en el que no puedes poner ningún agente de protección. Puede ser un segmento industrial (APCS), puede ser un segmento con sistemas operativos para los que no se han desarrollado agentes protectores. Puede haber muchas razones En otras palabrasen ausencia de protecciones de host, los ingenieros permanecen ciegos. Tienen la única fuente de datos para detectar actividad maliciosa: este es el tráfico de red y Stealthwatch nuevamente ayuda aquí, que en este caso registró las acciones del código malicioso. Los eventos de escaneo de nodos son visibles, y en los detalles de este evento puede ver que esta actividad es inherente a la propagación de gusanos en la red.Esto se puede visualizar. Visite en esta forma.Se está llevando a cabo la visualización y podemos entender dónde estaba el punto de partida, quién llegó a la distribución y localizar rápidamente el problema, evitando que se desarrolle en nuestra red, evitando que el atacante expanda la "cabeza de puente" en nuestra red corporativa o departamental. ¿Y qué hacer en situaciones donde los atacantes comienzan a utilizar activamente el cifrado, como por ejemplo el caso de Equifax?

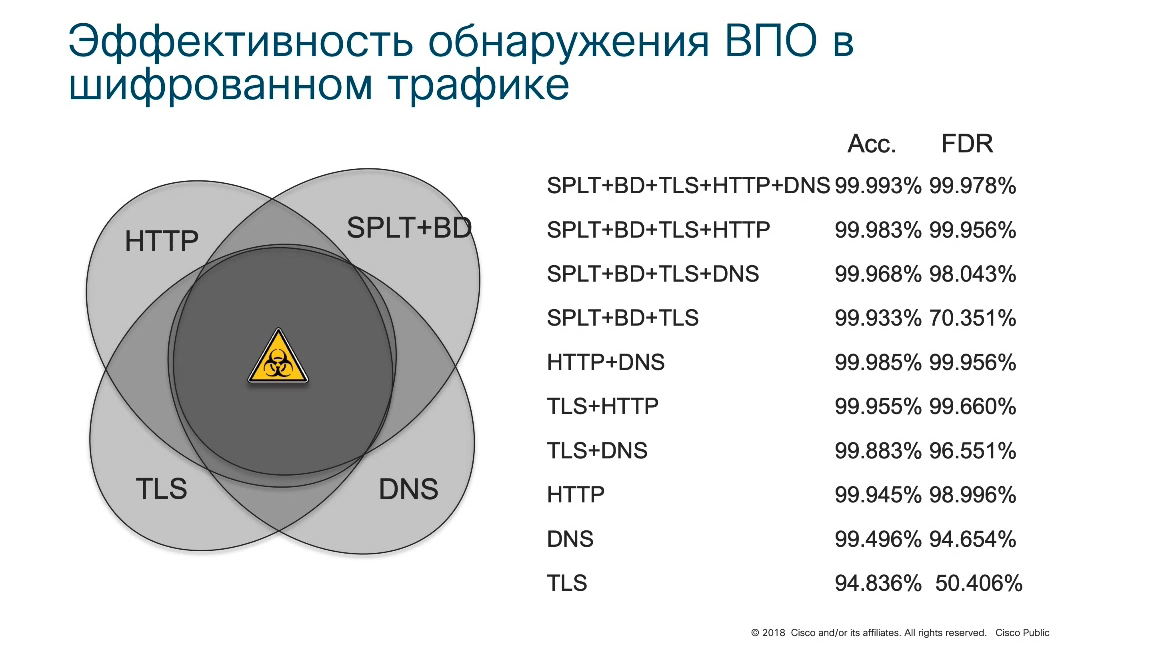

Visite en esta forma.Se está llevando a cabo la visualización y podemos entender dónde estaba el punto de partida, quién llegó a la distribución y localizar rápidamente el problema, evitando que se desarrolle en nuestra red, evitando que el atacante expanda la "cabeza de puente" en nuestra red corporativa o departamental. ¿Y qué hacer en situaciones donde los atacantes comienzan a utilizar activamente el cifrado, como por ejemplo el caso de Equifax? Desafortunadamente, según las estadísticas de Cisco, los ciberdelincuentes en el último año han aumentado 3 veces la cantidad de programas maliciosos que utilizan para sus actividades, o mejor dicho, para ocultarlo: el cifrado. Se sabe por teoría que el algoritmo de cifrado "correcto" no puede ser pirateado. Para comprender lo que está oculto dentro del tráfico cifrado, debe descifrarlo conociendo la clave, o tratar de descifrarlo con varios trucos, o hackearlo en la frente, o usar algunas vulnerabilidades en los protocolos criptográficos.De hecho, resultó que en la práctica existen otros métodos para analizar el tráfico cifrado sin descifrarlo.. Este método simplemente se llama "aprendizaje automático". Resultó que si una gran cantidad de tráfico variado utilizado por los ciberdelincuentes se aplicaba a la entrada de un clasificador especial y se entrenaba para clasificar este tipo de acción maliciosa, incluso dentro del tráfico cifrado que no podemos descifrar o descifrar, el sistema puede detectar con un alto grado de probabilidad código malicioso dentro del tráfico encriptado.

Desafortunadamente, según las estadísticas de Cisco, los ciberdelincuentes en el último año han aumentado 3 veces la cantidad de programas maliciosos que utilizan para sus actividades, o mejor dicho, para ocultarlo: el cifrado. Se sabe por teoría que el algoritmo de cifrado "correcto" no puede ser pirateado. Para comprender lo que está oculto dentro del tráfico cifrado, debe descifrarlo conociendo la clave, o tratar de descifrarlo con varios trucos, o hackearlo en la frente, o usar algunas vulnerabilidades en los protocolos criptográficos.De hecho, resultó que en la práctica existen otros métodos para analizar el tráfico cifrado sin descifrarlo.. Este método simplemente se llama "aprendizaje automático". Resultó que si una gran cantidad de tráfico variado utilizado por los ciberdelincuentes se aplicaba a la entrada de un clasificador especial y se entrenaba para clasificar este tipo de acción maliciosa, incluso dentro del tráfico cifrado que no podemos descifrar o descifrar, el sistema puede detectar con un alto grado de probabilidad código malicioso dentro del tráfico encriptado. Tenga en cuenta que la precisión de detección es del 99,99%. Los falsos positivos son centésimas de porcentaje. Es decir, en base al análisis de telemetría que Cisco recibe de los equipos de red, incluso sin ninguna transformación criptográfica, se puede decir que la actividad maliciosa está oculta dentro de este o ese tráfico encriptado y esto permite un monitoreo más eficiente de la infraestructura interna.Hoy, muchas compañías, muchas aplicaciones de servicio se están moviendo al protocolo TLS 1.3.que no se puede descifrar inicialmente. Es decir, está especialmente diseñado para que sea imposible hacer incluso el hombre legal en el medio. Esto se hace para garantizar la privacidad de los datos del usuario. Esta privacidad del usuario, desafortunadamente, no juega en las manos, sino contra los servicios de seguridad corporativos, que antes (antes de TLS 1.3) aún podían descifrar el tráfico en el perímetro utilizando varios SCAffolders, ahora, desafortunadamente, ya lo hacen. imposible Pero la tecnología que está integrada en Cisco Stealthwatch llamada Encrypted Traffic Analytics permite sin descifrado de tráficoEntiende lo que hay dentro. Por supuesto, nadie entenderá lo que está escrito allí. Esto no es posible. La criptografía funciona aquí. Pero puede comprender el tipo de este tráfico y, si es malicioso, tome las decisiones adecuadas.

Tenga en cuenta que la precisión de detección es del 99,99%. Los falsos positivos son centésimas de porcentaje. Es decir, en base al análisis de telemetría que Cisco recibe de los equipos de red, incluso sin ninguna transformación criptográfica, se puede decir que la actividad maliciosa está oculta dentro de este o ese tráfico encriptado y esto permite un monitoreo más eficiente de la infraestructura interna.Hoy, muchas compañías, muchas aplicaciones de servicio se están moviendo al protocolo TLS 1.3.que no se puede descifrar inicialmente. Es decir, está especialmente diseñado para que sea imposible hacer incluso el hombre legal en el medio. Esto se hace para garantizar la privacidad de los datos del usuario. Esta privacidad del usuario, desafortunadamente, no juega en las manos, sino contra los servicios de seguridad corporativos, que antes (antes de TLS 1.3) aún podían descifrar el tráfico en el perímetro utilizando varios SCAffolders, ahora, desafortunadamente, ya lo hacen. imposible Pero la tecnología que está integrada en Cisco Stealthwatch llamada Encrypted Traffic Analytics permite sin descifrado de tráficoEntiende lo que hay dentro. Por supuesto, nadie entenderá lo que está escrito allí. Esto no es posible. La criptografía funciona aquí. Pero puede comprender el tipo de este tráfico y, si es malicioso, tome las decisiones adecuadas. Así es como se ve la tecnología Encrypted Traffic Analytics.Se puede ver que la información se está filtrando (inscripción "Exfiltración" - fuga de datos) desde un nodo específico, en el que está trabajando un usuario con el nombre de Roland Torsiello y la marca "Cifrado" es visible. Esto significa que el tráfico está encriptado. Es decir, a pesar de la presencia de cifrado, aún es posible registrar el hecho de la fuga de información, es decir, el daño al recurso corporativo.

Así es como se ve la tecnología Encrypted Traffic Analytics.Se puede ver que la información se está filtrando (inscripción "Exfiltración" - fuga de datos) desde un nodo específico, en el que está trabajando un usuario con el nombre de Roland Torsiello y la marca "Cifrado" es visible. Esto significa que el tráfico está encriptado. Es decir, a pesar de la presencia de cifrado, aún es posible registrar el hecho de la fuga de información, es decir, el daño al recurso corporativo. Quiero señalar que la solución Cisco Stealthwatch tiene una serie de características muy importantes. Beneficios importantes

Quiero señalar que la solución Cisco Stealthwatch tiene una serie de características muy importantes. Beneficios importantes- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- Y lo más interesante. A pesar de que la solución Cisco Stealthwatch fue desarrollada y ofrecida por Cisco, que debe estar protegida en el corazón de la red, puede haber no solo la infraestructura de Cisco , sino también las estructuras de varios otros fabricantes. En este caso, Cisco Vendor Agnostic (sistema de seguridad del fabricante). No importa qué "mienta" en la base. Puede ser Cisco, puede ser Huawei, puede ser Juniper, 3com, Hewlett, puede ser fabricantes rusos como Polygon, Rusteletech, Zelax, Natex, etc. Cualquier infraestructura de red que admita protocolos de flujo o SPAN / RSPAN se puede convertir en un sistema de detección de ataques distribuido.

Después de registrar alguna actividad maliciosa, surge la pregunta: "¿Cómo bloquearla?".

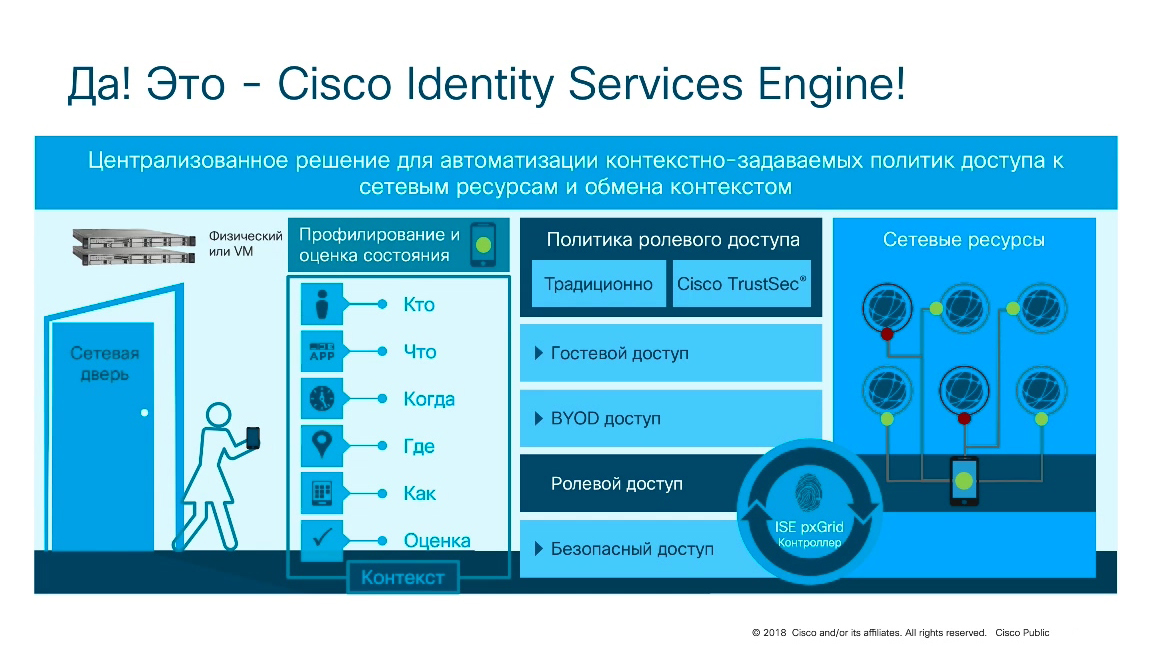

En este caso, la solución

Cisco ISE (Identity Services Engine) es muy adecuada, lo que convierte una infraestructura de red que ya se ha convertido en un sistema de detección de ataques distribuidos; Cisco ISE lo convierte en un

firewall distribuido . Esto es cuando cada interruptor, cada enrutador, cada punto de acceso se utiliza como un punto de decisión: "¿iniciar o no iniciar?", "¿Iniciar el usuario?", "¿Iniciar el dispositivo?", "¿Iniciar la aplicación?" al recurso solicitado. Cisco ISE convierte la infraestructura existente (y no solo el origen de Cisco, esto se puede hacer en otros proveedores) en un firewall distribuido. Si los firewalls NG (por ejemplo, Cisco FirePower) y NGIPS (por ejemplo, Cisco Firepower IPS) se usan generalmente en el perímetro, entonces se puede usar un paquete Cisco Stealthwatch y Cisco ISE en la red interna.

Juntos, le permiten monitorear y controlar el acceso a la infraestructura interna, reduciendo significativamente el área de ataque y, lo que es más importante, que pueden integrarse con herramientas de defensa perimetral y tienen una política de seguridad única de extremo a extremo. En el caso de que la solución de Cisco no esté en el perímetro, de todos modos, debido a Cisco ISE, puede crear una única política de seguridad de extremo a extremo, lo que aumenta la seguridad de los recursos corporativos / departamentales de las acciones de intrusos que han aprendido a evitar el sistema de protección perimetral de diferentes maneras.

Presentación en video:

Presentación de audio:

Por toda la información proporcionada, muchas gracias a Cisco y

Alexey Lukatsky