Investigando casos de phishing, botnets, transacciones fraudulentas y grupos de piratas informáticos, los expertos del Grupo IB han estado utilizando el análisis gráfico durante muchos años para identificar todo tipo de conexiones. Los diferentes casos tienen sus propias matrices de datos, sus propios algoritmos de identificación de conexión e interfaces personalizadas para tareas específicas. Todas estas herramientas fueron un desarrollo interno del Grupo IB y estaban disponibles solo para nuestros empleados.

El análisis gráfico de la infraestructura de red (

gráfico de red ) fue la primera herramienta interna que incorporamos en todos los productos públicos de la empresa. Antes de crear nuestro propio gráfico de red, analizamos muchos desarrollos similares en el mercado y no encontramos un solo producto que satisfaga nuestras propias necesidades. En este artículo hablaremos sobre cómo creamos el gráfico de red, cómo usarlo y qué dificultades encontramos.

Dmitry Volkov, CTO Group-IB y jefe de ciberinteligencia

¿Qué puede hacer un gráfico de red del Grupo IB?

Investigaciones

Desde la fundación del Grupo IB en 2003 hasta el presente, la identificación, el decano y la responsabilidad de los cibercriminales han sido la principal prioridad en nuestro trabajo. Ninguna investigación de ciberataques podría funcionar sin un análisis de la infraestructura de red del atacante. Al comienzo de nuestro viaje, fue bastante arduo "trabajo manual" encontrar relaciones que pudieran ayudar a identificar delincuentes: información sobre nombres de dominio, direcciones IP, huellas digitales de servidores, etc.

La mayoría de los atacantes intentan actuar de la manera más anónima posible en la red. Sin embargo, como todas las personas, cometen errores. La tarea principal de este análisis es encontrar los proyectos históricos "blancos" o "grises" de los atacantes que se cruzan con la infraestructura maliciosa utilizada en el incidente real que estamos investigando. Si es posible detectar "proyectos blancos", encontrar al atacante, como regla, se convierte en una tarea trivial. En el caso de los "grises", lleva más tiempo y esfuerzo buscar, ya que sus propietarios intentan anonimizar u ocultar los datos de registro, pero las posibilidades siguen siendo bastante altas. Como regla general, al comienzo de su actividad criminal, los atacantes prestan menos atención a su propia seguridad y cometen más errores, por lo que cuanto más profundicemos en la historia, mayores serán las posibilidades de una investigación exitosa. Es por eso que un gráfico de red con una buena historia es un elemento extremadamente importante de tal investigación. En pocas palabras, cuanto más profundos sean los datos históricos que posee una empresa, mejor será su gráfico. Supongamos que una historia de 5 años puede ayudar a resolver, condicionalmente, 1-2 de 10 delitos, y una historia de 15 años da la oportunidad de resolver los diez.

Detectando phishing y fraude

Cada vez que recibimos un enlace sospechoso a phishing, recursos fraudulentos o pirateados, creamos automáticamente un gráfico de recursos de red relacionados y verificamos que todos los hosts encontrados tengan contenido similar. Esto le permite encontrar sitios de phishing antiguos que estaban activos pero desconocidos, y sitios nuevos que estaban preparados para futuros ataques, pero que aún no se utilizan. Un ejemplo elemental que es bastante común: encontramos un sitio de phishing en un servidor con solo 5 sitios. Al revisar cada uno de ellos, también encontramos contenido de phishing en otros sitios, lo que significa que podemos bloquear 5 en lugar de 1.

Búsqueda de backend

Este proceso es necesario para establecer dónde se encuentra realmente el servidor malicioso.

El 99% de las tiendas de tarjetas, foros de piratería, muchos recursos de phishing y otros servidores maliciosos se esconden detrás de sus propios servidores proxy y servidores proxy de servicios legítimos, por ejemplo, Cloudflare. Conocer el verdadero backend es muy importante para las investigaciones: se conoce el proveedor de alojamiento del que puede eliminar el servidor, se hace posible establecer conexiones con otros proyectos maliciosos.

Por ejemplo, tiene un sitio de phishing para recopilar datos de tarjetas bancarias que se resuelven en la dirección IP 11/11/11/11, y una dirección de tienda de tarjetas que se resuelve en la dirección IP 22.22.22.22. Durante el análisis, puede resultar que tanto el sitio de phishing como la tienda de tarjetas tengan una dirección IP de backend común, por ejemplo, 33.33.33.33. Este conocimiento le permite construir un vínculo entre los ataques de phishing y una tienda de tarjetas en la que, tal vez, venden datos de tarjetas bancarias.

Correlación de eventos

Cuando tiene dos disparadores diferentes (por ejemplo, en IDS) con malware diferente y servidores diferentes para controlar el ataque, los considerará como dos eventos independientes. Pero si hay una buena conexión entre las infraestructuras maliciosas, entonces resulta obvio que no se trata de ataques diferentes, sino etapas de un ataque de varias etapas más complejo. Y si uno de los eventos ya se atribuye a algún grupo de atacantes, el segundo también se puede atribuir al mismo grupo. Por supuesto, el proceso de atribución es mucho más complejo, así que trate la escritura como un ejemplo simple.

Indicadores de enriquecimiento

No prestaremos mucha atención a esto, ya que este es el escenario más común para usar gráficos en ciberseguridad: le das un indicador a la entrada y obtienes una serie de indicadores relacionados en la salida.

Detección de patrones

La identificación del patrón es esencial para una caza efectiva. Los gráficos permiten no solo encontrar elementos relacionados, sino también revelar propiedades comunes que son inherentes a un determinado grupo de hackers. Conocer estas características únicas le permite reconocer la infraestructura del atacante incluso en la etapa de preparación y sin evidencia que confirme el ataque, como correos electrónicos de phishing o malware.

¿Por qué creamos nuestro propio gráfico de red?

Repito que consideramos soluciones de diferentes proveedores antes de llegar a la conclusión de que necesitamos desarrollar nuestra propia herramienta que pueda hacer lo que no se encuentra en ningún producto existente. Nos llevó varios años crearlo, durante el cual lo hemos cambiado por completo más de una vez. Pero, a pesar del largo período de desarrollo, todavía no hemos encontrado un solo análogo que satisfaga nuestros requisitos. Usando nuestro propio producto, pudimos resolver casi todos los problemas que encontramos en los gráficos de red existentes. A continuación consideramos estos problemas en detalle:

Cómo funciona nuestro gráfico

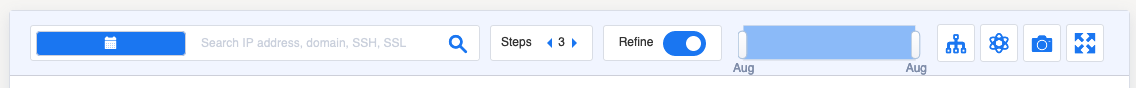

Para comenzar a utilizar el gráfico de red, debe ingresar el dominio, la dirección IP, el correo electrónico o la huella digital del certificado SSL en el cuadro de búsqueda. Hay tres condiciones que un analista puede controlar: tiempo, profundidad de paso y limpieza.

Tiempo

Hora: la fecha o intervalo en que se utilizó el elemento de búsqueda con fines maliciosos. Si no especifica este parámetro, el sistema determinará el último intervalo de propiedad de este recurso. Por ejemplo, el 11 de julio, Eset publicó un

informe sobre cómo Buhtrap usa un exploit de 0 días para el espionaje cibernético. Al final del informe hay 6 indicadores. Uno de ellos, telemetría segura [.] Net, se volvió a registrar el 16 de julio. Por lo tanto, si crea un gráfico después del 16 de julio, recibirá resultados irrelevantes. Pero si indica que este dominio se utilizó antes de esta fecha, 126 nuevos dominios y 69 direcciones IP que no figuran en el informe de Eset se incluyen en el gráfico:

- ukrfreshnews [.] com

- unian-search [.] com

- información de vesti-world [.]

- runewsmeta [.] com

- biz foxnewsmeta [.]

- sobesednik-meta [.] información

- rian-ua [.] net

- y otros

Además de los indicadores de red, inmediatamente encontramos enlaces a archivos maliciosos que tenían enlaces a esta infraestructura y etiquetas que nos dicen que se utilizaron Meterpreter, AZORult.

Lo bueno es que obtienes este resultado en un segundo y ya no necesitas pasar días analizando los datos. Por supuesto, este enfoque a veces reduce el tiempo de investigación en varias ocasiones, lo que a menudo es crítico.

El número de pasos o la profundidad de recursión con la que se construirá el gráfico.

Por defecto, la profundidad es 3. Esto significa que todos los elementos directamente relacionados se encontrarán a partir del elemento requerido, luego cada nuevo elemento construirá nuevas conexiones con otros elementos, y a partir de los nuevos elementos del último paso habrá nuevos elementos.

Tomemos un ejemplo no relacionado con APT y exploits de 0 días. Recientemente, Habré describió un caso interesante con fraude asociado con las criptomonedas. El informe menciona el dominio: themcx [.] Co, utilizado por los estafadores para alojar el sitio del supuestamente intercambiador Miner Coin Exchange y la búsqueda telefónica [.] Xyz, para atraer tráfico.

A partir de la descripción, está claro que el esquema requiere una infraestructura suficientemente grande para atraer tráfico a recursos fraudulentos. Decidimos analizar esta infraestructura construyendo un gráfico en 4 pasos. El resultado fue un gráfico con 230 dominios y 39 direcciones IP. A continuación, desglosamos los dominios en 2 categorías: los que son similares a los servicios para trabajar con criptomonedas y los que están diseñados para atrapar el tráfico a través de los servicios de verificación telefónica:

Limpieza

Por defecto, la opción "Borrar gráfico" está habilitada y todos los elementos irrelevantes se eliminarán del gráfico. Por cierto, se usó en todos los ejemplos anteriores. Preveo una pregunta natural: ¿cómo asegurarse de que algo importante no desaparezca? : , , = 1. .

whois, DNS, .

APT- , . , , , .

. — lloydsbnk-uk[.]com, 3 , 250 , 2015 . , , .

2 .

, 2019 -, . , swift-department.com, saudconsultancy.com, vbgrigoryanpartners.com.

Cobalt gang

2018 Cobalt, , .

hXXps://nationalbank.bz/Doc/Prikaz.doc. , powershell, hXXp://wateroilclub.com/file/dwm.exe %Temp%\einmrmdmy.exe. %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, hXXp://admvmsopp.com/rilruietguadvtoefmuy.

, . nationalbank[.]bz , .

IP- 46.173.219[.]152 . 40 , , bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

, , , , .

nationalbank[.]bz, , 500 Cobalt, . , :

Conclusión

, , , . . , , , . “” , . , . . Group-IB . . , , , , .