Hace unos días, GlobalSign

lanzó el Portal de desarrolladores de IoT . Aquí puede registrarse de forma gratuita (solo en direcciones corporativas), elegir una API para la integración, obtener certificados X.509 de forma gratuita y probar su sistema de autenticación IoT. Hasta ahora, GlobalSign sigue siendo la única autoridad de certificación que emite certificados para dispositivos IoT con un identificador de dispositivo basado en una infraestructura de clave pública (PKI).

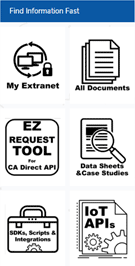

Formulando brevemente la esencia, el nuevo portal es una ubicación centralizada donde se proporciona acceso de demostración a todas las herramientas necesarias para la integración exitosa de la identidad del dispositivo. Aquí hay guías de integración, herramientas de prueba, especificaciones de productos, ejemplos de código, API RESTful, etc.

¿Quién necesita esto?

El portal es ideal para probar sistemas de identificación durante la fase de desarrollo. Aquí puede verificar que en la práctica todo funcionará de manera confiable y segura. Y para estimar cuánto costará el acceso a la API y la administración automática de certificados en un sistema comercial real.

API en el centro de todo

Los dispositivos conectados a Internet generan una gran cantidad de datos. Por ejemplo, aquí hay un ejemplo extremo: un vehículo no tripulado. Según Intel, cada máquina generará aproximadamente

4-4.5 terabytes de información por día a partir de sensores, cámaras, etc.

Por supuesto, este es un tipo de "parte superior de la pirámide" en términos de complejidad de los dispositivos. Pero miles de millones de dispositivos simples en una casa inteligente, en un IoT industrial, en sensores médicos debido a la enorme escala y número, no generarán menos tráfico.

Obviamente, es difícil transferir absolutamente toda la información a un servidor remoto para su procesamiento. Por ejemplo, en una emergencia, debe transferir urgentemente una pequeña cantidad de datos importantes al centro. Aquí es donde se aplican las API. Entonces,

en una de las implementaciones de API RESTful, este conjunto de información sobre el incidente se transmite en formato JSON o YAML:

{ "CarModel": "Toyota Yaris II 2014", "carNumberPlates": "D65261", "accidentTime": "1985-04-12T23:20:50.52Z", "owner": "Wojtek Konowal", "location": "[47.4925, 19.0513]", "averageSpeed": 110, "passangers": 1, "status": "Service is pending", "injury": "Critical" }

Por lo tanto, es deseable integrar redes de dispositivos IoT con alguna API RESTful estándar.

La seguridad comienza con la identidad.

Si bien las redes IoT se extienden a decenas de miles de millones de dispositivos, una parte importante de su funcionalidad se basa en la identificación confiable entre sí (M2M), frente a servidores y enrutadores en su red, así como frente a sistemas de administración basados en la nube. Esto forma el canal de autenticación de seguridad de extremo a extremo.

Gracias a la autenticación, cada dispositivo tiene un identificador único y puede confirmar su autenticidad. Esto es importante para procesar datos y asignar recursos a este dispositivo después de la autorización.

En muchos casos, la autenticación debe realizarse de forma anónima. Por lo tanto, un dispositivo puede probar criptográficamente que pertenece a un determinado grupo, pero al mismo tiempo mantiene en secreto su identificador único. En condiciones modernas, cuando todos los proveedores intentan recopilar la máxima información personal sobre cada usuario y luego intercambiarla, también es muy importante. El anonimato es a menudo un requisito reglamentario, según el GDPR.

Un tema aparte es que el anonimato real es más complicado que solo ocultar una identificación. Por ejemplo, ahora se rumorea que los contratistas de Apple, Amazon y Google están escuchando grabaciones de audio de conversaciones de usuarios recopiladas por los asistentes digitales personales Siri, Alexa y Google Assistant, respectivamente. Estos contratistas

escuchan grabaciones de audio de actos sexuales , peleas, compras de drogas, etc., y pueden identificar fácilmente los nombres y direcciones de las personas que suenan en los archivos. A pesar del anonimato formal de los registros.

Además, recientemente, los científicos han demostrado que hay muchas formas de asociar cualquier información anónima con personas reales. Por ejemplo, los datos con 15 atributos demográficos "serán revelados por el 99.98% de los residentes de Massachusetts". Según el estudio, en cualquier conjunto de datos complejo es

casi imposible anonimizar con éxito los datos .

Quizás en el futuro, para preservar el verdadero anonimato, será necesario utilizar métodos similares a los utilizados por el equipo de Alan Turing, que descifró los cifrados Enigma, pero no pudo revelar este hecho, de lo contrario el enemigo habría cambiado el cifrado. Turing trató de ocultar anomalías estadísticas, y emitió cifrado solo en casos raros. En la mayoría de los casos, los criptógrafos ingleses simplemente observaron en silencio a los nazis destruir soldados y civiles: las leyes de las matemáticas no les permitieron evitar estos asesinatos. Las tácticas funcionaron. Los nazis no notaron que los Aliados con demasiada frecuencia "adivinaban" información secreta.

En el caso de la verdadera anonimización de IoT, esto puede significar aleatorizar datos, agregar ID aleatorios e información extranjera aleatoria, de modo que un extraño no pueda descubrir el verdadero propietario del tráfico interceptado. Pero estos problemas deberán abordarse en el futuro. Hoy, lo principal es proporcionar al menos una protección básica para las redes IoT.

En el contexto de IoT, la identificación, la autenticación y la autorización protegen el dispositivo del acceso no autorizado y protegen los datos contra la falsificación (como es el caso de los medidores de electricidad, donde la población probablemente intentará reemplazar el tráfico). Estas son tareas relativamente simples que la tecnología moderna puede manejar.