Hola colegas Una vez determinados los requisitos mínimos para la implementación de StealthWatch en la

última parte , podemos comenzar la implementación del producto.

1. Formas de implementar StealthWatch

Hay varias formas de "tocar" StealthWatch:

- dcloud : un servicio de laboratorio en la nube;

- Basado en la nube: Prueba gratuita de Stealthwatch Cloud : aquí Netflow de su dispositivo se rociará en la nube y el software StealthWatch se analizará allí;

- POV en las instalaciones ( solicitud GVE ): por mi parte, dejarán caer 4 archivos OVF de máquinas virtuales con licencias integradas durante 90 días que se pueden implementar en un servidor dedicado en la red corporativa.

A pesar de la abundancia de máquinas virtuales descargadas, para una configuración de trabajo mínima, solo 2 son suficientes: StealthWatch Management Console y FlowCollector. Sin embargo, si no hay un dispositivo de red que pueda exportar Netflow a un FlowCollector, entonces debe implementar FlowSensor, ya que este último le permite recopilar Netflow utilizando las tecnologías SPAN / RSPAN.

Como dije antes, su red real puede actuar como soporte de laboratorio, ya que StealthWatch solo necesita una copia o, más correctamente, exprimir una copia del tráfico. La siguiente figura muestra mi red, donde en Security Gateway configuraré Netflow Exporter y, como resultado, enviaré Netflow al recopilador.

Para acceder a máquinas virtuales futuras, en su firewall, si corresponde, se deben habilitar los siguientes puertos:

TCP 22 l TCP 25 l TCP 389 l TCP 443 l TCP 2393 l TCP 5222 l UDP 53 l UDP 123 l UDP 161 l UDP 162 l UDP 389 l UDP 514 l UDP 2055 l UDP 6343Algunos de ellos son servicios bien conocidos, otros están reservados para los servicios de Cisco.

En mi caso, acabo de implementar StelathWatch en la misma red que Check Point, y no tuve que configurar ninguna regla de permiso.

2. Instalar FlowCollector usando VMware vSphere como ejemplo

2.1. Haga clic en Examinar y seleccione el archivo OVF1. Después de verificar la disponibilidad de recursos, vaya al menú Ver, Inventario → Redes (Ctrl + Shift + N).

2.2. En la pestaña Redes, seleccione Nuevo grupo de puertos distribuidos en la configuración del conmutador virtual.

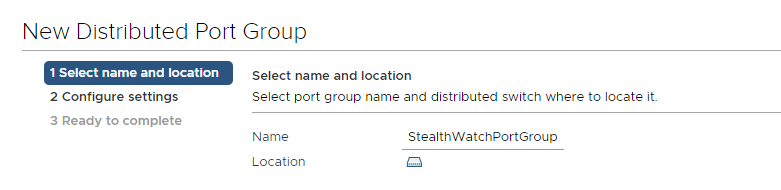

2.3. Establecemos el nombre, dejemos que sea StealthWatchPortGroup, el resto de la configuración se puede hacer como en la captura de pantalla y haga clic en Siguiente.

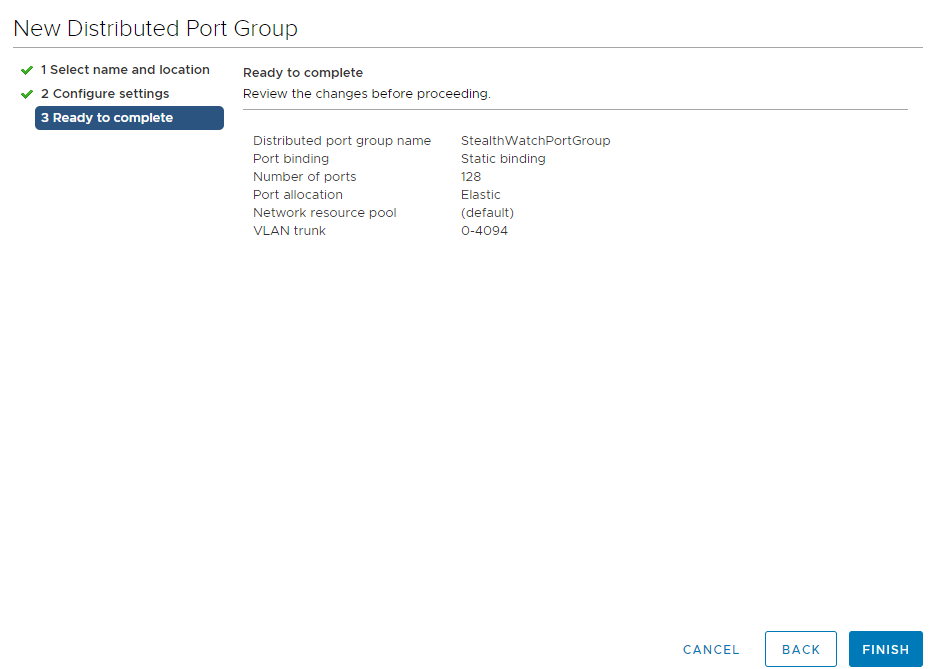

2.4. Completamos la creación del grupo de puertos con el botón Finalizar.

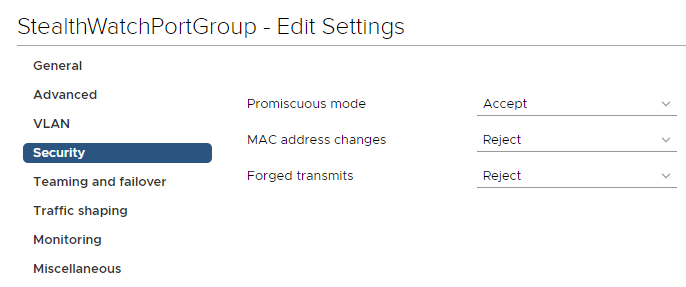

2.5. En el grupo de puertos creado, edite la configuración haciendo clic derecho en el grupo de puertos, seleccione Editar configuración. En la pestaña Seguridad, asegúrese de activar el "modo inaudible", Modo promiscuo → Aceptar → Aceptar.

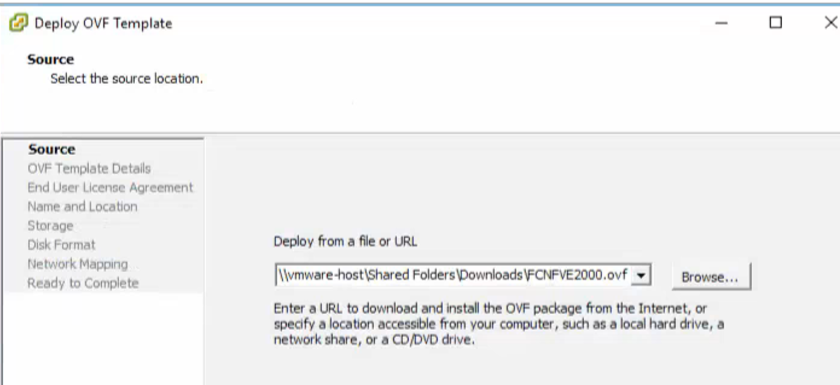

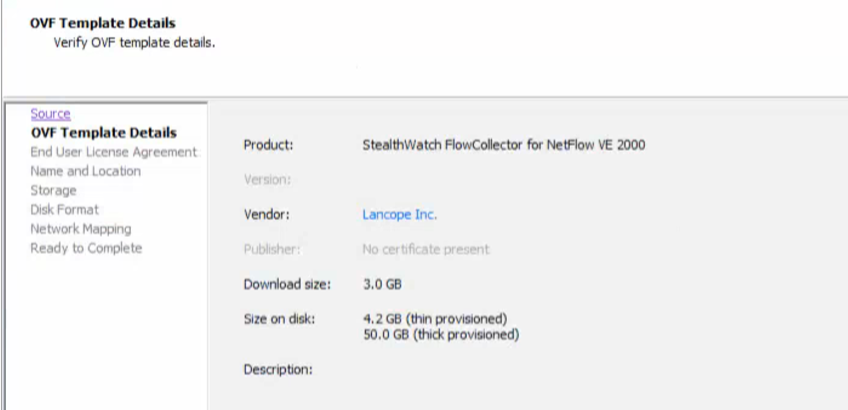

2.6. Como ejemplo, importamos OVF FlowCollector, cuyo enlace de descarga fue enviado por un ingeniero de Cisco después de una solicitud GVE. Al hacer clic con el botón derecho en el host en el que planea implementar VM, seleccione Implementar plantilla OVF. En cuanto al espacio asignado, se "iniciará" a 50 GB, pero para las condiciones de combate se recomienda asignar 200 gigabytes.

2.7. Seleccione la carpeta donde se encuentra el archivo OVF.

2.8. Haga clic en "Siguiente".

2.9. Indicamos el nombre y el servidor donde lo implementamos.

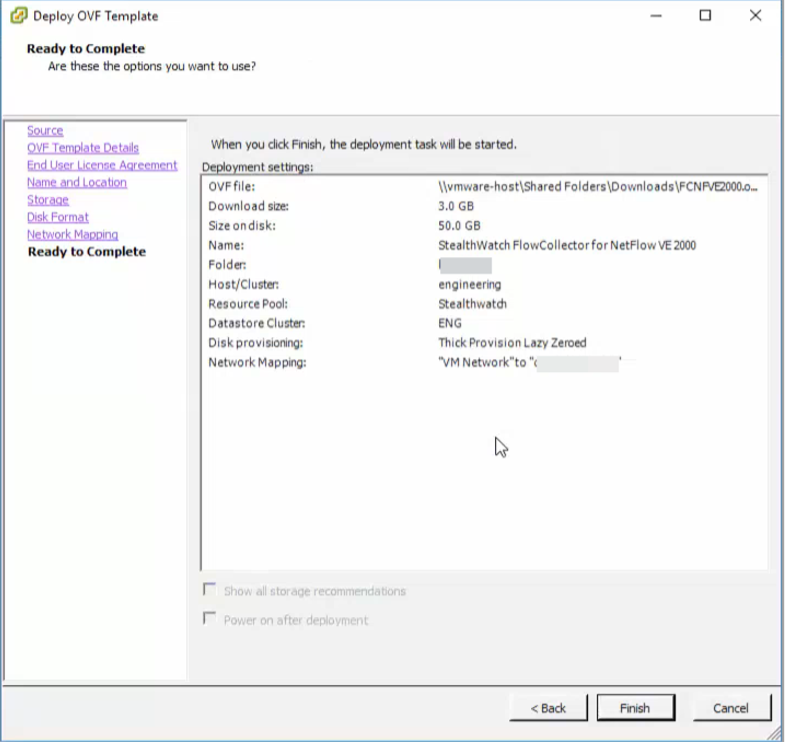

2.10. Como resultado, obtenemos la siguiente imagen y hacemos clic en "Finalizar".

2.11. Seguimos los mismos pasos para implementar la Consola de administración StealthWatch.

2.12 Ahora debe especificar las redes necesarias en las interfaces para que FlowCollector vea tanto el SMC como los dispositivos desde los que se exportará Netflow.

3. Inicializando la consola de administración StealthWatch

3.1. Al ir a la consola de la máquina SMCVE instalada, verá un lugar para ingresar su nombre de usuario y contraseña, por defecto

sysadmin / lan1cope .

3.2. Vamos al punto de administración, establecemos la dirección IP y otros parámetros de red, luego confirmamos su cambio. El dispositivo se reiniciará.

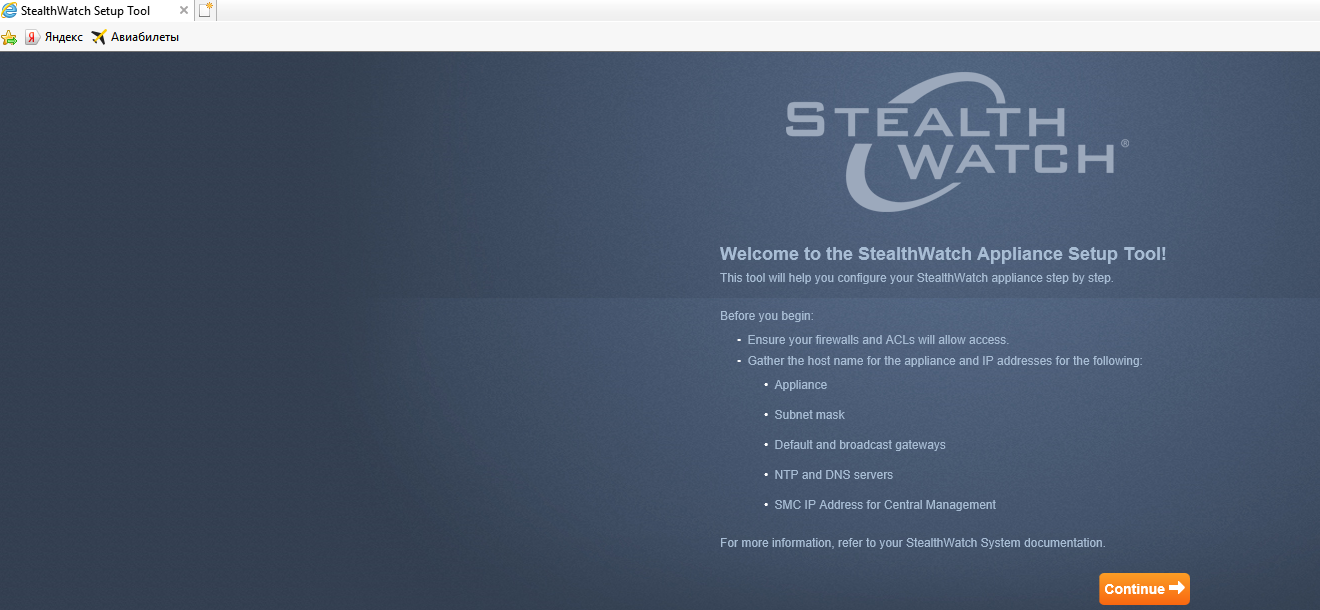

3.3. Vaya a la interfaz web (a través de https a la dirección que especificó SMC) e inicialice la consola, el nombre de usuario / contraseña predeterminado es

admin / lan411cope .

PD: sucede que Google Chrome no se abre, Explorer siempre ayudará.

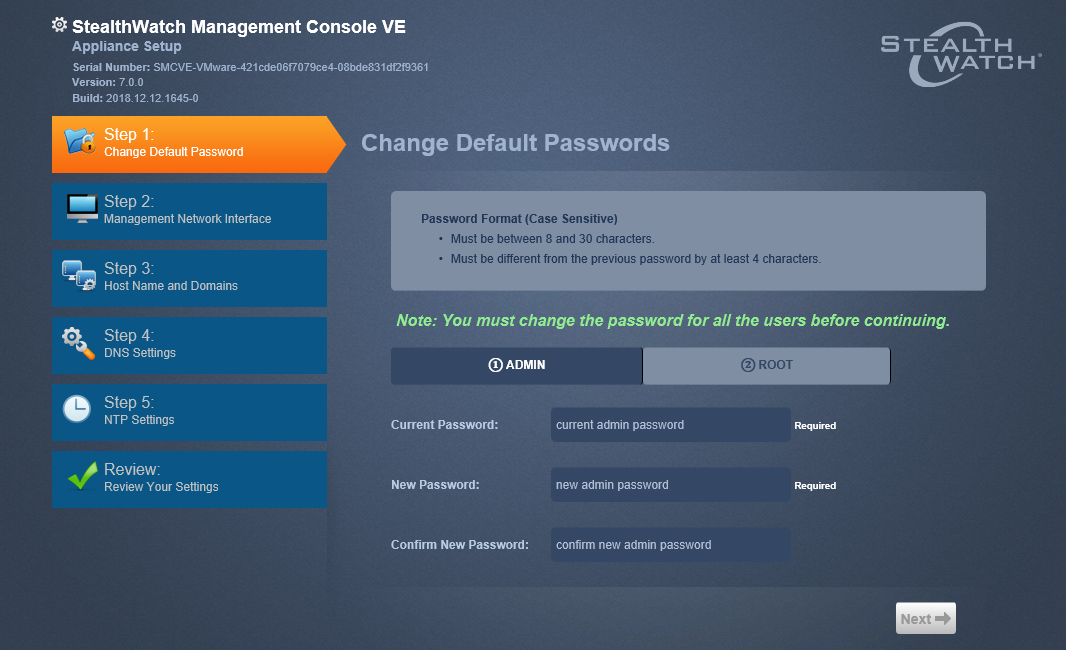

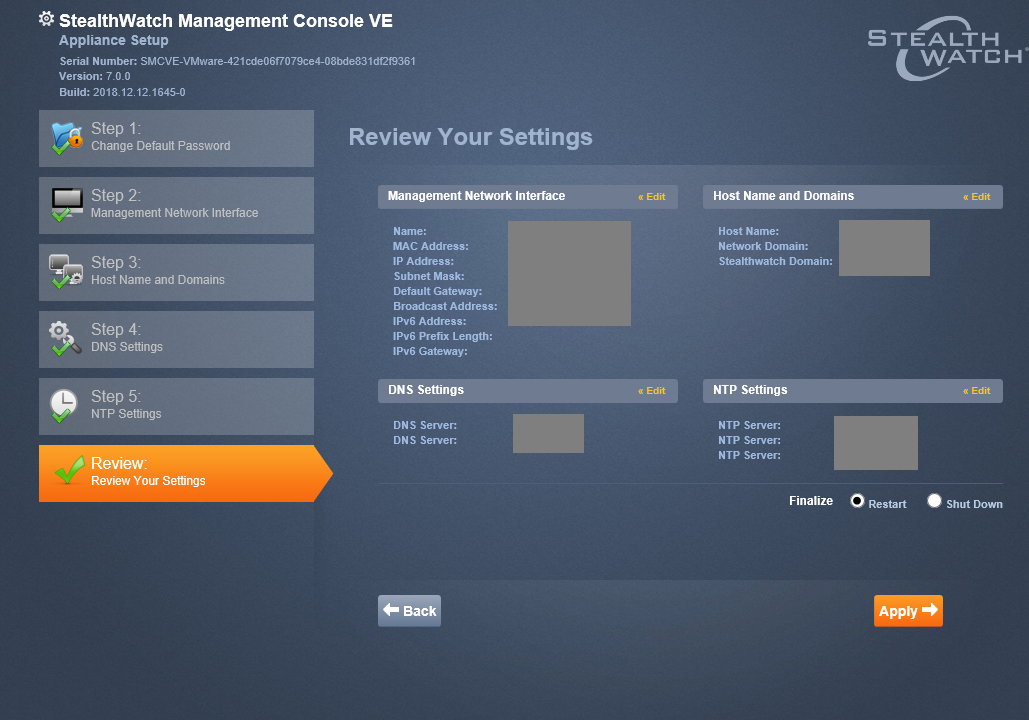

3.4. Asegúrese de cambiar las contraseñas, configurar DNS, servidores NTP, dominio y más. La configuración es intuitiva.

3.5. Después de hacer clic en el botón "Aplicar", el dispositivo se reiniciará nuevamente. Después de 5-7 minutos, puede conectarse nuevamente a esta dirección; StealthWatch se administrará a través de una interfaz web.

4. Configuración de FlowCollector

4.1. Con el coleccionista de todos modos. Primero, en la CLI, especifique la dirección IP, la máscara, el dominio, luego se reinicia FC. Después de eso, puede conectarse a la interfaz web en la dirección especificada y realizar la misma configuración básica. Debido al hecho de que la configuración es similar, se omiten las capturas de pantalla detalladas. Las

credenciales de inicio de

sesión son las mismas .

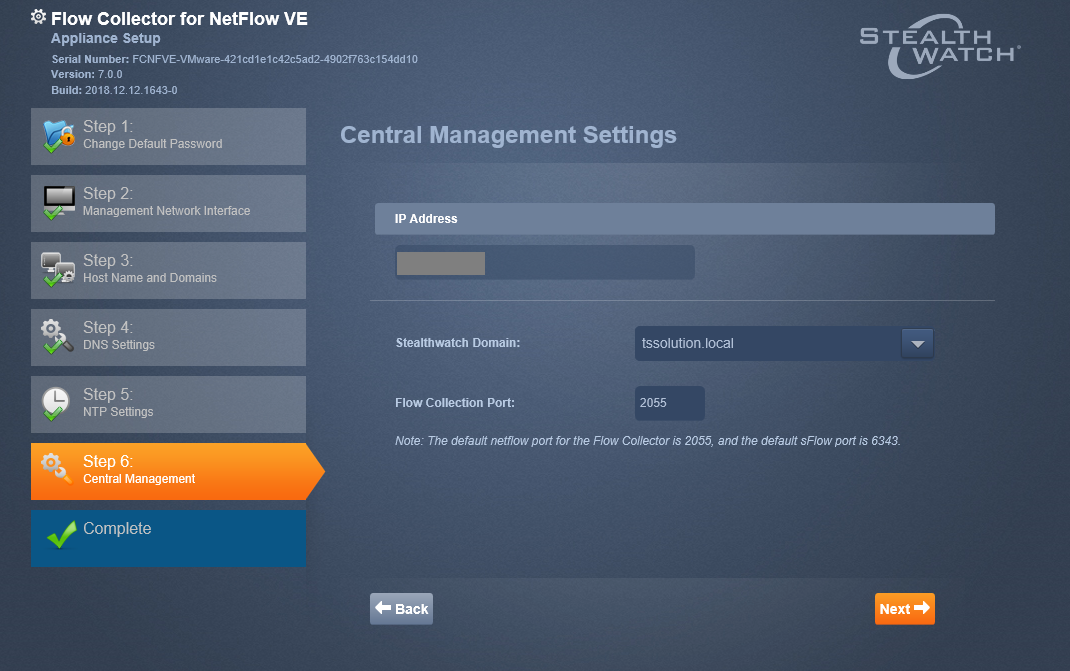

4.2. En el penúltimo elemento, debe especificar la dirección IP del SMC, en este caso la consola verá el dispositivo, deberá ingresar esta credencial para confirmar esta configuración.

4.3. Seleccionamos el dominio para StealthWatch, se configuró anteriormente y el puerto

2055 es Netflow normal, si trabaja con sFlow, puerto

6343 .

5. Configuración del exportador de Netflow

5.1. Para configurar el exportador de Netflow, le recomiendo consultar este

recurso , aquí están las guías principales para configurar el exportador de Netflow para muchos dispositivos: Cisco, Check Point, Fortinet.

5.2. En nuestro caso, repito, exportamos Netflow desde la puerta de enlace de Check Point. El exportador de Netflow está configurado en una pestaña con un nombre similar en la interfaz web (Gaia Portal). Para hacer esto, haga clic en "Agregar", especifique la versión de Netflow y el puerto requerido.

6. Análisis del trabajo de StealthWatch

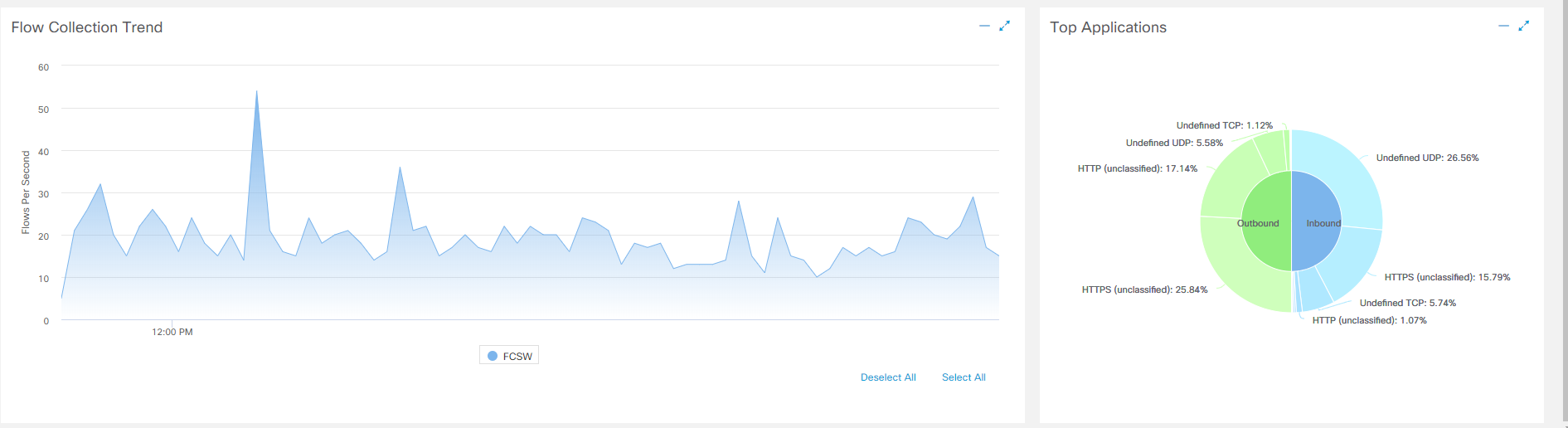

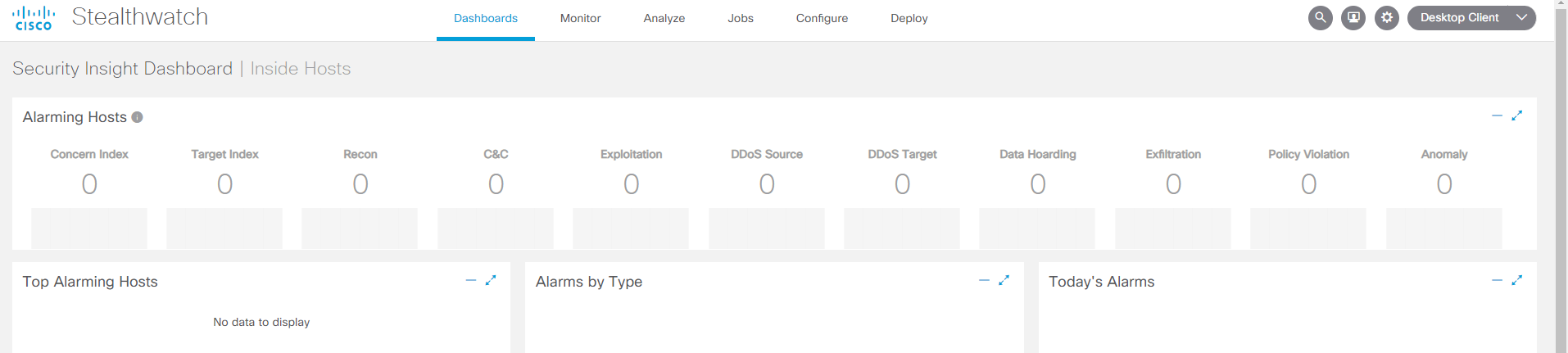

6.1. Al ir a la interfaz web de SMC, en la primera página de Dashboards> Network Security puede ver que el tráfico se ha ido.

6.2. Algunas configuraciones, por ejemplo, dividir hosts en grupos, monitorear interfaces individuales, su carga, administrar recopiladores y más solo se pueden encontrar en la aplicación Java StealthWatch. Por supuesto, Cisco está transfiriendo lentamente toda la funcionalidad a la versión del navegador y pronto rechazaremos dicho cliente de escritorio.

Para instalar la aplicación, primero debe instalar el

JRE (instalé la versión 8, aunque se dice que es compatible hasta 10) desde el sitio oficial de Oracle.

En la esquina superior derecha de la interfaz web de la consola de administración, para descargar, haga clic en el botón "Cliente de escritorio".

Guarda e instala el cliente por la fuerza, es muy probable que Java lo insista, es posible que deba agregar el host a las excepciones de Java.

Como resultado, se abre un cliente bastante comprensible en el que es fácil ver la carga de exportadores, interfaces, ataques y sus flujos.

7. Administración central de StealthWatch

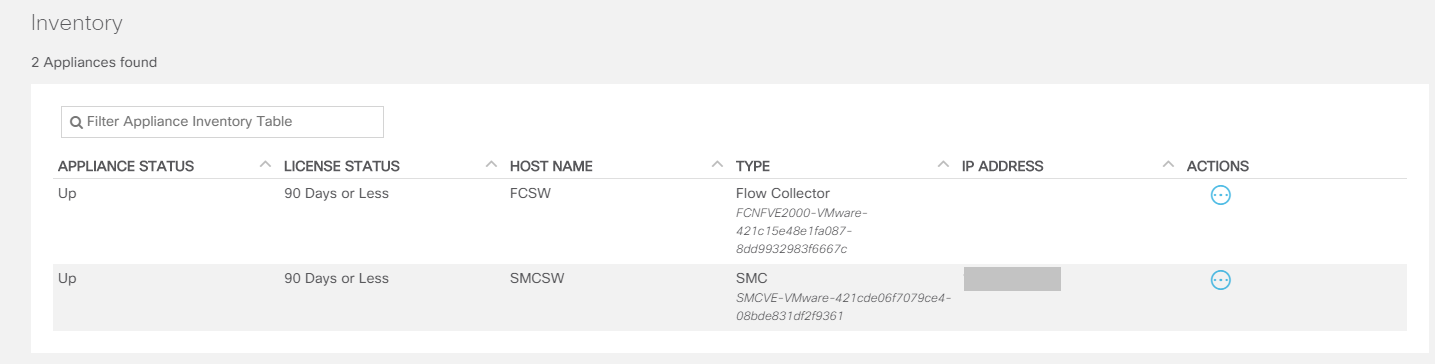

7.1. La pestaña Administración central contiene todos los dispositivos que forman parte del StealthWatch implementado, como: FlowCollector, FlowSensor, UDP-Director y Endpoint Concetrator. Allí puede administrar la configuración de red y los servicios del dispositivo, las licencias y apagar manualmente el dispositivo.

Puede acceder haciendo clic en el "engranaje" en la esquina superior derecha y seleccionando Administración central.

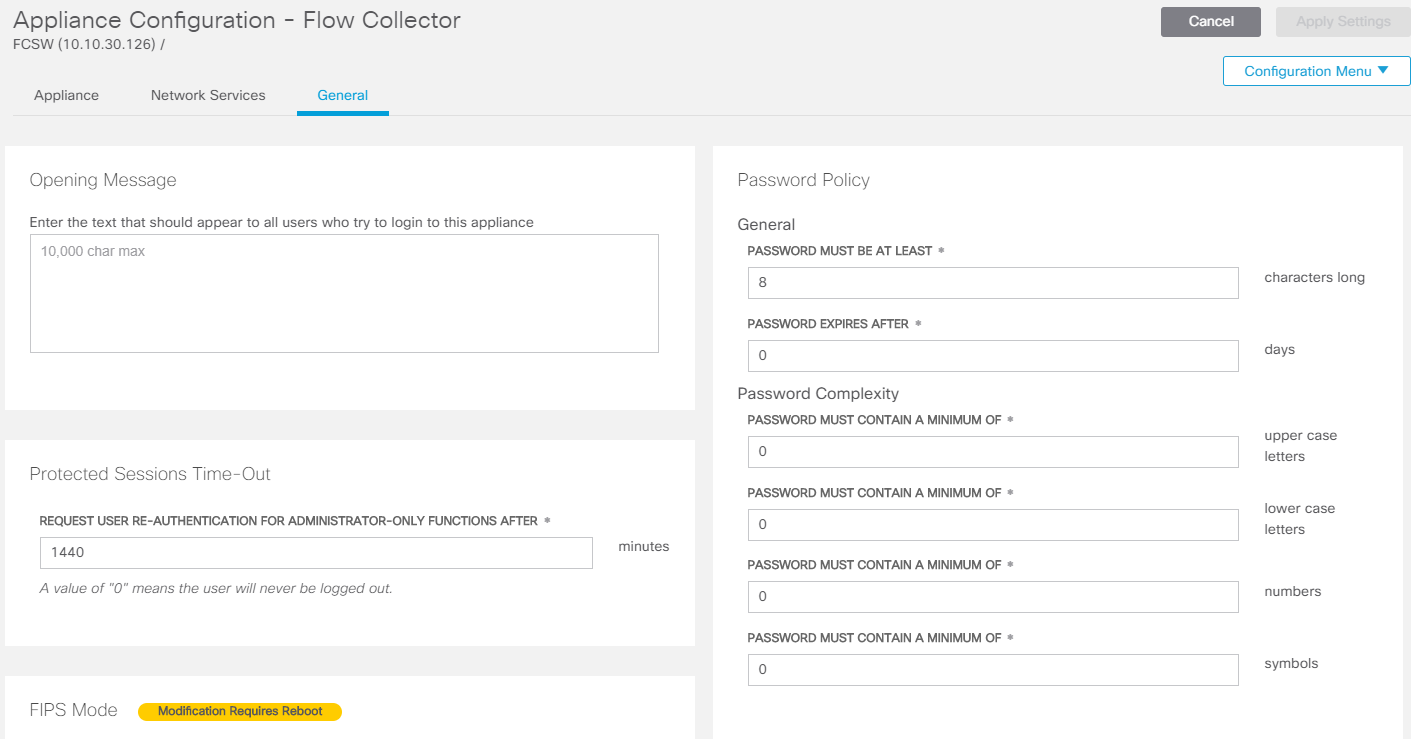

7.2. Al ir a Editar configuración del dispositivo en FlowCollector, verá SSH, NTP y otras configuraciones de red relacionadas con la aplicación misma. Para continuar, seleccione Acciones → Editar configuración del dispositivo desde el dispositivo requerido.

7.3. La administración de licencias también se puede encontrar en la pestaña Administración central> Administrar licencias. Las licencias de prueba en caso de una solicitud GVE se otorgan por

90 días .

¡El producto está listo para funcionar! En la siguiente parte, veremos cómo StealthWatch puede detectar ataques y generar informes.