Hola Habr! Mi nombre es Boris y soy responsable de la seguridad de la información de los clientes y servicios internos en Linxdatacenter. Hoy hablaremos sobre cómo proteger el correo corporativo en Office 365 de la pérdida y pérdida de datos. La pesadilla del ingeniero de TI es una multitud de colegas con gritos de pánico sobre documentos sin abrir y correo perdido. Y cuando todos los datos se sincronizan en una nube pública, una pesadilla y una realidad se separan por una sola acción descuidada del usuario. Hay varias formas de asegurarse contra este desastre, pero no todos son igual de buenos. Durante varias semanas, buscamos persistentemente una solución para la tranquilidad del departamento de TI y la probamos. Hoy quiero hablar sobre los resultados de la prueba y el producto que hemos elegido para usar en el producto.

Cuales son los riesgos?

El factor humano juega un papel clave en la protección de la información. En más del 90% de los casos, la causa principal de los incidentes es una persona y sus acciones, que conducen a una violación de la seguridad de la información. Las aplicaciones de personal más peligrosas y utilizadas con mayor frecuencia son las aplicaciones de correo electrónico y uso compartido de archivos. Para nuestra empresa, dichos servicios son Office 365 E-mail y OneDrive. Se puede acceder a ambas aplicaciones fuera de la oficina, sin el uso de una conexión VPN y autenticación de dos factores.

Para empezar, detengámonos en los tipos de ataques más comunes que ocurren cuando se usan estas aplicaciones y sus consecuencias.

Ataques típicos en el correo electrónico de Office 365

Ataques típicos en Office 365 OneDrive

Ahora que usted también ha pensado en los riesgos asociados con el uso de aplicaciones de correo electrónico aparentemente inocentes, pasemos a las soluciones para protegerlas.

¿Qué soluciones se consideraron?

Para proteger los servicios en la nube de Office 365, revisamos las siguientes soluciones: Microsoft ATP y Check Point CloudGuard SaaS. ¿Por qué exactamente estos productos? El hecho es que CloudGuard SaaS para el período de prueba, e incluso ahora, es una solución SaaS única en su tipo que interactúa con los servicios de Office 365 a nivel API. Microsoft ATP, a su vez, es un producto integrado. Los proveedores restantes tienen soluciones integradas en el trabajo del servicio de correo al redirigir el tráfico a un servidor físico o virtual que procesa el mensaje y lo devuelve al usuario final. Para hacer esto, debe configurar los conectores de Office 365 y cambiar los registros MX en DNS, lo que puede provocar el tiempo de inactividad de los servicios de correo electrónico. El trabajo del servicio de correo es crítico para nosotros, por lo que no consideramos tales soluciones.

Antes de que se estudiaran las pruebas activas, los informes y las revisiones de los productos enumerados en varios recursos especializados, se realizó una encuesta entre colegas.

Microsoft ATP

Microsoft Office 365 Advanced Threat Protection ofrece tres niveles de suscripción de pago (E1, E3 y E5) para empresas con 300 o más usuarios. Cada nivel incluye archivos adjuntos de escaneo y el sandbox (Archivos adjuntos seguros), filtrando la reputación de las URL (enlaces seguros), protección básica contra la suplantación de identidad y antiphishing.

Suena genial ... Sin embargo, MS Office 365 ATP tiene una serie de vulnerabilidades significativas. Primero, el servicio permite a los piratas informáticos buscar registros MX para determinar si los usuarios de Office 365 lo están utilizando. Después de eso, los atacantes apuntan a un ataque utilizando el inicio de sesión falso de Office 365 o el intercambio de archivos a través de OneDrive. Además, cualquier pirata informático puede activar un buzón con protección ATP de Microsoft y luego verificar constantemente sus ataques al sistema utilizando el método de prueba y error hasta que encuentre una estrategia que funcione. Los atacantes por tan solo $ 10 pueden abrir cientos de cuentas para probar sus métodos y aún así obtener una ganancia sólida si sus ataques son exitosos a largo plazo. No hace mucho tiempo, los investigadores descubrieron una vulnerabilidad de 0 días llamada BaseStriker. Aunque, para ser sincero, las publicaciones sobre elusión de la protección de Microsoft aparecen regularmente.

Avanan informó que los piratas informáticos utilizan BaseStriker para realizar ataques de phishing más efectivos. Este método le permite enviar una gran cantidad de enlaces web a través de servidores MSFT sin escanear. Este enlace puede dirigir al usuario a un sitio de phishing o a un archivo que descarga malware. BaseStriker puede infiltrarse en Office 365, esencialmente ofuscando el ATP al dividir y ocultar un enlace malicioso usando una etiqueta URL. Se incluye un enlace malicioso en el correo electrónico, pero en lugar de ser parte del enlace original, se comparte. Esto se muestra en detalle en el ejemplo de Avanan.

El uso de su propio shell de software en el entorno del usuario (dentro del navegador), que, como resultó, no reacciona en absoluto ante el malware y los scripts, permite la ejecución de código malicioso en un sitio de phishing. En el modo Prevenir, la emulación tarda unos 30 minutos o más. Los colegas que probaron esta solución tampoco recomiendan su uso en la práctica.

Una demostración vívida de ATP (Prueba de concepto) y sus deficiencias también está disponible en el sitio web TrustedSec (

enlace ).

Check Point Cloud Guard SaaS

Pasemos a la solución desde Check Point. En nuestra prueba, utilizamos la solución CloudGuard SaaS.

CloudGuard SaaS se conecta a Office 365 a través de una cuenta de administrador y otorga derechos de acceso a correo y archivos.

Niveles de escaneo:- Cartas entrantes y salientes, archivos adjuntos, enlaces en letras.

- Archivos en almacenamiento de archivos.

La solución consta de varios módulos que operan en diferentes niveles:- Los archivos adjuntos y los archivos son escaneados por el módulo Anti-Virus , utilizando la tecnología Check Point SandBlast.

- El módulo Anti-Phishing funciona en remitentes previamente desconocidos y potencialmente peligrosos. Check Point afirma usar más de 300 parámetros para determinar el phishing.

- El módulo DLP responde a documentos, cartas y archivos adjuntos que contienen información financiera u organizacional potencialmente importante. Una función bastante útil, especialmente contra posibles sabotajes o errores de los empleados, así como para controlar los flujos de información.

- El módulo Shadow IT le permite identificar el uso de servicios de terceros además de Office 365. Shadow IT se refiere a dispositivos, software y servicios de TI que están presentes en la organización pero que no son atendidos por el departamento de TI. No están en el balance del departamento de TI, su estado y trabajo no están controlados, además, el departamento de TI puede no saber nada sobre ellos. Estos incluyen Amazon AWS, GPC, amoCRM y otros servicios.

- El módulo de detección de anomalías le permite identificar anomalías cuando los usuarios inician sesión en Office 365.

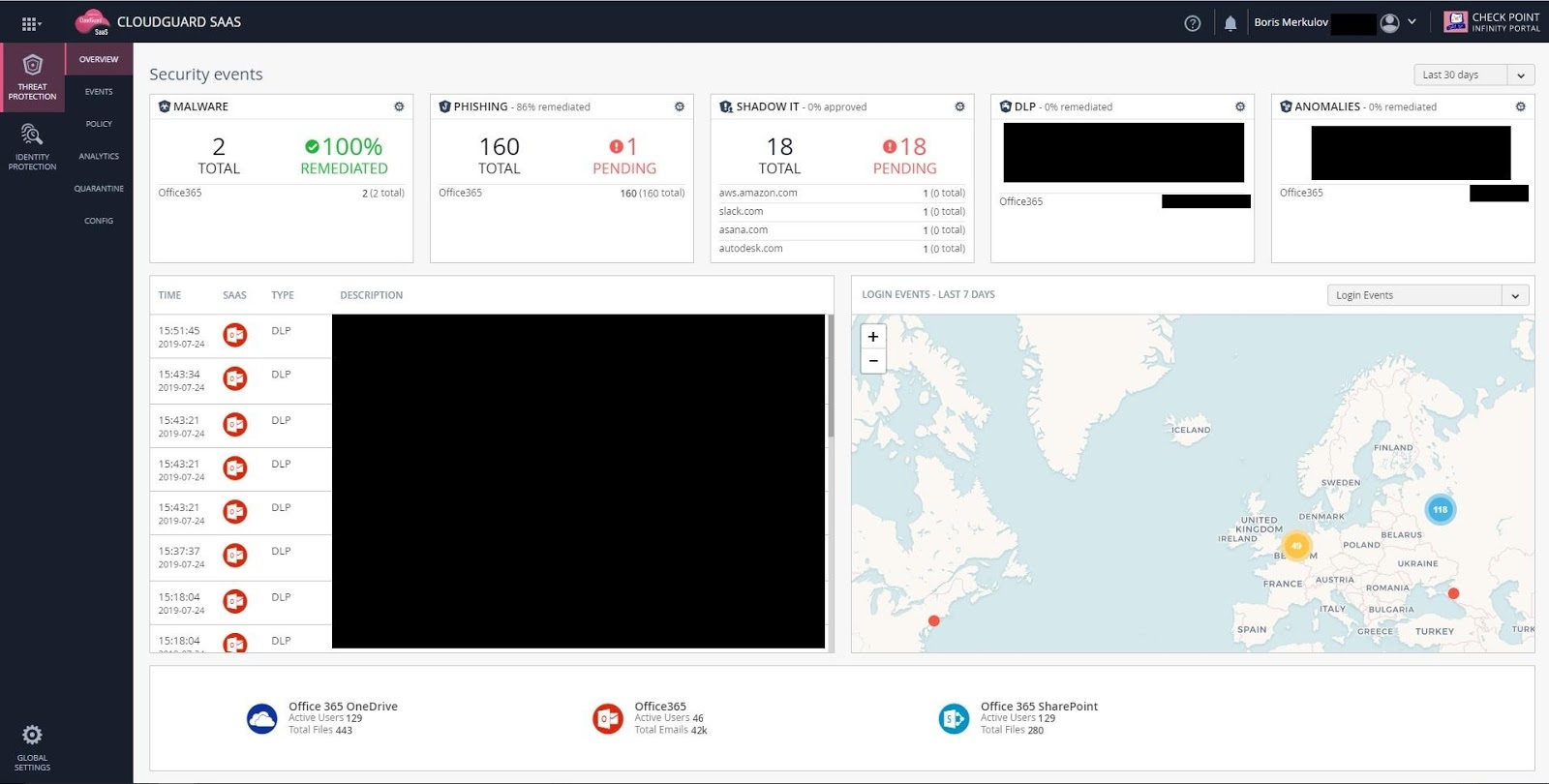

En el panel de Cloud Guard SaaS, se muestran las estadísticas de cada módulo.

En el panel de Cloud Guard SaaS, se muestran las estadísticas de cada módulo.Todos los módulos están capacitados y permiten al administrador indicar falsos positivos.

Para las pruebas, CloudGuard SaaS se conectó a Office 365 Email y Office 365 OneDrive en modo de monitoreo.

Pasemos a practicar

Analicemos los datos del servicio durante los últimos meses desde la fecha de implementación.

CloudGuard escanea los archivos adjuntos de correo electrónico para evitar amenazas y los ejecuta a través del sandbox.

CloudGuard escanea los archivos adjuntos de correo electrónico para evitar amenazas y los ejecuta a través del sandbox.La captura de pantalla anterior muestra la siguiente información:

- el número de usuarios externos (nos referimos a direcciones que no pertenecen a nuestro dominio);

- el número de usuarios internos protegidos (aquellos en el sistema);

- cantidad de correos electrónicos entrantes con archivos adjuntos;

- cantidad de correos electrónicos salientes con archivos adjuntos.

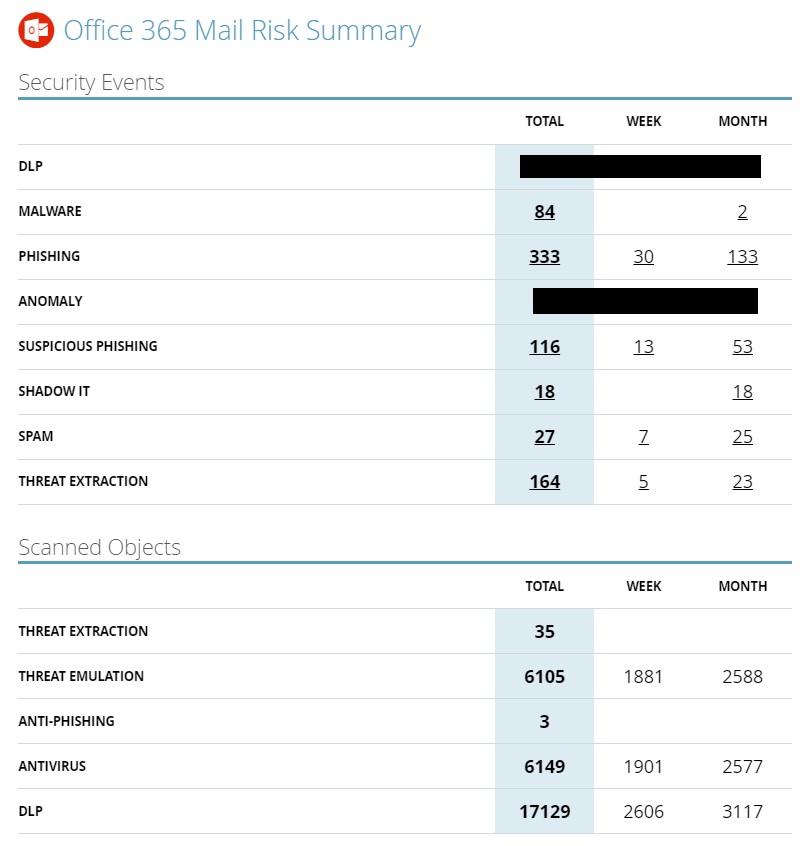

Informe de escaneo de Office 365

Resumen de amenazas identificadas y objetos escaneados.

Resumen de amenazas identificadas y objetos escaneados.La captura de pantalla anterior proporciona información sobre las amenazas prevenidas (Eventos de seguridad) y los objetos escaneados (Objetos escaneados):

- fuga de información confidencial (Prevención de fuga de datos);

- intentos de entrada de malware (malware);

- phishing

- actividad anormal: es diferente;

- sospecha de phishing

- sombra de TI;

- Spam

- extracción de amenazas (convertir archivos a una forma segura).

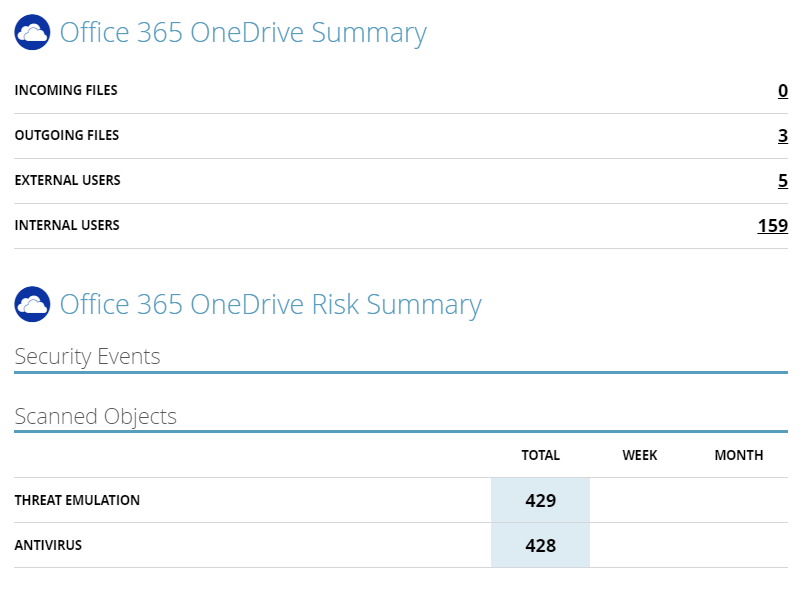

Informe de escaneo de OneDrive

De hecho, el informe es una cantidad de información mucho mayor. Por ejemplo, en el módulo DLP, puede ver qué máscara se activa, encontrar una letra que provocó una posible fuga de información. Por desgracia, no puedo compartir esa pantalla.

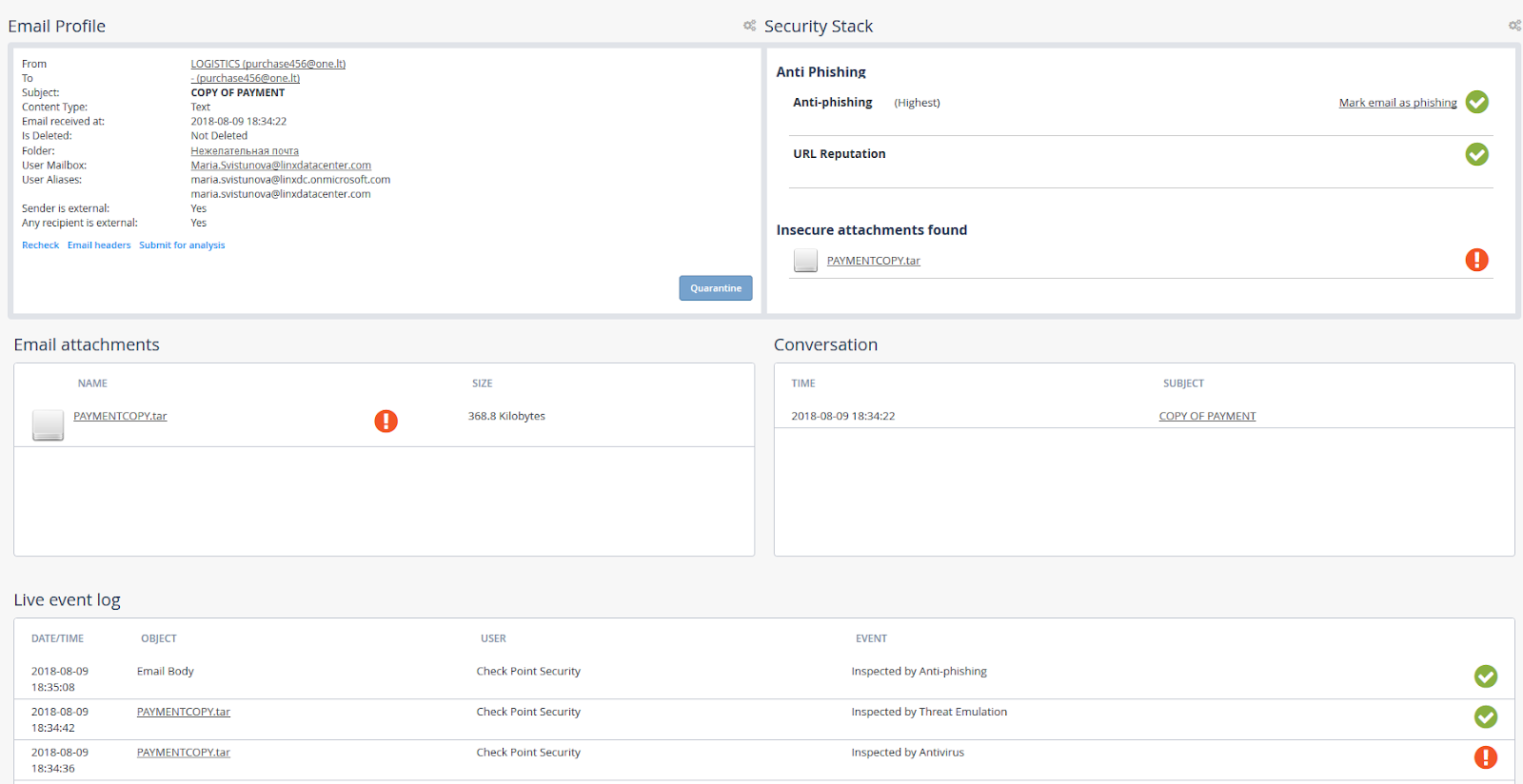

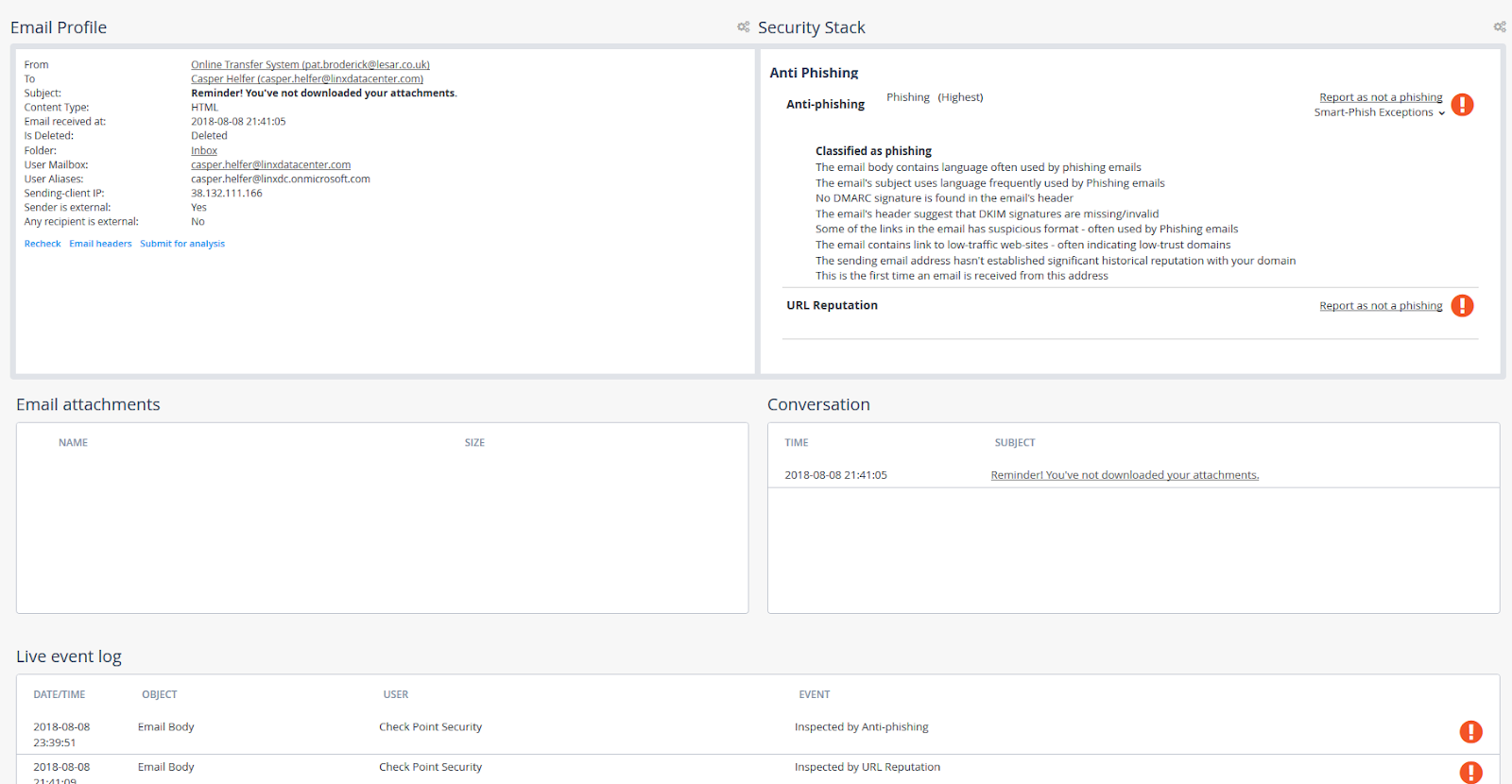

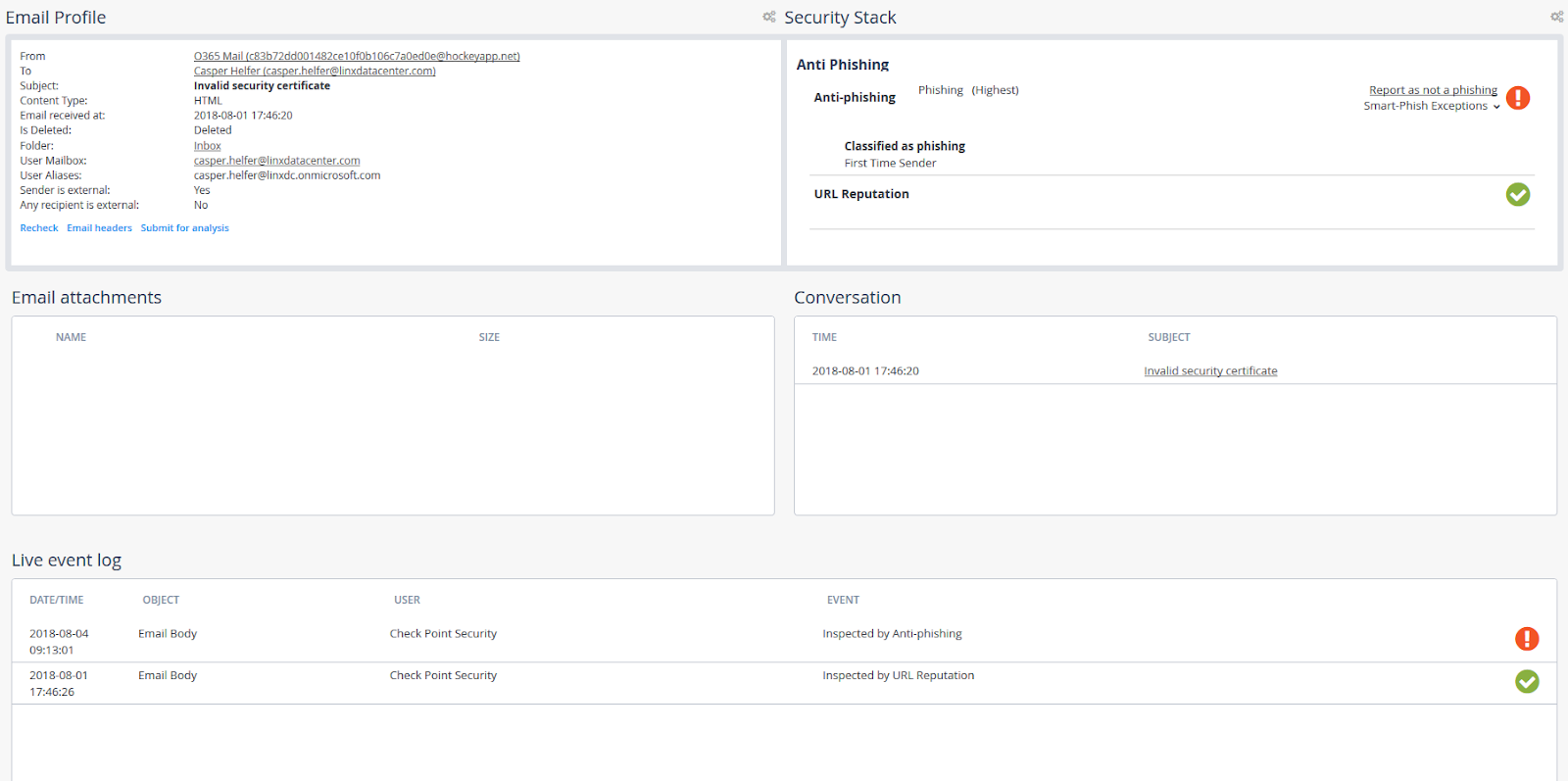

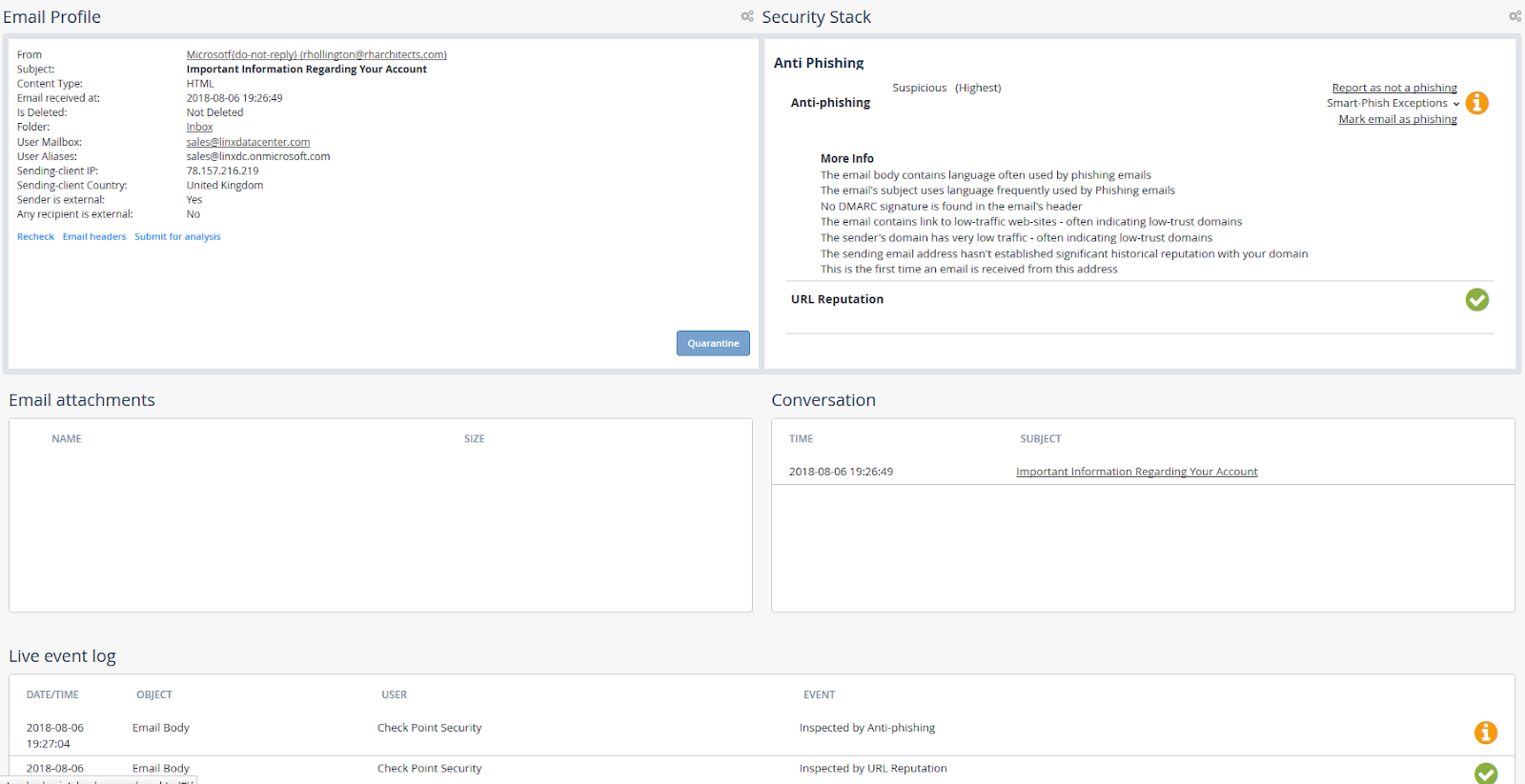

Ejemplos de visualización de correos electrónicos maliciosos en el portal de CloudGuard

- Correo electrónico con archivo adjunto malicioso detectado:

- Correo electrónico de phishing perdido por los filtros integrados de Microsoft:

- La reputación de la URL (uno de los parámetros para evaluar correos electrónicos de phishing) está bien, pero el enlace en el correo electrónico es phishing:

- Un ejemplo de un mensaje sospechoso de phishing, que tampoco es visto por los filtros de Microsoft:

Y ... conclusiones

Ahora hablemos de los pros y los contras de CloudGuard SaaS.

Pros:

- Interfaz agradable y bastante simple.

- Integración

rápida , muy rápida en Office 365: requiere una cuenta de administrador y 5-10 minutos. - Consultas y soporte directo del vendedor.

- La posibilidad de realizar pruebas gratuitas durante 30 días.

- La capacidad de usar grupos nativos de Office 365 para crear una lista de direcciones protegidas, administración de licencias flexible.

- Cada usuario conectado a Check Point CloudGuard SaaS puede estar protegido por cualquier módulo por un precio fijo y en cualquier servicio CloudGuard SaaS disponible (correo de Office 365, OneDrive, SharePoint, Google Drive, Dropbox, etc.).

- Informes detallados para cada evento;

- No hace mucho tiempo hubo un antispam!

Además, en futuras ediciones, el proveedor promete la implementación de varias mejoras importantes:

- Módulo de Identity Protection para Azure AD, que le permitirá vincular la autenticación de dos factores a cada uno de los servicios disponibles;

- protección contra el phishing de SMS.

Contras:

- Check Point obtiene acceso completo a nuestros servicios. Las relaciones se basan en la confianza mutua.

- No es la respuesta de soporte técnico más rápida a problemas emergentes.

- Falta de listas blancas para direcciones de correo externas.

- La incapacidad para descargar informes de la sección de análisis es muy deficiente.

- La ausencia de la función de solo lectura del usuario del portal (solo el administrador está disponible).

En general, estamos satisfechos con los resultados de la prueba y optamos por el producto de Check Point. CloudGuard SaaS está actualmente conectado a Office 365 Email y Office 365 OneDrive en modo Prevención.

Me gustaría señalar que los ingenieros de Linxdatacenter también consideraron Cisco Email Security y Fortimail como otra opción para proteger el servidor de correo de ataques de phishing y spam, pero la implementación de CES requiere cambiar el registro de dominio MX, conectar los conectores en Exchange y potencialmente puede conducir a un pequeño tiempo de inactividad. lo cual, desafortunadamente, es crítico. Quizás en el futuro cercano volvamos a probar las soluciones actualizadas de CES y Fortimail.