Introduccion

Escribimos, escribimos, nuestros dedos están cansados. ¿Por qué de repente decidimos comenzar con este pareado de niños? Todo es muy sencillo. En este artículo, queríamos presentar a los lectores las capacidades de nuestra solución de seguridad de red más avanzada: la línea de firewalls Zyxel ATP. Como ejemplo, se eligió el modelo intermedio de la línea: ATP500. En base a esto, planeamos no solo hacer una descripción de alta calidad de la funcionalidad de toda la línea de firewalls, sino también compartir los resultados de las pruebas midiendo el rendimiento del dispositivo al realizar las operaciones de filtrado de usuario más típicas. Después de analizar el volumen del material resultante, decidimos dividir el texto en dos o incluso tres artículos: hoy describiremos las principales características de seguridad, así como nos familiarizaremos con la configuración del dispositivo y pospondremos todas las medidas y el diseño hasta las próximas publicaciones.

El volumen de material está relacionado con la cantidad de funciones de protección multinivel que ofrecen los firewalls de Zyxel: ejecución de código sandbox, aprendizaje automático, uso de una nube de amenazas actuales, un sistema de prevención de intrusiones, un sistema de seguridad para aplicaciones y la web, y mucho más. -mucho más.

¡Entonces comencemos!

Actualización

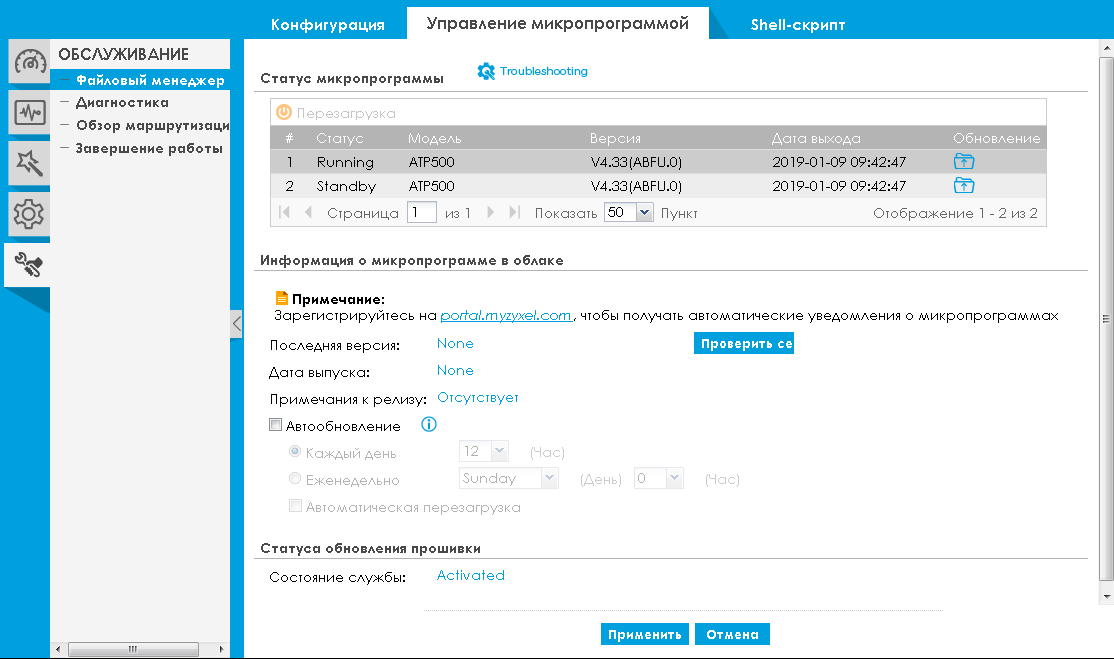

Antes de comenzar una discusión sobre problemas relacionados con la funcionalidad del dispositivo, nos gustaría recordarles una vez más a los lectores la necesidad de actualizar oportunamente no solo las bases de datos de firmas antivirus, sino también el firmware del dispositivo. Para los dispositivos de seguridad, esto es extremadamente importante, ya que las nuevas versiones de firmware no solo corrigen vulnerabilidades potenciales en el código de firmware, sino que también amplían la funcionalidad y aumentan el número y la calidad de las comprobaciones de tráfico de los usuarios. La versión del firmware se cambia mediante la pestaña "Gestión de firmware" del elemento "Administrador de archivos" del menú "SERVICIO".

Hay dos firmware en el dispositivo a la vez: el actual y el respaldo. Si surgen problemas durante la actualización del firmware, el administrador puede volver fácilmente a la versión anterior (obviamente funcionando) del firmware. Aquí no inventamos una rueda, dos firmwares, un enfoque estándar para la mayoría de los dispositivos de este nivel.

La actualización en sí se puede hacer de forma manual, semiautomática y totalmente automática. Cada administrador puede elegir el modo de actualización que más le convenga. Por ejemplo, los firewalls de las oficinas remotas pueden actualizarse automáticamente de acuerdo con el cronograma durante las horas de menor carga en la red (por ejemplo, de noche o los fines de semana), mientras que para actualizar los firewalls en segmentos críticos de la red, puede recurrir al método manual de reemplazar el firmware.

Durante el proceso de actualización del firmware, el dispositivo debe reiniciarse. Esta es una forma muy estándar de reemplazar el microcódigo. Durante un reinicio, es obvio que el firewall no puede reenviar el tráfico de usuarios. ¿Esto significa que durante el reinicio los usuarios se quedarán sin acceso a la red? Cuando se usa un solo firewall, sí, la duración de la interrupción del servicio corresponderá aproximadamente al tiempo de reinicio de ATP. Obviamente, el tiempo requerido para reiniciar el dispositivo depende de muchos factores, como la versión del sistema operativo, la cantidad de servicios incluidos, la plataforma de hardware, etc. Medimos el tiempo de arranque del modelo ATP500 con la configuración predeterminada y la última versión de firmware al momento de la escritura.

El tiempo de carga fue de 138 segundos, es decir, aproximadamente dos minutos y cuarto. En general, como prometimos al principio, ¡no hay más mediciones en este artículo!

Vale la pena señalar que si la red se construye utilizando herramientas de alta disponibilidad, la interrupción del servicio será mucho más corta. La configuración correspondiente está disponible en el elemento "Copia de seguridad del dispositivo" del menú "CONFIGURACIÓN".

Los cortafuegos de la serie Zyxel ATP admiten no solo dos copias del firmware, sino también varios archivos de configuración. Sí, por supuesto, esto no se aplica directamente al procedimiento para actualizar el firmware y las firmas, pero no podemos dejar de decirlo. El administrador siempre puede volver a la versión anterior de la configuración.

Para el funcionamiento de una serie de servicios, como el análisis antivirus, el monitoreo de aplicaciones, el filtro de botnet y los sistemas de prevención de intrusiones, es necesario tener bases de datos de firmas actualizadas que contengan información sobre malware. Puede realizar una actualización semiautomática o establecer un calendario para actualizaciones automáticas utilizando el elemento "Actualización de firma" en el grupo "Licencia" del menú "CONFIGURACIÓN".

En conclusión de esta sección, nos gustaría llamar la atención de los lectores sobre el elemento "Fecha / Hora" del grupo "Sistema" del menú "CONFIGURACIÓN". Con este elemento, el administrador puede establecer los parámetros de sincronización horaria. Es difícil sobreestimar la importancia de tal sincronización. Y no se trata de la conveniencia de trabajar con información de diarios (registros). En primer lugar, la fecha y la hora se utilizan en todos los horarios configurados en el dispositivo.

Creemos que a ningún administrador le gustaría reiniciar el dispositivo de forma inesperada en medio de la jornada laboral debido a una actualización de firmware para el firewall. Pero lo que podría ser aún más importante es verificar el tiempo de validez de los certificados HTTPS de aquellos servidores a los que acceden los usuarios desde la red protegida.

Ahora pasamos a la consideración de características de seguridad de red específicas.

Anomalías

Los cortafuegos de la serie Zyxel ATP le permiten detectar anomalías en los datos transmitidos y bloquear dicho tráfico. ¿Pero qué tipo de anomalías son estas que permiten detectar ATP? Aquí hay solo algunos ejemplos. Quizás, cualquier administrador de red estará de acuerdo en que la exploración de puertos de un determinado host no puede atribuirse al tráfico típico, por supuesto, con raras excepciones. La aparición de varios tipos de tráfico espurios (inundación) también pertenece a este tipo de anomalía. Cada protocolo de red y transporte (TCP / UDP / ICMP) tiene su propio conjunto de anomalías. Entonces, por ejemplo, entre las anomalías del protocolo IP, se puede observar la superposición de fragmentos, y para TCP hay valores reservados (no utilizados) para el campo Longitud del encabezado: el valor mínimo de este campo es 5.

Puede habilitar o deshabilitar la comprobación del tráfico desde una zona de seguridad específica para detectar anomalías utilizando la pestaña "Configuración básica" del elemento "ADP" del grupo "Política de seguridad" del menú "CONFIGURACIÓN". Aquí, el perfil de detección de anomalías está vinculado a la zona.

Los perfiles mismos se administran en la pestaña "Perfil" del mismo elemento del menú.

Para cada uno de los perfiles, puede elegir qué anomalías de tráfico detectar, así como qué acciones tomar después de la detección.

Desde la búsqueda de las anomalías más simples, pasemos a un estudio más profundo del tráfico.

Políticos

El elemento Políticas del grupo de Políticas de seguridad del menú CONFIGURACIÓN brinda a los administradores la capacidad de administrar las políticas de filtrado de tráfico que se aplican a los datos de los usuarios que pasan a través del firewall.

Cabe señalar que hay soporte para rutas asimétricas. Tal soporte puede estar en demanda para redes grandes y complejas. Sin embargo, la recomendación bastante estándar es aplicable aquí que se debe evitar el enrutamiento asimétrico siempre que sea posible.

Para aplicar la política, el tráfico se puede seleccionar de acuerdo con los siguientes criterios: zonas del remitente y destinatario de datos, direcciones IP del remitente y destinatario, horario, usuario autenticado, así como el tráfico de un determinado servicio. Puede crear múltiples políticas al mismo tiempo. La verificación del tráfico para el cumplimiento de los términos de la política se lleva a cabo secuencialmente. Se aplica la primera política coincidente.

El tráfico que está sujeto a una política de procesamiento específica se puede transferir a los siguientes mecanismos de procesamiento: patrulla de aplicaciones, filtrado de contenido e inspección SSL. Con más detalle sobre cada uno de los mecanismos enumerados, le diremos más.

Control de sesión

La capacidad de limitar el número de sesiones, por supuesto, no está directamente relacionada con la protección de la red contra infecciones por diversos malware. Sin embargo, puede ser útil en caso de carga excesiva en el firewall, por ejemplo, cuando ocurre un ataque DDoS. En general, el número considerablemente aumentado de conexiones abiertas simultáneas de uno o varios hosts (en relación con el nivel inicial - línea de base) puede indicar indirectamente la aparición de un nuevo código peligroso en la fase activa. Limitar el número de sesiones permitidas reducirá ligeramente la propagación de la infección, por ejemplo, si el dispositivo se ha convertido en parte de la red de botnets; o reducir su daño.

Las restricciones generales se configuran en el elemento "Control de sesión" del grupo "Política de seguridad" del menú "CONFIGURACIÓN". Para IPv4 e IPv6, las restricciones de tráfico se imponen de forma independiente.

El número máximo de sesiones se puede configurar individualmente para cada usuario o dispositivo con una dirección IP específica.

Y aunque limitar el número máximo de sesiones activas puede tener un efecto positivo en toda la situación con una infección o un ataque en general, recomendamos utilizar herramientas especializadas para cada caso específico.

Aplicación de patrulla

La base de datos de firmas de este servicio contiene información sobre varios miles de aplicaciones diversas y servicios en línea. Además, la base de datos de firmas de la aplicación se actualiza regularmente, lo que brinda al administrador la capacidad de filtrar el tráfico de un número creciente de servicios.

El control del tráfico de aplicaciones conocidas se lleva a cabo configurando los perfiles apropiados en el elemento "Patrulla de aplicaciones" del grupo "Servicio de seguridad" del menú "CONFIGURACIÓN".

Cada perfil contiene una lista de aplicaciones y las acciones que deben realizarse en él. Quizás valga la pena explicar la diferencia entre las acciones de caída y rechazo. Si selecciona la opción de descartar, los paquetes se descartarán sin enviar ninguna notificación, mientras que la opción de rechazo también enviará un mensaje sobre la eliminación de paquetes.

Ahora considere las posibilidades de filtrado de contenido.

Filtrado de contenido

El filtrado de contenido permite al administrador controlar el acceso a ciertos sitios web o recursos que contienen ciertos datos. Las políticas de filtrado de contenido pueden estar vinculadas al tiempo, por lo que todavía es importante preconfigurar la sincronización de tiempo con servidores NTP. El cronograma para aplicar políticas le permite bloquear el acceso de los empleados a ciertos recursos (por ejemplo, redes sociales) durante el horario laboral y viceversa para permitirlo después del final de un día hábil o durante el almuerzo.

Por supuesto, diferentes empleados requieren acceso a diferentes tipos de información. Por ejemplo, los empleados de recursos humanos deben tener acceso a las mismas redes sociales todo el tiempo, ya que usan estos sitios web para llevar a cabo sus tareas inmediatas.

El filtrado de contenido se configura en la página del mismo grupo "Servicio de seguridad" del menú "CONFIGURACIÓN".

Al crear o cambiar un perfil de filtrado de contenido, puede verificar inmediatamente a qué categorías pertenece un recurso en particular.

Vale la pena señalar que el perfil de filtrado no solo determina los sitios a los que se permite o bloquea el acceso de los usuarios, sino que también permite qué elementos de las páginas web están permitidos (Active X, Java, Cookies, proxies web). Además, el bloqueo de acceso puede realizarse mediante palabras clave.

Naturalmente, el administrador tiene la oportunidad de permitir o denegar explícitamente el acceso a ciertos recursos, independientemente de la categoría a la que pertenezcan. La configuración correspondiente está disponible en las pestañas Sitios de confianza y Sitios web prohibidos.

Restringir el acceso de los empleados a ciertas categorías de sitios es una de las medidas preventivas para proteger la red local del software malicioso.

Protección contra malware

El escaneo de tráfico antivirus es quizás una de las opciones más interesantes y populares que ofrecen los cortafuegos de la serie Zyxel ATP. Inmediatamente vale la pena mencionar que estamos hablando de verificar los siguientes protocolos: HTTP, FTP, POP3 y SMTP, trabajando en puertos estándar. ¿Se verificará el tráfico HTTPS? Sí, lo hará si activa la opción de inspección SSL, de la que hablaremos más adelante.

Entonces, ¿qué tipos de malware se pueden detectar? Los virus son códigos maliciosos diseñados para alterar o alterar el funcionamiento de otros productos de software y / o el sistema operativo. Los gusanos son virus autoexpandibles que explotan vulnerabilidades en el software instalado o en el sistema operativo. El spyware está diseñado para rastrear al usuario, interceptar correspondencia, comandos ingresados, contraseñas, etc.

Independientemente del tipo de malware, el módulo de análisis antivirus calcula la suma hash del archivo o su parte y lo compara con la base de datos ubicada en el firewall. Por eso es tan importante poder actualizar regularmente la base de datos de firmas de virus conocidas. Por el momento, el cálculo de hash se realiza utilizando el algoritmo MD5. Vale la pena señalar que el módulo antivirus incorporado le permite detectar incluso virus polimórficos.

Puede cambiar la configuración de protección antivirus mediante el elemento "Protección antimalware" en el grupo "Servicio de seguridad" del menú "CONFIGURACIÓN".

Quizás deberían decirse algunas palabras sobre la configuración disponible. Si el administrador necesita verificar la funcionalidad del módulo antivirus, puede usar el EICAR de prueba de "virus", que es una cadena de texto normal de caracteres ASCII. Esta línea se muestra en la imagen a continuación. Lo publicamos específicamente en formato de texto para evitar falsos positivos de la protección antivirus para los usuarios de Zyxel ATP.

Todos los archivos transferidos están sujetos a análisis antivirus incluso si están archivados. El administrador puede habilitar o deshabilitar la verificación de archivos ZIP y RAR.

Además, al usar la opción Cloud Query, el firewall puede enviar una cantidad hash a la nube para compararla con una base de datos en la nube. Dicha verificación se realizará solo en una situación si la base de datos local no contiene información sobre el archivo que se está escaneando.

Probablemente, nuestro lector inquisitivo en este lugar puede tener una pregunta razonable sobre por qué se requiere acceso a la nube cuando hay bases de datos de firmas locales. Debo decir que la pregunta es muy razonable. Y la respuesta es extremadamente simple: las bases de datos de firewall locales se actualizan, aunque con bastante frecuencia, pero aún no en tiempo real. Existe la posibilidad de que cualquier nueva modificación de virus aún no esté contenida en la base de datos local de firmas de firewall al momento de enviar el cuerpo del malware actualizado a la red protegida. En este caso, un servicio en la nube vendrá al rescate, que contiene el conjunto más completo de firmas actualizadas constantemente. Las firmas en la nube pueden ser agregadas no solo por expertos en antivirus manualmente, sino también mediante un mecanismo llamado sandbox, que discutiremos en una de las siguientes secciones.

¿Pero de qué intervalos de tiempo estamos hablando? Las bases de datos de firmas de virus se actualizan hasta una vez por hora. Un análisis de un nuevo malware desconocido requiere no más de 15 minutos de tiempo. Por lo tanto, conectar la capacidad de acceder a la base de datos de antivirus en la nube le permite ganar desde una docena de minutos hasta varias horas de tiempo precioso.

El administrador tiene la capacidad de especificar manualmente listas en blanco y negro de archivos que están permitidos o prohibidos transferir.

Nuestra historia sobre el módulo antivirus no estaría completa si no hubiéramos mencionado la posibilidad de buscar información en la base de datos de firmas, realizada utilizando la pestaña Firmas del mismo elemento del menú.

Con esto, concluimos nuestra discusión sobre las capacidades de Zyxel ATP en el escaneo antivirus de archivos transmitidos y pasamos al bloqueo de redes de botnets.

Filtro de botnet

Comenzamos esta sección con la definición clásica: una botnet es una red de computadoras infectadas que se administran de forma remota. Esta definición ha sido obsoleta desde hace mucho tiempo. En el mundo moderno, debe expandirse significativamente, ya que no solo se pueden infectar y administrar computadoras personales, servidores y computadoras portátiles, sino también tabletas y teléfonos móviles, cámaras web, enrutadores, cafeteras, refrigeradores, aspiradoras robóticas y muchos dispositivos diferentes. a quienes voluntariamente dejamos entrar en nuestra casa. ¿Cómo se siente ser atacado por una bombilla o aire acondicionado? Desafortunadamente, muchos administradores de red son bastante frívolos en las botnets que consisten en electrodomésticos y dispositivos similares. Dicen que una lavadora puede contra mi computadora portátil o servidor ultramoderno. – . , , , . , .

. (C&C servers) . p2p -, .

Zyxel , IP- -. , . « » « » «».

, , , , -.

, . - DDoS – , . - , DDoS- . DDoS-, DDoS- . , , volumetric . .

Zyxel ATP . « » .

, Zyxel , , .

Zyxel ATP . , .

, , . ATP500 .

, , - 113503. , , .

TCP UDP WAN-. .

, , , . -, .

, . – sandboxing (). ? – (0-day, ) , , . .

, ( ) , . , . , – . , , . – , .

? – . , , , , ; Zyxel : ATP - . , , , . , . .

, , . , , , PDF… Zyxel ATP , , . 32 8 . 15 , , .

. , . Zyxel ATP : POP3 SMTP. .

, , , Zyxel ATP ( HTTP/HTTPS ), ( POP3/SMTP ).

, HTTP/HTTPS . , ATP .

IMAP, , SMTP.

« » « » «». , , , .

, .

DMZ, POP3 SMTP. Zyxel ATP , . .

SSL

. , «» – . Let's Encrypt HTTPS 80% (https://letsencrypt.org/stats/#percent-pageloads) HTTP . , Firefox.

, , . Zyxel ATP . «» « SSL» « » «» .

Zyxel ATP -, , , , .

, « SSL» . «» « ».

, . « » .

, , . , .

«» «» «». , , , Zyxel ATP .

.

Estadísticas

. , , ; , . .

« » «».

, Zyxel ATP500, .

, , Zyxel; - - ? - : , - . , – – Zyxel SecuReporter. , , . .

.

Conclusión

En este artículo, tratamos de describir con suficiente detalle las capacidades de la serie de firewalls Zyxel ATP. Por supuesto, la descripción no se refería a todas las funciones del dispositivo, sino solo a aquellas que de alguna manera están relacionadas con la protección de la red y la comprobación del tráfico del usuario para obtener instrucciones peligrosas.

El material resultó ser bastante voluminoso, debido a una gran cantidad de diversas funciones que brindan una protección integral del perímetro de la red. Por supuesto, los cortafuegos Zyxel ATP también se pueden usar para filtrar el tráfico de la intranet, pero, como prometimos al principio, presentamos todos los problemas topológicos en un artículo separado.

También decidimos compartir con los lectores nuestros planes para el futuro cercano y proporcionar una pequeña información privilegiada. Por lo tanto, para la comodidad de los administradores de red, se planea introducir soporte para nuestro sistema de administración en la nube Zyxel Nebula de los dispositivos de seguridad de red Zyxel ATP. Dicho soporte permitirá realizar de manera uniforme las tareas de gestión centralizada de equipos de red. Tal sistema será especialmente solicitado en redes distribuidas geográficamente con muchas sucursales pequeñas y oficinas remotas. Los usuarios de cortafuegos Zyxel saben que ya tenemos el sistema de gestión centralizado Cloud CNM, sin embargo, este sistema le permite administrar solo dispositivos de seguridad. En el caso de la Nebulosa Zyxel, el administrador podrá controlar una gama más amplia de una amplia variedad de dispositivos.

Por lo tanto, la serie de firewalls Zyxel ATP proporciona al administrador una amplia gama de diversos métodos de seguridad de red basados en soluciones y tecnologías de vanguardia. Un sistema de auditoría de tráfico multinivel no permitirá que los atacantes tengan éxito, proporcionando a las empresas la capacidad de proporcionar servicios y realizar negocios de manera continua.

Si tiene preguntas sobre el funcionamiento de los equipos de red corporativos de Zyxel, necesita asesoramiento o asistencia, bienvenido a nuestro chat de telegramas : @zyxelru