Compartimos nuestra experiencia en la creación de una red Wi-Fi cerrada en el metro utilizando la tecnología Hotspot 2.0, las primeras estadísticas y recomendaciones de seguridad. Y también invitamos a abrir pruebas de una nueva red.

Desde mediados de febrero en verde, y desde finales de abril

, se lanzó una nueva red Wi-Fi cerrada,

MT, en todas las líneas del metro de Moscú. La red funcionó en modo de prueba. Todo este tiempo realizamos pruebas internas de los empleados y también observamos la estabilidad de los puntos de acceso y los controladores, el posible impacto en el servicio en el SSID abierto MT_FREE.

El lanzamiento de esta red no pasó desapercibido entre nuestros usuarios. A través de varios canales, recibimos varias preguntas sobre cómo obtener credenciales. Pero muchos no abandonaron los intentos de conectarse a través de cuentas inventadas. Durante el tiempo en que este SSID estuvo disponible, se registraron 14,488 solicitudes de autorización únicas. Además, algunos suscriptores incluso nos escribieron mensajes utilizando el formulario para ingresar el Nombre de usuario. Uno de estos mensajes, la frase "¡Como si leyeras los registros!", Fue especialmente agradable de leer. Mutuo como!

Veamos brevemente los requisitos previos para iniciar una red cerrada, las posibilidades y limitaciones y el aspecto técnico de la implementación de Hotspot 2.0.

¿Por qué necesitamos una red MT cerrada?

Comenzamos una red cerrada utilizando credenciales que identifican de forma única un dispositivo o usuario que hemos sido discutidos en repetidas ocasiones. Los controladores de lanzamiento son principalmente problemas de seguridad. Es necesario excluir la posibilidad de conectarse a puntos de phishing con nuestro SSID y hacerlo de manera transparente para que el usuario no requiera acciones adicionales. Aunque casi todo el tráfico sensible de Internet está encriptado usando TLS, los suscriptores consideran que las redes Wi-Fi sin encriptación son menos confiables.

Otra razón para iniciar una red con autorización de credenciales es la tendencia a aleatorizar las direcciones MAC de los dispositivos cuando están conectados a redes Wi-Fi. Esta tendencia es cada vez más evidente en los dispositivos Android. Además, si las direcciones MAC anteriormente variables eran un atributo de los teléfonos inteligentes de bajo costo (principalmente chinos) y fueron utilizadas por los fabricantes simplemente por la falta de grupos de direcciones MAC reservadas oficialmente, recientemente Google anunció oficialmente la introducción de dicha tecnología en el sistema operativo Android para evitar el seguimiento de los suscriptores. Esto crea obstáculos para el uso completo de la conexión Wi-Fi pública en Rusia, ya que en cada entrada se requerirá una reidentificación del dispositivo (de conformidad con los decretos gubernamentales 758 y 801). Por lo tanto, la dirección MAC gradualmente deja de ser un medio aceptable para identificar un dispositivo en la red.

Características del hotspot de un vistazo

En busca de una solución a estos problemas, dirigimos nuestra atención a la tecnología Hotspot 2.0, que se está desarrollando incluyendo la Wi-Fi Alliance y la Wireless Broadband Alliance. En la primera revisión, la tecnología debería cerrar todas las necesidades emergentes: una conexión segura a un SSID confiable y una conexión encriptada. A continuación se muestra una comparación del nuevo paradigma para la organización de redes Wi-Fi de operadores y el estado actual.

Comparación de enfoques para la organización de redes Wi-Fi: antes y después de la introducción de la tecnología Hotspot 2.0.

Comparación de enfoques para la organización de redes Wi-Fi: antes y después de la introducción de la tecnología Hotspot 2.0.La pila Hotspot 2.0 incluye tres tecnologías clave:

- La capacidad de tomar una decisión sobre la conexión a la red y hacer la conexión por el dispositivo sin la acción del usuario (802.11u), independientemente del SSID;

- Uso seguro y privado de la red: cifrado del tráfico en la parte de la radio (802.11i, o en la terminología de la Wi-Fi Alliance conocida por todos los WPA2);

- Un conjunto de métodos de autenticación y autorización para credenciales y gestión de credenciales (EAP, aprovisionamiento).

La tecnología es bastante joven, el primer lanzamiento tuvo lugar a finales de 2012, pero se está desarrollando de manera bastante activa. A finales de febrero de este año, se anunció el

tercer lanzamiento . Vale la pena señalar que el ecosistema de Hotspot 2.0 está desarrollando no solo la Alianza Wi-Fi.

Es poco probable que me equivoque si supongo que muchos lectores asocian la tecnología Hotspot 2.0 con la descarga (descarga de tráfico) de una red Wi-Fi a una móvil.

De hecho, el mayor número de implementaciones de Hotspot 2.0 se produjo entre los operadores móviles, y AT&T es pionero aquí. Hay una explicación para esto: un requisito previo para el funcionamiento de las comunicaciones móviles es la presencia en el dispositivo de una tarjeta SIM física o virtual. Junto con los perfiles de los operadores y la posibilidad de actualizarlos "por aire", esta condición proporciona un aprovisionamiento transparente para el cliente (en el contexto de Hotspot 2.0, la transferencia de credenciales, su validación y aplicación en el sistema operativo).

Al mismo tiempo, la experiencia del cliente en la red Wi-Fi de un proveedor se vuelve comparable (y, bajo ciertas condiciones, mejor) que la experiencia en una red móvil. El caso también es aplicable para operadores MVNO, pero todo depende del esquema de trabajo con el operador host. Para otros operadores, como nosotros, el principal desafío es el problema del aprovisionamiento de dispositivos y todo lo relacionado con ellos. Tratemos de resolverlo.

Se trata de credenciales

Las credenciales son una entidad que identifica de forma exclusiva a un usuario. Estos datos deben estar protegidos de forma segura para que un atacante no pueda interceptarlos y reutilizarlos. La presencia de credenciales resuelve el problema de la autenticación MAC, cuando puede "escuchar" la radio con un rastreador, averiguar y reemplazar la dirección MAC del dispositivo de otra persona.

Los tipos más comunes de credenciales y métodos de autenticación son:

- Métodos de tarjeta SIM, EAP-SIM, EAP-AKA

- Par de inicio de sesión y contraseña, EAP-PEAP, EAP-TTLS

Los operadores de celulares y MVNO con sus propias tarjetas SIM están en una posición privilegiada: las credenciales adecuadas para la red Wi-Fi ya están en el teléfono, están protegidas de manera confiable y no se requieren acciones adicionales del cliente. ¿Qué deben hacer los demás?

La configuración manual es un proceso complejo, altamente dependiente del sistema operativo particular. Para los suscriptores, esto es extremadamente inconveniente. La transferencia de credenciales a través de una red con la configuración automática del dispositivo puede ser una buena solución. Este proceso se llamará aprovisionamiento, y aquí radica la principal limitación de la tecnología en la etapa actual de desarrollo.

Hotspot 2.0 Evolution

Por el momento, se han lanzado tres versiones de Hotspot con designaciones no triviales 1, 2, 3. Y la tecnología todavía se llama 2.0. De hecho, Hotspot 2.0 es un conjunto de estándares que define un nuevo enfoque para organizar las redes Wi-Fi de los operadores, cuando la experiencia de usar dichas redes es comparable a usar una red móvil. Y dentro del marco de lanzamientos (1, 2, 3), se forman los estándares mismos, para los cuales los dispositivos están certificados.

Por lo tanto, el principal "truco" de la primera versión y la base de tecnología a tiempo parcial es el estándar IEEE 802.11u. Se necesita soporte para 802.11u tanto en el lado de la infraestructura de red Wi-Fi (puntos de acceso y controladores) como en el lado de los dispositivos del cliente. En la situación con el hardware, no hay problemas especiales: cada vez más proveedores admiten el estándar, porque en chips más o menos modernos, la implementación del protocolo de software. Pero investigaremos la situación con los dispositivos del cliente un poco más tarde.

La segunda versión estandariza el proceso de aprovisionamiento y una nueva infraestructura específica: el servidor de registro en línea (OSU). Este es un servidor que realiza la formación y transmisión de configuraciones de red a los dispositivos del cliente.

La versión 3 publicada recientemente

desarrolla herramientas de aprovisionamiento . En un escaneo superficial, no noté las nuevas "características asesinas", y no hay ningún dispositivo o infraestructura disponible para sentirlo en la práctica. Si vemos el interés de los lectores, podemos intentar examinar con más detalle las funciones y diferencias de cada versión en otro artículo.

Aprovisionamiento

Investigamos el problema de la penetración de la pila de tecnología Hotspot en los dispositivos del cliente. Para hacer esto, utilizaremos la

herramienta de Wi-Fi Alliance, donde se presentan los resultados de la certificación de dispositivos. La certificación es un proceso voluntario, por lo que los resultados no son para todos los dispositivos. Por ejemplo, solo unos pocos dispositivos de Apple aprobaron la certificación: iPhone 3, iPhone 4, iPad. Sin embargo, todos los dispositivos iOS actuales admiten toda la pila necesaria de Hotspot 2.0 y, lo que es más importante, lo hacen casi de la misma manera de una versión a otra.

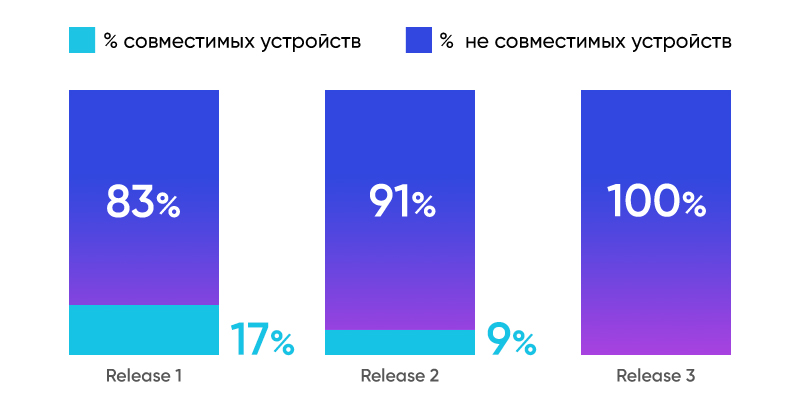

Por lo tanto, observamos los resultados de la certificación, con la excepción de los dispositivos iOS, para el período de 2012 (publicación de la primera versión). Visualizamos las estadísticas obtenidas en la forma de un diagrama a continuación. Conclusión: solo cada quinto dispositivo que no es iOS admite la primera versión (802.11u), cada décimo, tiene una interfaz de aprovisionamiento estandarizada. Esta situación complica la aplicación masiva.

Penetración de Hotspot 2.0 en dispositivos cliente (excepto iOS)

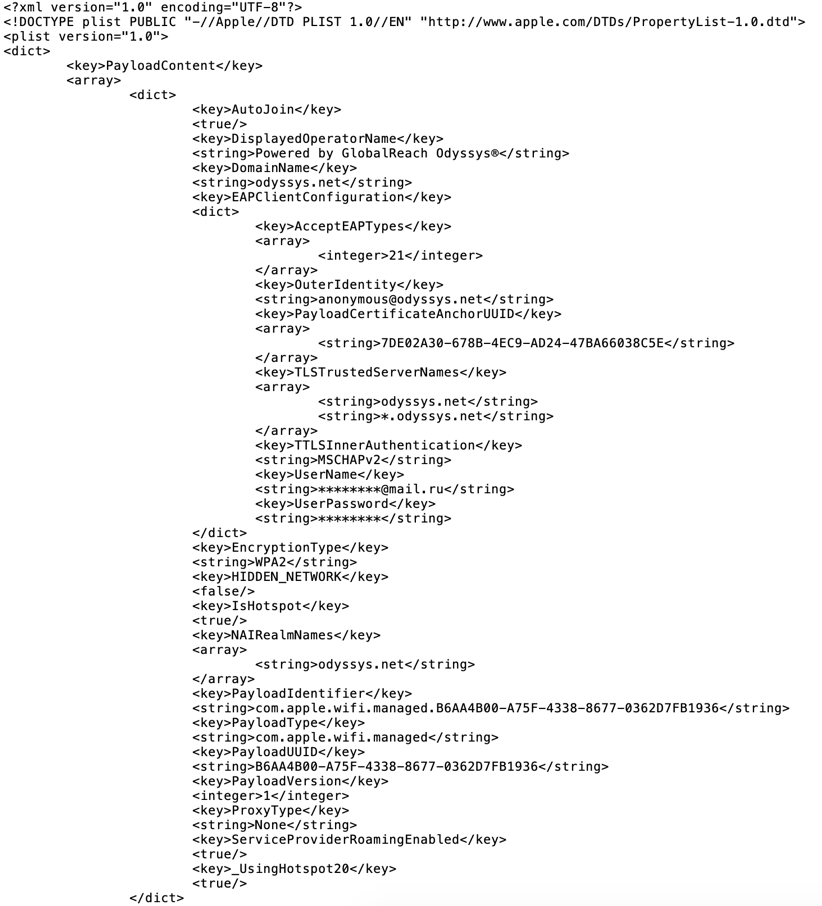

Penetración de Hotspot 2.0 en dispositivos cliente (excepto iOS)Desde un punto de vista técnico, el resultado del aprovisionamiento es la presencia en el dispositivo de credenciales válidas y otras configuraciones necesarias para un SSID o red Wi-Fi específica. La segunda versión estandarizó la estructura para representar la configuración de red en forma de documentos XML y los mecanismos para su transferencia a los dispositivos. Un conjunto de configuraciones de red que contiene, en particular, credenciales, se denomina perfil de red. Inicialmente, Apple propuso una solución similar, pero al final su desarrollo se estandarizó con cambios significativos. La siguiente captura de pantalla es un perfil de ejemplo para iOS. Además, cualquier usuario de Mac OS puede practicar la creación de perfiles utilizando la utilidad Configurador de Apple y siguiendo la documentación oficial.

Perfil de ejemplo para iOS

Perfil de ejemplo para iOS¿Cómo es el proceso de aprovisionamiento para el usuario? Existen varias soluciones comerciales de OSU en el mercado: GlobalReach Odyssys, Ruckus CloudPath, Aruba ClearPass, por lo que podemos ver el proceso utilizando una de ellas como ejemplo.

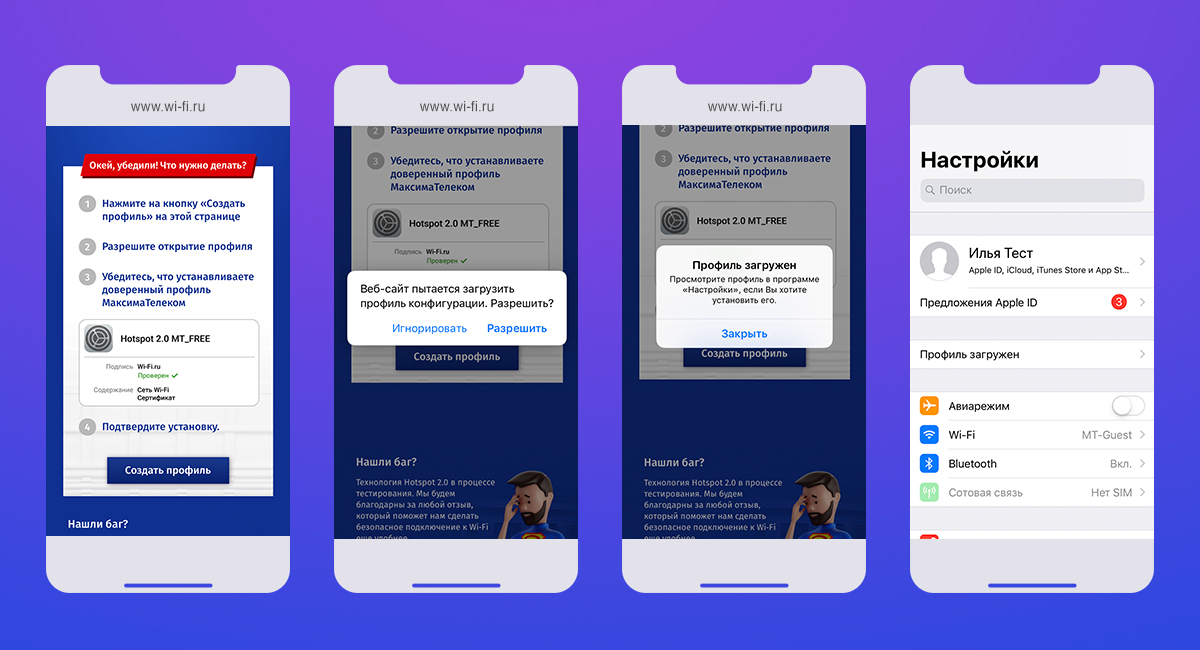

El enlace proporciona capturas de pantalla para la solución de GlobalReach Odyssys. El enlace debe abrirse solo en el navegador Safari, de lo contrario, el sistema operativo del teléfono inteligente no reconocerá el archivo de perfil (tiene la extensión mobileconfig) y no ofrecerá instalarlo.

Aquí, la configuración del perfil se muestra con el número máximo de pasos por parte del usuario, por ejemplo, cuando además del teléfono inteligente también hay un Apple Watch (sí, puede poner un perfil en el reloj y se conectará a Wi-Fi). El aprovisionamiento web de dispositivos iOS solo es posible a través del navegador Safari, este es un requisito del sistema operativo. El aprovisionamiento de dispositivos Android, según la versión, se puede realizar tanto a través del navegador como a través de la aplicación.

En general, el algoritmo de configuración de red es el mismo para todos los dispositivos:

- el usuario se conecta a una red Wi-Fi abierta (un escenario de conexión a una red cerrada especial donde solo estará disponible OSU) o usa Internet móvil para abrir la página de OSU;

- en el siguiente paso, identificamos al usuario (confirmación por SMS, ingreso de credenciales de su cuenta personal, identificación a través de la aplicación);

- en el lado del backend, generamos credenciales, guardamos y transmitimos al usuario;

- las credenciales y la configuración de red se almacenan en el dispositivo del usuario;

- el dispositivo está listo para funcionar en la red Hotspot 2.0, no se requieren acciones adicionales del dispositivo, solo necesita estar en el área de cobertura de dicha red.

Desde nuestro punto de vista, y creo que la audiencia estará de acuerdo con esto, el aprovisionamiento web requiere demasiada acción por parte del usuario, y el proceso en sí no es transparente. Nadie tiene una pregunta, ¿qué contraseña se debe ingresar en el formulario?

El uso de la aplicación reduce la necesidad de acción a un mínimo, a uno o dos. Pero, desafortunadamente, la tecnología se está moviendo activamente solo hacia el desarrollo y la estandarización del aprovisionamiento web, el Protocolo de administración de dispositivos móviles (OAM DM), mientras que la posibilidad de usar la aplicación no se refleja en el estándar. Sin embargo, los fabricantes de sistemas operativos móviles están introduciendo la funcionalidad de la configuración de software para la configuración de red Hotspot 2.0, pero las implementaciones de diferentes proveedores son significativamente diferentes, no hay universalidad.

Subtotal

Resumiendo todo lo anterior, resumimos los breves resultados de la revisión y el estado actual de la tecnología:

- Puede resolver el problema de aleatorizar direcciones MAC;

- Puede excluir la posibilidad de conectarse a un SSID falso de ciberdelincuentes para nuestros usuarios;

- Requiere aprovisionamiento de credenciales;

- Baja penetración de parte de la pila de tecnología (802.11u, aprovisionamiento) en dispositivos Android;

- Aprovisionamiento web estandarizado;

- Las disposiciones que utilizan el protocolo OMA DM están estandarizadas, cuyo alcance se limita a las redes corporativas;

- A pesar de la estandarización, la implementación y la funcionalidad admitida dependen del proveedor (especialmente relevante para Android).

Dadas las importantes ventajas de la tecnología, así como el estado actual de su desarrollo, decidimos introducir Hotspot 2.0 en nuestra red.

Implementación de Hotspot 2.0 en una red a gran escala

Durante el proceso de lanzamiento fue necesario resolver varios problemas importantes.

1. Cambios en el equipo de red inalámbricaNuestras redes más grandes, en el metro de Moscú y San Petersburgo, se basan en equipos Cisco que admiten la tecnología Hotspot 2.0. La tarea de configurar todos los controladores en el material rodante fue probablemente la más voluminosa. La configuración del controlador de referencia previamente desarrollada y probada usando el autoconfigurador (lo escribimos en un

artículo separado) se aplicó a todas las composiciones. Aplicación abarcada en varias etapas. Primero, en la rama verde del metro de Moscú, para evaluar los efectos locales y la influencia, y luego en toda la red. Ahora se despliega el segundo SSID MT en todo el material rodante del metro de Moscú.

2. Refinamiento en el lado de la infraestructura interna, en particular en el servidor RADIUS

Como tenemos un servidor RADIUS completamente desarrollado, tuvimos que implementar el soporte para EAP y el método de autenticación interna.

3. Elegir un tipo de credencial y un método de autenticación

La elección no solo debe proporcionar autenticación y autorización confiables y transparentes para el suscriptor en la red, sino también mantener la eficiencia de nuestros modelos de monetización actuales y futuros. Permítame recordarle que la monetización (a través de publicidad y servicios adicionales) nos permite proporcionar acceso a la red de forma gratuita.

El tipo de credenciales se elige entre el par de nombre de usuario / contraseña y el certificado X.509. A primera vista, el uso del certificado parece más confiable, moderno y prometedor. Por ejemplo, puede organizar el uso del mismo certificado para la autenticación en aplicaciones (incluso en nuestra propia cuenta personal), además de forma transparente. Sin embargo, la cuestión de administrar certificados de usuario en una red pública grande (en lugar de una red corporativa limitada cuando hay acceso físico a los dispositivos) parece no trivial, especialmente dadas las diferencias en las implementaciones de los fabricantes.

Por lo tanto, elegimos el par de nombre de usuario / contraseña. El método es TTLS, ya que es ampliamente utilizado para el roaming internacional de Wi-Fi entre operadores. Para autenticar el servidor y excluir la posibilidad de conectarse a SSID falsos (existen matices, los consideraremos en la sección de seguridad), emitiremos una clave y un certificado, cuya parte privada se colocará en el servidor AAA, y el abierto se incluirá en el perfil. Por lo tanto, en la etapa de conexión, se producirá la autenticación del servidor de autorización.

4. ProvidenciaLa pregunta más difícil, que no está completamente cerrada. Necesitamos asegurarnos de que las credenciales se transfieran a los dispositivos del usuario con un mínimo de acciones por parte del propietario, y es mejor ser transparente para él. Es necesario garantizar el mismo flujo para los propietarios de iOS y Android, donde no solo la versión a la versión del sistema operativo, sino también para dispositivos de diferentes fabricantes, las configuraciones de credenciales pueden diferir drásticamente. Desafortunadamente, todavía no hay una solución universal. Teníamos ideas para transferir la funcionalidad de aprovisionamiento y administración de conexión Wi-Fi a una aplicación móvil como una solución universal, pero encontramos limitaciones en ambas plataformas.

En este momento estamos continuando la investigación y, posiblemente, en la versión final habrá cambios en el procedimiento de aprovisionamiento o parte de la funcionalidad. Todavía consideramos la idea de usar la aplicación como la más prometedora y fácil de usar, y continuamos desarrollando esta idea.

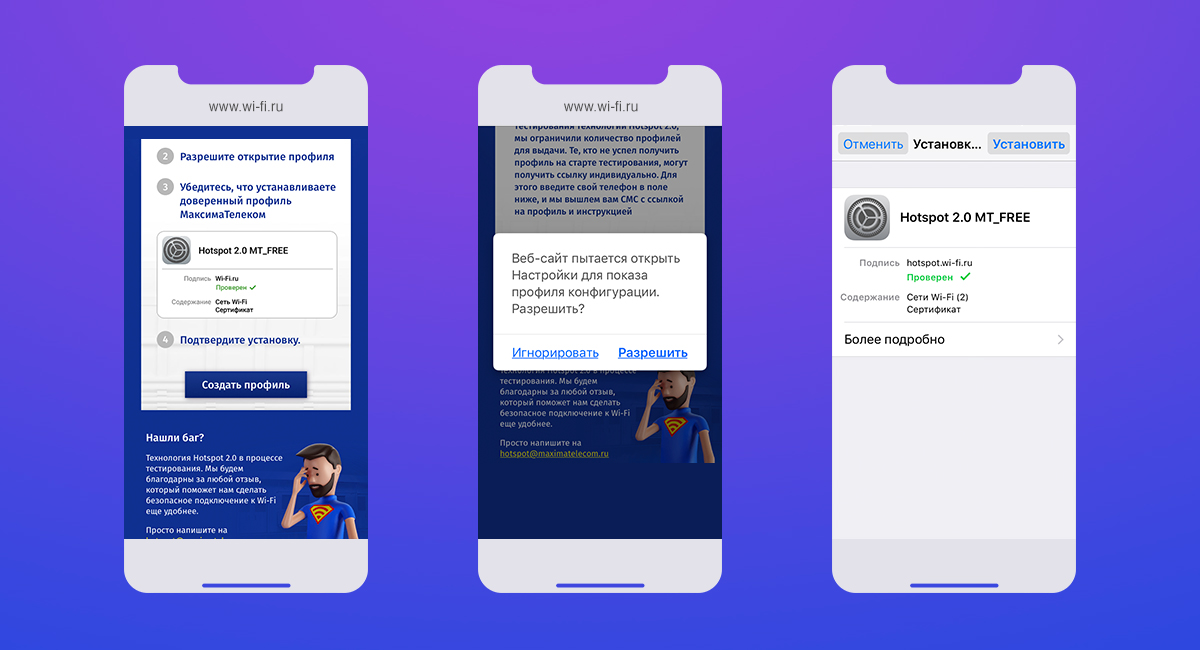

Pero debe comenzar en alguna parte, y dado que el proceso de aprovisionamiento está unificado en todos los dispositivos iOS, comenzamos a implementar Hotspot 2.0 con dispositivos Apple. Hemos desarrollado un aprovisionamiento de servicios web. Invitamos a todos a participar en la prueba abierta de la nueva red, instrucciones detalladas al final del artículo.

Acerca de la seguridad

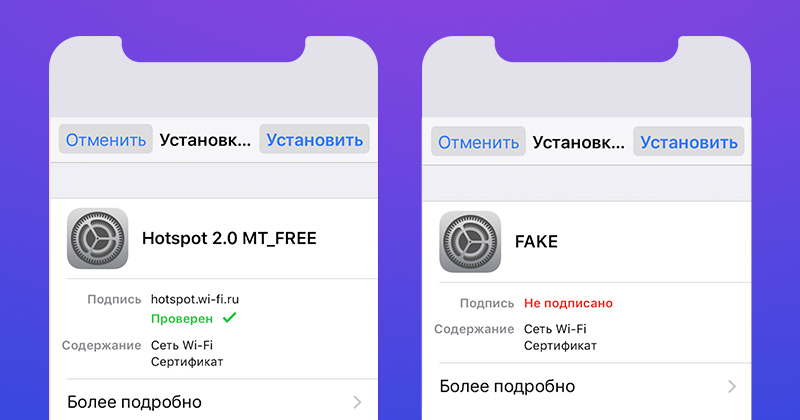

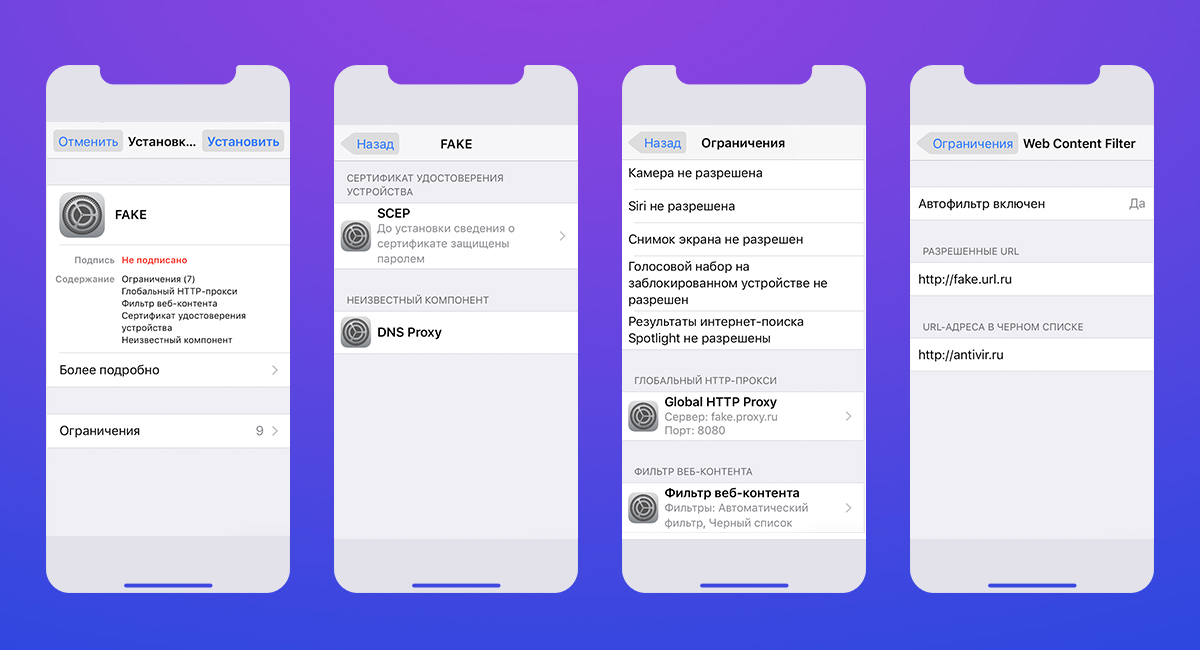

Proporcionar redes Wi-Fi y credenciales utilizando perfiles de iOS es solo una pequeña parte de la funcionalidad de MDM (Administración de dispositivos móviles). En manos de los atacantes, la funcionalidad puede tener consecuencias negativas para los usuarios, hasta el bloqueo completo del dispositivo o su gestión por parte de terceros. En particular, se pueden agregar restricciones en la instalación / eliminación de aplicaciones a través del perfil, un atacante puede controlar la instalación de aplicaciones, puede dirigir el tráfico de usuarios a través de su proxy, etc. Por lo tanto, el proceso de instalación de un perfil requiere una mayor atención del usuario;

debe asegurarse de que el perfil sea lanzado por una empresa confiable.Ahora, la única forma transparente de aprovisionar dispositivos iOS para trabajar en redes Hotspot 2.0 es establecer perfiles. Nos gustaría dar algunas recomendaciones sobre la instalación de perfiles que serán útiles no solo en el contexto de la configuración de Wi-Fi:

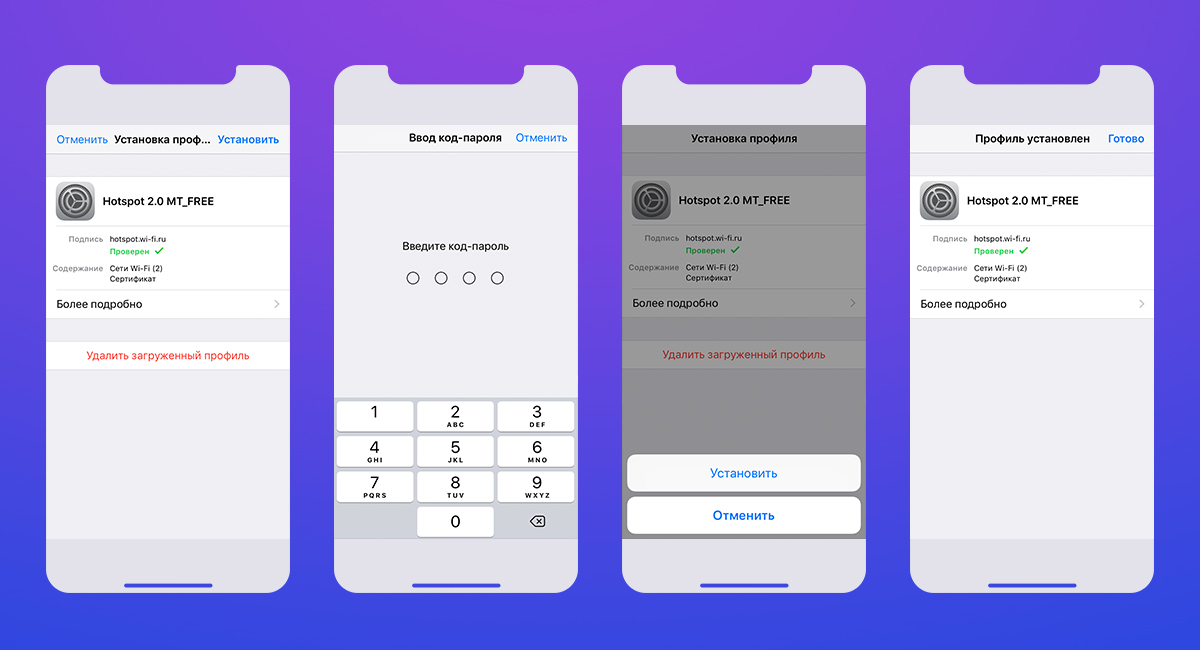

- Instale perfiles solo de una fuente confiable. La fiabilidad de la fuente se confirma mediante una firma digital válida. La firma válida en la ventana de instalación del perfil se indica con una inscripción verde: Verificado o Verificado. También puede prestar atención al dominio para el que se emite el certificado. En nuestro caso, este es hotspot.wi-fi.ru. En el futuro, puede ser arbitrario en el dominio wi-fi.ru. No se recomienda instalar un perfil con una firma no válida.

Ejemplo de un perfil válido e inválido

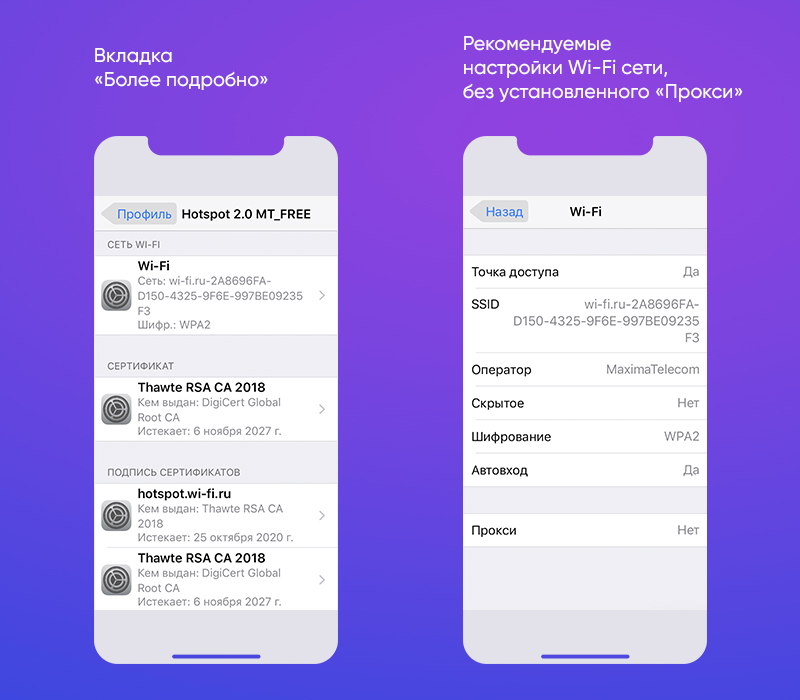

Ejemplo de un perfil válido e inválido- Antes de instalar el certificado, verá qué cambios y configuraciones se realizarán. Nuestro perfil contiene configuraciones de red Wi-Fi y un certificado intermedio para autenticar un servidor RADIUS. En la pestaña "Más detalles", puede ver información detallada sobre la configuración de la red Wi-Fi y los certificados instalados. No se recomienda establecer un perfil donde “Proxy” esté configurado en la configuración de la red Wi-Fi.

- Se recomienda encarecidamente no instalar certificados que contengan otras configuraciones, especialmente SCEP; esto permitirá a los atacantes obtener el control total sobre el dispositivo instalando cualquier perfil sin su participación.

Perfil de ejemplo con varias limitaciones de la funcionalidad del dispositivo móvil

Perfil de ejemplo con varias limitaciones de la funcionalidad del dispositivo móvil- Para los dispositivos Android, la recomendación principal es asegurarse de que el certificado del servidor se use en la configuración de la red Wi-Fi, de lo contrario será posible conectarse a SSID falsos. iOS, Android , — / . .

Por el momento, Hotspot 2.0 aún no ha alcanzado su madurez y se encuentra en la etapa de desarrollo y formación, pero queremos ser una empresa que dé el primer paso para promover e implementar esta nueva tecnología en Rusia. Para nosotros, como operador de un servicio popular de la ciudad, esta es una forma de aumentar la seguridad del Wi-Fi público. De hecho, al implementar Hotspot 2.0 en la red MT_FREE en el metro de Moscú, estamos creando la red Wi-Fi pública más grande de Europa con una conexión cifrada a nivel de radio.Estamos lanzando pruebas abiertas de la tecnología Hotspot 2.0 en la red de metro para usuarios de iOS. Para hacer esto, debe seguir el procedimiento de aprovisionamiento haciendo clic en el enlace wi-fi.ru/hotspoty estableciendo el perfil. Después de eso, la conexión a una red Wi-Fi y el acceso a un entorno seguro ocurrirá automáticamente tan pronto como su dispositivo aparezca en el área de cobertura MT_FREE (y, como resultado, MT).Informaremos los resultados de las pruebas abiertas en un texto separado. Por lo tanto, una gran solicitud: participar activamente en las pruebas y enviar comentarios sobre el trabajo de la nueva red a hotspot@maximatelecom.ru.

Por el momento, Hotspot 2.0 aún no ha alcanzado su madurez y se encuentra en la etapa de desarrollo y formación, pero queremos ser una empresa que dé el primer paso para promover e implementar esta nueva tecnología en Rusia. Para nosotros, como operador de un servicio popular de la ciudad, esta es una forma de aumentar la seguridad del Wi-Fi público. De hecho, al implementar Hotspot 2.0 en la red MT_FREE en el metro de Moscú, estamos creando la red Wi-Fi pública más grande de Europa con una conexión cifrada a nivel de radio.Estamos lanzando pruebas abiertas de la tecnología Hotspot 2.0 en la red de metro para usuarios de iOS. Para hacer esto, debe seguir el procedimiento de aprovisionamiento haciendo clic en el enlace wi-fi.ru/hotspoty estableciendo el perfil. Después de eso, la conexión a una red Wi-Fi y el acceso a un entorno seguro ocurrirá automáticamente tan pronto como su dispositivo aparezca en el área de cobertura MT_FREE (y, como resultado, MT).Informaremos los resultados de las pruebas abiertas en un texto separado. Por lo tanto, una gran solicitud: participar activamente en las pruebas y enviar comentarios sobre el trabajo de la nueva red a hotspot@maximatelecom.ru.Instrucciones de instalación de perfiles

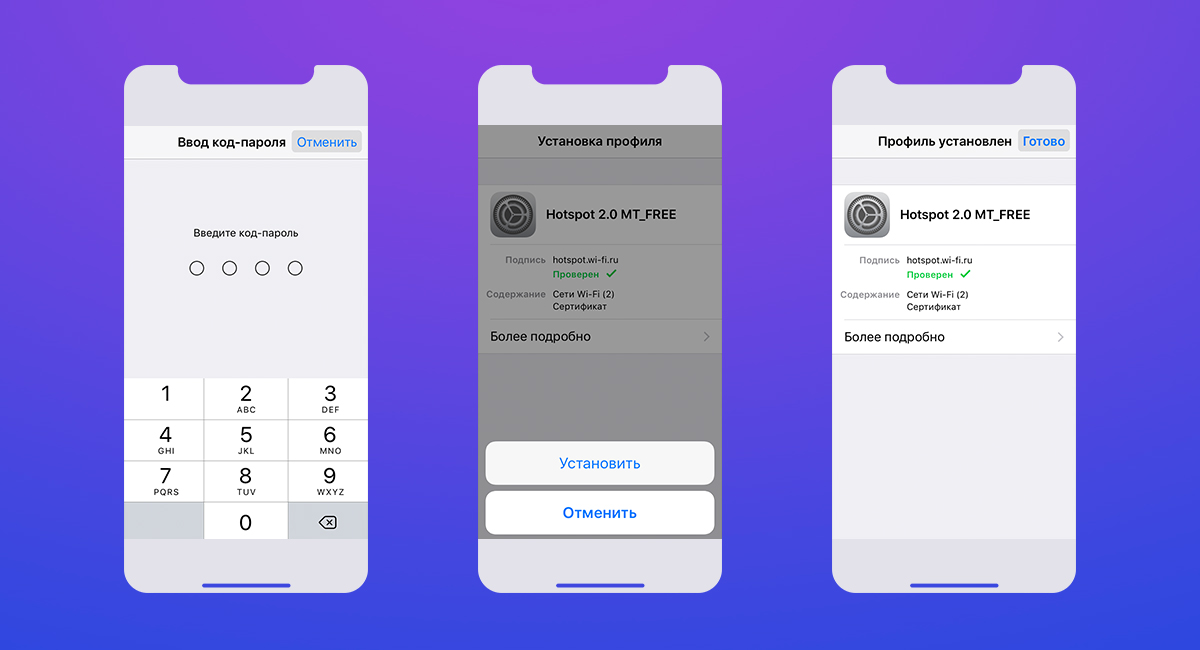

El enlace al servicio de generación de perfiles wi-fi.ru/hotspot debe abrirse solo desde dispositivos iOS y en el navegador Safari. Esta es una limitación del sistema operativo. Utilizamos este escenario de aprovisionamiento solo durante las pruebas de red abierta. En un futuro cercano, planeamos lanzar una opción ya específica usando la aplicación.La configuración del perfil de flujo para iOS hasta la versión 11 inclusive y a partir de la 12 difieren. A continuación se muestra el flujo para versiones hasta 11 inclusive:

diferencias en el flujo de instalación de un perfil para iOS desde la versión 12:

diferencias en el flujo de instalación de un perfil para iOS desde la versión 12:

Instrucciones de eliminación de perfiles

Se genera un perfil con un período de validez hasta el 30 de noviembre de 2019. Después de este período, el perfil se elimina automáticamente sin ninguna acción por parte del usuario. Si fuera necesario eliminar un perfil antes, esto puede hacerse manualmente.