Hoy en día, ningún dispositivo con conexión de red está protegido contra posibles piratas informáticos. Incluso la camara.

En la conferencia de hackers DEF CON 2019, Eyal Itkin de Check Point Software Technologies

reveló el primer exploit en vivo

del mundo para el protocolo

PTP (Protocolo de transferencia de imágenes). Muchas DSLR modernas admiten la transferencia de archivos a través de WiFi. En este caso, se describe un punto de acceso WiFi malicioso, al que se conectan automáticamente las cámaras circundantes.

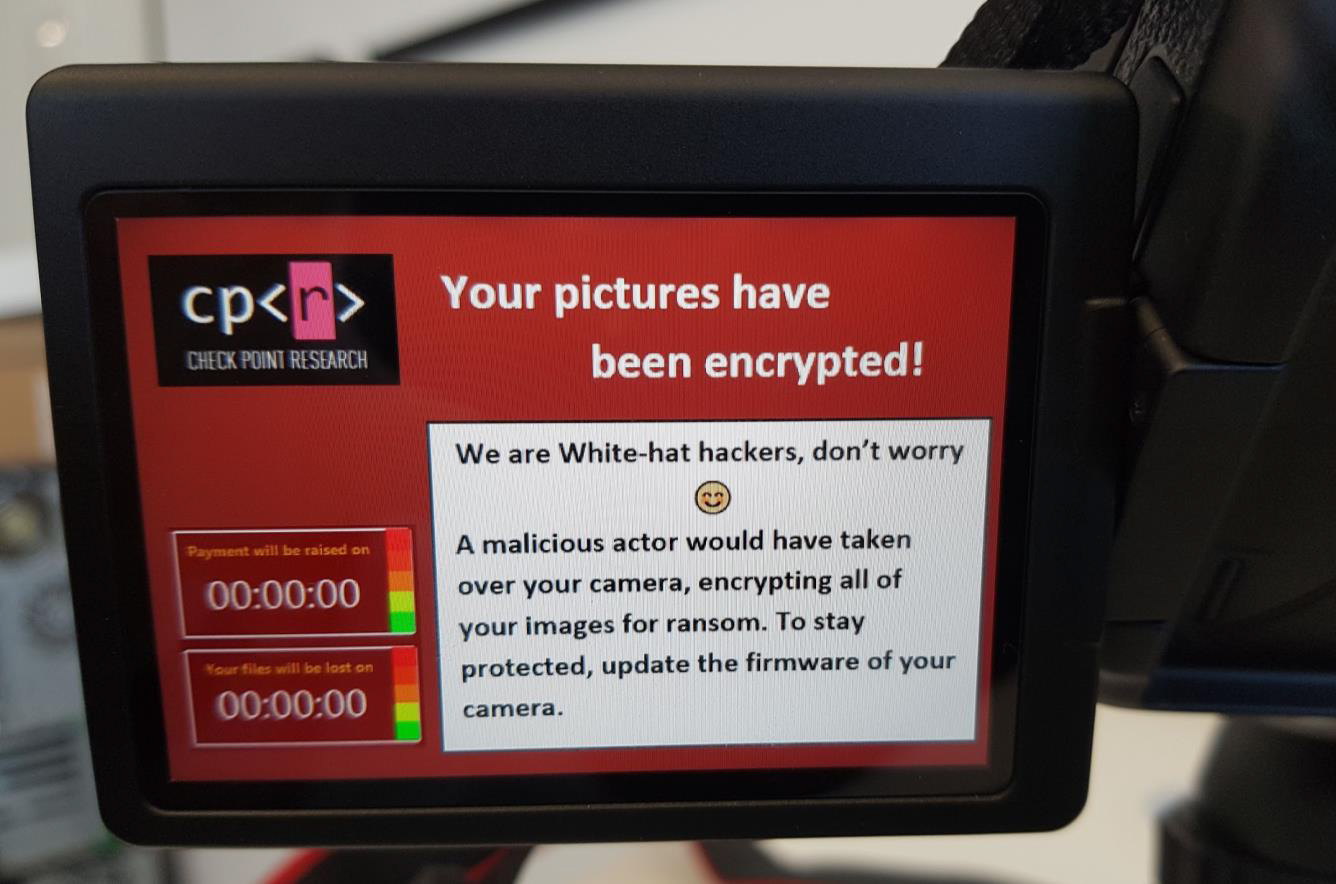

El exploit también funciona cuando la cámara está físicamente conectada a la computadora a través de PTP / USB. En ambos casos, un atacante puede establecer una conexión con la cámara y cargar código ejecutable en ella. Por ejemplo, para cifrar todas las imágenes en una tarjeta.

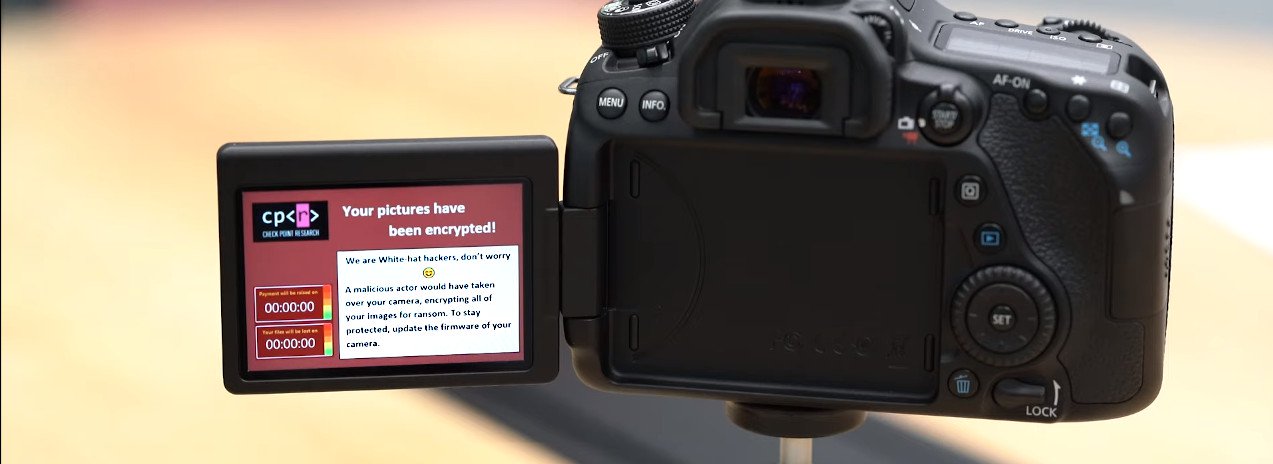

Por ejemplo, Check Point Eyal Itkin cargó una versión de demostración de un malware ransomware en una cámara Canon EOS 80D que encripta archivos en una tarjeta flash. Itkin sugiere que este es un modelo muy real de monetización: a menudo se almacenan fotos de eventos importantes de la vida allí, por lo que las personas querrán pagar para recuperarlas.

Además del ransomware, otros métodos de explotación de exploits son teóricamente posibles:

- Incapacidad completa

- Usando la cámara para espionaje (ella ya toma fotos)

Eligieron el modelo Canon porque este fabricante controla más del 50% del mercado mundial de cámaras digitales. Además, se ha desarrollado un amplio movimiento de modificación alrededor de las cámaras Canon. Los activistas realizan ingeniería inversa de firmware y hardware para lanzar firmware gratuito con funcionalidad mejorada: vea

Magic Lattern y

Canon Hack Development Kit (CHDK).

Pero se aplican métodos similares a otras cámaras, ya que todas admiten PTP de manera estándar. Y este protocolo tiene propiedades importantes que favorecen la piratería:

- sin autenticación y encriptación (el protocolo fue creado originalmente bajo USB, entonces no se supuso la existencia de PTP / IP);

- soporte para docenas de equipos complejos con una rica funcionalidad;

- Soporte WiFi.

En relación con la piratería, Canon emitió un parche y

una advertencia de seguridad , en la que recomienda a los usuarios que tomen precauciones, no se conecten a redes WiFi sospechosas y desactiven las funciones de red si no se utilizan.

Video demo

Detalles técnicos de ataque

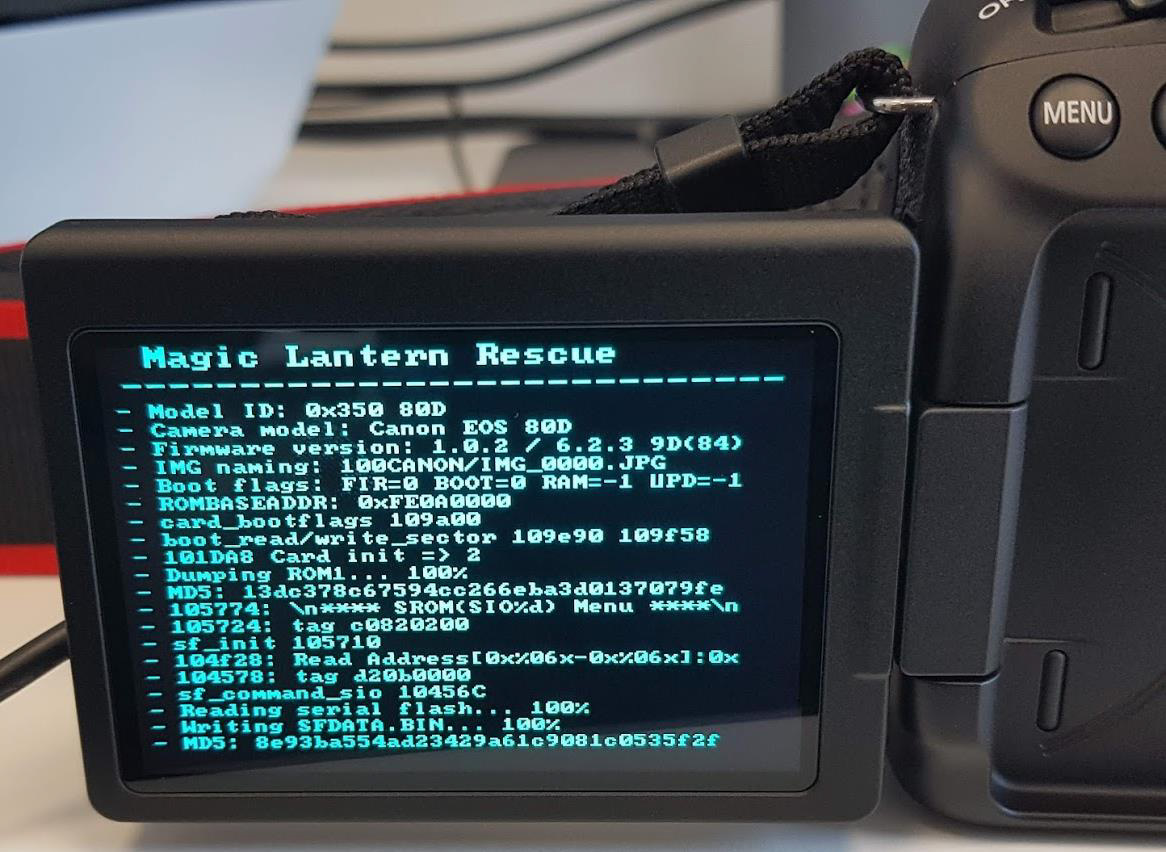

Lo primero que hizo el hacker fue realizar ingeniería inversa y analizar el firmware de la cámara. Resultó que está cifrado por AES, pero no hay clave. Pero la comunidad Magic Lattern ya ha resuelto este problema. Utilizaron ROM Dumper y obtuvieron llaves.

El volcado se carga en la IDA, y Magic Lattern tiene una buena base de datos con direcciones documentadas desde donde se llama esta o aquella función. Las cámaras Canon utilizan el sistema operativo en tiempo real patentado por DryOS. Gracias a ella, el dispositivo puede reiniciarse en solo tres segundos.

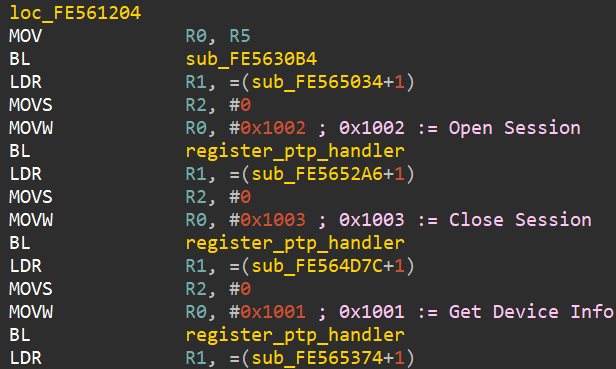

Aquí hay una

lista de comandos PTP con códigos de operación en DryOS. Para encontrar el código necesario en el firmware, simplemente inicie una búsqueda de la constante correspondiente indicada en la lista para cada comando.

Un análisis superficial de algunas funciones que funcionan con comandos PTP mostró que son bastante difíciles de implementar (148 controladores únicos en una función) y que existen vulnerabilidades obvias en los desbordamientos del búfer.

Itkin encontró cuatro vulnerabilidades de desbordamiento del búfer al llamar a cuatro comandos PTP (SendObjectInfo, NotifyBtStatus, BLERequest, SendHostInfo): números de vulnerabilidad CVE-2019-5994, CVE-2019-5998, CVE-2019-5999, CVE-2019-6000). Curiosamente, dos vulnerabilidades están relacionadas con el procesamiento de Bluetooth, aunque este modelo de cámara no es compatible con Bluetooth.

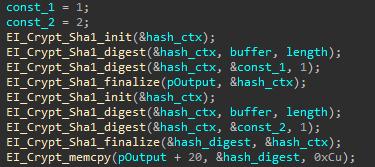

Ahora quedaba por recoger una hazaña adecuada, que se hizo. Pero el autor no se detuvo allí y, para una demostración más visual, decidió escribir un programa de ransomware que cifrará los archivos en una tarjeta flash. ¡Y la idea no era implementar su propia criptografía, sino

usar las funciones de cifrado AES integradas en el firmware de Canon ! En busca de funciones criptográficas, Iskin incluso encontró las claves de cifrado.

Debido a la implementación patentada, fue difícil entender cómo se genera la clave en el firmware. Pero esta comprensión no es necesaria para usar funciones criptográficas, dijo Itkin. Al comando del malware, cifran con éxito las fotos en el mapa y calculan la firma correcta.

Itkin también desarrolló una manera de instalar una actualización de firmware malicioso en la cámara sin intervención del usuario (CVE-2019-5995).

En una presentación sobre DEF CON, el autor

dice que este es el primer exploit para el protocolo PTP y "una forma confiable de capturar la mayoría de las DSLR sin explotar ninguna vulnerabilidad".