Buenas tardes Estás preocupado por Valentina Ostroukhova de la contabilidad. Sergey Sergeyevich se va de vacaciones por dos semanas y lo reemplazaré. ¿Podría darme acceso a sus carpetas en el directorio // fs-buh / black_cashier / corruption para este momento? Gracias de antemano!

Valentina Ostroukhova, contadora asociada

Hola Esta es Kolya del soporte técnico. Hemos creado un nuevo grupo en AD específicamente para el nuevo jefe del departamento de seguridad. Hay acceso a servidores específicos. ¿Puede agregarme allí temporalmente para que pueda verificar la exactitud del acceso? Gracias

Nikolay Zubatov, ingeniero de soporte técnico

¿Qué sucede si la empresa no cumple con los términos de los derechos otorgados y Valentina y Nikolai aún tienen acceso a recursos innecesarios para su trabajo? Cuantos más usuarios en la organización, más amenazas potenciales. En el artículo le diremos en qué consiste el ciclo de vida de los usuarios y sobre una herramienta para controlarlo.

El ciclo de vida de un usuario es el aprovisionamiento, la gestión y el desaprovisionamiento del usuario. En cada una de estas etapas, los atributos específicos se asignan o deshabilitan al usuario: membresía de grupo, buzón, acceso al almacenamiento de archivos, etc. Si desea saber más sobre el proceso, le recomendamos

este documento . Y consideraremos el control sobre los atributos del usuario y la formación de informes detallados.

El primer paso funciona mejor en las organizaciones: crear usuarios y otorgarles derechos. La administración y la desactivación de los usuarios a veces pasan por alto y comienza un desastre. Dos historias al comienzo del artículo son una ilustración gráfica.

Estas historias son casos reales de dos de nuestros clientes. En el tercer cliente, encontramos usuarios que no cambiaron sus contraseñas durante 2 o más años (no, la política para el período de validez se configuró allí, pero no para todos). Resultó que ahora nadie sabe por qué esos usuarios necesitan tales privilegios. En uno de los bancos hubo un caso de cuentas de usuario no personalizadas no bloqueadas de usuarios remotos que alguna vez estuvieron en concesionarios de automóviles y emitieron préstamos. El banco cerró esta área tan pronto como dos años, pero las cuentas activas permanecieron. En otra compañía, todos los usuarios tenían acceso a una impresora láser a color, donde los empleados estaban felices de imprimir documentos personales, fotografías y otras cosas no relacionadas con el trabajo. También hubo un caso con grupos de AD anidados, en el que los usuarios con derechos administrativos en el dominio no han sido identificados durante años.

Cuéntanos en los comentarios sobre situaciones similares y cómo fueron identificadas. La sensación de que puedes esperar historias muy sorprendentes.

Las secuencias de comandos autoescritas y las capacidades internas de AD (y otros productos de Microsoft) no siempre brindan la oportunidad de observar en detalle el verdadero alcance de la discrepancia con los requisitos de seguridad elementales. Además, el apoyo para tales decisiones generalmente lo realiza una persona específica, sin la cual no está claro cómo funciona bajo el capó. Usar una solución comercial para informar sobre los derechos de los usuarios es identificar amenazas ocultas y reducir la dependencia de personas específicas.

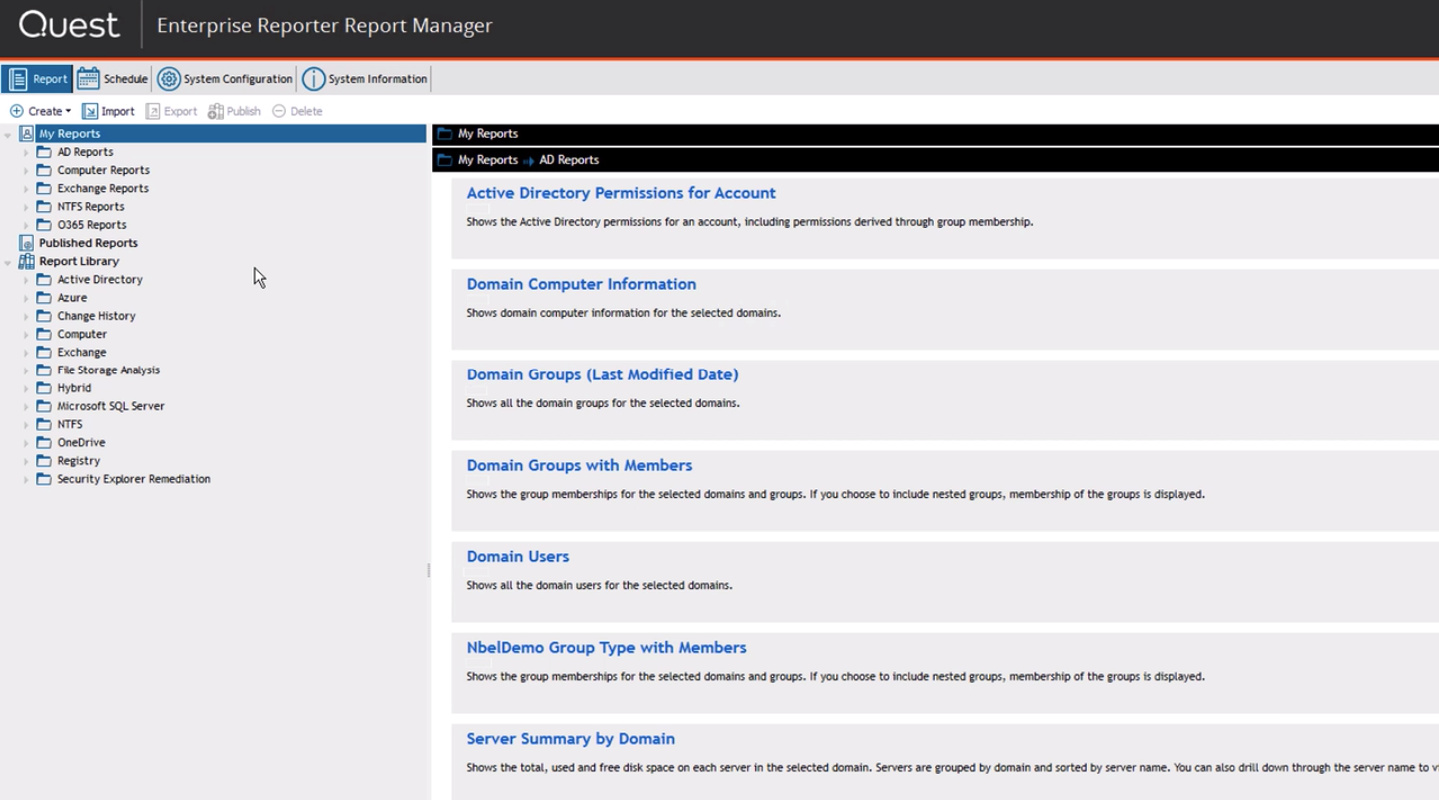

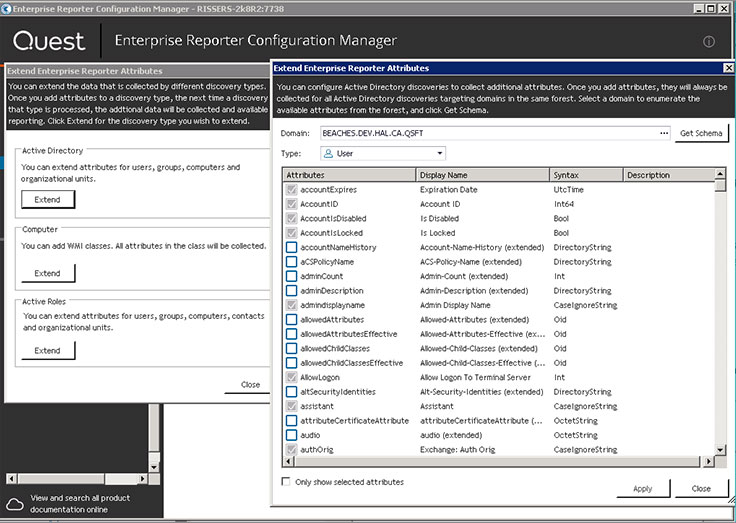

Quest Enterprise Reporter es una herramienta de control de acceso e informes de seguridad para entornos de Microsoft: Active Directory / Azure AD, Exchange / Exchange Online, Office 365, Windows Servers, OneDrive for Business, SQL Server, infraestructura de Azure (VM, discos, grupos de seguridad de red y el resto)

Varios cientos de informes preinstalados para la infraestructura enumerada, la capacidad de realizar acciones de control sobre los derechos de acceso (agregar un usuario a un grupo, cancelar el acceso a un directorio, etc.) navegando directamente desde un informe y generando informes propios basados en los datos disponibles en la infraestructura.

Cada informe puede generarse según un cronograma y verificarse, por ejemplo, si los objetos están en el nivel correcto si utiliza el

enfoque "Bosque rojo" o ESAE .

Destacamos los informes más reveladores de Quest Enterprise Reporter:

- Usuarios administrativos que no han iniciado sesión en los últimos 30 días. En el mismo informe, puede ver usuarios de grupos anidados.

- Usuarios con una contraseña infinita.

- Servicios lanzados no desde la cuenta del sistema. Uno de los tipos de ataques es iniciar sesión en el servidor a través de un servicio (iniciar sesión como un servicio), lanzado desde una cuenta específica.

- Grupos en AD con un solo usuario.

- Revisiones instaladas en la computadora.

- Software instalado en controladores de dominio (o cualquier otra computadora).

- Acceso a carpetas compartidas para una cuenta o acceso a una carpeta de diferentes cuentas. Estos dos informes relacionados nos permitirán identificar situaciones del historial al comienzo de este artículo.

- Archivos anteriores a N días, archivos creados en los últimos 30 días, archivos abiertos en los últimos 30 días.

- Buzones delegados y sus propiedades.

- Derechos de acceso para cuentas al esquema en la base de datos MSSQL.

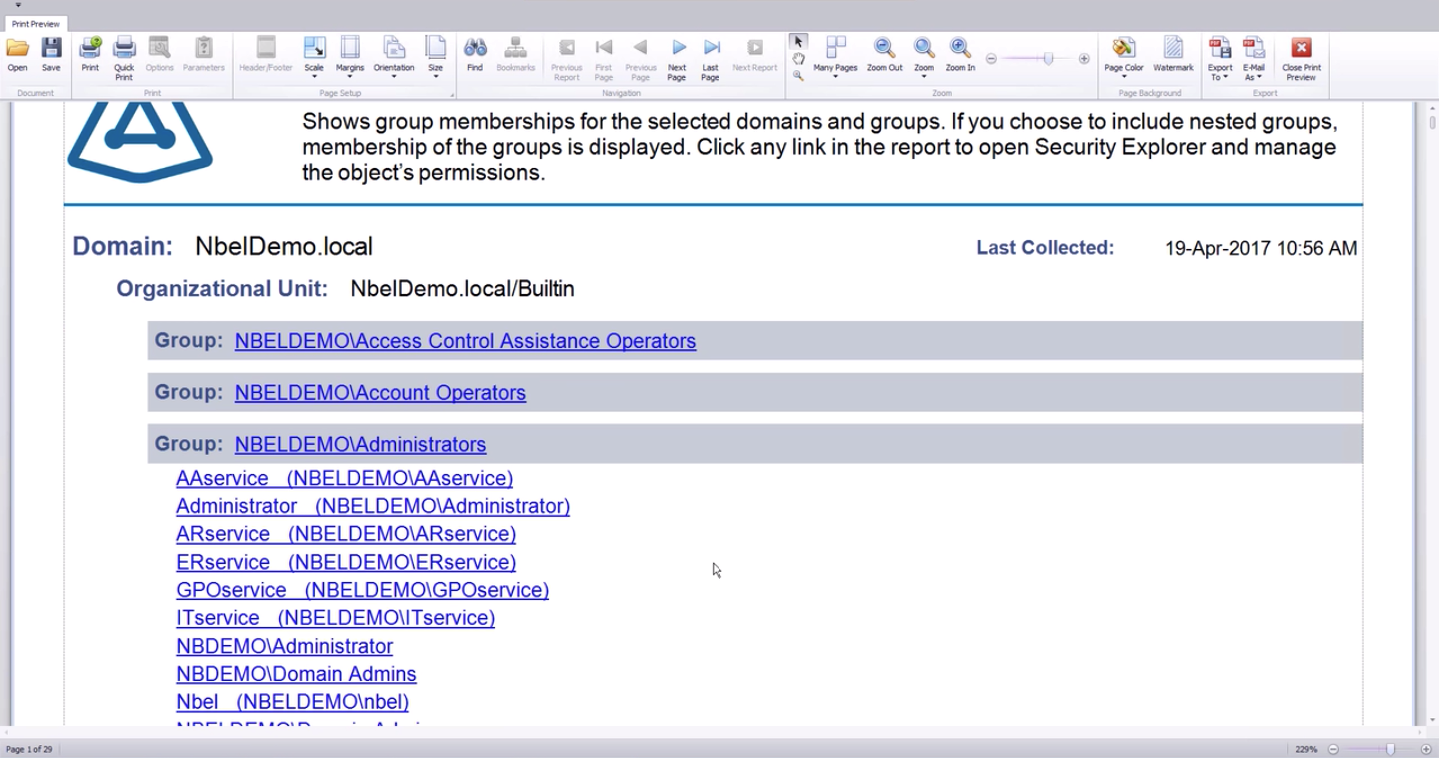

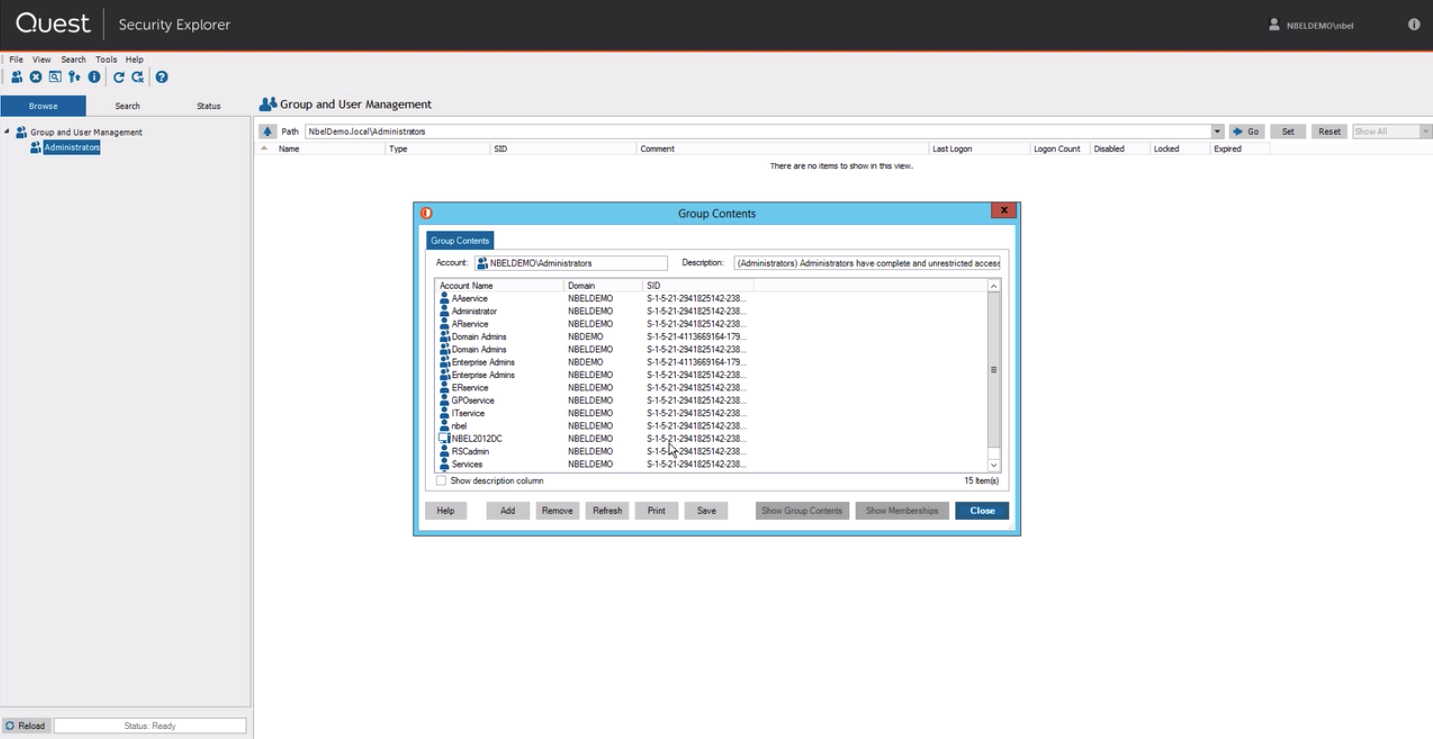

Directamente desde el informe de enlace, puede ir a Security Explorer, a través del cual se realizan acciones típicas: agregar al grupo AD, asignar derechos de acceso a la carpeta, etc. Así es como se ve un informe especializado.

Módulo Security Explorer para determinar a qué archivos tiene acceso un usuario.

Desde la misma interfaz, puede asignar derechos precisos al archivo.

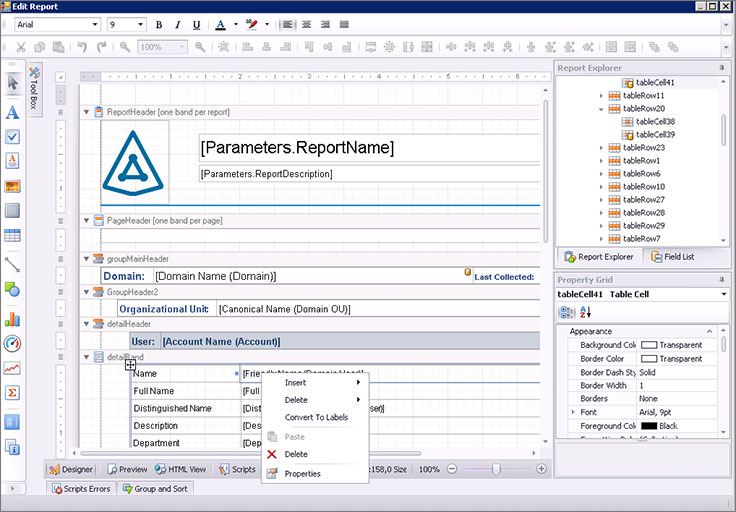

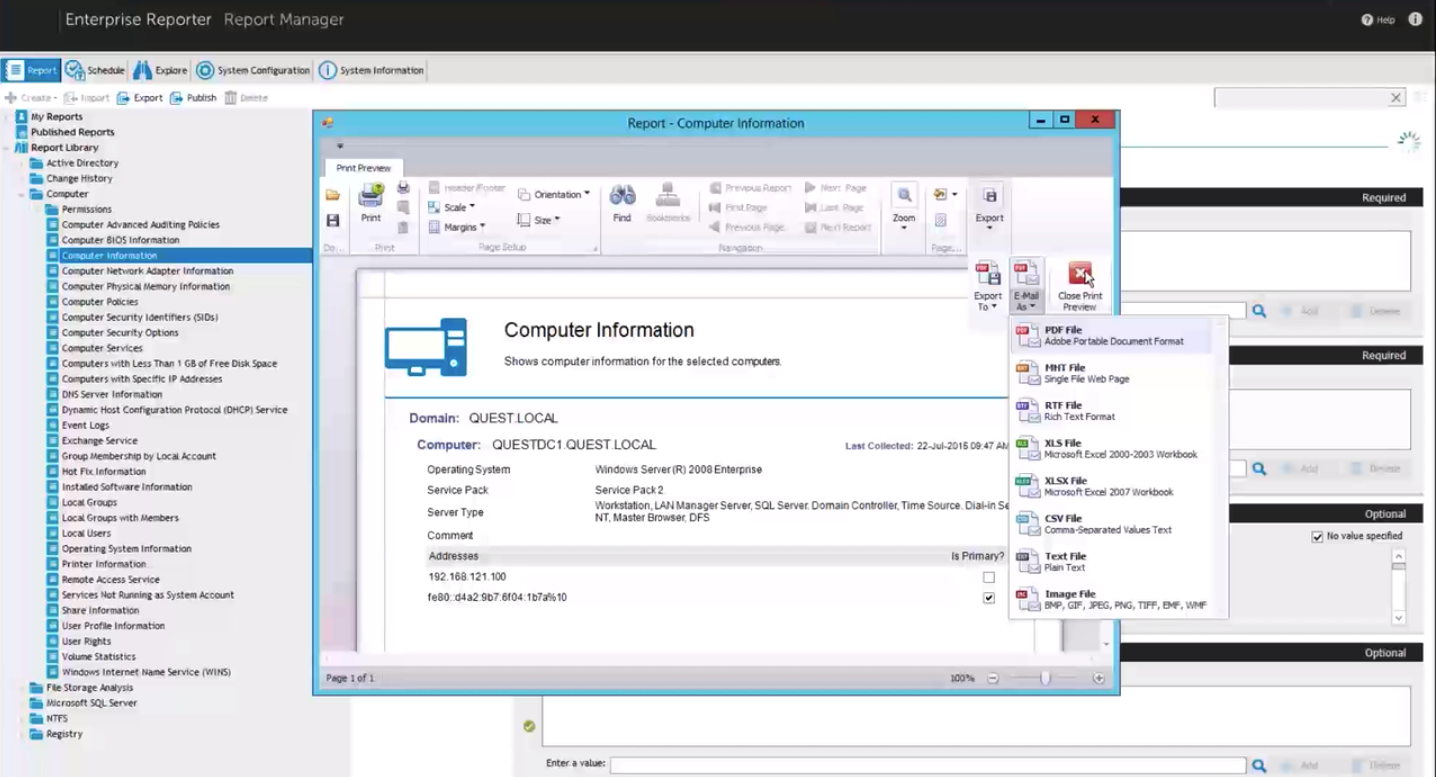

Si su empresa tiene requisitos especiales para el formato de los informes, puede insertar fácilmente un logotipo y crearlo según sea necesario.

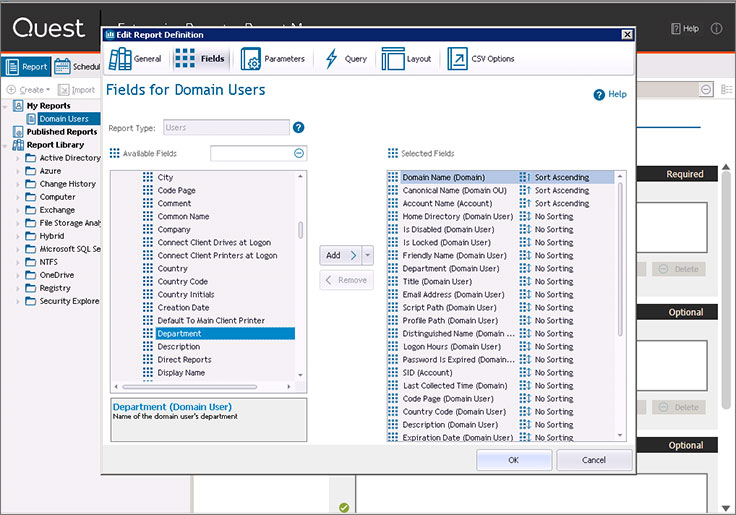

Los campos en el informe también pueden ser arbitrarios (de disponibles).

La descarga de informes en varios formatos está disponible desde la interfaz.

Quest Enterprise Reporter es una solución simple pero funcional que se instala y funciona. Este producto es parte del grupo de soluciones Quest para administrar la infraestructura de Microsoft. Escribimos sobre esto en detalle en el

artículo sobre automatización de la auditoría de seguridad de la información . Si está interesado en probar el producto en su infraestructura o desea obtener más información sobre el producto, deje los contactos y escriba brevemente sobre la infraestructura de Microsoft existente en el

formulario de comentarios de nuestro sitio web .