Pensé que sería genial cubrir eventos de conferencias internacionales. Y no solo en la revisión general, sino para hablar sobre los informes más interesantes. Traigo a su atención los primeros diez calientes.

- Esperando un tándem amistoso de ataques IoT y ranzomvari

- "Abre la boca, di 0x41414141": ataque a la infraestructura cibernética médica

- Toothy explotar al borde de pinchos de publicidad contextual

- Cómo los verdaderos hackers esquivan la publicidad dirigida

- 20 años de hackear MMORPG: gráficos más geniales, los exploits son lo mismo

- Hackea los robots hasta que llegue Skynet

- La militarización del aprendizaje automático.

- Recordar todo: implantar contraseñas en la memoria cognitiva

- Y le preguntó al bebé: "¿De verdad crees que solo los hackers del gobierno pueden llevar a cabo ataques cibernéticos en la red eléctrica?"

- Internet ya sabe que estoy embarazada

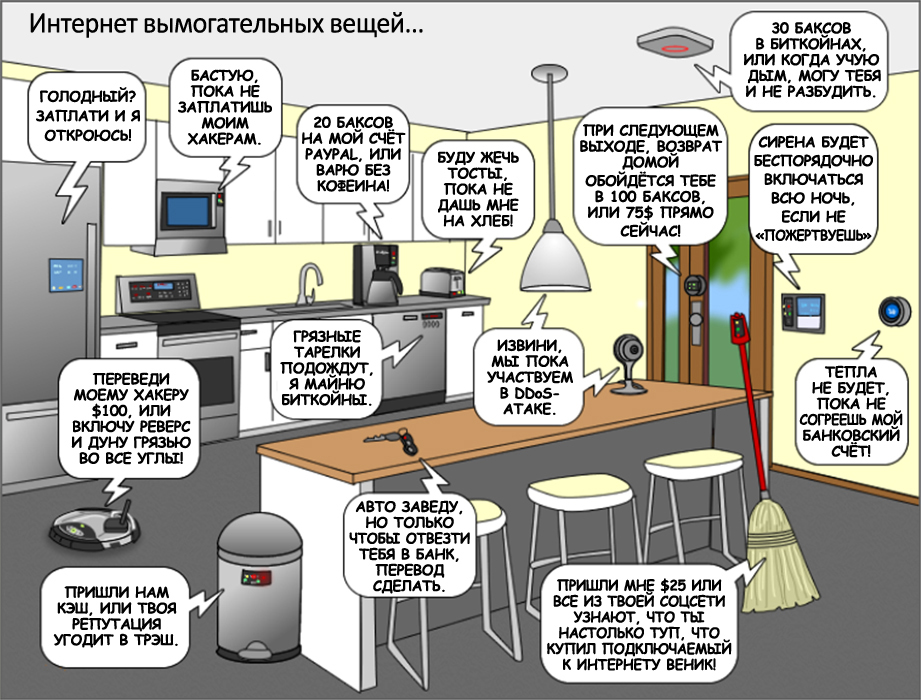

1. Esperando un tándem amistoso de ataques de IoT y ranzomvari

En 2016, vimos un rápido aumento en los ataques de ranzomvari. Todavía no nos hemos recuperado de estos ataques, ya que una nueva ola de ataques DDoS con IoT nos ha cubierto. En este informe, el autor proporciona una descripción por fases de cómo ocurre el ataque de ranzomvar. Cómo funciona el ranzomvar y qué debe hacer el investigador en cada etapa para contrarrestar el ranzvomar.

Al mismo tiempo, confía en técnicas comprobadas. Luego, el orador arroja luz sobre cómo los IoT están involucrados en los ataques DDoS: dice qué papel juega el malware auxiliar en la implementación de estos ataques (para su posterior asistencia, por su parte, en la realización de un ataque DDoS por parte del ejército IoT). También cuenta cómo un tándem de ataques de ranzomvari e IoT puede convertirse en una gran amenaza en los próximos años. El orador es el autor de los libros "Malware, Rootkits & Botnets: a Beginner's Guide", "Advanced Malware Analysis", "Hacking Exposed: Malware & Rootkits Secrets & Solutions", por lo que se informa con conocimiento.

2. “Abre la boca, di 0x41414141”: ataque a la infraestructura cibernética médica

El equipo médico conectado a Internet es una realidad clínica omnipresente. Dicho equipo es de gran ayuda para el personal médico, ya que una parte importante de la rutina está automatizada. Sin embargo, este equipo contiene muchas vulnerabilidades (tanto de software como de hardware) que abren un amplio campo de actividad para un atacante potencial. En el informe, el orador comparte su experiencia personal en la realización de pentests para infraestructura cibernética médica; y también cuenta cómo los atacantes comprometen el equipo médico.

El orador describe: 1) cómo los atacantes explotan los protocolos de comunicación patentados, 2) cómo buscan vulnerabilidades en los servicios de red, 3) cómo comprometen los sistemas de soporte vital, 4) cómo explotan las interfaces de depuración de hardware y un bus de datos del sistema; 5) cómo atacan las principales interfaces inalámbricas y las tecnologías inalámbricas propietarias específicas; 6) cómo penetran en los sistemas de información médica y luego leen y editan: información personal sobre la salud del paciente; registros médicos oficiales cuyo contenido es normal incluso del paciente; 7) cómo violan el sistema de comunicación, que los equipos médicos utilizan para intercambiar información y equipos de servicio; 8) cómo el personal médico restringe el acceso al equipo; o incluso bloquearlo.

Durante su pentest, el orador encontró muchos problemas con el equipo médico. Entre ellos: 1) criptografía débil, 2) la capacidad de manipular datos; 3) la capacidad de reemplazar equipos de forma remota, 3) vulnerabilidades en protocolos patentados, 4) la posibilidad de acceso no autorizado a bases de datos, 5) nombres de usuario / contraseñas inmutables codificados. Y también otra información confidencial almacenada en el firmware del equipo o en los binarios del sistema; 6) la susceptibilidad del equipo médico a ataques DoS remotos.

Después de familiarizarse con el informe, resulta obvio que la ciberseguridad del sector médico actual es un caso clínico y necesita cuidados intensivos.

3. Toothy explotar al borde de pinchos de publicidad contextual

Todos los días, millones de personas van a las redes sociales: para trabajar, para entretenerse o simplemente así. Bajo el capó de las redes sociales hay plataformas de anuncios invisibles para el visitante promedio, quienes son responsables de entregar publicidad contextual relevante a los visitantes de las redes sociales. Las plataformas de anuncios son fáciles de usar y muy efectivas. Por lo tanto, en demanda entre los anunciantes.

Además de la oportunidad de llegar a un público amplio, lo que es muy beneficioso para los negocios, las plataformas de anuncios también le permiten reducir el alcance de la orientación, hasta una persona específica. Además, la funcionalidad de las plataformas de anuncios modernas incluso le permite elegir en cuál de los muchos gadgets de esta persona en particular mostrar anuncios.

T.O. Las plataformas de anuncios modernas permiten al anunciante llegar a cualquier persona, en cualquier parte del mundo. Pero esta oportunidad también puede ser utilizada por los atacantes, como una puerta de entrada a la red en la que trabaja su presunta víctima. El orador demuestra cómo un anunciante malicioso puede usar la plataforma de anuncios para apuntar con precisión su campaña de phishing, desplegada para entregar un exploit personalizado a una persona específica.

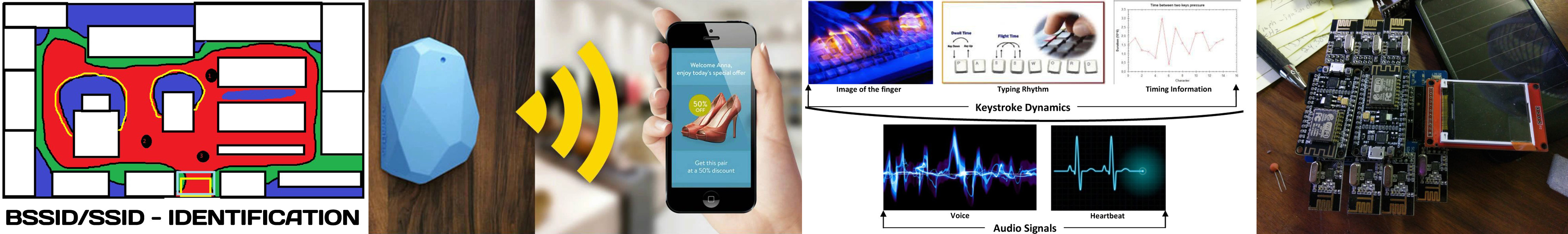

4. Cómo los hackers reales esquivan la publicidad dirigida

Utilizamos muchos servicios informáticos diferentes en nuestra vida diaria. Y es difícil para nosotros rechazarlos, incluso cuando de repente descubrimos que nos están vigilando por completo. Tan total que siguen cada uno de nuestros movimientos y cada una de nuestras yemas de los dedos.

El orador explica con lucidez cómo los vendedores modernos utilizan una amplia variedad de métodos de orientación esotérica. Recientemente escribimos sobre la paranoia móvil, sobre la vigilancia total. Y muchos lectores tomaron lo que estaba escrito con un chiste inocuo, pero se puede ver en el informe presentado que los especialistas en marketing modernos ya están utilizando tecnologías similares para rastrearnos.

Bueno, ¿qué puede hacer? La industria de publicidad contextual, que alimenta esta vigilancia total, está dando pasos agigantados. En la medida en que las plataformas de anuncios modernas pueden rastrear no solo la actividad de red de una persona (pulsaciones de teclas, mover el puntero del mouse, etc.), sino también sus características fisiológicas (cómo presionamos las teclas y movemos el mouse). T.O. medios modernos para rastrear plataformas de anuncios integradas en servicios sin los cuales no podemos imaginar la vida, no solo debajo de nuestra ropa interior, sino incluso debajo de nuestra piel. Si no tenemos la oportunidad de abandonar estos servicios excesivamente observacionales, ¿por qué no intentar al menos bombardearlos con información inútil?

El informe demostró el dispositivo del autor (bot de hardware y software), que le permite: 1) inyectar balizas Bluetooth; 2) datos ruidosos recopilados de los sensores a bordo del vehículo; 3) falsificar los parámetros de identificación del teléfono móvil; 4) hacer ruido en la forma de digitación (en el teclado, mouse y sensor). Se sabe que toda esta información se utiliza para orientar anuncios en dispositivos móviles.

La demostración muestra que después del lanzamiento del dispositivo del autor, el sistema de seguimiento se vuelve loco; que la información que recopila se vuelve tan ruidosa e imprecisa que nuestros observadores ya no se beneficiarán de ella. Como una broma, el orador demuestra cómo, gracias al dispositivo presentado, el "sistema de seguimiento" comienza a percibir a un pirata informático de 32 años, para una niña de 12 años que ama a los caballos con locura.

5. 20 años de hackear MMORPG: gráficos más geniales, los exploits son lo mismo

El tema de la piratería de MMORPG ha sido discutido en DEF CON durante 20 años. Para rendir homenaje al aniversario, el presentador describe los momentos más emblemáticos de estas discusiones. Además, habla sobre sus aventuras en el campo de la caza furtiva de juguetes en línea. Comenzando con Ultima Online (en 1997). Y los años siguientes: Dark Age of Camelot, Anarchy Online, Asherons Call 2, ShadowBane, Lineage II, Final Fantasy XI / XIV, World of Warcraft. Incluyendo varios representantes nuevos: Guild Wars 2 y Elder Scrolls Online. ¡Y esto está lejos de todo el historial del hablante!

El informe proporciona detalles técnicos sobre la creación de exploits para MMORPG que ayudan a conseguir dinero virtual y que son relevantes para casi todos los MMORPG. El orador habla brevemente sobre la eterna confrontación entre los cazadores furtivos (fabricantes de hazañas) y la "vigilancia de peces"; y la condición técnica actual de esta carrera armamentista.

Explica la técnica de análisis detallado de paquetes y cómo configurar exploits para que no se detecte el hecho de la caza furtiva en el lado del servidor. Incluyendo presenta la última hazaña, que en el momento del informe - tenía una ventaja sobre la "vigilancia de peces" en la carrera armamentista.

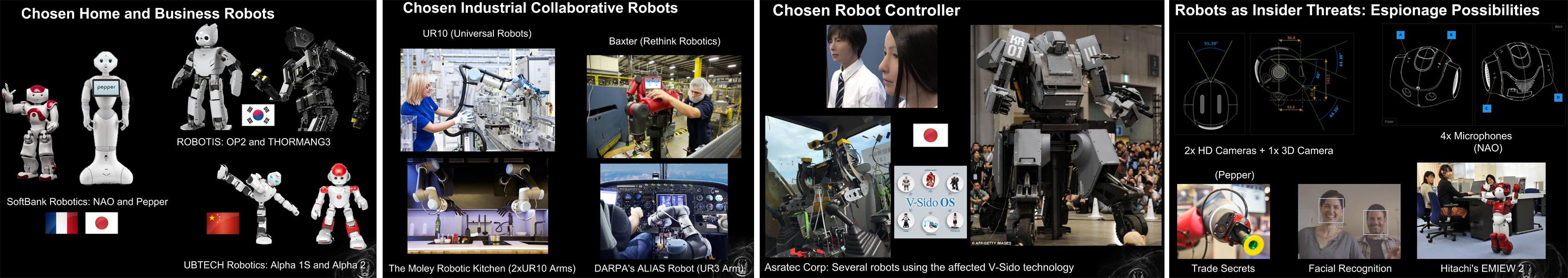

6. Hackea robots hasta que llegue Skynet

Ahora se escuchan robots. En un futuro cercano, estarán en todas partes: en misiones militares, en operaciones quirúrgicas, en la construcción de rascacielos; Asistentes de tienda en tiendas asistentes de hospital; asistentes de negocios, parejas sexuales; cocineros caseros y miembros de la familia.

A medida que el ecosistema de robots se expande y la influencia de los robots en nuestra sociedad y economía crece rápidamente, comienzan a representar una amenaza significativa para las personas, los animales y las empresas. En esencia, los robots son computadoras con brazos, piernas y ruedas. Y con las realidades actuales de la ciberseguridad, estas son computadoras vulnerables con brazos, piernas y ruedas.

Las vulnerabilidades de software y hardware de los robots modernos permiten a un atacante usar las capacidades físicas del robot, para causar daños a la propiedad o financieros; o incluso por accidente o intencionalmente crear una amenaza para la vida humana. Las amenazas potenciales para todo lo que está cerca de los robots aumentan exponencialmente con el tiempo. Además, están creciendo en contextos que la industria establecida de seguridad informática nunca había visto antes.

En sus estudios recientes, el orador encontró muchas vulnerabilidades críticas en los robots domésticos, corporativos e industriales, de fabricantes conocidos. En el informe, revela los detalles técnicos de las amenazas actuales y explica cómo los atacantes pueden comprometer varios componentes del ecosistema del robot. Con una demostración de exploits existentes.

Entre los problemas identificados por el hablante en el ecosistema de robots: 1) comunicaciones inseguras; 2) la posibilidad de corrupción de memoria; 3) vulnerabilidades que permiten la ejecución remota de código (RCE); 4) la posibilidad de violar la integridad del sistema de archivos; 5) problemas con la autorización; y en algunos casos una falta general de la misma; 6) criptografía débil; 7) problemas con la actualización del firmware; 8) problemas de privacidad; 8) características no documentadas (también vulnerables a RCE, etc.); 9) configuración predeterminada débil; 10) "marcos vulnerables de código abierto para controlar robots" y bibliotecas de software.

El orador ofrece demostraciones en vivo de varios escenarios de piratería relacionados con el ciberespionaje, amenazas internas, daños a la propiedad, etc. Al describir escenarios realistas que se pueden observar en la naturaleza, el orador habla sobre cómo la inseguridad de la tecnología moderna de robots puede conducir a la piratería. Explica por qué los robots pirateados son aún más peligrosos que cualquier otra tecnología comprometida.

El orador también llama la atención sobre el hecho de que los proyectos de investigación en bruto entran en producción antes de que se resuelvan los problemas de seguridad. El marketing siempre gana. Es urgente corregir esta situación poco saludable. Hasta que llegue Skynet. Aunque ... El siguiente informe sugiere que Skynet ya ha llegado.

7. La militarización del aprendizaje automático.

A riesgo de ser conocido como un científico extravagante, el orador todavía está conmovido por su "creación del diablo completamente nuevo", que presenta con orgullo DeepHack: una IA de hackers de código abierto. Este bot es un cracker de aplicaciones web de autoaprendizaje. Se basa en una red neuronal, que se entrena mediante prueba y error. Al mismo tiempo, ante las posibles consecuencias para una persona de estos ensayos y errores, DeepHack trata con negligencia aterradora.

Usando un solo algoritmo universal, aprende a explotar varios tipos de vulnerabilidades. DeepHack abre la puerta al reino de la IA de hackers, muchos de los cuales ya se pueden esperar en el futuro cercano. En este sentido, el orador caracteriza orgullosamente a su bot como "el principio del fin".

El orador cree que las herramientas de piratería basadas en IA, que aparecerán pronto después de DeepHack, son una tecnología fundamentalmente nueva que los ciberdefensores y los ciberatacantes aún no han adoptado. El orador garantiza que el próximo año cada uno de nosotros escribirá herramientas de hackers con aprendizaje automático, o intentará desesperadamente defenderse de ellos. No hay un tercero.

Además, ya sea en broma o en serio, el orador afirma: “La inevitable anti-utopía de la IA, que ya no es prerrogativa de los genios diabólicos, ya está disponible para todos hoy. Por lo tanto, únete a nosotros y te mostraremos cómo puedes participar en la destrucción de la humanidad creando tu propio sistema de aprendizaje automático militarizado. Por supuesto, si los huéspedes del futuro no nos impiden hacer esto ".

8. Recordar todo: implantar contraseñas en la memoria cognitiva

¿Qué es la memoria cognitiva? ¿Cómo se puede "implantar" una contraseña allí? ¿Y es generalmente seguro? ¿Y por qué tales trucos? La idea es que cuando utilice el enfoque descrito, no podrá chatear sobre sus contraseñas, incluso bajo coacción; manteniendo la posibilidad de autorización en el sistema.

El informe comienza con una explicación de lo que es la memoria cognitiva. Luego explica cómo difieren la memoria explícita e implícita. A continuación, se analizan los conceptos de consciente e inconsciente. Y también explica qué tipo de esencia es: la conciencia. Describe cómo nuestra memoria codifica, almacena y recupera información. Se describen las limitaciones de la memoria humana. Y también cómo se entrena nuestra memoria. Y el informe termina con una historia sobre la investigación moderna sobre la memoria cognitiva humana, en el contexto de cómo implementar contraseñas en ella.

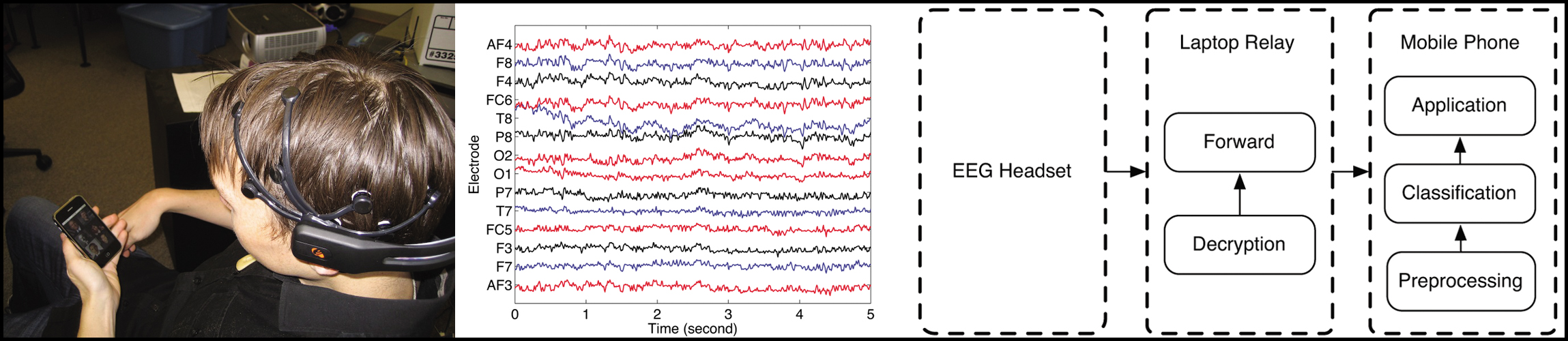

El orador, por supuesto, no dio una solución completa a la ambiciosa declaración hecha en el título de su presentación, pero al mismo tiempo trajo varios estudios interesantes sobre los enfoques para resolver el problema. En particular, la investigación en la Universidad de Stanford, cuyo tema es el mismo tema. Y un proyecto para desarrollar una interfaz hombre-máquina para personas con discapacidad visual, con una conexión directa con el cerebro. El orador también se refiere a un estudio realizado por científicos alemanes que lograron llevar a cabo una conexión algorítmica entre señales eléctricas cerebrales y frases verbales; el dispositivo que desarrollaron le permite escribir texto con solo pensarlo. Otro estudio interesante al que hace referencia el orador es un neuroteléfono, una interfaz entre el cerebro y un teléfono móvil, que usa auriculares inalámbricos EEG (Dartmouth College, EE. UU.).

Como ya se señaló, la ambiciosa declaración hecha en el título de su presentación, el orador no llegó a una decisión completa. Sin embargo, el orador señala que a pesar del hecho de que todavía no existe una tecnología para implantar una contraseña en la memoria cognitiva, el malware que está tratando de extraerlo ya está allí.

9. Y la miga preguntó: "¿De verdad crees que solo los hackers del gobierno pueden llevar a cabo ataques cibernéticos en la red eléctrica?"

El funcionamiento ininterrumpido de la electricidad es de suma importancia en nuestra vida cotidiana. Nuestra dependencia de la electricidad se hace especialmente evidente cuando se apaga, incluso por un corto tiempo. Hoy se cree que las redes cibernéticas en la red son extremadamente complejas y están disponibles solo para los piratas informáticos del gobierno.

El orador cuestiona esta opinión establecida y presenta una descripción detallada del ataque a la red eléctrica, cuyos costos son aceptables incluso para los piratas informáticos no gubernamentales. Demuestra información recopilada de Internet que será útil para modelar y analizar la cuadrícula objetivo. También explica cómo se puede utilizar esta información para modelar ataques a redes eléctricas en todo el mundo.

El informe también demuestra la vulnerabilidad crítica descubierta por el orador en los productos de General Electric Multilin, que son ampliamente utilizados en el sector energético. El orador describe cómo comprometió por completo el algoritmo de cifrado utilizado en estos sistemas. Este algoritmo se utiliza en los productos General Electric Multilin para la comunicación segura de subsistemas internos y para administrar estos subsistemas. .

( ), , ; . , , .

10. ,

– . Android-, , , . , , , , , , .

, ? , , - ; ( ..) /.

El orador presenta los resultados de su análisis de ciberseguridad de más de una docena de aplicaciones que predicen la probabilidad de concepción y rastrean el curso del embarazo. Descubrió que en la mayoría de estas aplicaciones, existen serios problemas con la ciberseguridad en general y la privacidad en particular.