De hecho, los expertos en ciberseguridad protegen el dinero, los datos y la reputación de las empresas, sus empleados y usuarios. Hay algo de lo que estar orgulloso. Sin embargo, no se sabe tanto sobre quienes protegen nuestra seguridad en el espacio de Internet como sobre los desarrolladores de los que están hablando y escribiendo. Alguien escribió una aplicación o juego que trajo al creador popularidad y dinero, alguien más desarrolló una plataforma de criptomonedas que los intercambios de criptomonedas llamaron la atención. El trabajo de "seguridad de la información" permanece oculto de miradas indiscretas.

Sin embargo, no es menos importante que el trabajo de los programadores, porque sus productos se están volviendo populares en cierta medida debido al trabajo coordinado de los expertos en seguridad cibernética. Este artículo explica qué es la profesión en sí y con qué puede contar cuando comience su viaje como seguridad de la información. Victor Chaplygin, profesor

de la facultad de seguridad de la información (SI)

GeekBrains , ayudó a comprender este difícil tema.

¿Quién puede llamarse a sí mismo un especialista en seguridad de la información?

Como en muchas otras especialidades técnicas, en el especialista en seguridad de la información, uno que tiene una importante formación técnica. Tal persona debería tener una sólida experiencia en el trabajo práctico con diferentes tecnologías (cuáles, hablaremos a continuación), pero la capacitación teórica también debe estar en la cima. Además, y esto es algo que no se encuentra en la mayoría de las otras especialidades: debe estar bien versado en el cumplimiento, es decir, Conocer las normas y requisitos legales del campo de la protección de la información y la seguridad de la información en general.

Un buen experto en ciberseguridad es un profesional que sabe cuán groseramente piensa un atacante y qué herramientas puede usar un ciberdelincuente. De todas las técnicas y vectores de ataque, alrededor del 80% son conocidos por especialistas, lo que hace posible tratarlos con éxito utilizando las defensas existentes. El 20% son vulnerabilidades de día cero, métodos de piratería recientemente inventados, etc. Un profesional siempre debe estar alerta para reaccionar a tiempo.

Las especialidades más importantes en seguridad de la información.

Hay muchas respuestas posibles, ya que las especialidades se pueden dividir en diferentes tipos y variedades. Además, se puede discutir durante mucho tiempo sobre qué áreas de seguridad de la información son las más importantes para todos. Por lo tanto, hacemos una asignación subjetiva de tres áreas importantes de trabajo:

Pentester Vivimos en un mundo de aplicaciones, están en todas partes: en un teléfono inteligente, una computadora portátil, un hospital e incluso en el refrigerador. Desafortunadamente, no todos los desarrolladores de software tienen habilidades más o menos avanzadas en seguridad de la información. Y si es así, entonces la vulnerabilidad puede surgir en la interacción, por ejemplo, la interfaz de la aplicación con el backend. Los errores pueden estar en el código escrito. Un experto que puede decirle cómo proteger una aplicación o servicio contra la piratería es un especialista muy valioso.

El probador de penetración es esencialmente un hacker blanco. Su tarea es estudiar la seguridad de sitios web, aplicaciones móviles, plataformas de software, etc. A diferencia de los atacantes que son castigados por sus actividades, los pentesters reciben bonificaciones por detectar vulnerabilidades. Hay freelancers entre los pentesters: a menudo son cazadores de recompensas de errores, las recompensas ofrecidas por una empresa para detectar vulnerabilidades en su servicio o aplicación. Por cierto, la Facultad de Seguridad de la Información de GeekBrains se prepara, incluidos los Pentesters. Planeamos publicar un artículo separado sobre los éxitos de algunos estudiantes.

Especialista en desarrollo seguro de aplicaciones. Tal experto ya no solo busca vulnerabilidades potenciales utilizando herramientas estándar o herramientas de su propio diseño. Es capaz de comprender el código de proyectos escritos en diferentes lenguajes de programación, identificar errores de código típicos e indicar a los desarrolladores su presencia. En su trabajo, el especialista utiliza varias herramientas, utiliza análisis de código estático y dinámico, conoce diferentes herramientas y puede actuar como experto para el equipo de desarrollo. Puede señalar a los desarrolladores las piezas de código potencialmente vulnerables que deben reescribirse.

Especialista en Seguridad de la Información. Aquí estamos hablando de profesionales que pueden ser expertos en 2-3 áreas de seguridad de la información y están bien versados en 4-5 áreas relacionadas. Dichos profesionales pueden sumergirse en la experiencia y actuar como consultores o arquitectos de proyectos complejos de alta carga.

Bueno, ¿cuánto tiempo lleva convertirse en un buen especialista?

Hay dos opciones para el desarrollo de eventos. Si, por ejemplo, un periodista que previamente escribió sobre viajes llegó a la seguridad de la información, entonces necesita pasar aproximadamente un año y medio para llegar al nivel junior. Esto se estipula que si participa de 5 a 7 horas a la semana, estudie a propósito ciertos temas.

Pero si, por ejemplo, un administrador del sistema decidió hacer una base de datos, necesitará mucho menos tiempo. Él ya sabe qué y cómo trabaja, permanece sobre una base sólida (su solidez depende de la experiencia y el tiempo de trabajo) para aplicar nuevos conocimientos y prácticas. Bajo las condiciones de capacitación similares mencionadas anteriormente: 5-7 horas a la semana, un especialista técnico tendrá aproximadamente seis meses para alcanzar el nivel junior en seguridad de la información o incluso un nivel superior.

En cualquier caso, se recomienda estudiar prácticas internacionales, por ejemplo, con ISO / IEC 27000, una serie de normas internacionales que incluyen normas de seguridad de la información publicadas conjuntamente por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC). Además, las mejores prácticas en seguridad de la información se pueden encontrar en los estándares de varias instituciones. Por ejemplo, la organización sin fines de lucro MITER ATT & CK proporciona información detallada sobre los métodos de trabajo de los ciberdelincuentes, por ejemplo, cómo comienzan el reconocimiento, luego se rompen en uno de los elementos de seguridad, penetran y se fijan en el sistema. El marco MITER ATT & CK describe en detalle cómo los atacantes pueden realizar su tarea, describir contramedidas o indicar formas efectivas de minimizar el daño si ocurre el pirateo.

Como siempre, hay un "pero". En el caso de que la capacitación se lleve a cabo formalmente, por ejemplo, en aras de las evaluaciones, no resultará nada bueno. Y el conocimiento sin práctica no hará que un especialista sea un novato.

Por supuesto, en el curso del autoaprendizaje, los estudiantes no pueden probar todas las herramientas, pero se dominan las que no se pueden evitar en futuros trabajos. Esta base es suficiente para el junior.

¿Y qué herramientas utiliza la "seguridad"?

Todo depende de en qué dirección esté involucrado el especialista, así como del lugar de su trabajo, ya sea una organización comercial o estatal. Hablando de Rusia, los especialistas en seguridad de la información a menudo tienen que trabajar con herramientas certificadas por el FSTEC FSB, simplemente porque las organizaciones gubernamentales deben usar solo software y hardware certificados. Pueden ser antivirus domésticos, cortafuegos, todo tipo de hardware.

Es más fácil para los empleados de organizaciones comerciales: aquí puede trabajar con herramientas de Cisco, Palo Alto y otras compañías internacionales o nacionales.

Un recién llegado a la seguridad de la información debe comenzar con un estudio independiente de las herramientas de código abierto antes de pasar a las herramientas de pago. Una amplia gama de productos de software que se necesitan en el trabajo diario se encuentran en Kali Linux, Parrot OS. Necesita dominar Wireshark, SqlMap, Nmap, John the Ripper y muchas otras cosas.

En cuanto a las competencias, lo más necesario para un especialista novato se puede llamar:

- búsqueda de vulnerabilidades en el lado del cliente de aplicaciones web, explotación de vulnerabilidades del cliente, métodos de protección;

- Busque habilidades para vulnerabilidades del lado del servidor, entendiendo las características de Bug Bounty;

- Hackear habilidades de redes inalámbricas, redes de dispositivos y formas de garantizar la seguridad en ellas;

- La habilidad de la aplicación inversa, búsqueda y explotación de vulnerabilidades binarias. Conceptos básicos de los protocolos criptográficos.

Por cierto, en 2016 en "Habr" se publicó la

lista promedio de deberes y requisitos de los pentesters .

Responsabilidades:- Pruebas de entornos de información y productos de software de la empresa;

- Prueba de sistemas de información para tolerancia a fallas;

- Análisis instrumental de sistemas de información;

- Identificación de amenazas actuales de acuerdo con la clasificación OWASP TOP 10, desarrollo de medidas compensatorias;

- Prueba de penetración;

- Análisis de seguridad de códigos fuente de software.

Requisitos:- Experiencia en la identificación de vulnerabilidades del sistema;

- Experiencia con Burp Suite, Hydra;

- Experimente SQLMap, OpenVAS, Metasploit Framework, Fortify, AppScan;

- Experimente Acunetix, w3af, X-Spider, Max-Patrol, Nmap;

- Conocimiento de los principios de construcción y operación de aplicaciones web;

- Conocimiento de las amenazas y vulnerabilidades típicas de las aplicaciones web enumeradas en OWASP Top 10;

- Habilidades de prueba manual y automatizada de seguridad de aplicaciones web;

- Experiencia en pruebas de penetración

- Experiencia en auditoría de sistemas de seguridad informática y de información.

Como puede ver, la lista es bastante extensa y puede ser mucho más grande. Pero no debe tener miedo: por lo general, el empleador potencial se esfuerza por cubrir el "volumen" máximo del mercado laboral, no tiene la tarea de "enviar" a todos los candidatos potenciales, incluso en la etapa de familiarización con la vacante. Puede hacerse una idea de lo que necesita el empleador leyendo 3-5 vacantes de trabajo reales.

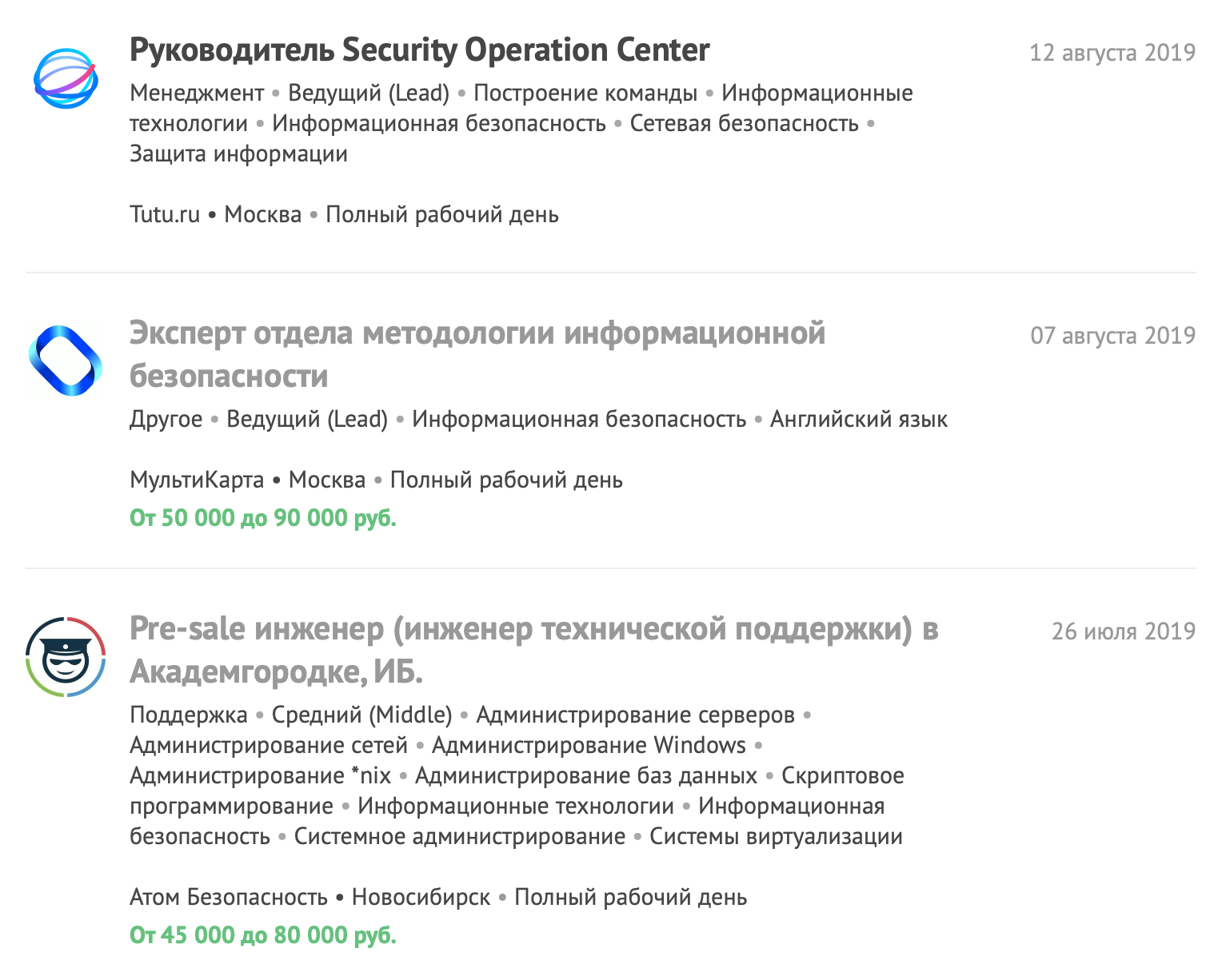

Aquí hay algunos ejemplos: trabajos reales

en el servicio My Circle .

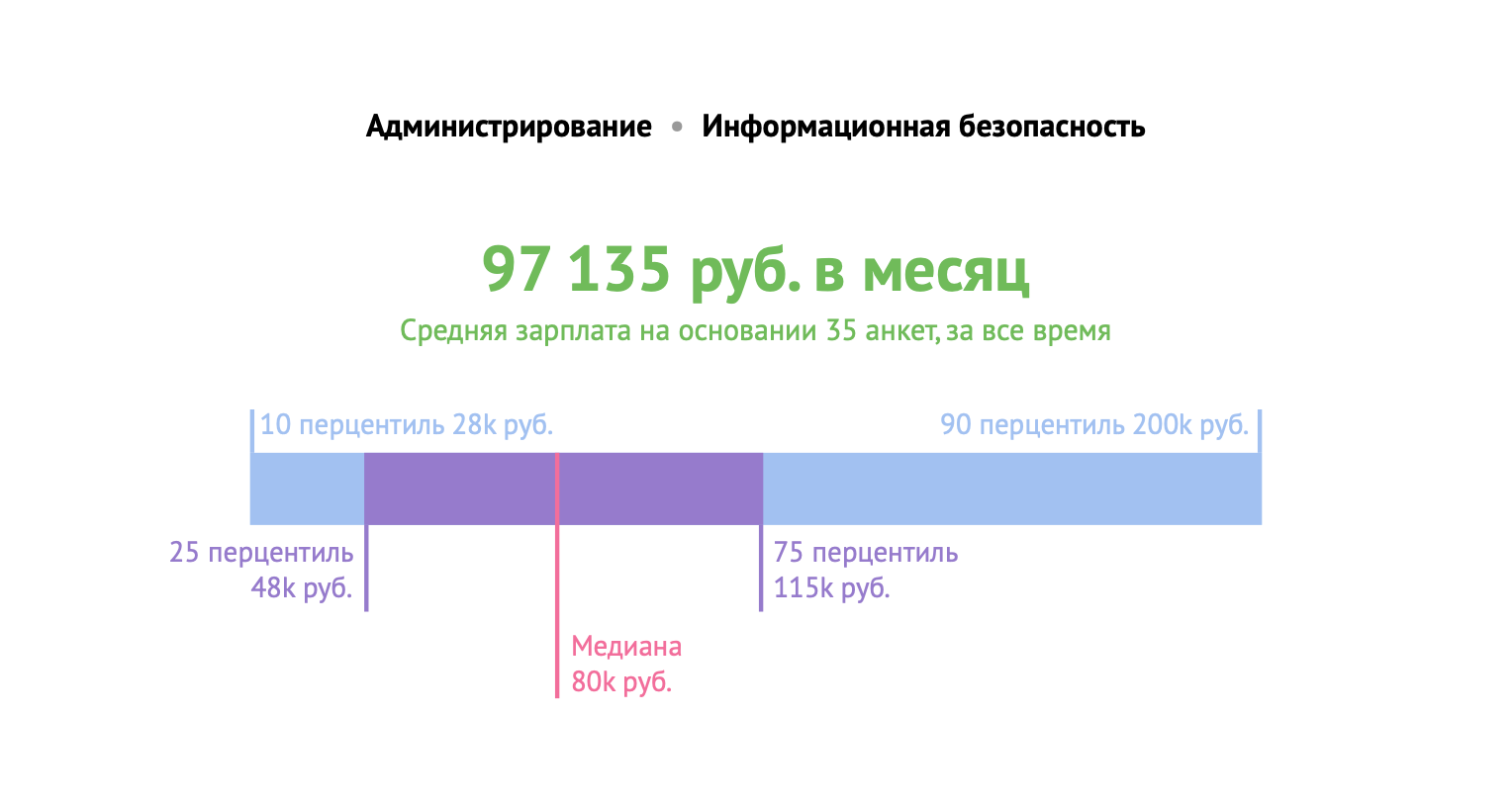

¿Cuánto gana el experto en seguridad?

La distribución de los salarios es bastante grande, como de costumbre, todo depende de la región y la especialidad. Pero el salario de un especialista en seguridad de la información ahora es decente y su tamaño aumenta gradualmente. Gran parte del crecimiento se debe al "hambre" del personal en el campo de la seguridad de la información.

Para comprender el nivel de los salarios de los especialistas, debe familiarizarse con los datos de la calculadora de salarios "Mi círculo".

Los pasantes junior

Los pasantes junior pueden esperar un rango de 35 mil rublos. hasta 60-70 mil.

El nivel promedio para el medio es de 60-70 mil a 80 mil rublos. Por cierto, un pentester puede contar con un salario de 100 mil, si hay al menos un poco de experiencia en trabajo real y buena preparación.

Luego vienen los

"soldados universales" que conocen lenguajes de programación, pueden escribir guiones y tienen conocimientos en campos relacionados. Su salario comienza desde 100 mil y puede alcanzar hasta 300-500 mil rublos. Pero no hay muchas ofertas de este tipo en el mercado, además, para lograr un nivel salarial similar, debe ser un muy, muy buen especialista. Muchas empresas están dispuestas a pagar por la experiencia.

En general, en ciudades como Moscú, San Petersburgo y Novosibirsk, puede contar con 60-120 mil rublos.

Concluyendo el artículo, vale la pena decir que la protección de la información es un área prioritaria del mercado de TI. A pesar del progreso obvio de las herramientas de automatización, las tecnologías de inteligencia artificial, una persona todavía está a la vanguardia de la protección de la información. Siempre hay una demanda de buenos especialistas y, a medida que aumenta la escasez de personal en el ámbito de la seguridad de la información, las propuestas se vuelven cada vez más interesantes.