Hoy le daremos una visión general de las tareas diarias de un analista de seguridad de la información. Su trabajo es, en esencia, un análisis constante de datos sin procesar de

fuentes heterogéneas de eventos (información y red) de seguridad para mantener (y preferiblemente) aumentar el nivel de seguridad de la organización Estas no siempre son acciones prácticas concretas, pero, como regla, incluyen la agregación de datos de muchas fuentes posibles: registros de eventos de sistemas operativos, firewalls, enrutadores, escáneres antivirus y mucho más. Entonces necesita combinar

o unirlos para obtener un conjunto de datos que pueda procesarse utilizando los algoritmos apropiados.

Contenido

- Análisis de seguridad en detalle

- Análisis SIEM vs IB

- Ejemplos prácticos

- Beneficios de IB Analytics

- UBA o análisis de comportamiento del usuario

- Cómo visualizar análisis de seguridad: paneles y modelos de amenazas

Análisis de seguridad en detalle

La parte difícil de la profesión analítica del IB es encontrar las amenazas activas actuales en el notorio pajar. Y lo que es más, vaya más allá de la amenaza actual para ver y analizar la imagen completa. Como resultado, bloquee todas las amenazas similares o invente una respuesta única pero efectiva.

Para hacer esto correctamente, es importante determinar inmediatamente el tipo de análisis requerido, así como resaltar eventos específicos en los que se centrará en esta investigación.

Esta es una vista panorámica de los análisis de seguridad de la información.

Ahora hablemos sobre la información de seguridad y la gestión de eventos, o SIEM. De hecho, esto es lo mismo que describí anteriormente: procesar registros de eventos, principalmente de los registros de sistemas operativos, dispositivos de red y otras herramientas de seguridad, y su posterior análisis combinado. Al finalizar el análisis, se utilizan estadísticas matemáticas clásicas para que los datos iniciales puedan ser interpretados de manera confiable por las personas.

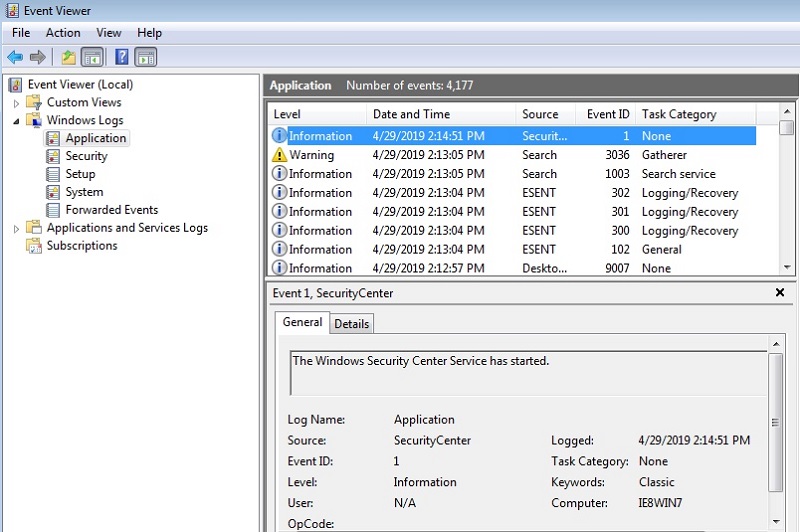

Para tener una idea de cómo se ve el trabajo con los registros de eventos, puede ver los eventos del sistema operativo Windows abriendo el Visor de eventos en sus computadoras portátiles:

Aquí es una rutina de eventos de Windows de bajo nivel: ¡no todo es tan mágico!

Aquí puede desplazarse por miles e incluso decenas de miles de eventos del sistema y de seguridad: iniciar y finalizar procesos, bloquear cuentas, ejecutar comandos de PowerShell, etc. Ahora imagine lo que debería hacer SIEM: combinar y luego encontrar correlaciones entre estos eventos del sistema operativo y los eventos capturados de los dispositivos de red y otros sistemas de seguridad, ¡y finalmente mostrarnos algo de sentido sobre esta base!

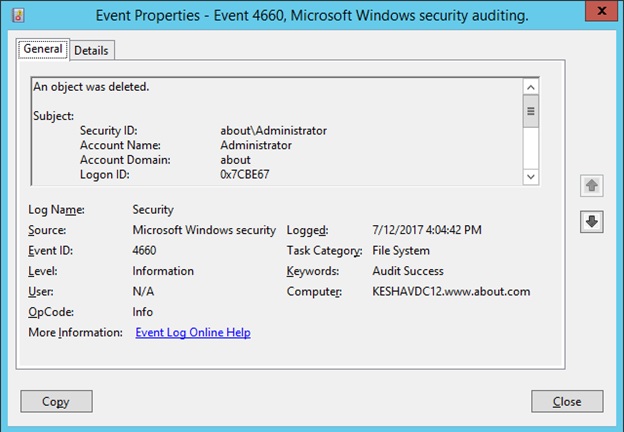

Como un pequeño ejemplo, supongamos que desea realizar un seguimiento de la

eliminación de un archivo importante. También es posible que esta eliminación, cuando se correlacione con otros eventos, indique un ataque real. Para un profesional de TI que no está familiarizado con SIEM, esto puede parecer una tarea muy simple: solo busque

en el registro de eventos de Windows, el evento de eliminación asociado con este archivo:

Oh no! ¡El evento de desinstalación de Windows (número de evento 4660) no contiene un nombre de archivo!

Desafortunadamente, si observa el evento de eliminación de archivos de Windows, carece de una información importante: el

nombre y la ruta del archivo. ¿Cómo podemos determinar el nombre del archivo asociado con el evento de eliminación en el registro de Windows?

Análisis SIEM vs IB

Esto no es fácil porque esta información se

distribuye en varias entradas de diario. Tendrá que asignar el evento de eliminación 4660 a otro evento de acceso a objetos 4663. En la práctica, es probable que busque estos dos eventos, 4660

y 4663, y luego combine la información de ellos para obtener una imagen clara. Y, por cierto, en caso de que no esté al tanto, habilitar la auditoría de acciones de archivos en Windows (para recibir eventos en archivos similares a los que se muestran arriba) es una tarea bastante exigente y, según diversas estimaciones, le costará hasta un 30% energía perdida de un servidor de archivos. Por eso hay

soluciones especializadas para esto.

Incluso en este ejemplo muy simple, puede ver que SIEM es un proceso intensivo y complejo con un poderoso consumo de recursos. Por cierto, por eso, como señalan los analistas de seguridad, se imponen algunas

restricciones fundamentales a SIEM, al menos para las primeras generaciones de estos productos.

Spoilerno funciona tan rápido y exactamente como todos queremos

Ejemplos prácticos

Entre los casos de uso más comunes de análisis de seguridad de la información se encuentran:

- Análisis de comportamiento del usuario de UBA (ver más abajo)

- Detección de amenazas y clasificación

- Garantizar la seguridad de TI al proporcionar información completa y precisa a la empresa para reducir el riesgo general

Beneficios de IB Analytics

Intentar encontrar incidentes de seguridad en registros de eventos no procesados es intrínsecamente complejo, y SIEM tiende a tener demasiados resultados inexactos y falsos positivos.

Es aquí donde el analista de IB tiene las principales ventajas sobre SIEM: es mucho más experimentado y perspicaz en cómo ver los datos sin procesar de los eventos y también en cómo mostrar los análisis resultantes para tomar mejores decisiones en la gestión de TI.

UBA, o análisis de comportamiento del usuario

El análisis de comportamiento del usuario, o UBA, puede verse como una versión más informada de SIEM. Sí, como SIEM, también se basa en registros de eventos. Sin embargo, UBA se centra en lo que hace el

usuario : ejecutar aplicaciones, la actividad de la red y los archivos más críticos abiertos por él (cuándo se abrió el archivo o la carta, quién los abrió, qué hizo con ellos y con qué frecuencia).

El almacenamiento y la recopilación de eventos basados en acciones del usuario tiene sus ventajas significativas sobre los registros estándar en SIEM. Los usuarios tienen sus propios

patrones de comportamiento únicos: por ejemplo, acceso regular a ciertos archivos y directorios. Para encontrar posibles incidentes de seguridad, UBA mira los registros de eventos actuales asociados con cada usuario y luego los compara con una imagen

típica de lo que el usuario suele hacer.

Por lo tanto, UBA es inherentemente SIEM, pero una ventaja

con la historia y el contexto . Por lo tanto, puede identificar posibles ataques, determinar si la actividad sospechosa proviene de un pirata informático, una información privilegiada, malware u otros procesos y servicios.

Si solo pensó en los métodos de aprendizaje automático y análisis / pronóstico de la teoría de big data que probablemente se utilizan aquí, ¡tiene toda la razón! Estos métodos de análisis ayudan a establecer una determinada línea de base sobre la cual puede predecir qué es normal y qué no.

Para resumir, por supuesto, SIEM es un enfoque inteligente para detectar ataques. Pero sin un contexto adicional, las conclusiones y acciones basadas solo en estadísticas SIEM se vuelven menos confiables. Estos serán, de hecho, "falsos positivos" cuando el sistema SIEM nos indique la amenaza en el momento en que no existe. En algún momento, de repente descubres que casi el 100% del tiempo estás analizando amenazas falsas solo. Pero al final, generalmente comienzas a ignorarlos, e incluso con aquellos que sin duda merecen tu atención.

UBA

trae contexto , lo que reduce los falsos positivos. Los sistemas UBA procesan el mismo flujo de eventos, pero lo miran desde el ángulo de la actividad diaria de las personas en los sistemas informáticos y luego lo comparan con la base normalizada acumulada. Y debido a esto, utilizando nuestros propios algoritmos y reglas, identificamos con mayor precisión la actividad no estándar.

Cómo visualizar análisis de seguridad: paneles y modelos de amenazas

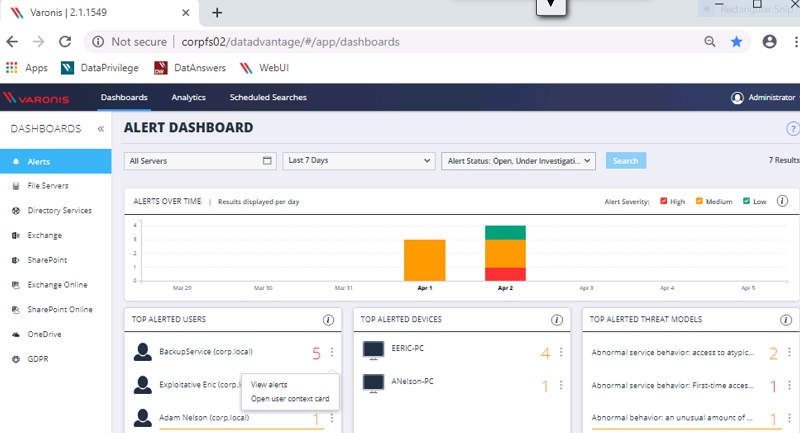

Los sistemas UBA, como hemos visto, nos brindan datos más limpios, sobre la base de los cuales los oficiales de seguridad de TI deberían poder tomar decisiones más informadas. Para que las personas puedan utilizar los datos, se necesita una visualización que permita distinguir de un vistazo cuáles de los usuarios fueron vistos en un comportamiento anormal.

Tablero único de seguridad. Aquí puede profundizar para obtener información más detallada sobre los usuarios afectados y las amenazas que se ciernen sobre ellos.

Los paneles de análisis de seguridad son interfaces GUI multinivel que nos permiten profundizar y ver más información, por ejemplo, ver detalles de un usuario afectado haciendo clic en el mapa de contexto del usuario. Por ejemplo, en nuestro

panel de control de Varonis (vea la imagen de arriba), puede ver fácilmente qué usuarios están siendo atacados, los dispositivos asociados con ellos y los modelos de amenazas en los que están involucrados.

Bueno y, en última instancia, todo esto debería llevarnos a una discusión sobre los modelos de amenazas, que en realidad son una forma formal de identificar y evaluar posibles amenazas y vulnerabilidades. Por ejemplo, Mitre, el famoso laboratorio de investigación del MIT, tiene una excelente

base de conocimiento sobre los patrones de amenazas actuales que merecen su atención.

El panel de estado de seguridad de una organización se encuentra en la parte superior de la cadena alimentaria de eventos. Este es el resultado visual de una cadena de procesamiento que comienza con métodos UBA aplicados a eventos sin procesar sin procesar y termina con algoritmos especiales, a menudo basados en aprendizaje automático, para buscar y clasificar datos en varios modelos de amenazas. Por ejemplo, acceso inusual a datos confidenciales, actividad criptográfica detectada, cambios inusuales a los privilegios de un usuario o grupo, eliminación masiva y mucho más.

Espero que también sea bastante obvio para usted ahora que el panel de monitoreo basado en UBA para las amenazas actuales es mucho más efectivo que trabajar con registros de eventos sin procesar. Por ejemplo, nuestra solución DatAlert cubre una amplia gama

de modelos de amenazas . Y si desea saber más acerca de cómo nuestras capacidades de análisis de datos pueden ayudarlo a evitar la visualización de registros sin procesar, regístrese para una

demostración o prueba piloto.