El 4 de julio, celebramos un gran

seminario sobre gestión de vulnerabilidades . Hoy publicamos una transcripción de un discurso de Andrei Novikov de Qualys. Él le dirá qué pasos debe seguir para crear un flujo de trabajo de gestión de vulnerabilidades. Spoiler: antes del escaneo, solo llegaremos a la mitad del camino.

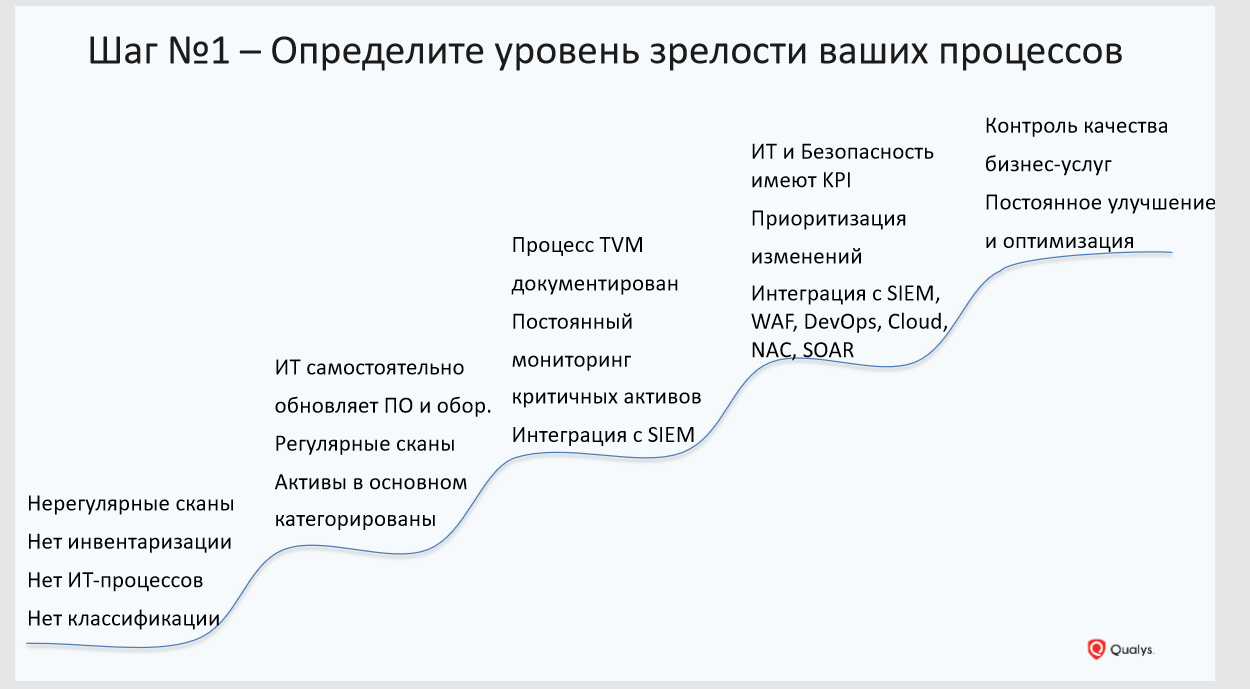

Paso # 1: Determinar el nivel de madurez de los procesos de gestión de vulnerabilidades

Al principio, debe comprender en qué nivel se encuentra su organización en términos de madurez de los procesos de gestión de vulnerabilidades. Solo después de eso podrá comprender dónde moverse y qué pasos debe seguir. Antes de embarcarse en escaneos y otras actividades, las organizaciones deben realizar un trabajo interno y comprender cómo funcionan sus procesos actuales en términos de seguridad informática y de la información.

Intenta responder las preguntas básicas:

- ¿Tiene procesos para inventariar y clasificar activos?

- con qué frecuencia se escanea la infraestructura de TI y si se cubre toda la infraestructura, si ve la imagen completa;

- ¿Se monitorean sus recursos de TI?

- ¿Hay algún KPI implementado en sus procesos y cómo entiende que se están implementando?

- ¿Están documentados todos estos procesos?

Paso # 2: Proporcione cobertura de infraestructura completa

No puedes proteger lo que no sabes. A menos que tenga una imagen completa de en qué consiste su infraestructura de TI, no puede protegerla. La infraestructura moderna es compleja y cambia constantemente de forma cuantitativa y cualitativa.

Ahora la infraestructura de TI se basa no solo en una pila de tecnologías clásicas (estaciones de trabajo, servidores, máquinas virtuales), sino también en otras relativamente nuevas: contenedores, microservicios. El servicio de seguridad de la información de todas las formas posibles escapa de este último, ya que es muy difícil para ellos trabajar con ellos utilizando los kits de herramientas existentes, que consisten principalmente en escáneres. El problema es que cualquier escáner no puede cubrir toda la infraestructura. Para que un escáner llegue a cualquier nodo de la infraestructura, varios factores deben coincidir a la vez. El activo debe estar dentro del perímetro de la organización en el momento del escaneo. El escáner debe tener acceso de red a los activos, sus cuentas, para recopilar información completa.

Según nuestras estadísticas, cuando se trata de organizaciones medianas o grandes, aproximadamente el 15-20% de la infraestructura no es capturada por el escáner por una razón u otra: el activo se ha movido fuera del perímetro o nunca aparece en la oficina. Por ejemplo, la computadora portátil de un empleado que trabaja de forma remota, pero al mismo tiempo tiene acceso a la red corporativa, o el activo se encuentra en servicios de nube externos como Amazon. Y el escáner, muy probablemente, no sabrá nada acerca de estos activos, ya que están fuera de su visibilidad.

Para cubrir toda la infraestructura, debe usar no solo escáneres, sino también un conjunto completo de sensores, incluida la tecnología de escucha pasiva para detectar nuevos dispositivos en su infraestructura, un método basado en agentes para recopilar datos para recibir información: le permite recibir datos en línea, sin necesidad de escanear, sin resaltar credenciales

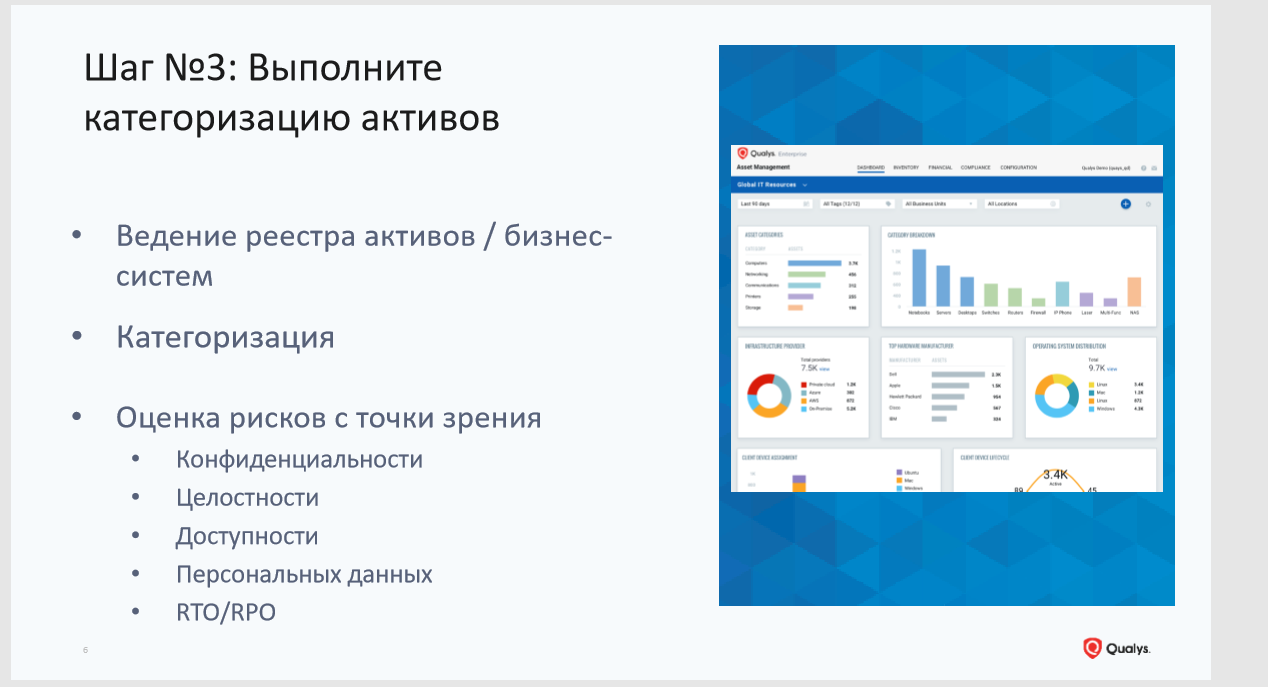

Paso # 3: categorizar activos

No todos los activos son igualmente útiles. Determinar qué activos son importantes y cuáles no lo es es su tarea. Ni una sola herramienta, el mismo escáner, lo hará por usted. Idealmente, la seguridad de la información, TI y negocios analizan la infraestructura juntos para resaltar los sistemas críticos del negocio. Para ellos, definen métricas aceptables para disponibilidad, integridad, confidencialidad, RTO / RPO, etc.

Esto ayudará a priorizar la gestión de vulnerabilidades. Cuando sus especialistas reciban datos de vulnerabilidad, esta no será una hoja con miles de vulnerabilidades en toda la infraestructura, sino información granular, teniendo en cuenta la importancia de los sistemas.

Paso 4: evaluar la infraestructura

Y solo en el cuarto paso llegamos a evaluar la infraestructura en términos de vulnerabilidades. Le recomendamos que en esta etapa preste atención no solo a las vulnerabilidades del software, sino también a los errores de configuración, que también pueden ser una vulnerabilidad. Aquí recomendamos el método del agente para recopilar información. Los escáneres pueden y deben usarse para evaluar la seguridad del perímetro. Si utiliza los recursos de los proveedores de la nube, a partir de ahí también debe recopilar información sobre los activos y las configuraciones. Preste especial atención al análisis de vulnerabilidades en infraestructuras utilizando contenedores Docker.

Paso # 5: Configurar informes

Este es uno de los elementos importantes dentro del proceso de gestión de vulnerabilidades.

Primer punto: nadie trabajará con informes de varias páginas con una lista aleatoria de vulnerabilidades y una descripción de cómo solucionarlos. En primer lugar, es necesario comunicarse con los colegas y averiguar qué debe incluir el informe y cómo les resulta más conveniente recibir datos. Por ejemplo, algunos administradores no necesitan una descripción detallada de la vulnerabilidad y solo necesitan información sobre el parche y un enlace al mismo. Para otro especialista, solo las vulnerabilidades encontradas en la infraestructura de red son importantes.

El segundo punto: al informar me refiero no solo a los informes en papel. Este es un formato obsoleto para obtener información y un historial estático. Una persona recibe un informe y no puede influir en cómo se presentarán los datos en este informe. Para obtener el informe en la forma correcta, el especialista de TI debe comunicarse con el especialista en seguridad de la información y pedirle que reconstruya el informe. El tiempo pasa, aparecen nuevas vulnerabilidades. En lugar de transferir informes de un departamento a otro, los especialistas en ambas áreas deberían poder observar los datos en línea y ver la misma imagen. Por lo tanto, en nuestra plataforma utilizamos informes dinámicos en forma de paneles personalizados.

Paso 6: priorizar

Aquí puedes hacer lo siguiente:

1. Crear un repositorio con imágenes doradas de sistemas. Trabaje con imágenes doradas, verifíquelas para detectar vulnerabilidades y corrija las configuraciones de forma continua. Esto se puede hacer utilizando agentes que informarán automáticamente la aparición de un nuevo activo y proporcionarán información sobre sus vulnerabilidades.

2. Concéntrese en aquellos activos que son críticos para el negocio. No hay ninguna organización en el mundo que pueda abordar las vulnerabilidades de una sola vez. El proceso de reparación de vulnerabilidades es largo e incluso triste.

3. Estrechando la superficie de los ataques. Limpie su infraestructura de software innecesario, servicios, cierre puertos innecesarios. Recientemente tuvimos un caso con una compañía en la que se encontraron alrededor de 40 mil vulnerabilidades en 40 mil dispositivos relacionados con la versión anterior del navegador Mozilla. Como resultó más tarde, Mozilla se introdujo en la imagen dorada hace muchos años, nadie la usa, pero es la fuente de una gran cantidad de vulnerabilidades. Cuando se eliminó el navegador de las computadoras (incluso se encontraba en algunos servidores), estas decenas de miles de vulnerabilidades desaparecieron.

4. Clasifique las vulnerabilidades en una base de datos de inteligencia de amenazas. Considere no solo la importancia de la vulnerabilidad, sino también la presencia de un exploit público, malware, parche, acceso externo al sistema con la vulnerabilidad. Evalúe el impacto de esta vulnerabilidad en los sistemas empresariales críticos: ¿puede conducir a la pérdida de datos, denegación de servicio, etc.

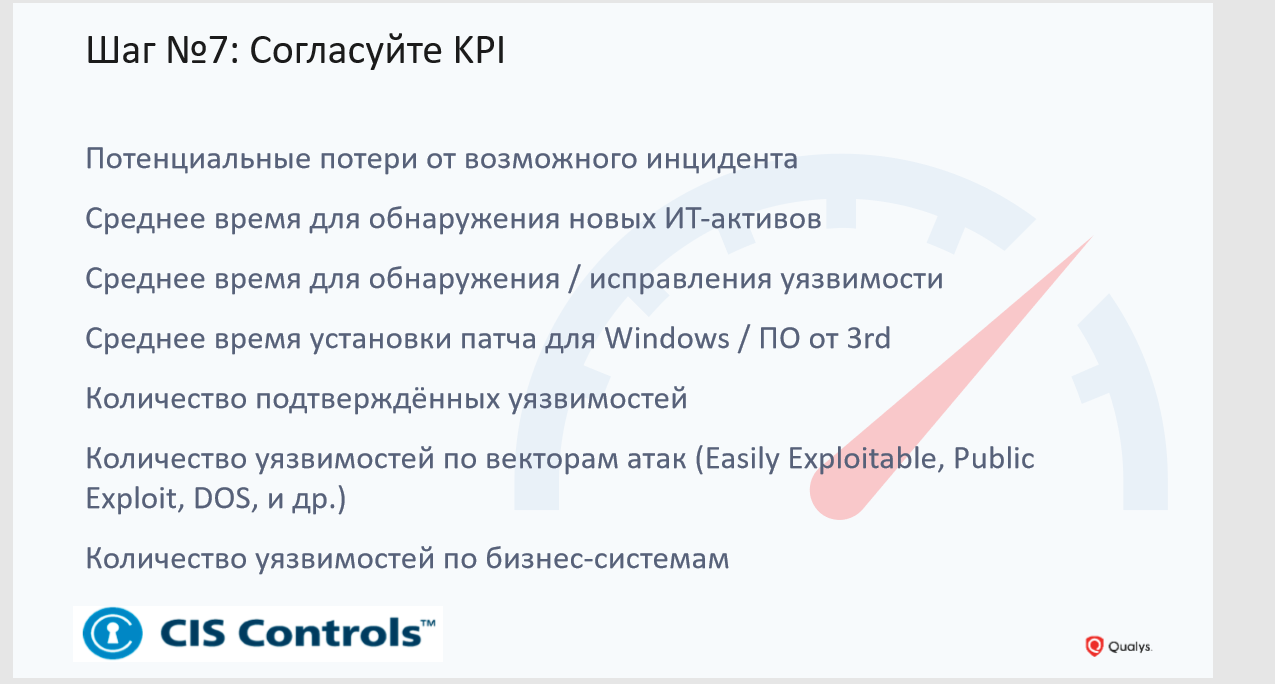

Paso # 7: Acuerde el KPI

No escanee para escanear. Si no sucede nada con las vulnerabilidades encontradas, este análisis se convierte en una operación inútil. Para evitar que las vulnerabilidades se conviertan en una formalidad, considere cómo evaluará sus resultados. IS y TI deben acordar cómo se construirá el trabajo para eliminar vulnerabilidades, con qué frecuencia se realizarán escaneos, se instalarán parches, etc.

En la diapositiva, verá ejemplos de posibles KPI. También hay una lista extendida que recomendamos a nuestros clientes. Si es interesante, póngase en contacto, compartiré esta información con usted.

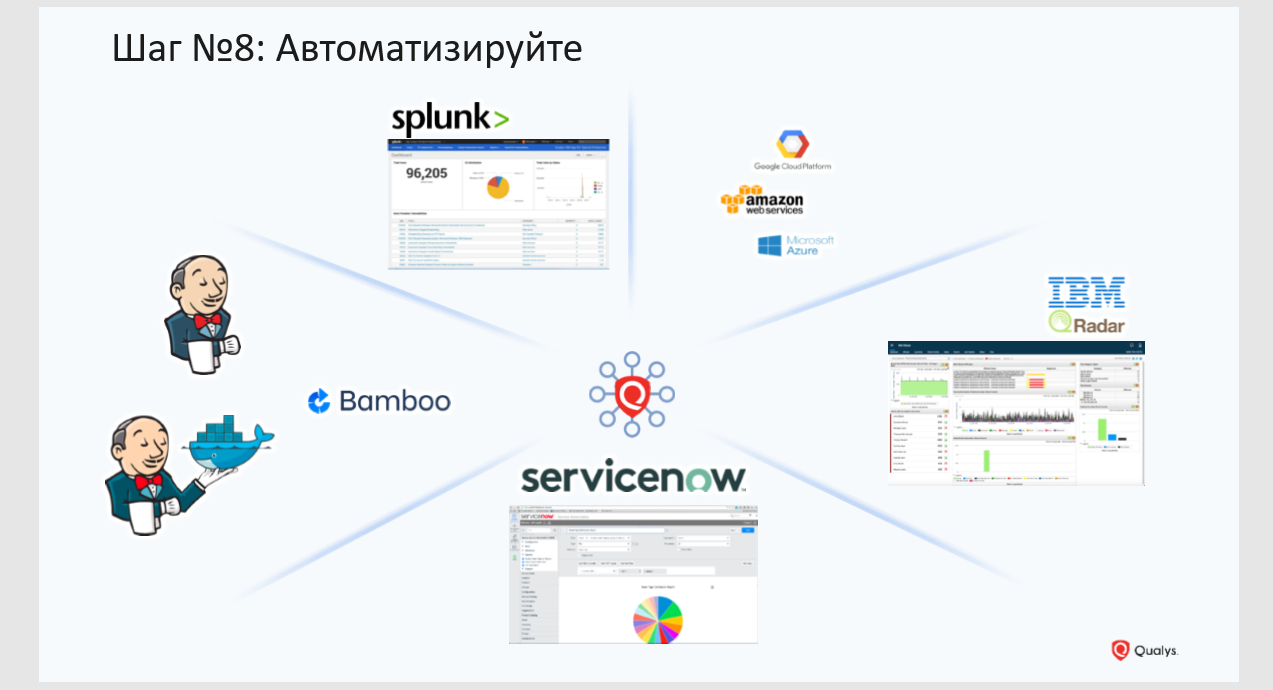

Paso 8: automatizar

Volver a escanear de nuevo. En Qualys, creemos que el escaneo no es lo más importante que puede suceder hoy en el proceso de gestión de vulnerabilidades, y que antes que nada es necesario automatizarlo tanto como sea posible para que pueda realizarse sin la participación de un especialista en seguridad de la información. Hoy existen muchas herramientas que le permiten hacer esto. Es suficiente que tengan una API abierta y la cantidad requerida de conectores.

Un ejemplo que me gusta dar es DevOps. Si implementa un escáner de vulnerabilidades allí, simplemente puede olvidarse de DevOps. Con las tecnologías antiguas, que es un escáner clásico, simplemente no podrá ingresar a estos procesos. Los desarrolladores no esperarán hasta que escanee y les dé un informe inconveniente de varias páginas. Los desarrolladores esperan que la información de vulnerabilidad caiga en forma de información de error en su sistema de construcción de código. La seguridad debe integrarse perfectamente en estos procesos, y debe ser solo una función que el sistema utiliza automáticamente sus desarrolladores.

Paso 9: concéntrate en lo esencial

Concéntrese en lo que realmente beneficia a su empresa. Los escaneos pueden ser automáticos, los informes también se pueden enviar automáticamente.

Concéntrese en mejorar los procesos para que sean más flexibles y convenientes para todos los involucrados. Concéntrese en garantizar que la seguridad esté integrada en todos los contratos con sus contrapartes, quienes, por ejemplo, desarrollan aplicaciones web para usted.

Si necesita información más detallada sobre cómo construir un proceso de gestión de vulnerabilidades en una empresa, comuníquese conmigo y con mis colegas. Estaré encantado de ayudar.